目录

后边的关卡在陆续发

OtterCTF-Memory Forensics

最近在学取证将自己的解题过程记录一下

1.What the password?

- you got a sample of rick’s PC’s memory. can you get his user password?(你得到了瑞克电脑内存的样本,你能得到他的用户密码吗?

- 使用

获取基本信息 profile为Win7SP1x64volatility -f qz.vmem imageinfo

-

用hashdump查看一下密码 发现全是MD5加密过的volatility -f qz.vmem --profile=Win7SP1x64 hashdump

-

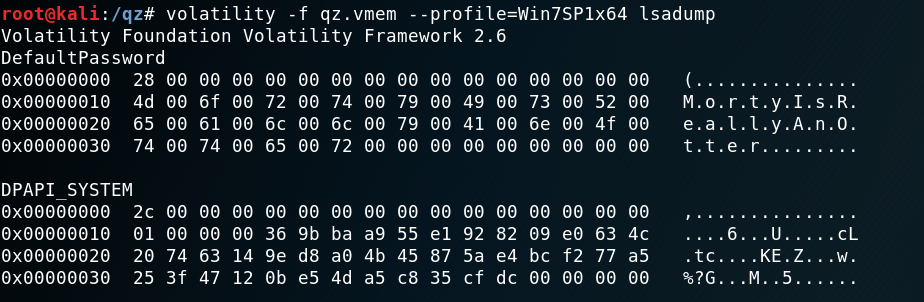

用lsadump获取一下明文的密码volatility -f qz.vmem --profile=Win7SP1x64 lsadump

- 得到 CTF{MortyIsReallyAnOtter}

2.General Info

- Let’s start easy - whats the PC’s name and IP address?(让我们从简单的开始–电脑的名称和IP地址是什么?)

-

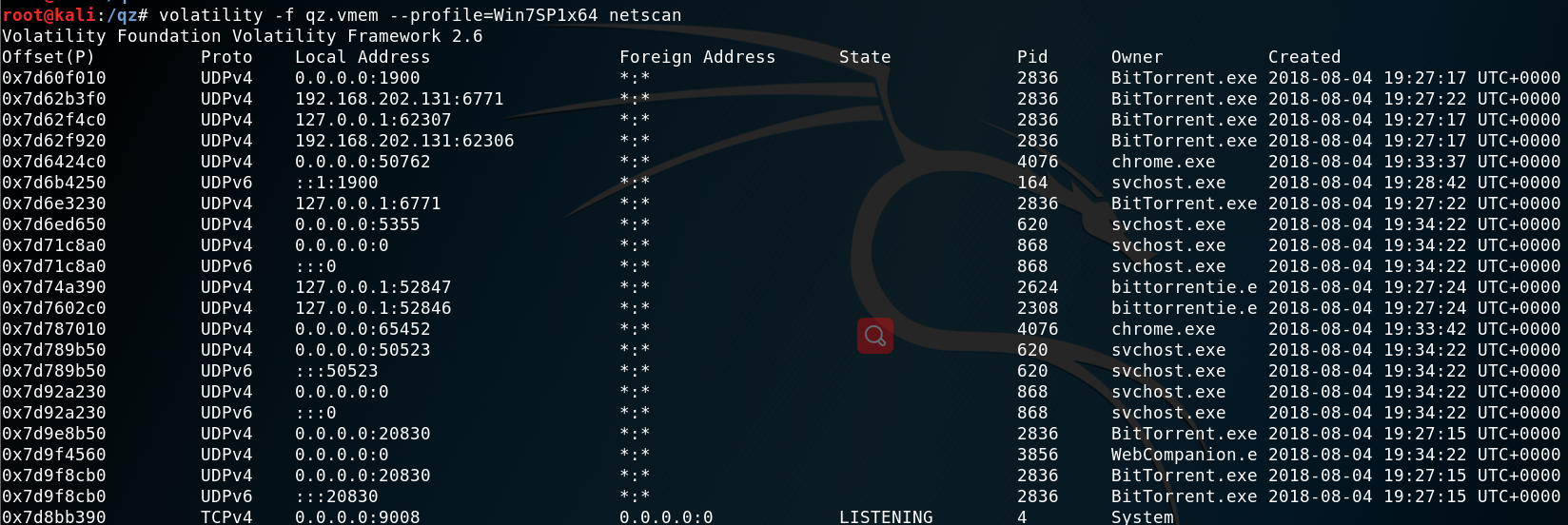

使用netscan查看IP地址 得到IP地址:192.168.202.131volatility -f qz.vmem --profile=Win7SP1x64 netscan

-

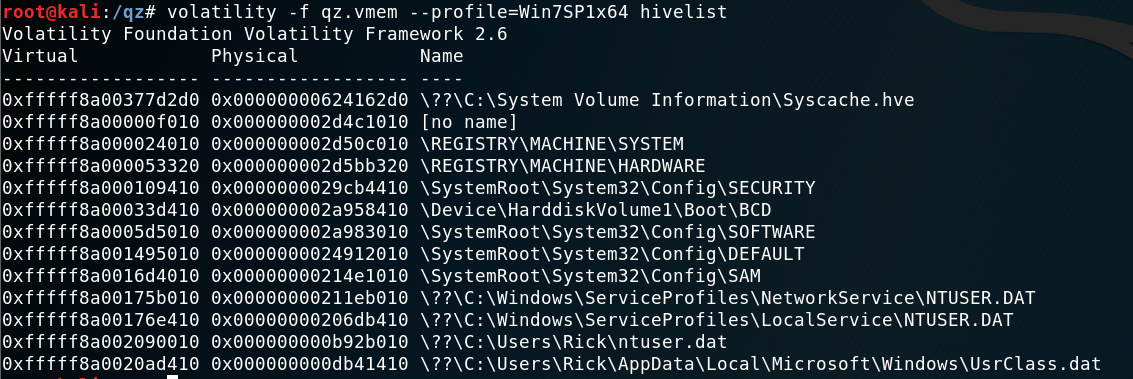

使用hivelist查看注册表volatility -f qz.vmem --profile=Win7SP1x64 hivelist

-

使用printkey查看注册表system值volatility -f qz.vmem --profile=Win7SP1x64 -o 0xfffff8a000024010 printkey

- 接下来在表里进行翻找

-

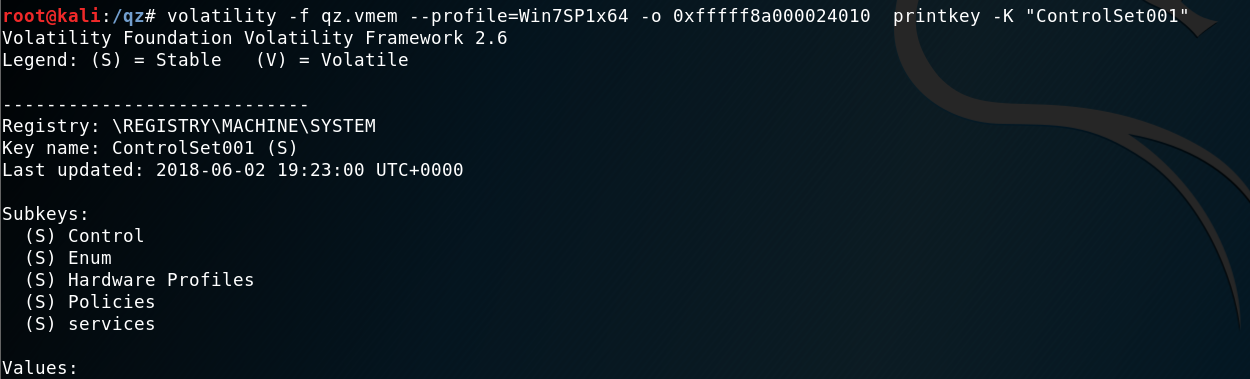

volatility -f qz.vmem --profile=Win7SP1x64 -o 0xfffff8a000024010 printkey -K "ControlSet001"

-

翻到这里时发现了一个名为ComputerName的值volatility -f qz.vmem --profile=Win7SP1x64 -o 0xfffff8a000024010 printkey -K "ControlSet001\Control"

-

一直不停的解析volatility -f qz.vmem --profile=Win7SP1x64 -o 0xfffff8a000024010 printkey -K "ControlSet001\Control\ComputerName"

-

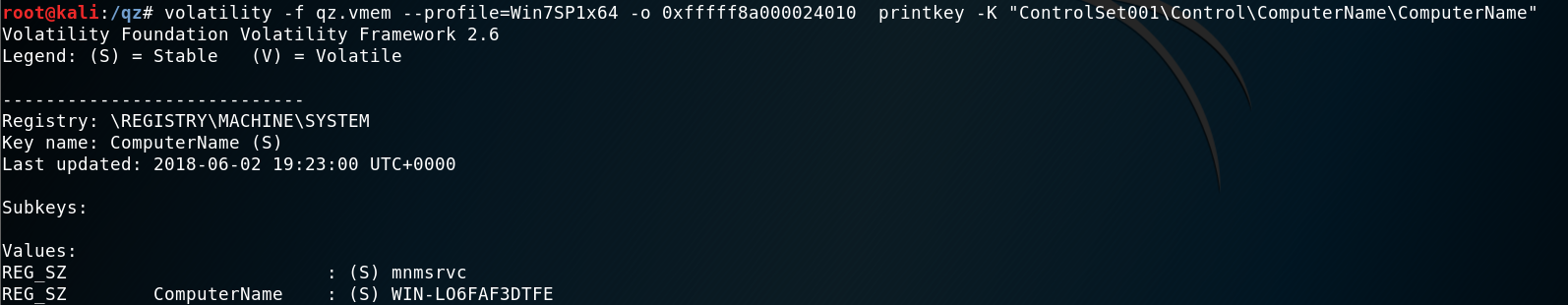

volatility -f qz.vmem --profile=Win7SP1x64 -o 0xfffff8a000024010 printkey -K "ControlSet001\Control\ComputerName\ComputerName"

-

- 电脑名称: WIN-LO6FAF3DTFE IP地址:192.168.202.131

2516

2516

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?