Wireshark抓包qq分析

Wireshark(前称Ethereal)是一个网络封包分析软件。网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换。

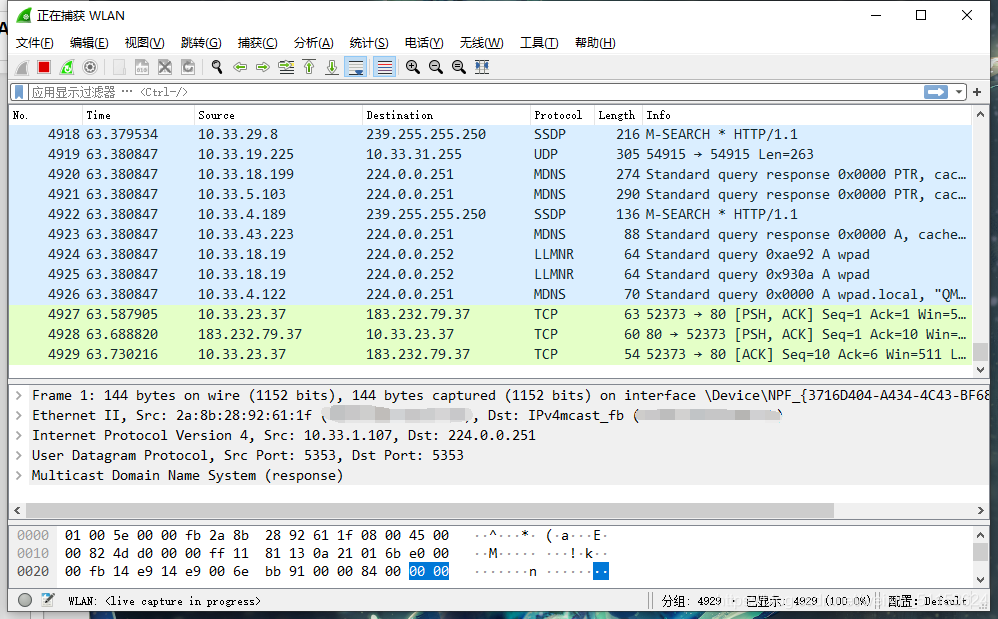

Wireshark的主窗口如下,它由3个面板组成,从上到下依次是packet list(数据包列表)、packet details(数据包细节)和packet bytes(数据包字节)。

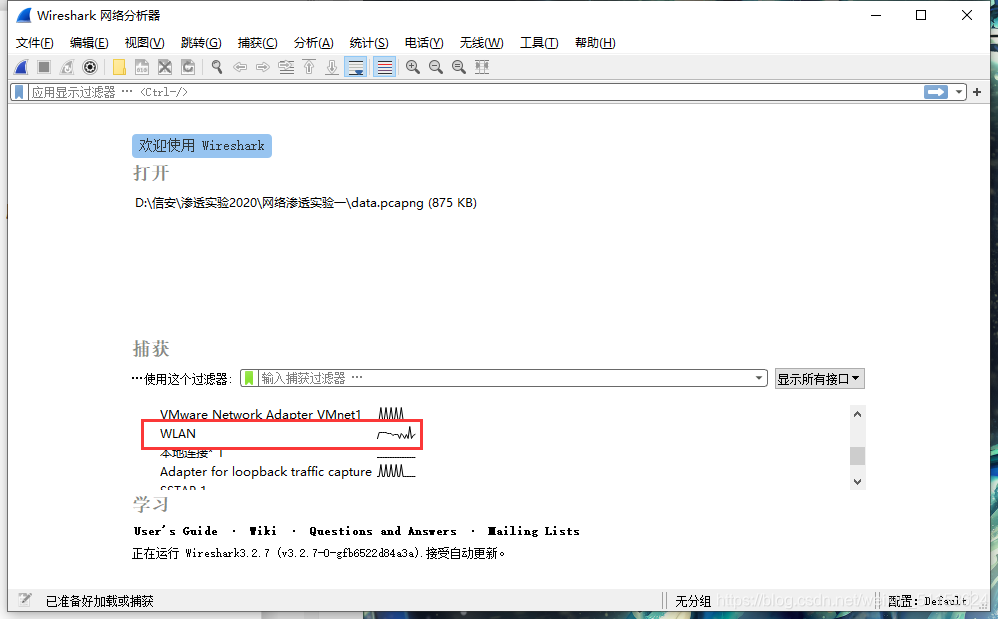

一、打开wireshark选择本机网卡,由于我本机使用的是wifi,所以选择WLAN;

二、双击点击后将会看到大量的流量数据包传送,如下图;

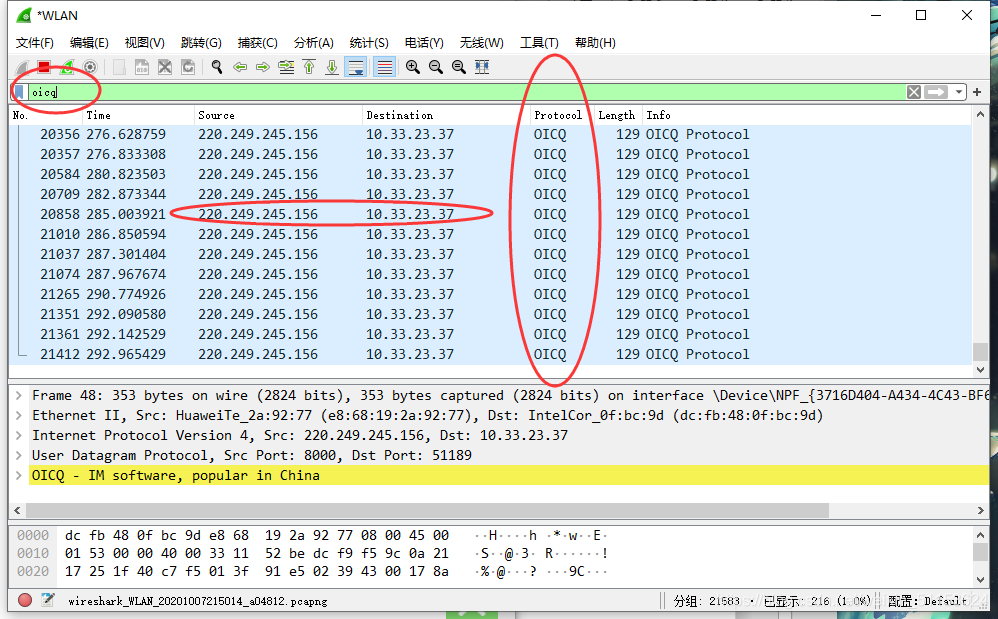

三、在搜索框里输入oicq进行筛选

(oicq就是QQ的意思)

可以看出源地址是220.249.245.15;目标地址是10.33.23.37

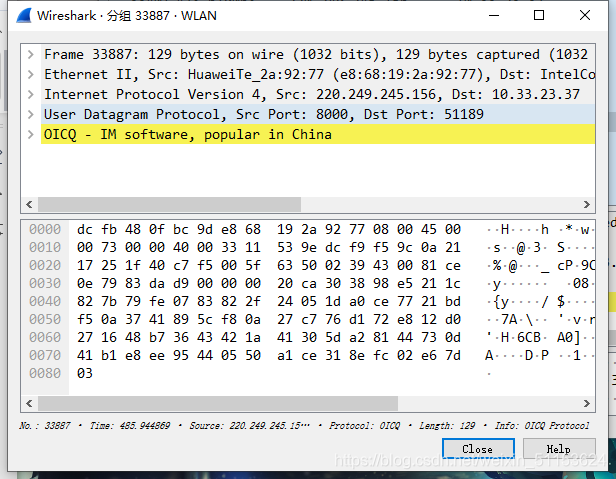

四、如果希望在packet details面板中查看一个单独的数据包的内容,必须先在packet list面板中单击选中那个数据包,就可以在packet details面板中选中数据包的某个字段,从而在packet bytes面板中查看相应字段的字节信息。

在这里我随机选择了一个数据包,双击鼠标查看数据:

五、具体分析

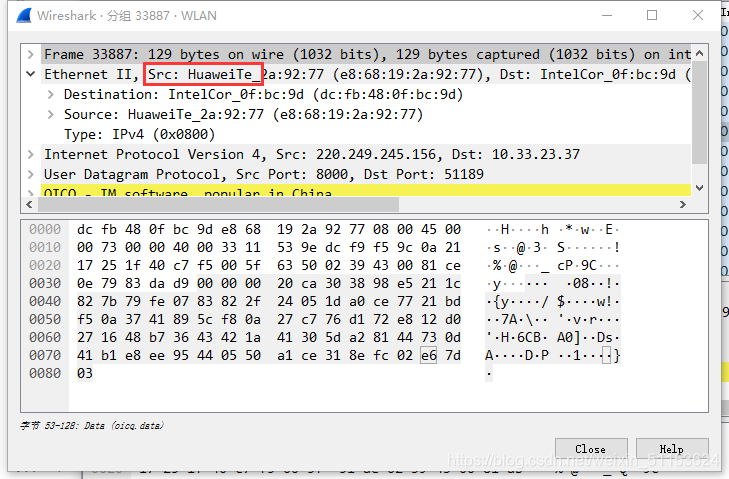

1.数据链路层(以太网)

从下图中可以看出该路由器的厂商在 HuaweiTe;该数据包的目标地址是IntelCor_0f:bc:9d (dc:fb:48:0f:bc:9d);这个数据包中以太网头的源地址e8:68:19:2a:92:77就是我们的MAC地址。

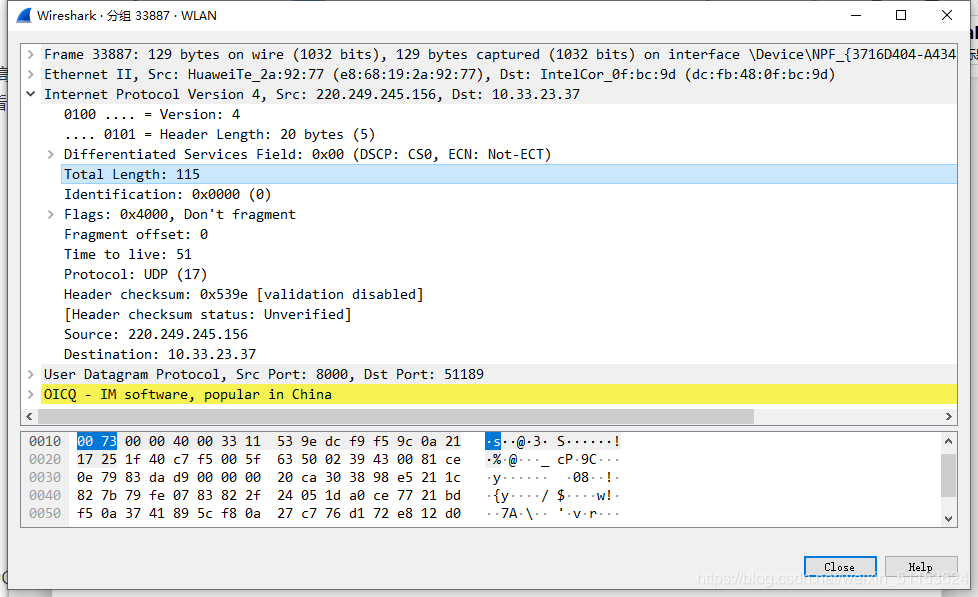

2.网络层(互联网协议)

可以看到IP的版本号为4;IP头的长度是20字节;首部和载荷的总长度是115字节;并且TTL(存活时间)域的值是51;还可以看出一台IP地址为220.249.245.156的设备将一个ICMP请求发向了地址为10.33.23.37的设备,这个原始的捕获文件是在源主机220.249.245.156上被创建的。

3.运输层(用户数据报协议UDP)

可以看出源端口是8000;目标端口是51189;数据包字节长度为95字节。

4.单击OICQ-IM software

可以看到自己登录的QQ号码:2038684377

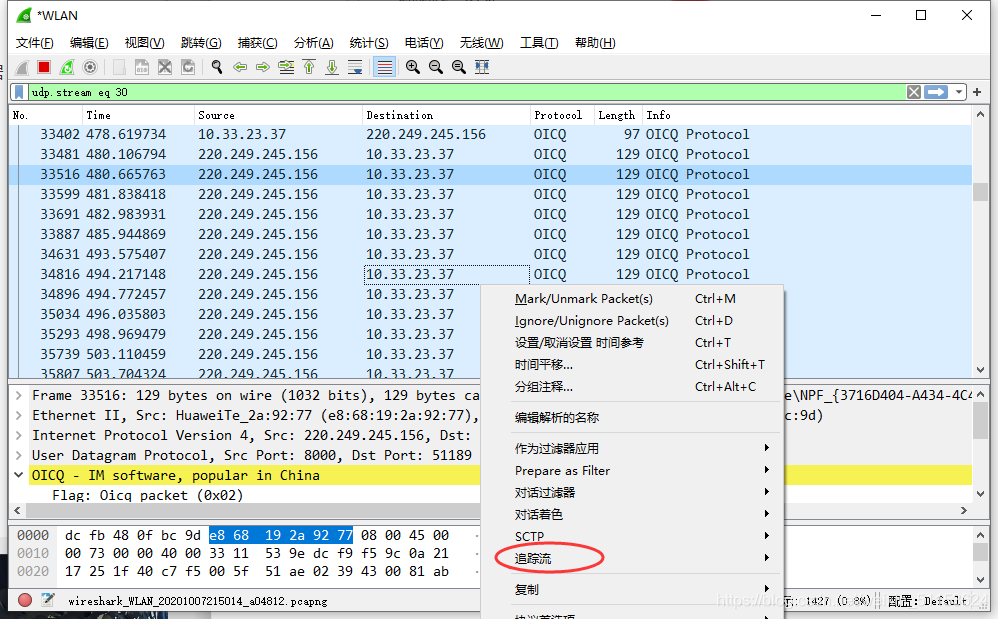

5.查看传输数据

点鼠标右键,点“追踪流——UDP流”或者“Ctrl+Alt+Shift+U”可查看传输数据

可以看到:

这说明qq聊天内容是加密传送的,需要知道加密算法才能破解。

(PS:本文根据百度经验由本人自己实验完成,如果有不对的地方请大家多多包涵并指出。)

4562

4562

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?