-

Metasploitable 3 实战渗透测试

实验环境:KALI Metasploitable 3

初始环境

靶机(192.168.60.201):

-

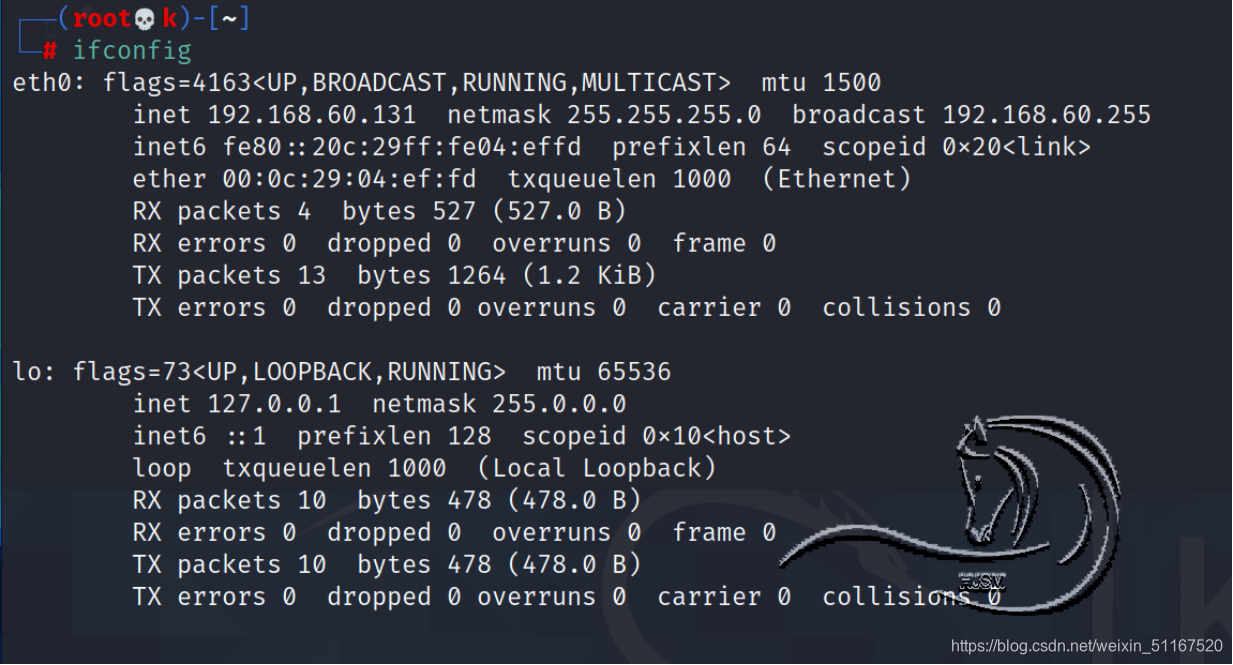

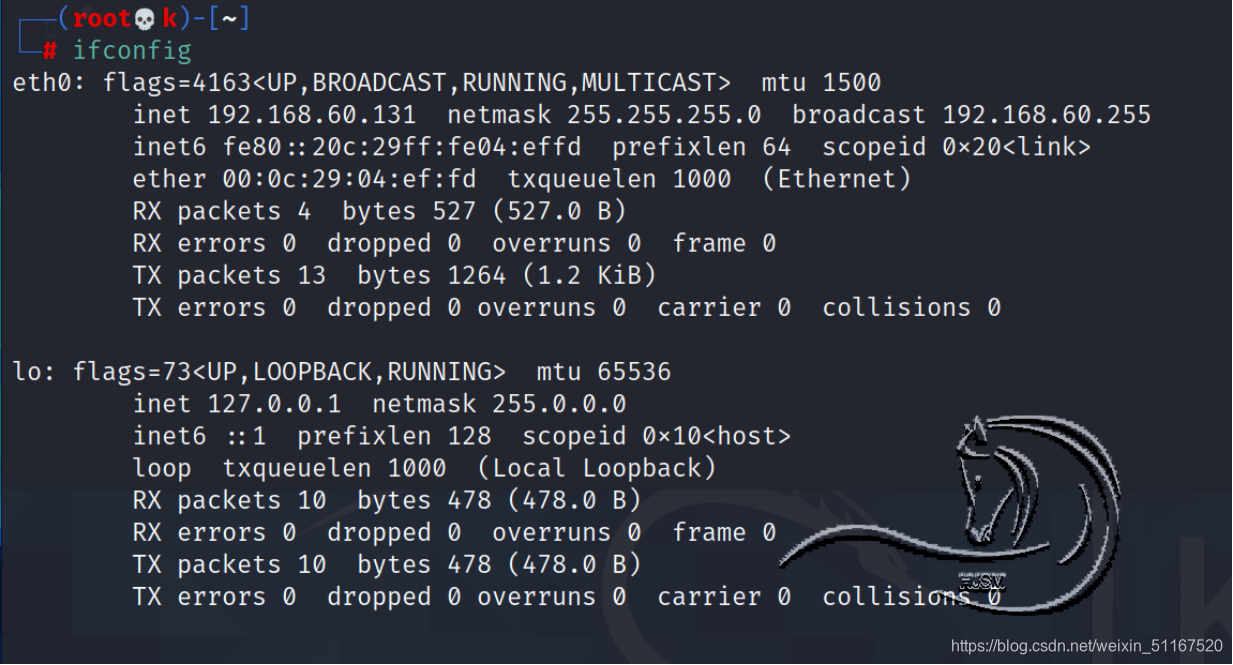

kali(192.168.60.131):

-

靶机环境扫描(信息收集)

使用nmap对靶机进行扫描

-

威胁建模与漏洞分析(端口与服务验证)

-

弱口令登录管理:用户名和密码都是admin:

Metasploitable 3 实战渗透测试

最新推荐文章于 2025-01-14 12:28:46 发布

Metasploitable 3 实战渗透测试

实验环境:KALI Metasploitable 3

初始环境

靶机(192.168.60.201):

kali(192.168.60.131):

靶机环境扫描(信息收集)

使用nmap对靶机进行扫描

威胁建模与漏洞分析(端口与服务验证)

弱口令登录管理:用户名和密码都是admin:

1020

1020

402

402

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?