Lab03-01.exe

1)静态分析

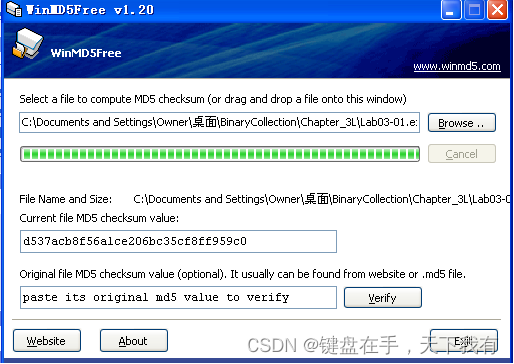

先求出恶意代码文件的MD5的值

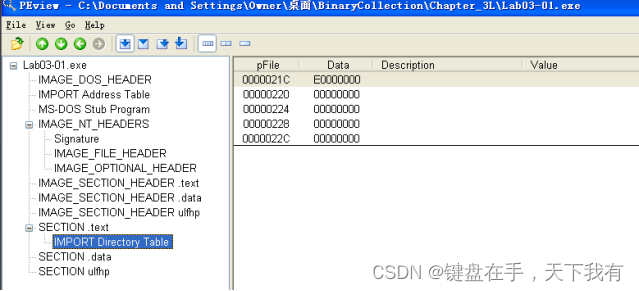

通过PEview文件具体分析恶意代码的PE文件头

因为PEview分析结果可以得到的信息少之又少 我怀疑此文件被加壳处理。

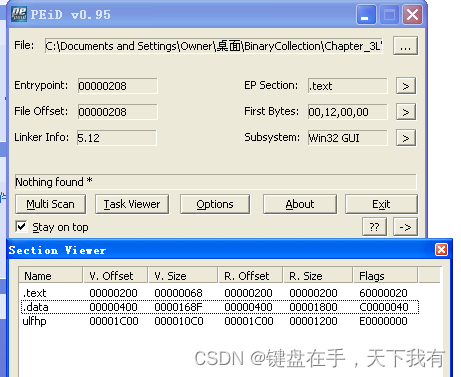

但是用PEID进行分析发现此文件未被加壳

其中有个ulfhp名字不清楚但是将其拆解 其反汇编中没有异常操作

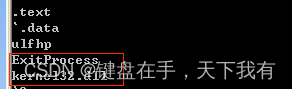

继续观察恶意代码可见字符串

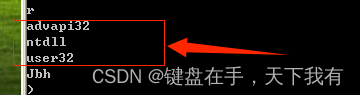

ExitProcess结束调用的进程及其所有的线程windows函数

Kernel32.dll文件的功能是控制系统的内存管理、数据的输入输出操作和中断处理,当Windows启动时,kernel32.dll就驻留在内存中特定的写保护区域,使别的程序无法占用这个内存区域。

Advapi32.all是一个高级API应用程序接口服务库的一部分,包含的函数与对象的安全性,注册表的操控以及事件日志有关。

Ntdll.all文件与上述kernel32.dll文件的功能相同,但是ntdll.all文件要去描述windows本地NTAP的接口。

User.dll文件是windows用户界面相关应用程序接口,用于包括windows处理,基本用户界面等特性,如创建窗口和发送消息。

由这五个函数和dll文件的调用可以简单推测恶意代码要在windows启动时就开始调用Kernel32和Ntdll两个文件来进行内存的占用从而去进行创建窗口或发送消息。

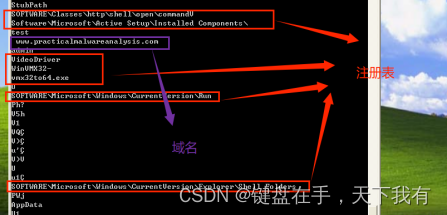

发现有一个应用程序、一个域名和很多关于注册表的信息,因此接下来可以利用初测表快照工具分析注册表变化

2)动态分析

拍摄两次快照对比

显然恶意代码对注册表进行了修改

结合静态分析两次快照前后恶意文件在HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\VideoDriver路径有所变化

根据静态分析所得的可见字符串,恶意文件在此文件夹下添加了一个程序 vmx32to64.exe

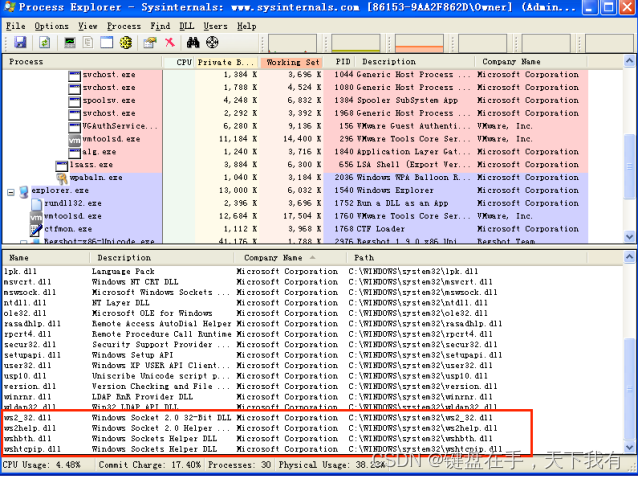

Ws2_32.dll和Wshtcpip.dll库文件说明该恶意文件存在网络行为。

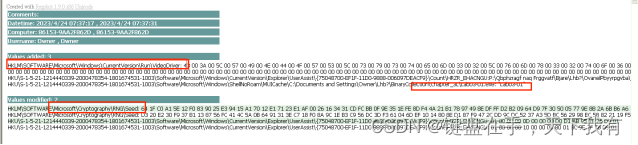

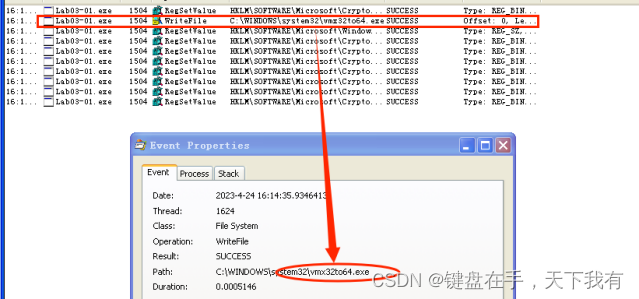

利用Process Monitor文件过滤Lab03-01的写文件得出

恶意文件在C:\WINDOWS\system32\下创建了一个程序vmx32to64.exe

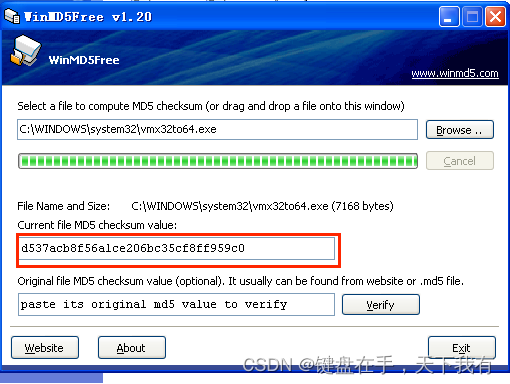

查看vmx32to64.exe文件的MD5的值

发现与Lab03-01.exe相同 说明Lab03-01.exe将自己复制到了Vxm32to64位置

3)通过虚拟网络进行分析

需要在Kali中在权限下运行 inetsim代码

由此可知恶意代码持续访问www.practicalmalwarenalysis.com

4.实验结论

1)通过静态分析可以看到恶意代码的导入函数和可见字符串

2)此代码在主机上的感染是将自己复制到C:\WINDOWS\system32\此位置并修改为vmx32to64.exe,同时根据静态分析时,恶意代码所包含的dll文件,可以得出恶意代码可以通过修改注册表添加自动启动项让开机启动vmx32to64.exe

3)通过虚拟网络分析,可知恶意代码的网络行为 访问www.practicalmalwarenalysis.com网站

127

127

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?