注:分析恶意代码一定要在安全的环境下,如与主机和外网隔离的虚拟机=》网络适配器选择主机模式或模拟一个与主机和外网隔离的虚拟网络;以及给拍个干净快照:

平台:博客园

恶意代码分析:虚拟网络环境配置

前提说明:

静态分析在环境 Win10 和 Kali2021 环境下完成,但是动态分析就在 Windows XP professional(32位) 和 Kali2021 下完成,因为兼容性问题所以在Win10(或Win7,本人自己搭建的Win7有些恶意软件还是无法运行,且目前还未解决)无法运行部分恶意软件

要求:使用动态分析基础技术来分析在Lab03-01.exe文件中发现的恶意代码

1. 找出这个恶意代码的导入函数和字符串列表=》静态分析

-

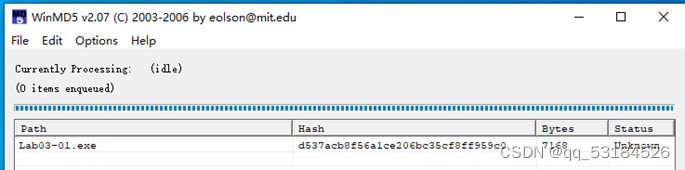

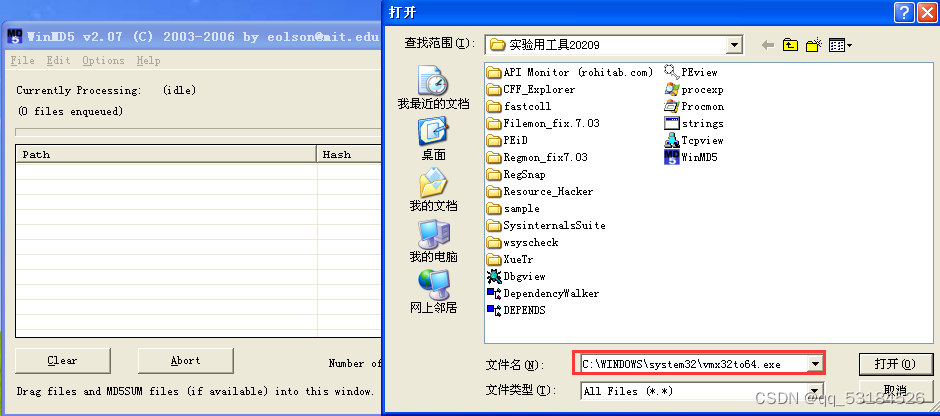

查看Lab03-01.exe的MD5哈希值

file=>open file=>选择Lab03-01文件

-

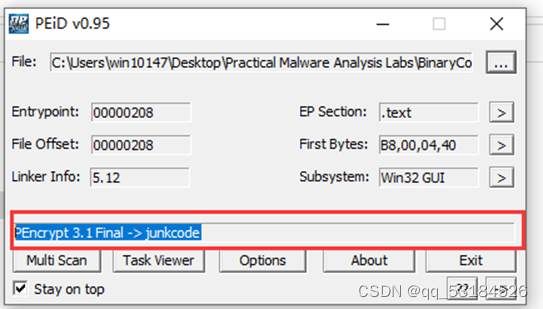

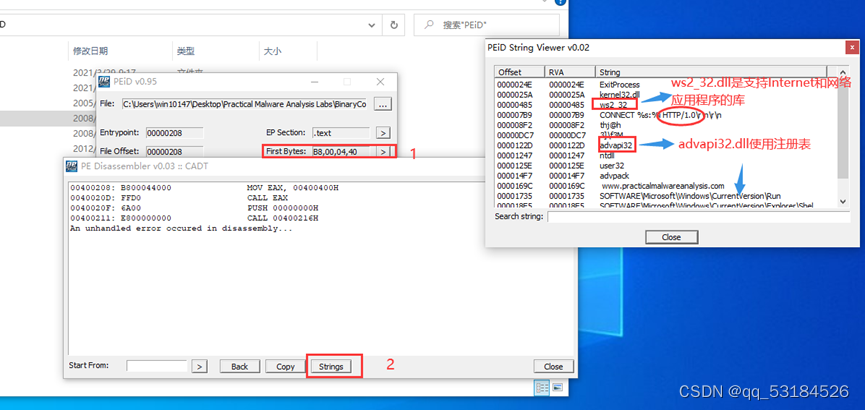

使用PEid查看查看文件格式,PEiD主要用于查加壳和编译器检测

红线框处可暂时判断代码是否加壳:显示该文加为压缩加壳

有壳:显示加壳信息

无壳:显示编写软件与编写语言,但有时也可能是加壳恶意代码的恶意伪装,需进一步判断

扩展:OEP(original entry point)程序原始入口点,软件加壳就是为了隐藏入口点EP,因此只要找到EP就可以进行脱壳或使用PEview的分节IMAGE_OPTIONAL_HEADER.text/.data/.rsrc等查看

如果各节头表的虚拟内存大小>原始内存大小,则该样本可能加了壳,但数据节头的虚拟内 存大小大于原始内存大小很正常

注意:小端存储,所以Virtual Size>Size of Row Data

有关PEView头信息:

版权声明:本文为博主原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。

本文链接:https://blog.csdn.net/qq_43633973/article/details/102378477

————————————————

版权声明:本文为CSDN博主「江湖one Cat」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/qq_43633973/article/details/102378477

-

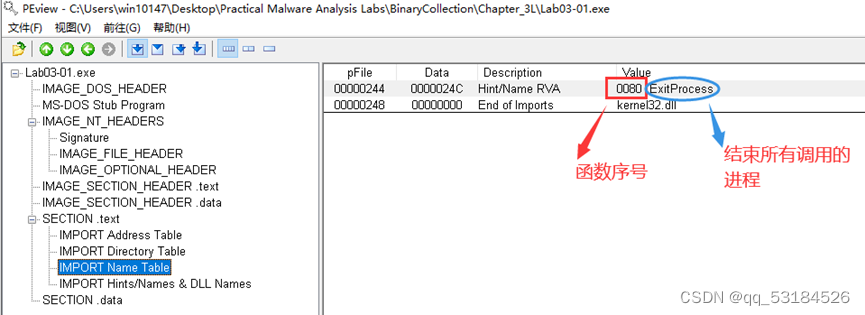

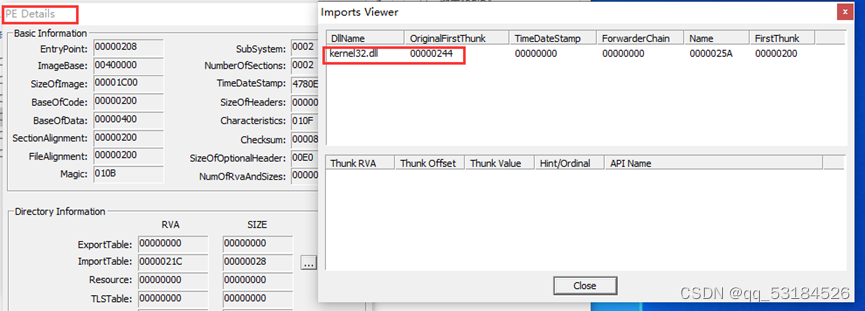

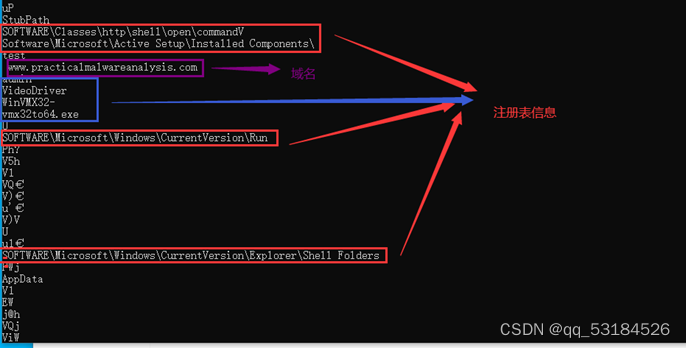

查看字符串列表

继续使用PEiD查看导入函数和字符串列表

导入函数表

字符串列表

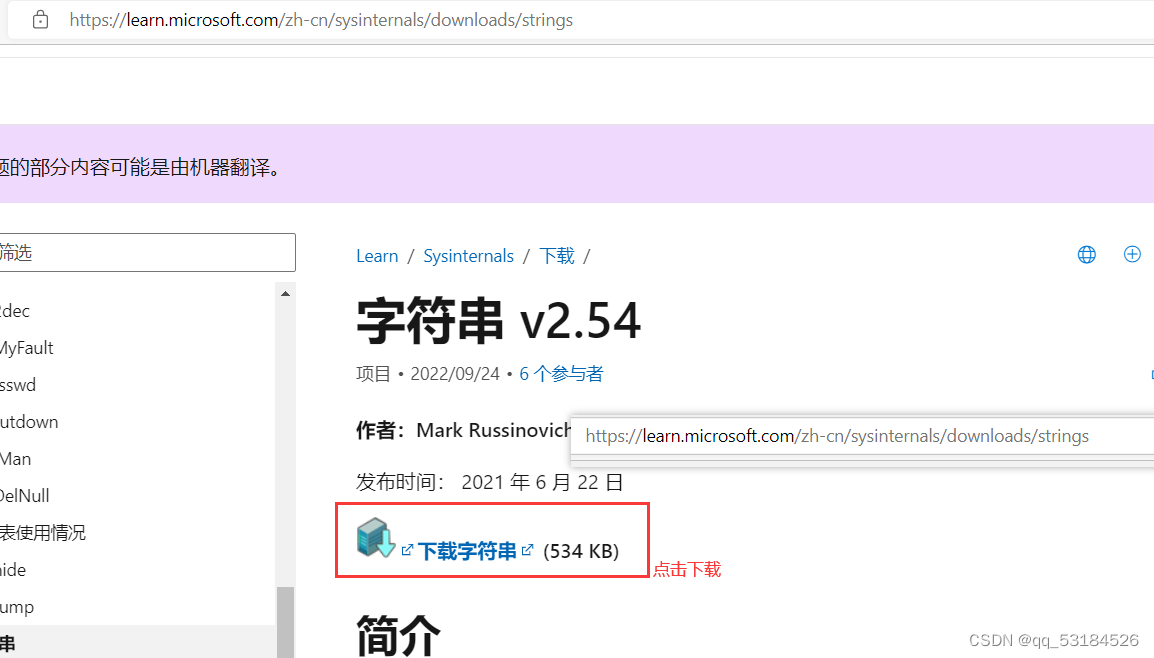

使用程序strings

平台:Microsoft

strings下载地址

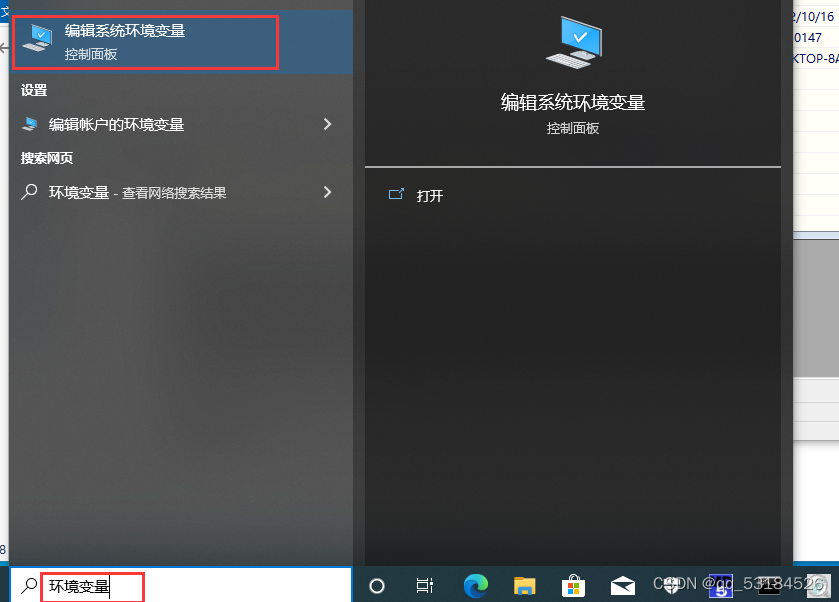

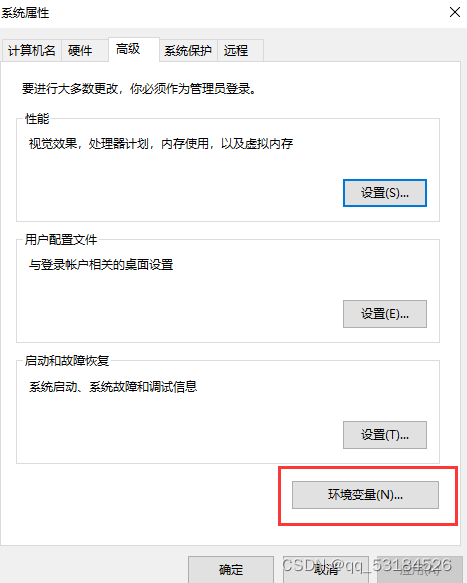

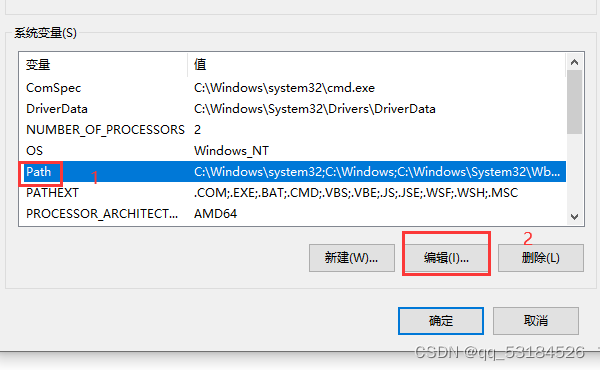

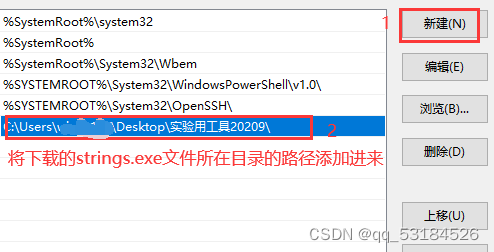

下载后进行环境配置=》再运行strigns.exe程序

配置环境:

获取字符串列表:

发现有一个应用程序、一个域名和很多关于注册表的信息,因此接下来可以利用注册表快照工具分许注册表变化

2. 这个恶意代码在主机上的感染迹象特征=》动态分析

-

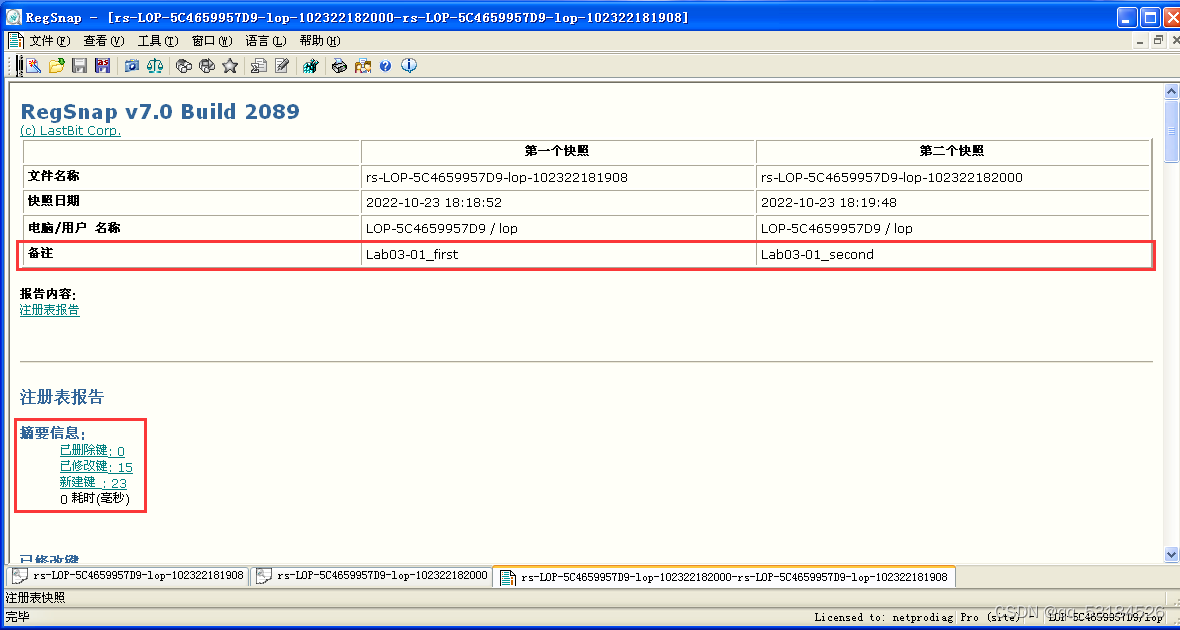

使用RegSnap工具分析注册表变化

平台:深信服社区

RegSnap使用说明

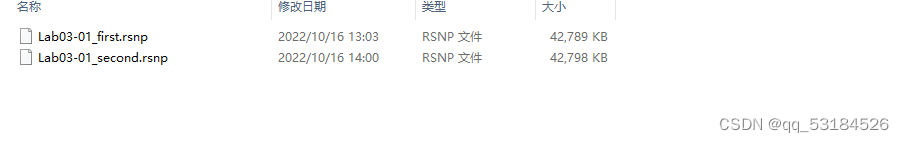

运行Lab03-01.exe前拍摄注册表快照

运行Lab03-01.exe后再拍摄注册表快照

若此次拍摄注册表快照时出现“无法制作注册表快照”,则可以尝试重启RegSnap应用程序—该问题在XP系统上没有出现Windows XP Professional系统上对恶意软件进行动态分析,注意要在安全环境下分析

比较两次拍摄的注册表:

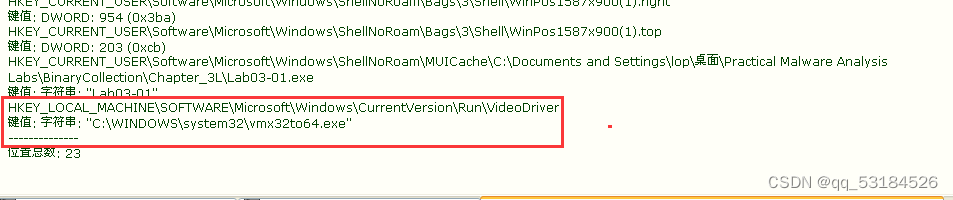

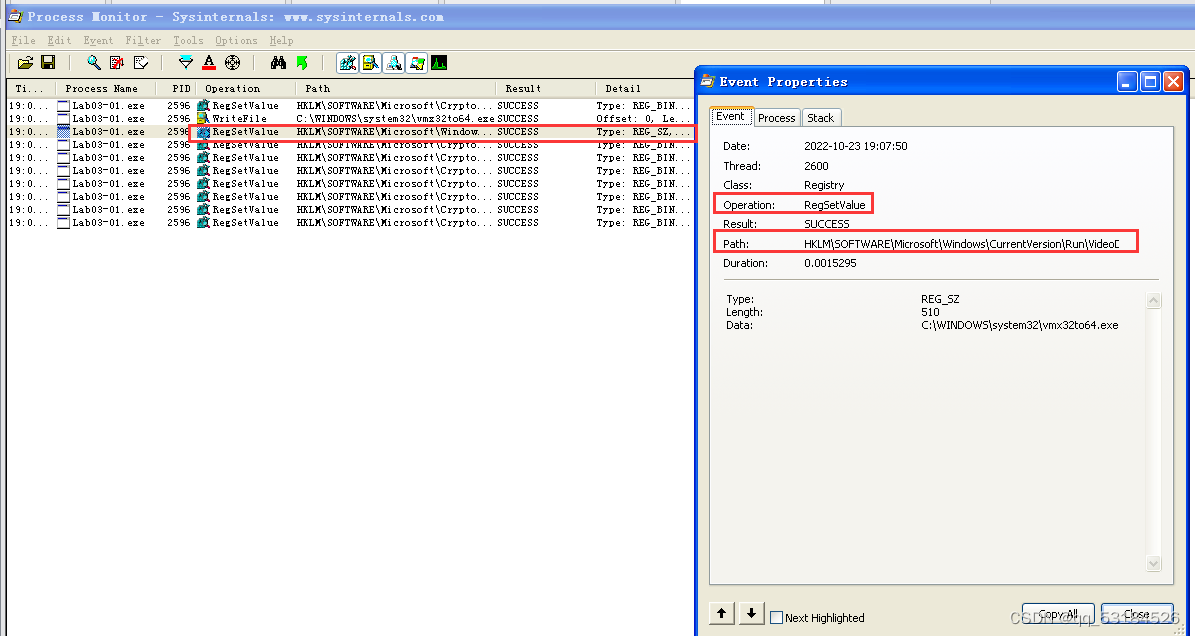

快照比较分析得出该恶意软件在HKEY_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\VideoDriver下添加了一个自启动项:

名字-VideoDriver ;

数据-C:\WINDOWS\System32\vmx32to64.exe

说明程序vmx32to64.exe在开机时会自启动 -

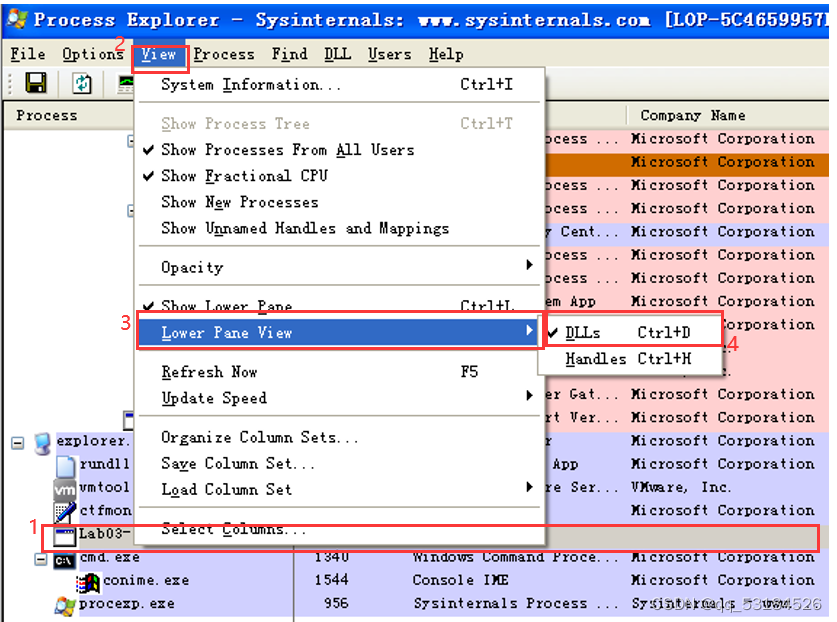

使用Process Explorer分析

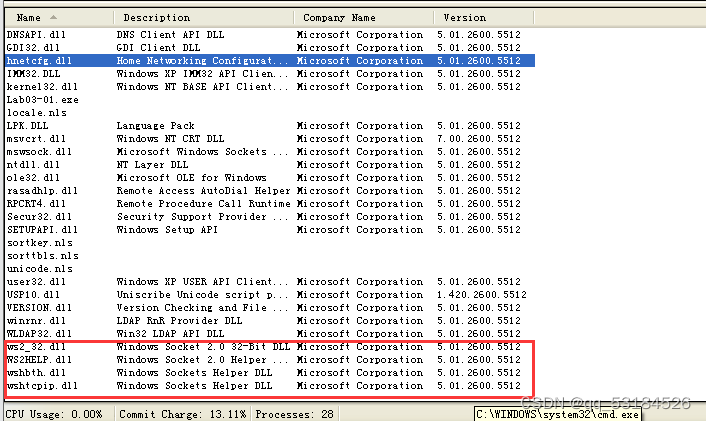

运行Lab03-01.exe后查看动态链接库,如下图

ws2_32.dll 和 Wshtcpip.dll库文件说明该样本存在网络行为 -

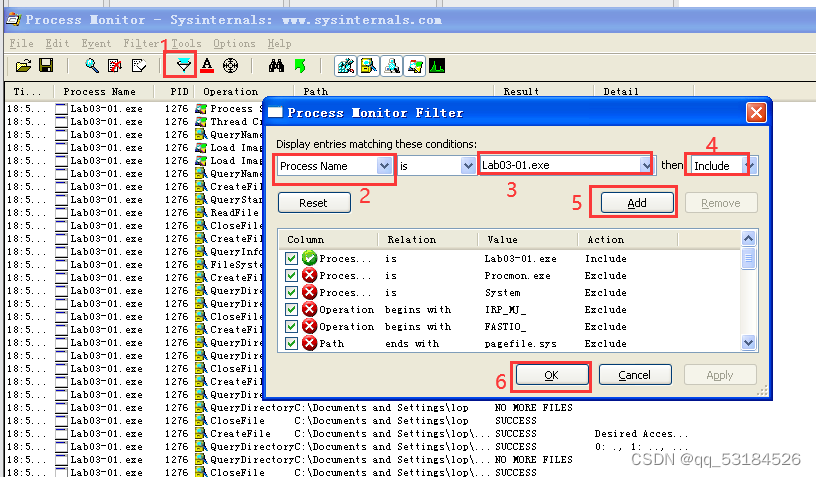

使用Process Monitor工具监视样本操作行为

过滤出Lab03-01.exe

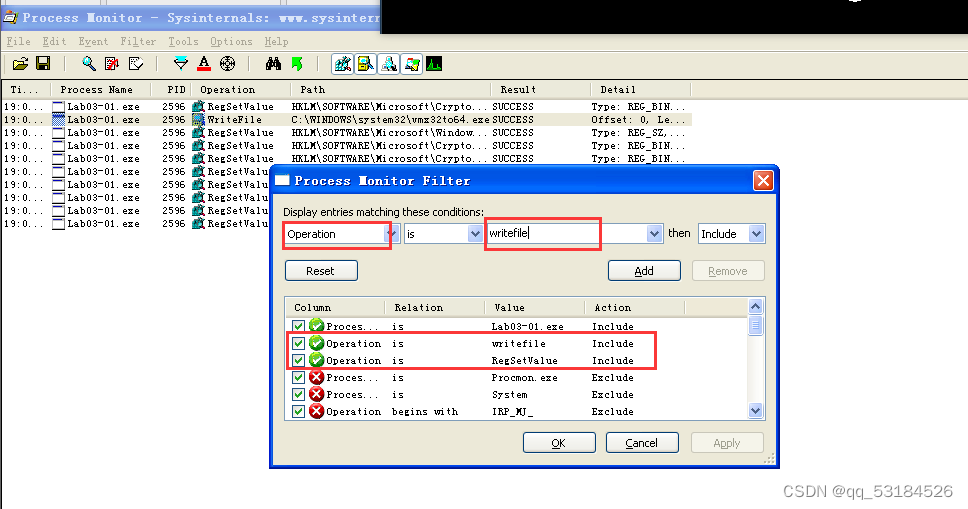

再将Lab03-01.exe的设置键项和写文件的操作过滤出来

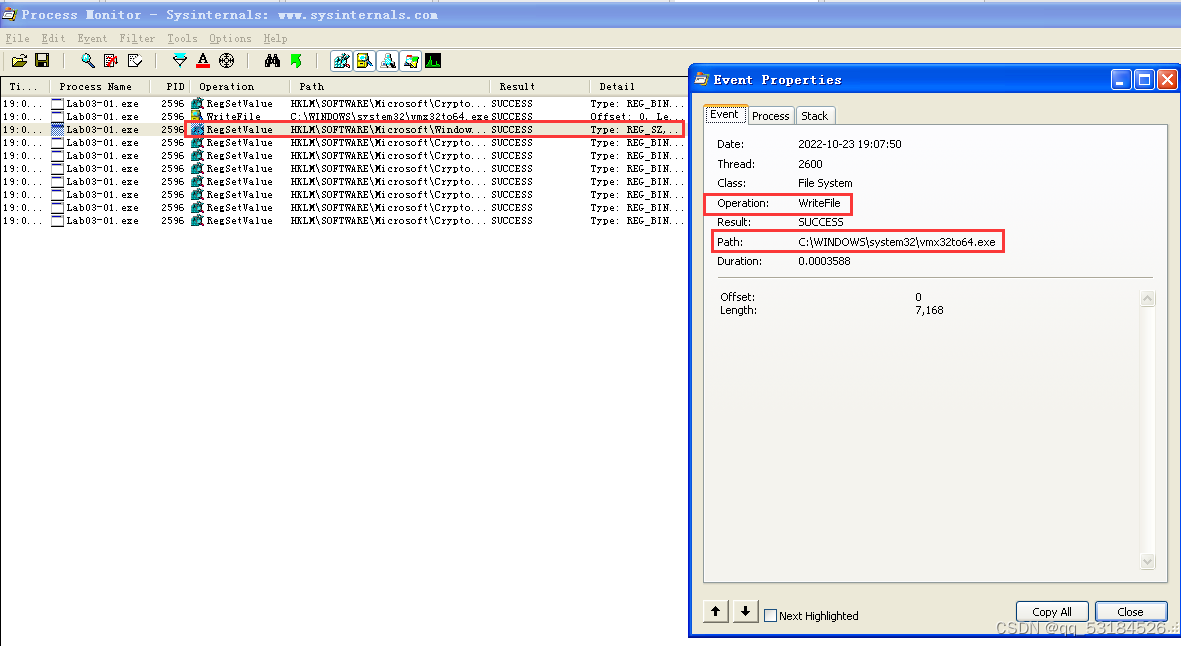

注:若没有过滤没有内容,那可能是之前运行了Lab03-01.exe造成的影响,可以恢复到干净 快照重新运行Lab03-01.exe在目录C:\WINDOWS\System32\下创建了一个程序vmx32to64.exe

添加了一个自启动项,且该启动项指向程序C:\WINDOWS\System32\vmx32to64.exe

-

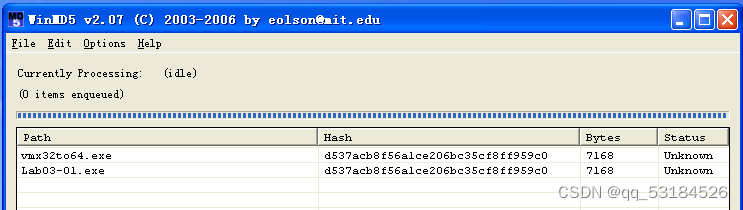

实用工具WinMD5工具查看vmx32to64.exe与Lab03-01.exe的MD5值

两个程序的MD5值一样,说明Lab03-01.exe将自己复制到了C:\WINDOWS\System32目录下,并从命名为vmx32to64.exe -

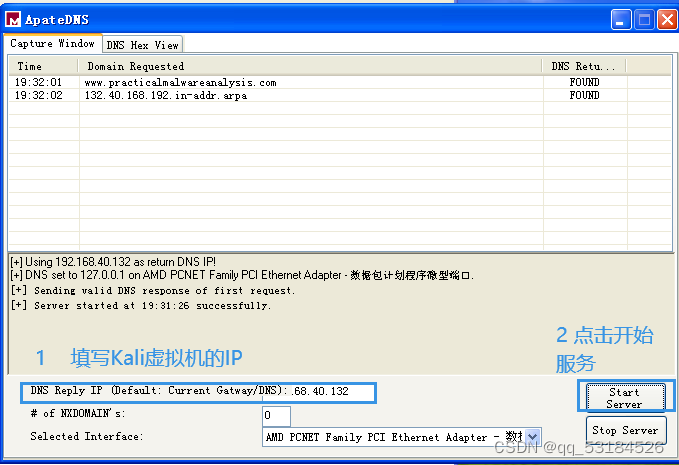

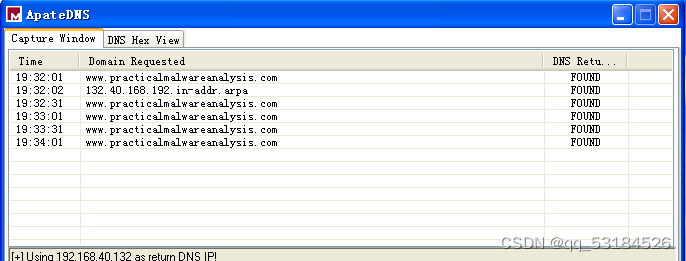

使用ApateDNS分析

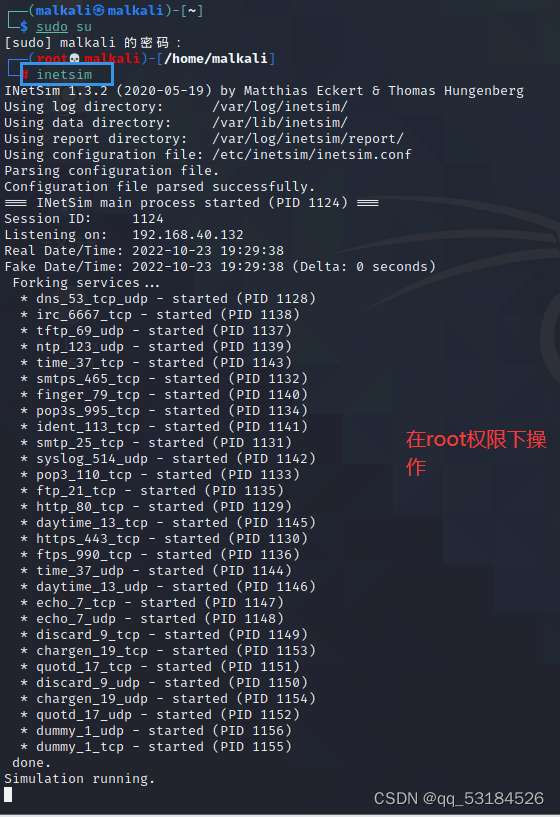

在Kali虚拟机上开启Inetsim

运行Lab03-01.exe

Lab03-01.exe访问了网址:www.practicalmalwareanalysis.com

3. 回答问题:

- 找出这个恶意代码的导入函数与字符串列表?

静态分析时用到的工具PEiD和PEView都可看到恶意代码的导入函数, 使用PEiD和strings可以查看恶意代码的字符串列表 - 这个恶意代码在主机上的感染迹象特征是什么?

该恶意代码的感染迹象特征是将自己复制到C:\WINDOWS\System32\目录下并重名为vmx32to64.exe,同时修改注册表,添加了一个自启动项来实现开机启动vmx32to64.exe - 这个恶意代码是否存在一些有用的网络特征码?如果存在,他们是什么?

Lab03-01.exe访问了网址:www.practicalmalwareanalysis.com

961

961

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?