misc5

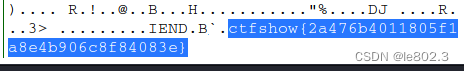

使用bless查看十六进制文件,在文件尾部得到flag

看其他的wp也可以使用

stringsmisc5.png

看的也比较方便,使用以下都有两种方法

ctfshow{2a476b4011805f1a8e4b906c8f84083e}

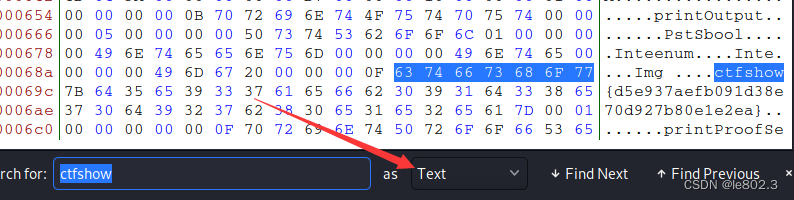

misc6

bless方法:

strings方法

ctfshow{d5e937aefb091d38e70d927b80e1e2ea}

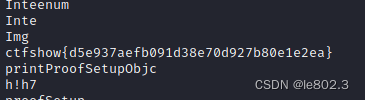

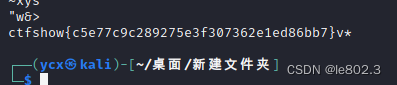

misc7

strings方法

ctfshow{c5e77c9c289275e3f307362e1ed86bb7}

misc8

flag在图片文件中图片文件中。

图片文件的图片文件中,我们使用binwalk进行分析,发现有图片的存在,

我们就把他分解成图片png的格式命令:

binwalk -D=png misc8.png

ctfshow{1df0a9a3f709a2605803664b55783687}

misc9

flag在图片块里。

使用bless,查找ctfshow得到flag,和第六题相同

ctfshow{5c5e819508a3ab1fd823f11e83e93c75}

misc10

flag在图片数据里

使用binwalk进行分离命令

binwalk misc10.png -e

得到文件,使用vim打开查看,得到flag

ctfshow{353252424ac69cb64f643768851ac790}

misc11

flag在另一张图里

使用tweakpng,删除第一个数据块,保存后得到flag

ctfshow{44620176948fa759d3eeafeac99f1ce9}

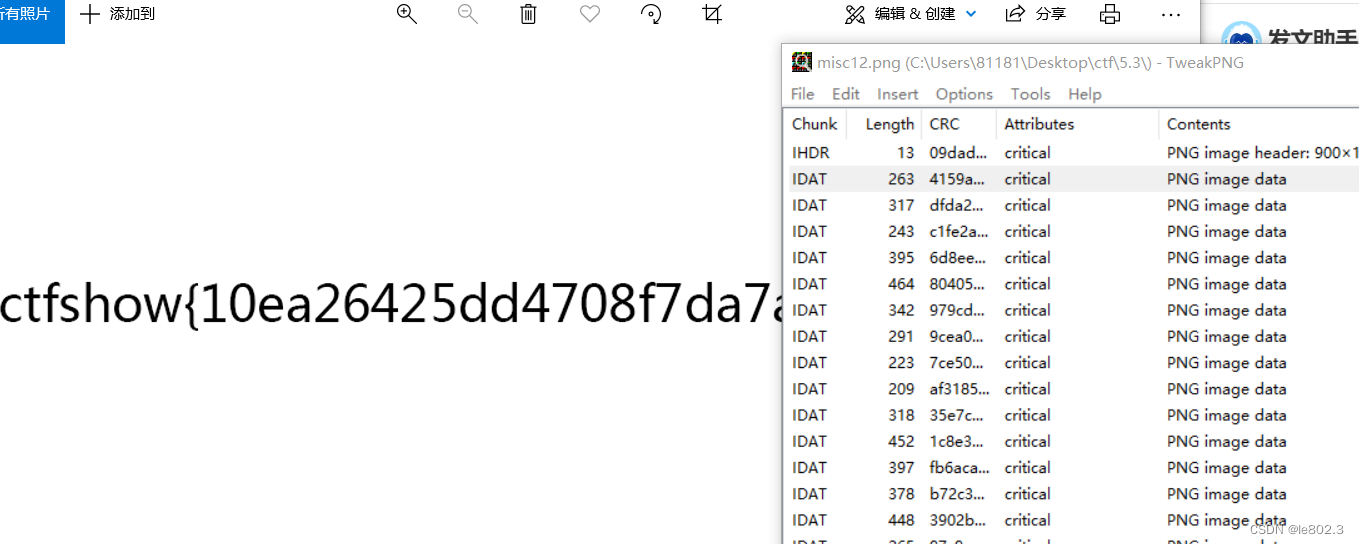

misc12

flag在另一张图里

这个题和11题一样只不过数据块比较多

边删除边刷新,删除第八个看到flag

ctfshow{10ea26425dd4708f7da7a13c8e256a73}

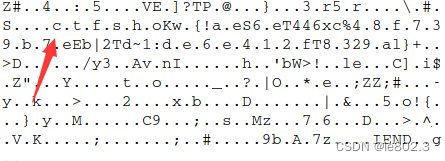

misc13

flag位置在图片末尾。

在结尾发现flag,隔一个删除一个

ctfshow{ae6e3ea48f518b7e42d7de6f412f839a}

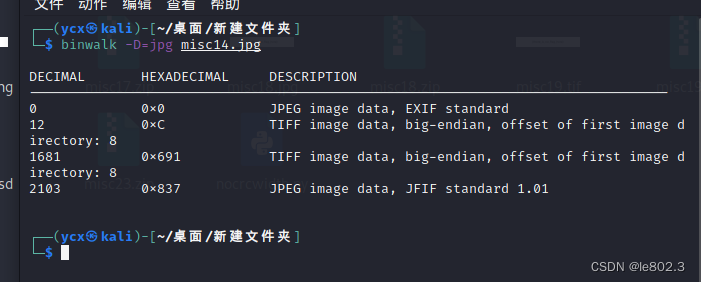

misc14

flag在那张图里

使用binwalk居然搞不出来,那就自己搞。

使用bless打开图片,查找FF D8,从第二个开始尝试FF D8复制到结尾,再生成图片,就可以得到一个flag。

ctfshow{ce520f767fc465b0787cdb936363e694}

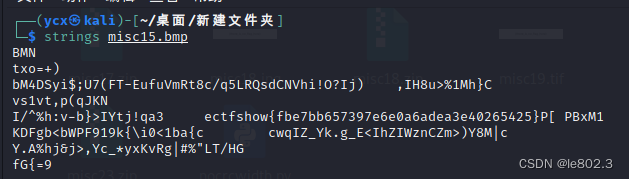

misc15

flag被跳过去了。

使用bless或者strings可以直接看到flag

ctfshow{fbe7bb657397e6e0a6adea3e40265425}

misc16

flag在图片数据里。

使用binwalk,梭

binwalk misc16.png -e

ctfshow{a7e32f131c011290a62476ae77190b52}

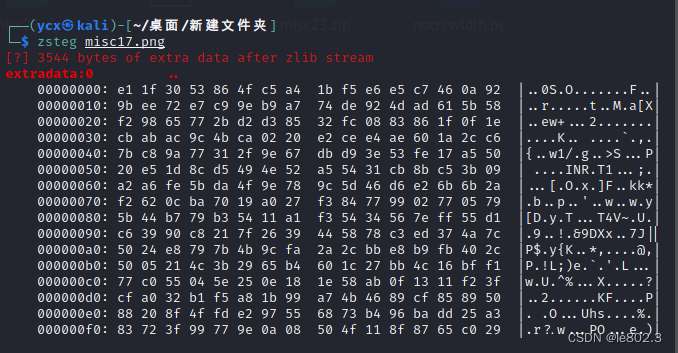

misc17

flag在图片数据里。

发现隐藏数据的第二种方法zsteg

zsteg misc17.png

zsteg -E ‘extradata:0’ misc17.png > yy

提取到yy文件夹中,得到flag图片

ctfshow{0fe61fc42e8bbe55b9257d251749ae45}

misc18

flag在标题、作者、照相机和镜头型号里。

这个题很明显,直接使用exiftool

也可以在Linux下载exiftool软件

ctfshow{325d60c208f728ac17e5f02d4cf5a839}

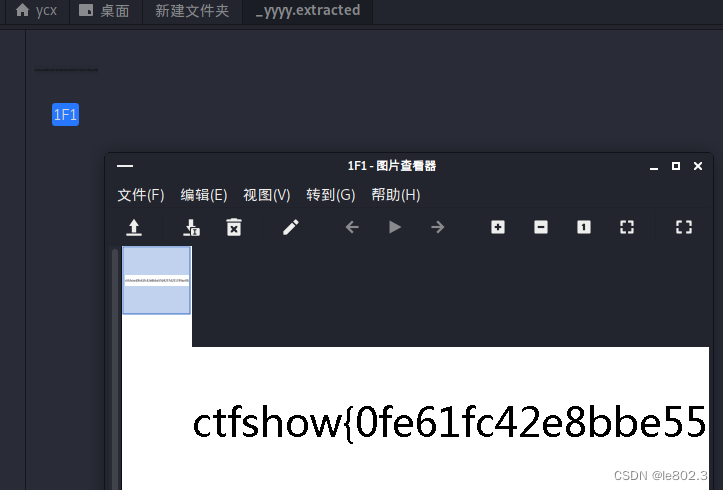

misc19

flag在主机上的文档名里。

使用bless查看,发现如下flag片段

ctfshow{dfdcf08038cd446a5eb50782f8d3605d}

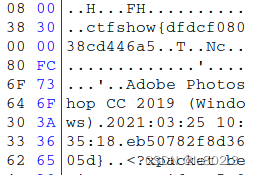

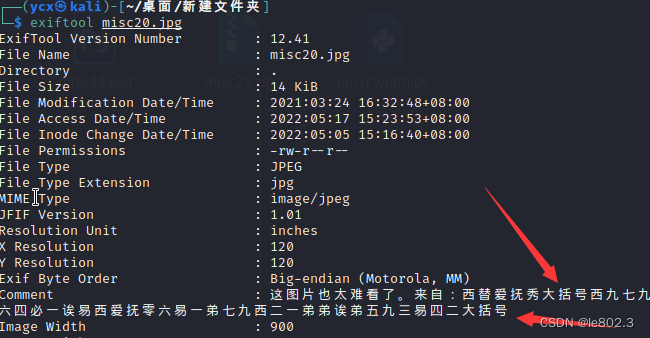

misc20

flag在评论里

使用exiftool

好啊,居然是‘谐音加密’

ctfshow{c97964b1aecf06e1d79c21ddad593e42}

misc21

flag在序号里。

先使用strings,发现exif字符串,使用exiftool查看图片信息,题目提示说flag在序号当中,那我们就先看看序号

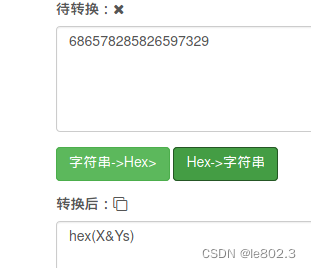

序号转换不出来,但是这个长的字符串传出来是这个,

将x,y从上到下依次转码(十进制转16进制)

ctf{e8a221498d5c073b4084eb51b1a1686d}

misc22

flag在图片里。

使用bless无果,使用binwalk,看到有tif,将tif部分截取下来,发现一个小人,但是也没啥用(tif一般以49 49或者4D 4D为头部)

使用缩略图隐写得到flag

exiftool -ThumbnailImage -b misc22.jpg > 1.jpg

试了一下,用分解出来的tif也可以得到flag,但是多此一举

ctfshow{dbf7d3f84b0125e833dfd3c80820a129}

misc23

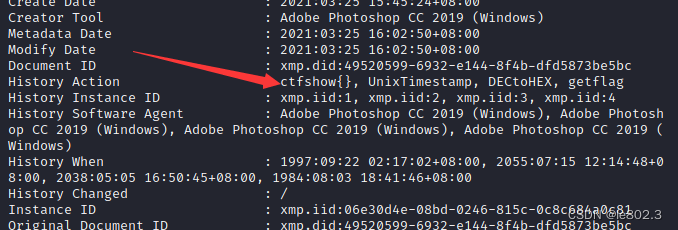

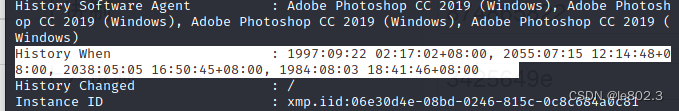

flag在时间里。

先用exiftool查看时间

看到flag的头部,unixtimestamp(百度以下这句话意思是时间戳),dectohex(十进制到16进制),你就能得到flag

先转换时间戳,百度转即可,再将秒数转16进制。

ctfshow{3425649ea0e31938808c0de51b70ce6a}

收工

556

556

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?