目录

一、文件头

1.Hxd不是好兄弟

查看提示

用hxd看文件头

JPEG (jpg), 文件头:FFD8FF

PNG (png), 文件头:89504E47 文件尾:0000000049454E44AE426082

GIF (gif), 文件头:47494638

ZIP Archive (zip), 文件头:504B0304 文件尾:00000000

TIFF (tif), 文件头:49492A00

Windows Bitmap (bmp), 文件头:424D

CAD (dwg), 文件头:41433130

Adobe Photoshop (psd), 文件头:38425053

Rich Text Format (rtf), 文件头:7B5C727466

XML (xml), 文件头:3C3F786D6C

HTML (html), 文件头:68746D6C3E

Email [thorough only] (eml), 文件头:44656C69766572792D646174653A

Outlook Express (dbx), 文件头:CFAD12FEC5FD746F

Outlook (pst), 文件头:2142444E

MS Word/Excel (xls.or.doc), 文件头:D0CF11E0

MS Access (mdb), 文件头:5374616E64617264204A

WordPerfect (wpd), 文件头:FF575043

Adobe Acrobat (pdf), 文件头:255044462D312E

Quicken (qdf), 文件头:AC9EBD8F

Windows Password (pwl), 文件头:E3828596

RAR Archive (rar), 文件头:52617221

Wave (wav), 文件头:57415645

AVI (avi), 文件头:41564920

Real Audio (ram), 文件头:2E7261FD

Real Media (rm), 文件头:2E524D46

MPEG (mpg), 文件头:000001BA

MPEG (mpg), 文件头:000001B3

Quicktime (mov), 文件头:6D6F6F76

Windows Media (asf), 文件头:3026B2758E66CF11

MIDI (mid), 文件头:4D546864

看出文件是压缩包,添加后缀名.zip,解压并用txt打开

2.Misc文件类型

给了一个名为cipher.txt的文件,打开查看

字符都在1,2,3,4,5,6,7,8,9,A,B,C,D,E,F之间,判断为16进制

想到转ascii

看到前面的46ESAB,倒过来就是BASE64

使用BASE64解密

Base64 在线编码解码 | Base64 加密解密 - Base64.us

PK为zip包的特征,此压缩包中存在flag.txt

将未BASE64解密的文本内容复制到txt里面,用winhex打开

编辑-转换文件-Base64->Binary

另存为.zip文件,解压此文件

得到flag.txt,里面内容即为flag

二、图片

1.图片高度

查看图片

很明显图片下面还有内容

右键属性,查看详细属性

拖到winhex

已知 十进制256转化为十六进制为100,679转化为2a7

将0100的高度改为02A7的宽度

2.010editor

把文件拖到010editor里面

很明显的base密码

umm...加杂私货的flag呢

3.津门杯2021-m1

给的是bmp图片,猜测是图片隐写

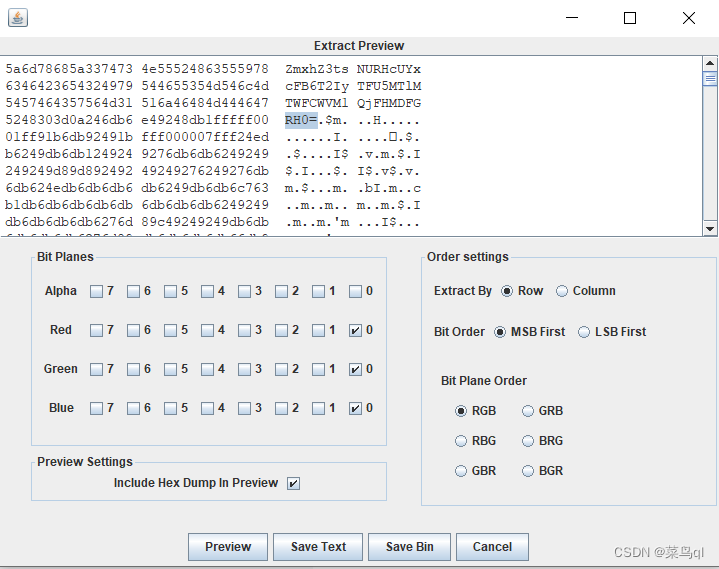

拖到Stegsolve.jar中查看rgb低位,发现一串由base64加密的字符串

base64解码

4.Check

解压出一张图片,放到winhex里没看出啥

放到StegSolve里查看

Analyse-Data Extract提取出RGB三个通道的最低位信息

得到flag的HTML编码形式(&#x再加上两位十六进制),丢到CyberChef里解一下

得到flag

三、音频

1.来自银河的信号

从音频中可以听出是SSTV,用mmsstv播放,可以得到一张图片。

步骤:1.设置虚拟声卡

2.设置MMSSTV

3.设置系统声音

4.在RX界面下播放音频,收到图片

发现是栅栏密码:f7liavga{1M_0105n_cC@okmei_nFge!s}

5.解密

四、流量分析

1.流量分析1

1.发现文件为.pcapng文件

2.拖进wireshark

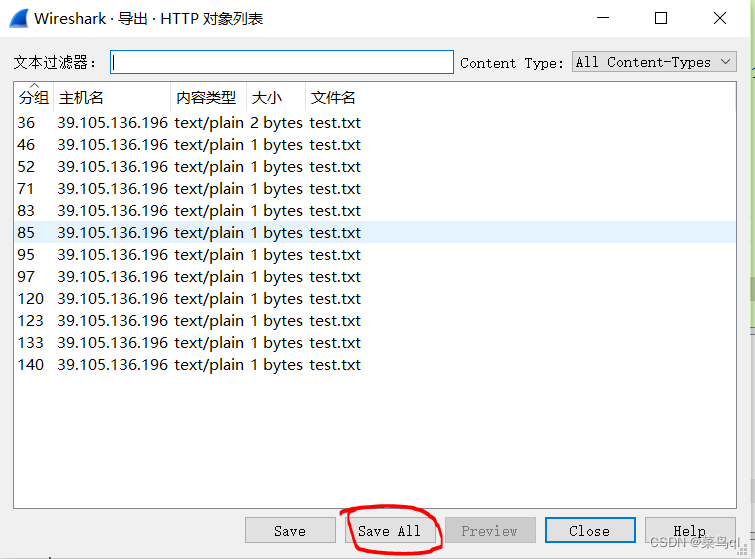

发现第三个HTTP包中含有fl

3.文件-导出对象-HTTP-Save All

4.打开文件查看,并将它们中的内容拼接起来

得到flag

五、压缩包

1.fakezip

打开发现是加密压缩包,结合题目考虑到是伪加密

将zip拖进winhex,搜索-查找16进制数值504B0102

将两处的01改成00

另存为2.zip

解压2.zip

得到内含flag的图片

六、硬盘物理驱动

1.Disk

揭开压缩包,拿到一个.vmdk文件

拖进虚拟机,命令7z x ./文件,解压出一堆文件

查看.txt文件

所有.txt文件都是

查看.txt^%ads文件

用winhex查看

将二进制转scii试试二进制到ASCII文本转换器

编辑-复制所有-十六进制数值

flag0中的二进制转换出了flag字样

将所有文件的二进制复制进去,转换,得到flag

待补充

488

488

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?