一个简单的内存取证 (感兴趣的大佬可以去我的资源里下载)

后续我也会分享其他资源到我的博客感兴趣的可以关注

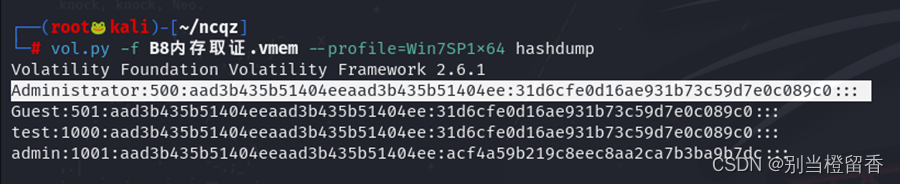

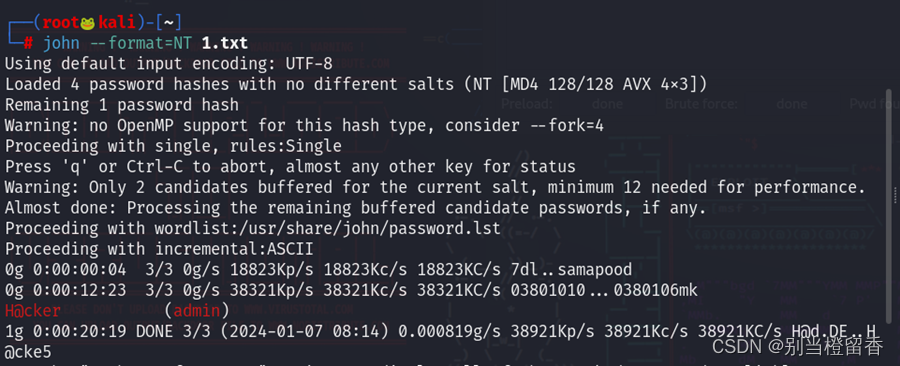

#1. 从内存文件中获取用户admin的密码并破解,将该密码作为flag值提交(密码长度为6个字符);

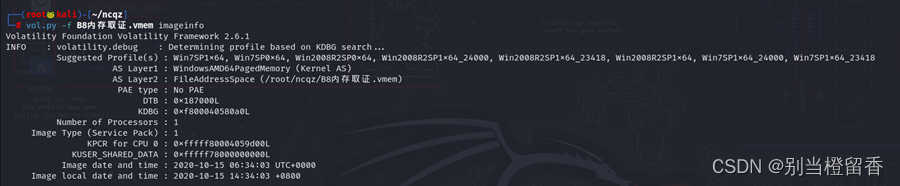

使用 vol.py -f 镜像 imageinfo 先获取镜像信息查看版本(这里选择第一个 win7sp1x64)

(根据题目要求获得admin的密码)Vol.py -f 镜像 –profile=win7spx164 hashdump

使用john爆破密码

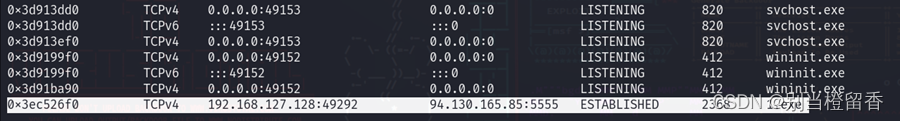

# 2. 获取内存文件中系统的IP地址,将IP地址作为flag值提交;

使用 vol.py -f 镜像 --profile=Win7SP1x64 netscan(发现黑客IP)

#3. 获取内存文件中系统的主机名,将主机名作为flag值

通过注册表获取

vol.py -f 镜像 --profile=Win7SP1x64 printkey -K "ControlSet001\Control\ComputerName\ComputerName"

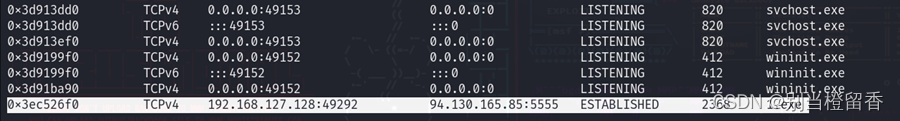

#4. 内存文件的系统中存在挖矿进程,将矿池的IP地址作为flag值提交;

(找个唯一一个已建立的 “ESTABLISHED”)

vol.py -f 镜像 --profile=Win7SP1x64 netscan | grep ESTABLISHED(可不加)

1250

1250

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?