PE01

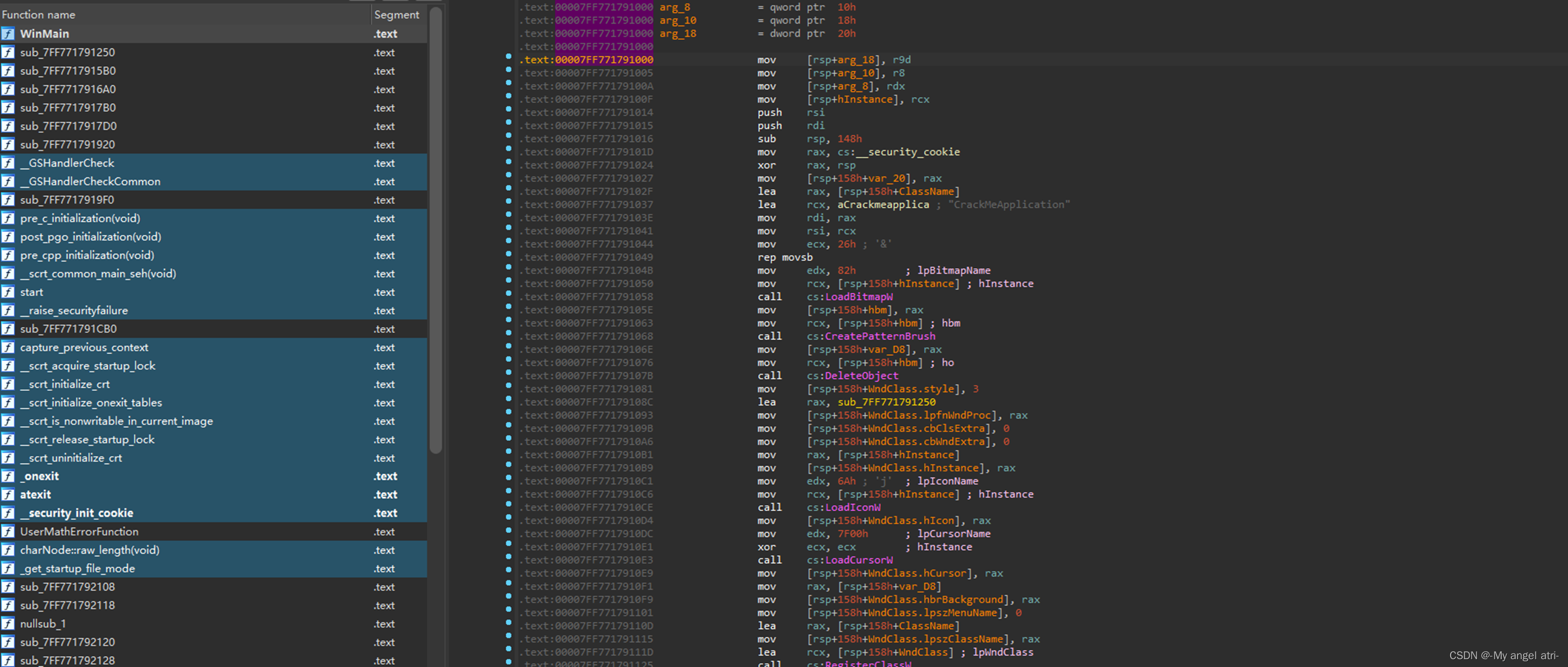

1. 对靶机服务器桌面上的PE01.exe二进制文件进行静态分析,将main函数的入口地址作为flag提交

WinMain的汇编窗口第一行mov即是入口

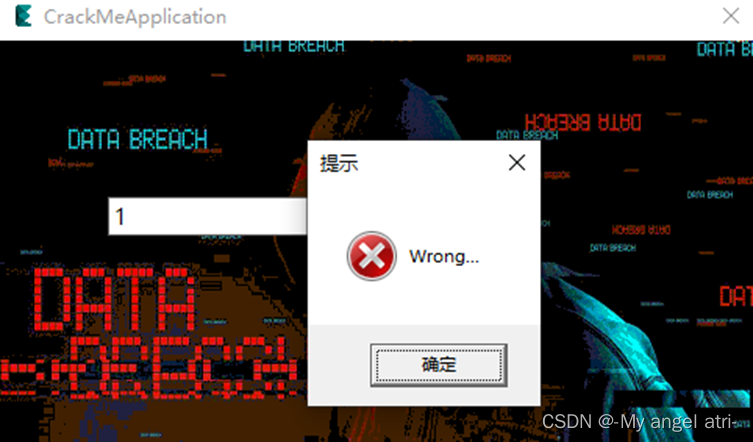

2. 对靶机服务器桌面上的PE01.exe二进制文件进行静态分析,将该二进制文件中检查许可证的关键函数作为flag提交

尝试输入值测试得到输入错误的返回结果

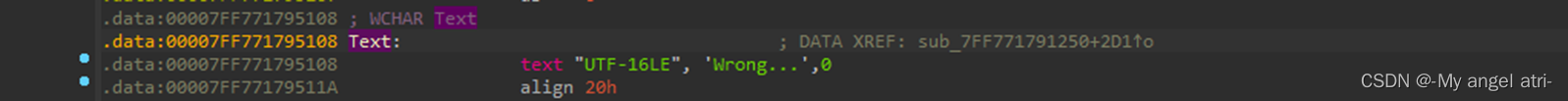

找到此字符串交叉引用到代码部分

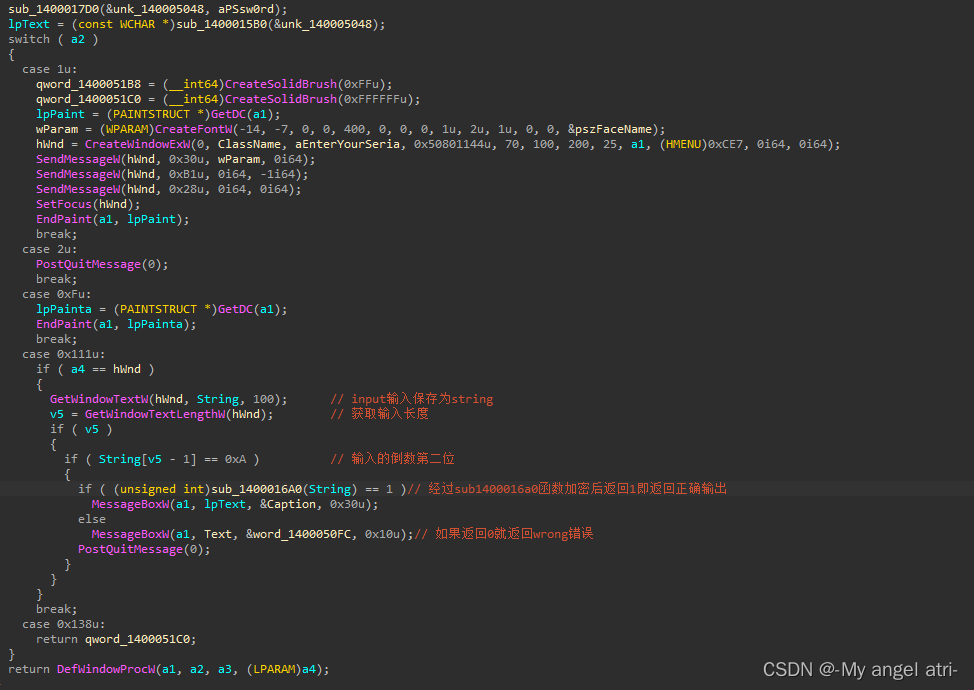

到达主逻辑函数

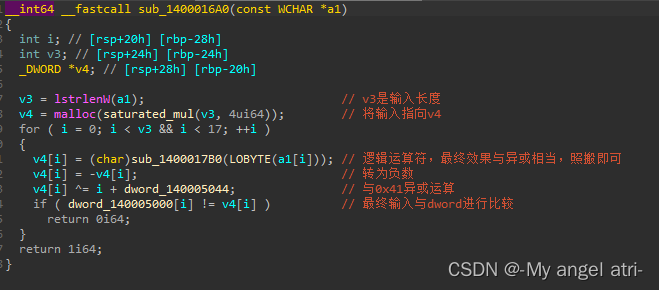

分析上面的代码可以知道,string为input输入,而sub_7FF7717916A0将你的输入传进去做了一次加密,如果返回不等于1,将输出wrong,所以sub_7FF7717916A0就是检查许可证的关键函数

3. 对靶机服务器桌面上的PE01.exe二进制文件进行静态分析,找到flag值并提交

4. 对靶机服务器桌面上的PE01.exe二进制文件进行静态分析,尝试破解该二进制文件,将注册成功后的回显信息作为flag提交

在shift+f12里可以找到hello

或者做出第五题后输入进软件里

5. 对靶机服务器桌面上的PE01.exe二进制文件进行静态分析,将该激活所需的许可证码作为flag值提交

点进检查许可证的关键函数sub_1400016A0

通过上面的逻辑知道输出,来逆回输入

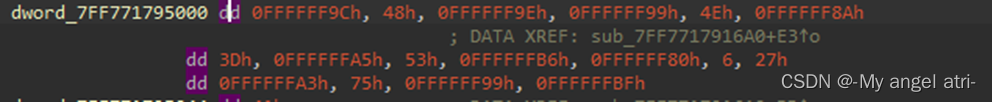

跟进最终判断数组

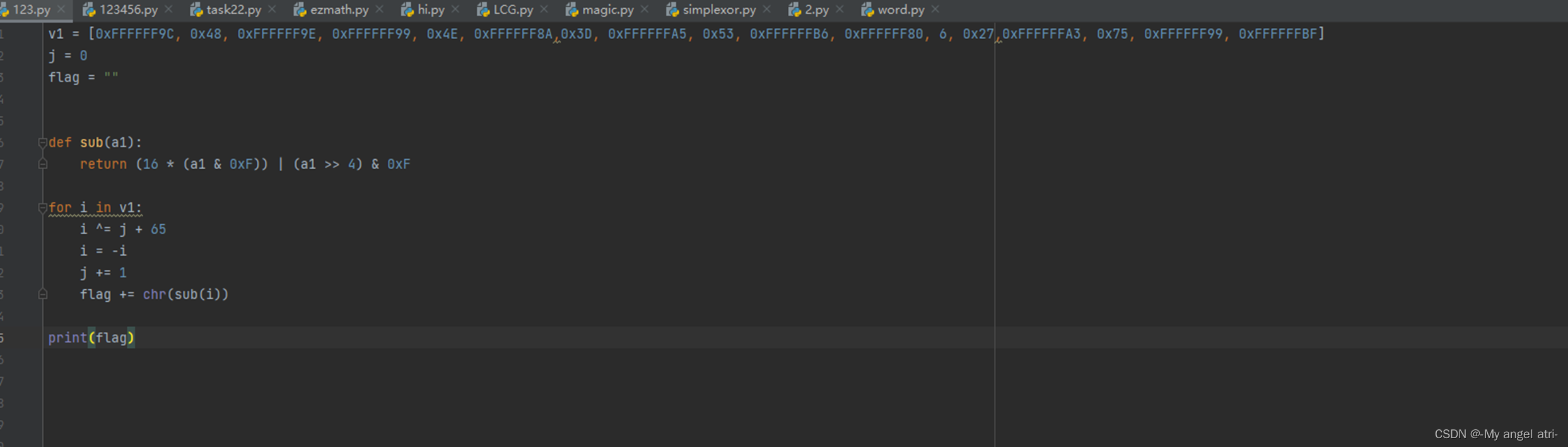

提取到脚本里

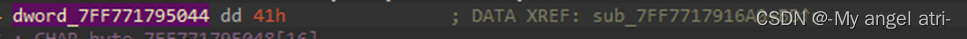

然后将上面的0x41也贴出来

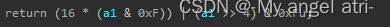

再将最开始的逻辑运算符直接复制进去备用

写出解密脚本拿到flag

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?