F5 BIG-IP是一款提供负载均衡、安全保护和性能优化的应用交付控制器。

F5 BIG-IP 的配置实用程序中存在一个严重漏洞(编号为 CVE-2023-46747),允许远程访问配置实用程序的攻击者执行未经身份验证的远程代码执行。

该漏洞的 CVSS v3.1 评分为 9.8,评级为“严重”,因为无需身份验证即可在低复杂性攻击中利用该漏洞。

一、漏洞影响版本

受影响的 BIG-IP 版本如下:

-

17.x:17.1.0

-

16.x:16.1.0 – 16.1.4

-

15.x:15.1.0 – 15.1.10

-

14.x:14.1.0 – 14.1.5

-

13.x:13.1.0 – 13.1.5

不影响 BIG-IP Next、BIG-IQ 集中管理、F5 分布式云服务、F5OS、NGINX 和 Traffix SDC 产品。

二、漏洞细节披露

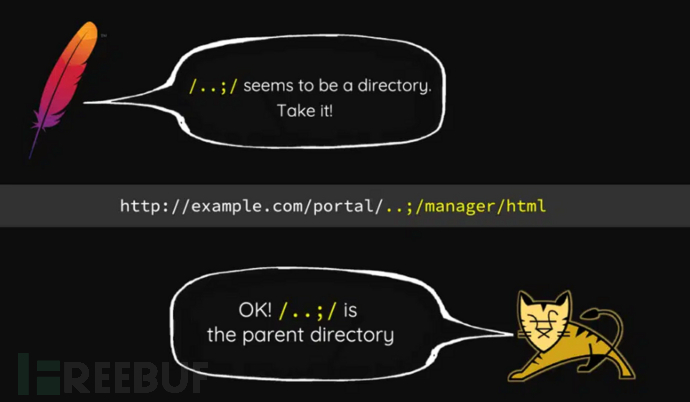

漏洞源于Apache httpd 和 AJP 协议处理请求的方式不一致

而F5定制的Apache httpd基于2.4.6的漏洞版本,导致在特定条件下可以绕过正常的请求处理流程。

由于 Apache httpd 在将请求转发到后端 AJP 服务器之前移除了 "Content-Length" 头,攻击者可以通过发送带有特定 "Content-Length" 和 "Transfer-Encoding" 头的请求,来控制后端服务器的请求处理流程。

发送“前端”认为已经处理过认证的请求到“后端”服务,会导致出现一些出乎意料的后果。而这种不一致是导致此次漏洞产生的重要成因之一。

三、漏洞利用特征

当发送到F5 BIG-IP TMUI模块的请求(例如登陆页面/tmui/login.jsp)中,包含一个类似值为 "xxx, chunked" 的 "Transfer-Encoding" 头,并且请求体内容满足特定内容时,漏洞会被触发。

成功利用这个漏洞的攻击者可以绕过身份验证,执行后台任意功能,而后可以再通过串联后台功能漏洞,控制并且接管服务器。

四、Apache 同时处理 “Content-Length” 和 “Transfer-Encoding” 标头时

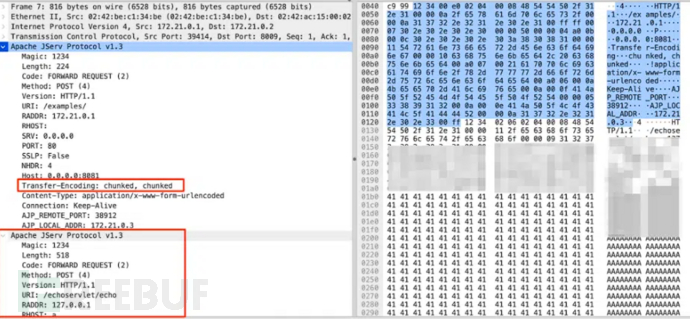

发送到 Apache mod_proxy_ajp 转发的请求不包含“Content-Length”标头。

首先,httpd AJP 处理器将请求及其标头发送到后端。

然后,mod_proxy_ajp 检查“Transfer-Encoding”标头是否存在,以及它是否与“chunked”完全匹配。

由于它正在处理的标头的 “chunked, chunked” 值不匹配,因此它继续处理 else 分支的其余部分,并将 POST 正文内容作为 AJP 数据包直接发送到后端服务器。

五、缓解方案

限制对 TMUI 门户的访问,如果需要访问它,请确保 TMUI 门户只能从内部网络或 VPN 连接访问。

六、修复

官方已经推出了安全补丁。建议用户尽快升级(myF5)。

F5BIG-IP的配置实用程序发现严重漏洞CVE-2023-46747,允许未经授权的远程代码执行,影响多个版本。漏洞源于Apachehttpd处理请求的不一致,攻击者可通过特定HTTP头利用。官方已发布补丁,建议用户立即更新。

F5BIG-IP的配置实用程序发现严重漏洞CVE-2023-46747,允许未经授权的远程代码执行,影响多个版本。漏洞源于Apachehttpd处理请求的不一致,攻击者可通过特定HTTP头利用。官方已发布补丁,建议用户立即更新。

824

824

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?