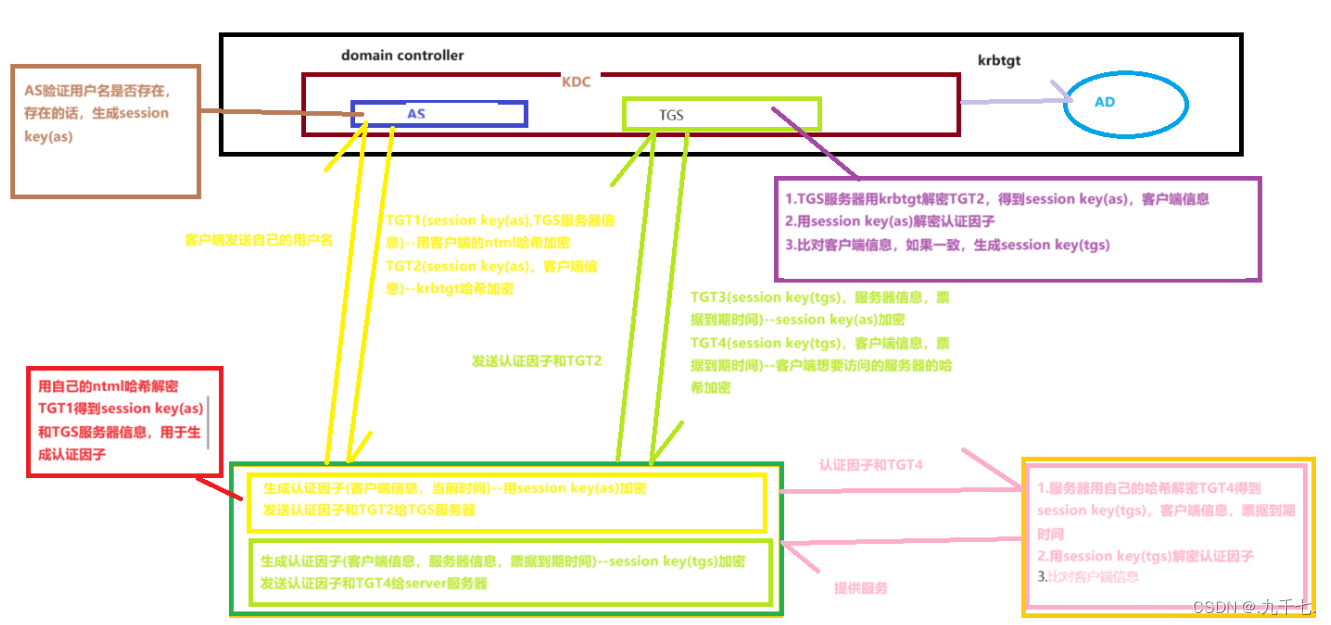

1.kerberos协议通信流程

1、客户端发送自己的用户名给AS

2、AS验证用户名是否在白名单列表,如果在的话随机生成session key(as),返回如下信息

TGT1(session key(as),TGS服务器信息等)--客户端NTLM哈希加密

TGT2(session key(as),客户端信息等)--KRBTGT NTLM哈希加密

3、用自己的NTLM哈希解密TGT1,获得TGS服务器信息以及session key(as),TGT2由于是别人的哈希,所以解不开

生成认证因子(客户端信息,当前时间)--session key(as)加密

发送认证因子以及TGT2给TGS服务

4、TGS服务先解密TGT2获得session key(as),紧接着利用session key(as)解密认证因子,对比认证因子与TGT2的客户端信息是否一致,如果一致生成session key(TGS),返回如下信息给客户端

TGT3(session key(TGS),服务器信息,票据到期时间)--session key(as)加密

TGT4(session key(TGS),客户端信息,票据到期时间)--客户端想要访问的服务器的哈希加密

5、客户端解密TGT3,得到session key(TGS),服务器信息

生成认证因子2(服务器信息,客户端信息,票据到期时间)--session key(TGS)加密

发送认证因子2以及TGT4给服务器

6、服务器先用自己的哈希解密TGT4得到session key(TGS),客户端信息,票据有效期

利用session key(TGS)解密认证因子对比客户端信息决定是否提供服务

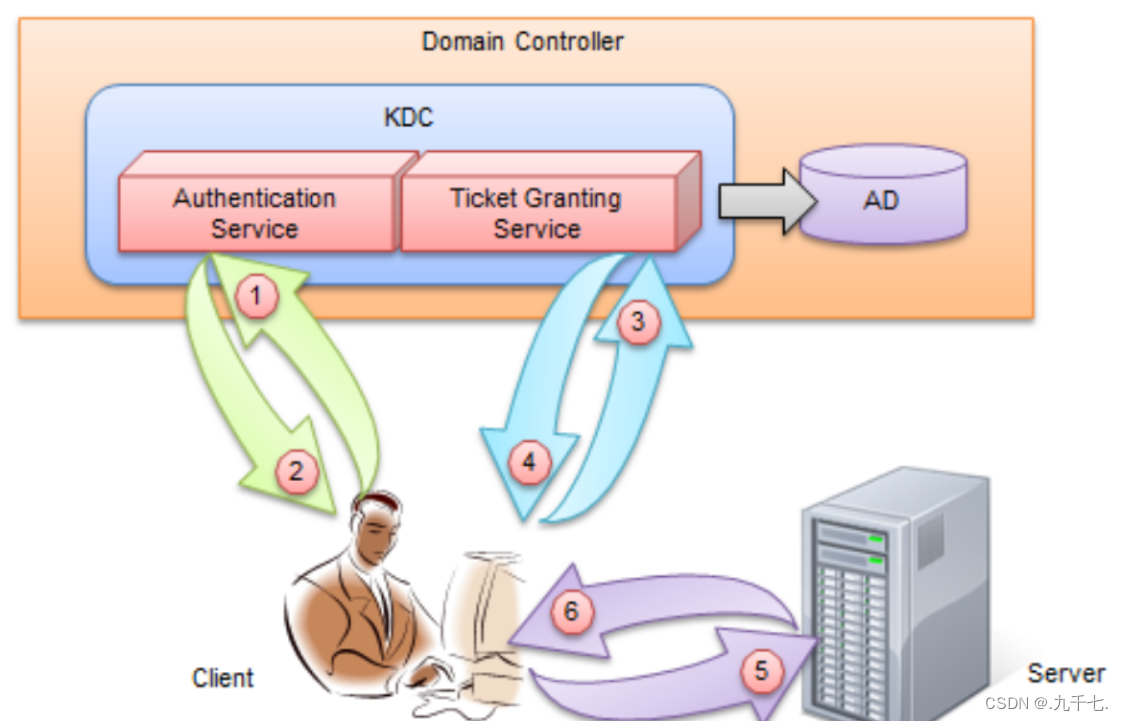

当 Client 想要访问 Server 上的某个服务时,需要先向 AS 证明自己的身份,然后通过 AS 发放的 TGT 向 Server 发起认证请求,这个过程分为三块:

The Authentication Service Exchange:Client 与 AS 的交互,

The Ticket-Granting Service (TGS) Exchange:Client 与 TGS 的交互,

The Client/Server Authentication Exchange:Client 与 Server 的交互

2.黄金票据和白银票据使用前提,为什么能绕过tgs服务和各种服务器

黄金票据前提:

条件

1、域名称

2、域的SID值

3、域的KRBTGT账号的HASH

4、伪造任意用户名

适用场景

由于有些原因导致你对域管权限丢失,但好在你还有一个普通域用户权限,管理员在域内加固时忘记重置krbtgt密码

白银票据使用前提:

条件

1.域名

2.域sid

3.目标服务器名

4.可利用的服务

5.服务账号的NTML HASH

6.需要伪造的用户名

适用场景

知道服务器的Hash,可以访问服务器的某些服务而不用于kdc进行交互

黄金票据模拟的是AS返回的TGT1和TGT2,伪造一个session key(as),利用krbtgt的hash加密TGT2(含有伪造的session key(as))发送给TGS服务器

白银票据模拟的是TGS返回的TGT3和TGT4,伪造一个session key(tgs),利用server服务器的ntlm哈希加密TGT4(含有伪造的session key(tgs))发送给服务器

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?