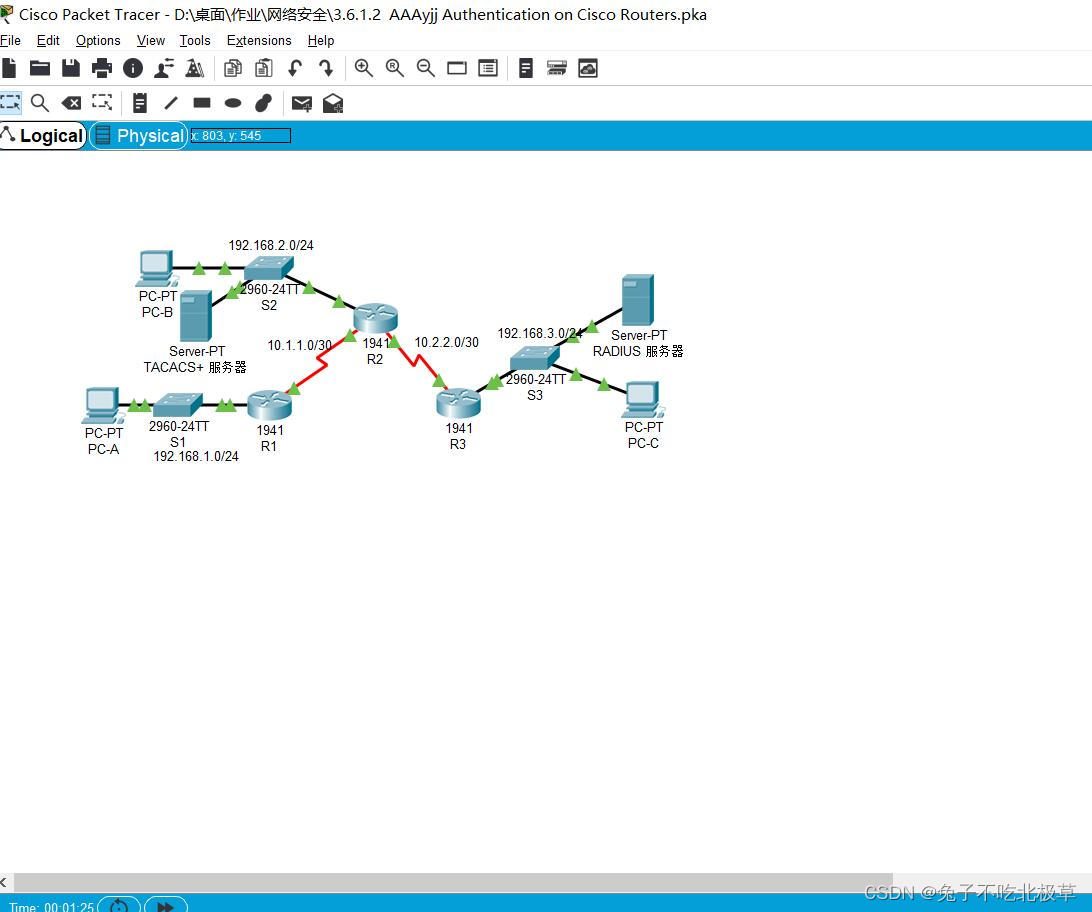

Packet Tracer - 在思科路由器上配置 AAA 认证

地址分配表

| 设备 | 接口 | IP 地址 | 子网掩码 | 默认网关 | 交换机端口 |

| R1 | G0/1 | 192.168.1.1 | 255.255.255.0 | 不适用 | S1 F0/1 |

| S0/0/0 (DCE) | 10.1.1.2 | 255.255.255.252 | 不适用 | 不适用 | |

| R2 | G0/0 | 192.168.2.1 | 255.255.255.0 | 不适用 | S2 F0/2 |

| S0/0/0 | 10.1.1.1 | 255.255.255.252 | 不适用 | 不适用 | |

| S0/0/1 (DCE) | 10.2.2.1 | 255.255.255.252 | 不适用 | 不适用 | |

| R3 | G0/1 | 192.168.3.1 | 255.255.255.0 | 不适用 | S3 F0/5 |

| S0/0/1 | 10.2.2.2 | 255.255.255.252 | 不适用 | 不适用 | |

| TACACS+ 服务器 | NIC | 192.168.2.2 | 255.255.255.0 | 192.168.2.1 | S2 F0/6 |

| RADIUS 服务器 | NIC | 192.168.3.2 | 255.255.255.0 | 192.168.3.1 | S3 F0/1 |

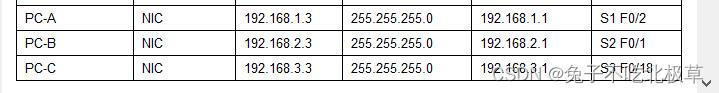

| PC-A | NIC | 192.168.1.3 | 255.255.255.0 | 192.168.1.1 | S1 F0/2 |

| PC-B | NIC | 192.168.2.3 | 255.255.255.0 | 192.168.2.1 | S2 F0/1 |

| PC-C | NIC | 192.168.3.3 | 255.255.255.0 | 192.168.3.1 | S3 F0/18 |

目标

· 在 R1 上配置本地用户账户并使用本地 AAA 在控制台和 vty 线路上配置认证。

· 从 R1 控制台和 PC-A 客户端验证本地 AAA 认证。

· 使用 TACACS+ 配置基于服务器的 AAA 认证。

· 从 PC-B 客户端验证基于服务器的 AAA 认证。

· 使用 RADIUS 配置基于服务器的 AAA 认证。

· 从 PC-C 客户端验证基于服务器的 AAA 认证。

背景/ 场景

网络拓扑中显示路由器 R1、R2 和 R3。目前,所有管理安全性都基于对 启用加密密码的了解情况。您的任务是配置并测试本地和 基于服务器的 AAA 解决方案。

您将创建一个本地用户账户,并在路由器 R1 上配置本地 AAA 以测试控制台和 vty 登录。

o 用户 账户:Admin1,密码:admin1pa55

然后,您将使用 TACACS+ 协议,将路由器 R2 配置为支持基于服务器的 认证。已使用以下信息对 TACACS+ 服务器进行了预配置 :

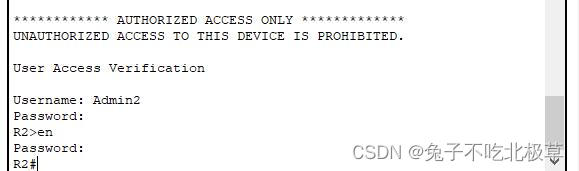

o 客户端:R2 ,使用关键字 tacacspa55

o 用户 账户:Admin2,密码:admin2pa55

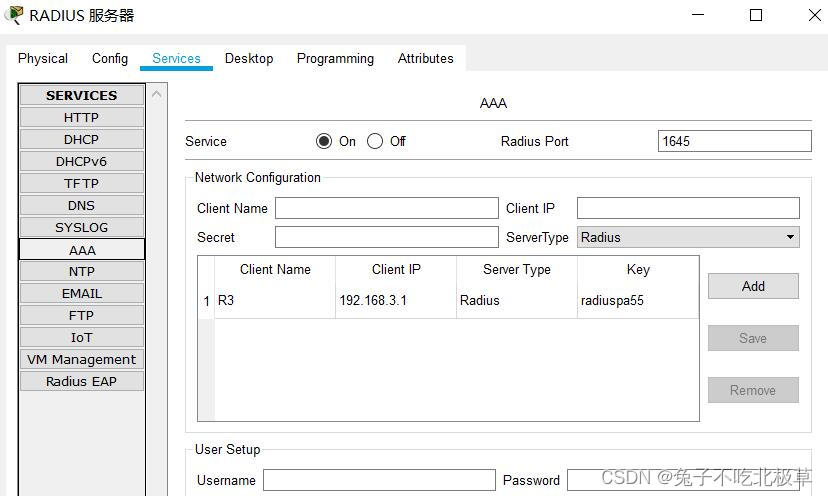

最后,您将使用 RADIUS 协议,将路由器 R3 配置为支持 基于服务器的认证。已使用以下信息对 RADIUS 服务器 进行了预配置:

o 客户端:R3 ,使用关键字 radiuspa55

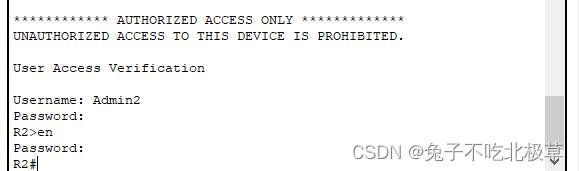

o 用户 账户:Admin3,密码:admin3pa55

已使用 以下信息对路由器进行了预配置:

o 启用加密 密码:ciscoenpa55

o 使用 MD5 认证的 OSPF 路由协议,密码为:MD5pa55

注意:控制台和 vty 线路尚未 进行预配置。

注意:IOS 版本 15.3 使用 SCRYPT 作为 安全加密散列算法;但是,Packet Tracer 中当前 支持的 IOS 版本使用 MD5。始终使用设备上提供的最安全的选项 。

第 1 部分:为 R1 上的控制台访问配置 本地 AAA 认证

步骤 1:测试 连接。

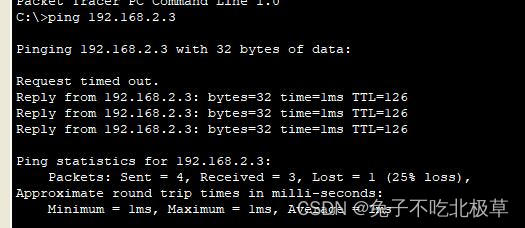

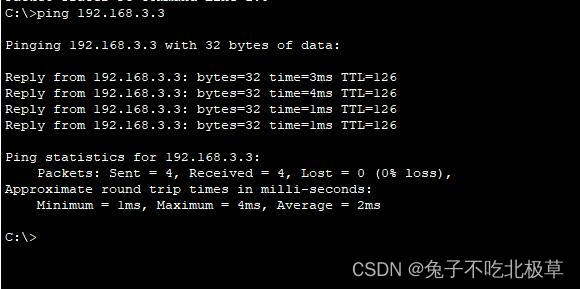

· 从 PC-A 对 PC-B 执行 ping 操作。

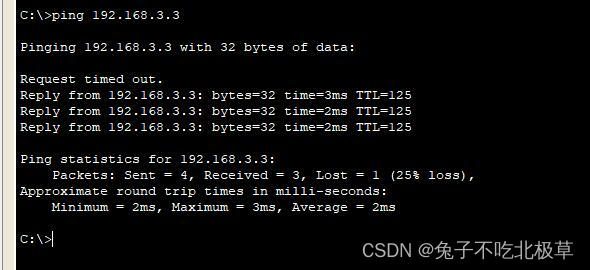

· 从 PC-A 对 PC-C 执行 ping 操作。

· 从 PC-B 对 PC-C 执行 ping 操作。

步骤 2:配置 R1 上的本地用户名。

配置用户名 Admin1,使用加密 密码 admin1pa55。

R1(config)#username Admin1 secret admin1pa55

步骤 3:为 R1 上的控制台访问配置 本地 AAA 认证。

在 R1 上启用 AAA 并为 控制台登录配置 AAA 认证以使用本地数据库。

R1(config)#aaa new-model

R1(config)#aaa authentication login default local

步骤 4:配置 线路控制台以使用定义的 AAA 认证方法。

在 R1 上启用 AAA 并为 控制台登录配置 AAA 认证以使用默认方法列表。

R1(config)#line console 0

R1(config-line)#login authentication default

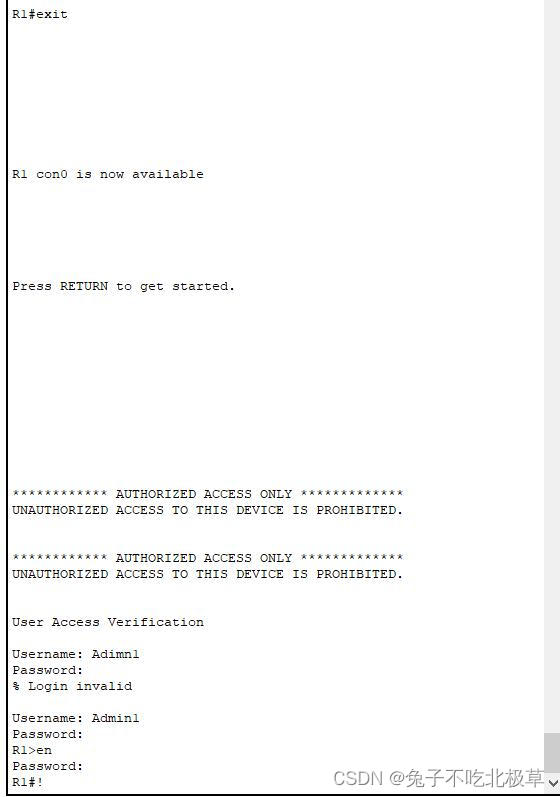

步骤 5:验证 AAA 认证方法。

使用本地数据库验证用户 EXEC 登录。、

第 2 部分:为 R1 上的 vty 线路配置 本地 AAA 认证

步骤 1:配置用于 SSH 的 域名和加密密钥。

- 使用 ccnasecurity.com 作为 R1 上的域名。

R1(config)#ip domain-name ccnasecurity.com

- 使用 1024 位创建 RSA 加密密钥。

R1(config)#crypto key generate rsa

The name for the keys will be: R1.ccnasecurity.com

Choose the size of the key modulus in the range of 360 to 2048 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take

a few minutes.

How many bits in the modulus [512]: 1024

% Generating 1024 bit RSA keys, keys will be non-exportable...[OK]

步骤 2:为 R1 上的 vty 线路配置 命名列表 AAA 认证方法。

配置名为 SSH-LOGIN 的命名列表, 以使用本地 AAA 认证登录。

R1(config)#aaa authentication login SSH-LOGIN local

*3月 1 0:25:49.883: %SSH-5-ENABLED: SSH 1.99 has been enabled

步骤 3:配置 vty 线路以使用定义的 AAA 认证方法。

配置 vty 线路以使用定义的 AAA 认证方法并且 只允许 SSH 进行远程访问。

R1(config)#line vty 0 4

R1(config-line)#login authentication SSH-LOGIN

R1(config-line)#transport input ssh

R1(config-line)#end

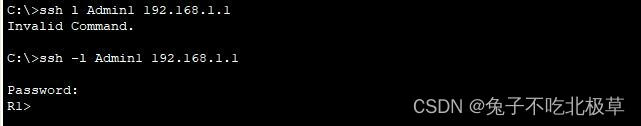

步骤 4:验证 AAA 认证方法。

从 PC-A 的 命令提示符验证 R1 的 SSH 配置。

第 3 部分:在 R2 上使用 TACACS+ 配置 基于服务器的 AAA 认证

步骤 1:配置 一个名为 Admin 的备份本地数据库条目。

出于备份目的,配置本地用户名 Admin2 ,使用加密密码 admin2pa55。

R2(config)#username Admin2 secret admin2pa55

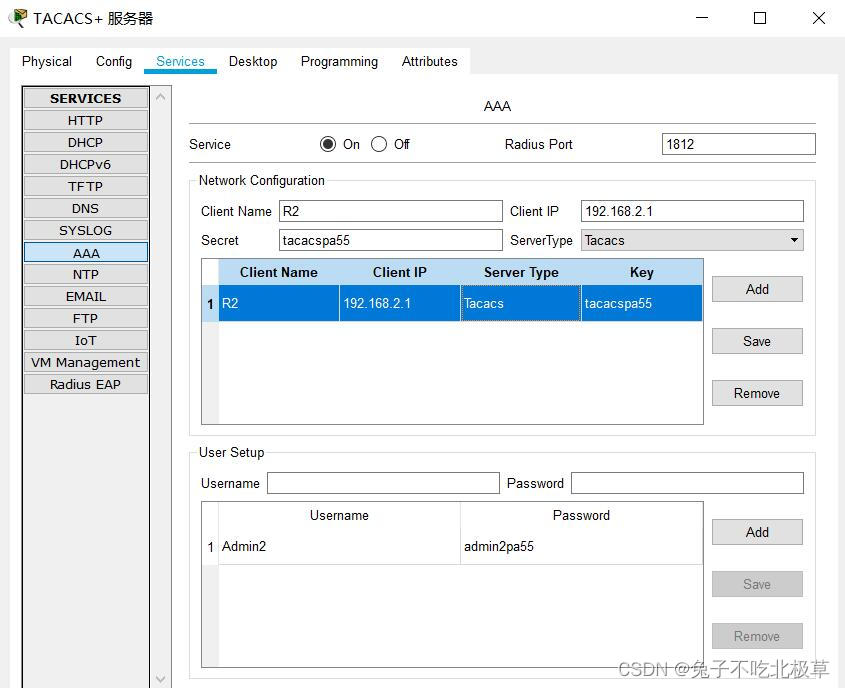

步骤 2:验证 TACACS+ 服务器配置。

点击“TACACS+ Server”(TACACS + 服务器)。在“Services”(服务)选项卡上点击 AAA。请注意,显示 R2 的网络配置条目以及 Admin2 的用户设置条目。

步骤 3:在 R2 上配置 TACACS+ 服务器的具体详细信息。

在 R2 上配置 AAA TACACS 服务器 IP 地址和密钥。

注意:不推荐使用命令 tacacs-server host 和 tacacs-server key。目前,Packet Tracer 不支持新 命令 tacacs server。

R2(config)# tacacs-server host 192.168.2.2

R2(config)# tacacs-server key tacacspa55

步骤 4:为 R2 上的控制台访问配置 AAA 登录认证。

在 R2 上启用 AAA,并将所有登录配置为 使用 AAA TACACS+ 服务器进行认证。如果不可用,则使用 本地数据库。

R2(config)#aaa new-model

R2(config)#aaa authentication login default group tacacs+ local

步骤 5:配置 线路控制台以使用定义的 AAA 认证方法。

为控制台登录配置 AAA 认证以使用 默认的 AAA 认证方法。

R2(config)#line console 0

R2(config-line)#login authentication default

步骤 6:验证 AAA 认证方法。

使用 AAA TACACS+ 服务器验证用户 EXEC 登录。

第 4 部分:在 R3 上使用 TACACS+ 配置 基于服务器的 AAA 认证

步骤 1:配置 一个名为 Admin 的备份本地数据库条目。

出于备份目的,配置本地用户名 Admin3 ,使用加密密码 admin3pa55。

R3(config)#username Admin3 secret admin3pa55

步骤 2:验证 RADIUS 服务器的配置。

点击“RADIUS Server”(RADIUS 服务器)。在“Services(服务)”选项卡上点击 AAA。 请注意,显示 R3 的网络配置条目以及 Admin3 的用户设置条目。

步骤 3:在 R3 上配置 RADIUS 服务器的具体详细信息。

在 R3 上配置 AAA RADIUS 服务器 IP 地址和密钥。

注意:不推荐使用命令 radius-server host 和 radius-server key。目前,Packet Tracer 不支持新 命令 radius server。

R3(config)# radius-server host 192.168.3.2

R3(config)# radius-server key radiuspa55

步骤 4:为 R3 上的控制台访问配置 AAA 登录认证。

在 R3 上启用 AAA,并将所有登录配置为 使用 AAA RADIUS 服务器进行认证。如果不可用,则使用 本地数据库。

R3(config)#aaa new-model

R3(config)#aaa authentication login default group radius local

步骤 5:配置 线路控制台以使用定义的 AAA 认证方法。

为控制台登录配置 AAA 认证以使用 默认的 AAA 认证方法。

R3(config)#line console 0

R3(config-line)# login authentication default

步骤 6:验证 AAA 认证方法。

使用 AAA RADIUS 服务器验证用户 EXEC 登录。

步骤 7:检查结果。

完成比例应为 100%。点击 Check Results(检查结果)以查看反馈并验证已 完成的所需组件。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?