题目链接:https://pan.baidu.com/s/1vMBAcn5Lssg6Qs7Guvrjqw

提取码:long

1.样题内容

你作为 A 公司的应急响应人员,请分析提供的内存文件按照下面的要求找到 相关关键信息,完成应急响应事件。

1、从内存中获取到用户admin的密码并且破解密码,以Flag{admin,password} 形式提交(密码为 6 位);

2、获取当前系统 ip 地址及主机名,以 Flag{ip:主机名}形式提交;

3、获取当前系统浏览器搜索过的关键词,作为 Flag 提交;

4、当前系统中存在挖矿进程,请获取指向的矿池地址,以 Flag{ip:端口}形式 提交;

5、恶意进程在系统中注册了服务,请将服务名以 Flag{服务名}形式提交。(上题已经看到进程)

2.WriteUp

1、从内存中获取到用户admin的密码并且破解密码,以Flag{admin,password} 形式提交(密码为 6 位);

**答案:**Flag{admin.dfsddew}

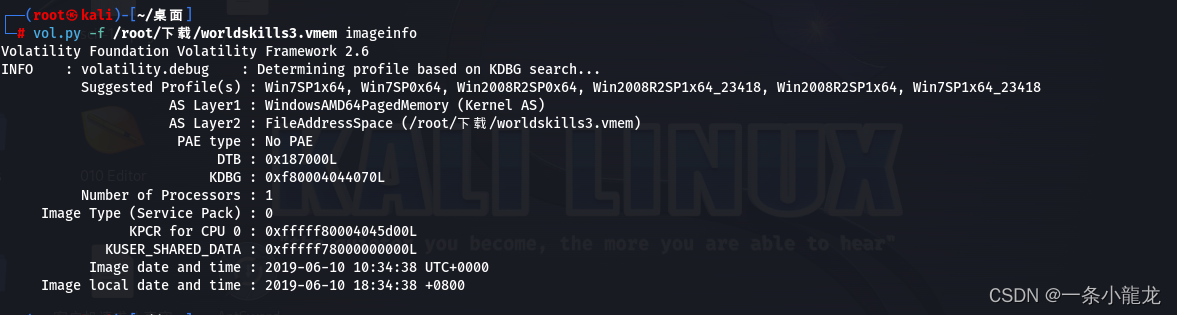

1)查看当前内存镜像的操作系统信息

vol.py -f /root/下载/worldskills3.vmem imageinfo

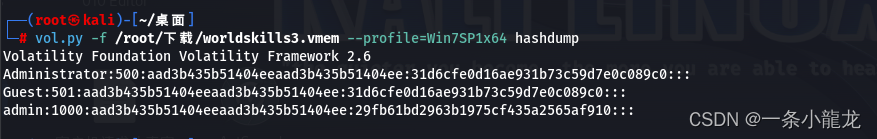

2)使用hashdump获取账号密码hash值

vol.py -f /root/下载/worldskills3.vmem --profile=Win7SP1x64 hashdump

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传

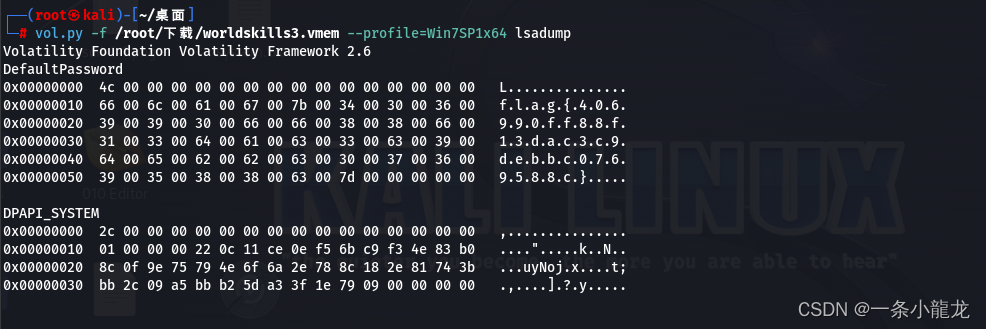

3)使用lsadump查看强密码,得到flag{406990ff88f13dac3c9debbc0769588c}

vol.py -f /root/下载/worldskills3.vmem --profile=Win7SP1x64 lsadump

4)对flag中的内容进行md5解密,得到密码为dfsddew

2、获取当前系统 ip 地址及主机名,以 Flag{ip:主机名}形式提交;

**答案:**Flag{192.168.85.129.WIN-9FBAEH4UV8C}

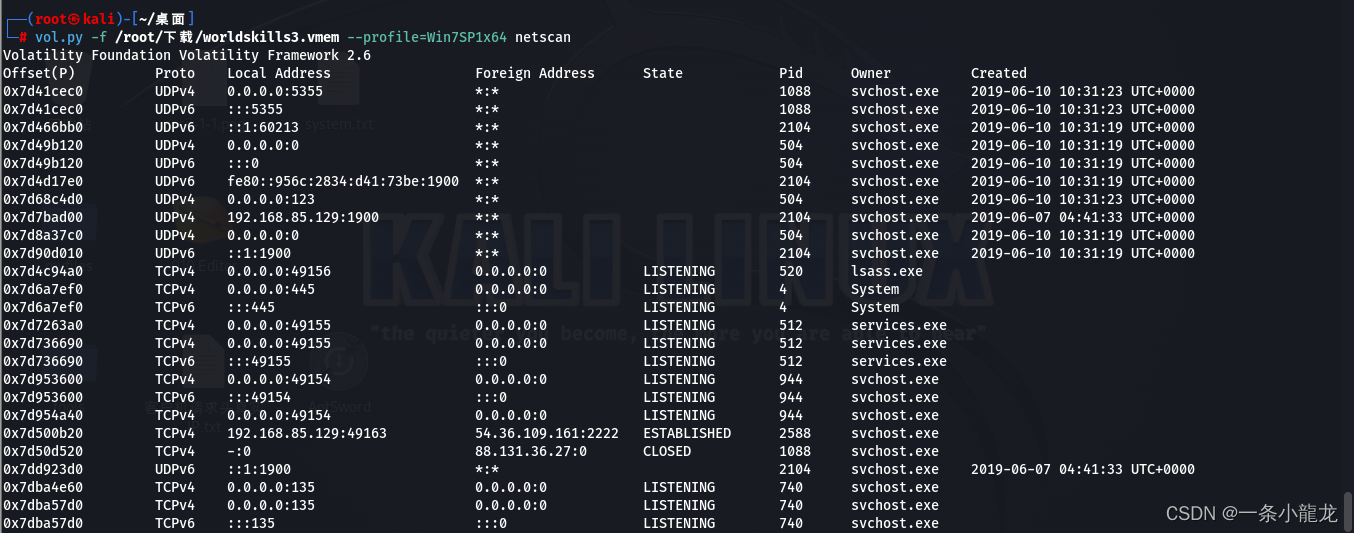

1)使用netscan命令查看网络连接状况,可以看出ip为192.168.85.129

vol.py -f /root/下载/worldskills3.vmem --profile=Win7SP1x64 netscan

有两种方式查看主机名

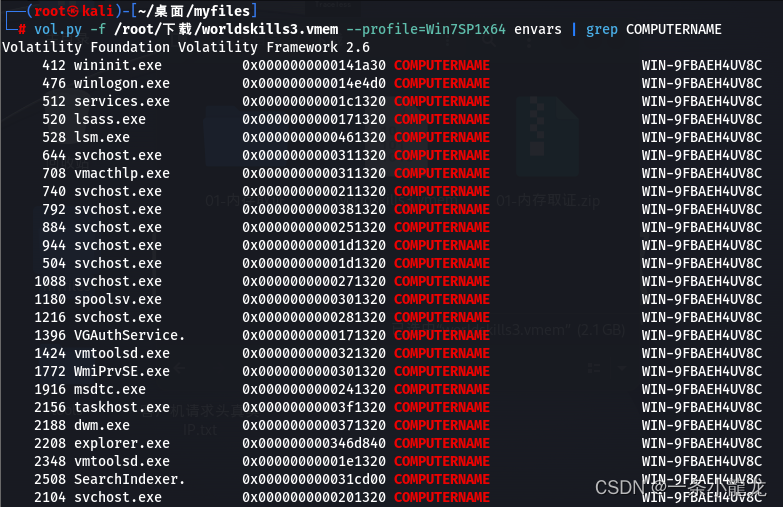

1)通过环境变量查看主机名

vol.py -f /root/下载/worldskills3.vmem --profile=Win7SP1x64 envars | grep "COMPUTERNAME"

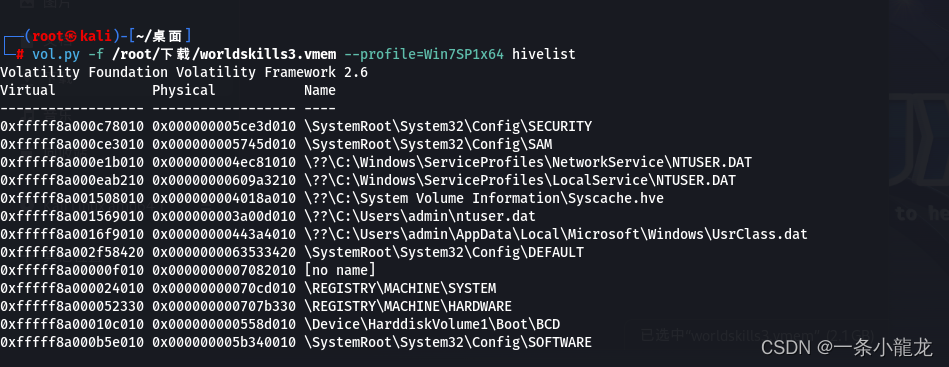

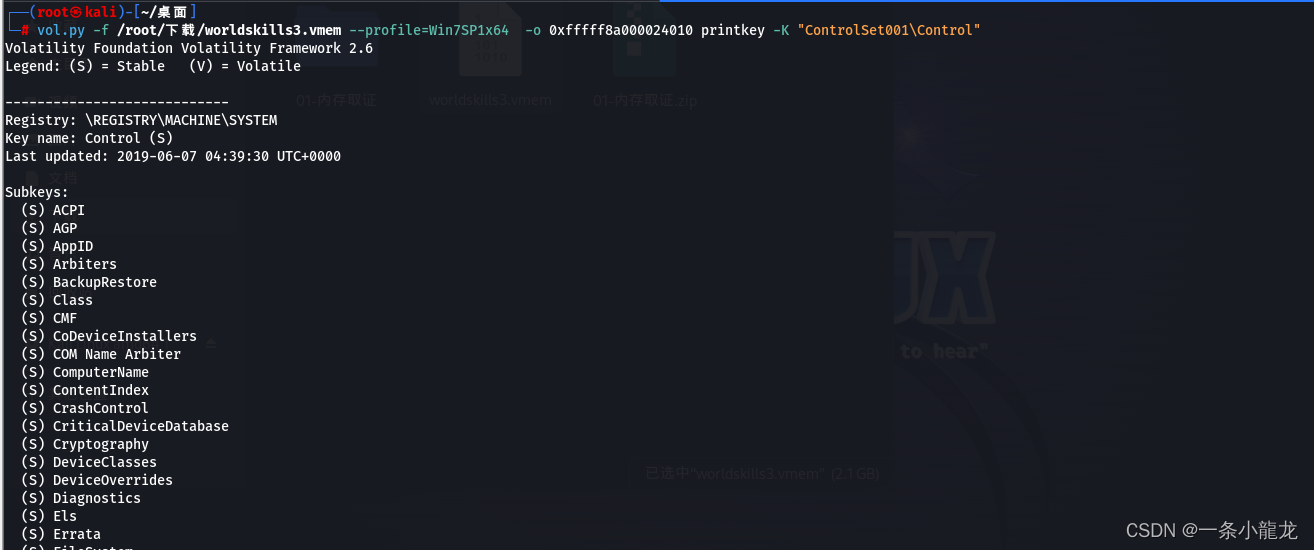

2)通过查询注册表来获取主机名

vol.py -f /root/下载/worldskills3.vmem --profile=Win7SP1x64 hivelist

3)依次向下查找键名

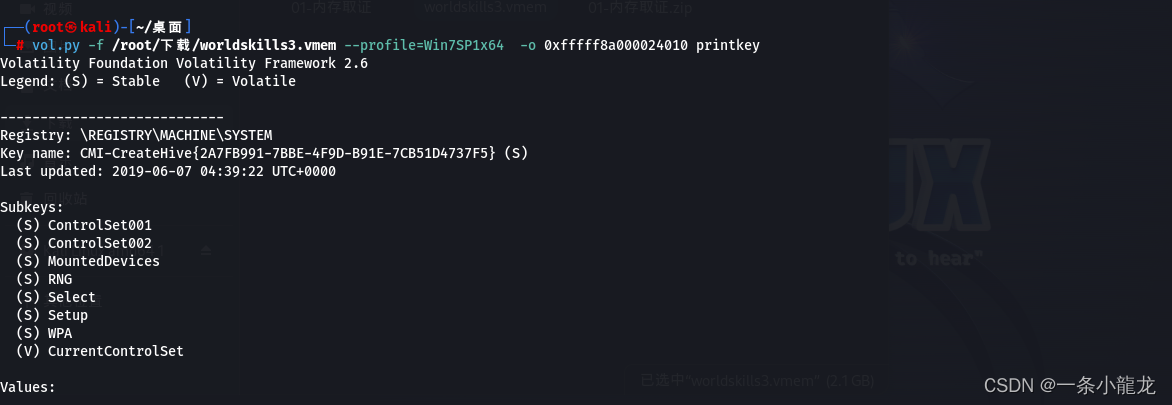

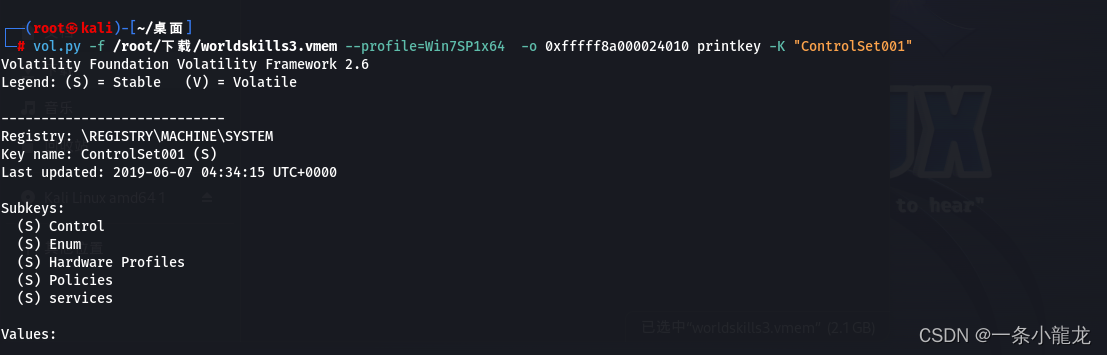

vol.py -f /root/下载/worldskills3.vmem --profile=Win7SP1x64 -o 0xfffff8a000024010 printkey

vol.py -f /root/下载/worldskills3.vmem --profile=Win7SP1x64 -o 0xfffff8a000024010 printkey -K "ControlSet001"

vol.py -f /root/下载/worldskills3.vmem --profile=Win7SP1x64 -o 0xfffff8a000024010 printkey -K "ControlSet001\Control"

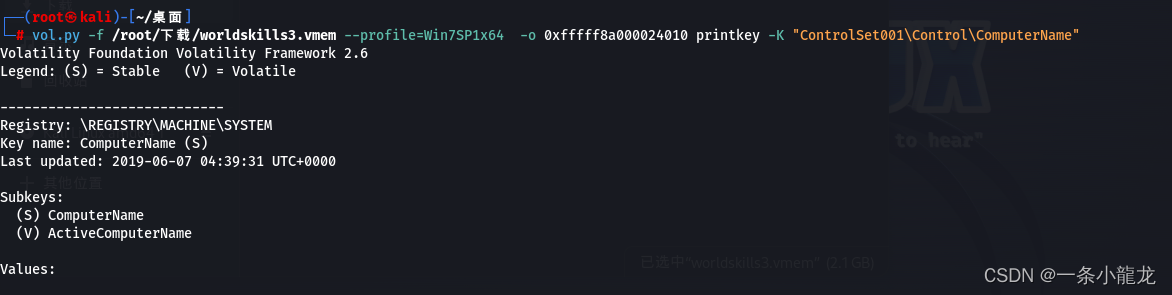

vol.py -f /root/下载/worldskills3.vmem --profile=Win7SP1x64 -o 0xfffff8a000024010 printkey -K "ControlSet001\Control\ComputerName"

vol.py -f /root/下载/worldskills3.vmem --profile=Win7SP1x64 -o 0xfffff8a000024010 printkey -K "ControlSet001\Control\ComputerName\ComputerName"

由上图可知,主机名为WIN-9FBAEH4UV8C

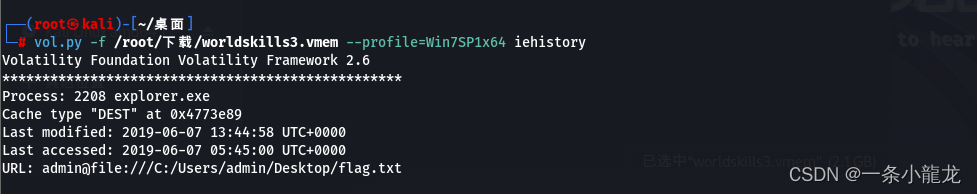

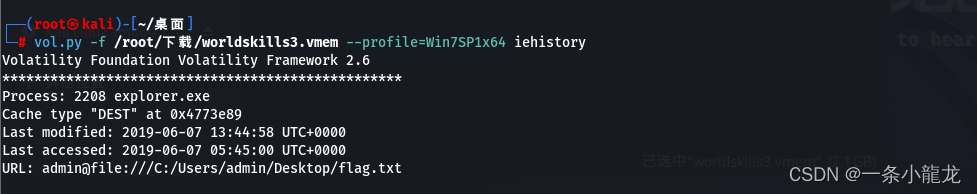

3、获取当前系统浏览器搜索过的关键词,作为 Flag 提交;

**答案:**Flag{admin@file:///C:/Users/admin/Desktop/flag.txt}

1)通过iehistory命令可查看浏览器的历史使用信息

vol.py -f /root/下载/worldskills3.vmem --profile=Win7SP1x64 iehistory

4、当前系统中存在挖矿进程,请获取指向的矿池地址,以 Flag{ip:端口}形式 提交;

**答案:**Flag{54.36.109.161:2222}

1)使用netscan命令查看网络连接状况,可以得知当前系统中仅有唯一一个一建立连接的程序 svchost.exe

vol.py -f /root/下载/worldskills3.vmem --profile=Win7SP1x64 netscan

5、恶意进程在系统中注册了服务,请将服务名以 Flag{服务名}形式提交。(上题已经看到进程)

答案:Flag{VMnetDHCP}

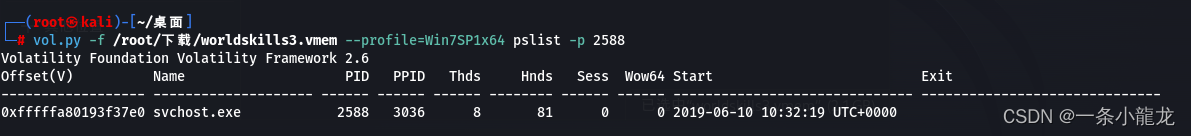

1)由上题可知挖矿程序的进程id为2588,因此我们查找该进程是否存在父进程,得出父进程存在,且PPID等于3036

vol.py -f /root/下载/worldskills3.vmem --profile=Win7SP1x64 pslist -p 2588

或

vol.py -f /root/下载/worldskills3.vmem --profile=Win7SP1x64 pslist | grep "2588"

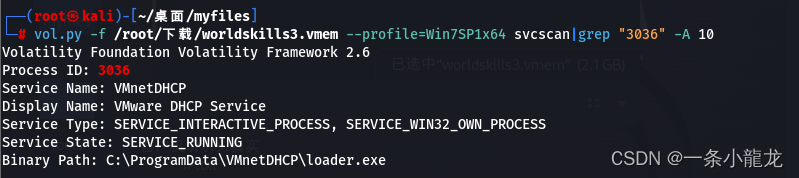

2)查看服务项,末尾发现ppid为3036的服务项,服务项名称为VMnetDHCP

vol.py -f /root/下载/worldskills3.vmem --profile=Win7SP1x64 svcscan|grep "3036" -A 10

260

260

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?