上次破解了一下在DVWA已经登陆成功的user_token,这次破解它登录页面的user_token

这两个user_token是不太一样的 这个有跳转页面302,因此用的办法不太一样

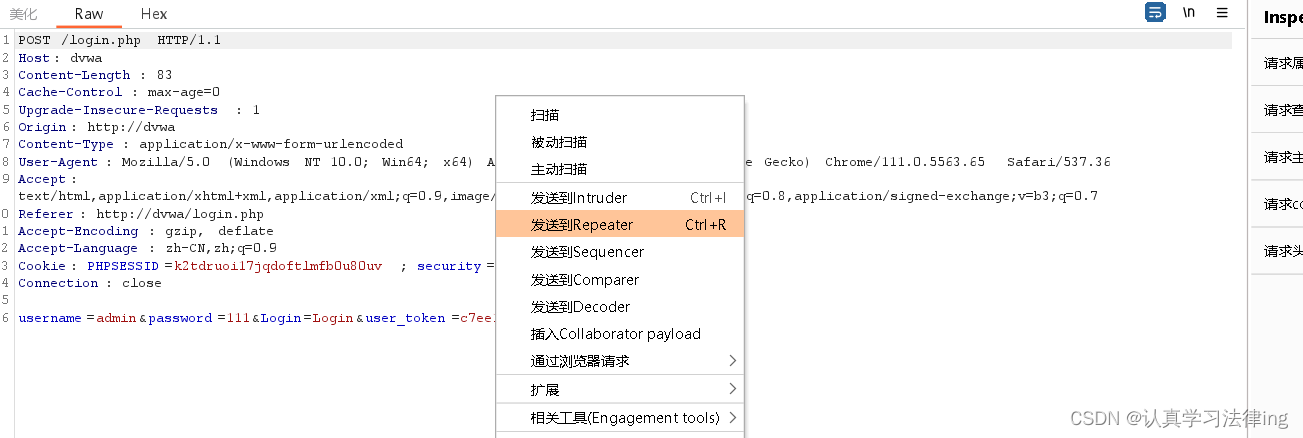

这次依旧一样需要开启拦截

然后发送到repeater

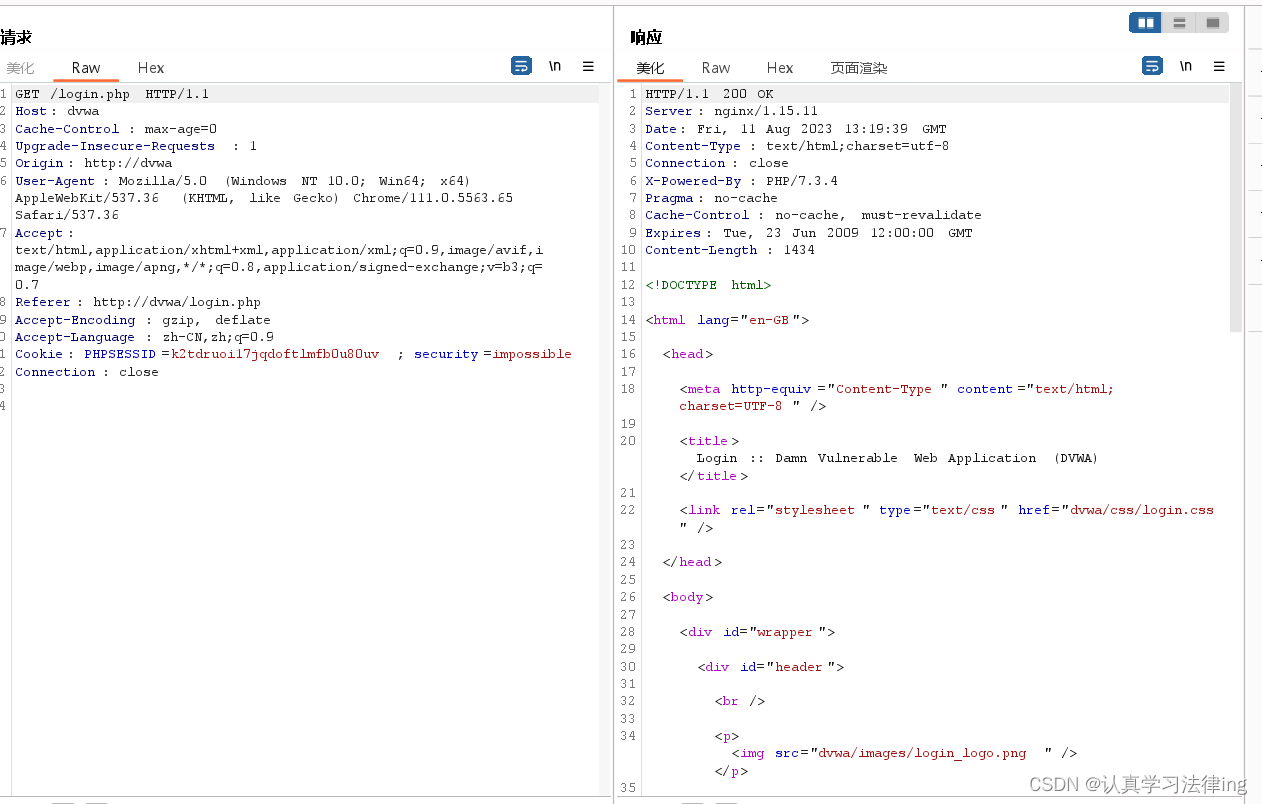

可以看到它的响应页面是一个302Found

这肯定不是咱们需要的页面需要点击上边的《跟随重定向》才会显示出来咱们需要的

因此在拦截了之后需要去HTTP历史记录找到这个get页面 咱们这里是有这个get的

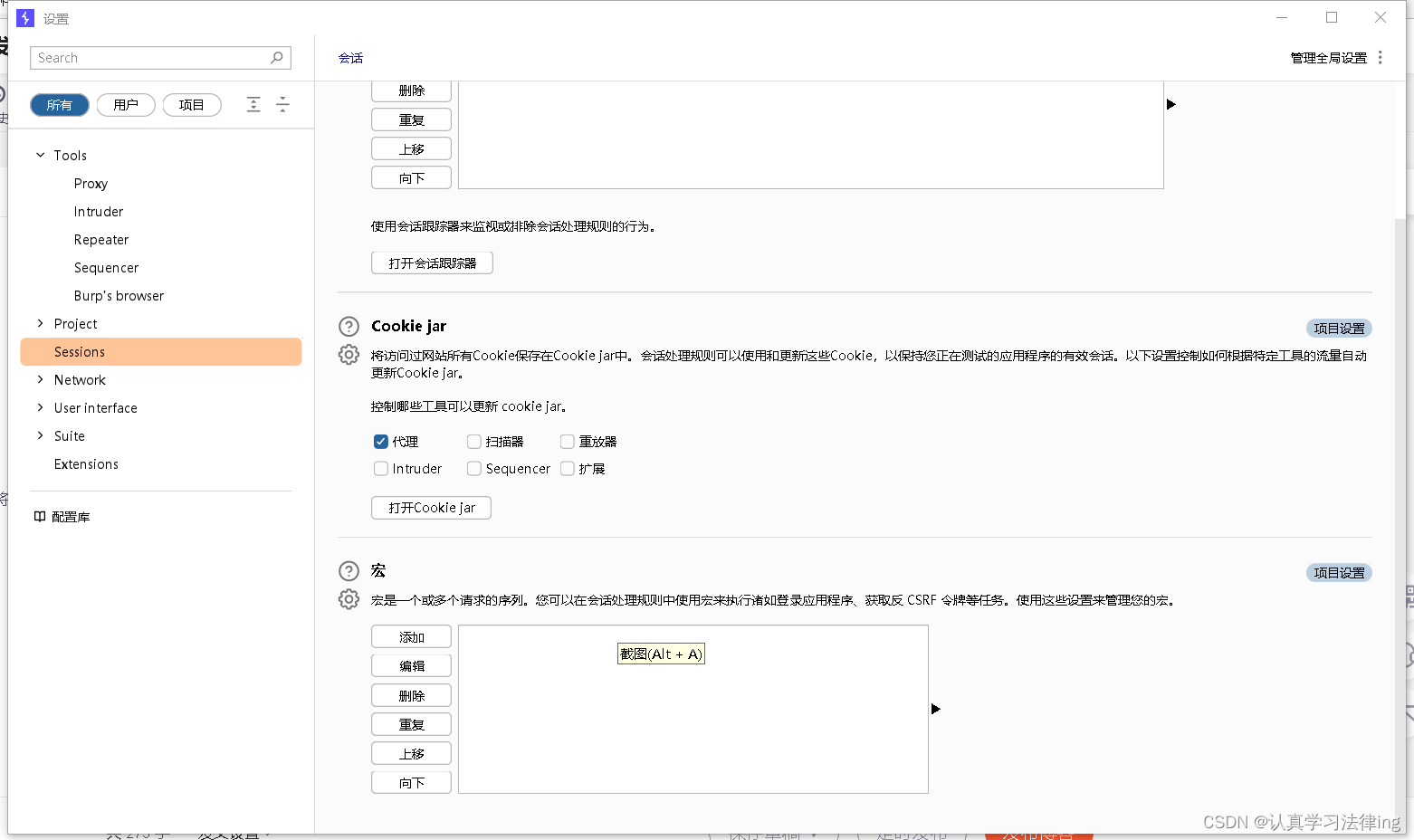

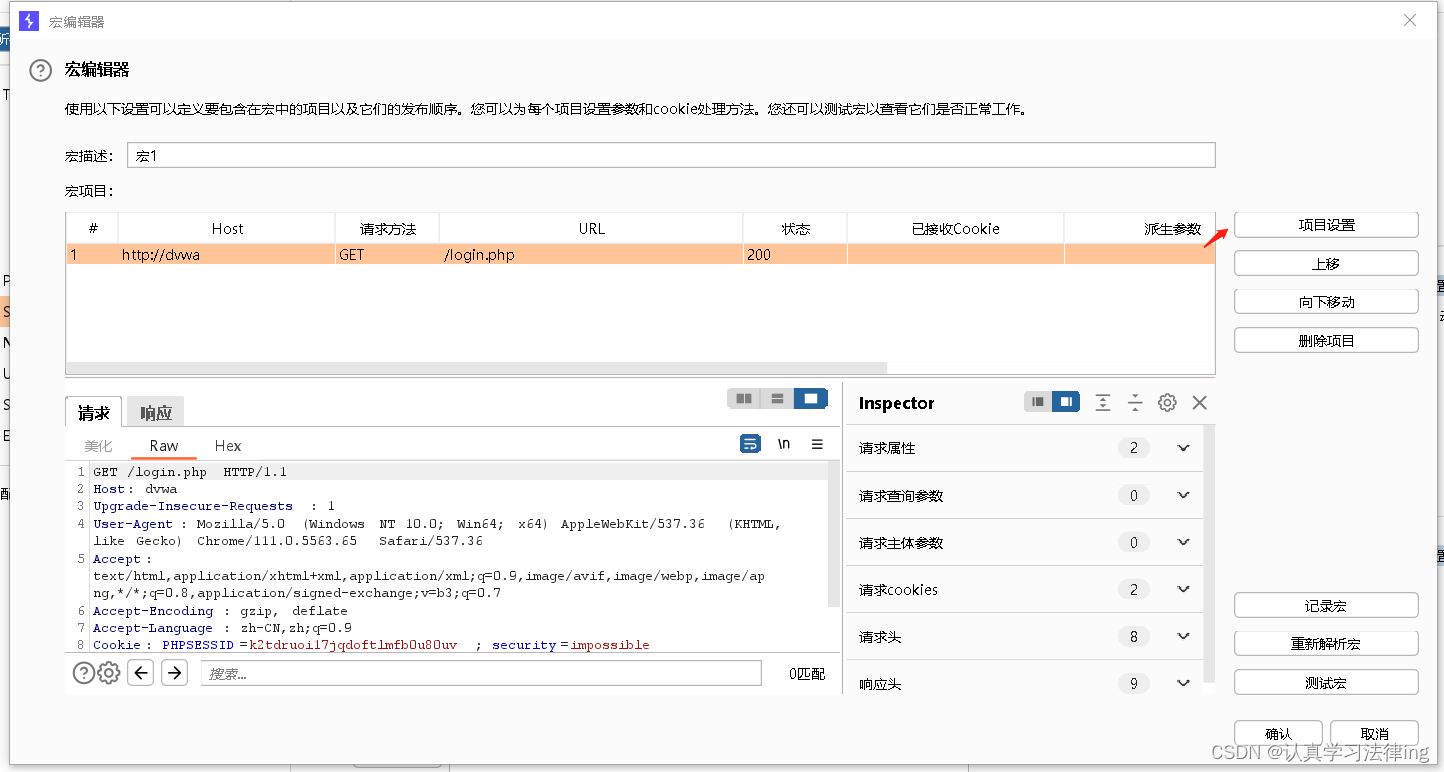

然后看完之后去《代理设置》里边 找到这个《sessions》 在《sessions》下边找到这个宏

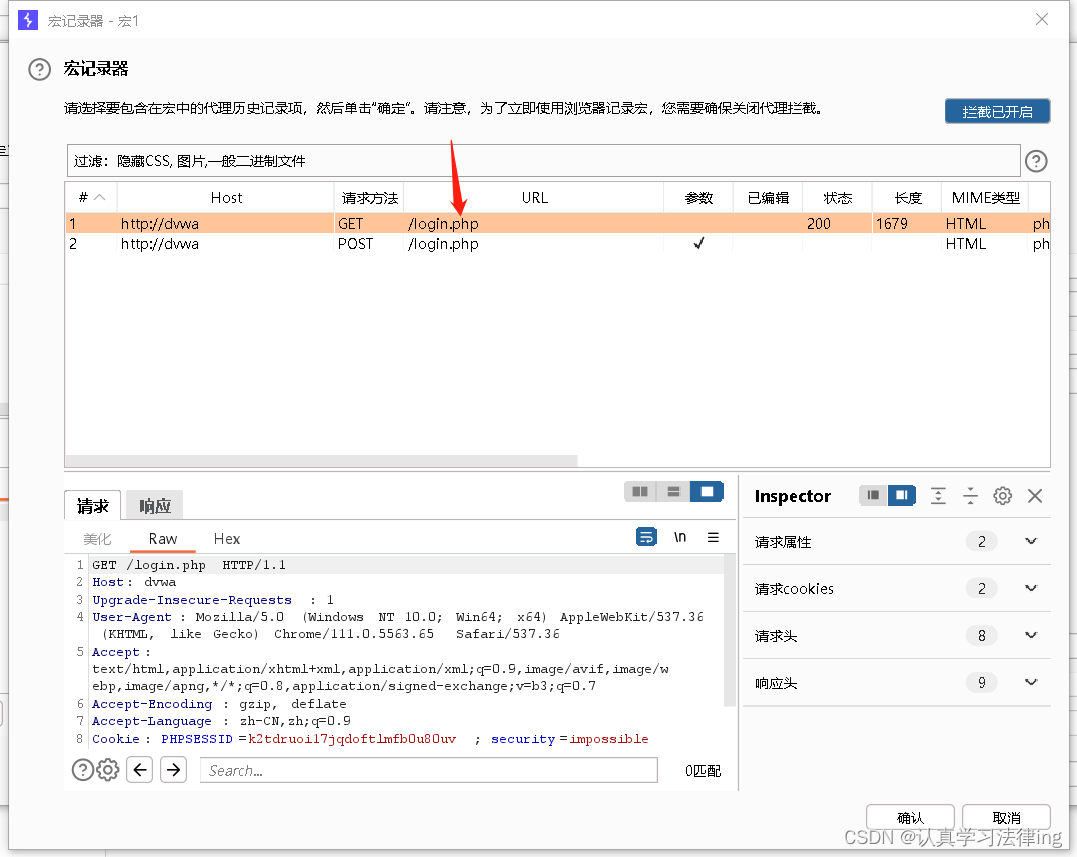

这里点击《添加》 选择这个get,确认就好了

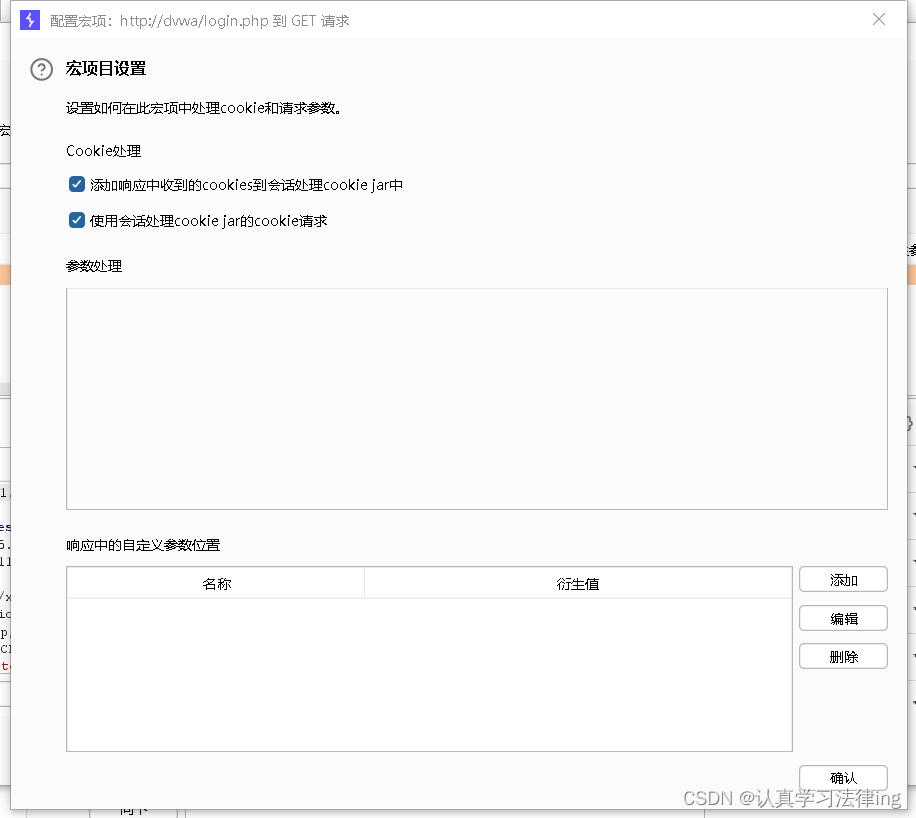

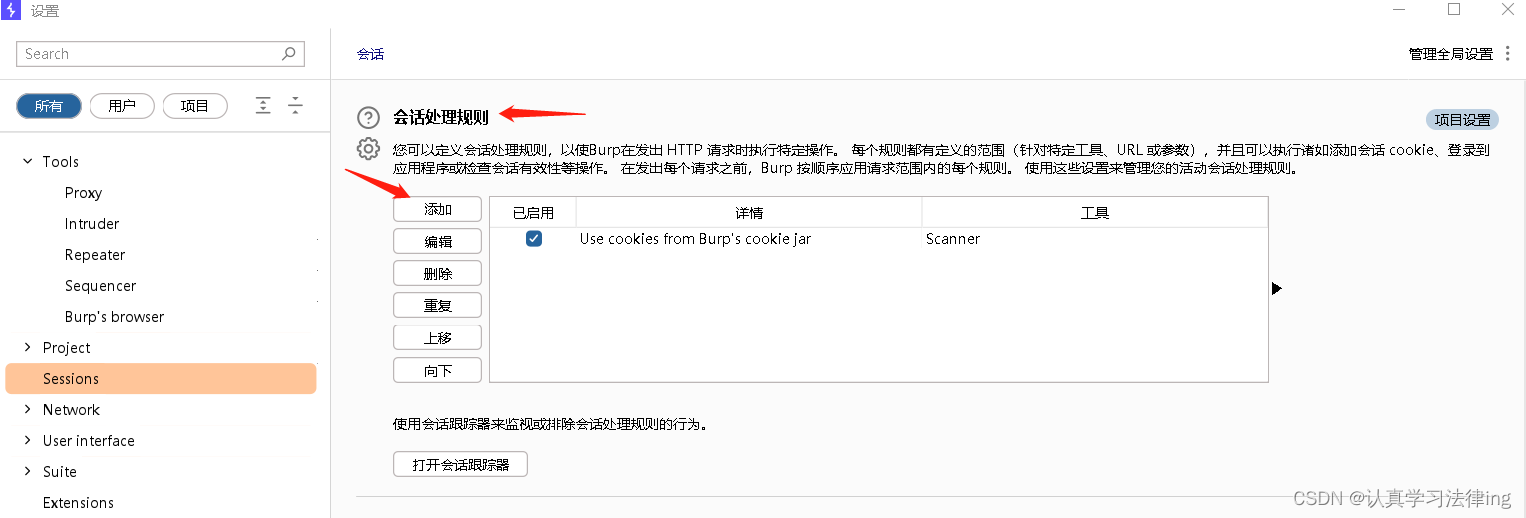

确认完成之后《项目设置》

进去这个页面之后点击《添加》

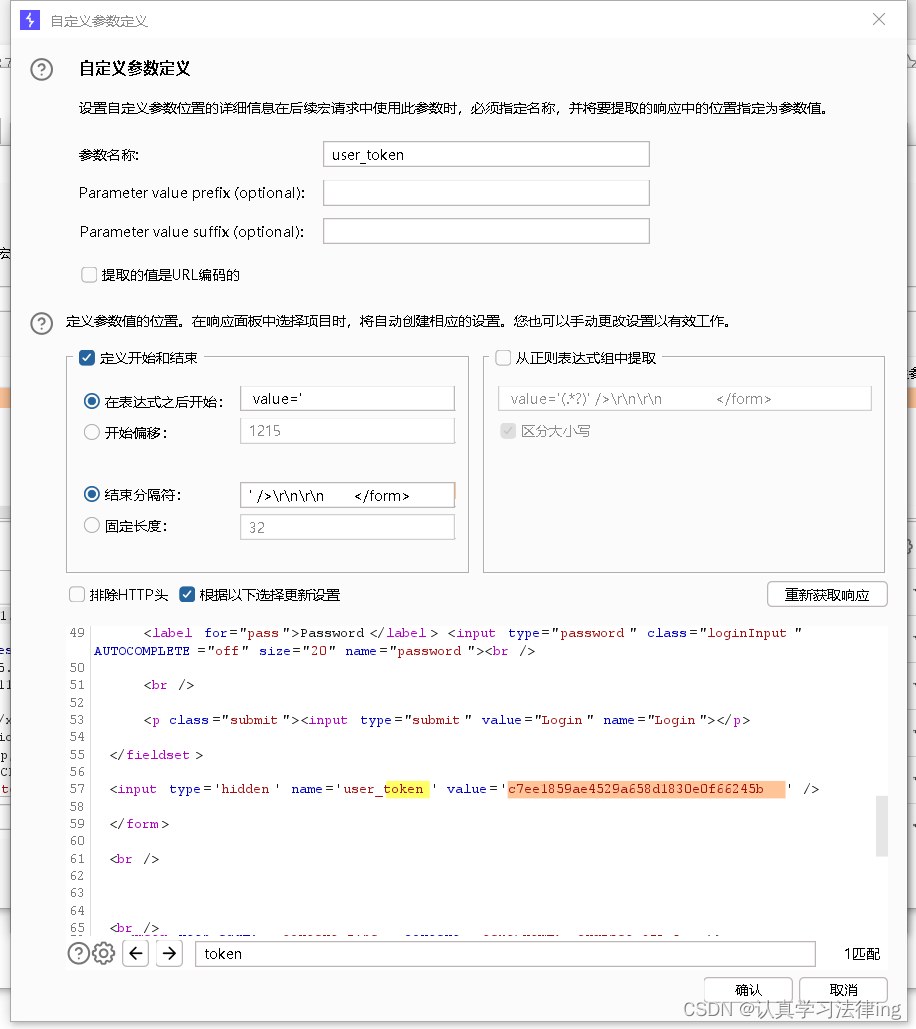

参数名称可以自己取, 点击下方的《重新获取》,在获取到的页面里边找到这个token,可以使用下方的导航栏 ,双击value的值 自动填写。

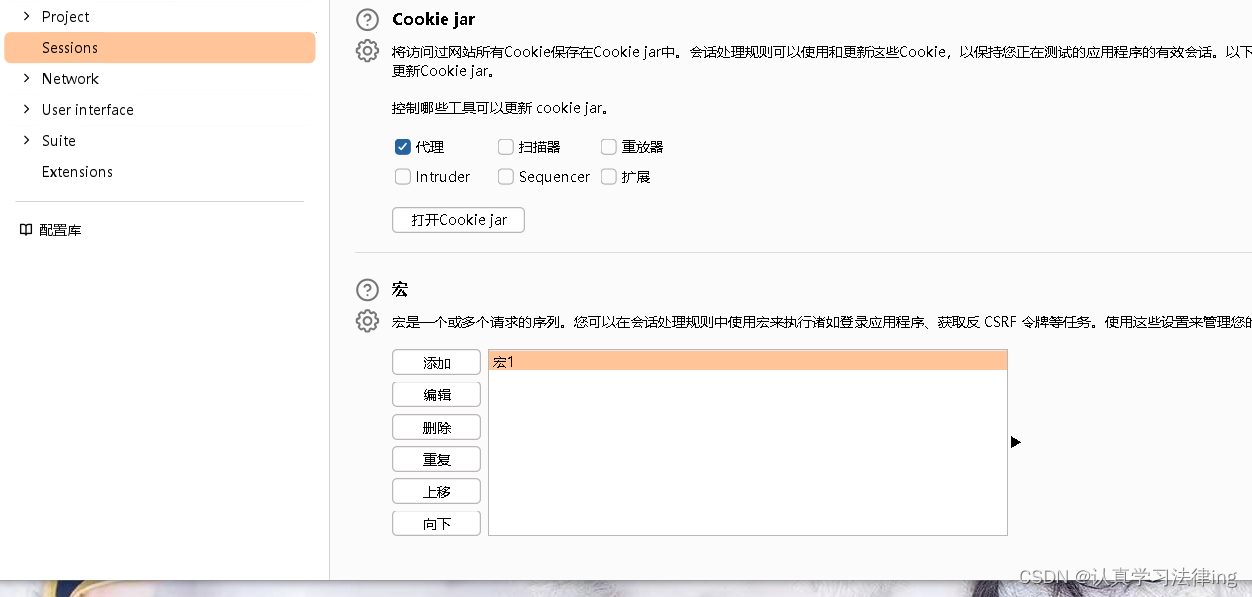

然后确认就好了,就会看到《sessions》里边已经出现了一个宏1,这个就是咱们刚刚设置的

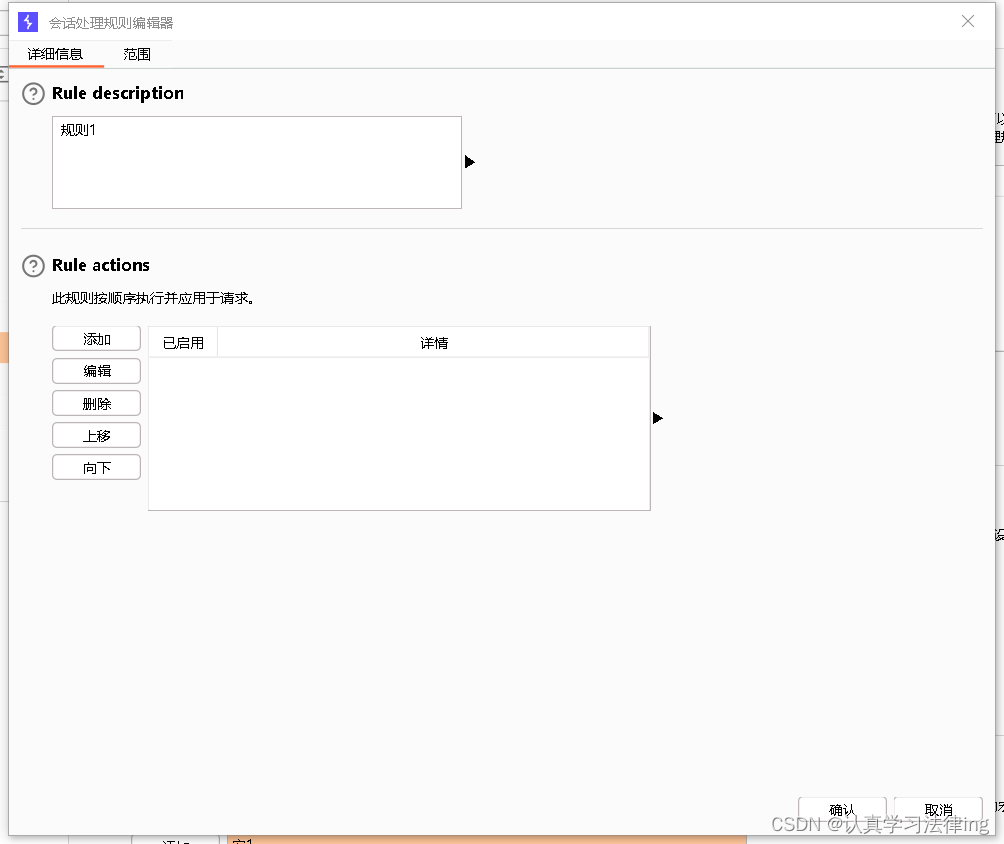

接下来继续在《sessions》里边《会话处理规则》,然后《添加》

然后继续在里边添加这个rule actions

在这里选择运行宏

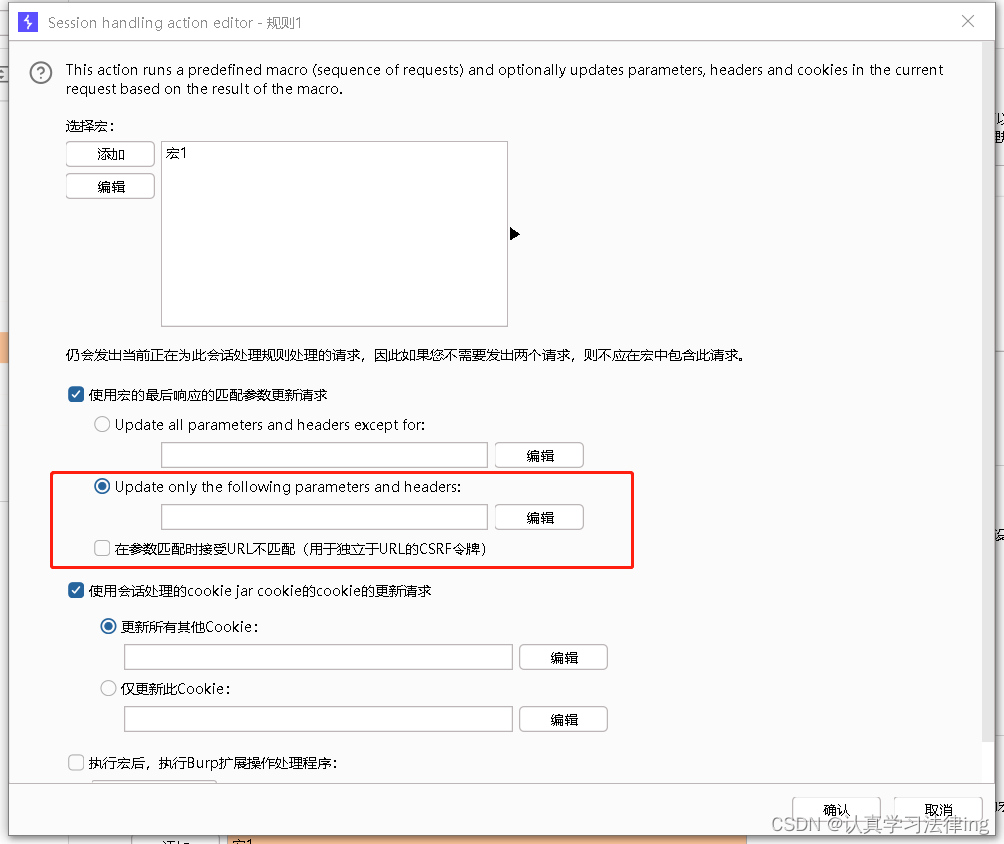

在这里选择第二个,仅更新参数跟表头 ,然后《编辑》

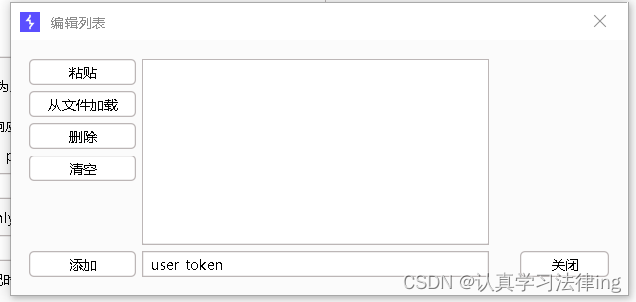

然后输出咱们在设置的宏名称user_token,点击添加

《添加》完成之后点击《关闭》,这里一定要点击一下这个宏1否则会报错,选中了之后确认就行

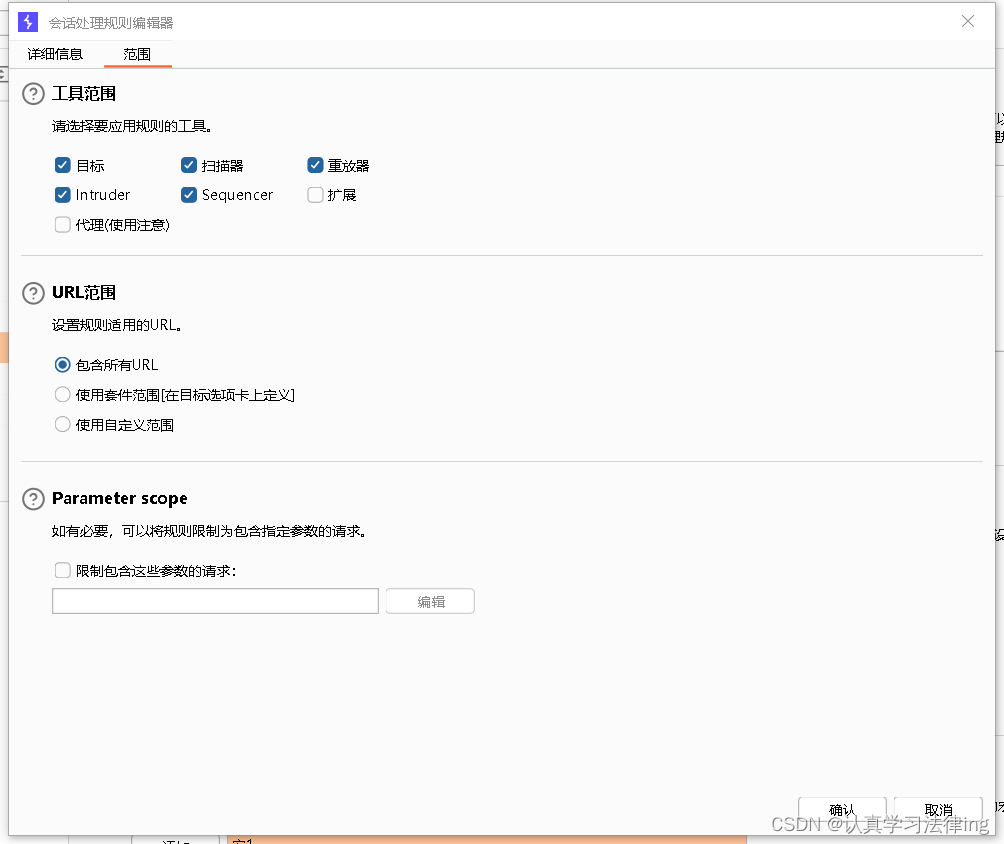

确认完成之后,选中这个《范围》,《url范围》选择包含所有url,然后确认就行

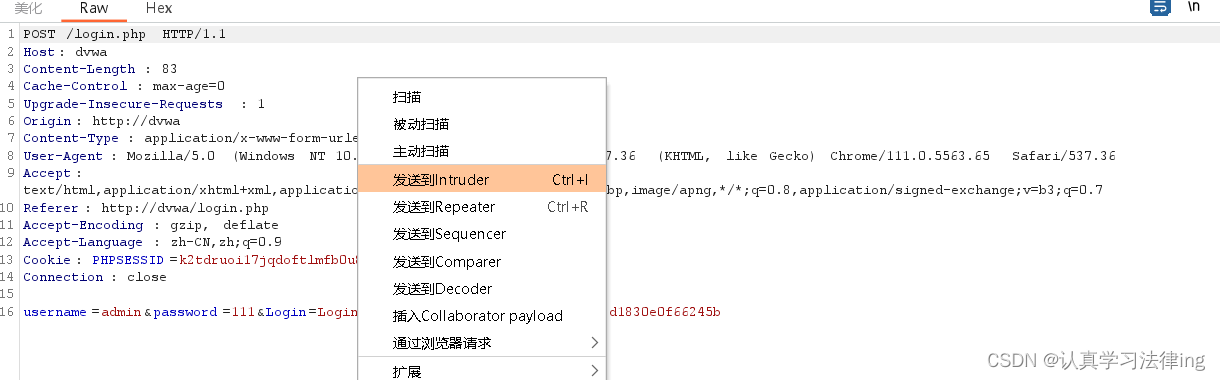

然后去《代理》里边把这个post 发送到intruder里边,之后去《intruder》里边

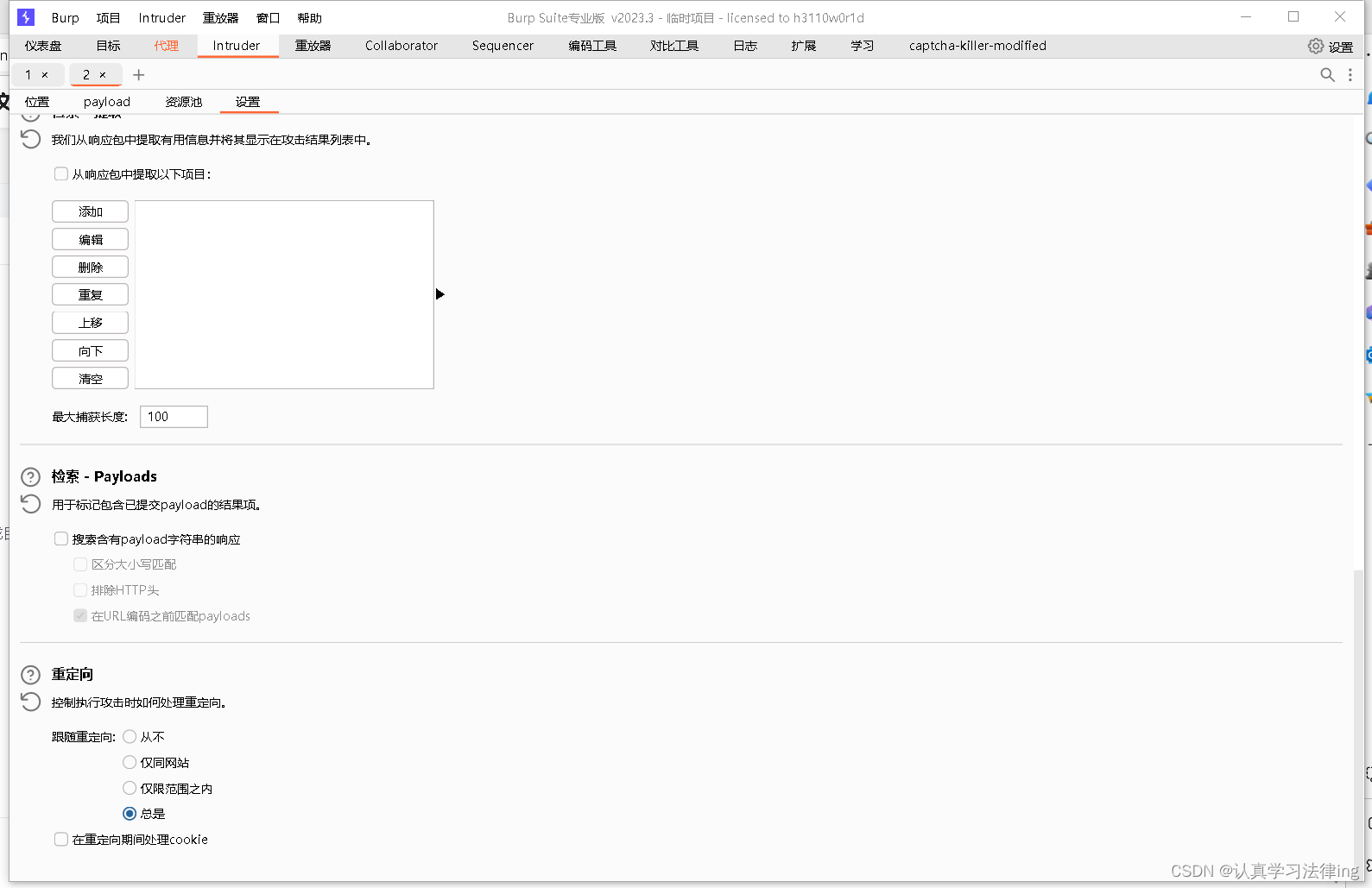

在《intruder》里边点设置 将《重定向》选择《总是》

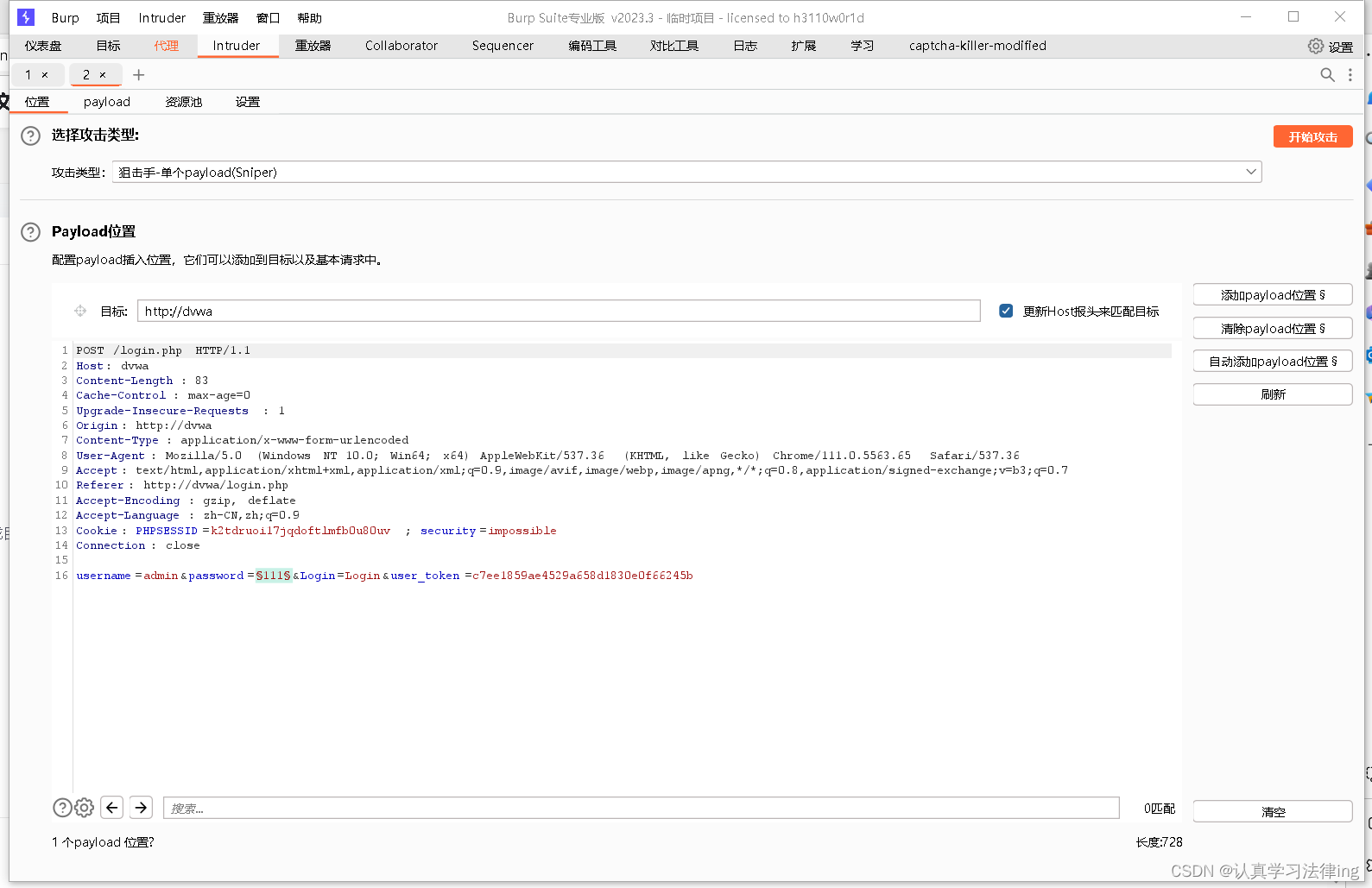

然后去《位置》里边《清除payload》只选择账号跟密码,因为咱知道里边一个账号叫admin 所以只选择密码就行,然后就选择《单个payload》就行

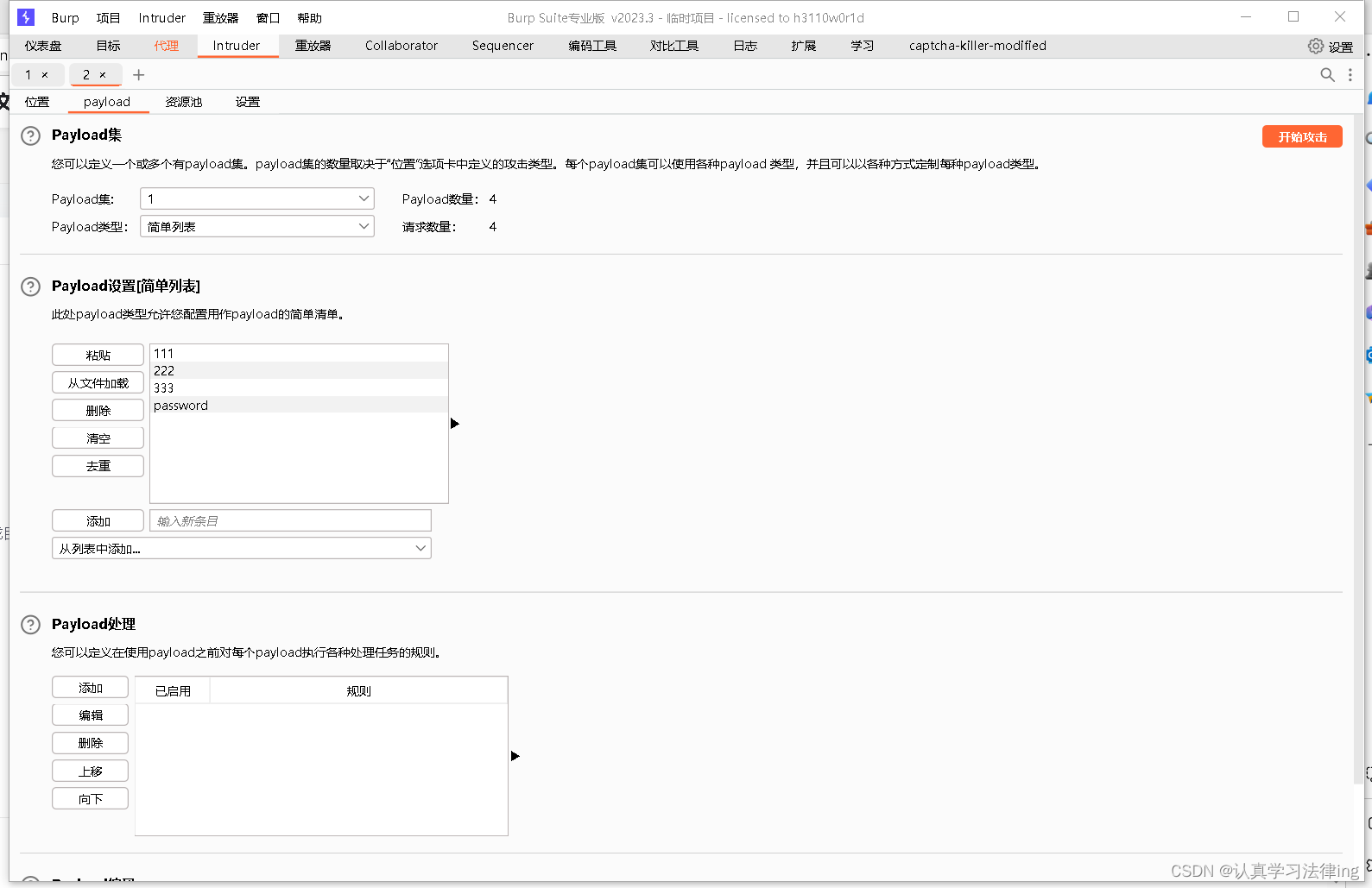

然后去《payload》里边设置你的字典就行这里随便输入几个数攻击一下,正确密码就是password

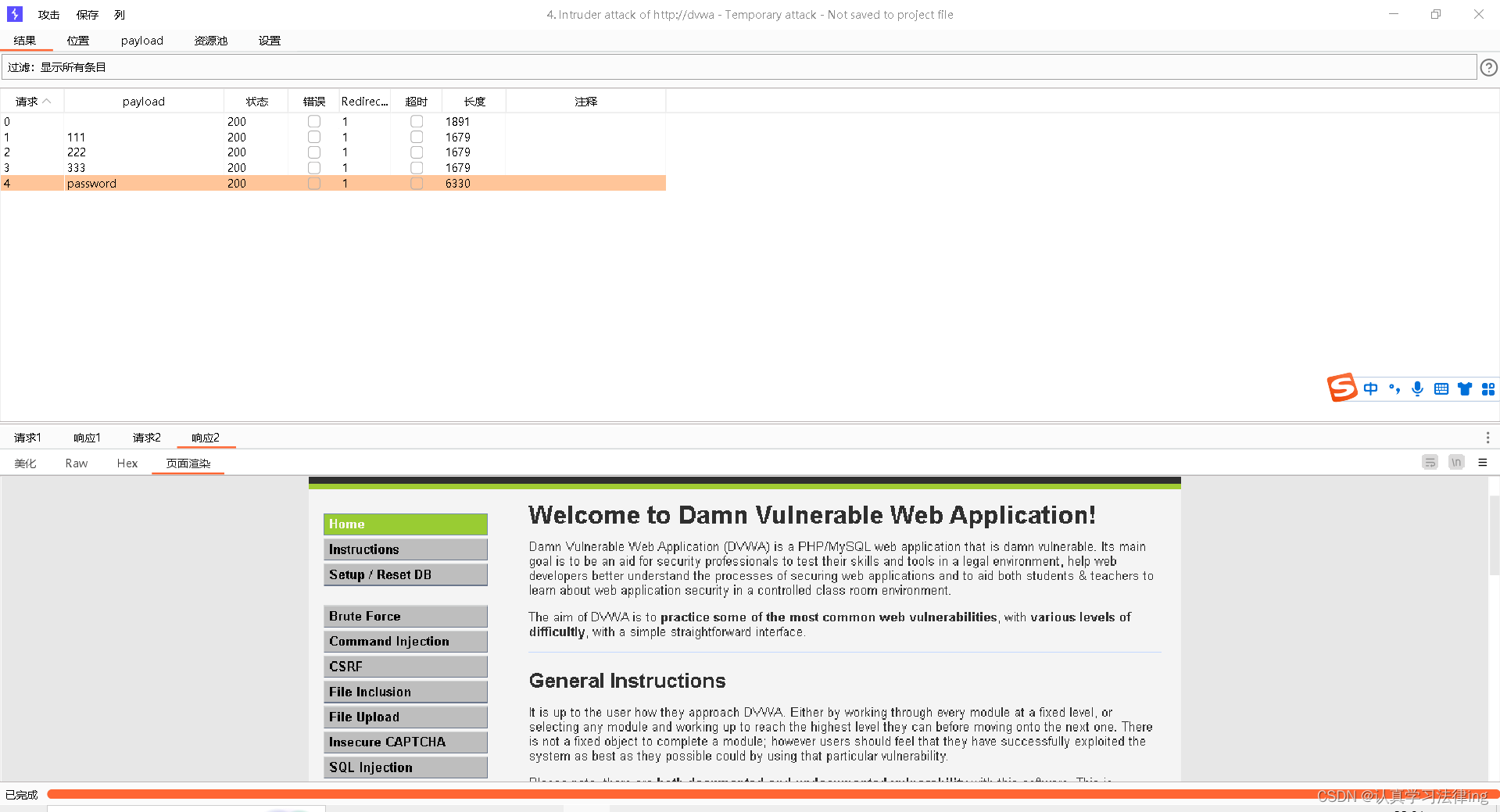

然后点击《开始攻击》,这里password的页面渲染跟其他的不一样,长度也不一样,就说明password是正确密码,完工

960

960

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?