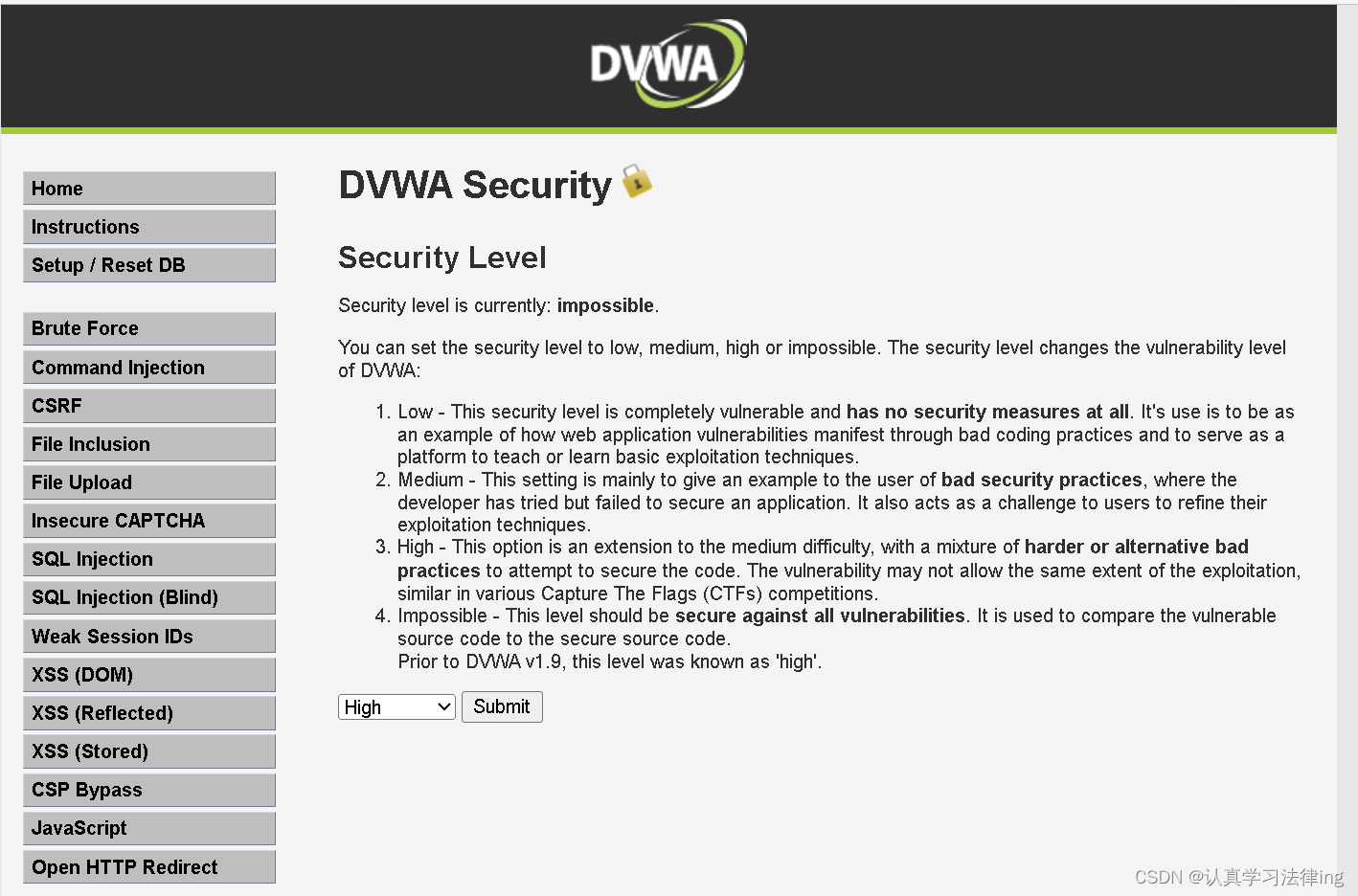

最常用的靶机DVWA,在他的Brute Force里边选取(high)然后submit 提交一下

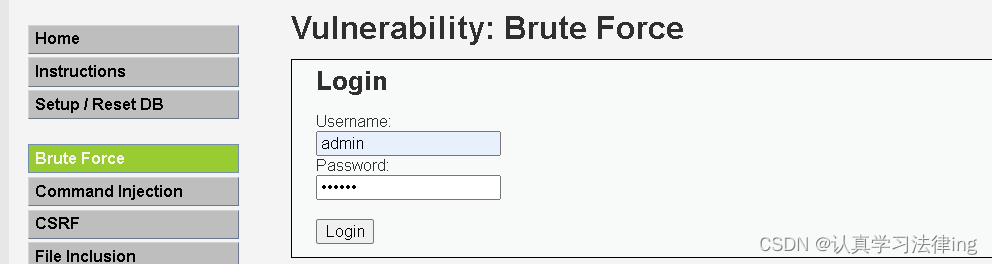

提交完成之后点击Burte Force里边输出用户名跟密码(一定要拦截这一步!)

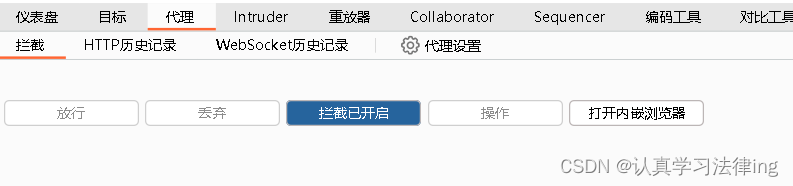

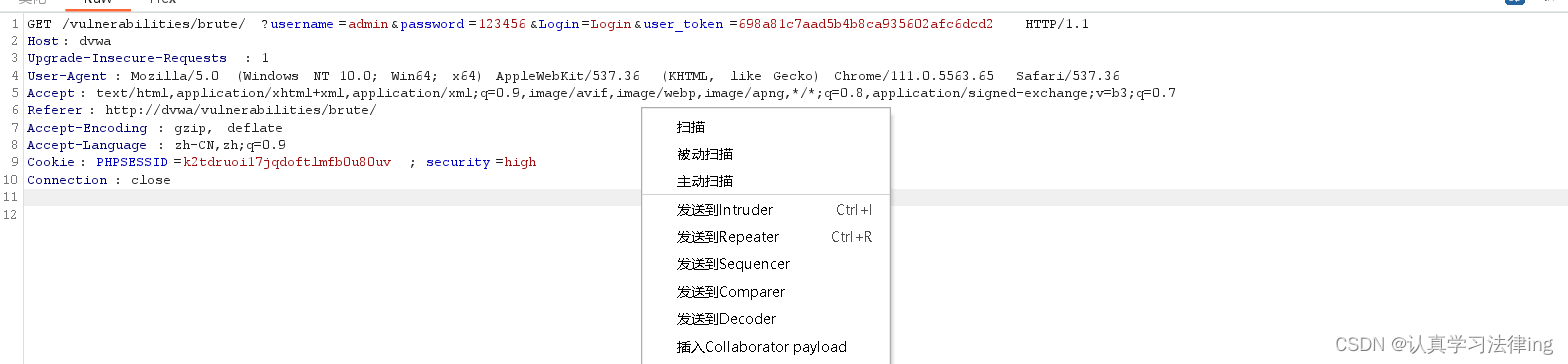

拦截开启之后直接登录,登录完成之后就会看到已经抓到了

然后把这个抓到发送到intruder

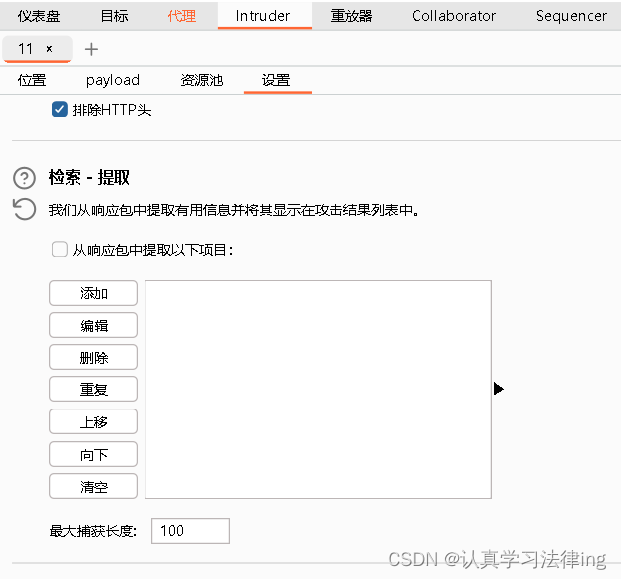

然后点击intruder里边的设置 设置下面找到《检索-提取》

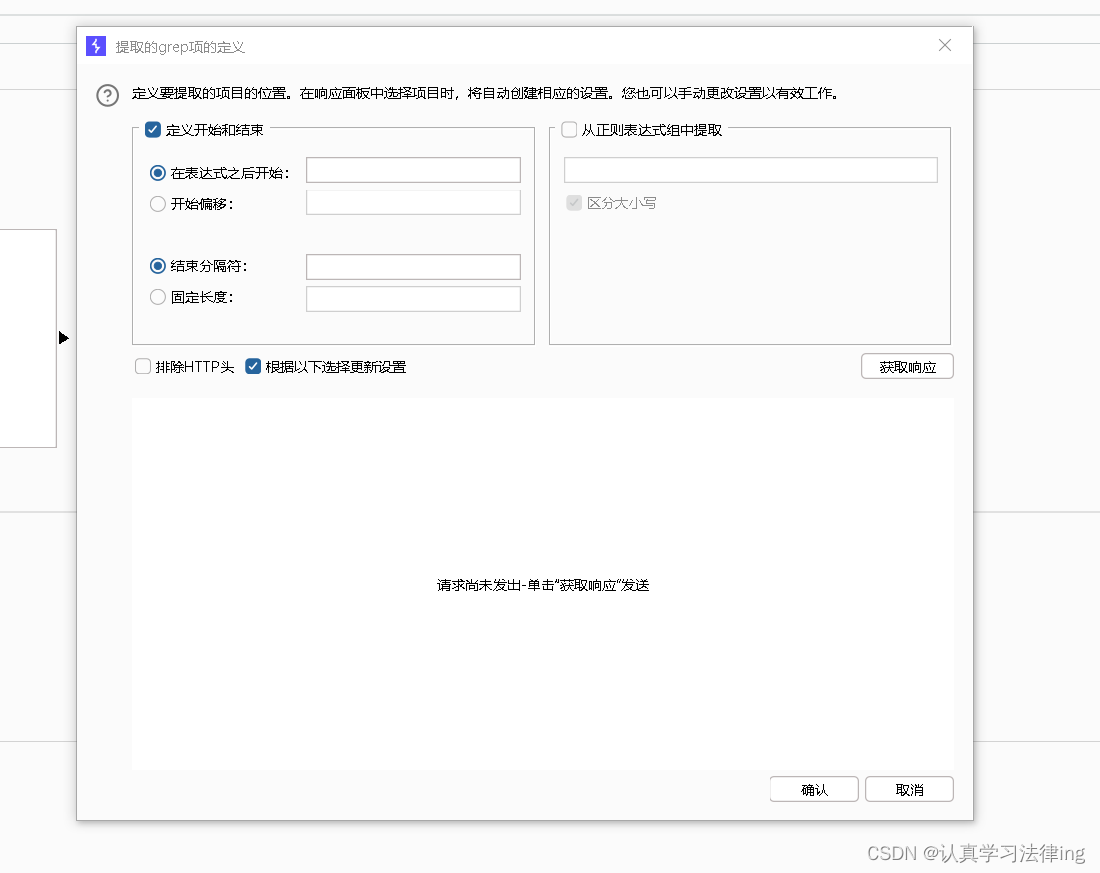

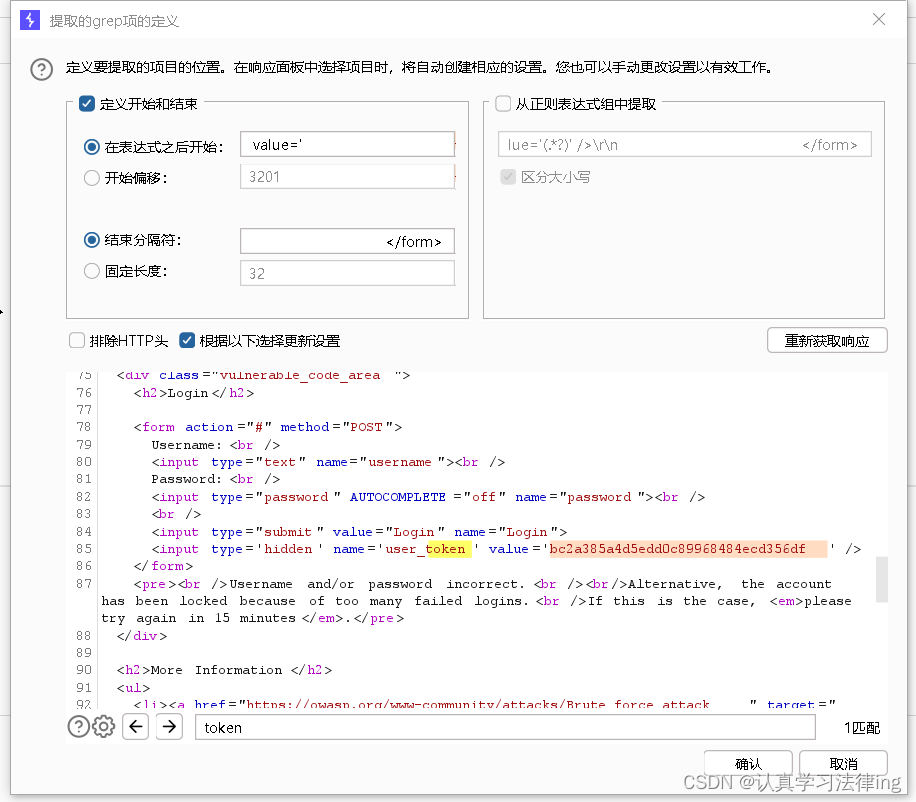

点击添加会出来一个弹窗

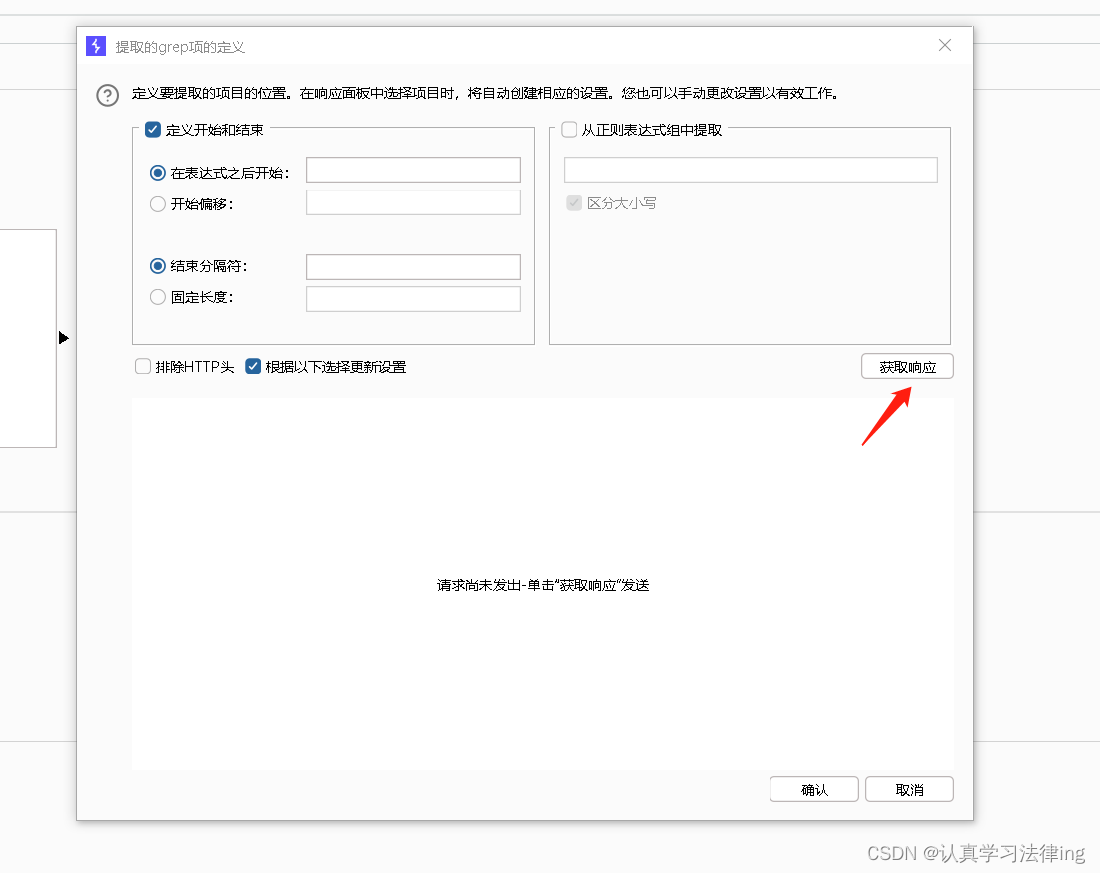

点击这个获取响应 会出来以下显示

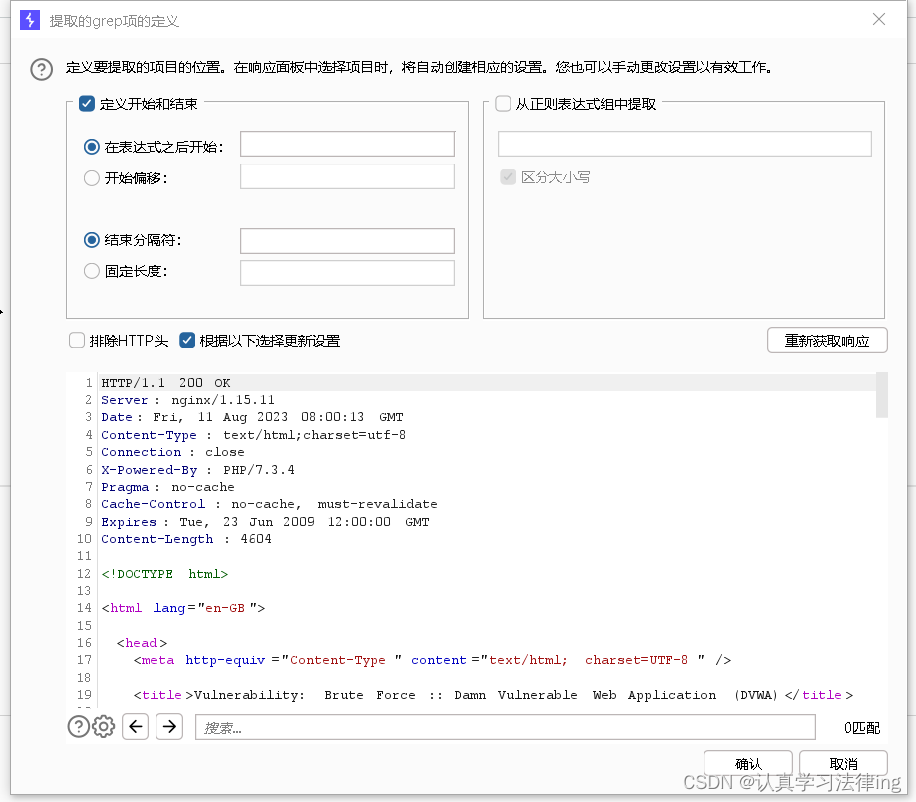

在页面最下方输入token 会自动跳到那里 然后双击value里边的值就会自动显示

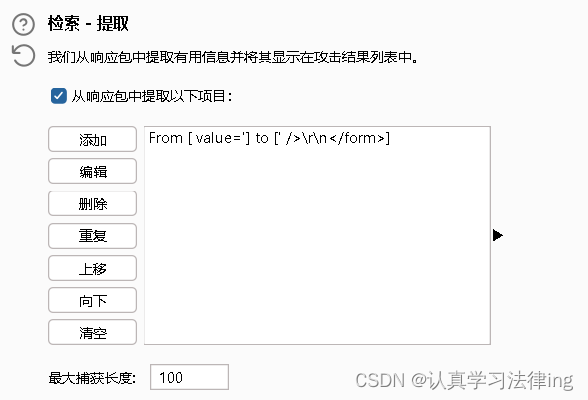

确认就会出现以下

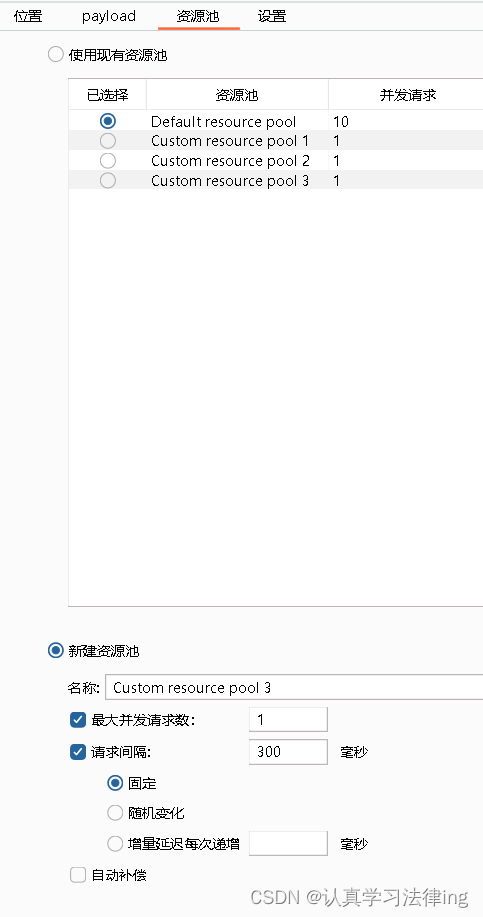

然后在《资源池》里边找到《新建资源池》 新建的样式如下

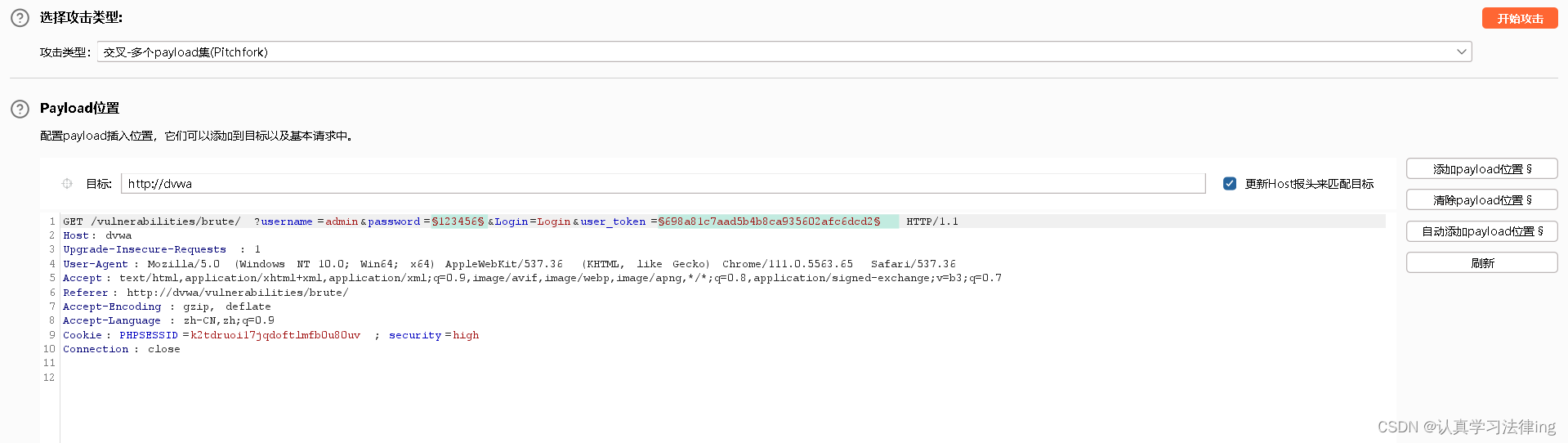

然后回去在《位置》里边 《清除payload位置&》就留下用户名跟密码以及这个user_token的位置就行,如果知道了用户名就不用留下他的位置 因为这里我知道用户名 就不用留了,在这里要使用交叉攻击

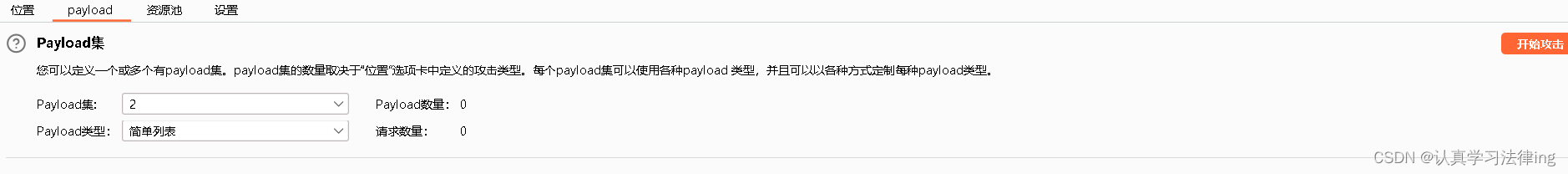

然后点击《payload》 如果你也是跟我一样选择了两个 那你就选着第二个payload集,如果不是你就数一数

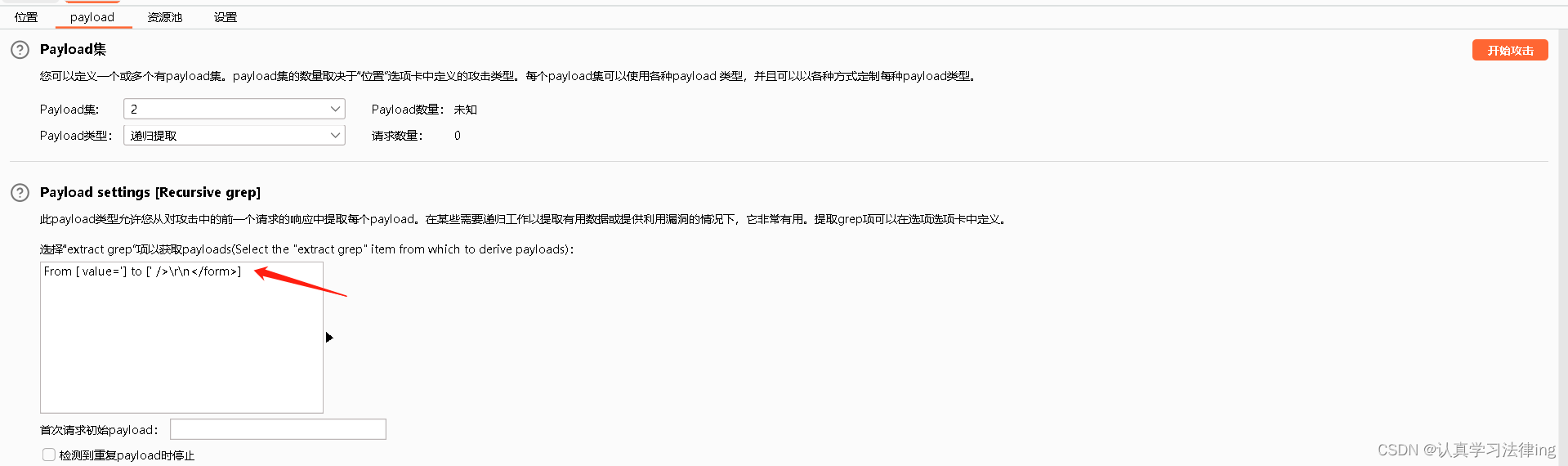

payload类型选择递归提取就会看到

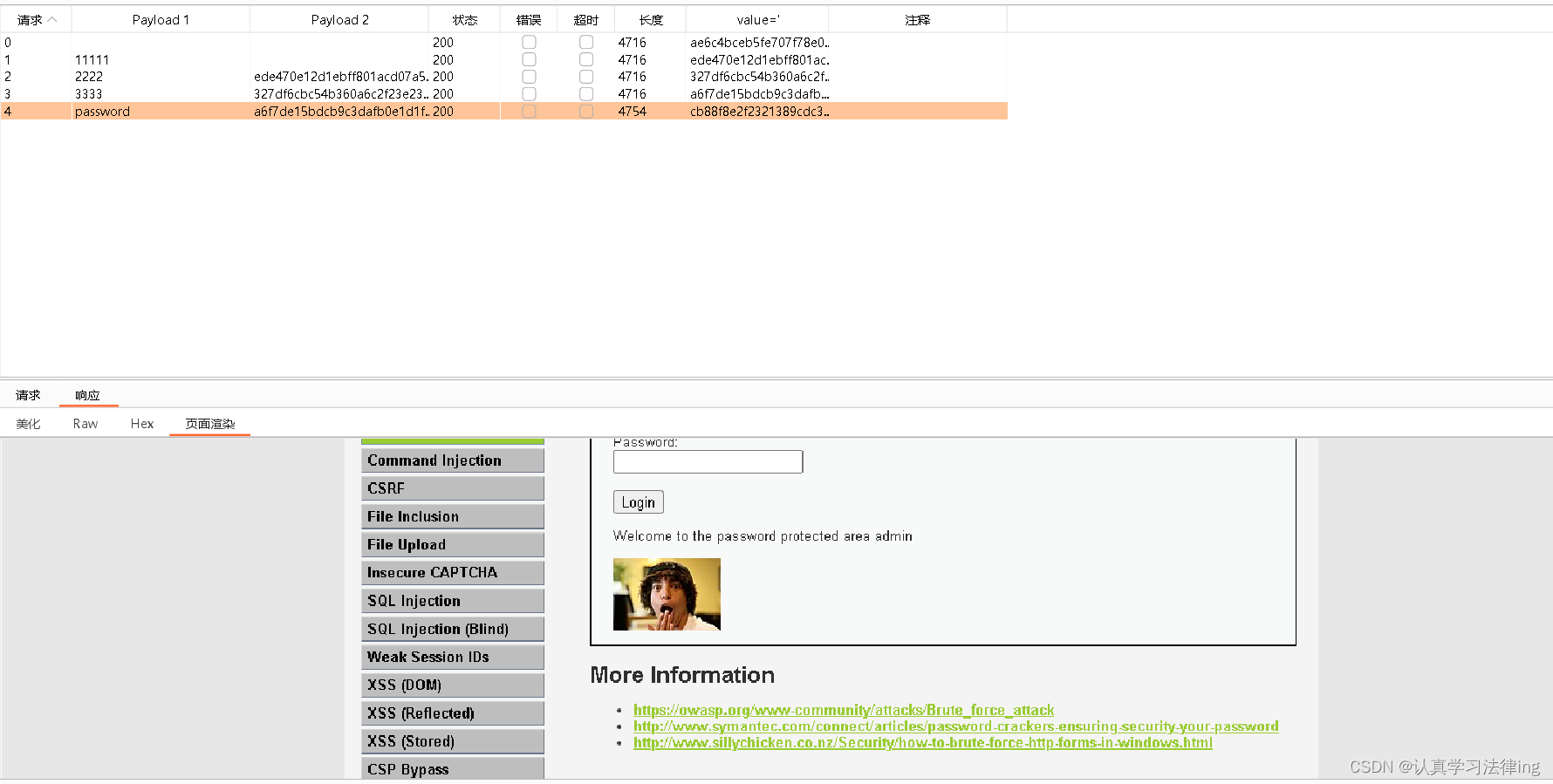

然后设置好其他的payload集直接点击《开始攻击》就行 ,这里可以看到密码正确了

960

960

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?