目录

功能介绍

目前由于宽带接入的快速发展,广泛的中小商用企业部署IPSec VPN网络,构建远程客户端对公司中心资源访问的应用已极为普通。在部署此类远程访问的IPSec VPN应用时,通常是要设置多个客户端连接到VPN中心网络,网管人员的通常做法是为每一个用户设置不同VPN策略和预置密码用以区分每一个用户,此工作量是巨大的,管理也不方便。因此现在市场上主流的IPSec VPN网关设备提供另外一种解决方案,就是在VPN网关中只要配置一条VPN的策略,就可允许多个如高达1000个远程客户端的同时接入,然后只要对远程客户分发一个相同的策略配置就可以了。这样一来,由于所有远程客户端的VPN配置策略是相同的,对每个远程客户不再进行单独地区别,因此在提高了方便性的同时却又降低了整个网络的安全性。

这样就促使用户需要这样一种技术,就是在VPN网关设备中只需要配置一条策略,但要求每个远程客户在接入时需要提供不同的用户名和口令的身份认证,VPN网关设备可以集中管理远程用户的合法信息。这样就大大减少了网络管理人员的工作负担和保证远程客户接入的安全性,提高了企业的整体工作效率。这个技术就是融合在IPSec VPN里面的XAUTH扩展认证协议,XAUTH为这些需要区分每个用户进行身份验证的应用提供了一种身份认证机制,该机制允许VPN网关使用Radius服务器或者本地数据库记录中的用户信息对用户进行身份认证。

认证方式与预共享认证,数字证书认证同级。按照标准,定义为XAUTH预共享认证,XAUTH数字证书认证,协商第一个报文中携带该信息,和普通IPSEC区别协商过程。

一、组网需求

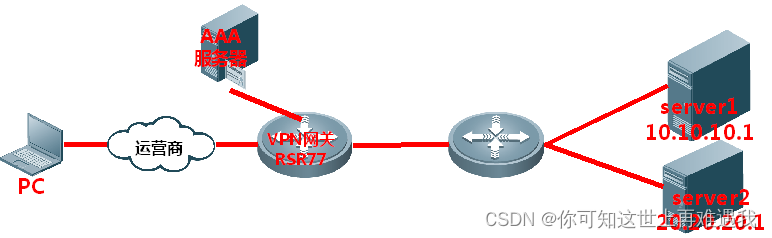

RSR77作为某金融/政府VPN网关路由器,承担移动办公用户的IPSEC VPN拨入。移动用户通过XAUTH认证技术,接入到VPN网关中。本案例通过介绍通过AAA进行认证+分配IP地址进行配置。

二、组网拓扑

三、配置要点

1、配置全网基本路由连通性:

2、配置IKE策略:

3、配置pre-share key

4、创建客户端策略组:

5、配置ipsec加密策略:

6、创建动态加密图:

7、创建IPSEC加密图:

8、配置xauth认证形式:

9、接口应用IPSEC加密图:

10、配置X-auth兼容命令(可选 )

四、配置步骤

1、配置全网基本路由连通性

(基本路由配置,这里不详细提供配置)

2、 配置IKE策略:

crypto isakmp mode-detect //(可选)设备作为中心,如果需要接受多种方式的拨入(有些采用主模式,有些采用积极模式),可以配置该命令。

crypto isakmp policy 1

encryption sm1 //ipsec客户端只支持SM1国密办加密算法,并配合硬件key使用

authentication pre-share //预共享密钥模式

group 2

3、配置pre-share key:

crypto isakmp key 0 ruijie address 0.0.0.0 0.0.0.0 //预共享密钥为ruijie

4、创建客户端策略组:

crypto isakmp client configuration group ruijie //客户端设置的策略组组名要和这里配置的一致

netmask 255.255.255.252

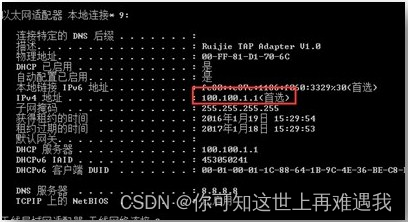

dns 8.8.8.8//分配给客户端的DNS

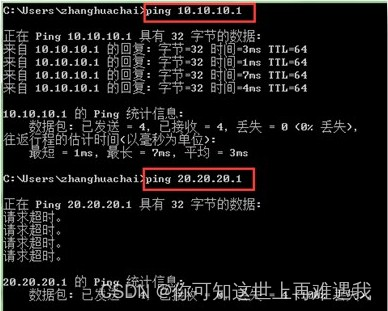

network center 10.10.10.1/32 // 配置允许访问10.10.10.1,由于20段不允许访问,所以不配置。假如没有访问限制需求,此时network命令无需配置,默认方通所有。

5、配置ipsec加密策略:

crypto ipsec transform-set t1 esp-sm1 esp-sha-hmac //ipsec客户端只支持SM1国密办加密算法,并配合硬件key使用

6、创建动态加密图:

crypto dynamic-map ruijie 1

set transform-set t1

reverse-route //反向路由注入

7、创建IPSEC加密图:

crypto map mymap 1 ipsec-isakmp dynamic ruijie

8、配置xauth认证形式:

aaa new-model

radius-server host x.x.x.x key xxx//指定radius服务器IP地址和key

aaa authentication login ike-acs group radius //指定radius服务器进行认证

crypto map mymap client authentication list ike-acs //将认证和ipsec关联,指定xauth的认证形式

9、接口应用IPSEC加密图:

interface GigabitEthernet 2/0/0

ip address 192.168.51.81 255.255.255.0

crypto map mymap

10、配置X-auth兼容命令(可选 ):

crypto isakmp no-force-xauth

//如果存在设备和Xauth客户端需要同时拨LNS的情况需要配置该命令:在默认情况下加密映射集启用扩展认证(Xauth认证),那么协商的对端设备必须启用扩展认证才能通过协商。需要同时让未使用扩展认证(非Xauth认证)和使用扩展认证的 IKE 同时协商通过,那么需要配置此命令。RSR30 在3b13p2 才支持,RSR77在3b21以后 支持

五、配置验证

1、在终端设备上ping测试连通性。

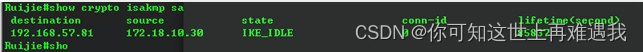

2、在RSR77设备上查看IPSEC协商状态

1)show crypto isakmp sa

2)show crypto ipsec sa

3027

3027

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?